Projekt współfinansowany ze środków Unii Europejskiej

w ramach Programu Operacyjnego Pomoc Techniczna 2007-2013

Koszt współfinansowany ze

środków Europejskiego Funduszu

Rozwoju Regionalnego w ramach

Pomocy Technicznej PWT LitwaPolska 2007-2013 oraz ze

środków budżetu państwa.

SPECYFIKACJA

ISTOTNYCH WARUNKÓW

ZAMÓWIENIA (SIWZ)

Postępowanie o udzielenie zamówienia publicznego prowadzone jest w trybie przetargu

nieograniczonego o wartości mniejszej niż kwoty określone w przepisach wydanych

na podstawie art. 11 ust. 8 ustawy z dnia 29 stycznia 2004 r. Prawo zamówień publicznych

(Dz. U. z 2013 r., poz. 907 z późn zm.).

Tytuł postępowania:

Dostawa sprzętu komputerowego oraz licencji oprogramowania.

(Nr sprawy: OK-III.272.12.2014)

1

I. NAZWA I ADRES ZAMAWIAJĄCEGO

Podlaski Urząd Wojewódzki w Białymstoku, ul. Mickiewicza 3, 15-213 Białystok,

www.bialystok.uw.gov.pl

II. TRYB UDZIELENIA ZAMÓWIENIA

1. Postępowanie o udzielenie zamówienia publicznego prowadzone jest w trybie przetargu

nieograniczonego o wartości mniejszej niż kwoty określone w przepisach wydanych na

podstawie art. 11 ust. 8 ustawy z dnia 29 stycznia 2004 r. Prawo zamówień publicznych

(Dz. U. z 2013 r., poz. 907 z późn. zm.), zwanej dalej „ustawą”.

2. W sprawach, które nie zostały uregulowane w niniejszej SIWZ, mają zastosowanie

przepisy ustawy i akty wykonawcze do ustawy.

III. OPIS PRZEDMIOTU ZAMÓWIENIA

1. Przedmiotem zamówienia jest dostawa sprzętu komputerowego oraz licencji

oprogramowania. Sprzęt musi być fabrycznie nowy oraz pochodzić z oficjalnego kanału

sprzedaży.

2. Przedmiot zamówienia podzielony jest na sześć zadań:

1) Zadanie I - dostawa licencji oprogramowania na potrzeby Biura Obsługi Urzędu

Podlaskiego Urzędu Wojewódzkiego w Białymstoku;

2) Zadanie II - dostawa sprzętu komputerowego na potrzeby Biura Obsługi Urzędu

Podlaskiego Urzędu Wojewódzkiego w Białymstoku;

3) Zadanie III - dostawa sprzętu komputerowego na potrzeby Wydziału Zarządzania

Funduszami Europejskimi Podlaskiego Urzędu Wojewódzkiego w Białymstoku;

4) Zadanie IV – dostawa sprzętu komputerowego na potrzeby Wydziału Polityki

Społecznej Podlaskiego Urzędu Wojewódzkiego w Białymstoku;

5) Zadanie V - dostawa licencji oprogramowania na potrzeby Wydziału Instytucji

Pośredniczącej w Certyfikacji Podlaskiego Urzędu Wojewódzkiego w Białymstoku;

6) Zadanie VI – dostawa licencji oprogramowania na potrzeby Biura Obsługi Urzędu

Podlaskiego Urzędu Wojewódzkiego w Białymstoku.

3. Szczegółowy opis przedmiotu zamówienia zawierają załączniki nr 7-15 do SIWZ.

4. Wykonawca zobowiązany jest do udzielenia gwarancji jakości na dostarczony sprzęt na

okres wskazany w szczegółowym opisie przedmiotu zamówienia stanowiącym załączniki

nr 8-10 do SIWZ. Potwierdzenie udzielenia gwarancji stanowi wypełniona i podpisana

przez Wykonawcę karta gwarancyjna (na karcie gwarancyjnej powinny być podane

numery seryjne urządzeń).

5. Wskazane w załączniku do umowy oświadczenia, certyfikaty, deklaracje zgodności

Wykonawca dostarczy Zamawiającemu wraz ze sprzętem.

6. Zamawiający dopuszcza składanie ofert częściowych. Wykonawca może złożyć ofertę na

jedno, kilka lub na wszystkie zadania. Nie dopuszcza się dzielenia zadań.

7. Zamawiający nie przewiduje możliwości udzielenia zamówień uzupełniających, o

których mowa w art. 67 ust. 1 pkt 7 ustawy.

8. Oznaczenie przedmiotu zamówienia według Wspólnego Słownika Zamówień (CPV):

Przedmiot główny: 48900000-7 Różne pakiety oprogramowania i systemy komputerowe;

Przedmiot dodatkowy: 48761000-0 Pakiety oprogramowania antywirusowego,

30213000-5 Komputery osobiste, 30232130-4 Kolorowe drukarki atramentowe.

IV. TERMIN WYKONANIA ZAMÓWIENIA

Wymagany termin wykonania zamówienia:

1) Zadanie I, V i VI – do 14 dni od dnia zawarcia umowy;

2

2) Zadanie II, III i IV - do 21 dni od dnia zawarcia umowy.

V. WARUNKI UDZIAŁU W POSTĘPOWANIU ORAZ OPIS SPOSOBU

DOKONYWANIA OCENY SPEŁNIANIA TYCH WARUNKÓW

1. O udzielenie zamówienia mogą ubiegać się Wykonawcy:

1) którzy spełniają warunki, dotyczące:

a) posiadania uprawnień do wykonywania określonej działalności lub czynności, jeżeli

przepisy prawa nakładają obowiązek ich posiadania,

b) posiadania wiedzy i doświadczenia: tj. wykonali co najmniej 2 dostawy;

- Zadanie I: licencji oprogramowania, o wartości co najmniej 100 000,00 PLN brutto,

- Zadanie II: sprzętu komputerowego o wartości co najmniej 3 000,00 PLN brutto,

- Zadanie III: sprzętu komputerowego, o wartości co najmniej 20 000,00 PLN brutto,

- Zadanie IV: sprzętu komputerowego, o wartości co najmniej 8 000,00 PLN brutto

- Zadanie V: licencji oprogramowania, o wartości co najmniej 400,00 PLN brutto

- Zadanie VI: licencji oprogramowania, o wartości co najmniej 7 000,00 PLN brutto

każda dostawa, w okresie ostatnich trzech lat przed upływem terminu składania ofert,

a jeżeli okres prowadzenia działalności jest krótszy – w tym okresie,

c) dysponowania odpowiednim potencjałem technicznym oraz osobami zdolnymi do

wykonania zamówienia,

d) sytuacji ekonomicznej i finansowej,

2) wobec których brak jest podstaw do wykluczenia z powodu niespełniania warunków,

o których mowa w art. 24 ust. 1 ustawy.

2. Na potwierdzenie spełniania warunków udziału w postępowaniu i braku podstaw do

wykluczenia, Zamawiający wymaga złożenia przez Wykonawców pisemnych oświadczeń

lub dokumentów, określonych w rozdziale VI SIWZ.

3. Warunki udziału w postępowaniu oraz brak podstaw do wykluczenia będą oceniane

w oparciu o kryterium spełnia/nie spełnia.

VI. WYKAZ OŚWIADCZEŃ LUB DOKUMENTÓW, JAKIE MAJĄ DOSTARCZYĆ

WYKONAWCY W CELU POTWIERDZENIA SPEŁNIANIA WARUNKÓW

UDZIAŁU W POSTĘPOWANIU

1. Wykonawca składa następujące oświadczenia lub dokumenty:

1) oświadczenie o spełnianiu warunków udziału w postępowaniu z wykorzystaniem wzoru

stanowiącego załącznik nr 2 do SIWZ;

2) w celu potwierdzenia warunku posiadania przez Wykonawcę wiedzy i doświadczenia:

wykaz wykonanych głównych dostaw tj. 2 dostaw:

- Zadanie I: licencji oprogramowania, o wartości co najmniej 100 000,00 PLN brutto

- Zadanie II: sprzętu komputerowego o wartości co najmniej 3 000,00 PLN brutto

- Zadanie III: sprzętu komputerowego, o wartości co najmniej 20 000,00 PLN brutto

- Zadanie IV: sprzętu komputerowego, o wartości co najmniej 8 000,00 PLN brutto

- Zadanie V: licencji oprogramowania, o wartości co najmniej 400,00 PLN brutto

- Zadanie VI: licencji oprogramowania, o wartości co najmniej 7 000,00 PLN brutto

każda dostawa, w okresie ostatnich trzech lat przed upływem terminu składania ofert,

a jeżeli okres prowadzenia działalności jest krótszy - w tym okresie, z podaniem ich

wartości, przedmiotu, dat wykonania i podmiotów, na rzecz których dostawy te zostały

wykonane, oraz załączeniem dowodów, czy zostały wykonane należycie, z

wykorzystaniem wzoru stanowiącego załącznik nr 4 do SIWZ;

3) w celu potwierdzenia braku podstaw do wykluczenia, o których mowa w art. 24 ust. 1

ustawy oraz art. 24 ust. 2 pkt 5 ustawy:

3

a) oświadczenie o braku podstaw do wykluczenia z powodu niespełniania warunków,

o których mowa w art. 24 ust. 1 ustawy, z wykorzystaniem wzoru stanowiącego

załącznik nr 3 do SIWZ;

b) aktualny odpis z właściwego rejestru lub z centralnej ewidencji i informacji

o działalności gospodarczej, jeżeli odrębne przepisy wymagają wpisu do rejestru lub

ewidencji, wystawiony nie wcześniej niż 6 miesięcy przed upływem terminu składania

ofert;

c) listę podmiotów należących do tej samej grupy kapitałowej o której mowa w art. 24

ust. 2 pkt 5 ustawy, albo informację o tym, że nie należy do grupy kapitałowej

z wykorzystaniem wzoru stanowiącego załącznik nr 5 do SIWZ;

4) w celu potwierdzenia, że oferowane dostawy odpowiadają wymaganiom określonym

przez Zamawiającego: Wykonawca zobowiązany jest wskazać parametry techniczne,

nazwy, modele oferowanego sprzętu i oprogramowania z wykorzystaniem wzoru

stanowiącego załącznik nr 7-11 i 14 do SIWZ.

2. Jeżeli Wykonawca będzie polegał na wiedzy i doświadczeniu, potencjale technicznym,

osobach zdolnych do wykonania zamówienia lub zdolnościach finansowych innych

podmiotów, Wykonawca w takiej sytuacji będzie zobowiązany udowodnić

Zamawiającemu, iż będzie dysponował zasobami niezbędnymi do realizacji zamówienia,

w szczególności przedstawi w tym celu pisemne zobowiązanie tych podmiotów do

oddania mu do dyspozycji niezbędnych zasobów na okres korzystania z nich przy

wykonaniu zamówienia.

3. W przypadku, gdy Wykonawcy wspólnie ubiegają się o udzielenie zamówienia

(np. w formie konsorcjum, spółki cywilnej lub innego porozumienia regulującego ich

współpracę w celu uzyskania zamówienia) należy załączyć dodatkowo pełnomocnictwo

udzielone przez Wykonawców do reprezentowania ich w postępowaniu lub do

reprezentowania w postępowaniu i zawarcia umowy. Oświadczenia lub dokumenty

wymienione w SIWZ składane są przez Wykonawców wspólnie, z wyjątkiem

wymienionych w ust. 1 pkt 3, które składane są przez każdego z Wykonawców

oddzielnie. Jeżeli oferta Wykonawców wspólnie ubiegających się o udzielenie

zamówienia zostanie wybrana, Wykonawcy, przed zawarciem umowy w sprawie

zamówienia publicznego przedstawią Zamawiającemu umowę regulującą ich współpracę.

4. Jeżeli Wykonawca ma siedzibę lub miejsce zamieszkania poza terytorium

Rzeczypospolitej Polskiej, zamiast dokumentów, o których mowa w ust. 1 pkt 3 lit. B

SIWZ składa dokument lub dokumenty wystawione w kraju, w którym ma siedzibę lub

miejsce zamieszkania, potwierdzające odpowiednio, że nie otwarto jego likwidacji ani nie

ogłoszono upadłości.

5. Dokumenty, o których mowa w ust. 4, powinny być wystawione nie wcześniej niż 6

miesięcy przed upływem terminu składania ofert.

6. Jeżeli w miejscu zamieszkania osoby lub w kraju, w którym Wykonawca ma siedzibę lub

miejsce zamieszkania, nie wydaje się dokumentów, o których mowa w ust. 4, zastępuje

się je dokumentem zawierającym oświadczenie, w którym określa się także osoby

uprawnione do reprezentacji Wykonawcy, złożone przed właściwym organem sądowym,

administracyjnym albo organem samorządu zawodowego lub gospodarczego odpowiednio

kraju miejsca zamieszkania osoby lub kraju, w którym Wykonawca ma siedzibę lub

miejsce zamieszkania, lub przed notariuszem. Zapis ust. 5 stosuje się odpowiednio.

7. Dokumenty sporządzone w języku obcym są składane wraz z tłumaczeniem na język

polski.

8. Wszystkie dokumenty muszą być złożone w formie oryginału lub kopii poświadczonej za

zgodność z oryginałem przez Wykonawcę lub osobę upoważnioną do reprezentowania

Wykonawcy. W przypadku Wykonawców wspólnie ubiegających się o udzielenie

4

zamówienia oraz w przypadku podmiotów, na których zasobach lub zdolnościach

finansowych polega Wykonawca na zasadach określonych w art. 26 ust. 2b ustawy, kopie

dokumentów dotyczących odpowiednio Wykonawcy lub tych podmiotów są

poświadczane za zgodność z oryginałem przez Wykonawcę lub te podmioty.

W przypadku składania elektronicznych kopii dokumentów powinny być one opatrzone

przez Wykonawcę bezpiecznym podpisem elektronicznym weryfikowanym za pomocą

ważnego kwalifikowanego certyfikatu.

9. W przypadku gdy, w którymkolwiek z dokumentów składanych przez Wykonawcę celem

potwierdzenia spełniania warunków udziału w postępowaniu, zostaną podane wartości

kwot w walucie innej, niż polska, Wykonawca winien przeliczyć te kwoty w określonej

walucie zagranicznej na polskie złote (PLN) według średniego kursu NBP na dzień

publikacji ogłoszenia o zamówieniu w Biuletynie Zamówień Publicznych. Jeśli

Wykonawca nie dokona powyższej czynności, stosowne przeliczenia wykona

Zamawiający.

VII. INFORMACJE O SPOSOBIE POROZUMIEWANIA SIĘ ZAMAWIAJĄCEGO

Z WYKONAWCAMI

ORAZ

PRZEKAZYWANIA

OŚWIADCZEŃ

LUB DOKUMENTÓW

Wszelkie oświadczenia, wnioski, zawiadomienia oraz informacje Zamawiający i Wykonawcy

przekazują pisemnie, faksem lub drogą elektroniczną. W przypadku oświadczeń, wniosków,

zawiadomień i informacji przekazanych za pomocą faksu lub drogą elektroniczną, każda ze

stron na żądanie drugiej niezwłocznie potwierdza fakt ich otrzymania. Wyjaśnienia treści

SIWZ udzielane są na zasadach określonych w art. 38 ustawy.

VIII. OSOBY UPOWAŻNIONE DO POROZUMIEWANIA SIĘ Z WYKONAWCAMI

Joanna Pietrzak – starszy inspektor w Oddziale ds. Zamówień Publicznych Biura

Organizacji i Kadr Podlaskiego Urzędu Wojewódzkiego w Białymstoku, ul. Mickiewicza 3,

pokój nr 50, tel. 85 74 39 293, faks: 85 74 39 254, w godz. 9.00 - 15.00. e-mail:

[email protected]

IX. WYMAGANIA DOTYCZĄCE WADIUM

Zamawiający nie żąda wniesienia wadium.

X. TERMIN ZWIĄZANIA OFERTĄ

Składający ofertę Wykonawca pozostaje nią związany przez okres 30 dni od upływu terminu

składania ofert.

XI. OPIS SPOSOBU PRZYGOTOWANIA OFERT

1. Ofertę należy złożyć wg formularza ofertowego z wykorzystaniem wzoru stanowiącego

załącznik nr 1 do SIWZ.

2. Ofertę należy sporządzić zgodnie z wymaganiami SIWZ.

3. Każdy Wykonawca może złożyć tylko jedną ofertę na wykonanie zamówienia.

4. Oferta powinna być napisana w języku polskim, czytelną i trwałą techniką (dopuszcza się

sporządzenie oferty w formie maszynopisu lub techniką komputerową) oraz podpisana

wraz z załącznikami przez osobę/osoby upoważnione do składania oświadczeń woli

w imieniu Wykonawcy, wymienione w Krajowym Rejestrze Sądowym bądź ewidencji

działalności gospodarczej lub osoby posiadające pisemne pełnomocnictwo w tym

zakresie. Pełnomocnictwo stanowi załącznik do oferty.

5. Wszystkie strony oferty wraz z załącznikami muszą być spięte lub zszyte i zabezpieczone

w sposób zapobiegający możliwości zdekompletowania. Wszystkie strony powinny być

5

kolejno ponumerowane. Brak numeracji stron oraz niezszycie lub niespięcie oferty nie

powoduje jej odrzucenia, jednakże w takim przypadku Wykonawca nie może powoływać

się, że usunięto którąś ze stron.

6. Wszelkie poprawki lub zmiany w tekście oferty muszą być parafowane i datowane

własnoręcznie przez osobę podpisującą ofertę.

7. Wszystkie koszty związane z przygotowaniem i złożeniem oferty ponosi Wykonawca

niezależnie od wyniku postępowania przetargowego.

8. Ofertę należy złożyć w dwóch nieprzezroczystych, zamkniętych kopertach,

zapieczętowanych w sposób gwarantujący zachowanie ich w stanie nienaruszonym.

Koperta zewnętrzna ma być zaadresowana na adres Zamawiającego oraz być oznakowana

następująco:

"Oferta na dostawę sprzętu komputerowego oraz licencji oprogramowania”

Koperta wewnętrzna – oprócz opisu jw. winna zawierać nazwę i adres Wykonawcy.

XII. MIEJSCE ORAZ TERMIN SKŁADANIA I OTWARCIA OFERT

1. Oferty należy składać w formie pisemnej w sekretariacie Biura Organizacji i Kadr

Podlaskiego Urzędu Wojewódzkiego w Białymstoku, ul. Mickiewicza 3, 15 – 213

Białystok, pokój nr 49 (parter) do dnia 10 kwietnia 2014 roku do godz. 10:00.

2. Za termin złożenia uważa się fizyczną obecność oferty w miejscu składania ofert,

określonym w ust. 1.

3. Publiczne otwarcie ofert nastąpi w siedzibie Zamawiającego – pokój nr 50, dnia

10 kwietnia 2014 roku o godz. 10:30.

XIII. OPIS SPOSOBU OBLICZENIA CENY

1. Cena oferty uwzględnia wszystkie zobowiązania niezbędne do wykonania przedmiotu

zamówienia, musi być podana w PLN cyfrowo i słownie, z wyodrębnieniem podatku

VAT.

2. Cenę oferty należy przedstawić w formularzu ofertowym stanowiącym załącznik nr 1

do SIWZ.

XIV. OPIS KRYTERIÓW, KTÓRYMI ZAMAWIAJĄCY BĘDZIE SIĘ KIEROWAŁ

PRZY WYBORZE OFERTY, WRAZ Z PODANIEM ZNACZENIA TYCH

KRYTERIÓW ORAZ SPOSOBU OCENY OFERT

Kryteria oceny: cena 100%

Oferta najtańsza otrzyma 100 pkt. Pozostałe proporcjonalnie mniej, według formuły:

Cn / Cb x 100 x 100% = liczba punktów

Gdzie:

Cn – najniższa cena spośród ofert nieodrzuconych

Cb- cena oferty rozpatrywanej

100- wskaźnik stały

100 % - procentowe znaczenie kryterium cena

XV. INFORMACJE O FORMALNOŚCIACH, JAKIE POWINNY ZOSTAĆ

DOPEŁNIONE PO WYBORZE OFERTY W CELU ZAWARCIA UMOWY

W SPRAWIE ZAMÓWNIENIA PUBLICZNEGO

1. Niezwłocznie po wyborze najkorzystniejszej oferty, Zamawiający jednocześnie

zawiadomi Wykonawców, którzy złożyli oferty o:

1) wyborze najkorzystniejszej oferty, podając nazwę (firmę) albo imię i nazwisko, siedzibę

albo miejsce zamieszkania i adres Wykonawcy, którego ofertę wybrano, uzasadnienie

jej wyboru oraz nazwy (firmy) albo imiona i nazwiska, siedziby albo miejsca

6

zamieszkania i adresy Wykonawców, którzy złożyli oferty a także punktację przyznaną

ofertom w każdym kryterium oceny ofert i łączną punktację;

2) Wykonawcach, których oferty zostały odrzucone, podając uzasadnienie faktyczne

i prawne;

3) Wykonawcach, którzy zostali wykluczeni z postępowania o udzielenie zamówienia,

podając uzasadnienie faktyczne i prawne;

4) terminie, określonym zgodnie z art. 94 ust. 1 lub 2 ustawy, po którego upływie umowa

zamówienia publicznego może być zawarta.

2. Informacje, o których mowa w ust. 1 pkt 1, zostaną zamieszczone w siedzibie

Zamawiającego na tablicy ogłoszeń oraz na jego stronie internetowej.

3. Wykonawcy, którego oferta została wybrana jako najkorzystniejsza, Zamawiający wskaże

termin i miejsce podpisania umowy.

4. Umowa zostanie zawarta według wzoru umowy określonego w załączniku nr 6 do SIWZ,

w terminie określonym zgodnie z art. 94 ust. 1 lub 2 ustawy.

5. Jeżeli Wykonawca, którego oferta została wybrana jako najkorzystniejsza, uchyla się od

zawarcia umowy lub nie wnosi wymaganego zabezpieczenia należytego wykonania

umowy, Zamawiający może wybrać ofertę najkorzystniejszą spośród pozostałych ofert,

bez przeprowadzania ich ponownego badania i oceny, chyba że zajdą przesłanki

unieważnienia postępowania, o których mowa w art. 93 ust. 1 ustawy.

XVI. ZABEZPIECZENIE NALEŻYTEGO WYKONANIA UMOWY

1. Wykonawca przed podpisaniem umowy wniesie zabezpieczenie należytego wykonania

umowy w wysokości 10 % ceny brutto.

2. Zabezpieczenie należytego wykonania umowy należy wnieść w formie określonej

w art. 148 ust.1 ustawy.

3. Jeżeli zabezpieczenie należytego wykonania umowy będzie wnoszone w pieniądzu,

Wykonawca wpłaci je na rachunek bankowy Wydziału Finansów i Budżetu Podlaskiego

Urzędu Wojewódzkiego: Narodowy Bank Polski Oddział Okręgowy w Białymstoku

Nr 83 1010 1049 0000 3913 9120 0000, z dopiskiem: „zabezpieczenie należytego

wykonania umowy na dostawę sprzętu komputerowego i licencji oprogramowania na

Zadanie I*/Zadanie II*/ Zadanie III*/Zadanie IV*/Zadanie V*/Zadanie VI*.”

4. Datą wniesienia zabezpieczenia w pieniądzu jest dzień uznania rachunku bankowego

Zamawiającego.

5. Kwota zabezpieczenia, o którym mowa w ust 1, zostanie zwrócona wykonawcy

w wysokości:

1) 100% - w terminie do 30 dni od dnia podpisania bezusterkowego protokołu odbioru

przedmiotu umowy – dotyczy Zadania I, V, VI;

2) 70% - w terminie do 30 dni od dnia podpisania bezusterkowego protokołu odbioru

przedmiotu umowy – dotyczy Zadania II – IV;

3) 30% - w terminie do 15 dni po upływie okresu udzielonej przez Wykonawcę rękojmi za

wady- dotyczy Zadania II – IV.

* - w zależności od wyników postępowania

XVII. WZÓR UMOWY

1. Wzory umów na poszczególne zadania stanowią załącznik nr 6 do SIWZ.

2. Zamawiający przewiduje możliwość istotnych zmian postanowień zawartej umowy w

stosunku do treści oferty, na podstawie której dokonano wyboru Wykonawcy, na

następujących warunkach: w przypadku gdy zaproponowany w ofercie sprzęt i licencje

oprogramowania nie będą dostępne na rynku w czasie wykonywania umowy, Wykonawca

po uzyskaniu zgody Zamawiającego, może dostarczyć inny sprzęt lub licencje

7

oprogramowania o parametrach nie gorszych niż określone w załącznikach nr 7-11 i 14 do

SIWZ.

XVIII. POUCZENIE O ŚRODKACH OCHRONY PRAWNEJ PRZYSŁUGUJĄCYCH

WYKONAWCY W TOKU POSTĘPOWANIA O UDZIELENIE ZAMÓWNIENIA

Wykonawcy, a także innemu podmiotowi, jeżeli ma lub miał interes w uzyskaniu zamówienia

oraz poniósł lub może ponieść szkodę w wyniku naruszenia przez Zamawiającego przepisów

ustawy, przysługują środki ochrony prawnej określone w dziale VI ustawy (art. 179 – 198g

ustawy).

XIX. PODWYKONAWCY

Wykonawca może powierzyć wykonanie części zamówienia podwykonawcy.

Zatwierdzam:

Z up. DYREKTORA GENERALNEGO

/-/ Róża Januszkiewicz

Dyrektor Biura Obsługi Urzędu

Białystok, dnia 02.04.2014r.

Wykaz załączników:

1) Załącznik nr 1 do SIWZ – wzór formularza ofertowego;

2) Załącznik nr 2 do SIWZ – wzór oświadczenia o spełnianiu warunków udziału

w postępowaniu;

3) Załącznik nr 3 do SIWZ – wzór oświadczenia o braku podstaw do wykluczenia;

4) Załącznik nr 4 do SIWZ – wzór wykazu wykonanych głównych dostaw;

5) Załącznik nr 5 do SIWZ – informacja o przynależności do grupy kapitałowej;

6) Załącznik nr 6 do SIWZ – wzory umów;

7) Załączniki nr 7-11, 14 do SIWZ – szczegółowy opis przedmiotu zamówienia;

8) Załącznik nr 12 do SIWZ - szczegółowy opis przedmiotu zamówienia (Wymagania

wobec systemu operacyjnego);

9) Załącznik nr 13 do SIWZ - szczegółowy opis przedmiotu zamówienia (Wymagania

wobec pakietu biurowego);

10) Załącznik nr 15 do SIWZ - szczegółowy opis przedmiotu zamówienia (Wymagania

wobec pakietu antywirusowego).

8

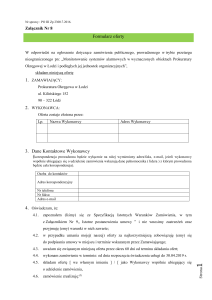

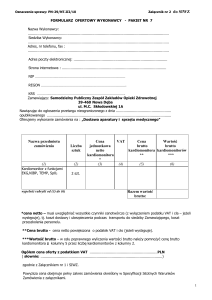

Załącznik nr 1 do SIWZ

Wzór formularza ofertowego

OFERTA

I.

Dane Wykonawcy:

Pełna nazwa:

...........................................................................................................................................

...........................................................................................................................................

2.

Adres:

...........................................................................................................................................

telefon: ................................................................fax: ......................................................

adres poczty elektronicznej (e-mail): ...............................................................................

II. Cena oferty:

Zgłaszam gotowość wykonania zamówienia na dostawę sprzętu komputerowego oraz licencji

oprogramowania, zgodnie ze Specyfikacją Istotnych Warunków Zamówienia

OK-III.272.12.2014, za cenę:

1.

Zadanie I - dostawa licencji oprogramowania na potrzeby Biura Obsługi Urzędu Podlaskiego

Urzędu Wojewódzkiego w Białymstoku (załącznik nr 7, 15 do SIWZ)

stawka podatku VAT:………%

cena brutto: ………………………………….PLN

słownie cena brutto…………………………………………………………………………….

Zadanie II - dostawa sprzętu komputerowego na potrzeby Biura Obsługi Urzędu Podlaskiego

Urzędu Wojewódzkiego w Białymstoku (załącznik nr 8 do SIWZ)

stawka podatku VAT:………%

cena brutto: ………………………………….PLN

słownie cena brutto…………………………………………………………………………….

Zadanie III - dostawa sprzętu komputerowego na potrzeby Wydziału Zarządzania

Funduszami Europejskimi Podlaskiego Urzędu Wojewódzkiego w Białymstoku (załącznik nr

9, 12, 13 do SIWZ)

stawka podatku VAT:………%

cena brutto: ………………………………….PLN

słownie cena brutto…………………………………………………………………………….

Zadanie IV - dostawa sprzętu komputerowego na potrzeby Wydziału Polityki Społecznej

Podlaskiego Urzędu Wojewódzkiego w Białymstoku (załącznik nr 10, 12, 13 do SIWZ)

stawka podatku VAT:………%

cena brutto: ………………………………….PLN

słownie cena brutto…………………………………………………………………………….

Zadanie V - dostawa licencji oprogramowania na potrzeby Wydziału Instytucji

Pośredniczącej w Certyfikacji

Podlaskiego Urzędu Wojewódzkiego w Białymstoku

(załącznik nr 11, 12 do SIWZ)

stawka podatku VAT:………%

cena brutto: ………………………………….PLN

9

słownie cena brutto…………………………………………………………………………….

Zadanie VI - dostawa licencji oprogramowania na potrzeby Biura Obsługi Urzędu

Podlaskiego Urzędu Wojewódzkiego w Białymstoku (załącznik nr 14 do SIWZ)

stawka podatku VAT:………%

cena brutto: ………………………………….PLN

słownie cena brutto…………………………………………………………………………….

Oświadczam, że:

1. Akceptuję wymóg wykonania przedmiotu zamówienia w terminie:

1) Zadanie I, V i VI - do 14 dni od dnia zawarcia umowy;

2) Zadanie II, III i IV - do 21 dni od dnia zawarcia umowy.

2. Akceptuję warunki płatności oraz inne postanawiania umowy określone we wzorze

umowy stanowiącym załącznik nr 6 do SIWZ.

3. Udzielę gwarancji jakości na okres wskazany w szczegółowym opisie przedmiotu

zamówienia stanowiącym załączniki 8-10 do SIWZ i rękojmi za wady na okres 12

miesięcy od dnia podpisania bezusterkowego protokołu odbioru przedmiotu umowy.

...........................................................

(podpis Wykonawcy)

.............................., dnia ……………………………….

(miejscowość)

Załączniki:

1. ..............................................

2. ..............................................

3. .............................................. itd.

10

Załącznik nr 2 do SIWZ

Wzór oświadczenia o spełnianiu warunków udziału

w postępowaniu

(Pieczęć firmowa Wykonawcy)

OŚWIADCZENIE WYKONAWCY

Oświadczam, że spełniam warunki udziału w postępowaniu, dotyczące:

a) posiadania uprawnień do wykonywania określonej działalności lub czynności, jeżeli

przepisy prawa nakładają obowiązek ich posiadania;

b) posiadania wiedzy i doświadczenia, tj. wykonałem co najmniej 2 dostawy:

- Zadanie I: licencji oprogramowania, o wartości co najmniej 100 000,00 PLN brutto,

- Zadanie II: sprzętu komputerowego o wartości co najmniej 3 000,00 PLN brutto,

- Zadanie III: sprzętu komputerowego, o wartości co najmniej 20 000,00 PLN brutto,

- Zadanie IV: sprzętu komputerowego, o wartości co najmniej 8 000,00 PLN brutto,

- Zadanie V: licencji oprogramowania, o wartości co najmniej 400,00 PLN brutto,

- Zadanie VI: licencji oprogramowania, o wartości co najmniej 7 000,00 PLN brutto,

każda dostawa, w okresie ostatnich trzech lat przed upływem terminu składania ofert,

a jeżeli okres prowadzenia działalności jest krótszy – w tym okresie;

c) dysponowania odpowiednim potencjałem technicznym oraz osobami zdolnymi do

wykonania zamówienia;

d) sytuacji ekonomicznej i finansowej.

……………………………………

(podpis Wykonawcy)

.............................., dnia ……………………………….

(miejscowość)

11

Załącznik nr 3 do SIWZ

Wzór oświadczenia o braku podstaw do wykluczenia

(Pieczęć firmowa Wykonawcy)

OŚWIADCZENIE WYKONAWCY

Oświadczam, że brak jest podstaw do wykluczenia z powodu niespełniania warunków,

o których mowa w art. 24 ust. 1 ustawy.

……………………………………

(podpis Wykonawcy)

.............................., dnia ……………………………….

(miejscowość)

12

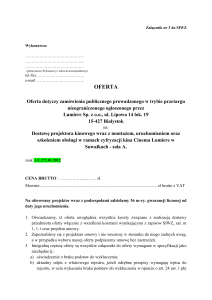

Załącznik nr 4 do SIWZ

Wzór wykazu wykonanych głównych dostaw

(Pieczęć firmowa Wykonawcy)

WYKAZ WYKONANYCH PRZEZ WYKONAWCĘ GŁÓWNYCH DOSTAW

Na potwierdzenie spełniania warunku posiadania wiedzy i doświadczenia przedkładam wykaz

wykonanych głównych dostaw, tj.: 2 dostaw:

- Zadanie I: licencji oprogramowania, o wartości co najmniej 100 000,00 PLN brutto,

- Zadanie II: sprzętu komputerowego o wartości co najmniej 3 000,00 PLN brutto,

- Zadanie III: sprzętu komputerowego, o wartości co najmniej 20 000,00 PLN brutto,

- Zadanie IV: sprzętu komputerowego, o wartości co najmniej 8 000,00 PLN brutto,

- Zadanie V: licencji oprogramowania, o wartości co najmniej 400,00 PLN brutto,

- Zadanie VI: licencji oprogramowania, o wartości co najmniej 7 000,00 PLN brutto,

każda dostawa, w okresie ostatnich trzech lat przed upływem terminu składania ofert, a jeżeli

okres prowadzenia działalności jest krótszy - w tym okresie.

L.p.

Wartość dostawy

brutto

Przedmiot dostawy

Data wykonania

dostawy

Podmiot, na rzecz

którego dostawa

została wykonana

Zadanie I

1.

2.

Zadanie II

1.

2.

Zadanie III

1.

2.

Zadanie IV

1.

2.

13

Zadanie V

1.

2.

Zadanie VI

1.

2.

Do wykazu załączam dowody, potwierdzające, czy dostawy te zostały wykonane

należycie.

………………………………………………..

(podpis Wykonawcy)

.............................., dnia ……………………………….

(miejscowość)

14

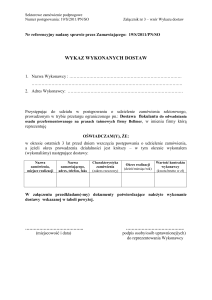

Załącznik nr 5 do SIWZ

Informacja o przynależności do grupy

kapitałowej

(Pieczęć firmowa Wykonawcy)

Informuję, że nie należę do grupy kapitałowej w rozumieniu ustawy z dnia 16 lutego

2007 r. o ochronie konkurencji i konsumentów (Dz. U. Nr 50, poz. 331 z późn. zm.).

………………………………………………..

(podpis Wykonawcy)

............................., dnia ……………………………….

(miejscowość)

----------------------------------------------------------------------------------------------------------------Informuję, że należę do grupy kapitałowej w rozumieniu ustawy z dnia 16 lutego

2007 r. o ochronie konkurencji i konsumentów (Dz. U. Nr 50, poz. 331 z późn. zm.)

i w załączeniu składam listę podmiotów należących do tej samej grupy kapitałowej.

………………………………………………..

(podpis Wykonawcy)

............................., dnia ……………………………….

(miejscowość)

15

Koszt współfinansowany ze

środków Europejskiego Funduszu

Rozwoju Regionalnego w ramach

Pomocy Technicznej PWT LitwaPolska 2007-2013 oraz ze

środków budżetu państwa.

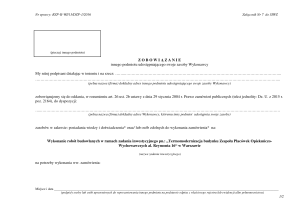

Załącznik Nr 6 do SIWZ

Wzory umów

Zadanie II - IV

UMOWA Nr ………………..

zawarta w dniu ……….2014 r. w Białymstoku pomiędzy Skarbem Państwa - Podlaskim

Urzędem Wojewódzkim w Białymstoku, ul. Mickiewicza 3, 15 - 213 Białystok, zwanym

dalej Zamawiającym, reprezentowanym przez ……………………………………………….,

a

……………………………………………………….....………………………………………..

zwaną dalej Wykonawcą, reprezentowaną przez:……………………………………....………

(wpisać w umowie nr KRS, PESEL w zależności od formy prowadzonej działalności przez

Wykonawcę).

W wyniku postępowania o udzielenie zamówienia publicznego, OK-III.272.12.2014

przeprowadzonego w trybie przetargu nieograniczonego o wartości mniejszej, niż kwoty

określone w przepisach wydanych na podstawie art. 11 ust. 8 ustawy z dnia 29 stycznia

2004 r. Prawo zamówień publicznych (Dz. U. z 2013 r., poz. 907 z późn. zm.) na dostawę

sprzętu komputerowego oraz licencji oprogramowania, została zawarta umowa o następującej

treści:

§1

1. Przedmiotem umowy jest:

1) Zadanie II – dostawa sprzętu komputerowego na potrzeby Biura Obsługi Urzędu

Podlaskiego Urzędu Wojewódzkiego w Białymstoku;*

2) Zadanie III – dostawa sprzętu komputerowego na potrzeby Wydziału Zarządzania

Funduszami Europejskimi Podlaskiego Urzędu Wojewódzkiego w Białymstoku;*

3) Zadanie IV - dostawa sprzętu komputerowego na potrzeby Wydziału Polityki

Społecznej Podlaskiego Urzędu Wojewódzkiego w Białymstoku.*

2. Wykonawca oświadcza, iż dostarczony sprzęt będzie fabrycznie nowy, będzie pochodził

z oficjalnego kanału sprzedaży.

3. Szczegółowy opis przedmiotu umowy określa załącznik do umowy.

4. Wykonawca dostarczy przedmiot umowy do siedziby Zamawiającego w terminie do 21

dni od dnia zawarcia umowy. Wykonawca poinformuje Zamawiającego o terminie

dostawy z co najmniej 2- dniowym wyprzedzeniem.

5. Odbiór przedmiotu umowy zostanie dokonany na podstawie bezusterkowego protokołu

odbioru przedmiotu umowy, podpisanego przez przedstawicieli obu Stron w siedzibie

Zamawiającego.

6. Wskazane w załączniku do umowy oświadczenia, certyfikaty, deklaracje zgodności

Wykonawca dostarczy Zamawiającemu wraz ze sprzętem.

16

7. Strony ustalają, że datą wykonania umowy jest data podpisania przez Strony

bezusterkowego protokołu odbioru przedmiotu umowy.

8. Zamawiający zleca a Wykonawca przyjmuje przedmiot umowy do wykonania.

* - w zależności od wyników postępowania

1.

2.

3.

4.

5.

1.

2.

3.

4.

§2

Wynagrodzenie Wykonawcy za wykonanie przedmiotu umowy wynosi:

…………………….PLN (słownie: ………………..złotych) brutto.

Wynagrodzenie, o którym mowa w ust. 1, Zamawiający zapłaci przelewem na rachunek

bankowy Wykonawcy w terminie do 21 dni od dnia otrzymania faktury VAT.

W wystawionej przez Wykonawcę fakturze muszą być ujęte nazwy, ilości oraz ceny

poszczególnych pozycji określonych w załączniku do umowy.

Podstawę do wystawienia faktury stanowi bezusterkowy protokół odbioru przedmiotu

umowy podpisany przez Strony umowy.

Datą zapłaty jest dzień obciążenia rachunku bankowego Zamawiającego.

§3

Wykonawca udziela Zamawiającemu gwarancji jakości na dostarczony sprzęt na okres

wskazany w załączniku do umowy, licząc od dnia podpisania bezusterkowego protokołu

odbioru przedmiotu umowy.

Warunki gwarancji jakości (o ile w szczegółowym opisie nie wskazano inaczej):

1) w przypadku awarii lub uszkodzenia, maksymalny czas przywrócenia sprzętu do

eksploatacji nastąpi w ciągu 7 dni od zgłoszenia Wykonawcy awarii lub

uszkodzenia;

2) w przypadku braku możliwości naprawy w terminie 7 dni od zgłoszenia

Wykonawcy awarii lub uszkodzenia Wykonawca zapewni sprzęt zastępczy

o parametrach nie gorszych niż wskazane w załączniku do umowy;

3) w przypadku kolejnych trzech nieskutecznych napraw sprzętu Zamawiającemu

przysługuje żądanie od Wykonawcy wymiany sprzętu na nowy o parametrach nie

gorszych niż wskazane w załączniku do umowy. Sprzęt nowy, wolny od wad musi

być dostarczony do siedziby Zamawiającego w ciągu 2 dni od dnia zgłoszenia

żądania;

4) Wykonawca jest zobowiązany do naprawienia sprzętu w miejscu użytkowania lub

odebrania sprzętu z miejsca użytkowania, naprawienia w punkcie serwisowym,

a następnie dostarczenia do miejsca użytkowania;

5) gwarantem jakości jest Wykonawca;

6) gwarancja jakości obejmuje wszystkie wykryte podczas eksploatacji sprzętu usterki

i wady oraz uszkodzenia powstałe w czasie poprawnego, zgodnego z instrukcją

jego użytkowania;

7) w okresie objętym gwarancją jakości Wykonawca zobowiązany jest do

nieodpłatnego usunięcia awarii sprzętu objętego gwarancją jakości oraz do

poniesienia wszystkich kosztów z tym związanych, w tym kosztów transportu lub

wysyłania sprzętu.

Wykonawca wystawi kartę gwarancyjną która ma być wypełniona i podpisana przez

Wykonawcę (na karcie gwarancyjnej powinny być podane numery seryjne urządzeń).

Wykonawca udziela Zamawiającemu rękojmi za wady na okres 12 miesięcy od dnia

podpisania bezusterkowego protokołu odbioru przedmiotu umowy.

17

§4

1. Osobą upoważnioną do odbioru sprzętu i zgłaszania usterek ze strony Zamawiającego

jest:…………………………………………… tel. faks, e-mail:

2. Osobą odpowiedzialną za dostawę sprzętu i oprogramowania na potrzeby Podlaskiego

Urzędu Wojewódzkiego w Białymstoku oraz upoważnioną do przyjmowania zgłoszeń ze

strony Wykonawcy jest: ............................................................... tel. faks, e-mail:

§5

1. Zamawiający obciąży Wykonawcę karą umowną:

1) w wysokości 0,5 % wynagrodzenia, o którym mowa w § 2 ust. 1 w przypadku zwłoki

w dostawie, za każdy dzień zwłoki;

2) w wysokości 10 % wynagrodzenia, określonego w § 2 ust 1 umowy, gdy Wykonawca

odstąpi od umowy z przyczyn leżących po jego stronie;

3) w wysokości 10 % wynagrodzenia, określonego w § 2 ust. 1 umowy, gdy Zamawiający

odstąpi od umowy z przyczyn leżących po stronie Wykonawcy,

4) w wysokości 0,5 % wynagrodzenia określonego w § 2 ust. 1 umowy w przypadku

opóźniania się Wykonawcy z zapewnieniem sprzętu zastępczego na czas naprawy

sprzętu, za każdy dzień zwłoki.

2. Zamawiający zastrzega sobie prawo dochodzenia odszkodowania w przypadku, gdy

szkoda z tytułu niewykonania lub nienależytego wykonania umowy przekroczy kwotę kar

umownych.

1.

2.

3.

§6

Zamawiający zastrzega sobie możliwość odstąpienia od umowy w razie wystąpienia

istotnej zmiany okoliczności powodującej, że wykonanie umowy nie leży w interesie

publicznym, czego nie można było przewidzieć w chwili zawarcia umowy. Odstąpienie

od umowy może nastąpić w terminie 30 dni od powzięcia wiadomości o tych

okolicznościach.

W przypadku określonym w ust. 1 Wykonawca może żądać jedynie wynagrodzenia

należnego z tytułu wykonania części umowy, nie może natomiast żądać odszkodowania

i kar umownych.

Zamawiającemu przysługuje prawo odstąpienia od umowy w następujących sytuacjach:

1) w przypadku wszczęcia likwidacji Wykonawcy:

2) pomimo uprzednich dwukrotnych pisemnych monitów ze strony Zamawiającego,

Wykonawca w rażący sposób zaniedbuje zobowiązania umowne.

§7

1. Wykonawca przed podpisaniem umowy wniósł zabezpieczenie należytego wykonania

umowy w wysokości .........PLN. tj. 10% wynagrodzenia, określonego w § 2 ust. 1

umowy.

2*. Zabezpieczenie zostało wniesione w pieniądzu, na rachunek bankowy Zamawiającego

Narodowy Bank Polski Oddział Okręgowy w Białymstoku Nr 83 1010 1049 0000 3913

9120 0000, z dopiskiem „zabezpieczenie należytego wykonania umowy na dostawę

sprzętu komputerowego oraz licencji oprogramowania na Zadanie II**/ Zadanie

III**/Zadanie IV**”.

2*. Zabezpieczenie zostało wniesione w formie .........................................................................

i znalazło się fizycznie w siedzibie Zamawiającego przed podpisaniem umowy.

3. Kwota zabezpieczenia o którym mowa w ust. 1, zostanie zwrócona Wykonawcy

w wysokości:

18

1) 70% - w terminie do 30 dni od dnia podpisania bezusterkowego protokołu odbioru

przedmiotu umowy;

2) 30% - w terminie do 15 dni po upływie okresu udzielonej przez Wykonawcę rękojmi za

wady.

* - do umowy zostanie wpisana treść ust. 2 w zależności od formy wniesionego

zabezpieczenia należytego wykonania umowy

** - w zależności od wyników postępowania

§8

Zamawiający przewiduje możliwość istotnej zmiany postanowień zawartej umowy

w stosunku do treści oferty, na podstawie której dokonano wyboru Wykonawcy, na

następujących warunkach: w przypadku gdy zaproponowany w ofercie sprzęt nie będzie

dostępny na rynku w czasie wykonywania umowy, Wykonawca po uzyskaniu zgody

Zamawiającego, może dostarczyć inny sprzęt o parametrach nie gorszych niż określone

w załączniku do umowy.

1.

2.

3.

4.

§9

Wszelkie zmiany niniejszej umowy wymagają dla swojej ważności formy pisemnego

aneksu pod rygorem nieważności.

W sprawach nieuregulowanych w umowie zastosowanie mają przepisy Kodeksu

cywilnego i ustawy Prawo zamówień publicznych.

We wszystkich kwestiach spornych, które mogą powstać w związku z niniejszą umową

właściwy do ich rozstrzygnięcia będzie sąd powszechny w Białymstoku.

Umowę sporządzono w dwóch jednobrzmiących egzemplarzach, po jednym dla każdej

ze Stron.

ZAMAWIAJĄCY:

WYKONAWCA:

Załącznik do umowy

Załącznik do umowy będzie odpowiadał treścią załącznikowi nr 8*, 9*, 10*, 12*, 13*, 15*

do SIWZ z uwzględnieniem ewentualnych zmian dokonanych w toku postępowania oraz

wyników postępowania.

* w zależności od wyników postępowania

19

Projekt współfinansowany ze środków Unii Europejskiej

w ramach Programu Operacyjnego Pomoc Techniczna 2007-2013

Zadanie I, V, VI

UMOWA Nr …………………..

zawarta w dniu ……….2014 r. w Białymstoku pomiędzy: Skarbem Państwa - Podlaskim

Urzędem Wojewódzkim w Białymstoku, ul. Mickiewicza 3, 15 - 213 Białystok, zwanym

dalej Zamawiającym, reprezentowanym przez ………………………………………………

a

……………………………………………………….....………………………………………..

zwaną dalej Wykonawcą, reprezentowaną przez:……………………………………....………

(wpisać w umowie nr KRS, PESEL w zależności od formy prowadzonej działalności przez

Wykonawcę).

W wyniku postępowania o udzielenie zamówienia publicznego OK-III.272.12.2014,

przeprowadzonego w trybie przetargu nieograniczonego o wartości mniejszej, niż kwoty

określone w przepisach wydanych na podstawie art. 11 ust. 8 ustawy z dnia 29 stycznia

2004 r. Prawo zamówień publicznych (Dz. U. z 2013 r., poz. 907 z późn. zm.) na dostawę

sprzętu komputerowego oraz licencji oprogramowania, została zawarta umowa o następującej

treści:

§1

1. Przedmiotem umowy jest:

Zadanie I - dostawa licencji oprogramowania na potrzeby Biura Obsługi Urzędu

Podlaskiego Urzędu Wojewódzkiego w Białymstoku;*

Zadanie V – dostawa licencji oprogramowania na potrzeby Instytucji Pośredniczącej

w Certyfikacji Podlaskiego Urzędu Wojewódzkiego w Białymstoku;*

Zadanie VI – dostawa licencji oprogramowania na potrzeby Biura Obsługi Urzędu

Podlaskiego Urzędu Wojewódzkiego w Białymstoku.*

2. Szczegółowy opis przedmiotu umowy określa załącznik do umowy.

3. Wykonawca dostarczy przedmiot umowy do siedziby Zamawiającego w terminie do 14

dni od daty podpisania umowy. Wykonawca poinformuje Zamawiającego o terminie

dostawy z co najmniej 2- dniowym wyprzedzeniem.

4 Strony ustalają, że datą wykonania umowy jest data podpisania przez Strony

bezusterkowego protokołu odbioru przedmiotu umowy.

5 Zamawiający zleca a Wykonawca przyjmuje przedmiot umowy do wykonania.

§2

1. Wynagrodzenie Wykonawcy za wykonanie przedmiotu umowy wynosi:

…………………….PLN (słownie: ………………..złotych) brutto.

2. Wynagrodzenie, o którym mowa w ust. 1, Zamawiający zapłaci przelewem na rachunek

bankowy Wykonawcy w terminie do 21 dni od dnia otrzymania faktury VAT.

20

3. Odbiór przedmiotu umowy zostanie dokonany przez przedstawicieli obu Stron w siedzibie

Zamawiającego, na podstawie bezusterkowego protokołu końcowego odbioru przedmiotu

umowy.

4. Podstawę do wystawienia faktury stanowi bezusterkowy protokół odbioru przedmiotu

umowy podpisany przez Strony umowy.

5. W wystawionej przez Wykonawcę fakturze muszą być ujęte nazwy, ilości oraz ceny

poszczególnych pozycji określonych w załączniku do umowy.

6. Datą zapłaty jest dzień obciążenia rachunku bankowego Zamawiającego.

* - w zależności od wyników postępowania

§3

1. Osobą upoważnioną do odbioru ze strony Zamawiającego jest:……… tel. faks, e-mail:

2. Osobą odpowiedzialną za dostawę oprogramowania na potrzeby Podlaskiego Urzędu

Wojewódzkiego w Białymstoku ze strony Wykonawcy jest: …………… tel. faks, e-mail:

§4

1. Zamawiający obciąży Wykonawcę karą umowną:

1) w wysokości 0,5 % wynagrodzenia, o którym mowa w § 2 ust. 1 w przypadku zwłoki

w dostawie, za każdy dzień zwłoki;

2) w wysokości 10 % wynagrodzenia, określonego w § 2 ust 1 umowy, gdy Wykonawca

odstąpi od umowy z przyczyn leżących po jego stronie;

3) w wysokości 10 % wynagrodzenia, określonego w § 2 ust. 1 umowy, gdy Zamawiający

odstąpi od umowy z przyczyn leżących po stronie Wykonawcy,

2. Zamawiający zastrzega sobie prawo dochodzenia odszkodowania w przypadku, gdy

szkoda z tytułu niewykonania lub nienależytego wykonania umowy przekroczy kwotę kar

umownych.

§5

1. Zamawiający zastrzega sobie możliwość odstąpienia od umowy w razie wystąpienia

istotnej zmiany okoliczności powodującej, że wykonanie umowy nie leży w interesie

publicznym, czego nie można było przewidzieć w chwili zawarcia umowy. Odstąpienie od

umowy może nastąpić w terminie 30 dni od powzięcia wiadomości o tych

okolicznościach.

2. W przypadku określonym w ust. 1 Wykonawca może żądać jedynie wynagrodzenia

należnego z tytułu wykonania części umowy, nie może natomiast żądać odszkodowania

i kar umownych.

3. Zamawiającemu przysługuje prawo odstąpienia od umowy w następujących sytuacjach:

1) w przypadku wszczęcia likwidacji Wykonawcy;

2) pomimo uprzednich dwukrotnych pisemnych monitów ze strony Zamawiającego,

Wykonawca w rażący sposób zaniedbuje zobowiązania umowne.

§6

1. Wykonawca przed podpisaniem umowy wniósł zabezpieczenie należytego wykonania

umowy w wysokości .........PLN. tj. 10% wynagrodzenia, określonego w § 2 ust. 1

umowy.

2*. Zabezpieczenie zostało wniesione w pieniądzu, na rachunek bankowy Zamawiającego

Narodowy Bank Polski Oddział Okręgowy w Białymstoku Nr 83 1010 1049 0000 3913

9120 0000, z dopiskiem „zabezpieczenie należytego wykonania umowy na dostawę

licencji oprogramowania na Zadanie I*/Zadanie V*/Zadanie VI*.”

2*. Zabezpieczenie zostało wniesione w formie .........................................................................

i znalazło się fizycznie w siedzibie Zamawiającego przed podpisaniem umowy.

21

3. Kwota zabezpieczenia o którym mowa w ust. 1, zostanie zwrócona Wykonawcy

w wysokości 100% - w terminie do 30 dni od dnia podpisania bezusterkowego protokołu

odbioru przedmiotu umowy;

* - do umowy zostanie wpisana treść ust. 2 w zależności od formy wniesionego

zabezpieczenia należytego wykonania umowy

§7

Zamawiający przewiduje możliwość istotnej zmiany postanowień zawartej umowy

w stosunku do treści oferty, na podstawie której dokonano wyboru Wykonawcy, na

następujących warunkach: w przypadku gdy zaproponowane w ofercie oprogramowanie nie

będzie dostępne na rynku w czasie wykonywania umowy, Wykonawca po uzyskaniu zgody

Zamawiającego, może dostarczyć inne o parametrach nie gorszych niż określone

w załączniku do umowy.

1.

2.

3.

4.

§8

Wszelkie zmiany niniejszej umowy wymagają dla swojej ważności formy pisemnego

aneksu pod rygorem nieważności.

W sprawach nieuregulowanych w umowie zastosowanie mają przepisy Kodeksu

cywilnego i ustawy Prawo zamówień publicznych.

We wszystkich kwestiach spornych, które mogą powstać w związku z niniejszą umową

właściwy do ich rozstrzygnięcia będzie sąd powszechny w Białymstoku.

Umowę sporządzono w dwóch jednobrzmiących egzemplarzach, po jednym dla każdej

ze Stron.

ZAMAWIAJĄCY:

WYKONAWCA:

Załącznik do umowy

Załącznik do umowy będzie odpowiadał treścią załącznikowi nr 7, 11, 14 do SIWZ

z uwzględnieniem ewentualnych zmian dokonanych w toku postępowania oraz wyników

postępowania.

22

Załącznik nr 7 do SIWZ

Szczegółowy opis przedmiotu zamówienia

Zadanie I - dostawa licencji oprogramowania na potrzeby Biura Obsługi Urzędu Podlaskiego Urzędu Wojewódzkiego w Białymstoku

Lp.

1.

2.

3.

Rodzaj

Ilość

Licencja Microsoft Exchange Server Standard 2013 lub oprogramowanie równoważne

spełniające poniższe wymagania:

Oprogramowanie musi umożliwiać dodanie kolejnych serwerów do istniejącej

u Zamawiającego organizacji serwerów Microsoft Exchange 2003 bez utraty

funkcjonalności infrastruktury.

Pakiet podstawowych licencji dostępowych do oprogramowania serwera poczty

elektronicznej z punktu 1 zapewniający (w zgodzie z wymaganiami licencyjnymi

producenta) możliwość wykorzystania przez użytkowników podstawowej

funkcjonalności serwerów poczty elektronicznej w opcji nadającej się do użycia w

jednostkach rządowych.

Symantec Protection Suite Enterprise Edition 4.0 Renewal Basic 12 Months Gov Band A

Aktualizacja 700 licencji oprogramowania antywirusowego Symantec Protection Suite

Enterprise Edition 4.0 na okres 12 miesięcy od daty zakończenia obecnej aktualizacji lub

równoważny (równoważność została opisana w załączniku nr 15).

Nazwa oferowanych licencji

2

527

700

……………………………………

(podpis Wykonawcy)

.............................., dnia ……………………………….

(miejscowość)

23

Załącznik nr 8 do SIWZ

Szczegółowy opis przedmiotu zamówienia

Zadanie II - dostawa sprzętu komputerowego na potrzeby Biura Obsługi Urzędu Podlaskiego Urzędu Wojewódzkiego w Białymstoku

Lp.

1.

Rodzaj

urządzenia

Drukarka kolorowa

A4

2.

Napęd DVD wraz z

oprogramowaniem

do nagrywania

3.

Torba na laptop

4.

Mysz USB

Ilość

Minimalne Parametry

1) Technologia druku: atramentowa piezoelektryczna

2) Szybkość druku mono: w trybie normalnym 37 str./min. (papier

zwykły 75g/m2)

3) Szybkość druku w kolorze: w trybie normalnym 38 str./min. . (papier

zwykły 75g/m2)

4) Rozdzielczość drukowania: 5.760 dpi x 1.440 dpi

5) Interfejs: USB

6) Formaty papieru: A4, A5, A6, B5, C6 (koperta), DL (koperta), Letter,

9 x 13 cm, 10 x 15 cm, 13 x 18 cm, Legal

7) Drukowanie bez marginesów

8) Pojemność podajnika papieru: 120 arkuszy

9) Certyfikat Energy Star, zużycie prądu w uśpieniu: max 1,2 W,

podczas drukowania 13 W

10) Zgodność z systemami operacyjnymi: Windows XP/Vista/7

11) Dołączony kabel USB umożliwiający podłączenie drukarki do

komputera

12) Gwarancja 12 miesięcy.

1) typ napędu: DVD+/-RW

2) typ interfejsu: Serial ATA

3) zapis DVD+/-R: 24 x

4) zapis DVD+/-RW: 8 x

5) zapis DVD+/-R DL: 12 x

6) zapis CD-R: 48 x

7) zapis CD-RW: 32 x

8) Oprogramowanie dołączone przez producenta nagrywarki

Torba do przenoszenia laptopa 15” z oddzielna kieszenią na zasilacz i

akcesoria.

Przewodowa dwuprzyciskowa mysz optyczna USB z rolką wraz z

jednokolorową podkładką pod mysz optyczną

Nazwa/model i parametry techniczne

oferowanego urządzenia

2

20

2

2

……………………………………

(podpis Wykonawcy)

.............................., dnia ……………………………….

(miejscowość)

24

Koszt współfinansowany ze

środków Europejskiego Funduszu

Rozwoju Regionalnego w ramach

Pomocy Technicznej PWT LitwaPolska 2007-2013 oraz ze

środków budżetu państwa.

Załącznik nr 9 do SIWZ

Szczegółowy opis przedmiotu zamówienia

Zadanie III - dostawa sprzętu komputerowego na potrzeby Wydziału Zarządzania Funduszami Europejskimi Podlaskiego Urzędu

Wojewódzkiego w Białymstoku

Stacja robocza z wyposażeniem – 5 sztuk

Lp.

Minimalne parametry

1.

Procesor

2.

Chipset

3.

Pamięć

4.

Płyta główna

5.

Dysk twardy

6.

Obudowa

Nazwa/model i parametry

techniczne oferowanego

urządzenia

Procesor osiągający w teście Passmark CPU Benchmark

(http://cpubenchmark.net/cpu_list.php) dla konfiguracji jednoprocesorowej min. 9900 pkt .

Dedykowany do komputerów stacjonarnych. Posiadający możliwość obsługi pamięci z

funkcją ECC (kontrola parzystości)

Min. 4GB RAM

Min. 4 złącza DIMM z obsługą do 32GB pamięci RAM zarówno ECC jak i non ECC,

możliwość instalacji pamięci z obsługą kontroli parzystości ECC

Obsługa RAID 0, 1, 5

Min. 2 złącza PCI-Express x 16, Min. 1 złącze PCI-Express x 1, Min. 1 złącze PCI

Min. 500 GB

Obudowa typu Small Form Factor

Co najmniej 2 wnęki napędów 3,5", z czego co najmniej 1 wewnętrzna

Co najmniej 1 zewnętrzna wnęka napędów 5,25"

Wbudowany czujnik otwarcia obudowy oraz mechaniczne zabezpieczenie otwarcia

obudowy w postaci kłódki z kluczykiem „indywidualnym” i uniwersalnym kluczykiem

serwisowym tzw. master key lub zamka elektromagnetycznego. Obudowa musi umożliwiać

zastosowanie zabezpieczenia fizycznego w postaci linki metalowej

Czytnik kart multimedialnych min 14-in-1

25

7.

Obsługa grafiki

8.

9.

Obsługa dźwięku

Obsługa sieci

10.

Zintegrowane

złącza

wyprowadzone na

zewnątrz obudowy

11.

Klawiatura

12.

Mysz

13.

Zasilacz

14.

System

operacyjny,

oprogramowanie

dodatkowe

15.

Bezpieczeństwo

16.

Monitor

Dwumonitorowa, zgodna z DirectX w wersji 11 i OpenGL w wersji co najmniej 3.1, min

1xDisplayPort lub DVI

Stereo, High Definition

10/100/1000, WakeOnLan

Min. 10 portów USB (sumarycznie)

Min. 3 porty USB umiejscowione z przodu obudowy

Min. 4 porty USB z tyłu obudowy

port szeregowy

RJ45,

wejście audio (liniowe)

DisplayPort lub DVI-D

wyjście audio, (liniowe)

wejście mikrofonowe

wyjście słuchawkowe

Klawiatura typu Windows pełnowymiarowa, układ typu QWERTY US, przewodowa, USB

Przewodowa dwuprzyciskowa mysz laserowa z rolką wraz z jednokolorową podkładką

pod mysz

Zasilacz Active PFC umożliwiający pracę komputera przy pełnym wyposażeniu w

dodatkowe urządzenia podpięte poprzez porty i sloty rozszerzeń, o sprawności min. 90%

System operacyjny w języku polskim spełniający wymagania, które przedstawia Załącznik

Nr 12

Oprogramowanie biurowe w języku polskim spełniające wymagania, które przedstawia

Załącznik nr 13

Funkcje BIOS:

· możliwość skonfigurowania hasła „Power On”,

· możliwość ustawienia hasła dostępu do BIOSu (administratora),

· możliwość blokady i/lub wyłączenia portów USB,;

· kontrola sekwencji bootującej;

Zintegrowany w płycie głównej aktywny układ szyfrujący dane na dysku twardym zgodny ze standardem Trusted Platform Module (TPM v 1.2);

Możliwość zastosowania zabezpieczenia fizycznego w postaci linki

metalowej

Rodzaj matrycy: LCD z aktywną matrycą TFT, matryca matowa, klasy TN lub IPS,

podświetlenie LED

Przekątna: min 23’’, 16:9

Rozdzielczość: min 1920 x 1080

Kontrast: min. 1000:1

Jasność: min 250 cd/m2

Czas reakcji matrycy: max. 6ms

26

17.

Certyfikaty i

standardy

18.

Gwarancja

19.

Serwisowanie

Plamka: max. 0,266 mm

Kąty widzenia wyświetlacza: min. 170° w poziomie, min. 160° w pionie

Złącza: DVI lub DisplayPort, VGA (złącza oraz dostarczone kable muszą umożliwiać

podłączenie monitora do jednostki centralnej za pomocą DVI lub DisplayPort)

Zasilacz: zintegrowany, wewnętrzny

Funkcje:

OSD wyświetlane na ekranie,

automatyczne ustawienia,

regulacja nachylenia ekranu w zakresie: min 0 stopni/+21 stopni,

regulacja w pionie: min. 12cm,

pivot,

regulacja obrotu w podstawie: min 90 stopnie,

głośnik wbudowany lub w postaci listwy dźwiękowej dolnej części obudowy monitora

lub w podstawie monitora - rozwiązanie dedykowane producenta monitora

kable DisplayPort lub DVI w komplecie

Certyfikaty:

EnergyStar TCO 5.0

certyfikat ISO 9001 dla producenta sprzętu

deklaracja zgodności CE

Bezpieczeństwo: możliwość zastosowania zabezpieczenia fizycznego w postaci linki

metalowej

Oferowane modele komputerów muszą posiadać certyfikat Microsoft, potwierdzający

poprawną współpracę oferowanych modeli komputerów z systemem operacyjnym

Windows 7 lub równoważny certyfikat producenta systemu zgodnego z wymaganiami

przedstawionymi w załączniku nr 12

Deklaracja zgodności CE

Certyfikat ISO 9001 dla producenta sprzętu

Komputer musi spełniać wymogi normy Energy Star.

3 letnia gwarancja producenta świadczona w miejscu instalacji, naprawa lub wymiana

sprzętu w następnym dniu roboczym

Firma serwisująca musi posiadać ISO 9001: 2000 na świadczenie usług serwisowych oraz

posiadać autoryzacje producenta komputera (oświadczenie Wykonawcy)

Możliwość aktualizacji i pobrania sterowników do oferowanego modelu komputera w

najnowszych certyfikowanych wersjach przy użyciu dedykowanego darmowego

oprogramowania producenta lub bezpośrednio z sieci Internet za pośrednictwem strony

www producenta komputera po podaniu numeru seryjnego komputera lub modelu

komputera

27

Polskojęzyczna telefoniczna infolinia/linia techniczna producenta komputera, dostępna w

czasie obowiązywania gwarancji na sprzęt i umożliwiająca po podaniu numeru seryjnego

urządzenia

- weryfikację konfiguracji fabrycznej wraz z wersją fabrycznie dostarczonego

oprogramowania (system operacyjny, szczegółowa konfiguracja sprzętowa - CPU, HDD,

pamięć)

20.

21.

22.

Zarządzanie

Napęd

Pozostałe

Możliwość weryfikacji czasu obowiązywania i reżimu gwarancji bezpośrednio z sieci

Internet za pośrednictwem strony www producenta komputera

Dołączone dedykowane oprogramowanie producenta komputera umożliwiające zdalną

inwentaryzację sprzętu, monitorowanie stanu jego pracy, aktualizację i zmianę ustawień

BIOS’u oraz na zdalną aktualizację sterowników

Możliwość odczytania z BIOS:

- wersji

- informacji i numerze seryjnym komputera nadawanym na etapie produkcji

- modelu procesora

- wielkości zainstalowanej pamięci RAM

DVD-RW Dual Layer wraz z oprogramowaniem do nagrywania dołączonym przez

producenta nagrywarki lub producenta komputera

Wszelkie niezbędne okablowanie (monitor-komputer, komputer-zasilanie, monitorzasilanie oraz pozostałe) umożliwiające instalację, uruchomienie i korzystanie ze

stanowiska komputerowego

……………………………………

(podpis Wykonawcy)

.............................., dnia ……………………………….

(miejscowość)

28

Załącznik nr 10 do SIWZ

Szczegółowy opis przedmiotu zamówienia

Zadanie IV - dostawa sprzętu komputerowego na potrzeby Wydziału Polityki Społecznej Podlaskiego Urzędu Wojewódzkiego w Białymstoku

Stacja robocza z wyposażeniem – 2 sztuki

Lp.

Minimalne parametry

1.

Procesor

2.

Chipset

3.

Pamięć

4.

Płyta główna

5.

Dysk twardy

6.

Obudowa

7.

Obsługa grafiki

8.

9.

Obsługa dźwięku

Obsługa sieci

10.

Zintegrowane

złącza

wyprowadzone na

zewnątrz obudowy

Nazwa/model i parametry

techniczne oferowanego

urządzenia

Procesor osiągający w teście Passmark CPU Benchmark

(http://cpubenchmark.net/cpu_list.php) dla konfiguracji jednoprocesorowej min. 9900 pkt .

Dedykowany do komputerów stacjonarnych. Posiadający możliwość obsługi pamięci z

funkcją ECC (kontrola parzystości)

Min. 4GB RAM

Min. 4 złącza DIMM z obsługą do 32GB pamięci RAM zarówno ECC jak i non ECC,

możliwość instalacji pamięci z obsługą kontroli parzystości ECC

Obsługa RAID 0, 1, 5

Min. 2 złącza PCI-Express x 16, Min. 1 złącze PCI-Express x 1, Min. 1 złącze PCI

Min. 500 GB

Obudowa typu Small Form Factor

Co najmniej 2 wnęki napędów 3,5", z czego co najmniej 1 wewnętrzna

Co najmniej 1 zewnętrzna wnęka napędów 5,25"

Wbudowany czujnik otwarcia obudowy oraz mechaniczne zabezpieczenie otwarcia

obudowy w postaci kłódki z kluczykiem „indywidualnym” i uniwersalnym kluczykiem

serwisowym tzw. master key lub zamka elektromagnetycznego. Obudowa musi umożliwiać

zastosowanie zabezpieczenia fizycznego w postaci linki metalowej

Czytnik kart multimedialnych min 14-in-1

Dwumonitorowa, zgodna z DirectX w wersji 11 i OpenGL w wersji co najmniej 3.1, min

1xDisplayPort lub DVI

Stereo, High Definition

10/100/1000, WakeOnLan

Min. 10 portów USB (sumarycznie)

Min. 3 porty USB umiejscowione z przodu obudowy

Min. 4 porty USB z tyłu obudowy

port szeregowy

RJ45,

DisplayPort lub DVI-D

29

11.

Klawiatura

12.

Mysz

13.

Zasilacz

14.

System

operacyjny,

oprogramowanie

dodatkowe

15.

Bezpieczeństwo

16.

Monitor

wejście audio (liniowe)

wyjście audio, (liniowe)

wejście mikrofonowe

wyjście słuchawkowe

Klawiatura typu Windows pełnowymiarowa, układ typu QWERTY US, przewodowa, USB

Przewodowa dwuprzyciskowa mysz laserowa z rolką wraz z jednokolorową podkładką

pod mysz

Zasilacz Active PFC umożliwiający pracę komputera przy pełnym wyposażeniu w

dodatkowe urządzenia podpięte poprzez porty i sloty rozszerzeń, o sprawności min. 90%

System operacyjny w języku polskim spełniający wymagania, które przedstawia Załącznik

Nr 12

Oprogramowanie biurowe w języku polskim spełniające wymagania, które przedstawia

Załącznik nr 13

Funkcje BIOS:

· możliwość skonfigurowania hasła „Power On”,

· możliwość ustawienia hasła dostępu do BIOSu (administratora),

· możliwość blokady i/lub wyłączenia portów USB,;

· kontrola sekwencji bootującej;

Zintegrowany w płycie głównej aktywny układ szyfrujący dane na dysku twardym zgodny ze standardem Trusted Platform Module (TPM v 1.2);

Możliwość zastosowania zabezpieczenia fizycznego w postaci linki

metalowej

Rodzaj matrycy: LCD z aktywną matrycą TFT, matryca matowa, klasy TN lub IPS,

podświetlenie LED

Przekątna: min 23’’, 16:9

Rozdzielczość: min 1920 x 1080

Kontrast: min. 1000:1

Jasność: min 250 cd/m2

Czas reakcji matrycy: max. 6ms

Plamka: max. 0,266 mm

Kąty widzenia wyświetlacza: min. 170° w poziomie, min. 160° w pionie

Złącza: DVI lub DisplayPort, VGA (złącza oraz dostarczone kable muszą umożliwiać

podłączenie monitora do jednostki centralnej za pomocą DVI lub DisplayPort)

Zasilacz: zintegrowany, wewnętrzny

Funkcje:

OSD wyświetlane na ekranie,

automatyczne ustawienia,

regulacja nachylenia ekranu w zakresie: min 0 stopni/+21 stopni,

regulacja w pionie: min. 12cm,

30

17.

Certyfikaty i

standardy

18.

Gwarancja

19.

Serwisowanie

pivot,

regulacja obrotu w podstawie: min 90 stopni,

głośnik wbudowany lub w postaci listwy dźwiękowej dolnej części obudowy monitora

lub w podstawie monitora - rozwiązanie dedykowane producenta monitora

kable DisplayPort lub DVI w komplecie

Certyfikaty:

EnergyStar TCO 5.0

certyfikat ISO 9001 dla producenta sprzętu

deklaracja zgodności CE

Bezpieczeństwo: możliwość zastosowania zabezpieczenia fizycznego w postaci linki

metalowej

Oferowane modele komputerów muszą posiadać certyfikat Microsoft, potwierdzający

poprawną współpracę oferowanych modeli komputerów z systemem operacyjnym

Windows 7 lub równoważny certyfikat producenta systemu zgodnego z wymaganiami

przedstawionymi w Załączniku nr 12

Deklaracja zgodności CE

Certyfikat ISO 9001 dla producenta sprzętu

Komputer musi spełniać wymogi normy Energy Star.

3 letnia gwarancja producenta świadczona w miejscu instalacji, naprawa lub wymiana

sprzętu w następnym dniu roboczym

Firma serwisująca musi posiadać ISO 9001: 2000 na świadczenie usług serwisowych oraz

posiadać autoryzacje producenta komputera (oświadczenie Wykonawcy)

Możliwość aktualizacji i pobrania sterowników do oferowanego modelu komputera w

najnowszych certyfikowanych wersjach przy użyciu dedykowanego darmowego

oprogramowania producenta lub bezpośrednio z sieci Internet za pośrednictwem strony

www producenta komputera po podaniu numeru seryjnego komputera lub modelu

komputera

Polskojęzyczna telefoniczna infolinia/linia techniczna producenta komputera, dostępna w

czasie obowiązywania gwarancji na sprzęt i umożliwiająca po podaniu numeru seryjnego

urządzenia

- weryfikację konfiguracji fabrycznej wraz z wersją fabrycznie dostarczonego

oprogramowania (system operacyjny, szczegółowa konfiguracja sprzętowa - CPU, HDD,

pamięć)

Możliwość weryfikacji czasu obowiązywania i reżimu gwarancji bezpośrednio z sieci

Internet za pośrednictwem strony www producenta komputera

31

20.

21.

22.

Zarządzanie

Napęd

Pozostałe

Dołączone dedykowane oprogramowanie producenta komputera umożliwiające zdalną

inwentaryzację sprzętu, monitorowanie stanu jego pracy, aktualizację i zmianę ustawień

BIOS’u oraz na zdalną aktualizację sterowników

Możliwość odczytania z BIOS:

- wersji

- informacji i numerze seryjnym komputera nadawanym na etapie produkcji

- modelu procesora

- wielkości zainstalowanej pamięci RAM

DVD-RW Dual Layer wraz z oprogramowaniem do nagrywania dołączonym przez

producenta nagrywarki lub producenta komputera

Wszelkie niezbędne okablowanie (monitor-komputer, komputer-zasilanie, monitorzasilanie oraz pozostałe) umożliwiające instalację, uruchomienie i korzystanie ze

stanowiska komputerowego

……………………………………

(podpis Wykonawcy)

.............................., dnia ……………………………….

(miejscowość)

32

Projekt współfinansowany ze środków Unii Europejskiej

w ramach Programu Operacyjnego Pomoc Techniczna 2007-2013

Załącznik nr 11 do SIWZ

Szczegółowy opis przedmiotu zamówienia

Zadanie V - dostawa licencji oprogramowania na potrzeby Wydziału Instytucji Pośredniczącej w Certyfikacji Podlaskiego Urzędu Wojewódzkiego

w Białymstoku

Lp.

Rodzaj

Ilość

1.

Microsoft Windows 7 Professional 64 bit SP1 OEM PL lub równoważny (równoważność

została opisana w załączniku Nr 12)

1

Nazwa oferowanych licencji

33

Załącznik nr 12 do SIWZ

Szczegółowy opis przedmiotu zamówienia

(Wymagania wobec systemu operacyjnego)

Lp.

1)

2)

3)

4)

5)

6)

7)

8)

9)

10)

11)

12)

13)

14)

15)

16)

17)

18)

19)

20)

21)

22)

23)

24)

25)

System operacyjny

Możliwość dokonywania aktualizacji i poprawek systemu przez Internet z możliwością wyboru instalowanych poprawek

Możliwość dokonywania uaktualnień sterowników urządzeń przez Internet – witrynę producenta systemu

Darmowe aktualizacje w ramach wersji systemu operacyjnego przez Internet (niezbędne aktualizacje, poprawki, biuletyny bezpieczeństwa muszą

być dostarczane bez dodatkowych opłat) – wymagane podanie nazwy strony serwera WWW

Internetowa aktualizacja zapewniona w języku polskim

Wbudowana zapora internetowa (firewall) dla ochrony połączeń internetowych; zintegrowana z systemem konsola do zarządzania ustawieniami

zapory i regułami IP v4 i v6

Zlokalizowane w języku polskim, co najmniej następujące elementy: menu, odtwarzacz multimediów, pomoc, komunikaty systemowe

Wsparcie dla większości powszechnie używanych urządzeń peryferyjnych (drukarek, urządzeń sieciowych, standardów USB, Plug&Play, Wi-Fi)

Funkcjonalność automatycznej zmiany domyślnej drukarki w zależności od sieci, do której podłączony jest komputer

Interfejs użytkownika działający w trybie graficznym z elementami 3D, zintegrowana z interfejsem użytkownika interaktywna część pulpitu

służącą do uruchamiania aplikacji, które użytkownik może dowolnie wymieniać i pobrać ze strony producenta

Zabezpieczony hasłem hierarchiczny dostęp do systemu, kont i profili użytkowników

Zintegrowany z systemem moduł wyszukiwania informacji (plików różnego typu) dostępny z kilku poziomów: poziom menu, poziom otwartego

okna systemu operacyjnego; system wyszukiwania oparty na konfigurowalnym przez użytkownika module indeksacji zasobów lokalnych

Zintegrowane z systemem operacyjnym narzędzia zwalczające złośliwe oprogramowanie; aktualizacje dostępne u producenta nieodpłatnie bez

ograniczeń czasowych

Funkcje związane z obsługą komputerów typu TABLET PC, z wbudowanym modułem „uczenia się” pisma użytkownika – obsługa języka

polskiego

Funkcjonalność rozpoznawania mowy, pozwalającą na sterowanie komputerem głosowo, wraz z modułem „uczenia się” głosu użytkownika

Zintegrowany z systemem operacyjnym moduł synchronizacji komputera z urządzeniami zewnętrznymi

Wbudowany system pomocy w języku polskim

Certyfikat producenta oprogramowania na dostarczany sprzęt

Możliwość przystosowania stanowiska dla osób niepełnosprawnych (np. słabo widzących)

Automatyczne występowanie i używanie (wystawianie) certyfikatów PKI X.509

Wsparcie dla logowania przy pomocy smartcard

Rozbudowane polityki bezpieczeństwa – polityki dla systemu operacyjnego i dla wskazanych aplikacji

System posiada narzędzia służące do administracji, do wykonywania kopii zapasowych polityk i ich odtwarzania oraz generowania raportów z

ustawień polityk

Wsparcie dla Sun Java i .NET Framework 1.1 i 2.0 i 3.0 – możliwość uruchomienia aplikacji działających we wskazanych środowiskach

Wsparcie dla JScript i VBScript – możliwość uruchamiania interpretera poleceń

Zdalna pomoc i współdzielenie aplikacji – możliwość zdalnego przejęcia sesji zalogowanego użytkownika celem rozwiązania problemu z

komputerem

34

26)

27)

28)

29)

30)

31)

32)

33)

34)

35)

Rozwiązanie służące do automatycznego zbudowania obrazu systemu wraz z aplikacjami. Obraz systemu służyć ma do automatycznego

upowszechnienia systemu operacyjnego inicjowanego i wykonywanego w całości poprzez sieć komputerową

Rozwiązanie ma umożliwiające wdrożenie nowego obrazu poprzez zdalną instalację

Graficzne środowisko instalacji i konfiguracji

Transakcyjny system plików pozwalający na stosowanie przydziałów (ang. quota) na dysku dla użytkowników oraz zapewniający większą

niezawodność i pozwalający tworzyć kopie zapasowe

Zarządzanie kontami użytkowników sieci oraz urządzeniami sieciowymi tj. drukarki, modemy, woluminy dyskowe, usługi katalogowe

Udostępnianie modemu

Oprogramowanie dla tworzenia kopii zapasowych (Backup); automatyczne wykonywanie kopii plików z możliwością automatycznego

przywrócenia wersji wcześniejszej

Możliwość przywracania plików systemowych

System operacyjny musi posiadać funkcjonalność pozwalającą na identyfikację sieci komputerowych, do których jest podłączony, zapamiętywanie

ustawień i przypisywanie do min. 3 kategorii bezpieczeństwa (z predefiniowanymi odpowiednio do kategorii ustawieniami zapory sieciowej,

udostępniania plików itp.)

System operacyjny musi prawidłowo współpracować z przeglądarką IE8 (przeglądarka musi być wspierana przez producenta systemu

operacyjnego).

35

Załącznik Nr 13 do SIWZ

Szczegółowy opis przedmiotu zamówienia

(Wymagania wobec pakietu biurowego)

Lp.

1)

2)

3)

4)

5)

6)

Wymagania

Wymagania odnośnie interfejsu użytkownika:

Pełna polska wersja językowa interfejsu użytkownika

Prostota i intuicyjność obsługi, pozwalająca na pracę osobom nieposiadającym umiejętności technicznych

Możliwość zintegrowania uwierzytelniania użytkowników z usługą katalogową (Active Directory lub funkcjonalnie równoważną) – użytkownik

raz zalogowany z poziomu systemu operacyjnego stacji roboczej ma być automatycznie rozpoznawany we wszystkich modułach oferowanego

rozwiązania bez potrzeby oddzielnego monitowania go o ponowne uwierzytelnienie się.

Oprogramowanie musi umożliwiać tworzenie i edycję dokumentów elektronicznych w ustalonym formacie, który spełnia następujące warunki:

posiada kompletny i publicznie dostępny opis formatu,

ma zdefiniowany układ informacji w postaci XML zgodnie z Tabelą B1 załącznika 2 Rozporządzenia w sprawie minimalnych wymagań dla

systemów teleinformatycznych (Dz.U.05.212.1766)

umożliwia wykorzystanie schematów XML

wspiera w swojej specyfikacji podpis elektroniczny zgodnie z Tabelą A.1.1 załącznika 2 Rozporządzenia w sprawie minimalnych wymagań dla

systemów teleinformatycznych (Dz.U.05.212.1766)

Oprogramowanie musi umożliwiać dostosowanie dokumentów i szablonów do potrzeb instytucji oraz udostępniać narzędzia umożliwiające

dystrybucję odpowiednich szablonów do właściwych odbiorców.

W skład oprogramowania muszą wchodzić narzędzia programistyczne umożliwiające automatyzację pracy i wymianę danych pomiędzy

dokumentami i aplikacjami (język makropoleceń, język skryptowy)

Do aplikacji musi być dostępna pełna dokumentacja w języku polskim.

Pakiet zintegrowanych aplikacji biurowych musi zawierać:

Edytor tekstów

Arkusz kalkulacyjny

Narzędzie do przygotowywania i prowadzenia prezentacji

Narzędzie do zarządzania informacją prywatą (pocztą elektroniczną, kalendarzem, kontaktami i zadaniami)

Narzędzie do tworzenia notatek przy pomocy klawiatury lub notatek odręcznych na ekranie urządzenia typu tablet PC z mechanizmem OCR.

36

7)

Edytor tekstów musi umożliwiać:

Edycję i formatowanie tekstu w języku polskim wraz z obsługą języka polskiego w zakresie sprawdzania pisowni i poprawności gramatycznej

oraz funkcjonalnością słownika wyrazów bliskoznacznych i autokorekty

Wstawianie oraz formatowanie tabel

Wstawianie oraz formatowanie obiektów graficznych

Wstawianie wykresów i tabel z arkusza kalkulacyjnego (wliczając tabele przestawne)

Automatyczne numerowanie rozdziałów, punktów, akapitów, tabel i rysunków

Automatyczne tworzenie spisów treści

Formatowanie nagłówków i stopek stron

Sprawdzanie pisowni w języku polskim

Śledzenie zmian wprowadzonych przez użytkowników

Nagrywanie, tworzenie i edycję makr automatyzujących wykonywanie czynności

Określenie układu strony (pionowa/pozioma)

Wydruk dokumentów

Wykonywanie korespondencji seryjnej bazując na danych adresowych pochodzących z arkusza kalkulacyjnego i z narzędzia do zarządzania

informacją prywatną

Pracę na dokumentach utworzonych przy pomocy Microsoft Word 2003 lub Microsoft Word 2007 i 2010 z zapewnieniem bezproblemowej

konwersji wszystkich elementów i atrybutów dokumentu

Zabezpieczenie dokumentów hasłem przed odczytem oraz przed wprowadzaniem modyfikacji

Wymagana jest dostępność do oferowanego edytora tekstu bezpłatnych narzędzi umożliwiających wykorzystanie go, jako środowiska

udostępniającego formularze bazujące na schematach XML z Centralnego Repozytorium Wzorów Dokumentów Elektronicznych, które po

wypełnieniu umożliwiają zapisanie pliku XML w zgodzie z obowiązującym prawem.

Wymagana jest dostępność do oferowanego edytora tekstu bezpłatnych narzędzi (kontrolki) umożliwiających podpisanie podpisem

elektronicznym pliku z zapisanym dokumentem przy pomocy certyfikatu kwalifikowanego zgodnie z wymaganiami obowiązującego w Polsce

prawa.

Wymagana jest dostępność do oferowanego edytora tekstu bezpłatnych narzędzi umożliwiających wykorzystanie go, jako środowiska

udostępniającego formularze i pozwalające zapisać plik wynikowy w zgodzie z Rozporządzeniem o Aktach Normatywnych i Prawnych.

37

8)

9)

Arkusz kalkulacyjny musi umożliwiać:

Tworzenie raportów tabelarycznych

Tworzenie wykresów liniowych (wraz linią trendu), słupkowych, kołowych

Tworzenie arkuszy kalkulacyjnych zawierających teksty, dane liczbowe oraz formuły przeprowadzające operacje matematyczne, logiczne,

tekstowe, statystyczne oraz operacje na danych finansowych i na miarach czasu.

Tworzenie raportów z zewnętrznych źródeł danych (inne arkusze kalkulacyjne, bazy danych zgodne z ODBC, pliki tekstowe, pliki XML,

webservice)

Obsługę kostek OLAP oraz tworzenie i edycję kwerend bazodanowych i webowych. Narzędzia wspomagające analizę statystyczną i

finansową, analizę wariantową i rozwiązywanie problemów optymalizacyjnych

Tworzenie raportów tabeli przestawnych umożliwiających dynamiczną zmianę wymiarów oraz wykresów bazujących na danych z tabeli

przestawnych

Wyszukiwanie i zamianę danych

Wykonywanie analiz danych przy użyciu formatowania warunkowego

Nazywanie komórek arkusza i odwoływanie się w formułach po takiej nazwie

Nagrywanie, tworzenie i edycję makr automatyzujących wykonywanie czynności

Formatowanie czasu, daty i wartości finansowych z polskim formatem

Zapis wielu arkuszy kalkulacyjnych w jednym pliku.

Zachowanie pełnej zgodności z formatami plików utworzonych za pomocą oprogramowania Microsoft Excel 2003 oraz Microsoft Excel 2007

i 2010, z uwzględnieniem poprawnej realizacji użytych w nich funkcji specjalnych i makropoleceń..

Zabezpieczenie dokumentów hasłem przed odczytem oraz przed wprowadzaniem modyfikacji

Narzędzie do przygotowywania i prowadzenia prezentacji musi umożliwiać:

Przygotowywanie prezentacji multimedialnych, które będą:

Prezentowanie przy użyciu projektora multimedialnego

Drukowanie w formacie umożliwiającym robienie notatek

Zapisanie jako prezentacja tylko do odczytu.

Nagrywanie narracji i dołączanie jej do prezentacji

Opatrywanie slajdów notatkami dla prezentera