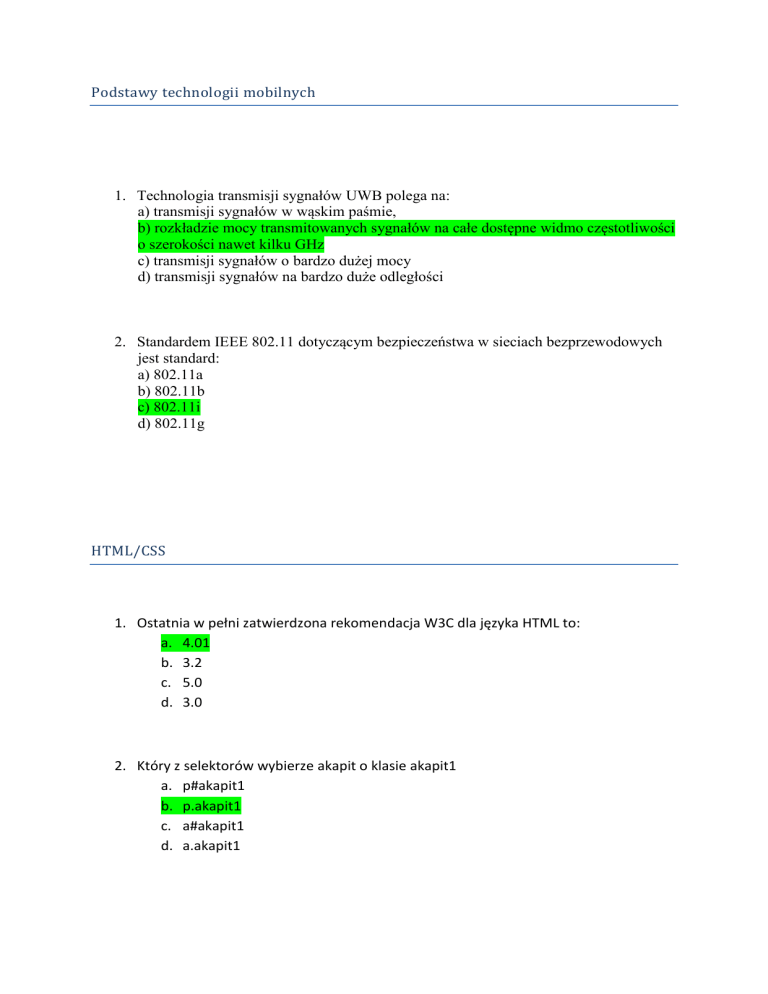

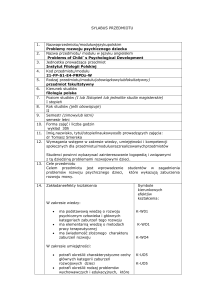

Podstawy technologii mobilnych

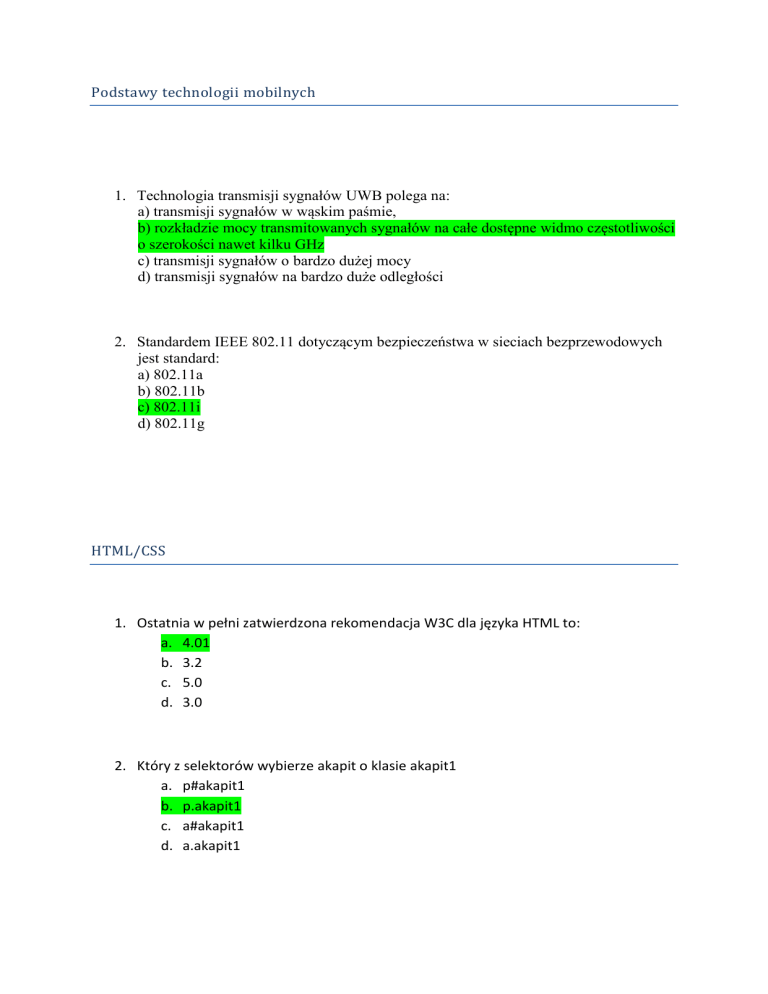

1. Technologia transmisji sygnałów UWB polega na:

a) transmisji sygnałów w wąskim paśmie,

b) rozkładzie mocy transmitowanych sygnałów na całe dostępne widmo częstotliwości

o szerokości nawet kilku GHz

c) transmisji sygnałów o bardzo dużej mocy

d) transmisji sygnałów na bardzo duże odległości

2. Standardem IEEE 802.11 dotyczącym bezpieczeństwa w sieciach bezprzewodowych

jest standard:

a) 802.11a

b) 802.11b

c) 802.11i

d) 802.11g

HTML/CSS

1. Ostatnia w pełni zatwierdzona rekomendacja W3C dla języka HTML to:

a. 4.01

b. 3.2

c. 5.0

d. 3.0

2. Który z selektorów wybierze akapit o klasie akapit1

a. p#akapit1

b. p.akapit1

c. a#akapit1

d. a.akapit1

PHP/JS

1. Jak w JavaScript odwołać się do właściwości x obiektu „obiekt”

a. obiekt.x

b. obiekt->x

c. obiekt[x]

d. obiekt(x)

2. W PHP i JavaScript poprawne odwołanie do elementu tablicy to:

a. $tablica[$liczba];

b. $tablica($liczba);

c. $tablica{$liczba};

d. $tablica<$liczba>;

CMS

1. W systemie Joomla! komponent (component):

a. zajmuje większość wyświetlanej strony i nie można zmieniać jego pozycji

b. to fragment treści który można przypisywać do różnych pozycji na stronie

c. element rozszerzający funkcjonalność zainstalowanych elementów

d. element określający wygląd strony

2. W systemie Joomla! wyświetlenie na stronie modułu NIE wymaga (nie jest

konieczne):

a. Przypisania modułu do pozycji zdefiniowanej w szablonie

b. Opublikowania modułu

c. Wyświetlenia tytułu modułu

d. Zainstalowania modułu

Aplikacje internetowe

Architektura 5-poziomowa aplikacji internetowych składa się z następujących warstw:

- klienta, prezentacji, aplikacji, integracji, logiki biznesowej

- klienta, prezentacji, aplikacji, integracji, danych

- klienta, aplikacji, integracji, danych

- sieci, aplikacji, integracji, danych, logiki biznesowej

Co oznacza akronim RIA w kontekście aplikacji webowych?

- Ruby Internet Application

- Rich Internet Application

- Rails Internet Application

- Rich Internet Access

Projektowanie i Grafika (2 przedmioty w jednym)

1. SSL to:

a. Secure Sockets Layer – protokół służący bezpiecznemu przesyłaniu danych,

np. Na witrynach e-commerce

b. Secure Shopping List – protokół służący bezpiecznemu przekazywaniu listy

wybranych produktów na witrynie e-commerce do zapłąty

c. System Specification Language – język opisujący zawartość witryny

internetowej

d. Single-Sign Letter – dodatek do przeglądarki pozwalający na zapamiętywanie

haseł, aby nie trzeba było ich wpisywać ponownie przy oglądany tej samej

strony (np. przy logowaniu się do konta pocztowego)

1. Definiując cele dobrej witryny, powinniśmy przede wszystkim zadbać o to, aby:

a. Były one jak najbardziej ogólne

b. Były „SMART”

c. Zostały zapisane jako komentarz na każdej stronie witryny, tak aby

wyszukiwarka dobrze zaindeksowała stronę

d. Zostały przedstawione Klientowi

Bezpieczeństwo

1. Cykl Deminga wykorzystywany m.in. w Systemach Zarządzania Bezpieczeństwem

Informacji składa się z następujących kroków:

a. Słuchaj, Wyciągaj wnioski, Odpowiadaj, Oceniaj

b. Planuj, Wykonuj, Sprawdzaj, Działaj

c. Planuj, Przydzielaj, Wymagaj, Oceniaj

d. Dziel, Rządź

2. W kontekście bezpieczeństwa informacji „Honeypot” to:

a. Dystrybucja systemu Linux zawierająca głównie oprogramowanie do łamania

sieci WiFi

b. Pułapka mająca na celu wykrycie prób nieautoryzowanego użycia systemu lub

próby pozyskania danych

c. Baza danych w internecie z informacjami o niezałatanych dziurach w

systemach informatycznych

d. Pseudo hackera, który włamał się na serwery NASA i wykradł zdjęcia

satelitarne okolic Roswell

USŁUGI SIECI INTERNET

1. Z którą z warstw systemu dystrybucji czasu w sieci, nie ma możliwości

skomunikowania się poprzez sieć IP?

a. Stratum 0

b. Stratum 1

c. Stratum 2

d. Istnieje możliwość komunikacji sieciowej z każdą z warstw

2. Protokół komunikacji w usłudze Usenet to:

a. NTP

b. POP3

c. NNTP

d. HTTP

INŻYNIERIA OPROGRAMOWANIA

1. Przypadek użycia

a. Reprezentuje funkcjonalność dostępną dla aktora (zbiór akcji)

b. Jest inicjowany bezpośrednio/pośrednio przez aktora

c. Może być powiązany z innymi przypadkami poprzez relacje uogólnienia,

rozszerzenia i zawierania

d. wszystkie powyższe

2. model waterfall

a. to sekwencyjny model tworzenia oprogramowania

b. b. pozwala na zmianę założeń na każdym etapie projektu

c. c. zakłada adaptacyjne reagowanie na wymagania użytkownika

d. d. nie zakłada testów akceptacyjnych

BAZY DANYCH

1. Normalizacja bazy danych to:

a. uproszczenie bazy danych

b. usunięcie z bazy zbędnych danych

c. dodanie dodatkowych kolumn do bazy danych

d. zmiana modelu bazy danych tak, aby pozbawić go niepożądanych cech

2. Podstawowym elementem modelu relacyjnego są

a. tabele

b. wiersze

c. kolumny

d. relacje

SQL

1. 2) Jakim operatorem dokonujemy selekcji w zapytaniu

a. FROM

b. SELECT

c. WHERE

d. ORDER BY

2. Jaką funkcją wyświetlić n rekordów z tabeli

a. TOP

b. GROUP

c. ORDER BY

d. HAVING

JAVA

Servlet to

Klasa Javy uruchamiana po stronie serwera aplikacji

Rozszerzenie appletu, także działające po stronie klienta

Aplikacja mobilna napisana w Javie

Aplikacja okienkowa dla komputerów stacjonarnych

Ile głównych elementów może zawierać plik XML

1

Dowolną ilość

JAVA MOBILNA

Podstawowym elementem aplikacji mobilnej dla systemu Android jest:

View

Intent

Fragment

Activity

Która odpowiedź jest poprawną definicją domyślnego konstruktora klasy Foo

public void Foo()

public Foo Foo()

public <T> Foo()

public Foo()

WINDOWS PHONE

Obiektem po którym dziedziczą strony aplikacji jest

PhonePage

PhoneApplicationPage

Activity

ActivityPage

Główny plik definiujący zachowanie aplikacji nazywa się:

App.xaml

App.config

Main.xaml

Config.xaml

1.

2.

3.

4.

5.

6.

7.

8.

9.

10.

11.

XSLT to: język przekształceń dokumentów XML

Applet to: mały program osadzony w przeglądarce www uruchamiany po stronie klienta

Który jest poprawny: <?xml version = "1.0" encoding ="utf-8"?>

Ile głównych elementów może zawierać plik XML: 1

Servlet to: Klasa Javy uruchamiana po stronie serwera aplikacji

XPath to: język służący do adresowania części dokumentu XML

Android to: System operacyjny oparty na Linuxie

Najważniejsze informacje o aplikacji dla Androida zawarte są w pliku: androidmanifest

Podstawowym elementem aplikacji mobilnej dla systemu android jest: activity

Która odpowiedz jest poprawną definicją domyślnego konstruktora klasy Foo: public Foo()

Jak nazywa się maszyna wirtualna Javy dla Androida: Dalvik

Bezpieczeństwo informacji oznacza tu zachowanie:

• poufności

• integralności

• dostępności

1. Co oznacza akronim RIA: Rich Internet Application

2. Wady aplikacji internetowych: Szybkość działania interfejsu użytkownika

3.Zalety aplikacji internetowych: Brak oprogramowania klienta na stacjach roboczych

4. Poziomy (tiery) aplikacji internetowych to: logiczne fragmenty aplikacji, które mają przypisaną rolę

5. Architektura 5 poziomowa aplikacji internetowych

Klienta -> prezentacji -> aplikacji -> integracji -> danych

6. Dopasuj technologie:

Server-side: php

Client-side: java script

7. Co to jest framework aplikacji internetowej: oprogramowanie szkieletowe wykorzystujące

technologie internetowe służące do wspierania opracowywania i budowania aplikacji

8. Architektura MVC (model view control) rozdzielenie modelu danych od logiki biznesowej i

interfejsu użytkownika

9.które zdanie nie określa web 2.0 serwisy web 2.0 nie posiadają elementów społecznościowych i nie

ułatwiają nawiązywania kontaktów międzyludzkich

10. Jaka jest rola skryptów client-side: zadania związane z prezentacją informacji