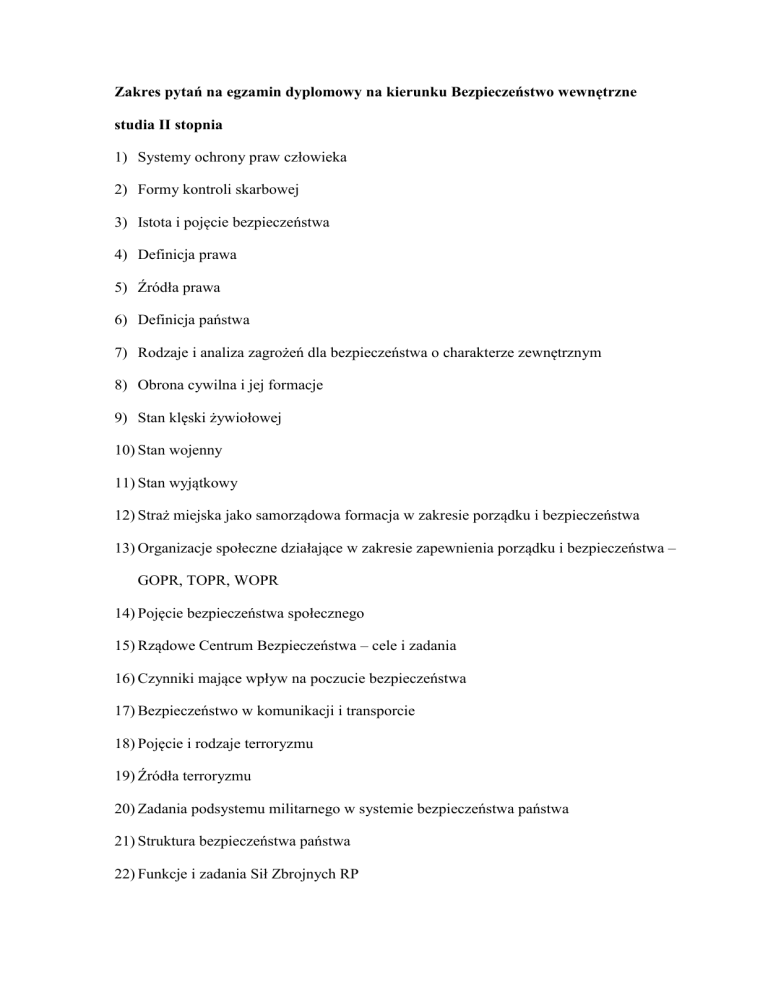

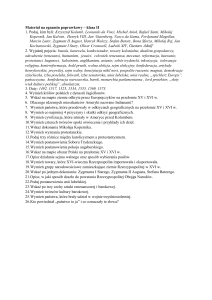

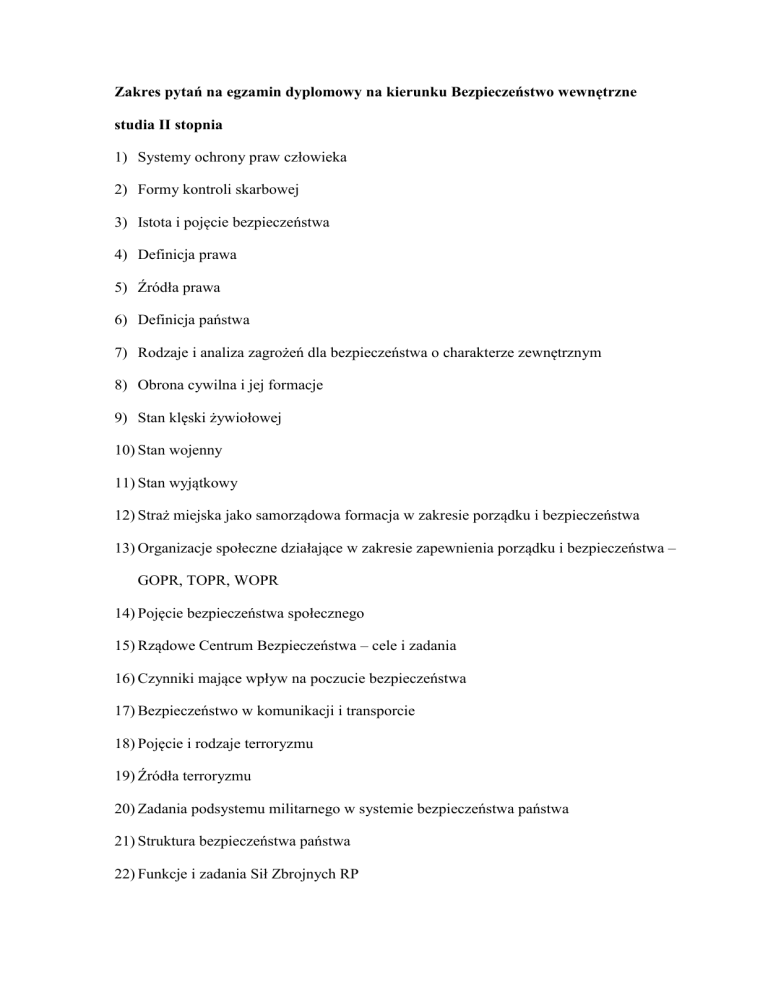

Zakres pytań na egzamin dyplomowy na kierunku Bezpieczeństwo wewnętrzne

studia II stopnia

1) Systemy ochrony praw człowieka

2) Formy kontroli skarbowej

3) Istota i pojęcie bezpieczeństwa

4) Definicja prawa

5) Źródła prawa

6) Definicja państwa

7) Rodzaje i analiza zagrożeń dla bezpieczeństwa o charakterze zewnętrznym

8) Obrona cywilna i jej formacje

9) Stan klęski żywiołowej

10) Stan wojenny

11) Stan wyjątkowy

12) Straż miejska jako samorządowa formacja w zakresie porządku i bezpieczeństwa

13) Organizacje społeczne działające w zakresie zapewnienia porządku i bezpieczeństwa –

GOPR, TOPR, WOPR

14) Pojęcie bezpieczeństwa społecznego

15) Rządowe Centrum Bezpieczeństwa – cele i zadania

16) Czynniki mające wpływ na poczucie bezpieczeństwa

17) Bezpieczeństwo w komunikacji i transporcie

18) Pojęcie i rodzaje terroryzmu

19) Źródła terroryzmu

20) Zadania podsystemu militarnego w systemie bezpieczeństwa państwa

21) Struktura bezpieczeństwa państwa

22) Funkcje i zadania Sił Zbrojnych RP

23) Cyberprzestępczość i jej skutki

24) Pojęcie przestępstwa i klasyfikacja przestępstw

25) Zagrożenia dla bezpieczeństwa społecznego i bezpieczeństwa społeczności lokalnych

26) Patologie społeczne i patologie życia publicznego

27) Czynniki kryminogenne

28) Pojęcie winy

29) Pojęcie kary

30) System prawa w Polsce i jego charakterystyka

Specjalność: Służby specjalne i policyjne

1) Policja i jej rola w zakresie zapewnienia porządku i bezpieczeństwa

2) Struktura i zadania policji

3) Regulacje prawne funkcjonowania policji

4) Służby specjalne w strukturze władz publicznych

5) Regulacje prawne funkcjonowania służb specjalnych

6) Struktura i zadania ABW

7) Struktura i zadania AW

8) Struktura i zadania CBA

9) Struktura i zadania SWW

10) Struktura i zadania SKW

11) Rola służb specjalnych w zapewnieniu bezpieczeństwa państwa

12) Metody przeciwdziałania zagrożeniom terrorystycznym

13) Etyka w działaniach policji i służb specjalnych

14) Działania policji i służb specjalnych a przestrzeganie praw człowieka

15) Zwalczanie przestępczości zorganizowanej

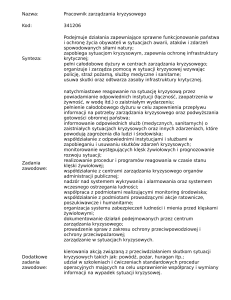

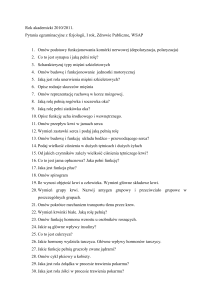

Specjalność: Zarządzanie kryzysowe

1) Zadania Sił Zbrojnych RP w ramach działań kryzysowych

2) Podstawowe metody i techniki zarządzania

3) Rodzaje sytuacji kryzysowych

4) Cechy sytuacji kryzysowych

5) Podstawowe typy kryzysów

6) Definicja i cechy infrastruktury krytycznej

7) Prawne regulacje zarządzania kryzysowego - Ustawa o zarządzaniu kryzysowym

8) Zasady udziału sił zbrojnych w zarządzaniu kryzysowym

9) Służby mundurowe ochrony porządku wewnętrznego

10) System zarządzania kryzysowego Unii Europejskiej

11) Formy operacji zarządzania kryzysowego

12) System reagowania kryzysowego

13) Współdziałanie organów terenowych w systemie zarządzania kryzysowego RP

14) Zarządzanie kryzysowe w administracji samorządowej

15) Organizacja i funkcjonowanie Centrum Zarządzania Kryzysowego

Specjalność: Bezpieczeństwo sieci i systemów informatycznych

1. Czym są adres IP i adres MAC. Omów różnicę

2. Wskaż przykłady adresów nierutowalnych. Gdzie się je wykorzystuje i dlaczego.

3. Wskaż cechy wspólne i podstawową różnicę pomiędzy urządzeniami sieciowymi typu Hub

i Switch

4. Wymień znane Ci sposoby zabezpieczania sieci bezprzewodowych.

5. Jakiego rodzaju połączenia wykorzystuje współczesny telefon (smartfon). Nazwij je i

wskaż czy ich zasięg jest lokalny czy globalny.

6.Jakie uprawnienia w systemie ma użytkownik root

7. Czym jest inżynieria oprogramowania

8. Wskaż zagrożenia wynikające z wykorzystywania jednego konta w systemie przez

wszystkich użytkowników.

9. Na czym polega testowanie systemu informatycznego metodą "black-box".

10. Omów pojęcia sniffing, SQL injection, honey pot, redundancja

11. Czym jest informacja?

12. Wymień i opisz atrybuty informacji

13. Na czym polega zapewnienie bezpieczeństwa informacji?

14. Wymień znane ci zagrożenia bezpieczeństwa informacji i sposoby ich ochrony

15. W jaki sposób chronione są informacje niejawne?

16. Omów, czym jest bezpieczeństwo informacji.

17. Wymień znane ci źródła zagrożeń bezpieczeństwa informacji.

18. Jakie mogą być skutki zagrożeń związanych z utratą bezpieczeństwa informacji?

19. Podaj przykłady incydentów bezpieczeństwa informatycznego.

20. Wyjaśnij pojęcia: skimmer i phishing.

21. Jaki akty prawne penalizujące przestępstwa związane z zagrożeniem bezpieczeństwa

informacji?

22. Jaka jest różnica pomiędzy cyberprzestępstwem a cyberterroryzmem