Projekt współfinansowany przez Unię Europejską ze środków Europejskiego Funduszu Rozwoju Regionalnego

w ramach Regionalnego Programu Operacyjnego Województwa Śląskiego na lata 2007-2013

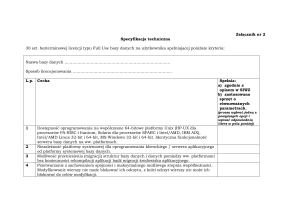

Załącznik 7A do SIWZ i Formularza oferty

SPECYFIKACJA KLUCZOWYCH DOSTAW

„Wykonanie analizy technicznej, uzgodnienie warunków technicznych realizacji łączy, wykonanie niezbędnych prac formalnych, uzgodnienia

administracyjne, opracowanie dokumentacji projektowej, wykonanie prac (robót budowlanych) związanych z wykonaniem PIAP i połączenia

światłowodowego, instalacji DSL/VSAT, HOTSPOT, głównego węzła, pozostałych robót budowlanych, dostawa sprzętu, oprogramowania oraz prace

instalacyjne” w projekcie pn. „Rozwój społeczeństwa informacyjnego w Zagłębiu Dąbrowskim – Gmina Zawiercie realizowanym w ramach Regionalnego

Programu Operacyjnego Województwa Śląskiego na lata 2007-2013 Priorytet 2. Społeczeństwo Informacyjne Działanie 2.1 Infrastruktura społeczeństwa

informacyjnego”.

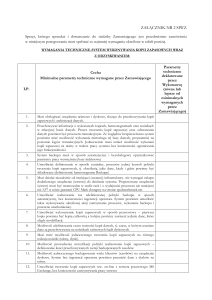

1. Szafy sprzętowe 19” – główny węzeł transmisyjny (2 szt.)

Parametry/wymagania minimalne

Parametry/wymagania oferowane

Wysokość użytkowa – 42U

Wymiary zewnętrzne (szer. x gł.) – 600x800mm

Drzwi przeszklone zamykane na klucz

Otwierana ściana tylna oraz możliwość demontażu ścian bocznych bez demontażu lub

wyłączania zainstalowanego sprzętu

Panel wentylacyjny sterowany termostatem

Spełnia / nie spełnia*

2. Szafy sprzętowe 19” – główny węzeł transmisyjny (17 szt.)

Parametry/wymagania minimalne

Parametry/wymagania oferowane

Wysokość użytkowa – 24U

Wymiary zewnętrzne (szer. x gł.) – 600x800mm

Spełnia / nie spełnia*

Drzwi przeszklone zamykane na klucz

Otwierana ściana tylna oraz możliwość demontażu ścian bocznych bez demontażu lub

wyłączania zainstalowanego sprzętu

Panel wentylacyjny sterowany termostatem

3. Zasilacz UPS – główny węzeł transmisyjny (1 szt.) : ……………………………………………………………………….. (podać model i nazwę producenta)

Parametry/wymagania minimalne

-

Znamionowe napięcie wejściowe prostownika AC 230 V;

-

Zakres napięć wejściowych bez korzystania z baterii akumulatorów:

o

160V-276V przy obciążeniu 100% mocy znamionowej,

o

140V – 276V przy obciążeniu 70% mocy znamionowej,

o

120V-276V przy obciążeniu 40% mocy znamionowej;

-

Częstotliwość wejścia 50/60 Hz wybierana automatycznie;

-

Współczynnik mocy wejściowej 0,97 – funkcja PFC

-

Znamionowy prąd wejściowy 12A;

-

Urządzenie ma posiadać funkcję łagodnego startu przy załączeniu;

-

Urządzenie ma posiadać możliwość załączenia bez obecności napięcia

wejściowego;

-

Moc znamionowa urządzenia: 3000 VA;

-

Napięcie wyjściowe: 230V AC 50 Hz (1 – fazowe);

Parametry/wymagania oferowane

Spełnia / nie spełnia*

Strona | 2

-

Stabilność napięcia wyjściowego +/- 2 %;

-

Kształt napięcia – Sinusoidalny, THDu <3%;

-

Częstotliwość wyjściowa 50 Hz;

-

Stabilność częstotliwości 0,5%;

-

Współczynnik szczytu - 3:1;

-

Przeciążenie (przy cosφ = 0,7) inwertera w trybie załączonym: 125% In(prąd

znamionowy) przez 1 minutę, 150%In przez 10 sekund;

-

Czas przełączenia 0 ms;

-

Poziom hałasu < 40 dB(A);

-

Bezpieczeństwo - urządzenia muszą spełniać normę PN-EN 62040-1-1:2006 Systemy bezprzerwowego zasilania (UPS). Część 1-1: Wymagania ogólne i

wymagania dotyczące bezpieczeństwa UPS-ów stosowanych w miejscach

dostępnych dla operatorów;

-

Urządzenia muszą spełniać normę PN-EN 62040-2:2006 - Systemy

bezprzerwowego zasilania. Część 2: Wymagania dotyczące kompatybilności

elektromagnetycznej;

-

Minimalny czas podtrzymania dla jednego urządzenia nieprzerwanie

zasilającego systemy elektroniczne powinien wynosić co najmniej 100 minut

dla obciążenia 1000 W;

-

Urządzenie wraz z akumulatorami ma być zainstalowane w szafie RACK 19’’

-

Urządzenie ma być wyposażone w:

o

- wyświetlacz ciekłokrystaliczny z komunikatami w języku

polskim,

o

- złącze RS232,

o

- kartę sieciową LAN,

o

- styki do zdalnego wyłączenia przeciwpożarowego,

o

- ochronę przepięciową tel/fax/sms/modem (wejście i wyjście),

Strona | 3

o

- wyłącznik automatyczny – wbudowane zabezpieczenie przed

zwarciem i przeciążeniem,

o

- 4 gniazda napięcia wyjściowego IEC 320 (10A) i 1 gniazdo IEC

320 (16A), gniazda muszą być podzielone na dwie grupy,

odrębnie zarządzane przez aplikację;

4. Zasilacz UPS – pozostałe lokalizacje (17szt.) ………………………………………………………………………………….. (podać model i nazwę producenta)

Parametry/wymagania minimalne

-

Znamionowe napięcie wejściowe prostownika AC 230 V;

-

Zakres napięć wejściowych bez korzystania z baterii akumulatorów:

o

160V - 276V przy obciążeniu 100% mocy znamionowej,

o

140V - 276V przy obciążeniu 70% mocy znamionowej,

o

120V - 276V przy obciążeniu 40% mocy znamionowej;

-

Częstotliwość wejścia 50/60 Hz wybierana automatycznie;

-

Współczynnik mocy wejściowej 0,97 – funkcja PFC, korekcja wejściowego

współczynnika mocy;

-

Znamionowy prąd wejściowy 5,7A;

-

Urządzenie ma posiadać funkcję łagodnego startu przy załączeniu;

-

Urządzenie ma posiadać możliwość załączenia bez obecności napięcia

wejściowego;

-

Moc znamionowa urządzenia: 1500 VA;

-

Napięcie wyjściowe: 230V AC 50 Hz (1 – fazowe);

-

Stabilność napięcia wyjściowego +/- 2 %;

-

Kształt napięcia – Sinusoidalny, THDu <3%;

-

Częstotliwość wyjściowa 50 Hz;

Parametry/wymagania oferowane

Spełnia / nie spełnia*

Strona | 4

-

Stabilność częstotliwości 0,5%;

-

Współczynnik szczytu - 3:1;

-

Przeciążenie (przy cosφ = 0,7) inwertera w trybie załączonym: 125% In przez

1 minutę, 150% In przez 10 sekund;

-

Czas przełączenia 0 ms;

-

Poziom hałasu < 40 dB(A);

-

Bezpieczeństwo - urządzenia muszą spełniać normę PN-EN 62040-1-1:2006 Systemy bezprzerwowego zasilania (UPS). Część 1-1: Wymagania ogólne i

wymagania dotyczące bezpieczeństwa UPS-ów stosowanych w miejscach

dostępnych dla operatorów;

-

Urządzenia muszą spełniać normę PN-EN 62040-2:2006 Systemy

bezprzerwowego zasilania. Część 2: Wymagania dotyczące kompatybilności

elektromagnetycznej (EMC);

-

Minimalny czas podtrzymania dla jednego urządzenia nieprzerwanie

zasilającego systemy elektroniczne

-

powinien wynosić co najmniej 30 minut dla obciążenia 500 W;

-

Urządzenie wraz z akumulatorami musi posiadać obudowę RACK 19’’ oraz

ma być zainstalowane w szafie RACK 19”;

-

Urządzenie ma być wyposażone w:

o

wyświetlacz ciekłokrystaliczny z komunikatami w języku

polskim,

o

złącze RS232,

o

kartę sieciową LAN,

o

styki do zdalnego wyłączenia przeciwpożarowego,

o

ochronę przepięciową tel/fax/sms/modem (wejście i wyjście),

o

wyłącznik automatyczny – wbudowane zabezpieczenie przed

zwarciem i przeciążeniem,

Strona | 5

o 4 gniazda napięcia wyjściowego IEC 320 (10A)

5. Switch zarządzalny – główny węzeł transmisyjny (2 szt) ……………………………………………….……………………. (podać model i nazwę producenta)

Parametry/wymagania minimalne

1. Musi posiadać minimum 24 porty GigabitEthernet 100/1000BaseT;

Parametry/wymagania oferowane

Spełnia / nie spełnia*

2. Musi umożliwiać instalację co najmniej 2 portów 10Gigabit Ethernet;

3. Wysokość 1 RU

4. Porty 10GE powinny umożliwiać instalację co najmniej interfejsów o typach:

a. 10GE-SR

b. 10GE-LR

c. 10GE-ER

d. 10GE-ZR

5. Musi umożliwiać instalację 4 portów GigabitEthernet z możliwością definicji

styku za pomocą modułów SFP lub równoważne. Porty 1GE powinny umożliwiać

instalację co najmniej interfejsów o typach:

a. 100Base-FX

b. 1000Base-T

c. 1000Base-SX

d. 1000Base-LX

e. 1000Base-ZX

6. Musi posiadać matryce przełączającą o wydajności min. 140 Gb/s; wydajność

przełączania przynajmniej 90Mpps;

7. Musi posiadać szybkość przełączania ramki w obrębie przełącznika maksymalnie

5mikro sekund;

Strona | 6

8. Musi posiadać możliwość tworzenia stosu do co najmniej 8 urządzeń i

przepustowość pomiędzy elementami stosu co najmniej 24 Gbps full-duplex. W

komplecie należy dostarczyć odpowiedni kabel o długości co najmniej 50 cm;

9. Musi być wyposażone w redundantny zasilacz prądu zmiennego, z możliwością

wymiany „na gorąco” (hot-swappable);

10. Musi obsługiwać standardy IEEE w zakresie warstwy 2:

a. 802.1AB LLDP

b. 802.1D Bridging, STP

c. 802.1p L2 Prioritization

d. 802.1Q VLAN Tagging, Double VLAN Tagging, GVRP

e. 802.1s MSTP

f. 802.1w RSTP

g. 802.1X Network Access Control

h. 802.3ad Link Aggregation with LACP – (min. 8 portów per grupa)

i. 802.3x Flow Control

j. ANSI/TIA-1057 LLDP-MED

k. MTU min. 9KB (ramki Jumbo)

11. Musi obsługiwać co najmniej poniższe standardy RFC w zakresie protokołu IPv4:

a. 792 ICMP

b. 826 ARP

c. 1027 Proxy ARP

d. 1035 DNS (client)

e. 1191 Path MTU Discovery

f. 1305 NTPv3

g. 1519 CIDR

Strona | 7

h. 1542 BOOTP (relay)

i. 1858 IP Fragment Filtering

j. 2338 VRRP

k. 3046 DHCP Option 82

l. 3069 Private VLAN

12. Musi obsługiwać co najmniej poniższe standardy RFC w zakresie protokołu IPv6:

a. 2460 IPv6

b. 2463 ICMPv6

c. 1858 IP Fragment Filtering

d. 3587 Global Unicast Address Format

13. Musi umożliwiać przełączanie w warstwie 3 oraz definiowanie routingu w oparciu

o routing statyczny oraz o routing dynamiczny: RIPv1/v2, OSPF i BGP.

14. Musi obsługiwać, co najmniej poniższe standardy RFC dla protokołu OSPF:

a. 2154 MD5

b. 3623 Graceful Restart

c. 1587 NSSA

d. 4222 Prioritization and Congestion Avoidance

e. 2328 OSPFv2

f. 2370 Opaque LSA

15. Musi obsługiwać, co najmniej poniższe standardy RFC i drafty dla protokołu

BGP:

a. 1997 Communities

b. 2918 Route Refresh

c. 2385 MD5

Strona | 8

d. 3065 Confederations

e. 2439 Route Flap Damping

f. 4360 Extended Communities

g. 2796 Route Reflection

h. 4893 i 5396 4-byte ASN

i. 2842 Capabilities

j. 2858 Multiprotocol Extensions

k. draft-ietf-idr-restart-06 Graceful Restart

16. Musi obsługiwać Multicast w tym, co najmniej poniższe standardy RFC i drafty:

a. 1112 IGMPv1

b. 2236 IGMPv2

c. 3376 IGMPv3

d. 3569 SSM for IPv4

e. 4541 IGMPv1/v2 Snooping

f. draft-ietf-pim-sm-v2-new-05 PIM-SM

17. Musi posiadać możliwość uruchomienia funkcjonalności DHCP; DHCP Server i

DHCP Relay

18. Musi wspierać następujące mechanizmy związane z zapewnieniem jakości obsługi

(QoS) w sieci:

a. Klasyfikacja ruchu dla klas różnej jakości obsługi QoS poprzez

wykorzystanie co najmniej następujących paramentów:

źródłowy/docelowy adres MAC, źródłowy/docelowy adres IP,

źródłowy/docelowy adres TCP

b. Implementacja co najmniej 4 kolejek sprzętowych na każdym porcie

wyjściowym dla obsługi ruchu o różnej klasie obsługi. Implementacja

algorytmu Deficit Round Robin lub podobnego do obsługi kolejek

Strona | 9

c. Możliwość obsługi jednej z powyższych kolejek z bezwzględnym

priorytetem w stosunku do innych (Strict Priority).

19. Obsługa IP Precedence i DSCP

20. Musi wspierać następujące mechanizmy związane z zapewnieniem

bezpieczeństwa w sieci:

a. Wiele poziomów dostępu administracyjnego przez konsolę;

b. Autoryzacja użytkowników/portów w oparciu o 802.1x oraz EAP

c. Możliwość uzyskania dostępu do urządzenia przez SNMPv1/2/3 i SSHv2

d. Implementacji listy kontroli dostępu (ACL) na poziomie warstwy 2 i 3

e. Obsługa DHCP Snooping

f. Obsługa dynamicznej inspekcji ARP

g. Plik konfiguracyjny urządzenia musi być możliwy do edycji ‘off-line’.

Tzn. konieczna jest możliwość przeglądania z zmian konfiguracji w pliku

tekstowym na dowolnym PC. Po zapisaniu konfiguracji w pamięci

nieulotnej musi być możliwe uruchomienie urządzenia z nową

konfiguracją. Zmiany aktywnej konfiguracji muszą być widoczne bez

częściowych restartów urządzania po dokonaniu zmian.

h. Musi posiadać modularne oprogramowanie systemowe (wyseparowane

procesy odpowiedzialne za routing, przełączanie, zarządzanie, etc.)

21. Warunki gwarancji: Przynajmniej pięć lat gwarancji.

Firma serwisująca musi posiadać ISO 9001:2000 na świadczenie usług

serwisowych lub równoważny dokument oraz posiadać autoryzacje producenta.

Oświadczenie producenta, że w przypadku nie wywiązywania się z obowiązków

gwarancyjnych oferenta lub firmy serwisującej, przejmie na siebie wszelkie

zobowiązania związane z serwisem.

Dokumenty potwierdzające powyższe należy doręczyć najpóźniej w dniu odbioru

końcowego.

Strona | 10

7. Switch zarządzalny – pozostałe lokalizacje (17 szt.) ………………………………………………………………………….. (podać model i nazwę producenta)

Parametry/wymagania minimalne

-

Musi posiadać minimum 24 porty GigabitEthernet 100/1000 BaseT;

-

Musi posiadać, co najmniej 4 porty optyczne 1Gigabit Ethernet.

-

Porty te powinny umożliwiać instalację, co najmniej interfejsów o typach:

o

1000BASE-T SFP, SX

o

1000BASE-T SFP, LX

o

1000BASE-T SFP, LH

o

1000BASE-T SFP, ZX

-

Musi posiadać matrycę przełączającą o wydajności min. 56 Gb/s, wydajność

przełączania przynajmniej 40Mpps;

-

Musi obsługiwać VLAN 802.1q

-

Musi obsługiwać STP (z możliwością uruchomienia instancji per-vlan),

RSTP, MSTP)

-

Musi obsługiwać agregację portów w grupy zgodnie z LACP (min. 8 portów

per grupa)

-

Musi umożliwiać przełączanie w warstwie trzeciej oraz definiowanie routingu

w oparciu o protokoły RIPv1/v2, routing statyczny

-

Musi zapewniać podstawową obsługę ruchu IP Multicast, w tym

funkcjonalność IGMP oraz IGMP Snooping;

-

Musi posiadać możliwość uruchomienia funkcjonalności DHCP: DHCP

Server oraz DHCP Relay;

-

Musi wspierać następujące mechanizmy związane z zapewnieniem jakości

usług w sieci:

o

Parametry/wymagania oferowane

Spełnia / nie spełnia*

Klasyfikacja ruchu do klas różnej jakości obsługi (QoS) poprzez

wykorzystanie następujących parametrów: źródłowy/docelowy adres

Strona | 11

MAC, źródłowy/docelowy adres IP, źródłowy/docelowy port TCP;

-

o

Implementacja co najmniej czterech kolejek sprzętowych na każdym

porcie wyjściowym dla obsługi ruchu o różnej klasie obsługi.

Implementacja algorytmu Round Robin lub podobnego dla obsługi

tych kolejek;

o

Możliwość obsługi jednej z powyżej wspomnianych kolejek z

bezwzględnym priorytetem w stosunku do innych (Strict Priority);

o

Obsługa IP Precedence i DSCP

Musi wspierać następujące

bezpieczeństwa sieci:

mechanizmy

związane

z

zapewnieniem

o

Wiele poziomów dostępu administracyjnego poprzez konsolę;

o

Autoryzacja użytkowników/portów w oparciu o IEEE 802.1x oraz

EAP;

o

Możliwość uzyskania dostępu do urządzenia przez SNMPv3 i SSHv2;

o

Możliwość definiowania listy kontroli dostępu (ACL) na poziomie

portów (PACL), VLAN-ów (VACL), interfejsów routera (RACL)

o

Obsługa DHCP snooping

o

Obsługa dynamicznej inspekcji ARP

-

Musi mieć możliwość synchronizacji zegara czasu za pomocą protokołu NTP

-

Plik konfiguracyjny urządzenia (w szczególności plik konfiguracji

parametrów routingu) powinien być możliwy do edycji w trybie off-line. Tzn.

konieczna jest możliwość przeglądania i zmian konfiguracji w pliku

tekstowym na dowolnym urządzeniu PC. Po zapisaniu konfiguracji w pamięci

nieulotnej musi być możliwe uruchomienie urządzenia z nowa konfiguracją.

W pamięci nieulotnej musi być możliwość przechowywania plików

konfiguracyjnych. Zmiany aktywnej konfiguracji muszą być widoczne bez

częściowych restartów urządzenia po dokonaniu zmian.

-

Musi umożliwiać kopiowanie ruchu (z portu, VLANu) na określony port

(mirror)

Strona | 12

8. Router / Firewall – główny węzeł transmisyjny ( 1szt.) ………………………………………...…………………………….. (podać model i nazwę producenta)

Parametry/wymagania minimalne

1. Założenie funkcyjne

System musi posiadać zintegrowaną architekturę bezpieczeństwa - w jednym

urządzeniu realizuje następujące funkcje:

Parametry/wymagania oferowane

Spełnia / nie spełnia*

a. [FW] Zapora Ogniowa / Firewall Stateful Inspection

b. [AV]

Antywirus

c. [IDP] System detekcji i prewencji włamań (IPS+IDS)

d. [VPN] Szyfracji danych: IPSec z rozbudową do SSL

e. [AS]

f.

Filtrację SPAMu (Antyspam)

[WF] Filtrację stron www (Web Filter)

g. [TS] Kontrolę pasma (Traffic Shaping)

h. IM/P2P Kontrola komunikatorów (IM) i aplikacji P2P

i.

[DLP] Ochrona przed wypływem informacji z wewnątrz instytucji

j.

Kontrola aplikacji oparta na sygnaturach charakterystyki ruchu (min.1000

zdefiniowanych aplikacji)

2. System powinien pracować bez użycia dysków twardych, jedynie w oparciu o

pamięci FLASH.

3. Funkcjonalność antywirusa powinna być zaimplementowana w oparciu o

sprzętowy akcelerator (ASIC).

4. Firewall powinien obsługiwać NAT traversal dla protokołów SIP i H323.

5. Firewall powinien umożliwiać uwierzytelnienie i autoryzację użytkowników w

oparciu o bazę lokalną, zewnętrzny serwer Windows AD, RADIUS lub LDAP.

6. Antywirus powinien skanować protokoły HTTP, HTTPS FTP, POP3, POP3S,

Strona | 13

IMAP, IMAPS i SMTP, SMTPS, IM, NNTP

7. Antywirus powinien móc transferować częściowo przeskanowany plik do klienta

w celu zapobieżenia przekroczeniu dopuszczalnego czasu oczekiwania (timeout)

8. Antywirus powinien skanować zarówno na bazie sygnatur jak i heurystycznie

9. Urządzenie powinno obsługiwać NAT Traversal dla VPN

10. Producent powinien móc dostarczyć klienta VPN dla systemu Windows 2000 /

XP / XP 64 Bit / Vista / Vista 64 Bit / Seven / Seven 64 Bit / Server / Server 64

Bit / Mobile / Symbian, własnej produkcji wyposażonego dodatkowo w moduł

firewall wraz z filtrem antywirusowym, antyspamowym oraz filtracji kategorii

treści WWW.

11. Urządzenie powinno móc być klientem usług dynamicznego DNS’u.

12. Zawarty moduł antyspamowy powinien pracować w obrębie protokołów IMAP,

POP3, SMTP, IMAPS, POP3S, SMTPS.

13. Antyspam powinien bazować na wielu czynnikach, takich jak:

a. sprawdzenie zdefiniowanych przez administratora adresów IP przez które

przechodził mail,

b. sprawdzenie zdefiniowanych przez administratora adresów pocztowych,

c. RBL, ORDBL

d. Sprawdzenie treści pod kątem zadanych przez administratora słów

kluczowych.

14. Oprócz powyższego mechanizm antyspamowy powinien umożliwiać skorzystanie

z zewnętrznej, wieloczynnikowej bazy spamu.

15. Moduł filtracji stron www powinien mieć możliwość filtracji:

a. na bazie białej i czarnej listy URL,

b. w oparciu o zawarte w stronie słowa kluczowe z możliwością określania

wag,

c. javy, cookies i ActiveX

Strona | 14

16. Oprócz powyższego moduł filtracji powinien umożliwiać kategoryzację w oparciu

o gotową bazę przynajmniej 54 mln już skategoryzowanych stron www,

pogrupowanych w 77 kategorii, 6 klas treści oraz umożliwiać kategoryzację

ręczną.

17. Wszystkie moduły programowe i funkcje powinny pochodzić od jednego

producenta.

18. Urządzenie powinno dawać możliwość ustawienia trybu pracy jako router

warstwy trzeciej lub jako bridge warstwy drugiej.

19. Urządzenie powinno wspierać konfigurację wysokiej dostępności w klastrach do

32 nodów zarówno w trybie Active-Active jak i Active-Standby w obu trybach (p.

19)

20. Urządzenie powinno wspierać routing statyczny i dynamiczny w oparciu o

protokoły RIP, OSPF, BGP4, PIM

21. Urządzenie powinno wspierać policy routing w oparciu o adres źródła, porty,

interface wejściowy

22. Urządzenie powinno wspierać różne poziomy i domeny uprawnień dla

administratorów

23. Dla urządzenia powinna być dostępna zewnętrzna sprzętowa platforma

centralnego zarządzania pochodząca od tego samego producenta

24. System powinien umożliwiać aktualizację oprogramowania oraz zapisywanie i

odtwarzanie konfiguracji z dowolnej pamięci USB.

27. Założenia dodatkowe – serwis i szkolenia, gwarancja:

a. gwarancja 60 miesięcy,

b. subskrypcje oprogramowania i serwisu na okres: 60 miesięcy;

c. serwis logistyczny na terenie Polski z dostawą urządzenia zastępczego na

drugi dzień roboczy od chwili zgłoszenia awarii – 7x24;

d. szkolenie w języku polskim na poziomie profesjonalnym w siedzibie

klienta z zakresu obsługi i konfiguracji systemu

Strona | 15

System powinien ponadto spełniać następujące minimalne parametry techniczne:

1. Minimalna liczba niezależnych portów Ethernet 10/100 powinna wynosić osiem

(8)

2. Minimalna liczba niezależnych portów Ethernet 10/100/1000 powinna wynosić

osiem (8)

3. Minimalna przepustowość Firewall-a powinna wynosić 5,0 Gbps

4. Minimalna przepustowość przy szyfrowaniu 3DES powinna wynosić 2,5 Gbps

5. Minimalna liczba tuneli VPN nie powinna być mniejsza niż 2000

6. Minimalna liczba polityk bezpieczeństwa Firewall’a nie powinna być mniejsza

niż 6 000

7. Minimalna liczba wpisów w tablicy profili bezpieczeństwa nie powinna być

mniejsza niż 32

8. Minimalna liczba równoczesnych sesji nie powinna być mniejsza niż 500 000

9. Minimalna ilość użytkowników bazy lokalnej powinna wynosić nie mniej niż

1000

10. Możliwość podłączenia dedykowanego urządzenia zewnętrznego do rejestracji

logów długoterminowych o minimalnej pojemności pamięci 750 GB.

9. Router – pozostałe lokalizacje ( 17szt.) …………………………………………………………………………….………….. (podać model i nazwę producenta)

Parametry/wymagania minimalne

Parametry/wymagania oferowane

1. Dedykowane rozwiązanie sprzętowe

2. Urządzenie nie może posiadać ograniczeń na liczbę chronionych komputerów w sieci

wewnętrznej

Spełnia / nie spełnia*

3. Urządzenie, zgodnie z ustaloną polityką musi prowadzić kontrolę ruchu sieciowego

pomiędzy obszarami sieci (strefami bezpieczeństwa). Polityki bezpieczeństwa

definiowane są pomiędzy dowolnymi strefami bezpieczeństwa. Urządzenie musi

Strona | 16

obsługiwać nie mniej niż 10 stref bezpieczeństwa.

4. Brak wykorzystywania dysków twardych

5. Fizyczne interfejsy sieciowe: 2 porty Gigabit Ethernet 10/100/1000 Base-T i 6 portów

10/100 Base-T Ethernet

6. Co najmniej jeden wolny slot na dodatkowe moduły interfejsów:

-

Port E1

-

Synchroniczny port szeregowy

-

Port ISDN BRI

-

Port ADSL2

-

SFP Ethernet 1000 Mbps.

7. Porty USB - 2

8. Pamięć RAM (DRAM) – minimum 1GB

9.

Urządzenie musi umożliwiać pracę w konfiguracji redundantnej (Active/Active i

Active/Standby)

10. Parametry wydajnościowe:

- Firewall dla (dla dużych pakietów): nie mniej niż 750 MbpsFirewall dla (dla IMIX):

nie mniej niż 250 Mbps

- Wydajność szyforwania: nie mniejszą niż 75 Mb/s dla IPSec VPN (3DES/AES)

- Ilość polityk bezpieczeństwa: nie mniej niż 500.

- Wydajność routingu: minimum 70 Kpps

- Ilość zestawianych połączeń na sekundę: minimum 1800

- Ilość tuneli VPN site-to-site: minimum 256

11. Urządzenie musi realizować zadania firewall, wykonując kontrolę na poziomie sieci

oraz aplikacji.

12. Urządzenie musi realizować zarządzanie pasmem sieci (QoS)

Strona | 17

13. Urządzenie musi zestawiać zabezpieczone kryptograficznie tunele VPN w oparciu o

standardy IPSec i IKE w konfiguracji site-to-site oraz client-to-site.

14. Urządzenie musi współpracować z wiodącymi urzędami certyfikacji (m.in. Verisign,

Entrust, Microsoft) i musi wspierać standardy PKI (PKCS 7, PKCS 10) oraz protokół

SCEP

15. Urządzenie musi posiadać zaimplementowany mechanizm IPSec NAT Traversal dla

konfiguracji VPN client-to-site oraz site-to-site.

16. Urządzenie musi posiadać zaimplementowane mechanizmy monitorowania stanu

tuneli VPN i stałego utrzymywania ich aktywności (tzn. po wykryciu nieaktywności

tunelu automatycznie następuje negocjacja IKE).

17. Konfiguracja VPN musi odbywać się w oparciu o reguły polityki bezpieczeństwa

(Policy-based VPN) oraz ustawienia rutingu (Routing-based VPN).

18. Urządzenie musi wykonywać statyczną i dynamiczną translację adresów NAT.

19. Udostępnianie w Internecie usług wielu serwerów musi odbywać się z użyciem tylko

jednego publicznego adresu IP.

20. Urządzenie musi realizować funkcję wykrywania i blokowania ataków intruzów w

warstwie 7 modelu OSI (IPS) wspieranego sprzętowo. Aktualizacja bazy sygnatur

ataków (IPS) powinna odbywać się na żądanie, bądź automatycznie zgodnie z

ustalonym w konfiguracji harmonogramem.

21. Urządzenie musi posiadać możliwość uruchomienia modułu kontroli antywirusowej

kontrolującego pocztę elektronicznej (SMTP, POP3, IMAP, FTP oraz HTTP.

Włączenie kontroli antywirusowej nie może wymagać dodatkowego serwera.

22. Urządzenie zabezpieczeń musi posiadać możliwość uruchomienia modułu kontroli

antyspamowej działającego w oparciu o mechanizm blacklist. Włączenie kontroli

antyspamowej nie może wymagać dodatkowego serwera.

23. Urządzenie zabezpieczeń musi posiadać możliwość uruchomienia modułu filtrowania

stron WWW w zależności od kategorii treści stron. Włączenie filtrowania stron

WWW nie może wymagać dodatkowego serwera.

24. Urządzenie musi być sterowane przez opracowany przez producenta dedykowany

system operacyjny.

Strona | 18

25. Urządzenie musi obsługiwać nie mniej niż 10 wirtualnych routerów posiadających

odrębne tabele routingu, umożliwiające podłączenie do urządzenia sieci o tej samej

adresacji IP.

26. Urządzenie musi obsługiwać protokoły routingu RIP, OSPF i BGP.

27. Urządzenie musi spełniać poniższe wymagania ilościowe odnośnie protokołów

routingu:

- Ilość instancji BGP lub OSPF lub RIPv2 : min. 10

- Ilość sasiadów BGP: min. 12

- Ilość wpisów w tablicę routing (BGP lub OSPF lub RIPv2): min 8 tyś.

- Ilość statycznych wpisów w tablicę routing: min. 8 tyś.

28. Polityka bezpieczeństwa urządzenia musi uwzględniać:

- strefy bezpieczeństwa

- adresy IP klientów i serwerów

- protokoły i usługi sieciowe

- użytkowników aplikacji

- reakcje zabezpieczeń,

- rejestrowanie zdarzeń i alarmowanie

- zarządzanie pasma sieci (m.in. pasma gwarantowane i maksymalne, priorytety,

oznaczenia DiffServ).

29.

Wspierane mechanizmy sieci LAN:

- Obsługa VLAN 802.1q – minimum 64

- Spanning Tree Protocol (STP) 802.1D,

- RSTP 802.1w

- MSTP 802.1s

- Autentykacja Port-based i mulit-supplicant 802.1x

Strona | 19

- Obsługa Jumbo Frame (minimum 9216 Byte)

- Obsługa Link Aggregation 802.3ad/LACP

30.

Obsługa DHCP:

- Klient DHCP

- Serwer DHCP

- DHCP relay

31. Zarządzanie urządzeniem w pełnym zakresie musi odbywać się:

- z linii poleceń (CLI): port konsoli, telnet, SSH

- graficznej konsoli GUI opartej o WWW

- Możliwość zarządzania przez scentralizowany system zarządzania

- Przywracanie poprzedniej wersji konfiguracji

- Zarządzanie SNMP v2 i 3

- Standardowa i własna baza MIB

32.

Urządzenie musi pozwalać na zdefiniowanie wielu administratorów o różnych

uprawnieniach.

33.

Administratorzy mogą być uwierzytelniani za pomocą haseł statycznych oraz

haseł dynamicznych (RADIUS)

34. Warunki gwarancji: Przynajmniej pięć lat gwarancji.

Firma serwisująca musi posiadać ISO 9001:2000 na świadczenie usług serwisowych

lub dokument równoważny oraz posiadać autoryzacje producenta. Oświadczenie

producenta, że w przypadku nie wywiązywania się z obowiązków gwarancyjnych

oferenta lub firmy serwisującej, przejmie na siebie wszelkie zobowiązania związane z

serwisem.

Dokumenty potwierdzające powyższe należy doręczyć najpóźniej w dniu odbioru

końcowego.

Strona | 20

10. Serwer Radius (1 szt.) …………………………………………………………………………….…………………………….. (podać model i nazwę producenta)

Parametry/wymagania minimalne

Parametry/wymagania oferowane

Minimalne wymagania systemu:

-

Musi wspierać protokoły autentykacji PAP, MS-CHAP, Extensible

Authentication Protocol (EAP)-MD5, Protected EAP (PEAP), EAP-Flexible

Authentication via Secure Tunneling (FAST), oraz EAP-Transport Layer

Security (TLS),

-

System musi wspierać integrację z zewnętrznymi repozytoriami tożsamości

(Windows Active Directory), LDAP,

-

Musi posiadać lekki, graficzny interfejs użytkownika (GUI) z intuicyjną

nawigacją pracy,

-

Musi posiadać zintegrowany interfejs monitorowania, raportowania i

rozwiązywania problemów dostępny jako interfejs GUI na stronie

internetowej,

-

Zbieranie logów oraz możliwość wysyłania logów do innych systemów.

Spełnia / nie spełnia*

Minimalne wymagania dla platformy sprzętowej:

-

Zaoferowany procesor musi uzyskiwać na dzień ogłoszenia przetargu Podać model i nazwę producenta

(13.12.2011

r.)

w

teście

PassMark

CPU

Mark

http://www.cpubenchmark.net/ wynik min.: 3810 punktów (w załączeniu do …………………………………………………………………………….

SIWZ wydruk ze strony z tej daty).

oraz uzyskany wynik w teście PassMark - CPU Mark

Pamięć8GB RAM z ECC

http://www.cpubenchmark.net/: …………… pkt

-

HDD 4 x 500 GB 7.2K RPM 3.5" SATA

-

Napęd optyczny DVD-ROM

-

Interfejsy sieciowe 4 10/100/1000, RJ-45 interfaces

-

Porty I/O 1 serial port, 4 USB 2.0 (2 front, 2 rear), SVGA Video

-

Rack 19’’ 4-post

-

Zajętość w szafie rack – max 2U

-

Strona | 21

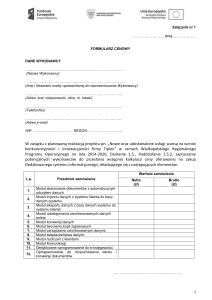

11. Infokiosk (PIAP) (13.szt) ………………………...……………………………………………….…………………………….. (podać model i nazwę producenta)

Element

Opis wymagań minimalnych

Obudowa

Podstawa

wolnostojąca z przeznaczeniem do użytkowania na

zewnątrz budynków odporna na akty wandalizmu,

uniemożliwiająca dostęp z zewnątrz do podzespołów

wewnętrznych

konstrukcja zewnętrzna wykonana z blachy stalowej o

konstrukcji samonośnej zapewniającej sztywność

obudowy, zabezpieczona antykorozyjnie

zapewniająca utrzymanie poprzez system wentylacyjny

odpowiedniej temperatury dla pracy zamontowanych

podzespołów (stopień ochrony przed kurzem i wodą IP 65)

zabezpieczona przed opadami atmosferycznymi daszkiem

kolorystyka i logo zgodna z wymaganiami Zamawiającego,

które zostaną przekazane Wykonawcy po podpisaniu

umowy

umożliwiająca dostęp serwisowy do wszystkich

podzespołów przez drzwiczki rewizyjne, zamykane na 2

zamki patentowe w systemie jednego klucza

kiosk powinien być przystosowany do korzystania przez

osoby niepełnosprawne.

Stopa betonowa zapewniająca stabilność konstrukcji, przez

którą przechodzi kanał dla prowadzenia rury osłonowej na

przewody elektryczne.

Parametry/wymagania oferowane

Spełnia / nie spełnia*

Spełnia / nie spełnia*

Strona | 22

Monitor dotykowy

Jednostka sterująca

przekątna min: 19''

rodzaj wyświetlacza: S-PVA

czas reakcji matrycy max [msec] : 5

kąt widzenia obrazu (poziom/pion) min: 176° H / 170° V

(CR 5:1)

jasność min [cd/m2] min:

kontrast min (typ.): 1500:1

naturalna rozdzielczość pracy min:1280x1024@ 60 Hz

technologia detekcji dotyku – pojemnościowa

twardość powierzchni –min 7H w skali Mohsa

przejrzystość nakładki dotykowej min. 90%

Spełnia / nie spełnia*

250

Zaoferowany procesor musi uzyskiwać na dzień ogłoszenia

przetargu (13.12.2011 r.) w teście PassMark - CPU Mark

http://www.cpubenchmark.net/ wynik min.: 1730 punktów

(w załączeniu do SIWZ wydruk ze strony z tej daty).

Podać model i nazwę producenta

…………………………………………………………………………….

oraz uzyskany wynik w teście PassMark - CPU Mark

http://www.cpubenchmark.net/: …………… pkt

Spełnia / nie spełnia*

Pamięć RAM 4GB pracująca w trybie dual channel

(architektura dwukanałowa) z możliwością rozbudowy do

16GB

Podać model i nazwę producenta:

…………………………………………………………………………….

Spełnia / nie spełnia*

Dysk twardy min 250GB , NCQ/3Gbit

Podać model i nazwę producenta:

…………………………………………………………………………….

Strona | 23

Spełnia / nie spełnia*

Jednostka sterująca

obsługa procesorów wielordzeniowych wspierających

wirtualizację, zintegrowany kontroler 3 x SATA II, min 1x PCI

Spełnia / nie spełnia*

32bit, możliwość zabezpieczenia hasłem dostępu do systemu

operacyjnego i dostępu do BIOS komputera - zabezpieczenia te

muszą działać niezależnie od siebie, możliwość zabezpieczenia

dysku twardego w sposób uniemożliwiający odczyt danych po

podłączeniu dysku do innego komputera, możliwość odczytania

z BIOS komputera informacji o numerze seryjnym, numerze

inwentaryzacyjnym, dokładnych informacji o procesorze – co

najmniej model, typ, częstotliwości pracy, informacji o wersji i

dacie wydania używanej wersji BIOS, możliwość sprawdzenia

z poziomu BIOS modelu i wersji firmware dysku twardego

oraz modelu i wersji firmware napędu optycznego; możliwość

wyłączenia pracy wielordzeniowej procesora z pozycji BIOS

(konieczne w przypadku niektórych aplikacji), wyłączenia

portów COM, LPT, USB, FDD z BIOS komputera bez

pośrednictwa systemu operacyjnego, ani bez pośrednictwa

urządzeń zewnętrznych, ograniczenia dostępu do portów USB

dla dysków i pamięci flash pracujących w standardzie USB 1.x

i 2.x, . Układ zgodny ze standardem TPM 1.2

Karta dźwiękowa zintegrowana w standardzie High Definition,

możliwość wyłączenia karty muzycznej w BIOS

Spełnia / nie spełnia*

Karta sieciowa 10/100/1000 MBit/s, obsługa protokołów: WoL,

ASF 2.0, PXE 2.1, możliwość wyłączenia karty sieciowej w

BIOS,

Spełnia / nie spełnia*

Karta graficzna - do 256 MB pamięci współdzielonej z

pamięcią systemową,1x VGA,1x DVI, obsługa pracy

dwumonitorowej, wsparcie dla HDCP

Spełnia / nie spełnia*

min. 10 portów USB 2.0 zintegrowanych trwale w komputerze

(w tym min. 3 na panelu przednim), min. 1x port szeregowy

Spełnia / nie spełnia*

Strona | 24

(zintegrowany lub zainstalowany w postaci karty rozszerzeń w

slocie PCI), 2x port PS2 lub 2 dodatkowe złącza USB 2.0

(dopuszcza się rozgałęziacz zewnętrzny pod warunkiem, gdy

min. 8 złącz USB 2.0 pozostaje wolnych), 2x audio line-out, 2x

wejście mikrofonowe (wejście mikrofonowe i line-out

zdublowane na panelu przednim obudowy), nie dopuszcza się

możliwości zasłonięcia złączy USB znajdujących się na panelu

przednim jakimikolwiek zaślepkami, maskownicami

utrudniającymi wzrokową weryfikację ich użycia – np.

obecności klucza USB czy innego urządzenia podłączonego do

złączy na panelu przednim obudowy komputera

Jednostka sterująca

System operacyjny Windows 7 64 BIT lub równoważny w

polskiej wersji językowej, OEM (preinstalowany na dysku

twardym), dostarczony wraz z nośnikiem pozwalającym na

ponowną instalację systemu niewymagającą wpisywania klucza

rejestracyjnego lub rejestracji poprzez Internet czy telefon

Podać nazwę, wersję i producenta systemu

Obudowa małogabarytowa, fabrycznie przystosowana do pracy

w pionie i w poziomie, w kolorze ciemnym (szara, czarna);

zasilacz o mocy maksymalnej 218W, zasilacz z aktywnym

filtrem PFC o sprawności minimum 87% przy pełnym

obciążeniu komputera,

Spełnia / nie spełnia*

Dostępność części zamiennych do oferowanego modelu

komputera przez co najmniej 5 lat po zakończeniu produkcji.

Spełnia / nie spełnia*

Oprogramowanie wyprodukowane i wspierane przez

producenta komputera wraz z licencją do zarządzania w sieci,

pozwalające minimum na: pracę w architekturze serwer-klient licencja musi pozwalać na pełne wykorzystanie aplikacji w

wymaganym zakresie, możliwość zdalnego przypisania dla

jednego, lub grupy komputerów unikalnego numeru

inwentarzowego widocznego zdalnie dla administratora jak i

bezpośrednio w BIOS maszyny, monitoring systemu i

przekazywanie informacji o zdarzeniach na stację

administratorską (konsola graficzna na stacji zarządzającej,

Spełnia / nie spełnia*

…………………………………………………………………………….

Spełnia / nie spełnia*

Strona | 25

konsola tekstowa, email, sms), konfigurację i weryfikację

zakresu i stopnia szczegółowości alertów przekazywanych na

stację administratorską oraz wybór sposobu informacji o

zdarzeniu, monitoring komponentów takich jak: dysk twardy

(SMART), pamięci, wentylatorów, stanu czujnika otwarcia

obudowy, monitoring temperatury wewnętrznej komputera,

zdalne zarządzanie BIOS: wprowadzanie i zmiana haseł BIOS,

archiwizacja i aktualizacja BIOSu dla pojedynczego komputera

i grupy komputerów jednocześnie; modyfikacja sekwencji

bootowania; generowanie raportów dot. pojedynczych

komputerów lub grup komputerów, w zakresie zainstalowanych

komponentów, systemu operacyjnego oraz aplikacji,

inwentaryzacja szczegółowa komputera (odczyt modelu,

numeru seryjnego i numer inwentarzowego komputera, wersja i

model płyty głównej, wersja BIOS; model, wersja firmware i

numer seryjny dysku twardego,model, wersja firmware i numer

seryjny napędu optycznego i sposób obsadzenia kości pamięci

wraz z informacją o zainstalowanych kościach (pojemność,

oznaczenie, numer seryjny kości);

Oprogramowanie wyprodukowane i wspierane przez

producenta komputera pozwalające na pełną diagnostykę

sprzętową komputera (praca dysku twardego, płyty głównej i

jej układów, praca podsystemu pamięci, karty graficznej),

pozwalającą na wykrycie usterki z wyprzedzeniem lub jej

weryfikację; odczyt informacji o systemie: numer seryjny,

numer inwentarzowy; eksport informacji do plików danych

Certyfikaty: Deklaracja zgodności CE; Certyfikaty jakości

ISO 9001 i 14001 lub dokumenty równoważne;

Spełnia / nie spełnia*

Dokumenty należy dostarczyć najpóźniej w dniu odbioru

końcowego.

możliwość aktualizacji i pobrania sterowników do oferowanego

modelu komputera w najnowszych certyfikowanych wersjach

bezpośrednio z sieci Internet za pośrednictwem strony www

Spełnia / nie spełnia*

Strona | 26

producenta komputera;

możliwość weryfikacji czasu obowiązywania i reżimu

gwarancji bezpośrednio z sieci Internet za pośrednictwem

strony www producenta komputera

Wyposażenie

dodatkowe

głośniki 2 szt., kamera, czytnik kart z podpisem

kwalifikowanym, złącze USB

Spełnia / nie spełnia*

Spełnia / nie spełnia*

Watchdog sprzętowy

układ zbudowany w oparciu o mikroprocesor AVR Atmega,

napięcie zasilania 12V niestabilizowane, wbudowany

stabilizator napięcia, sygnalizacja parametrów pracy za pomocą

4 diod LED, komunikacja z komputerem za pomocą portu

RS232, programowo, dowolnie ustawiany czas oczekiwania i

restartu

Spełnia / nie spełnia*

Czterokanałowa

przetwornica DC/DC

możliwość płynnej regulacji napięć wyjściowych dla każdego

kanału niezależnie od 1,25V do 22V, napięcie zasilania do 40V

DC, wewnętrzna częstotliwość pracy 52kHz, wysoka

sprawność układu dochodząca do 80%, wysoka temperatura

pracy do +125 °C, obciążenie max do 3A na kanał

Spełnia / nie spełnia*

Sterownik grzejno

wentylacyjny

sterowanie grzałkami o mocy do 500W/230V i wentylatorami

12V i 230V, pomiar wilgotności od 10 do 90%, pomiar

temperatury od –55 do +125ºC, możliwość ustawienia

dowolnych temperatur uruchomienia grzałek i wentylatorów,

funkcja grzania, chłodzenia, osuszania, zabezpieczenie

przeciążeniowe

Podać nazwę, wersję i producenta systemu

System operacyjny

Windows 7 Professional 64 bit lub równoważny

…………………………………………………………………………….

Spełnia / nie spełnia*

Zasilanie

230V, 50 Hz, pobór mocy max: 350W

Spełnia / nie spełnia*

Certyfikat ISO 9001 oraz ISO 14001 dla producenta lub

dokumenty równoważne

Spełnia / nie spełnia*

Strona | 27

Certyfikaty,

Dokument potwierdzający, że firma serwisująca posiada

autoryzację producenta,

deklarację CE

dokumenty

Powyższe dokumenty należy dostarczyć najpóźniej w dniu

odbioru końcowego.

Oprogramowanie

Zarządzające

Infokioskiem

Do oferty należy załączyć rysunki techniczne

oferowanych kiosków multimedialnych wraz z

wymiarami, oraz wizualizacje graficzne.

brak konieczności instalowania oprogramowania na

komputerach administratorów - zarządzanie przez

przeglądarkę internetową

Zarządzanie odbywać się będzie przez stronę www w

sposób prosty dla osoby nietechnicznej poprzez

aplikacje/serwis www

Interface użytkownika całkowicie w języku polskim

Dostęp do serwisu odbywa się przez stronę www z

możliwością wykorzystania bezpiecznego protokołu

HTTPS z autoryzacją i autentykacją logujących się

osób przy pomocy lokalnie przechowywanego

certyfikatu elektronicznego

Strona www do zarządzania działa poprawnie pod

przeglądarkami co najmniej dwóch różnych

producentów (np. Opera i Firefox). Strona będzie

spełniać standardy XHTML 1.1 transitional oraz

przejdzie poprawnie walidację przez zewnętrzny serwis

http://validator.w3.org/

Podać nazwę, wersję i producenta oprogramowania

…………………………………………………………………………….

Spełnia / nie spełnia*

Zarządzanie modułem przeglądarki internetowej,

oprogramowanie służące do dokonywania konfiguracji

modułu przeglądarki internetowej, sprawdzania stanu

Strona | 28

pracy infokiosków:

definicja treści stron będzie się składać z opisu linków

oraz odpowiadających im adresów internetowych,

linki będą miały określony poziom administracji –

centralne będą wprowadzane przez administratora

centralnego, grupowe i lokalne będą wprowadzane

przez odpowiednich administratorów grupowych i

lokalnych,

administratorzy będą mogli zdalnie obsługiwać swoje

linki poprzez webowy interfejs użytkownika.

przynajmniej raz na dobę infokiosk będzie raportował

aplikacji zarządzającej na serwerze centralnym swój

bieżący stan działania oraz statystyki aktywności

użytkowników

możliwość podglądu wyświetlanych treści na

infokiosku, definiowania węzłów infrastruktury

informatycznej (dla każdego węzła logicznego istnieje

możliwość określenia poziomu infrastruktury,

przypisania administratora do obsługi danego węzła,

określenia węzła nadrzędnego,

definiowania administratorów uprawionych do obsługi

aplikacji zarządzającej, dla każdego administratora

możliwość podania loginu z hasłem oraz innych

dodatkowych informacji np. nr telefonu, adresu e-mail,

ustawienie parametrów pracy dla aplikacji

zainstalowanych w pojedynczym infomacie lub w

grupie infomatów,

wyświetlania statystyk

powiadamiania administratorów o nieprawidłowości

pracy infokiosku

definiowania menu strony startowej i podstron, tj.

Strona | 29

wybór języka w którym wyświetlane będą informacje,,

edycja przycisku dla każdej pozycji menu, określenie,

czy infomat ma wyświetlić stronę on-line czy off-line,

możliwość zdefiniowania adresów URL, których

wyświetlenie zostanie zablokowane przez infomat i

zastąpione komunikatem o braku dostępu lub których

wyświetlenie zostanie zastąpione innym wskazanym

adresem URL.

Zarządzanie modułem multimedialnej wizualizacji

informacji, oprogramowanie do zdalnego zarządzania

treścią

Pełna konfigurowalność harmonogramów (dzień,

miesiąc, rok)

Dowolny podział ekranów na strefy, nieograniczona ilość

play list

OPROGRAMOWANIE

INFOKIOSKU

Moduł przeglądarki

internetowej

Przeglądarka oparta o silnik przechodzący test Acid3 w

100% obsługa w języku polskim

Podać nazwę, wersję i producenta oprogramowania

klawiatura ekranowa,

Spełnia / nie spełnia*

przeglądanie w zakładkach, przeglądanie dokumentów

PDF, XLS, DOC, ODF

automatyczny powrót do strony startowej po

określonym definiowalnym interwale czasowym,

możliwość umieszczenia strony startowej oraz

wybranych podstron na dysku lokalnym

możliwość zdalnego administrowania kioskiem

(zdalnej aktualizacji strony startowej i innych zasobów

kiosku, zdefiniowania czy kiosk udostępnia Internet,

blokada ściągania i uruchamiania filmów, skryptów,

definiowanie adresów internetowych, do których

użytkownik ma dostęp lub nie. Filtrowanie

…………………………………………………………………………….

Strona | 30

uwzględniać będzie adresowanie domenowe (DNS) jak

i numery IP, oraz umożliwiać dopuszczanie lub

blokowanie wskazanych podstron, konfiguracja opcji

wygaszania ekranu w połączeniu z dodatkowymi

funkcjami takimi jak: automatyczne zamykanie

otwartych okien, kasowanie tymczasowych plików,

usuwanie historii przeglądarki i rozpoczęcie

wyświetlania wskazanej strony, wybór i definiowanie

strony startowej, listy dostępnych funkcji i przycisków,

automatyczne włączania i wyłączania komputera o

określonej godzinie)

opcja wysyłania poczty elektronicznej z możliwością

dołączenia do niej zapisu filmu lub zdjęcia

wykonanego wbudowaną w infokiosk kamerą

monitorowanie systemu operacyjnego, pracy

infokiosku, zdalny podglądu wyświetlanego obrazu

Wsparcie dla osób niepełnosprawnych

możliwość powiększenia treści wyświetlanych w oknie

przeglądarki, zmiany pozycji przeglądarki internetowej

względem pozostałych treści np. przesunięcie do dolnej

krawędzi ekranu w przypadku osoby poruszającej się na wózku

inwalidzkim

Serwis

Zamawiający wymaga aby Wykonawca posiadał wdrożony

Zintegrowany System Serwisowy, który w sprawny sposób

umożliwia zgłoszenie awarii urządzeń oraz śledzenie statusów

naprawy. Infolinia - ogólnopolski numer, dedykowany do

obsługi zgłoszeń serwisowych

Najpóżniej w dniu odbioru końcowego należy dołączyć

login oraz hasło dla testowego użytkownika systemu oraz

informację o numerze infolinii.

max 24-godzczas reakcji od zgłoszenia usterki, awarii,

naprawa w ciągu max. 48 godzin od zgłoszenia awarii

Spełnia / nie spełnia*

Strona | 31

poprzez serwis producenta

wsparcie 60-miesięczne – w ramach wsparcia

kwartalna aktualizacja oprogramowania. Aktualizacje

będą zawierać zmiany i rozszerzenia zgłaszane przez

administratora

12. HotSpot (18 szt.) ………………………………...………………………………………………………………………………. (podać model i nazwę producenta)

Parametry/wymagania minimalne

Płyta główna z procesorem opartym na architekturze mipsbe (z dedykowanym

procesorem o minimalnej częstotliwości 300MHz (lub wydajniejszy), co najmniej

64MB pamięci RAM

Parametry/wymagania oferowane

Spełnia / nie spełnia*

- Co najmniej 3 interfejsy LAN 10/100 base-T (RJ-45) na płycie głównej w tym co

najmniej 1 interfejs wspierający PoE

- Co najmniej 3 sloty mPCI na płycie głównej

- System operacyjny na wbudowanej pamięci trwałej płyty głównej

- Możliwość uruchomienia funkcjonalności HotSpot bez konieczności stosowania

dodatkowych urządzeń:

o

wbudowany menedżer użytkowników

o

rozliczanie użytkowników wg czasu lub ilości przesyłanych danych

o

kształtowanie pasma

o

ograniczanie czasu trwania sesji lub ilości transmitowanych danych.

o

dystrybucja adresów przez DHCP

o

możliwość współpracy z serwerem Radius

o

bieżąca informacja o użytkowniku

- Możliwość uruchomienia co najmniej 128 wirtualnych punktów dostępowych na

Strona | 32

jednym fizycznym interfejsie radiowym

- Moduł radiowy urządzenia musi wspierać standardy 802.11a/b/g

- Wsparcie dla VLAN 802.1Q

- Wsparcie dla PPTP (klient i serwer), PPPoE (klient i serwer), L2TP (klient i

serwer), EoIP

- Zakres temperatur pracy -30…+60C

- Zasilanie PoE

- Obudowa IP65

- Charakterystyka anteny zewnętrznej musi być indywidualnie dobrana do

konkretnej lokalizacji (w zależności od jej umiejscowienia względem dookólna lub

sektorowa)

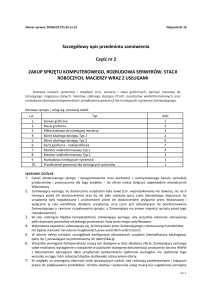

13. Serwer aplikacji (1 szt.) ……………...…………………………………………………………………………………………. (podać model i nazwę producenta)

Parametry/wymagania minimalne

Parametry/wymagania oferowane

-

Obudowa o wysokości maksymalnie 4U dedykowana do zamontowania w Spełnia / nie spełnia*

szafie rack 19" z zestawem szyn do mocowania w szafie i wysuwania do celów

serwisowych.

-

Płyta główna umożliwiająca instalację 2 procesorów,

uzyskany wynik w teście SPECint_rate_base2006, w konfiguracji,

Wydajność nie mniejsza niż 195 w testach SPECint_rate_base2006, w

konfiguracji, co najmniej 2 procesorowej. Wyniki testów SPEC dla co najmniej 2 procesorowej: …………… pkt

proponowanego serwera muszą zostać przedstawione i dołączone do

oferty. Wyniki dostępne na stronie www.spec.org.

-

Liczba zainstalowanych procesorów – co najmniej jeden.

-

Obsługa 144 GB pamięci RAM. Zainstalowane co najmniej 16 GB.

-

3 sloty PCI-Express. Serwer musi mieć możliwość rozbudowy do 6 slotów

PCI-Express. Jeśli nie ma możliwości rozbudowy, serwer musi posiadać 6

Strona | 33

slotów PCI-Express w standardzie.

-

Dyski HDD Hot-Plug o pojemności co najmniej 2 TB. Oferowany serwer musi

zostać dostarczony wraz z wszystkimi niezbędnymi elementami wymaganymi

do zainstalowania i obsługi 16 dysków.

-

Kontroler macierzowy SAS, umożliwiający konfigurację dysków w macierzach

RAID 0/1/1+0/5/5+0.

-

Co najmniej 4 porty Ethernet 10/100/1000 Mb/s, RJ45, zintegrowane z płytą

główną.

-

Zintegrowana karta graficzna.

-

Co najmniej 5 portów USB 2.0 (w tym dwa z przodu obudowy, jeden

wewnątrz obudowy).

-

1 port VGA.

-

Redundantne zasilacze Hot-Plug min. 400W.

-

Redundantne wentylatory Hot-Plug.

-

Serwer musi być wyposażony w kartę zdalnego zarządzania (konsoli)

pozwalającej na: włączenie, wyłączenie i restart serwera, podgląd logów

sprzętowych serwera i karty, przejęcie pełnej konsoli tekstowej serwera,

przejęcia zdalnej konsoli graficznej i podłączania wirtualnych napędów CD i

FDD bez konieczności dokładania dodatkowych kart sprzętowych w sloty PCIX/PCI-Express. Rozwiązanie sprzętowe, niezależne od systemów

operacyjnych, zintegrowane z płytą główną lub jako karta zainstalowana w

gnieździe PCI.

-

Serwer musi posiadać certyfikat zgodności dla systemów: Microsoft Windows

Server, Red Hat Enterprise Linux, VMware.

14. Architektura systemu:

Parametry/wymagania minimalne

a) Architektura systemu:

Parametry/wymagania oferowane

Podać nazwę, wersję i producenta oprogramowania

Strona | 34

-

-

-

-

-

System powinien realizować koncepcję systemu rozproszonego

składającego się z modułu komunikacyjnego oraz serwera centralnego,

na którym rezydować będzie wspólna baza danych zwana Centralną

Bazą Danych (CBD). Architektura systemu powinna być zrealizowana w

trybie Klient - Serwer - Baza danych;

System powinien posiadać graficzny interfejs pozwalający na

konfigurowanie i monitorowanie pracy modułów aplikacji i Spełnia / nie spełnia*

komponentów wchodzących w skład dostarczanego systemu;

Konfiguracja systemu powinna umożliwiać wstępne skonfigurowanie

modułu komunikacyjnego (urządzeń, łącz, harmonogramów etc.) z

poziomu konsoli graficznej a następnie wykonanie operacji

synchronizacji tych ustawień z modułem komunikacyjnym. W

przypadku awarii łącza z serwerem, moduł komunikacyjny powinien

działać jako autonomiczna jednostka realizująca zadania przesłane

podczas ostatniego procesu synchronizacji. W przypadku braku

komunikacji dane kolekcjonowane przez moduł komunikacyjny

powinny być przechowywane w określonym w konfiguracji modułu

czasie (min. 3 dni);

System powinien posiadać możliwość obsługi przez min. 5 jednocześnie

zalogowanych i pracujących operatorów za pośrednictwem konsoli GUI;

System powinien posiadać wbudowane mechanizmy kontroli i

stopniowania dostępu do zasobów i wykonywanych operacji. System

powinien umożliwiać tworzenie profili i ról dla użytkowników

odpowiedzialnych za wybrane obszary w systemie zarządzania oraz

ograniczać, dostęp do wybranych zasobów i operacji;

System powinien zapewnić kontrolę nad modułami komunikacyjnymi;

Moduł komunikacyjny powinien realizować następujące funkcje:

o automatycznie przesyłać aktualnie zebrane dane do serwera

aplikacji i bazy danych

o lokalnie buforować dane przez określony czas;

o na bieżąco monitorować stan łączy LAN i innych.

Strona | 35

-

-

-

-

o dane będą pochodzić z urządzeń, zlokalizowanych w ośrodkach

Zamawiającego

System powinien posiadać możliwość obsługi: 10 obiektów sieci z

możliwością ich zwiększenia;

System powinien mieć otwartą i skalowaną architekturę umożliwiającą

jego łatwe dostosowanie do nowych i zmieniających się wymagań, w

bardzo krótkim czasie bez zmian w koncepcji samej architektury.

Oznacza to możliwość zwiększenia pola eksploatacji systemu na inne

obiekty, przynależne do innej lokalizacji, na której zostanie

posadowiony kolejny moduł komunikacyjny odpowiedzialny za proces

akwizycji danych;

System powinien mieć możliwość konfiguracji konsoli z widokami

personalizowanymi, np. jeden operator widzi swój wycinek

infrastruktury (urządzenia w swoim rejonie) drugi zaś, widzi wszystkie

urządzenia dostępne w lokalizacji;

System powinien zapewnić kolekcjonowanie informacji dotyczących

efektywności i skuteczności transmisji z poszczególnych obiektów lub

łącz transmisyjnych. Statystyki będą umożliwiały szybką diagnozę

uszkodzonych lub wadliwych traktów komunikacyjnych;

Architektura oprogramowania systemu monitoringu powinna

umożliwiać rekonfigurację sieci węzłów systemu w trybie

bezprzestojowym (hot swap), w trakcie produkcyjnej pracy systemu.

Mechanizm taki musi umożliwiać realizację funkcji aktywacji i

dezaktywacji wybranych elementów systemu dla potrzeb prowadzenia

prac co najmniej konserwacyjnych, serwisowych. Oznacza to w

szczególności, iż wyłączenie serwera aplikacji lub bazy danych, nie

może spowodować wyłączenia odpytywania i monitorowania obiektów

poprzez moduł komunikacyjny. W takiej sytuacji moduł ten powinien

pracować, jako autonomiczna jednostka, realizująca skonfigurowane

wcześniej zadania. Po ponownym nawiązaniu komunikacji z serwerem

aplikacji lub bazą danych, zgromadzone dane powinny być uzupełnione

w bazie danych. W przypadku braku komunikacji z serwerem dane

Strona | 36

-

kolekcjonowane przez moduł komunikacyjny powinny być

przechowywane w określonym w konfiguracji modułu czasie (min.3

dni);

Mechanizm hurtowni danych zapewniający optymalne działanie systemu

w perspektywie wieloletniej eksploatacji:

o partycjonowanie zapisu danych w bazie danych,

umożliwiającego zarządzanie ilością i wydajnością systemu w

definiowanym okresie czasu (np. tydzień, miesiąc) z możliwością

odpięcia i archiwizacji określonych okresów czasowych z

poziomu narzędzi bazodanowych

o profile obiektów (szablony tabel bazodanowych), możliwe do

ręcznego dostosowywania w specyficznych przypadkach

o Możliwość przechowywania w tabelach obiektu dodatkowych

wartości niezdefiniowanych w szablonie (zastosowanie

mechanizmów dynamicznego rozszerzania szablonu

b) Platforma programowa systemu:

- Zamawiający w zakresie działania systemu monitorowania zaleca

wykorzystanie bazy danych Postgres.

- System monitorowania powinien mieć możliwość pracy na serwerze z

zainstalowanym systemem operacyjnym; Microsoft Windows, Linux,

Unix, Sun Solaris;

c) Bezpieczeństwo systemu:

- Alarmy i edycja zgromadzonych danych:

o System powinien być wyposażony w mechanizm umożliwiający

zgłaszanie jednostce obsługi lub wsparcia technicznego

zaobserwowanych awarii lub nieprawidłowości związanych z

obsługą danych pomiarowych. Mechanizm ten powinien

informować o wystąpieniu ważnych zdarzeń systemowych w

zakresie koordynacji działań, weryfikacji sprawy i prowadzenia

działań naprawczych używając do tego celu wbudowanych

Strona | 37

-

-

narzędzi oznaczania zdarzeń oraz automatycznie wysyłanych

powiadomień email'owych lub powiadomień SMS okresów

czasowych z poziomu narzędzi bazodanowych

o System powinien posiadać możliwość ręcznego analizowania,

naprawiania i ponownego przetwarzania błędnych rekordów za

pomocą dedykowanego edytora rekordów;

W zakresie ochrony przed nieautoryzowanym dostępem system

powinien gwarantować następujące mechanizmy:

o System automatycznie powinien rejestrować zmiany w

konfiguracji systemu jak również wszelkie próby

nieautoryzowanego dostępu do systemu lub jego wykorzystania;

o Przechowywanie haseł użytkowników w postaci zaszyfrowanej.

o System powinien umożliwiać dostęp do Systemu i jego zasobów

dla różnych typów zdefiniowanych użytkowników, o różnym

poziomie uprawnień. Globalny podział użytkowników powinien

zawierać: administrator główny, administrator lokalny,

użytkownik

o System powinien posiadać możliwość zamykania sesji

użytkowników systemu podłączonych do systemu, z poziomu

administracji systemem (administratora);

W zakresie ochrony przed utratą danych system powinien gwarantować

następujące mechanizmy:

o System powinien mieć możliwość pracy w układach klastrowych

typu Active-Pasive (Klaster bezpieczeństwa);

o System powinien umożliwiać redundancje łącz/traków

komunikacyjnych z obiektami (w przypadku uszkodzenia łącza

podstawowego, nastąpi automatyczne przełączenie na łącze

zapasowe);

o Dwustopniowa akwizycja danych (na poziomie modułu

komunikacyjnego oraz na poziomie bazy danych). W przypadku

braku komunikacji dane kolekcjonowane przez moduł

komunikacyjny powinny być przechowywane w określonym w

Strona | 38

konfiguracji modułu czasie (min. 3 dni);

d) Źródła danych:

- System w zakresie komunikacji z urządzeniami, powinien zapewniać

możliwość łatwej rozbudowy, poprzez odpowiednie narzędzia API,

pozwalającej na stworzenie własnego drivera komunikacyjnego, który

zostanie przetestowany oraz autoryzowany przez Wykonawcę w celu

zapewnienia spójności i poprawności działania systemu akwizycji

danych;

- System powinien zapewnić możliwość automatycznego odpytywania

zasobów wg. stworzonego harmonogramu lub periodycznie w

ustalonych okresach. definiowane dla pojedynczego zasobu lub grupy

zasobów. Dodatkowo powinna istnieć możliwość ręcznego odpytania

zasobu przez uprawnionego operatora. System powinien dostarczać

mechanizm grupowej konfiguracji harmonogramów i jego przydzielania

do odpowiednich obiektów;

- System powinien zapewniać możliwość komunikacji z obiektami

technologicznymi wykorzystując następujące łącza transmisyjne:

o TCP IP

o UDP

o PSTN (modem PSTN),

o łącze GSM,

o transmisja GPRS,

o komunikaty SMS,

o łącze radiowe,

o LAN/WAN,

o szeregowe: RS232, RS485;

- Możliwość przeliczenia (wykonania operacji arytmetycznej) na wartości

odczytanej/ rzeczywistej;

- System powinien zapewnić możliwość zebrania wszystkich danych

bieżących z urządzeń infrastruktury w postaci próbek opatrzonych

etykietą czasu;

- System powinien obsługiwać następujące protokoły komunikacyjne:

Strona | 39

-

-

-

o Modbus TCP/RTU/ASCII

o OPC

o SNMP

Drivery komunikacyjne powinny:

o wykorzystywać mechanizmy kontroli i stopniowania dostępu do

zasobów i wykonywanych operacji dla poszczególnych funkcji

(definiowalne role, poziomy dostępu użytkowników, dodatkowe

moduły, akcje);

o być zsynchronizowane z mechanizmem diagnostyki łącz i

traktów komunikacyjnych włącznie z mechanizmem obliczania

efektywności połączenia;

o automatycznie oznaczać pobrane próbki z urządzeń znacznikiem

czasowym, zgodnie z czasem ich pobrania na module

komunikacyjnym;

o umożliwiać komunikację dwukierunkową (zapis i odczyt)

zgodnie ze standardami protokołów jakie obsługują;

o posiadać predefiniowane akcje pobierania i ustawiania wartości

na urządzeniach zgodnych z obsługiwanym protokołem wraz z

możliwością ich ustawiania z wykorzystaniem harmonogramów;

o posiadać możliwość zdefiniowania predefiniowanej akcji

umożliwiającej wykonanie z poziomu schematu klienta GUI

istniejącego systemu, dedykowanego skryptu lub akcji. Akcja ta

powinna być wykonywana w miejscu (lokalizacja sieciowa IP),

w którym znajduje się moduł komunikacyjny oraz driver;

Zmienne wyliczeniowe dla pobranych danych:

o System powinien dostarczać narzędzia umożliwiające wykonanie

operacji arytmetycznych dla skolekcjonowanych danych

pochodzących z różnych obiektów, automatycznie aktualizowaną

w przypadku zmiany dowolnej składowej zmiennej.

Mechanizm równoważenia obciążenia Load Balancing w stosunku do

posiadanych urządzeń lub łącz m.in. poprzez kolejkowanie i grupowanie

zadań (na wybranych grupach łącz z urządzeniami)

Strona | 40

-

Możliwość ręcznego uruchomienia awaryjnego trybu pobierania danych

na kluczowych obiektach (konfigurowalne czasy i priorytety pobierania

danych,

z

możliwością

przydzielenia

odrębnych

traktów

komunikacyjnych). Opcja taka powinna być dostępna z poziomu

schematu/ekranu graficznego.

e) Interfejs graficzny użytkownika systemu:

- System powinien posiadać możliwość współpracy z bazą użytkowników

LDAP (Active Directory) w celu importu wybranych użytkowników i

ich autentykacji w systemie;

- Umożliwiać

centralne

definiowanie

i

udostępnianie

widoków/schematów użytkownikom o niższych uprawnieniach bez

możliwości ich edycji;

- System powinien być wyposażony w Graficzny Interfejs Użytkownika

jako aplikacja tzw. "grubego klienta". Interfejs powinien umożliwiać

przeprowadzenie wszystkich operacji związanych zarówno z obsługą

systemu z poziomu operatora systemu jak i administracją systemem

(zgodnie z posiadanymi uprawnieniami);

- System w zakresie wizualizacji powinien umożliwiać wielopoziomową

(wielowarstwową) prezentację, z możliwością łatwego dostępu do

różnych poziomów (warstw) na jednym schemacie. Minimalna ilość

warstw schematu wynosi 10;

- W zależności od użytego powiększenia/pomniejszenia kolejne warstwy

powinny pojawiać się dynamicznie. Wykonanie funkcji zoom powinno

odbywać się poprzez zaznaczenie interesującego fragmentu

wizualizowanego schematu lub użycie kółka (scroll) myszy lub użycie

dedykowanych elementów GUI;

- System powinien udostępniać możliwość tworzenia nowych schematów

przez użytkownika na własne potrzeby. Dodatkowo powinna istnieć

funkcjonalność umożliwiająca import tak utworzonego schematu

użytkownika, jako schemat globalny, udostępniony innym

użytkownikom systemu;

Strona | 41

-

-

-

-

-

-

-

-

Prezentację i tworzenie schematów zdefiniowanej i rozbudowanej

infrastruktury Zamawiającego dla całego obszaru działania instytucji w

formie zapewniającej swobodne stosowanie technik skalowania bez

straty jakości (wizualizacja na skalowalnych mapach wektorowych);

Prezentację na wszystkich schematach wartości wybranych parametrów

oraz innych parametrów pobieranych z centralnej bazy danych w postaci

liczbowej i wykresów;

Wizualizowane wartości liczbowe mają być prezentowane na

schematach w postaci wektorowej z możliwością ich skalowania oraz

reprezentowane poprzez:

o znaki alfanumeryczne,

o wskaźniki graficzne (np. bargraf, wskaźnik kołowy)

o wykresy graficzne (w takich konfiguracjach jak: liniowe,

punktowe, słupkowe),

o animacje elementów graficznych ( w zależności od stanu),

o dynamiczne tabele danych

Prezentację na schematach wielkości charakteryzujących stan pracy

obiektów infrastruktury jako dodatkowy, modyfikowalny przez

użytkownika z poziomu schematu stan ustawiany przez operatora w celu

oznaczenia aktualnego wykorzystania danego zasobu;

System powinien posiadać możliwość wykonywania predefiniowanych

akcji sterujących na obiektach oczyszczalni ścieków, uruchamianych z

poziomu schematu

Zapamiętywanie ustawień użytkownika, umożliwiając odtworzenie

środowiska pracy użytkownika po jego ponownym zalogowaniu do

systemu;

System powinien posiadać możliwość ustawiania tła schematu w postaci

map rastrowych (formaty JPG, BMP, GIF, PNG);

Możliwość równoczesnego otwarcia co najmniej 4 schematów (ekranów

graficznych) z możliwością ich podziału w pionie lub w poziomie w celu

poprawnego wyświetlenia w układzie dwumonitorowym

Możliwość importu symboli graficznych do systemu z plików

Strona | 42

wektorowych w formacie SVG z podziałem na kategorie

f) Narzędzia edycyjne GUI:

- Siatka edytorska o definiowalnej wielkości z możliwością jej

wyłączenia;

- Wybór palety barw dostępnej w systemie operacyjnym jednak nie

mniejszej niż 256 kolorów;

- Narzędzie rysowania predefiniowanych kształtów i form (koło, elipsa,

prostopadłościan, linia prosta ciągła/przerywana, łuk, końcówki

strzałek);

- Przeskalowanie wielkości elementu bez utraty jakości (grafika

wektorowa);

- Zmiana kolejności wyświetlenia (na wierzch, pod spód);

- Właściwości obiektu (przeźroczysty, półprzeźroczysty, niewidoczny);

- Obrót każdego zaznaczonego elementu o dowolny kąt;

- Wyrównanie (do lewej, do prawej, do dołu, do góry, wyśrodkowanie);

- Grupowanie i rozgrupowanie zespołu elementów;

- Zmiana wybranych właściwości graficznych zaznaczonej grupy

elementów;

- Edytor tekstu z wyborem czcionek dostępnych w systemie;

- Biblioteka graficznych symboli, gotowych elementów i kształtów

- Funkcja automatycznego przeskalowania dopasowującego wielkość

obrazu do rozdzielczości wyświetlania;

- Obsługa schowka systemowego;

- Kreator tabel danych dynamicznych;

g) Wizualizacja alarmów i zdarzeń:

- Wszystkie alarmy i zdarzenia przychodzące z monitorowanych obiektów

powinny być wizualizowane w dedykowanym module w postaci listy

rekordów. Moduł powinien zapewniać funkcjonalny podział alarmów i

zdarzeń na:

o pochodzące z przekroczeń progów ustawionych na

Strona | 43

-

-

-

-

poszczególnych parametrach,

o pochodzące z awarii;

System powinien umożliwiać użytkownikowi dodawanie komentarza do

pojedynczego rekordu alarmu/zdarzenia. Operacja ta powinna być

widoczna dla innych użytkowników systemu i zapamiętywana w bazie

danych wraz datą wykonania operacji;

System powinien umożliwiać przyjęcie lub odrzucenie wybranych

zdarzeń;

System powinien posiadać rozbudowane narzędzia do zarządzania

zdarzeniami zaistniałymi w zarządzanym środowisku; warunkiem

koniecznym jest posiadanie następujących narzędzi:

o Filtrowanie

o Korelowanie według zdefiniowanego klucza korelacji

Lista alarmów i zdarzeń powinna być sortowana i filtrowana według

wszystkich ww. atrybutów powinna być również możliwość ustawienia

dowolnej kolejności kolumn tej listy. Sortowanie, filtrowanie oraz

zmiana kolejności kolumn powinna być trwale zapamiętana w profilu

użytkownika z możliwością powrotu do profilu domyślnego dla danego

typu użytkownika;

Pojedynczy rekord alarmu/zdarzenia powinien składać się minimum z

następujących atrybutów:

o Identyfikator obiektu, z którego pochodzi alarm/zdarzenie

o Stempel czasowy alarmu/zdarzenia (rok-miesiąc-dzień)

o Opis słowny alarmu/zdarzenia

o Status alarmu/zdarzenia odpowiadający jego priorytetowi, np.:

zielony – alarm, zdarzenie normalne

h) Edytor reguł i akcji zdarzeń lub alarmów:

- System powinien automatycznie wygenerować powiadomienie (email,

sms etc.) na wybrane zdarzenia z całego szeregu zdarzeń o danym

priorytecie ważności;

- W systemie powinno być możliwe uruchamianie predefiniowanych

Strona | 44

-

-

akcji dla poszczególnych alarmów;

Powinna być możliwa zmiana przychodzącego zdarzenia/alarmu z

obiektu według dowolnie zdefiniowanych reguł lub szablonów (włącznie

z całkowitą zmianą treści zdarzenia i/lub zastąpienie jej innymi

informacjami);

System powinien umożliwiać przyjęcie lub odrzucenie wybranych

zdarzeń (zgodnie z zadanymi regułami);

i) Podstawowe zadania systemu:

- System powinien umożliwiać monitoring najważniejszych parametrów

systemu operacyjnego m.in. procesy, zajętość pamięci, monitorowanie

procesu bazy danych (tylko dla serwera bazy danych), zajętość

przestrzeni dyskowych. Monitoring ten powinien działać dla serwerów

na których będzie pracować system monitorowania (serwer centralny,

moduł komunikacyjny);

- System powinien mieć możliwość rozbudowy o dodatkowe interfejsy.

- System powinien obsługiwać protokół Modbus.

j) Raporty:

- System powinien umożliwiać generowanie szybkich raportów

dotyczących pozyskanych oraz przetworzonych danych (możliwość

obliczania minimów, średnich, maksimów godzinowych, dobowych i

miesięcznych z zadanego okresu) dla wybranych obiektów lub urządzeń;

- Raporty muszą mieć możliwość wydruku;

System powinien posiadać możliwość wykonywania eksportu kolekcjonowanych

danych do formatu XLS lub ODS.

* Niepotrzebne skreślić.

__________________ dnia __ ____________

___________________________________

(podpis Wykonawcy)

Strona | 45