Załącznik nr 5

……………………………………………….…..

/nazwa i adres Wykonawcy/

…………………………………..

miejscowość i data

Sieć komputerowa dla CEUE

Opis funkcjonalny i specyfikacja techniczna zamówienia

Przedmiotem niniejszego opracowania jest przedstawienie szczegółowej koncepcji budowy

infrastruktury ICT obejmującej:

przewodową sieć LAN,

styk z siecią Internet,

bezprzewodową sieć WLAN,

system monitoringu i zarządzenia siecią komputerową.

Spis treści

1.

2.

3.

4.

5.

6.

7.

8.

9.

Podstawowe założenia i wymagania. .......................................................................... 2

Przewodowa sieć LAN ................................................................................................. 2

Styk z Internetem ......................................................................................................... 4

Bezprzewodowe sieć WLAN ....................................................................................... 4

System monitoringu i zarządzenia siecią komputerową .......................................... 5

Wymagania dotyczące realizacji................................................................................. 6

Schemat planowanej infrastruktury sieciowej .......................................................... 7

Specyfikacja techniczna urządzeń i oprogramowania zamawianej infrastruktury ICT

........................................................................................................................................ 7

Szczegółowa specyfikacja techniczna - wymagane przez Zamawiającego parametry

techniczne i funkcje realizowane przez zamawiane urządzenia sieci komputerowej i

oprogramowanie dla tych urządzeń. .......................................................................... 9

……………………………….

Podpis Wykonawcy

str. 1

1. Podstawowe założenia i wymagania.

Podstawą realizowanej infrastruktury informatycznej będzie infrastruktura wewnętrznej sieci

komputerowej LAN. Sieć LAN posłuży jako podstawowe medium komunikacyjne dla wszystkich

usług innych ICT planowanych do uruchomienia.

Przewiduje się, że budowana sieci LAN będzie zgodna z najnowszymi trendami i zasadami budowy

wydajnych i bezpiecznych sieci kampusowych. Wykorzystane zostaną nowoczesne, ale już

sprawdzone w wielu innych wdrożeniach mechanizmy.

Podstawowymi wymaganiami projektowymi będą:

zgodność ze światowymi standardami transmisji danych,

możliwość implementacji sieci wirtualnych i wirtualizację zasobów sprzętowych,

gwarantowane duże pasmo przenoszenia (pomiędzy węzłami dystrybucyjnymi a dostępowymi pracować będą łącza 10Gb/s),

możliwość implementacji zaawansowanych mechanizmów zapewnienia jakości transmisji

(QoS) a tym samym umożliwienie integracji w sieci danych także aplikacji i usług

multimedialnych (voice, video, monitoring),

możliwość implementacji najnowszych rozwiązań zwiększających bezpieczeństwo w sieci

takich jak 802.1x, NAC (Network Access Control), BYOD (Bring Your Own Device),

zapewnienie wysokiej niezawodności i ciągłości działania sieci (odporność na awarie),

zapewnienie ciągłości zasilania, wszystkie urządzenia infrastruktury informatycznej będą

podtrzymywane przez zasilacze bezprzerwowe UPS,

łatwość zwiększenia pasma w kierunku węzła centralnego (możliwość tworzenia łączy

agregowanych)

zapewnienie możliwości korzystania z bezprzewodowego dostępu do sieci w całym

budynku CEUE

zapewnienie integracji sieci LAN CEUE z istniejącą infrastrukturą sieci komputerowej UEP

skalowalność i łatwe dostosowanie do zmieniających się w przyszłości potrzeb UEP.

2. Przewodowa sieć LAN

Zgodnie z najlepszymi praktykami projektowania, topologia sieci LAN będzie hierarchiczna.

W takiej architekturze wyróżnia się warstwy realizujące specyficzne funkcje, są to: dostępowa,

dystrybucyjna, szkieletowa, serwerowa (centrum danych).

Warstwa szkieletowa ma za zadanie zapewnić bardzo wydajne połączenia dla ruchu przesyłanego

między poszczególnymi węzłami sieci.

Warstwa dystrybucyjna ma za zadanie zapewnienie wydajnych połączeń pomiędzy przełącznikami

w ramach jednego węzła sieci.

Warstwa dostępowa ma za zadanie zapewnić przyłącza dla użytkowników końcowych sieci

korzystających z różnych stacji roboczych, desktopów, notebooków, terminali, itp.

Warstwa serwerowa (centrum przetwarzania danych) ma za zadanie zapewnić szybkie i niezawodne

przyłącza dla farmy serwerów aplikacyjnych i bazodanowych.

Wszystkie urządzenia klienckie zostaną przyłączone do sieci przez urządzenia warstwy dostępowej

- przełączniki sieciowe standardu 1Gb/10Gb. Przewiduje się zastosowanie przełączników warstwy

L3 posiadających 24 interfejsy 10/100/1000 (RJ-45) Ethernet PoE+, jeden port 10 Gigabit Ethernet

zrealizowany w technologii światłowodowej (ze względu na oferowane przez taki port małe

opóźnienia w serializacji pakietów) oraz dających możliwość wyposażenia w drugi porty 10 Gigabit

Ethernet zrealizowany w technologii światłowodowej. Przepustowość magistral wewnętrznych

przełącznika musi wynosić co najmniej tyle co suma przepustowość wszystkich portów pracujących

……………………………….

Podpis Wykonawcy

str. 2

z pełną przepustowością full duplex. Tak więc przełącznik taki powinien przetwarzać pakiety (64

bajty) z wydajnością 65Mpps (88 Gbps). Wymagane jest funkcja łączenia przełączników w stos

oferując przepustowość 160 Gbps. Funkcjonalność stosu dla danych gwarantuje redundancję

urządzeń fizycznych oraz redundancję połączeń logicznych sieci. Wymagana jest również

redundancja zasilania dla poszczególnych urządzeń w stosie dzięki możliwości zastosowania dwóch

zasilaczy dla jednego urządzenia.

Zakłada się, że przełącznik sieciowy będzie wspierał następujące mechanizmy związane z

bezpieczeństwem: autoryzacja użytkowników/portów przez 802.1x z możliwością przypisania

atrybutów takich, jak podsieć VLAN, lista dostępowa ACL, specjalny VLAN gościnny dla

użytkowników nie mogących korzystać z 802.1x, funkcja CoA (change of authorization),

możliwość filtrowania pakietów na poziomie warstw od drugiej do czwartej, obsługa

funkcjonalności port security, obsługa funkcjonalności DHCP snooping, obsługa funkcjonalności IP

source guard, obsługa funkcjonalności Dynamic ARP Inspection, obsługa funkcjonalności

Spanning Tree Root Guard oraz Bridge protocol data unit (BPDU) guard. Przełącznik musi

wspierać następujące mechanizmy związane z zapewnieniem jakości usług pracy w sieci: obsługa

co najmniej czterech kolejek dla różnego rodzaju ruchu, możliwość ograniczenia pasma dostępnego

na port (rate limiting) z użyciem mechanizmu CIR z granulacją do 1 Mbps, wsparcie dla IEEE

802.1p CoS i pola DSCP, wsparcie dla algorytmu SRR, możliwość tworzenia 64 reguł fitrowania

(policerów) na każdym porcie typu Gigabit Ethernet.

Istotne jest, aby porty dostępowe 10/100/1000 Ethernet wspierały zasilanie urządzeń końcowych

poprzez okablowanie strukturalne (Power over Ethernet) wg standardu IEEE 802.1at (30W per

port). Funkcja to umożliwi łatwe zasilanie urządzeń AP (punktów bezprzewodowego dostępu),

telefonów IP, kamer IP, itp.

Dla połączenia farmy serwerów do sieci zostanie przygotowana dedykowana warstwa urządzeń

sieciowych – przełączniki przeznaczone o obsługi centrów przetwarzania danych. Przewiduje się

zastosowanie przełączników warstwy L3 posiadających interfejsy 1/10G przetwarzające dane z

bardzo wysoką wydajnością 1,44 Tbps oraz wprowadzające małe opóźnienie w serializacji

pakietów wynoszące jedną mikrosekundę. Planuje się uruchomienie jednego centrum przetwarzania

danych w dwóch niezależnych lokalizacjach w celu maksymalizacji niezawodności realizowanych

usług. Dla zapewnienie maksymalnej dostępności i bezpieczeństwa tych usług istotne będzie

zaimplementowanie adekwatnych mechanizmów.

W celu umożliwienia wzajemnej komunikacji sieci LAN CEUE z istniejącą infrastrukturą sieci

komputerowej UEP, przy wykorzystaniu łącz o przepustowości 10Gb/s, planuje się doposażenie

głównego węzła sieci w budynku A w przełączniki sieciowe. Zakłada się, że projektowane

połączenie posłuży do osiągnięcia dodatkowych funkcjonalności dostępnych dla nowego obiektu:

a) bezpośredni dostęp użytkowników CEUE do zasobów sieciowych zlokalizowanych w

istniejącej infrastrukturze UEP,

b) zapewnienie w budynku CEUE niezawodnej łączności internetowej,

c) zapewnienie w budynku CEUE niezawodnych usług realizowanych przez

zdywersyfikowane centrum przetwarzania danych.

Na bazie sieci LAN CEUE zostaną uruchomione kolejne usługi sieciowe:

dostęp bezprzewodowy WiFi oparty na najnowszej technologii WLAN 802.11ac oferującej

wysokie przepustowości (ponad 1Gbps) ,

system komunikacji głosowej IP,

system monitoringu i zarządzenia siecią komputerową,

……………………………….

Podpis Wykonawcy

str. 3

system monitoringu wizyjnego (telewizja dozorowa),

system wideokonferencji.

System komunikacji głosowej IP, system monitoringu wizyjnego (telewizja dozorowa) oraz system

wideokonferencji jest elementem odrębnego opracowania.

3. Styk z Internetem

W celu umożliwienia wzajemnej komunikacji sieci LAN CEUE z Internetem zostanie zbudowany

dedykowany blok funkcjonalny. Podstawowymi wymaganiami projektowymi dla tego bloku będą:

do połączeń z siecią Internet zostanie wykorzystana miejska sieć POZMAN,

zapewnienie wysokiej niezawodności i ciągłości działania sieci (odporność na awarie),

wykorzystanie zbudowanego w budynku CEUE przyłącza światłowodowego do sieci

POZMAN – jako łącza podstawowego,

wykorzystanie istniejącego w budynku A przyłącza światłowodowego do sieci POZMAN –

jako łącza zapasowego,

zapewnienie bezpieczeństwa użytkownikom sieci uczelnianej przy korzystaniu z zasobów

sieci Internet,

ochrona sieci uczelnianej przed penetracją i atakami z sieci Internet,

połączenie z siecią Internet zostanie zrealizowane z wykorzystaniem dwóch łącz

zbudowanych w dwóch różnych lokalizacjach (uruchomiony zostanie protokół BGP w

oparciu o prywatny numer AS)

blok funkcjonalny realizujący styk z Internetem będzie zapewniać:

o zaporę sieciową zrealizowaną w zapewnieniem odporności na awarię (redundancja),

o system IDS/IPS z zapewnieniem odporności na awarię (redundancja),

rozwiązanie umożliwi bezpieczny szyfrowany dostęp z sieci Internet do wybranych

zasobów sieci LAN.

4. Bezprzewodowe sieć WLAN

System sieci bezprzewodowej będzie spełniać następujące założenia:

zapewnienie bezprzewodowego dostępu zgodnie ze standardami IEEE 802.11ac,

urządzenia systemu muszą posiadać certyfikat zgodności WiFi Alliance,

system musi uwzględniać wymagania klientów środowiska akademickiego dla sieci

wysokiej gęstości High Density Network

system musi pracować w architekturze gwarantującej centralne zarządzanie infrastrukturą

bezprzewodową;

system musi zapewniać bezpieczną transmisję radiową zgodnie ze ogólnie obowiązującymi

standardami (IEEE 802.11i, WPA2, IEEE 802.1x, AES-CCMP)

system musi zapewniać realizację kontroli dostępu do medium bezprzewodowego

(uwierzytelnianie, autoryzacja, rozliczenie użytkowników) przy wykorzystaniu

zewnętrznych baz użytkowników typu RADIUS i Windows AD,

system musi zapewnić integrację z system uwierzytelnia EDUROAM,

system musi zapewniać równoczesną obsługę zróżnicowanych zasad dostępu do medium

bezprzewodowego

system będzie wyposażony w mechanizmy przeciwdziałające zakłóceniom radiowym oraz

przeciwdziałające zakłóceniom wywoływanym przez inne urządzenia WLAN

(zaawansowane funkcje WIPS),

……………………………….

Podpis Wykonawcy

str. 4

system musi zapewniać wysokiej niezawodności i ciągłości działania sieci, zostaną

zaimplementowane mechanizmy wysokiej dostępności,

przewiduje się zapewnienie zasięgu bezprzewodowego w całym budynku CEUE (we

wszystkich pomieszczenia, korytarzach i ciągach komunikacyjnych).

5. System monitoringu i zarządzenia siecią komputerową

Dopełnieniem infrastruktury sieci komputerowej będzie system zarządzania infrastrukturą sieci.

System zarządzania i monitorowania to istotny element każdej sieci kampusowej. System taki ma

za zadanie udostępnić administratorom wydajną i skalowalną platformę umożliwiającą

specjalizowane zarządzanie urządzeniami sieciowymi.

System zarządzania zapewni kontrolę nad wszystkimi zasobami systemu ICT we wszystkich fazach

cyklu życia infrastruktury sieciowej:

konfiguracja – monitorowanie – rozwiązywanie problemów – raportowanie

System będzie zrealizowany w architekturze klient – serwer. Pozwoli to na realizację wszystkich

wymaganych zadań z jednej konsoli zarządzającej (klient programowy).

Wymagane jest, aby oprogramowanie klienta mogło być uruchamiane na komputerach z system

operacyjnym MS Windows.

Aby zapewnić ciągłość pracy sieci, system będzie oferował narzędzia do monitorowania i

zarządzania siecią umożliwiające:

tworzenie mapy sieci z wizualizacją w czasie rzeczywistym stanu sieci.

zbieranie danych z urządzeń, takich jak:

o stan interfejsów, obciążenie wybranych interfejsów, poziom błędów CRC i innych

dla wybranych interfejsów

o wykorzystanie pasma oraz opóźnienie transmisji

o zbieranie logów z systemu (zdarzenia, alarmy, pułapek (traps))

korelację zdarzeń

gromadzenie statystyk

tworzenie rozbudowanych raportów

System zarządzania będzie umożliwiać również:

inwentaryzację urządzeń aktywnych oraz ich zmian, archiwizowanie plików

konfiguracyjnych, instalację nowych wersji oprogramowania systemowego na urządzeniach,

pomoc w śledzeniu podstawowych połączeń w sieci oraz w planowaniu rozbudowy sieci

koniecznej w przypadku wzrostu obciążenia najbardziej krytycznych węzłów

graficzną prezentację urządzeń aktywnych

Celowym będzie uruchomienie sytemu do monitorowania i reagowania na incydenty. Jego

zadaniami będzie:

wykrywanie zdarzeń niepożądanych:

o ataki sieciowe (zewnętrzne i wewnętrzne)

o działalność złośliwego kodu (wirusy, robaki itp.)

o awarie i problemy konfiguracyjne

o zdarzenia niezgodne z polityką bezpieczeństwa (zamierzone i przypadkowe)

szczegółowa analiza wykrytego problemu

……………………………….

Podpis Wykonawcy

str. 5

o ustalenie wektora i sposobu przeprowadzenia ataku (lub innych powodów zdarzenia)

w celu uniknięcia ich w przyszłości

o zebranie danych o zdarzeniu dla zarządu lub organów ścigania

zapobieganie skutkom lub ich zmniejszenie

6. Wymagania dotyczące realizacji

Przewiduje się wykonanie szczegółowego projektu wykonawczego budowy infrastruktury

sieciowej. W szczególności dokument będzie zawierał:

opis funkcjonowania wysokiej dostępności usług sieci,

listę testów akceptacyjnych systemu w szczególności weryfikujących poprawność

działania mechanizmów realizujących wysoką dostępność usług sieci,

propozycję nazewnictwa urządzeń, systemów, obiektów,

listę funkcjonalności i technologii planowanych do wdrożenia

opis sposobu współdziałania poszczególnych komponentów systemu,

opis sposobu współdziałania dostarczonych elementów sieci komputerowej z

systemami sieci komputerowej, już istniejącymi w UEP,

wytyczne dla realizacji przyjętej polityki bezpieczeństwa, wytyczne dla konfiguracji

firewall’i,

szczegółowe parametry konfiguracyjne dla poszczególnych komponentów systemu,

szczegółowe parametry rekonfiguracyjne dla systemów istniejących na UEP,

szczegółowy harmonogram wdrożenia, lista zadań do wykonania przez

Wykonawcę i Zamawiającego

Wykonanie i dostarczenie dokumentacji powykonawczej jest warunkiem niezbędnym do

rozpoczęcia przez Zamawiającego czynności odbiorowych gotowego systemu. Dokumentacja

powykonawcza powinna być wykonana w formie elektronicznej (format zgodny z MS Word) i

drukowanej w jednym egzemplarzu.

……………………………….

Podpis Wykonawcy

str. 6

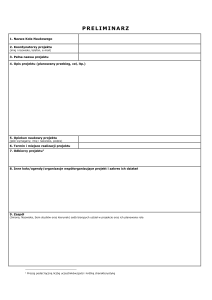

7. Schemat planowanej infrastruktury sieciowej

Schemat planowanej infrastruktury sieciowej przedstawiono na rysunku:

8. Specyfikacja techniczna urządzeń i oprogramowania zamawianej infrastruktury ICT

W zakres zadań wchodzi dostawa, montaż, uruchomienie i konfiguracja następujących urządzeń i

oprogramowania:

Lp.

Nazwa elementu

Przełącznik Centrum Danych „sw1 dc-48x”

Moduł wyniesiony Centrum

2 Danych „sw-ext-24tp”

Przełącznik agregujący „sw-dist3 40x”

Przełącznik agregujący „sw-dist4 24x”

Przełącznik dostępowy

5 „sw-acc-24tp”

Przełącznik zabezpieczający

6 „sw-sec-dc”

Przełącznik dostępowy

7 „sw-cnvg-24tp-poe-lrm”

Przełącznik dostępowy

8 „sw-cnvg-24tp-lrm”

Przełącznik dostępowy

9 „sw-cnvg-24tp-lr”

10 Router dostępowy „rtr-5g”

Opis

Liczba

Przełącznik sieciowy L2/L3 dedykowany do obsługi Centrum Danych

48x10G SFP+, 6x40G QSFP+

Moduł wyniesiony (24x100/1000-T+2x 10G) do przełącznika „sw-dc-48x”

Przełącznik sieciowy L2/L3 dedykowany do obsługi warstwy agregacyjnej i

do obsługi rdzenia sieci 40x10G

Przełącznik sieciowy L2/L3 dedykowany do obsługi warstwy agregacyjnej i

do obsługi rdzenia sieci 24x10G

Przełącznik sieciowy L2/L3 dedykowany do obsługi warstwy dostępowej sieci

24x 10/100/1000-T+1x1000Base-LX

Przełącznik zabezpieczający L2/L3 dedykowany do obsługi Centrum Danych

16x 10/100/1000-T, 2x 10G, 2x 1G

Przełącznik sieciowy L2/L3 dedykowany do obsługi warstwy dostępowej z

obsługą AP, 24x 10/100/1000-T PoE+, 1x10GBase-LRM

Przełącznik sieciowy L2/L3 dedykowany do obsługi warstwy dostępowej, 24x

10/100/1000-T, 1x10GBase-LRM

Przełącznik sieciowy L2/L3 dedykowany do obsługi warstwy dostępowej, 24x

10/100/1000-T, 1x10GBase-LR

Router sieciowy dostępowy 4xGE

2

2

2

2

4

2

31

13

2

1

W zakres zadań wchodzi dostawa, montaż, uruchomienie i konfiguracja następujących urządzeń i

oprogramowania dla realizacji sieci bezprzewodowej:

……………………………….

Podpis Wykonawcy

str. 7

Lp.

Nazwa elementu

Opis

Kontroler sieci WLAN

1 „wlanc-100ap-lrm”

Kontroler sieci WLAN

2 „wlanc-100ap-lrm-ha”

Punkt dostępowy WLAN „cap-ac3 dir”

Punkt dostępowy WLAN „cap-ac4 omni”

Liczba

Kontroler sieci bezprzewodowej, 100 AP, 6x10GBase-LRM

Kontroler sieci bezprzewodowej, 100 AP, 6x10GBase-LRM, gorąca rezerwa

dla wysokiej dostępności

Punkt dostępowy sieci bezprzewodowej, 802.11ac 4x4:3, antena kierunkowa

2,4/5 GHz

Punkt dostępowy sieci bezprzewodowej, 802.11ac 4x4:3, antena dookólna

2,4/5 GHz

1

1

10

60

W zakres zadań wchodzi dostawa, uruchomienie i konfiguracja oprogramowania dla realizacji systemu do

zarządzania urządzeniami sieciowymi i zabezpieczającymi:

Lp.

Nazwa elementu

Opis

Liczba

System (oprogramowanie) zarządzania siecią przewodową i bezprzewodową;

serwer aplikacji wraz system operacyjnym

Systemem (oprogramowanie) zarządzania bezpieczeństwem Centrum Danych;

2 Oprogramowanie „security-mngr” serwer aplikacji wraz system operacyjnym

Oprogramowanie

1 „network-mngr”

1

1

W zakres zadań wchodzi dostawa, montaż, uruchomienie i konfiguracja następujących urządzeń i

oprogramowania dla realizacji systemu zabezpieczeń na styku z Internetem:

Lp.

Nazwa elementu

Oprogramowanie „gw-ngfw1. edge”

2. Serwer „server-rack2u”

3.

Oprogramowanie

„event-rprtr”

Opis

Oprogramowanie dla bramy zabezpieczającej styk z Internetem, klaster

dwóch modułów inspekcyjnych

Serwer dla realizacji bramy zabezpieczającej styk z Internetem

Centralny system (oprogramowanie) raportowania zdarzeń z systemu

zabezpieczeń na styku z Internetem; serwer aplikacji wraz system

operacyjnym

Liczba

1

2

1

Serwer systemu raportowania zostanie uruchomiony jako (nowa) maszyna wirtualna w środowisku VMware

będącego w posiadaniu Zamawiającego.

Powyższe produkty będą stanowiły rozbudowę istniejącego systemu zabezpieczeń. Aktualnie Zamawiający

korzysta z następujących produktów zabezpieczeń sieci komputerowej:

Produkt

Opis

CPEP-C1-1TO100-LICENSE

Check Point Endpoint Container for 1 to 100 Endpoints

CPSB-EP-VPN-P-LICENSE

Check Point Endpoint VPN blade

CPSG-P405

Check Point Security Gateway pre-defined system including container for 4 cores (for unlimited users)

and 5 Security blades (FW, VPN, ADN, ACCL, IPS)

CPSG-P405-HA

Secondary Check Point Security Gateway pre-defined system including container for 4 cores (for

unlimited users) and 5 Security blades (FW, VPN, ADN, ACCL, IPS)

CPSM-PU007

Security Management pre-defined system including container with 7 Management blades (NPM, EPM,

LOGS, MNTR, EVIN, PRVS, UDIR)

CPVP-VSR-100-NG

100 remote users for VPN-1 SecuRemote

W zakres zadań wchodzi dostawa, montaż, uruchomienie i konfiguracja następujących zasilaczy

bezprzerwowych UPS:

Lp.

Nazwa elementu

1. Zasilacz „ups-5000va-rm”

Opis

Liczba

Zasilacz bezprzerwowy UPS 4500W czas podtrzymania 20 min

8

Materiały, osprzęt pomocniczy:

- wieszak kabli krosowych 1U – 60 szt.

- listwy zasilające urządzenia, montowane do stojaków 19” – wg potrzeb

……………………………….

Podpis Wykonawcy

str. 8

- kabel krosowy UTP kat. 6 RJ-45 dla podłączenia AP – 70 szt.

- kabel krosowy FO SM – wg potrzeb

9. Szczegółowa specyfikacja techniczna - wymagane przez Zamawiającego parametry

techniczne i funkcje realizowane przez zamawiane urządzenia sieci komputerowej i

oprogramowanie dla tych urządzeń.

W poniższej specyfikacji wyszczególniono wymagane przez Zamawiającego parametry

techniczne zamawianych elementów infrastruktury ICT. Podano również przykładowe produkty

spełniające te wymagania, poprzez wskazanie pochodzenia (marka, znak towarowy, producent).

Wykonawca może oferować w każdym takim przypadku produkty równoważne pod warunkiem, że

zagwarantują one realizację zamówienia w zgodzie z opisem przedmiotu zamówienia oraz zapewnią

uzyskanie parametrów technicznych eksploatacyjnych, użytkowych, nie gorszych od parametrów

opisanych w niniejszym punkcie. Od wykonawcy wymaga się także weryfikacji i traktowania

wszystkich produktów jako powiązanych ze sobą i tworzących docelowy system informatyczny.

Wykonawca zobowiązany jest również do zweryfikowania wszystkich aspektów polegających na

wzajemnych powiązaniach systemu informatycznego z wszystkimi innymi systemami (np.

weryfikacja warunków środowiskowych pracy urządzeń).

Wykonawca zobowiązany jest do wykazania, że oferowany przez niego przedmiot

zamówienia spełnia wymagania określone przez Zamawiającego i załączyć do oferty szczegółową

specyfikacje oferowanych produktów. W specyfikacji tej zawarte zostanie porównanie parametrów i

funkcji oferowanych z parametrami i funkcjami wymaganymi. Wykonawca zobowiązany jest

wyróżnić w formularzu specyfikacji technicznej (załącznik nr 6 do SIWZ) pogrubioną czcionką

parametry czy cechy różne od wymaganych przez Zamawiającego.

Nazwa elementu:

Przełącznik Centrum Danych „sw-dc-48x”, Moduł wyniesiony Centrum Danych „sw-ext-24tp”

Opis: Przełącznik sieciowy L2/L3 dedykowany do obsługi Centrum Danych 48x10G SFP+, 6x40G QSFP+ wraz z

Ilość:

modułem wyniesionym (24x100/1000-T+2x 10G)

2 szt.

Wymagane parametry urządzenia:

Parametr

Ilość portów

Charakterystyka (wymagania minimalne)

─ Przełącznik musi być wyposażony w co najmniej 48 portów 1/10Gbps

definiowanych za pomocą wkładek SFP+ i 6 portów 40G

definiowanych za pomocą wkładek QSFP. Dla portów 10G wymagana

jest obsługa wkładek interfejsowych typu 1G (w tym 1000Base-T)

10GE-SR, LR i ER, twinax oraz AOC (Active Optical Cable). Dla

portów 40G wymagana jest obsługa wkładek interfejsowych QSFP

40G-SR4, 40G-LR4, CR4 twinax, AOC oraz praca zamiennie w trybie

40Gbps jak i MUX (4x10G).

─

Moduły wyniesione

przełącznik musi mieć możliwość (oferowana przez producenta w

dacie złożenia oferty) dołączania do 24 zewnętrznych, wyniesionych

modułów posiadających do wyboru:

24 x portów 100/1000BaseT dołączanych pasmem 10-20G,

48 x portów 100/1000BaseT dołączanych pasmem 10-40G,

32 portów 1/10G dołączanych pasmem 10-80G,

48 portów 1/10G dołączanych pasmem 10-160G.

……………………………….

Podpis Wykonawcy

str. 9

─

─

─

Wirtualne moduły

wyniesione

─

─

Parametry wydajnościowe

─

Wymiar

─

─

─

Funkcjonalności portów

1/10/40GE

─

Implementacja zaleceń

IEEE - Data Center

Bridging

Funkcjonalności warstwy

L2

─

─

─

─

─

─

─

─

─

─

─

─

─

─

─

─

─

─

─

─

Moduły 1/10G muszą być definiowane za pomocą wymiennych

wkładek/modułów. Moduły te muszą obsługiwać standardy 1G, 10GE

oraz FcoE na portach 10G

Zarządzanie modułami musi odbywać się wyłącznie z jednostki

centralnej. Dołączenie modułów nie może być zrealizowane z

wykorzystaniem mechanizmów L2 (Spanning Tree). Dołączenie musi

stanowić rozszerzenie w domenie warstwy L1;

Przełącznik i moduły wyniesione muszą wspierać integrację z kartami

sieciowymi 10G w zakresie wirtualizacji portó w oparciu o

technologie Adapter-FEX lub odpowiadającą funkcjonalnie.

Przełącznik musi wspierać integrację z vmware 5.x, KVM oraz

Hyper-v 3.0 w oparciu o technologie VM-FEX/VN-TAG lub

odpowiadająca funkcjonalnie (np VEPA)

Wymagane jest opóźnienie przełączania pakietów nie większe niż 1

µs przy 10 Gbps (L2/L3);

Wymagana jest prędkość przełączania L2/L3„wirespeed” dla każdego

portu 10GE/40GE;

Wymagany jest rozmiar tabeli adresów MAC min. 128 000;

19 cali – do montażu w szafie rakowej, wysokość max 1 RU

Urządzenie musi umożliwiać uruchomienie na wszystkich portach

10G/40GE przełącznika implementacji FCoE zg z ANSI T11 (FC-BB5), w szczególności FCoE Initialization Protocol (FIP) oraz FCoE

Slow Drain; Jeżeli funkcjonalność wymaga dostarczenia licencji z

urządzeniem na tym etapie projektu nie jest wymagane jej

dostarczenie

Urządzenie musi wspierać fizycznie na co najmniej 8 portach obsługę

protokołów FC w standardzie optyki 1/2/4/8Gbps.

IEEE 802.1Qbb PFC (per-priority pause frame support);

IEEE 802.1AB DCBX Protocol;

IEEE 802.1Qaz Enhanced Transmission Selection;

Jeżeli powyższe funkcjonalności wymagają licencji na tym etapie

projektu nie jest wymagane jej dostarczenie

Trunking IEEE 802.1Q VLAN;

Wsparcie dla 4000 sieci VLAN;

Rapid Per-VLAN Spanning Tree Plus (PVRST+) (IEEE 802.1w);

Multiple Spanning Tree Protocol (MSTP) (IEEE 802.1s): 64 instancje;

Spanning Tree PortFast;

Spanning Tree Root Guard;

Spanning Tree Bridge Assurance;

Internet Group Management Protocol (IGMP) Versions 2, 3;

Grupowanie EtherChannel (do 16 portów per wiązka EtherChannel);

Grupowanie virtual PortChannel (vPC) polegające na terminowaniu

pojedynczej wiązki EtherChannel na 2 niezależnych przełącznikach;

Link Aggregation Control Protocol (LACP): IEEE 802.3ad;

Ramki Jumbo dla wszystkich portów (do 9216 bajtów);

Ramki Pause (IEEE 802.3x);

Prewencja niekontrolowanego wzrostu ilości ruchu (storm control),

dla ruchu unicast, multicast, broadcast;

Implementacja mechanizmu Private VLAN lub równoważnego;

Implementacja mechanizmu FabricPath lub równoważnego (TRILL)

pozwalającego na budowę sieci bez wykorzystania mechanizmów

……………………………….

Podpis Wykonawcy

str. 10

Spanning Tree

─

─

─

─

─

─

─

─

─

Funkcjonalności warstwy

L3

─

─

─

─

─

Funkcje QoS

─

─

─

─

─

─

─

─

─

─

─

─

─

─

Funkcje bezpieczeństwa

─

Przełączanie pakietów w warstwie L3;

Obsługa interfejsów warstwy 3 - portów routowalnych, svi,

subinterfejsów portchannel minimum 4000

Minimum 32000 prefixów hosta w tablicy routingu

Wsparcie dla 8000 tras multicastowych

Wsparcie dla 4000 VRF

Wybór do 16-tu jednoczesnych ścieżek o równej metryce (ECMP)

2000 wejściowych oraz 1000 wyjściowych wpisów dla ACL - access

control list

Obsługa protokołów routing dla IPv4: Routing Statyczny, Routing

Information Protocol Version2 (RIPv2), Open Shortest Path First

Version 2 (OSPFv2) oraz Border Gateway Protocol (BGP)

Obsługa protokołów routing dla IPv6: Routing Statyczny, Open

Shortest Path First Version 3 (OSPFv3) oraz Border Gateway Protocol

(BGP)

Obsługa Hot-Standby Router Protocol (HSRP), Virtual Router

Redundancy Protocol (VRRP, takze VRRPv3) lub mechanizmów

odpowiadających im funkcjonalnie

Obsługa protokołów Mutlicastowych: Protocol Independent Multicast

Version 2 (PIMv2) sparse mode, Source Specific Multicast (SSM),

Multicast Source Discovery Protocol (MSDP), and Internet Group

Management Protocol V2, 3 (IGMP v2, v3)

Wsparcie dla mechanizmów Virtual Route Forwarding (VRF): VRFlite (IP VPN);

VRF-aware unicast; BGP-, OSPF-, RIP-, oraz VRF-aware multicast

Mechanizm Unicast Reverse Path Forwarding (uRFP) lub

odpowiadający

Obsługa ramek Jumbo do 9216 byte-ów

BGP Add-path, Fast Failover

Anycast HSRP lub analogiczny

Layer 2 IEEE 802.1p (CoS);

8 sprzętowych kolejek per port;

Dedykowana konfiguracja QoS dla każdego portu;

Przypisanie CoS na każdym porcie;

Klasyfikacja QoS w oparciu o listy (ACL (Access control list) – w

warstwach 2, 3, 4;

Virtual output queuing dla każdego portu;

Kolejkowanie na wyjściu w oparciu o CoS;

Bezwzględne (strict-priority) kolejkowanie na wyjściu;

Kolejkowanie WRR (Weighted Round-Robin) na wyjściu

Wejściowe ACL (standardowe oraz rozszerzone);

Standardowe oraz rozszerzone ACL dla warstwy 2 w oparciu o:

adresy MAC adresy, typ protokołu;

Standardowe oraz rozszerzone ACL dla warstw 3 oraz 4 w oparciu o:

IPv4 i v6, Internet Control Message Protocol (ICMP), TCP, User

Datagram Protocol (UDP);

……………………………….

Podpis Wykonawcy

str. 11

Zarządzanie,

zabezpieczenia

─

─

─

─

─

─

─

─

─

─

─

─

─

─

─

─

─

─

─

─

─

─

─

─

─

─

─

Zasilanie

─

Zamawiane wkładki SFP i

moduły wyniesione

─

ACL oparte o VLAN-y (VACL);

ACL oparte o porty (PACL);

Logowanie i statystyka dla ACL;

Port zarządzający 10/100/1000 Mbps;

Port konsoli CLI;

Zarządzanie In-band switch;

SSHv2;

Telnet;

Authentication, authorization, and accounting (AAA);

RADIUS;

TACACS+;

Syslog;

SNMP v1, v2, v3;

Wsparcie dla mechanizmów Enhanced SNMP MIB ;

Remote monitoring (RMON);

Advanced Encryption Standard (AES) dla ruchu zarządzającego;

Microsoft Challenge Handshake Authentication Protocol (MSCHAP);

Role-Based Access Control RBAC;

Kopiowanie ruchu za pośrednictwem mechanizmu Switched Port

Analyzer (SPAN/ERSPAN) dla fizycznych portów Ethernet, wiązek

PortChannel, sieci VLAN

Kopiowanie ruchu za pośrednictwem mechanizmu Switched Port

Analyzer (SPAN/ERSPAN) dla pakietów przekraczających okreslone

opóźnienie w przełączaniu

Kopiowanie ruchu za pośrednictwem mechanizmu Switched Port

Analyzer (SPAN/ERSPAN) dla pakietów odrzucanych przez switch

(SPAN on drop)

Liczniki pakietów wchodzących/wychodzących per każdy port;

Network Time Protocol (NTP);

Diagnostyka procesu BOOT;

Wsparcie dla OpenFlow

Oferowane przełączniki muszą być wyposażone w 2 zasilacze

zmiennoprądowe pracujące w konfiguracji redundantnej;

Chłodzenie musi być realizowane przód - tył, przy czym wylot

ciepłego powietrza musi być skierowany w kierunku portów GE

służących do dołączania serwerów przełączników oraz modułów

wyniesionych.

Należy dostarczyć

wkładki: SFP+ 10Gb SR – 27szt.,

wkładki SFP 1000BaseT – 6 szt. ,

wkładki SFP+ 10Gb LR dla podłączenia modułu wyniesionego –

2 szt.,

kable optyczne 10GBASE-AOC SFP+ 7 metrów – 2 szt.

moduł wyniesiony posiadający 24 porty 100/1000BaseT dołączany do

przełącznika dwoma portami 10GBase-LR

Przykładowe urządzenia spełniające powyższe wymagania:

Lp.

Nazwa elementu

1.0 N5K-C5672UP

Opis

Liczba

Nexus 5672UP 1RU 32x10G SFP+ 16pxUP SFP+ 6x40G QSFP+

2

……………………………….

Podpis Wykonawcy

str. 12

1.1

1.2

1.3

1.4

1.5

1.6

1.7

N5672-SBUN-P1

N56-VMFEX9

N5672-72P-SSK9

N5672-EL2-SSK9

DCNM-LAN-N5K-K9

DCNM-SAN-N5K-K9

N56-BAS1K9

Nexus5672 SBUN-Promo;L3DCNM-LAN/SAN72 Ports10G StorageEL2

Nexus 5600 VM-FEX license

Nexus 5672 Chassis Storage License

Nexus 5672 Enhanced Layer 2 License

DCNM for LAN Advanced Edt. for Nexus 5000

DCNM for SAN License for Nexus 5000

Nexus 5600 Series LAN Base License

2

2

2

2

2

2

2

1.8

N56-FNPV-SSK9

Nexus 5600 FNPV License

2

1.9

N56-LAN1K9

Nexus 5600 Series LAN Enterprise License

2

1.10

SFP-10G-LR

10GBASE-LR SFP Module

4

1.11

SFP-10G-SR

10GBASE-SR SFP Module

54

1.12

SFP-10G-AOC7M

10GBASE Active Optical SFP+ Cable 7M

1.13

SFP-GE-T

1000BASE-T SFP (NEBS 3 ESD)

1.14

N6KUK9-702N1.1

Nexus 5600/6000 Base OS Software Rel 7.0(2)N1(1)

2

1.15

CAB-9K10A-EU

Power Cord 250VAC 10A CEE 7/7 Plug EU

4

1.16

N5672-ACC-KIT

Nexus 5672 Chassis Accessory Kit

2

1.17

N1K-VLCPU-96-ESSTL

Nexus 1000V Essential Edition Paper Delivery License Qty 96

2

1.18

N6K-C6001-FAN-F

Nexus 6001 Fan for Port Side exhaust (Front to Back) airflow

6

1.19

NXA-PAC-1100W

Nexus 1100W Platinum PS Port side Exhaust airflow

4

2.0 N2K-C2224TP

N2K-C2224TP-1GE (24x100/1000-T+2x10GE) airflow/power option

2

2.1

SFP-10G-LR

10GBASE-LR SFP Module

4

2.2

CAB-9K10A-EU

Power Cord 250VAC 10A CEE 7/7 Plug EU

4

2.3

N2224TP-FA-BUN

Standard airflow pack: N2K-C2224TP-1GE 2AC PS 1Fan

2

4

12

Nazwa elementu:

Opis:

Ilość:

Przełącznik agregujący „sw-dist-40x”

Przełącznik sieciowy L2/L3 dedykowany do obsługi warstwy agregacyjnej i do obsługi rdzenia sieci 40x10G

2

Wymagane parametry urządzenia:

1. Przełącznik wolnostojący posiadający minimum 40 portów 1/10GBase-X SFP+. Wszystkie porty (w

tym również zlokalizowane na dodatkowych modułach) muszą być dostępne od przodu urządzenia.

2. Urządzenie musi być wyposażone w:

a. 4 moduły 1000BASE-T SFP

b. 3 moduły 10GBASE-LR SFP

c. 2 moduły 10GBASE-SR SFP

d. 28 modułów 10GBASE-LRM SFP

e. 2 kable miedziane 10GBASE-CU SFP+ 3 metry

f. Kabel konsolowy

3. Przełącznik musi być wyposażony w:

a. Redundantne i wymienne moduły wentylatorów

b. Redundantne i wymienne zasilacze prądu zmiennego AC

4. Urządzenie musi mieć możliwość (oferowana przez producenta w dacie złożenia oferty)

wyposażenia w zasilacze prądu stałego DC

5. Urządzenie musi zapewniać przepustowość nie mniejszą niż 800Gb/s. Szybkość

przełączania/routingu minimum 250Mp/s dla IPv4 i 125Mp/s dla IPv6

6. Urządzenie musi zapewniać możliwość tworzenia statystyk ruchu w oparciu o NetFlow/J-Flow lub

podobny mechanizm, przy czym wielkość tablicy monitorowanych strumieni nie może być mniejsza

niż 128.000

7. Urządzenie musi zapewniać obsługę:

……………………………….

Podpis Wykonawcy

str. 13

8.

9.

10.

11.

12.

13.

14.

15.

16.

17.

a. min. 4 000 sieci VLAN, interfejsów SVI, instancji Spanning Tree

b. min. 50 000 adresów MAC

c. sprzętową dla QoS i ACL - minimum 64 000 wpisów sprzętowych

Urządzenie musi posiadać min. 4GB pamięci DRAM

Urządzenie musi umożliwiać przełączanie w warstwie 2 i 3. Wymagane jest wsparcie dla min.

routingu statycznego i protokołu redundancji bramy VRRP/HSRP/GLBP lub innego równoważnego.

Urządzenie musi obsługiwać zaawansowane protokoły routingu warstwy 3 dla ruchu IPv4 i IPv6

(min. BGP, OSPFv2/v3, IS-IS, routing mulicast’ów, PBR).

Tablica routingu musi posiadać minimum:

a. 256 000 wpisów dla IPv4

b. 128 000 wpisów dla IPv6

c. 30 000 wpisów dla ruchu multicast

Przełącznik musi obsługiwać ramki Jumbo (do min. 9216 bajtów)

Urządzenie musi wspierać następujące mechanizm związane z zapewnieniem ciągłości pracy sieci:

a. 802.1w Rapid Spanning Tree

b. 802.1s Multi-Instance Spanning Tree

c. Wsparcie dla HSRP/VRRP/GLBP lub mechanizmu równoważnego

Urządzenie musi wspierać następujące mechanizmy związane z zapewnieniem jakości usług w sieci:

a. Obsługa 8 kolejek sprzętowych dla różnego rodzaju ruchu

b. obsługa co najmniej jednej kolejki ze statusem strict priority

c. Klasyfikacja ruchu do klas różnej jakości obsługi (QoS) poprzez wykorzystanie

następujących parametrów: źródłowy/docelowy adres MAC, źródłowy/docelowy adres IP,

źródłowy/docelowy port TCP

d. Możliwość “re-kolorowania” pakietów przez urządzenie – pakiet przychodzący do

urządzenia przed przesłaniem na port wyjściowy może mieć zmienione pola 802.1p (CoS)

oraz IP ToS/DSCP.

e. Kontrola sztormów dla ruchu boradcast i multicast

f. Mechanizm AutoQoS lub równoważny

Obsługa protokołu LLDP i LLD-MED

Obsługa funkcjonalności Voice VLAN umożliwiającej odseparowanie ruchu danych i ruchu

głosowego

Urządzenie musi wspierać następujące mechanizmy związane z zapewnieniem bezpieczeństwa sieci:

a. Min. 5 poziomów dostępu administracyjnego poprzez konsolę

b. Autoryzacja użytkowników w oparciu o IEEE 802.1x z możliwością dynamicznego

przypisania użytkownika do określonej sieci VLAN i z możliwością dynamicznego

przypisania listy ACL

c. Obsługa funkcji Guest VLAN umożliwiająca uzyskanie gościnnego dostępu do sieci dla

użytkowników bez suplikanta 802.1X

d. Możliwość uwierzytelniania urządzeń na porcie w oparciu o adres MAC

e. Możliwość uwierzytelniania użytkowników w oparciu o portal www dla klientów bez

suplikanta 802.1X

f. Wymagane jest wsparcie dla możliwości uwierzytelniania wielu użytkowników na jednym

porcie

g. Urządzenie musi umożliwiać wymuszenie ponownego uwierzytelniania portu dostępowego

oraz zdalnego restartu portu (zgodnie z RFC 5176)

h. Możliwość uzyskania dostępu do urządzenia przez SNMPv3 i SSHv2

a. Obsługa list kontroli dostępu (ACL) dla IPv4 i IPv6; mechanizmów Port Security, DHCP

Snooping, Dynamic ARP Inspection, IP Source Gurad

b. Możliwość autoryzacji prób logowania do urządzenia (dostęp administracyjny oraz 802.1x)

do serwerów RADIUS lub TACACS+

c. Funkcjonalność prywatnego VLAN-u, czyli możliwość blokowania ruchu pomiędzy portami

w obrębie jednego VLANu (tzw. porty izolowane) z pozostawieniem możliwości

komunikacji z portem nadrzędnym

……………………………….

Podpis Wykonawcy

str. 14

18. Przełącznik musi umożliwiać lokalną i zdalną obserwację ruchu na określonym porcie (mechanizmy

SPAN i RSPAN) – wymagana jest obsługa min. 8 sesji SPAN/RSPAN na przełączniku

19. Funkcjonalność Layer 2 traceroute umożliwiająca śledzenie fizycznej trasy pakietu o zadanym

źródłowym i docelowym adresie MAC

20. Plik konfiguracyjny urządzenia musi być możliwy do edycji w trybie off-line (tzn. konieczna jest

możliwość przeglądania i zmian konfiguracji w pliku tekstowym na dowolnym urządzeniu PC). Po

zapisaniu konfiguracji w pamięci nieulotnej musi być możliwe uruchomienie urządzenia z nową

konfiguracją. W pamięci nieulotnej musi być możliwość przechowywania przynajmniej 10 plików

konfiguracyjnych i 3 wersji oprogramowania

21. Urządzenie musi umożliwiać tworzenie skryptów celem obsługi zdarzeń, które mogą pojawić się w

systemie

22. Urządzenie musi posiadać wbudowany analizator pakietów

23. Urządzenie musi posiadać funkcjonalność umożliwiającą monitorowanie parametrów usług dla

ruchu IP (IP SLA), w tym również dla usług wideo (urządzenie musi posiadać wbudowany

symulator ruchu wideo). Wymagana jest możliwość monitorowania parametrów takich jak

opóźnienie, jitter, utrata pakietów

24. Urządzenie musi umożliwiać stworzenie wirtualnego systemu złożonego z min. 2 urządzeń będącego

przedmiotem opisu, zarządzanego jako całość. Urządzenia pracujące w takiej konfiguracji muszą

umożliwiać połączenie w system z wykorzystaniem standardowych portów 10GE oraz modułów

optycznych, a dla innych urządzeń taki system wirtualny musi być widoczny jako pojedynczy węzeł

sieciowy. W ramach systemu wirtualnego musi istnieć możliwość tworzenia połączeń link

aggregation terminowanych na dwóch fizycznych przełącznikach (tzw. multi-chassis link

aggregation) zgodnych z IEEE 802.3ad.

25. Obudowa przystosowana do montażu w szafie 19”. Wysokość nie większa niż 1RU

Przykładowe urządzenia spełniające powyższe wymagania:

Lp.

Nazwa elementu

Opis

Liczba

3.0 WS-C4500X-40X-ES

Catalyst 4500-X 40 Port 10G Ent. Services Frt-to-Bk No P/S

2

3.1

C4KX-NM-8SFP+

Catalyst 4500X 8 Port 10G Network Module

2

3.2

CAB-CONSOLE-RJ45

Console Cable 6ft with RJ45 and DB9F

2

3.3

GLC-T

1000BASE-T SFP

8

3.4

SFP-10G-LR

10GBASE-LR SFP Module

3.5

SFP-10G-LRM

10GBASE-LRM SFP Module

3.6

SFP-H10GB-CU3M

10GBASE-CU SFP+ Cable 3 Meter

4

3.7

SFP-10G-SR

10GBASE-SR SFP Module

4

3.8

C4KX-PWR-750AC-R

Catalyst 4500X 750W AC front to back cooling power supply

2

3.9

C4KX-PWR-750AC-R/2

Catalyst 4500X 750W AC front to back cooling 2nd PWR supply

2

3.10

CAB-CEE77-C15-EU

CEE 7/7 to IEC-C15 8ft Europe

4

3.11

S45XUK9-35-1521E

CAT4500-X Universal Crypto Image

2

3.12

C4500X-IP-ES

IP Base to Ent. Services license for 32 Port Catalyst 4500-X

2

6

56

Nazwa elementu:

Opis:

Ilość:

Przełącznik agregujący „sw-dist-24x”

Przełącznik sieciowy L2/L3 dedykowany do obsługi warstwy agregacyjnej i do obsługi rdzenia sieci 24x10G

2

Wymagane parametry urządzenia:

1. Przełącznik wolnostojący posiadający minimum 24 porty 1/10GBase-X SFP+. Wszystkie porty (w

tym również zlokalizowane na dodatkowych modułach) muszą być dostępne od przodu urządzenia.

……………………………….

Podpis Wykonawcy

str. 15

2. Urządzenie musi być wyposażone w:

a. 8 modułów 1000BASE-T SFP

b. 2 moduły 10GBASE-LR SFP

c. 2 kable miedziane 10GBASE-CU SFP+ 3 metry

d. Kabel konsolowy

3. Przełącznik musi być wyposażony w:

a. Redundantne i wymienne moduły wentylatorów

b. Redundantne i wymienne zasilacze prądu zmiennego AC

4. Urządzenie musi mieć możliwość (oferowana przez producenta w dacie złożenia oferty)

wyposażenia w zasilacze prądu stałego DC

5. Urządzenie musi zapewniać przepustowość nie mniejszą niż 800Gb/s. Szybkość

przełączania/routingu minimum 250Mp/s dla IPv4 i 125Mp/s dla IPv6

6. Urządzenie musi zapewniać możliwość tworzenia statystyk ruchu w oparciu o NetFlow/J-Flow lub

podobny mechanizm, przy czym wielkość tablicy monitorowanych strumieni nie może być mniejsza

niż 128.000

7. Urządzenie musi zapewniać obsługę:

a. min. 4 000 sieci VLAN, interfejsów SVI, instancji Spanning Tree

b. min. 50 000 adresów MAC

c. sprzętową dla QoS i ACL - minimum 64 000 wpisów sprzętowych

8. Urządzenie musi posiadać min. 4GB pamięci DRAM

9. Urządzenie musi umożliwiać przełączanie w warstwie 2 i 3. Wymagane jest wsparcie dla min.

routingu statycznego i protokołu redundancji bramy VRRP/HSRP/GLBP lub innego równoważnego.

10. Urządzenie musi obsługiwać zaawansowane protokoły routingu warstwy 3 dla ruchu IPv4 i IPv6

(min. BGP, OSPFv2/v3, IS-IS, routing mulicast’ów, PBR).

11. Tablica routingu musi posiadać minimum:

a. 256 000 wpisów dla IPv4

b. 128 000 wpisów dla IPv6

c. 30 000 wpisów dla ruchu multicast

12. Przełącznik musi obsługiwać ramki Jumbo (do min. 9216 bajtów)

13. Urządzenie musi wspierać następujące mechanizm związane z zapewnieniem ciągłości pracy sieci:

a. 802.1w Rapid Spanning Tree

b. 802.1s Multi-Instance Spanning Tree

c. Wsparcie dla HSRP/VRRP/GLBP lub mechanizmu równoważnego

14. Urządzenie musi wspierać następujące mechanizmy związane z zapewnieniem jakości usług w sieci:

a. Obsługa 8 kolejek sprzętowych dla różnego rodzaju ruchu

b. obsługa co najmniej jednej kolejki ze statusem strict priority

c. Klasyfikacja ruchu do klas różnej jakości obsługi (QoS) poprzez wykorzystanie

następujących parametrów: źródłowy/docelowy adres MAC, źródłowy/docelowy adres IP,

źródłowy/docelowy port TCP

d. Możliwość “re-kolorowania” pakietów przez urządzenie – pakiet przychodzący do

urządzenia przed przesłaniem na port wyjściowy może mieć zmienione pola 802.1p (CoS)

oraz IP ToS/DSCP.

e. Kontrola sztormów dla ruchu boradcast i multicast

f. Mechanizm AutoQoS lub równoważny

15. Obsługa protokołu LLDP i LLD-MED

16. Obsługa funkcjonalności Voice VLAN umożliwiającej odseparowanie ruchu danych i ruchu

głosowego

17. Urządzenie musi wspierać następujące mechanizmy związane z zapewnieniem bezpieczeństwa sieci:

a. Min. 5 poziomów dostępu administracyjnego poprzez konsolę

b. Autoryzacja użytkowników w oparciu o IEEE 802.1x z możliwością dynamicznego

przypisania użytkownika do określonej sieci VLAN i z możliwością dynamicznego

przypisania listy ACL

c. Obsługa funkcji Guest VLAN umożliwiająca uzyskanie gościnnego dostępu do sieci dla

użytkowników bez suplikanta 802.1X

……………………………….

Podpis Wykonawcy

str. 16

18.

19.

20.

21.

22.

23.

24.

25.

d. Możliwość uwierzytelniania urządzeń na porcie w oparciu o adres MAC

e. Możliwość uwierzytelniania użytkowników w oparciu o portal www dla klientów bez

suplikanta 802.1X

f. Wymagane jest wsparcie dla możliwości uwierzytelniania wielu użytkowników na jednym

porcie

g. Urządzenie musi umożliwiać wymuszenie ponownego uwierzytelniania portu dostępowego

oraz zdalnego restartu portu (zgodnie z RFC 5176)

h. Możliwość uzyskania dostępu do urządzenia przez SNMPv3 i SSHv2

i. Obsługa list kontroli dostępu (ACL) dla IPv4 i IPv6; mechanizmów Port Security, DHCP

Snooping, Dynamic ARP Inspection, IP Source Gurad

j. Możliwość autoryzacji prób logowania do urządzenia (dostęp administracyjny oraz 802.1x)

do serwerów RADIUS lub TACACS+

k. Funkcjonalność prywatnego VLAN-u, czyli możliwość blokowania ruchu pomiędzy portami

w obrębie jednego VLANu (tzw. porty izolowane) z pozostawieniem możliwości

komunikacji z portem nadrzędnym

Przełącznik musi umożliwiać lokalną i zdalną obserwację ruchu na określonym porcie (mechanizmy

SPAN i RSPAN) – wymagana jest obsługa min. 8 sesji SPAN/RSPAN na przełączniku

Funkcjonalność Layer 2 traceroute umożliwiająca śledzenie fizycznej trasy pakietu o zadanym

źródłowym i docelowym adresie MAC

Plik konfiguracyjny urządzenia musi być możliwy do edycji w trybie off-line (tzn. konieczna jest

możliwość przeglądania i zmian konfiguracji w pliku tekstowym na dowolnym urządzeniu PC). Po

zapisaniu konfiguracji w pamięci nieulotnej musi być możliwe uruchomienie urządzenia z nową

konfiguracją. W pamięci nieulotnej musi być możliwość przechowywania przynajmniej 10 plików

konfiguracyjnych i 3 wersji oprogramowania

Urządzenie musi umożliwiać tworzenie skryptów celem obsługi zdarzeń, które mogą pojawić się w

systemie

Urządzenie musi posiadać wbudowany analizator pakietów

Urządzenie musi posiadać funkcjonalność umożliwiającą monitorowanie parametrów usług dla

ruchu IP (IP SLA), w tym również dla usług wideo (urządzenie musi posiadać wbudowany

symulator ruchu wideo). Wymagana jest możliwość monitorowania parametrów takich jak

opóźnienie, jitter, utrata pakietów

Urządzenie musi umożliwiać stworzenie wirtualnego systemu złożonego z min. 2 urządzeń

będącego przedmiotem opisu, zarządzanego jako całość. Urządzenia pracujące w takiej konfiguracji

muszą umożliwiać połączenie w system z wykorzystaniem standardowych portów 10GE oraz

modułów optycznych, a dla innych urządzeń taki system wirtualny musi być widoczny jako

pojedynczy węzeł sieciowy. W ramach systemu wirtualnego musi istnieć możliwość tworzenia

połączeń link aggregation terminowanych na dwóch fizycznych przełącznikach (tzw. multi-chassis

link aggregation) zgodnych z IEEE 802.3ad.

Obudowa przystosowana do montażu w szafie 19”. Wysokość nie większa niż 1RU

Przykładowe urządzenia spełniające powyższe wymagania:

Lp.

Nazwa elementu

Opis

Liczba

4.0 WS-C4500X-24X-ES

Catalyst 4500-X 24 Port 10G Ent. Services Frt-to-Bk No P/S

2

4.1

C4KX-PWR-750AC-R

Catalyst 4500X 750W AC front to back cooling power supply

2

4.2

C4KX-PWR-750AC-R/2

Catalyst 4500X 750W AC front to back cooling 2nd PWR supply

2

4.3

CAB-CONSOLE-RJ45

Console Cable 6ft with RJ45 and DB9F

4.4

GLC-T

1000BASE-T SFP

4.5

SFP-10G-LR

10GBASE-LR SFP Module

4

4.6

SFP-H10GB-CU3M

10GBASE-CU SFP+ Cable 3 Meter

4

4.7

CAB-CEE77-C15-EU

CEE 7/7 to IEC-C15 8ft Europe

4

4.8

S45XUK9-35-1521E

CAT4500-X Universal Crypto Image

2

4.9

C4500X-16P-IP-ES

IP Base to Ent. Services license for 16 Port Catalyst 4500-X

2

2

16

……………………………….

Podpis Wykonawcy

str. 17

4.10

C4KX-NM-8SFP+

Catalyst 4500X 8 Port 10G Network Module

2

Nazwa elementu:

Opis:

Ilość:

Przełącznik dostępowy „sw-acc-24tp”

Przełącznik sieciowy L2/L3 dedykowany do obsługi warstwy dostępowej sieci 24x 10/100/1000T+1x1000Base-LX

4

Wymagane parametry urządzenia:

1) Urządzenie o wysokości 1 RU;

2) Urządzenie musi posiadać tzw. SwitchingFabric o wydajności co najmniej 160 Gbps oraz

przepustowość co najmniej 65 Mpps;

3) Obsługa na poziomie minimum 1000 aktywnych sieci wirtualnych (VLAN);

4) Urządzenie musi być przystosowane do instalacji w szafie telekomunikacyjnej rack 19”;

5) Urządzenie musi być wyposażone w następujące interfejsy:

24 porty Ethernet 10/100/1000Base –T

1 port Gigabit Ethernet 1000Base-LX

6) Przełącznik musi być wyposażony w:

a) Redundantne i wymienne moduły wentylatorów

b) Redundantne i wymienne zasilacze prądu zmiennego AC

7) Urządzenie musi posiadać możliwość łączenia w stos logiczny przełączników (do

9 przełączników w jednym stosie) umożliwiając komunikację z wydajnością min. 64 Gbps

pomiędzy nimi. Stos przełączników musi mieć możliwość zarządzania jednym adresem IP;

8) Urządzenie musi posiadać możliwość łączenia w stos zasilający przełączników (do

4 przełączników w jednym stosie). Urządzenia połączone w stos zasilający powinny

w przypadku awarii jednego z zasilaczy umożliwiać dostarczenie zasilania z innego

urządzenia ze stosu;

9) Urządzenie musi mieć możliwość instalacji modułów posiadających 2 porty 10GbE (SFP+),

2 porty 10GB-T (RJ45) lub 4 porty 1GbE (SFP lub GBIC);

10) Urządzenie musi posiadać sprzętowe wsparcie dla protokołu 802.1AE;

11) Obsługa ramek jumbo (9216Bytes);

12) Funkcjonalność DHCP snooping;

13) Mechanizmy związane z zapewnieniem ciągłości pracy sieci:

a) IEEE 802.1s RapidSpanningTree,

b) IEEE 802.1w Multi-Instance Spanning Tree;

14) Obsługa protokołów routingu: statyczny, RIP v2;

15) Możliwość grupowania portów zgodnie ze specyfikacją IEEE 802.3ad (LACP);

16) Mechanizmy związane z zapewnieniem jakości usług w sieci:

a) klasyfikacja ruchu do klas różnej jakości obsługi (QoS),

b) implementacja co najmniej ośmiu kolejek sprzętowych na każdym porcie

wyjściowym dla obsługi ruchu o różnej klasie obsługi. Implementacja algorytmu

Round Robin lub podobnego dla obsługi tych kolejek,

c) obsługa jednej z powyżej wspomnianych kolejek z bezwzględnym priorytetem

w stosunku do innych (StrictPriority),

d) możliwość zmiany przez urządzenie kodu wartości QoS zawartego w ramce Ethernet

lub pakiecie IP – poprzez zmianę pola 802.1p (CoS) oraz IP ToS/DSCP,

e) możliwość ograniczania pasma dostępnego na danym porcie dla ruchu o danej klasie

obsługi z dokładnością do 8 Kb/s (policing, ratelimiting),

……………………………….

Podpis Wykonawcy

str. 18

f) zarządzanie kolejkami za pomocą tail drop lub podobny;

17) Mechanizmy związane z zapewnieniem bezpieczeństwa sieci:

a) min. 5 konfigurowalnych poziomów dostępu administracyjnego poprzez konsolę,

b) autoryzacja użytkowników/portów w oparciu o IEEE 802.1X z możliwością

przydziału listy kontroli dostępu (ACL) i VLANu,

c) dostęp do urządzenia przez:

i. HTTPS,

ii. SNMPv3 (ang. Simple Network Management Protocol version 3),

iii. SSHv2,

d) możliwość rozszerzenia oprogramowania do wsparcia funkcjonalności prywatnego

VLAN-u, czyli możliwość blokowania ruchu pomiędzy portami w obrębie jednego

VLANu (tzw. porty izolowane) z pozostawieniem możliwości komunikacji z portem

nadrzędnym,

e) współpraca z systemami kontroli dostępu do sieci typu NAC, NAP lub

równoważnym,

f) możliwość filtrowania ruchu na poziomie portu oraz VLANu w oparciu o adresy

MAC, IP, porty TCP/UDP,

g) możliwość synchronizacji czasu zgodnie z NTP;

18) Możliwość tworzenia zestawów konfiguracyjnych dla portów (grupy poleceń umożliwiające

konfigurację wielu funkcjonalności za pomocą jednego polecenia);

19) Możliwość lokalnej i zdalnej obserwacji ruchu na określonym porcie, polegającą na

kopiowaniu pojawiających się na nim ramek i przesyłaniu ich do urządzenia monitorującego

przyłączonego do innego portu lub poprzez określony VLAN;

20) Zarządzanie poprzez interfejs CLI (konsolę), HTTP, SNMP;

21) Musi umożliwiać identyfikację i uwierzytelnianie w oparciu o serwer RADIUS;

Przykładowe urządzenia spełniające powyższe wymagania:

Lp.

Nazwa elementu

Opis

Liczba

5.0 WS-C3750X-24T-S

Catalyst 3750X 24 Port Data IP Base

4

5.1

CAB-CONSOLE-RJ45

Console Cable 6ft with RJ45 and DB9F

4

5.2

CAB-SPWR-30CM

Catalyst 3750X and 3850 Stack Power Cable 30 CM

4

5.3

C3KX-PWR-350WAC

Catalyst 3K-X 350W AC Power Supply

4

5.4

CAB-3KX-AC-EU

AC Power Cord for Catalyst 3K-X (Europe)

8

5.5

C3KX-PWR-350WAC/2

Catalyst 3K-X 350W AC Secondary Power Supply

4

5.6

S375XVK9T-15202E

CAT 3750X IOS UNIVERSAL WITH WEB BASE DEV MGR

4

5.7

CAB-STACK-50CM

Cisco StackWise 50CM Stacking Cable

4

5.8

C3KX-NM-1G

Catalyst 3K-X 1G Network Module

4

5.9

GLC-LH-SMD

1000BASE-LX/LH SFP transceiver module MMF/SMF 1310nm DOM

4

Nazwa elementu:

Opis:

Ilość:

Przełącznik zabezpieczający „sw-sec-dc”, Oprogramowanie „security mngr”

Przełącznik zabezpieczający L2/L3 dedykowany do obsługi Centrum Danych 16x 10/100/1000-T, 2x 10G, 2x

1G wraz z systemem (oprogramowania) zarządzania bezpieczeństwem Centrum Danych, serwer aplikacji wraz

system operacyjnym

2

……………………………….

Podpis Wykonawcy

str. 19

Wymagane parametry urządzenia:

1. Urządzenie o konstrukcji modularnej zapewniające:

o Wydajność teoretyczną przy pracy jako firewall nie mniejszą niż 10Gb/s (IPv4 i IPv6)

o Wydajność minimum 5Gb/s przy pracy jako firewall dla ruchu multi-protocol (odnosi

się do profilu ruchu składającego się głównie z protokołów i aplikacji, takich jak HTTP,

SMTP, FTP, IMAPv4, BitTorrent i DNS)

o Obsługę co najmniej 2.000.000 jednoczesnych połączeń

o Możliwość zestawiania co najmniej 125.000 połączeń na sekundę

o Wydajność nie mniejszą niż 3.000.000 pakietów na sekundę dla pakietów 64-bajtowych

o Wydajność modułu IPS co najmniej 3Gbps

2. Urządzenie musi zapewniać co najmniej 2Gb/s dla szyfrowania VPN algorytmami 3DES/AES.

3. Urządzenie musi pozwalać na obsługę jednocześnie 10.000 tuneli IPSec/ SSL VPN.

4. Urządzenie musi umożliwiać klastrowanie z innymi urządzeniami tego samego typu w celu

zwiększenia oferowanej wydajności.

5. Urządzenie musi posiadać co najmniej 16 interfejsów Gigabit Ethernet 10/100/1000Base-T oraz

co najmniej 2 interfejsy 10 Gigabit Ethernet o styku fizycznym definiowanym przez wkładki

SFP+, obsadzone dwoma wkładkami 10GBASE-SR oraz co najmniej 2 interfejsy GE o styku

fizycznym definiowanym przez wkładki SFP obsadzone wkładkami 1000Base-LX/LH.

6. Praca urządzania w temperaturze 0 °C ÷ 40 °C przy wilgotności względnej 10% ÷ 90%.

7. Urządzenie musi obsługiwać ramki Jumbo (9216 bajtów).

8. Urządzenie musi obsługiwać minimum 1000 VLANów.

9. Urządzenie musi mieć możliwość (oferowana przez producenta w dacie złożenia oferty)

rozbudowy o wirtualizację konfiguracji poprzez wirtualne firewalle/konteksty do co najmniej

50.

10. Urządzenie musi umożliwiać grupowanie VLANów w trybie pracy jako transparent firewall

(Firewall warstwy 2) – minimum 4 grup po 4 VLANy (funkcjonalność możliwa do

uruchomienia dla IPv4 i IPv6).

11. Urządzenie musi posiadać co najmniej 12GB pamięci RAM i 2 GB pamięci Flash

12. Urządzenie musi umożliwiać dostęp administracyjny do interfejsu zarządzania w oparciu o role

(RBAC).

13. Urządzenie musi posiadać dedykowany interfejs zarządzający GigabitEthernet 10/100/1000

(Out-of-Band management).

14. Urządzenie musi posiadać co najmniej 2 porty USB z możliwością obsługi systemu plików na

kluczach USB.

15. Urządzenie musi posiadać port konsoli.

16. Urządzenie musi pozwalać na realizację modelu wdrożenia w wysokiej dostępności dla IPv4 i

IPv6 w trybach

o Active-Standby – klaster niezawodnościowy dwóch takich urządzeń, w którym w razie

awarii jednego urządzenia, następuje automatyczne przejęcie jego funkcji przez drugie

urządzenie;

o Active-Active – klaster niezawodnościowy wraz z funkcją współdzielenia obciążenia na

dwóch takich urządzeniach.

17. Urządzenie musi być zasilane prądem zmiennym 230V i być wyposażone w redundantne

zasilacze.

18. Urządzenie musi mieć możliwość montażu w szafie Rack 19”. Wysokość urządzenie nie może

być większa niż 2RU.

19. Urządzenie nie może posiadać ograniczenia na ilość jednocześnie pracujących użytkowników w

sieci chronionej.

……………………………….

Podpis Wykonawcy

str. 20

20. Rozwiązanie musi umożliwiać pracę firewalla w trybie warstwy 3 (routed) i warstwy 2

(transparentnym).

21. Urządzenie musi posiadać możliwość konfiguracji reguł filtrowania ruchu w oparciu o

tożsamość użytkownika (Identity Firewall), integrując się ściśle z usługą katalogową Microsoft

Active Directory

22. Rozwiązanie musi zapewnić mechanizmy inspekcji aplikacyjnej i kontroli następujących usług:

o Hypertext Transfer Protocol (HTTP)

o File Transfer Protocol (FTP)

o Simple Mail Transfer Protocol (SMTP)

o Domain Name System (DNS)

o H.323

o Session Initiation Protocol (SIP)

o Lightweight Directory Access Protocol (LDAP)

o Internet Control Message Protocol (ICMP)

o Network File System (NFS)

23. Rozwiązanie musi zapewniać mechanizmy pozwalające na blokowanie aplikacji tunelowanych

z użyciem portu 80 w tym:

o blokowanie komunikatorów internetowych

o blokowanie aplikacji typu peer-to-peer

24. Urządzenie musi zapewniać obsługę protokołów routingu dynamicznego OSPF oraz RIPv2

25. Urządzenie musi zapewniać obsługę ruchu multicast w tym

o Protokoły routingu multicast (PIM)

o IGMP

o definiowanie list kontroli dostępu dla ruchu multicast

26. Urządzenie musi zapewniać obsługę ruchu z adresacją IPv6

o pracę w sieci z adresacją IPv6

o definiowanie list kontroli dostępu dla ruchu IPv6

o inspekcję ruchu IPv6 z wykorzystaniem nagłówków rozszerzeń

Hop-by-Hop Options,

Routing (Type 0),

Fragment,

Destination Options,

Authentication,

Encapsulating Security Payload

o zarządzanie urządzeniem poprzez SSHv2, HTTPS w sieci IPv6

Urządzenie musi obsługiwać protokoły IKE i IKEv2

Urządzenie musi wspierać funkcję Secure Hash Algorithm SHA-2 o długości 256, 384 i

512 bitów dla połączeń IPSec z IKEv2 dla dostępu zdalnego w oparciu o klienta VPN (w tym z

uwierzytelnianiem wykorzystującym certyfikat)

29.

Urządzenie musi obsługiwać współpracę z serwerami certyfikatów (CA) oraz posiadać

możliwość współpracy z zewnętrznymi serwerami uwierzytelnienia i autoryzacji co najmniej z

wykorzystaniem protokołu RADIUS.

30.

Urządzenie musi posiadać funkcjonalność sondy IPS (Intrusion Prevention System) przy

pomocy dedykowanego modułu funkcjonalnego IPS. Moduł musi posiadać co najmniej

następujące funkcje:

o Umożliwiać pracę w trybie IPS (In-line);

o Umożliwiać identyfikację, klasyfikację i powstrzymywanie ruchu zagrażającego

bezpieczeństwu organizacji w tym:

27.

28.

……………………………….

Podpis Wykonawcy

str. 21

robaki sieciowe

adware

spyware

wirusy sieciowe

trojany

nadużycia aplikacyjne

o wykrywać ataki w oparciu o sygnatury oraz o wykrywanie anomalii

o posiadać wbudowane co najmniej 5000 sygnatur ataków

o umożliwiać definicje reakcji z dokładnością do jednej sygnatury

o umożliwiać grupowanie sygnatur ataków

o umożliwiać tworzenie zdarzeń opisanych przez naruszenie kilku niezależnych sygnatur

ataku

o umożliwiać określenie znaczenia ataku na podstawie kilku zmiennych w szczególności:

znaczenia atakowanego systemu,

znaczenia naruszonej

sygnatury oraz

prawdopodobieństwa ataku.

o umożliwiać indywidualne (przez administratora) definiowanie poziomu zagrożenia dla

sygnatury

o zapewniać mechanizm notyfikacji administratora o zaistniałym ataku (co najmniej przez

e-mail)

o umożliwiać zarządzanie przez linię komend, graficznie przez przeglądarkę internetową

oraz powinna być dostępna dedykowana aplikacja;

o umożliwiać zdefiniowanie co najmniej 4 wirtualnych sensorów

31. Urządzenie musi posiadać możliwość wyeksportowania konfiguracji do pliku tekstowego i jej

przeglądanie, analizę oraz edycję w trybie offline.

32. Urządzenie musi być zarządzane przy wykorzystaniu dedykowanej aplikacji umożliwiającej

płynną (z użyciem kreatorów) konfigurację poszczególnych funkcji urządzenia oraz z

wykorzystaniem interfejsu komend (CLI).

33. Na wymagane funkcjonalności – w szczególności moduł IPS - muszą zostać dostarczone

subskrypcje (o ile są konieczne do uruchomienia danych funkcjonalności oraz pobierania dla

nich najnowszych aktualizacji) na okres minimum 36 miesięcy.

34. Wraz z urządzeniem należy dostarczyć graficzne narzędzie do zarządzania regułami

bezpieczeństwa zapory sieciowej oraz sondy IPS, jak również do zarządzania zdarzeniami,

raportowania i analizy incydentów. W szczególności wymagane są funkcjonalności:

o w celu szybkiej analizy incydentów i rozwiązywania problemów system musi posiadać

narzędzie do zarządzania zdarzeniami zarejestrowanymi przez zaporę sieciową oraz

przez sondę IPS

o narzędzie musi umożliwiać szybkie przeszukiwanie zdarzeń, sortowanie zdarzeń,

stosowanie zaawansowanych funkcji filtrowania w celu wyizolowania poszukiwanych

zdarzeń

o narzędzie musi umożliwiać wyświetlanie w czasie rzeczywistym i wydarzeń

historycznych

o narzędzie zwiększa efektywność pracy administratora poprzez szybką nawigację z

danego zdarzenia do źródłowej polityki bezpieczeństwa (linki wiążące dane zdarzenie ze

zdefiniowanymi regułami zapory sieciowej oraz zdefiniowanymi sygnaturami IPS)

o monitorowanie wydajności, powiadamianie w momencie osiągnięcia wcześniej

określonych progów

……………………………….

Podpis Wykonawcy

str. 22

o menadżer raportów umożliwia generowanie raportów systemowych (pre definiowanych)

w celu statystycznej prezentacji zarejestrowanych zdarzeń

o menadżer raportów umożliwia definiowanie przez administratora własnych raportów

przy użyciu zaawansowanych kryteriów filtrowania prezentacji i łączenia zdarzeń

o raporty można tworzyć w postaci PDF lub XLS

o serwer systemu zarządzania bezpieczeństwem musi być dostarczony w formie maszyny

wirtualnej pracującej pod VMware ESXi/ ESX, wykonawca dostarcza serwer aplikacji

wraz systemem operacyjnym jako serwer wirtualny (Zamawiający zapewnia system

wirtualizacyjny VMware)

Przykładowe urządzenia spełniające powyższe wymagania:

Lp.

Nazwa elementu

Opis

Liczba

6.0 ASA5585-S20P20XK9

ASA 5585-X Chas w/ SSP20 IPS SSP20 16GE 4 SFP+ 2 AC 3DES/AES

2

6.1

SFP-10G-SR

10GBASE-SR SFP Module

4

6.2

GLC-LH-SMD

1000BASE-LX/LH SFP transceiver module MMF/SMF 1310nm DOM

4

6.3

ASA-VPN-CLNT-K9

Cisco VPN Client Software (Windows Solaris Linux Mac)

2

6.4

SF-ASA-X-9.1-K8

ASA 9.1 Software image for ASA 5500-X Series5585-X & ASA-SM

2

6.5

ASA5585-PWR-AC

ASA 5585-X AC Power Supply

2

6.6

CAB-AC-2500W-EU

Power Cord 250Vac 16A Europe

4

6.7

ASA5585-BLANK-HD

ASA 5585-X Hard Drive Blank Slot Cover

4

6.8

ASA-IPS-20-INC-K9

ASA 5585-X IPS Security Services Processor-20 with 8GE

2

6.9

ASA-SSP-20-INC

ASA 5585-X Security Services Processor-20 with 8GE

2

6.10

ASA5500-ENCR-K9

ASA 5500 Strong Encryption License (3DES/AES)

2

6.11

ASA5585-BLANK-HD

ASA 5585-X Hard Drive Blank Slot Cover

4

6.12

SF-ASA-IPS-7.1-K9

ASA 5500-X IPS Software 7.1 for IPS SSP

2

6.13

ASA-ANYCONN-CSD-K9

ASA 5500 AnyConnect Client + Cisco Security Desktop Software

2

6.14

ASA5585-PWR-AC

ASA 5585-X AC Power Supply

2

6.15

ASA5585-SEC-PL

ASA 5585-X Security Plus License (Enables 10G SFP+ Ports)

2

Przykładowe oprogramowania do zarządzania bezpieczeństwem spełniające powyższe wymagania:

Lp.

Nazwa elementu

Opis

Liczba

2.0 CSMST10-4.6-K9

Cisco Security Manager 4.6 Standard – 10 Device Limit

1

2.1 WIN-SRV-STD-2012

Windows Server 2012 Standard (2 CPU/2 VMs)

1

Nazwa elementu:

Opis:

Ilość:

Przełącznik dostępowy „sw-cnvg-24tp-poe-lrm”

Przełącznik sieciowy L2/L3 dedykowany do obsługi warstwy dostępowej z obsługą AP, 24x 10/100/1000-T

PoE+, 1x10GBase-LRM

31

Wymagane parametry urządzenia:

1. Przełącznik stackowalny wyposażony w 24 porty 10/100/1000BaseT PoE+ (IEEE 802.3at)

2. Przełącznik musi posiadać 2-porty 1/10Gigabit Ethernet SFP+ oraz 2-porty Gigabit Ethernet

SFP, przy czym dopuszcza się ograniczenia w możliwości korzystania z portów 1G w

……………………………….

Podpis Wykonawcy

str. 23

przypadku wyposażenia portów 1/10G w moduły 10G (wspierane kombinacje: 2x 10G + 0x 1G;

1x10G + 2x 1G; 0x 10G + 4x 1G)

3. Porty SFP+ muszą umożliwiać ich obsadzenie modułami 10GBase-SR, 10GBase-LR, 10GBaseLRM oraz modułami optycznymi GE (1000Base-SX, 1000Base-LX/LH)

4. Przełącznik musi zapewniać stakowanie z zapewnieniem następujących parametrów:

a. Przepustowość w ramach stosu min. 160Gb/s

b. Min. 9 urządzeń w stosie

c. Zarządzanie poprzez jeden adres IP

d. Możliwość tworzenia połączeń cross-stack EtherChannel (czyli dla portów

należących do różnych jednostek w stosie) zgodnie z 802.3ad

5. Urządzenie musi być wyposażone w jeden moduł 10GBASE-LRM SFP oraz jeden kabel

stakujący.

6. Urządzenie musi być wyposażone w redundantne i wymienne zasilacze i moduły wentylatorów

7. Zainstalowany zasilacz musi zapewniać min. 390W dla PoE

8. Przełącznik musi posiadać wbudowaną funkcję kontrolera sieci bezprzewodowej WiFi

a. Przełącznik musi zapewniać centralne zarządzanie punktami dostępowymi zgodnie z

protokołem CAPWAP (RFC 5415), w tym zarządzane politykami bezpieczeństwa i

zarządzanie pasmem radiowym (RRM) po zainstalowaniu odpowiedniej licencji

b. Przepustowość dla sieci WiFi nie mniejsza niż 20Gb/s

c. Obsługa minimum 1000 klientów sieci WiFi

d. Możliwość terminowania tuneli CAPWAP na przełączniku (zapewnienie jednego

punktu nakładania polityk QoS/bezpieczeństwa dla sieci LAN/WLAN)

9. Szybkość przełączania minimum 65Mpps dla pakietów 64-bajtowych

10. Minimum 4GB pamięci DRAM i 2GB pamięci flash

11. Obsługa minimum :

a. 1.000 sieci VLAN

b. 32.000 adresów MAC

c. 24.000 tras routingu

12. Obsługa protokołu NTP

13. Obsługa IGMPv1/2/3

14. Przełącznik musi wspierać następujące mechanizmy związane z zapewnieniem ciągłości pracy

sieci:

a. IEEE 802.1w Rapid Spanning Tree

b. IEEE 802.1s Multi-Instance Spanning Tree

15. Obsługa protokołu LLDP i LLDP-MED

16. Obsługa funkcji Voice VLAN umożliwiającej odseparowanie ruchu danych i ruchu głosowego

17. Przełącznik musi posiadać możliwość uruchomienia funkcji serwera DHCP

18. Urządzenie musi wspierać następujące mechanizmy związane z zapewnieniem bezpieczeństwa

sieci:

a. Wiele poziomów dostępu administracyjnego poprzez konsolę. Przełącznik musi

umożliwiać zalogowanie się administratora z konkretnym poziomem dostępu

zgodnie z odpowiedzą serwera autoryzacji (privilege-level)

b. Autoryzacja użytkowników w oparciu o IEEE 802.1X z możliwością dynamicznego

przypisania użytkownika do określonej sieci VLAN

c. Autoryzacja użytkowników w oparciu o IEEE 802.1X z możliwością dynamicznego

przypisania listy ACL

d. Obsługa funkcji Guest VLAN umożliwiająca uzyskanie gościnnego dostępu do sieci

dla użytkowników bez suplikanta 802.1X

e. Możliwość uwierzytelniania urządzeń na porcie w oparciu o adres MAC

……………………………….

Podpis Wykonawcy

str. 24

f. Możliwość uwierzytelniania użytkowników w oparciu o portal www dla klientów

bez suplikanta 802.1X

g. Wymagane jest wsparcie dla możliwości uwierzytelniania wielu użytkowników na

jednym porcie oraz możliwości jednoczesnego uwierzytelniania na porcie telefonu

IP i komputera PC podłączonego za telefonem

h. Funkcjonalność flexible authentication (możliwość wyboru kolejności

uwierzytelniania – 802.1X/uwierzytelnianie w oparciu o MAC

adres/uwierzytelnianie oparciu o portal www)

i. Obsługa funkcji Port Security, DHCP Snooping, Dynamic ARP Inspection i IP

Source Guard

j. Możliwość autoryzacji prób logowania do urządzenia (dostęp administracyjny) do

serwerów RADIUS lub TACACS+

k. Obsługa list kontroli dostępu (ACL), możliwość konfiguracji tzw. czasowych list

ACL (aktywnych w określonych godzinach i dniach tygodnia)

19. Przełącznik musi wspierać następujące mechanizmy związane z zapewnieniem jakości usług w

sieci:

a. Implementacja co najmniej 8 kolejek dla ruchu wyjściowego na każdym porcie dla

obsługi ruchu o różnej klasie obsługi

b. Implementacja co najmniej 4 kolejek dla ruchu wyjściowego dla sieci WLAN dla

obsługi ruchu o różnej klasie obsługi

c. Implementacja algorytmu Shaped Round Robin lub podobnego dla obsługi kolejek

d. Możliwość obsługi jednej z powyżej wspomnianych kolejek z bezwzględnym

priorytetem w stosunku do innych (Strict Priority)

e. Klasyfikacja ruchu do klas różnej jakości obsługi (QoS) poprzez wykorzystanie

następujących parametrów: źródłowy/docelowy adres MAC, źródłowy/docelowy

adres IP, źródłowy/docelowy port TCP

f. Możliwość ograniczania pasma dostępnego na danym porcie dla ruchu o danej klasie

obsługi z dokładnością do 8 Kbps (policing, rate limiting). Możliwość

skonfigurowania do 2000 ograniczeń per przełącznik

g. Kontrola sztormów dla ruchu broadcast/multicast/unicast

h. Możliwość zmiany przez urządzenie kodu wartości QoS zawartego w ramce Ethernet

lub pakiecie IP – poprzez zmianę pola 802.1p (CoS) oraz IP ToS/DSCP

20. Wbudowane reflektometry (TDR) dla portów 10/100/1000

21. Urządzenie musi zapewniać możliwość routingu statycznego i dynamicznego dla IPv4 i IPv6

(minimum protokół RIP). Urządzenie musi zapewniać możliwość (oferowana przez producenta

w dacie złożenia oferty) rozszerzenia funkcjonalności o wsparcie dla zaawansowanych

protokołów routingu IPv4 (OSPF, BGP) i IPv6 (OPSFv3), funkcjonalności Policy-based

routingu i routingu multicast (PIM-SM, PIM-SSM) poprzez zakup odpowiedniej licencji lub

wersji oprogramowania – bez konieczności dokonywania zmian sprzętowych

22. Przełącznik musi umożliwiać zdalną obserwację ruchu na określonym porcie, polegającą na

kopiowaniu pojawiających się na nim ramek i przesyłaniu ich do zdalnego urządzenia

monitorującego, poprzez dedykowaną sieć VLAN (RSPAN)

23. Urządzenie musi zapewniać możliwość tworzenia statystyk ruchu w oparciu o NetFlow/J-Flow

lub podobny mechanizm, przy czym wielkość tablicy monitorowanych strumieni nie może być

mniejsza niż 24.000 . Wymagane jest sprzętowe wsparcie dla gromadzenia statystyk NetFlow/JFlow

24. Przełącznik musi posiadać makra lub wzorce konfiguracji portów zawierające

prekonfigurowane ustawienie rekomendowane przez producenta sprzętu zależnie od typu

urządzenia dołączonego do portu (np. telefon IP, kamera itp.)

……………………………….

Podpis Wykonawcy

str. 25

25. Dedykowany port Ethernet do zarządzania out-of-band

26. Minimum jeden port USB umożliwiający podłączenie zewnętrznego nośnika danych.

Urządzenie musi mieć możliwość uruchomienia z nośnika danych umieszczonego w porcie

USB

27. Urządzenie musi być wyposażone w port konsoli USB

28. Plik konfiguracyjny urządzenia musi być możliwy do edycji w trybie off-line (tzn. konieczna

jest możliwość przeglądania i zmian konfiguracji w pliku tekstowym na dowolnym urządzeniu

PC). Po zapisaniu konfiguracji w pamięci nieulotnej musi być możliwe uruchomienie

urządzenia z nową konfiguracją

29. Obsługa protokołów SNMPv3, SSHv2, SCP, https, syslog – z wykorzystaniem protokołów IPv4

i IPv6

30. Możliwość montażu w szafie rack 19”. Wysokość urządzenia nie może przekraczać 1 RU

Przykładowe urządzenia spełniające powyższe wymagania:

Lp.

Nazwa elementu

Opis

Liczba

7.0 WS-C3650-24PD-S

Cisco Catalyst 3650 24 Port PoE 2x10G Uplink IP Base

31

7.1

S3650UK9-33SE

CAT3650 Universal k9 image

31

7.2

PWR-C2-640WAC

640W AC Config 2 Power Supply

31

7.3

PWR-C2-640WAC/2

640W AC Config 2 Secondary Power Supply

31

7.4

C3650-STACK-KIT

Cisco Catalyst 3650 Stack Module

31

50CM Type 2 Stacking Cable

31

7.5

STACK-T2-50CM

7.6

CAB-TA-EU

Europe AC Type A Power Cable

62

7.7

SFP-10G-LRM

10GBASE-LRM SFP Module

31

7.8

STACK-T2-3M

3M Type 2 Stacking Cable

8

Nazwa elementu:

Opis:

Ilość: