Załącznik numer 17

INSTRUKCJA

dotycząca zasad bezpieczeństwa informacji przy

korzystaniu z usług podmiotów zewnętrznych

§1

Cel instrukcji

Celem niniejszego dokumentu jest określenie zasad postępowania w przypadku korzystania z usług

podmiotów zewnętrznych, zwanych dalej kontrahentami, łączących się z dostępem do zasobów

informacyjnych, aby zapewnić ochronę aktywów udostępnianych usługodawcom.

§2

Zasady ogólne

1. Bezpieczeństwo zasobów ludzkich

Pracownicy kontrahentów, których usługi wiążą się z dostępem do zasobów informacyjnych traktowani

są w zakresie weryfikacji bezpieczeństwa zasobów ludzkich tak jak pracownicy, zarówno przed

zatrudnieniem, w trakcie, jak i przy zakończeniu zatrudnienia.

W przypadku, gdy usługa związana jest z bezpieczeństwem informacji trzeba sprawdzić czy pracownicy

kontrahentów:

a) posiadają uprawnienia niezbędne do pełnienia roli związanej z bezpieczeństwem;

b) sprostają powierzonej mu roli, zwłaszcza, gdy jest ona kluczowa dla organizacji.

Trzeba zapewnić, aby pracownicy kontrahentów akceptowali zasady i warunki związane z

bezpieczeństwem informacji, odpowiednio do rodzaju i zakresu przyznanego im dostępu do aktywów

powiązanych z systemami informacyjnymi i usługami.

W uzasadnionych przypadkach odpowiedzialność zawarta w zasadach i warunkach realizowanych

usług może rozciągać się na określony czas po ustaniu stosunku pracy.

Pracownicy kontrahentów są szkoleni w zakresie bezpieczeństwa informacji. Szkolenia te mogą być

realizowane w różny sposób: tradycyjnie, zdalnie, przez sieć (webowy), samodzielnie i w inny sposób.

Odpowiedzialność i obowiązki, które pozostają w mocy po ustaniu usługi są zawarte w warunkach

umowy.

Proces zakończenia usługi określają zapisy umowy z usługodawcą.

2.

Bezpieczeństwo fizyczne

Pracownicy kontrahentów posiadający dostęp do aktywów są uświadamiani w kwestii wymagań

bezpieczeństwa informacji dotyczących aktywów związanych z informacją, środkami przetwarzania

informacji oraz jej zasobami.

W momencie zakończenia umowy pracownicy kontrahentów zwracają wszystkie posiadane aktywa

organizacji.

W umowach zawartych z kontrahentami wprowadza się zapisy dotyczące wymagań bezpieczeństwa

informacji celem zmniejszenia ryzyk związanych z dostępem dostawcy do aktywów organizacji.

Usługi są monitorowane pod kątem zapewnienia przestrzegania warunków bezpieczeństwa informacji,

warunków umów oraz właściwego zarządzane incydentami związanymi z bezpieczeństwem informacji

i problemami.

str. 1

Wersja 2.00

Przygotował : OFABI Grażyna Kawczyńska & Jacek Kędzierski sc 83-210 Zblewo, Suche Bagno 17

Załącznik numer 17

§2

Zasady stosowane przy realizacji usług administratora

bezpieczeństwa informacji

1.

Dostęp administratora bezpieczeństwa informacji do systemu

informatycznego

1.1. ABI ma nadany unikalny identyfikator oraz hasło.

1.2. AD nadaje ABI dostęp do systemu informatycznego w zakresie niezbędnym do realizacji umowy.

1.3. Po zakończeniu umowy blokowany jest dostęp ABI do systemu SI.

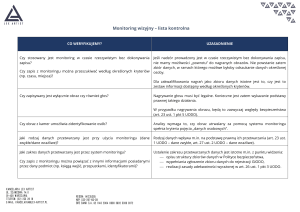

2. Przeprowadzanie sprawdzeń

2.1. Sprawdzenia są przeprowadzane w trybie:

2.1.1. sprawdzenia planowego – według planu sprawdzeń,

2.1.2. sprawdzenia doraźnego – w przypadku nieprzewidzianym w planie sprawdzeń, w sytuacji

powzięcia przez ABI wiadomości o naruszeniu ochrony danych osobowych lub uzasadnionego

podejrzenia wystąpienia takiego naruszenia,

2.1.3. art. 19b ust. 1 UODO – w przypadku zwrócenia się o dokonanie sprawdzenia przez

Generalnego Inspektora Ochrony Danych Osobowych.

2.2. ABI przygotowuje plan sprawdzeń zgodności przetwarzania danych osobowych z przepisami o

ochronie danych osobowych zgodnie z art. 36a ust. 2 UODO.

2.3. Plan sprawdzeń określa przedmiot, zakres oraz termin przeprowadzania poszczególnych

sprawdzeń oraz sposób i zakres ich dokumentowania.

2.4. ABI w planie sprawdzeń uwzględnia, w szczególności, zbiory danych osobowych i systemy

informatyczne służące do przetwarzania danych osobowych oraz konieczność weryfikacji

zgodności przetwarzania danych osobowych:

2.4.1. z zasadami, o których mowa w art. 23-27 i art. 31-35 UODO,

2.4.2. z zasadami dotyczącymi zabezpieczenia danych osobowych, o których mowa w art. 36, art. 3739 UODO oraz przepisach wydanych na podstawie art. 39a UODO,

2.4.3. z zasadami przekazywania danych osobowych, o których mowa w art. 47-48 UODO,

2.4.4. z obowiązkiem zgłoszenia zbioru danych do rejestracji i jego aktualizacji, jeżeli zbiór zawiera

dane, o których mowa w art. 27 ust. 1 UODO.

2.5. Po zakończonym sprawdzeniu ABI przekazuje administratorowi danych sprawozdanie.

3.

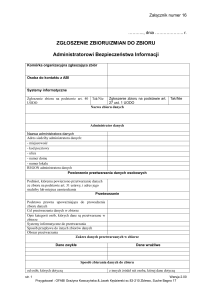

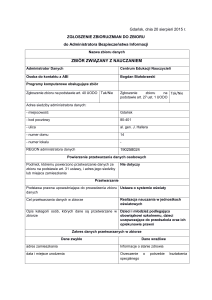

Zgłaszanie zbiorów do rejestracji

3.1. Komórki merytoryczne zgłaszają do rejestru, prowadzonego przez ABI, zbiory danych osobowych.

3.2. ABI zgłasza do Generalnego Inspektora Ochrony Danych Osobowych zbiory danych osobowych

wskazane w art. 27 ust. 1 UODO, które nie podlegają zwolnieniu z rejestracji na podstawie art. 43

ust. 1 UODO, w formie elektronicznej podpisując posiadanym zaufanym profilem lub podpisem

kwalifikowanym.

str. 2

Wersja 2.00

Przygotował : OFABI Grażyna Kawczyńska & Jacek Kędzierski sc 83-210 Zblewo, Suche Bagno 17