UNIWERSYTET WARMIŃSKO-MAZURSKI

W OLSZTYNIE

PODYPLOMOWE STUDIA

ZAAWANSOWANE TECHNOLOGIE

INFORMATYCZNE

http://matman.uwm.edu.pl/psti

e-mail: [email protected]

ul. Słoneczna 54

10-561 Olsztyn

tel. (089) 524-60-92

kom. 668 30 92 37

1

CHARAKTERYSTYKA PODYPLOMOWYCH STUDIÓW

ZAAWANSOWANE TECHNOLOGIE INFORMATYCZNE

Prowadzimy kształcenie na poziomie podyplomowym w zakresie informatyki w

ramach Zaawansowanych Technologii Informatycznych.

O przyjęcie na studia może starać się wyłącznie osoba posiadająca dyplom

ukończenia studiów wyższych co najmniej pierwszego stopnia (studiów zawodowych

lub licencjatu).

Zasady rekrutacji na studia

1. Dostarczenie kompletu dokumentów, który obejmuje:

-

odpis dyplomu,

-

podanie

-

kwestionariusz osobowy

-

kopię dowodu osobistego

2. Na studia przyjmujemy wg kolejności składania dokumentów.

Szczegółowych

informacji

dotyczących

rekrutacji,

procesu

dydaktycznego,

a

także

dokumentacji słuchaczy udziela Sekretarz Studiów mgr Kinga Cudna-Salmanowicz (ul. Słoneczna

54 pok.E1/19, tel. 524-60-92 lub 668 30 92 37)

Przebieg zajęć

Studia rozpoczynają się w listopadzie i trwają jeden rok, z podziałem na dwa

semestry. Zajęcia odbywają się w trybie niestacjonarnym. Ćwiczenia prowadzone są w

20-osobowych grupach, przy stanowiskach jednoosobowych.

Po pomyślnym zakończeniu nauki (napisanie i obrona pracy końcowej),

słuchacz uzyskuje Świadectwo Ukończenia Podyplomowych Studiów w zakresie

Zaawansowanych Technologii Informatycznych.

2

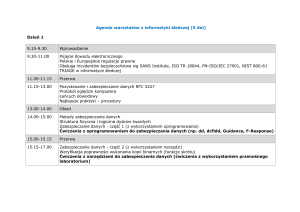

Zaawansowane Technologie Informatyczne

Liczba godzin

Przedmiot

Wykład

Laboratorium

Konsultacje

Forma zaliczenia

Semestr 1

Systemy operacyjne

Bazy danych

Bezpieczeństwo teleinformatyczne

20

30

zaliczenie

20

40

zaliczenie

10

30

zaliczenie

50

100

Razem

4

150

Semestr 2

Programowanie

Administracja sieci

Tworzenie serwisów internetowych

Otwarte laboratorium

20

30

zaliczenie

15

30

zaliczenie

15

30

zaliczenie

10

praca końcowa

50

Razem

Łącznie (Sem 1+ Sem 2)

100

6

150

10

300

3

Systemy operacyjne

Wykład - 20 godz. Ćwiczenia - 30 godz.

Podstawowe pojęcia: definicja, struktura, zadania, klasyfikacja i zasada działania.

Koncepcja procesu i zasobu.

Klasyfikacja zasobów.

Stany procesu, kolejki.

Wątki. Planowanie przydziału procesora.

Ogólna koncepcja, rodzaje, algorytmy planowania.

Przykłady implementacji planowania przydziału.

Zarządzanie pamięcią operacyjną.

Pamięć a przestrzeń adresowa, podział i przydział pamięci.

Segmentacja i stronicowanie.

Pamięć wirtualna.

Stronicowanie na żądanie, algorytmy wymiany stron, problemy implementacji algorytmów.

Urządzenia wejścia wyjścia.

Właściwości i klasyfikacja, struktura mechanizmów we/wy.

System plików - warstwa fizyczna.

System plików - warstwa logiczna.

System plików - przykłady implementacji.

Współbieżność i synchronizacja procesów.

Klasyfikacja mechanizmów synchronizacji, główne problemy, algorytmy wzajemnego

wykluczania.

Problem zakleszczenia

Instalacja i konfiguracja systemu operacyjnego (Linux, Windows).

Podstawowe polecenia systemu: logowanie, obsługa plików i katalogów, dowiązania, pomoc

systemowa.

Obsługa procesów.

Filtry, strumienie standardowe, przetwarzanie potokowe.

Tworzenie skryptów powłoki systemu operacyjnego.

Obsługa systemu plików.

Przykłady programów obsługi plików.

Obsługa procesów w systemie.

Obsługa potoków.

Tworzenie i obsługa wątków.

Mechanizmy IPC: kolejki komunikatów, pamięć współdzielona, semafory.

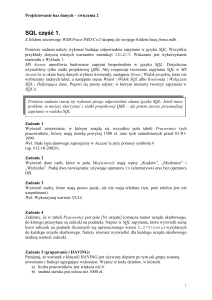

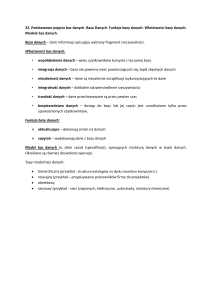

Bazy danych

Wykład - 20 godz. Ćwiczenia - 40 godz.

Wprowadzenie do baz danych,

Podstawowe pojęcia,

Środowisko baz danych,

Diagram związków encji,

Relacyjny model danych,

Język baz danych SQL,

definiowanie danych,

Język zapytań, SQL

Kontrola dostępu,

Normalizacja bazy danych,

Bezpieczeństwo baz danych,

Transakcje w bazach danych,

Zarządzanie transakcjami,

Organizacja plików i struktury danych, indeksy

Wprowadzenie do SZBD ACCESS,

Tworzenie tabel z uwzględnieniem, domenowych więzów integralności, proste formularze,

Tworzenie zapytań w SZBD ACCESS, użycie funkcji agregujących,

Tworzenie formularzy nawigacyjnych, makr, raportów,

4

Modelowanie baz danych, ODL i diagram związków encji,

tworzenie struktury bazy na podstawie ODL i ERP,

Wprowadzenie do środowiska Linux oraz MySQL,

Język baz danych SQL, definiowanie danych (DDL),

Aktualizacja danych i wstawianie danych do tabel (DML), SQL

Tworzenie zapytań dotyczących jednej tabeli w MySQL, SQL

Z łączenia tabel, funkcje agregujące, funkcje wbudowane w MySQL, SQL

Podzapytania, SQL

Nadawanie i odbieranie uprawnień,

Sprowadzanie tabel do 3 postaci normalnej (3NF) i postaci normalnej, Boyce’a-Codda (BCNF),

różnica między 3NF i BCNF,

Zarządzanie transakcjami,

tworzenie prostych funkcji, procedur i wyzwalaczy

Bezpieczeństwo teleinformatyczne

Wykład - 10 godz. Ćwiczenia - 30 godz.

Podstawowe pojęcia

Modele bezpieczeństwa informacji

Analiza zagrożeń i zabezpieczeń systemów teleinformatycznych i komputerowych

Planowanie odtwarzania systemów

Kryptograficzna ochrona informacji

Typy ataków na systemy teleinformatyczne i komputerowe

Metody szyfrowania, funkcje skrótu, itp.

Bezpieczeństwo sieci przewodowych i bezprzewodowych

Tworzenie i przywracanie kopii bezpieczeństwa

Systemy kontroli dostępu

Systemy kontroli ruchu sieciowego

Zaawansowane rozwiązania antywirusowe

Wykonywanie ataków na systemy teleinformatyczne i komputerowe

Wirtualne sieci prywatne VPN

Stosowanie mechanizmów redundancji

Programowanie

Wykład - 20 godz. Ćwiczenia - 30 godz.

Przedstawienie istoty paradygmatu obiektowego: odpowiedzialność obiektu, ukrywanie

informacji, abstrakcja systemu obiektowego, dziedziczenie, hermetyzacja, polimorfizm metod i

polimorfizm parametryczny.

Najważniejsze konstrukcje obiektowe języka C# realizujące istotę paradygmatu obiektowego

Pojęcia klasy i obiektu,

poziomy dostępu,

dziedziczenie, metody wirtualne (polimorfizm metod),

typy generyczne (polimorfizm parametryczny), klasy abstrakcyjne i interfejsy.

Zastosowanie wprowadzonych konstrukcji programistycznych do hermetyzacji pól, metod,

typów, obszarów zmienności kodu.

Podstawy projektowania obiektowego.

Formalizm projektów programów obiektowych: diagramy klas.

Zaprezentowanie kilku wybranych wzorców projektowych, z podkreśleniem roli wzorców

projektowych jako sposobów hermetyzacji obszarów zmienności programu.

5

Tworzenie serwisów internetowych

Wykład - 15 godz. Ćwiczenia - 30 godz.

Tworzenie stron HTML

strony, ramki, formularze

system dokumentów WWW

Tworzenie zaawansowanych stron HTML z użyciem języka Java Script

Strony dynamiczne

Strony interaktywne- zastosowanie

Formularze z kontrolą danych wejściowych

JavaScript w zastosowaniu z CGI

Programowanie CGI

Programowanie z użyciem PHP

Baza danych w Internecie

Przykładowe zastosowania

Typowe zastosowania

Administracja sieci

Wykład - 15 godz. Ćwiczenia - 30 godz.

Konfiguracja i zarządzanie urządzeniami sieciowymi Router, Switch

Podstawy konfiguracji i pracy z urządzeniami sieciowymi

Konfiguracja routingu statycznego i dynamicznego

Konfiguracja wirtualnych sieci lokalnych VLAN

Metody zabezpieczenia urządzeń sieciowych: ACL, port-security, itp.

Scenariusze wdrożenia usługi DHCP

Scenariusze wdrożenia usługi NAT Linux: Instalacja, konfiguracja i zarządzanie usługami:

HTTP, DNS, DHCP

Zarządzanie dostępem do plików, katalogów w systemie plików NTFS i zasobów sieciowych

Instalacja, konfiguracja usługą katalogową Active Directory w Windows Server 2008

Zarządzanie usługą Active Directory: Schemat, Domeny, Lasy, GPO

Instalacja, konfiguracja i zarządzanie usługą DHCP

Instalacja, konfiguracja i zarządzanie usługą DNS

Instalacja, konfiguracja i zarządzanie oprogramowaniem WSUS

Metody i narzędzia wspomagające monitorowanie urządzeń w sieci komputerowej: Webmin,

nVision, NetCrunch

Otwarte laboratorium

Ćwiczenia - 10 godz.

Pracownia poświęcona jest usystematyzowaniu nabytej wcześniej wiedzy niezbędnej do wyboru

tematu pracy końcowej.

Słuchacze dokonują prezentacji przygotowywanych projektów oraz przygotowują się do

egzaminu końcowego

6