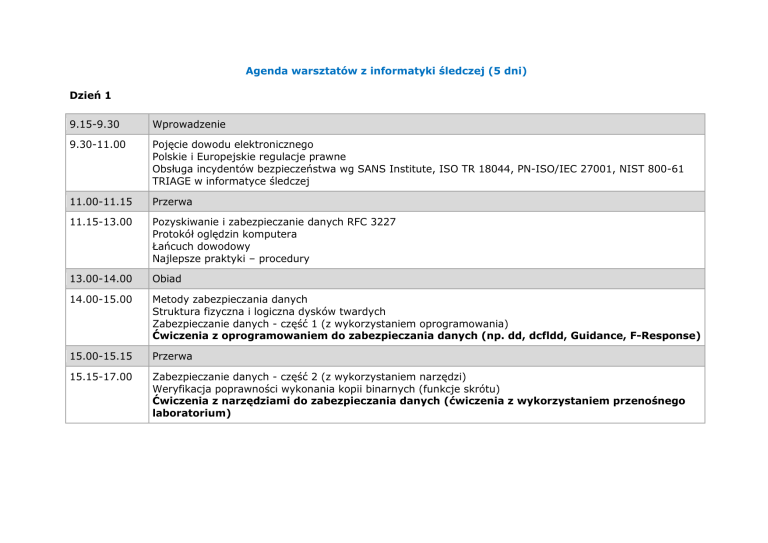

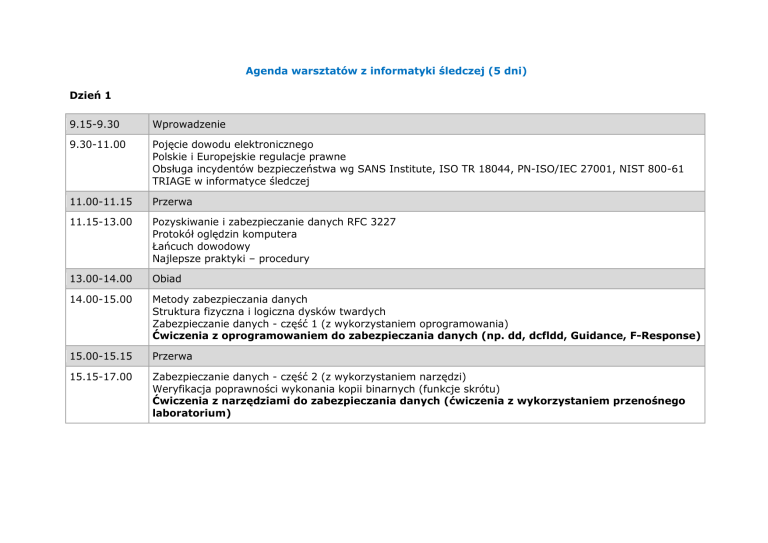

Agenda warsztatów z informatyki śledczej (5 dni)

Dzień 1

9.15-9.30

Wprowadzenie

9.30-11.00

Pojęcie dowodu elektronicznego

Polskie i Europejskie regulacje prawne

Obsługa incydentów bezpieczeństwa wg SANS Institute, ISO TR 18044, PN-ISO/IEC 27001, NIST 800-61

TRIAGE w informatyce śledczej

11.00-11.15

Przerwa

11.15-13.00

Pozyskiwanie i zabezpieczanie danych RFC 3227

Protokół oględzin komputera

Łańcuch dowodowy

Najlepsze praktyki – procedury

13.00-14.00

Obiad

14.00-15.00

Metody zabezpieczania danych

Struktura fizyczna i logiczna dysków twardych

Zabezpieczanie danych - część 1 (z wykorzystaniem oprogramowania)

Ćwiczenia z oprogramowaniem do zabezpieczania danych (np. dd, dcfldd, Guidance, F-Response)

15.00-15.15

Przerwa

15.15-17.00

Zabezpieczanie danych - część 2 (z wykorzystaniem narzędzi)

Weryfikacja poprawności wykonania kopii binarnych (funkcje skrótu)

Ćwiczenia z narzędziami do zabezpieczania danych (ćwiczenia z wykorzystaniem przenośnego

laboratorium)

Dzień 2

9.00 - 9.15

Podsumowanie dnia pierwszego

9.15-9.45

Metody zabezpieczania danych ulotnych z systemów Microsoft Windows

9.45-10.15

Najważniejsze struktury danych (KPCR, KTHREAD, EPROCESS) i obiekty

Ćwiczenia z WinDbg oraz LiveKD

10.15-10.30

Ćwiczenia - zabezpieczanie danych z MoonSols Windows Memory Toolkit

10.30-11.00

Analiza obrazu pamięci RAM - część 1

Wykrywanie infekcji komputera

Wykrywanie śladów aktywności użytkowników

Ćwiczenia z Volatility

11.00-11.15

Przerwa

11.30-13.00

Analiza obrazu pamięci RAM - część 2

Wykrywanie śladów włamań

Ćwiczenia z Volatility

13.00-14.00

Obiad

14.00-15.00

System plików FAT

Ćwiczenia z analizy systemu plików FAT

15.00-15.15

Przerwa

15.15-17.00

System plików NTFS

Ćwiczenia z analizy systemu plików NTFS

Dzień 3

9.00-9.15

Podsumowanie dnia drugiego

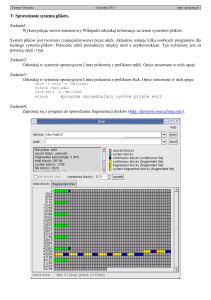

9.15-10.15

System plików EXT2/EXT3

Ćwiczenia z analizy systemu plików EXT2/EXT3

10.15-11.00

System plików JFS

Ćwiczenia z analizy systemu plików JFS

11.00-11.15

Przerwa

11.15-13.00

Wyszukiwanie danych, identyfikacja pofragmentowanych plików - część 1

Tworzenie własnych narzędzi do analizy

Slack space

Ćwiczenia z w/w zagadnień

13.00-14.00

Obiad

14.00-15.00

Wyszukiwanie danych (słowa kluczowe, wyrażenia regularne, sumy skrótu), identyfikacja i odtwarzanie

pofragmentowanych plików - część 2

Ćwiczenia z w/w zagadnień

15.00-15.15

Przerwa

15.15-17.00

Zabezpieczanie danych z macierzy

Ćwiczenia z technik zabezpieczania danych z macierzy

Dzień 4

9.00-9.15

Podsumowanie dnia trzeciego

9.15-10.00

Przygotowanie danych do analizy

Bazy znanych plików

Meta-dane opisujące pliki

Formaty przechowywania danych do analizy

Rainbow Tables

Usuwanie hasła z systemu Microsoft Windows

Ćwiczenia z w/w zagadnień

10.00-11.00

Praktycznie ćwiczenia z oprogramowaniem do informatyki śledczej (EnCase, ProDiscover, Registry Viewer,

WinHex, SleuthKit, HashCoverter, Live View i wiele innych)

11.00-11.15

Przerwa

11.15-11.30

Wprowadzenie do studium przypadku. Uczestnicy zapoznają się ze scenariuszem, który będzie

rozpatrywany w kolejnych etapach warsztatów.

11.30-13.00

Aktywność użytkowników - część 1

Historia aktywności (ang. timeline) w systemie Microsoft Windows

Dzienniki zdarzeń systemu operacyjnego i aplikacji (Microsoft Windows)

Rejestry systemu Microsoft Windows

o Aktywność USB

o Uruchamiane aplikacje

o Identyfikacja nielegalnego oprogramowania

Inne kluczowe pliki i katalogi w systemie Microsoft Windows (np. Recycle Bin, links, Prefetch, tmp,

Restore Points, Shadow Volume Copy)

Ćwiczenia z w/w zagadnień

13.00-14.00

Obiad

14.00-15.00

Aktywność użytkowników - część 2

Analiza wiadomości email i identyfikacja nadawcy

Usunięte dane z systemu plików NTFS i FAT

Ćwiczenia z w/w zagadnień

15.00-15.15

Przerwa

15.15-17.00

Aktywność użytkowników - część 3

Usunięte dane z systemu plików

Aktywność webmail

Ćwiczenia z w/w zagadnień

Dzień 5

9.00-9.15

Podsumowanie dnia czwartego

9.15-11.00

Aktywność użytkowników - część 4

Przeglądarki WWW – historia aktywności (Internet Explorer, Mozilla Firefox, Google Chrome)

Aplikacje – historia zmian w dokumentach, meta-dane, pliki tymczasowe (na przykładzie pakietu

Microsoft Office)

Komunikatory (aplikacje instalowane na badanym dysku i aplikacje online) – historia komunikacji

Ćwiczenia z w/w zagadnień

11.00-11.15

Przerwa

11.15-13.00

Ukrywanie danych - część 1

Ukrywanie danych na dyskach

Ukrywanie danych w systemie plików

Ukrywanie danych w meta danych

Steganografia

Wymazywanie danych i weryfikacja

Ćwiczenia z w/w zagadnień

13.00-14.00

Obiad

14.00-15.00

Podsumowanie studium przypadku

Przygotowanie raportu końcowego / opinii

15.00-15.15

Przerwa

15.15-16.15

Egzamin