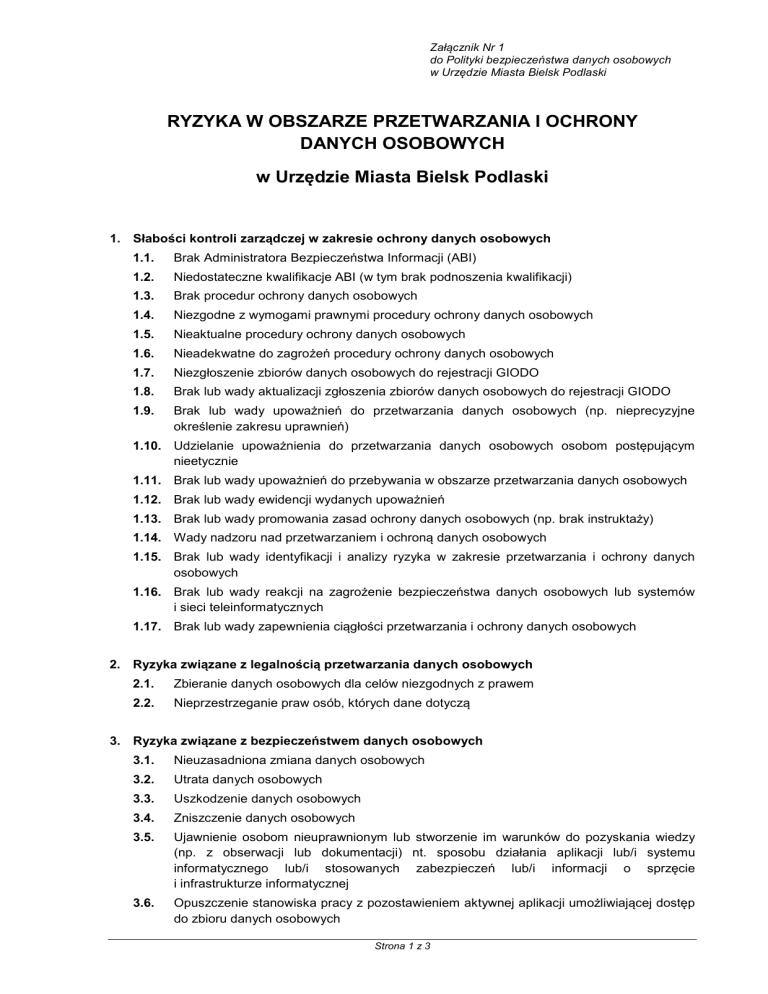

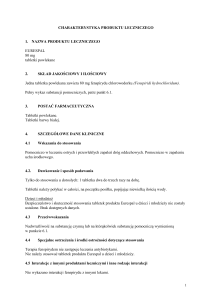

Załącznik Nr 1

do Polityki bezpieczeństwa danych osobowych

w Urzędzie Miasta Bielsk Podlaski

RYZYKA W OBSZARZE PRZETWARZANIA I OCHRONY

DANYCH OSOBOWYCH

w Urzędzie Miasta Bielsk Podlaski

1. Słabości kontroli zarządczej w zakresie ochrony danych osobowych

1.1.

Brak Administratora Bezpieczeństwa Informacji (ABI)

1.2.

Niedostateczne kwalifikacje ABI (w tym brak podnoszenia kwalifikacji)

1.3.

Brak procedur ochrony danych osobowych

1.4.

Niezgodne z wymogami prawnymi procedury ochrony danych osobowych

1.5.

Nieaktualne procedury ochrony danych osobowych

1.6.

Nieadekwatne do zagrożeń procedury ochrony danych osobowych

1.7.

Niezgłoszenie zbiorów danych osobowych do rejestracji GIODO

1.8.

Brak lub wady aktualizacji zgłoszenia zbiorów danych osobowych do rejestracji GIODO

1.9.

Brak lub wady upoważnień do przetwarzania danych osobowych (np. nieprecyzyjne

określenie zakresu uprawnień)

1.10. Udzielanie upoważnienia do przetwarzania danych osobowych osobom postępującym

nieetycznie

1.11. Brak lub wady upoważnień do przebywania w obszarze przetwarzania danych osobowych

1.12. Brak lub wady ewidencji wydanych upoważnień

1.13. Brak lub wady promowania zasad ochrony danych osobowych (np. brak instruktaży)

1.14. Wady nadzoru nad przetwarzaniem i ochroną danych osobowych

1.15. Brak lub wady identyfikacji i analizy ryzyka w zakresie przetwarzania i ochrony danych

osobowych

1.16. Brak lub wady reakcji na zagrożenie bezpieczeństwa danych osobowych lub systemów

i sieci teleinformatycznych

1.17. Brak lub wady zapewnienia ciągłości przetwarzania i ochrony danych osobowych

2. Ryzyka związane z legalnością przetwarzania danych osobowych

2.1.

Zbieranie danych osobowych dla celów niezgodnych z prawem

2.2.

Nieprzestrzeganie praw osób, których dane dotyczą

3. Ryzyka związane z bezpieczeństwem danych osobowych

3.1.

Nieuzasadniona zmiana danych osobowych

3.2.

Utrata danych osobowych

3.3.

Uszkodzenie danych osobowych

3.4.

Zniszczenie danych osobowych

3.5.

Ujawnienie osobom nieuprawnionym lub stworzenie im warunków do pozyskania wiedzy

(np. z obserwacji lub dokumentacji) nt. sposobu działania aplikacji lub/i systemu

informatycznego lub/i stosowanych zabezpieczeń lub/i informacji o sprzęcie

i infrastrukturze informatycznej

3.6.

Opuszczenie stanowiska pracy z pozostawieniem aktywnej aplikacji umożliwiającej dostęp

do zbioru danych osobowych

Strona 1 z 3

Ryzyka w obszarze przetwarzania i ochrony danych osobowych

3.7.

Dopuszczenie do korzystania z aplikacji umożliwiającej dostęp do zbioru danych

osobowych przez inne osoby niż osoba, której został przydzielony identyfikator

3.8.

Pozostawienie w miejscu niezabezpieczonym zapisanego identyfikatora i/lub hasła

dostępu do zbioru danych osobowych

3.9.

Dopuszczenie do użytkowania sprzętu komputerowego i oprogramowania umożliwiającego

dostęp do zbioru danych osobowych przez osoby nieupoważnione

3.10. Samodzielne instalowanie oprogramowania

3.11. Samodzielne modyfikowanie parametrów systemu i aplikacji

3.12. Podłączanie jakichkolwiek urządzeń do sieci komputerowej, demontaż elementów

obudowy gniazd i torów kablowych lub dokonywanie innych czynności tego typu prze

osoby nieuprawnione lub dopuszczenie do takich działań

3.13. Dopuszczenie do obecności osób nieuprawnionych w pomieszczeniach I strefy

bezpieczeństwa bez obecności osoby uprawnionej

3.14. Odczytywanie danych z nośników informacji bez uprzedniego przeskanowania programem

antywirusowym

3.15. Przechowywanie akt i dokumentów zawierających dane osobowe

niedostatecznie zabezpieczony przed dostępem osób nieuprawnionych

w

sposób

3.16. Pozostawienie akt i dokumentów zawierających dane osobowe bez nadzoru (np.

w niezamkniętych pomieszczeniach)

3.17. Brak odpowiedniego nadzoru nad aktami i dokumentami zawierającymi dane osobowe

w trakcie ich przetwarzania w miejscach dostępnych osobom z zewnątrz

3.18. Wyrzucenie akt lub dokumentów zawierających dane osobowe w formie umożliwiającej ich

odczytanie

3.19. Dopuszczenie do kopiowania dokumentów zawierających dane osobowe przez osoby

nieuprawnione

3.20. Utrata kontroli nad ich kopią dokumentów zawierających dane osobowe

3.21. Umożliwienie osobom nieuprawnionym (celowe lub nie) odczytania danych osobowych

z ekranu monitora

3.22. Sporządzenie kopii danych na nośnikach informacji w sytuacjach nieprzewidzianych

procedurami przetwarzania i ochrony danych osobowych

3.23. Utrata kontroli nad nośnikiem informacji zawierającym kopię danych osobowych

3.24. Wady stosowanych technicznych i informatycznych środków bezpieczeństwa

3.25. Zignorowanie stwierdzenia śladów manipulacji przy układach sieci komputerowej,

komputerach lub programach komputerowych

3.26. Zignorowanie stwierdzenia obecności nowych kabli, urządzeń i programów o nieznanym

pochodzeniu

3.27. Zignorowanie niezapowiedzianych zmian w wyglądzie lub zachowaniu wykorzystywanych

aplikacji komputerowych lub sprzętu

3.28. Zignorowanie stwierdzenia nieoczekiwanej, niedającej się wyjaśnić zmiany zawartości

bazy danych

3.29. Zignorowanie obecności na komputerze lub w systemie nieoczekiwanych nowych

programów lub zmian konfiguracji oprogramowania

3.30. Zignorowanie śladów włamania do pomieszczeń

3.31. Zignorowanie próby uzyskania hasła dostępu do aplikacji (np. w ramach obsługi

technicznej)

3.32. Zignorowanie stwierdzenia nieuzasadnionego przeglądania lub modyfikowania danych

w ramach pomocy technicznej

3.33. Zignorowanie stwierdzenia przeglądania lub modyfikowania

identyfikatora i hasła danego użytkownika przez osobę trzecią

Strona 2 z 3

danych

z

użyciem

Ryzyka w obszarze przetwarzania i ochrony danych osobowych

4.

Ryzyka związane z poufnością danych osobowych

4.1.

Udostępnianie danych osobowych osobom nieupoważnionym

4.2.

Zabranie danych osobowych przez osobę nieuprawnioną

4.3.

Pokonanie zabezpieczeń fizycznych lub programowych

4.4.

Niekontrolowana obecność osób nieuprawnionych w obszarze przetwarzania danych

osobowych

4.5.

Niedyskrecja osób uprawnionych do przetwarzania danych osobowych

4.6.

Nieuprawnione kopiowanie danych na nośniki informacji (CD, DVD, pendrive, itp.)

4.7.

Niekontrolowane wynoszenie poza obszar przetwarzania danych osobowych nośników

informacji i komputerów przenośnych

4.8.

Naprawy i konserwacje systemów lub sieci teleinformatycznej służących do przetwarzania

danych osobowych przez osoby nieuprawnione do przetwarzania danych osobowych

4.9.

Podsłuch lub podgląd danych osobowych

4.10. Elektromagnetyczna emisja ujawniająca

5. Ryzyka związane z integralnością danych osobowych

5.1.

Uszkodzenie, celowe lub przypadkowe systemu operacyjnego lub urządzeń sieciowych

5.2.

Celowe lub przypadkowe uszkodzenie, zniszczenie lub nieuprawniona modyfikacja danych

5.3.

Infekcje wirusowe

5.4.

Awaria sprzętu

5.5.

Pożar, zalanie, ekstremalna temperatura, itp.

5.6.

Zagrożenia zewnętrzne (np. klęski żywiołowe, atak terrorystyczny)

6. Ryzyka związane z rozliczalnością danych osobowych w systemie informatycznym

6.1.

Nieprzydzielenie użytkownikom indywidualnych identyfikatorów

6.2.

Niewłaściwa administracja systemem informatycznym

6.3.

Niewłaściwa konfiguracja systemu informatycznego

6.4.

Zniszczenie / zafałszowanie logów systemowych

6.5.

Brak rejestracji udostępniania danych osobowych

6.6.

Podszywanie się pod innego użytkownika

6.7.

Niespełnianie przez system informatyczny wymagań ustawowych

Strona 3 z 3