<Insert Picture Here>

Bezpieczeństwo danych w usługowym modelu

funkcjonowania państwa

Michał Szkopiński

Oracle Polska

Agenda

•

•

•

•

Przykłady z Ŝycia wzięte

Ochrona centralnych baz danych

Kontrola dostępu i zarządzanie uprawnieniami

Zabezpieczanie dokumentów elektronicznych

Z Ŝycia wzięte …

Z Ŝycia wzięte …

Z Ŝycia wzięte …

Wyzwania dla słuŜb IT

Poziom skomplikowania infrastruktury IT ciągle rośnie

Centra zapasowe, kopie bezpieczeństwa, systemy archiwalne

Wielość środowisk (migracje i maskowanie danych)

Zarządzanie coraz większymi wolumenami danych (TB)

Ochrona informacji w centralnych bazach danych

Bezpieczeństwo dokumentów elektronicznych

Kontrola dostępu

Zarządzanie uprawnieniami

Ochrona własności intelektualnej

Regulacje prawne

Oczekiwania dotyczące poufności

Wiarygodność organizacji

ZałóŜmy, Ŝe chcemy …

• Zbudować centralną bazę danych o obywatelach z danymi:

•

•

•

•

Osobowymi

Zdrowotnymi

Ubezpieczeniach

Stanie prawnym itp.

• Udostępnić te informacje odpowiednim słuŜbom

oraz agencjom państwowym

• Urzędnikom

• Funkcjonariuszom

• Zabezpieczyć przed niepowołanym dostępem i wyciekiem

informacji

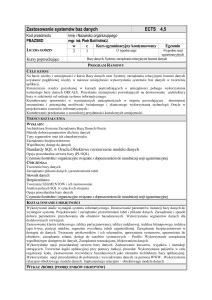

Gdzie i w jaki sposób chronić informacje?

Kontrola dostępu,

automatyczne przydzielanie

uprawnień, pojedyncze

logowanie

Szyfrowane protokoły

sieciowe

Aplikacje dostępowe

Serwery bazy danych

Środowiska klastrowe, kopie

bezpieczeństwa oraz centra

zapasowe

Pliki z danymi

Szyfrowanie plików i audyt

wykonywanych czynności

Dowolne miejsce przechowywania

Kto ma dostęp do danych?

Urzędnicy

i funkcjonariusze

Serwery bazy danych

Aplikacje WWW

Pliki z danymi

Administratorzy

Dowolne miejsce przechowywania

Inni zainteresowani

Mechanizmy ochrony przed zagroŜeniami

Bazy danych Oracle

Ochrona danych

Zarządzanie uŜytkownikami

Szyfrowanie danych

Ochrona kopii bezpieczeństwa

Dostęp do danych historycznych

Ukrywanie danych

Centralny katalog uŜytkowników

Silne metody uwierzytelniania

Monitorowanie

Kontrola dostępu

Niskopoziomowe śledzenie

Aktywności uŜytkowników

Centralny audyt wielu bazy danych

Narzędzia do zarządzania instancjami bazy

Rozdział uprawnień administracyjnych

Niskopoziomowe przydzielanie uprawnień

Mechanizmy ochrony przed zagroŜeniami

Bazy danych Oracle

Ochrona danych

Zarządzanie uŜytkownikami

Oracle Advanced Security

Oracle Secure Backup

Oracle Total Recall

Oracle Data Masking Pack

Oracle Identity Management

Enterprise User Security

Monitorowanie

Oracle Fine Grained Auditing

Oracle Audit Vault

Oracle EM Configuration Pack

Kontrola dostępu

Oracle Database Vault

Oracle Label Security

Kompleksowa ochrona baz danych Oracle

Zablokowanie

administratorom

dostępu do danych

Szyfrowanie danych oraz

kopii bezpieczeństwa

Zarządzanie konfiguracją

i wydajnością

Szczegółowy monitoring

Bardzo szczegółowe

przydzielanie

uprawnień

Ukrywanie

informacji

Bezpieczna komunikacja

z systemami zewnętrznymi

Mechanizmy ochrony przed zagroŜeniami

Kontrola dostępu do aplikacji

Katalog

uŜytkowników

Kontrola dostępu

Oracle

Access Manager

Pojedyncze

logowanie

Oracle

Internet Directory

Katalogi uŜytkowników

Propagowanie

uprawnień

Systemy kadrowe

Oracle

Identity Manager

Oracle

Single Sign On

Bazy danych

Urzędnicy

Urz dnicy i

funkcjonariusze Inni zainteresowani

Mechanizmy ochrony przed zagroŜeniami

Dokumenty elektroniczne

Bazy dokumentów elektronicznych

•

Wysoki poziom zabezpieczenia dokumentów elektronicznych w centralnych bazach

danych

•

Przenoszenie danych na lokalne dyski komputerów stacjonarnych i urządzenia

przenośne

•

UŜyteczność informacji warunkuje jej dostępność równieŜ POZA siecią wewnętrzną

•

Jak zabezpieczać, śledzić i kontrolować wszystkie kopie dokumentów?

Zabezpieczone dokumenty i listy w trakcie ich obiegu

Oracle Information Rights Management

•

Szyfrowanie chroni dokument niezaleŜnie od miejsca jego przebywania

•

Centralne zarządzanie regułami dostępu – nawet dla kopii znajdujących się poza siecią

•

Centralny audyt dostępu – nawet dla kopii znajdujących się poza siecią

•

Reguły dostępu działają nawet, gdy uŜytkownik nie ma połączenia z serwerem licencji

•

Lokalna baza uprawnień

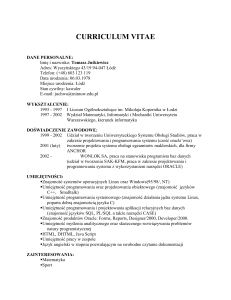

Oracle a bezpieczeństwo

EM Data Masking

Oracle Database 11g

TDE Tablespace Encryption

Oracle Audit Vault

30 lat historii

Oracle Database Vault

Oracle Database 9i

Secure Backup (Tape)

TDE Column Encryption

Oracle Database 10g

VPD Column Masking

VPD Column Relevant

EM Secure Config Scanning

Client Identity Propagation

Fine Grained Auditing

Oracle Label Security

Oracle8i

Proxy authentication

Enterprise User Security

Virtual Private Database (VPD)

Database Encryption API

Strong Authentication

Oracle7

Native Network Encryption

Database Auditing

Government customer

Pytania

Dziękuję za uwagę

[email protected]