POLSKA NORMA

Polski

Komitet

Normalizacyjny

ICS 35.020; 35.040

PN-I-07799-2

luty 2005

Wprowadza

BS 7799-2:2002, IDT

Zastępuje

–

Systemy zarządzania bezpieczeństwem informacji

– Część 2: Specyfikacja i wytyczne do stosowania

This standard is an adoption of BS 7799-2:2002 and is implemented with the permission of British

Standards Publishing Ltd.

Niniejsza norma jest wprowadzeniem BS 7799-2:2002 za zgodą British Standards Publishing Ltd.

© Copyright by PKN, Warszawa 2005

Hologram

PKN

nr ref. PN-I-07799-2:2005

Wszelkie prawa autorskie zastrzeżone. Żadna część niniejszej normy nie może być

zwielokrotniana jakąkolwiek techniką bez pisemnej zgody Prezesa Polskiego Komitetu

Normalizacyjnego

2

PN-I-07799-2:2005

Przedmowa krajowa

Niniejsza norma została opracowana przez KT nr 182 ds. Ochrony Informacji w Systemach Teleinformatycznych i zatwierdzona przez Prezesa PKN dnia 20 stycznia 2005 r.

Jest tłumaczeniem – bez jakichkolwiek zmian – brytyjskiej normy BS 7799-2:2002.

This standard is a translation into the polish language with the permission of British Standards Publishing Ltd.

BSPL takes no responsibility for the accuracy of this translation. In any cases of dispute the English original

shall be taken as authoritative.

Niniejsza norma jest tłumaczeniem na język polski za zgodą British Standards Publishing Ltd. BSPL nie ponosi odpowiedzialności za dokładność tłumaczenia. W sprawach spornych rozstrzygający jest tekst angielski.

W zakresie tekstu normy brytyjskiej wprowadzono odsyłacze krajowe oznaczone od

N1)

do

N14)

.

Norma zawiera krajowy załącznik informacyjny NA, którego treścią jest wykaz norm i dokumentów powołanych w tekście normy brytyjskiej i ich odpowiedników krajowych oraz załącznik informacyjny NB, którego

treścią jest wykaz angielskich odpowiedników terminów podanych w rozdziale 3 Terminy i definicje.

Załącznik krajowy NA

(informacyjny)

Odpowiedniki krajowe norm i dokumentów powołanych

UWAGA – Oryginały norm nie mających odpowiedników krajowych są dostępne w Ośrodku Informacji Normalizacyjnej PKN.

Normy i dokumenty

powołane w BS

Odpowiedniki krajowe

BS EN ISO 9001:2000

PN-EN ISO 9001:2001 Systemy zarządzania jakością – Wymagania

BS ISO/IEC 17799:2000

PN-ISO/IEC 17799:2003 Technika informatyczna – Praktyczne zasady zarządzania bezpieczeństwem informacji

ISO Guide 73:2002

–

Załącznik krajowy NB

(informacyjny)

Wykaz angielskich odpowiedników terminów podanych w rozdziale 3 Terminy i definicje

akceptowanie ryzyka

analiza ryzyka

bezpieczeństwo informacji

deklaracja stosowania

dostępność

integralność

ocena ryzyka

poufność

postępowanie z ryzykiem

system zarządzania bezpieczeństwem informacji

szacowanie ryzyka

zarządzanie ryzykiem

–

–

–

–

–

–

–

–

–

–

–

–

risk acceptance

risk analysis

information security

statement of applicability

availability

integrity

risk evaluation

confidentiality

risk treatment

information security management system

risk assessment

risk management

PN-I-07799-2:2005

NORMA BRYTYJSKA

BRITISH STANDARD

3

BS 7799-2:2002

Wersja polska

Systemy zarządzania bezpieczeństwem informacji – Specyfikacja i wytyczne

do stosowania

Information security management systems – Specification with guidance for use

Niniejsza norma jest polską wersją normy brytyjskiej BS 7799-2:2002. Została przetłumaczona przez Polski Komitet

Normalizacyjny.

Komitety odpowiedzialne za niniejszą normę brytyjskąN1)

Opracowanie normy brytyjskiej zostało powierzone w BSI-DISC komitetowi BDD/2, Information security management, w którym były reprezentowane:

@stake

Articsoft Ltd

Association of British Insurers

British Computer Society

British Telecommunications plc

British Security Industry Association Department of Transport and Industry – Information Security Policy Group EDS Ltd

Experian

Gamma Secure Systems Limited

GlaxoSmithKline plc

HMG Protective Security Authority

HSBC

I-Sec Ltd Institute of Chartered Accountants in England and Wales

Institute of Internal Auditors – UK and Ireland

KPMG plc

Lloyds TSB

Logica UK Ltd

London Clearing House

Marks & Spencer plc

National Westminster Group

Nationwide Building Society

QinetiQ Ltd

N1)

Odsyłacz krajowy: W normie brytyjskiej wykaz komitetów odpowiedzialnych podano na wewnętrznej stronie przedniej okładki.

4

PN-I-07799-2:2005

Shell UK

Unilever

Wm. List & Co

XiSEC Consultants Ltd/AEXIS Security Consultants

Norma brytyjska została opracowana pod kierunkiem Zarządu DISC i została opublikowana z upoważnienia

Standards Policy and Strategy Committee 5 września 2002 roku.

Niniejsza polska norma jest tłumaczeniem normy brytyjskiej BS 7799-2:2002. Polski Komitet Normalizacyjny

otrzymał pozwolenie na publikację polskiej wersji językowej na podstawie licencji 2003/SK/078A. British Standards Publishing LTD nie bierze odpowiedzialności za dokładność tłumaczenia. W przypadku sporu za obowiązującą będzie przyjmowana oryginalna wersja angielska.

PN-I-07799-2:2005

5

Spis treści

strona

Komitety odpowiedzialne ................................................................................................................................

3

Przedmowa .....................................................................................................................................................

6

0

Wprowadzenie .........................................................................................................................................

7

1

Zakres normy ..........................................................................................................................................

9

2

Powołania normatywne ...........................................................................................................................

9

3

Terminy i definicje ....................................................................................................................................

9

4

System zarządzania bezpieczeństwem informacji (SZBI) ...................................................................... 11

5

Odpowiedzialność kierownictwa ............................................................................................................. 14

6

Przegląd SZBI realizowany przez kierownictwo ..................................................................................... 15

7

Doskonalenie SZBI .................................................................................................................................. 16

Załącznik A (normatywny) Cele stosowania zabezpieczeń oraz zabezpieczenia ........................................ 18

Załącznik B (informacyjny) Wytyczne do stosowania normy ........................................................................ 30

Załącznik C (informacyjny) Powiązanie między BS EN ISO 9001:2000, BS EN ISO 14001:1996

a BS 7799-2:2002 ........................................................................................................................................... 37

Załącznik D (informacyjny) Zmiany wewnętrznej numeracji ......................................................................... 39

Bibliografia ...................................................................................................................................................... 41

Rysunek 1 – Model PDCA stosowany w procesach SZBI ............................................................................

8

Tabela B.1 – Zasady OECD i model PDCA ................................................................................................... 36

Tabela C.1 – Powiązanie między BS EN ISO 9001:2000, BS EN ISO 14001:1996 a BS 7799-2:2002 ...... 37

Tabela D.1 – Związek między wewnętrzną numeracją w różnych wydaniach BS 7799-2 ........................... 39

6

PN-I-07799-2:2005

Przedmowa

Niniejsza część normy BS 7799 została przygotowana przez BDD/2, Zarządzanie bezpieczeństwem informacji N2). Zastępuje ona BS 7799-2:1999, która staje się normą zdezaktualizowaną.

Celem opracowania nowego wydania było jego zharmonizowanie z innymi normami systemów zarządzania,

takimi jak BS EN ISO 9001:2000 oraz BS EN ISO 14001:1996N3), tak aby zapewnić spójne i zintegrowane

wdrożenie i działanie systemów zarządzania. Nowe wydanie wprowadza ponadto model Planuj – Wykonuj –

Sprawdzaj – Działaj N4) (PDCA) jako podejście do tworzenia, wdrażania i zwiększania skuteczności systemu

zarządzania bezpieczeństwem informacji stanowiącego część systemów zarządzania organizacji.

Wdrożenie modelu PDCA odzwierciedla ponadto zasady określone w wytycznych OECD (2002)1 odnoszące

się do bezpieczeństwa systemów informacyjnych i sieci. W szczególności, nowe wydanie zawiera jasno zdefiniowany model umożliwiający wdrażanie zasad zawartych w tych wytycznych z uwzględnieniem szacowania ryzyka, projektowania i wdrażania bezpieczeństwa, zarządzania bezpieczeństwem i ponownego szacowania ryzyka.

Cele stosowania zabezpieczeń i zabezpieczenia, do których odnosi się niniejsze wydanie są zgodne z zabezpieczeniami wymienionymi w BS ISO/IEC 17799:2000. Lista celów stosowania zabezpieczeń oraz zabezpieczeń przedstawiona w niniejszej normie brytyjskiej nie jest wyczerpująca, zatem organizacja może rozważyć

dodatkowe cele stosowania zabezpieczeń oraz zabezpieczenia, jeśli są konieczne. Nie wszystkie opisane

zabezpieczenia będą miały zastosowanie w każdej sytuacji, ponieważ mogą nie brać pod uwagę lokalnych

ograniczeń o charakterze środowiskowym i technicznym lub nie są prezentowane w postaci, która odpowiada

potrzebom każdemu potencjalnemu użytkownikowi w organizacji.

Niniejsza publikacja nie oznacza, że podano w niej wszystkie niezbędne przesłanki do zawarcia na jej podstawie umowy. Za właściwe stosowanie niniejszej normy odpowiedzialni są użytkownicy.

Zgodność z brytyjską normą sama w sobie nie oznacza wypełnienia zobowiązań wynikających z przepisów prawa.

Zestawienie stron

Niniejszy dokument składa się ze strony tytułowej, okładki wewnętrznej, stron i oraz ii, stron od 1 do 33. oraz

okładki tylnej N5).

Nota o prawach autorskich BSI przedstawiona w niniejszym dokumencie wskazuje datę jego ostatniego wydania.

1)

OECD. OECD Guidelines for the security of Information Systems and Networks – Towards a Culture of Security: Paris: OECD, July 2002.

www.oecd.org.

N2)

Odsyłacz krajowy: BDD/2, Information security management.

N3)

Odsyłacz krajowy: Odpowiednik krajowy – PN-EN ISO 14001:1998 Systemy zarządzania środowiskowego. Specyfikacja i wytyczne

stosowania.

N4)

Odsyłacz krajowy: Plan-Do-Check-Act (PDCA).

N5)

Odsyłacz krajowy: Informacja dotyczy brytyjskiego wydania normy.

PN-I-07799-2:2005

0

7

Wprowadzenie

0.1 Wstęp

Niniejsza norma brytyjska została przygotowana dla kierownictw przedsiębiorstw oraz ich personelu w celu

przedstawienia modelu tworzenia oraz zarządzania skutecznym systemem zarządzenia bezpieczeństwem informacji (SZBI)N6). Zaleca się, aby wprowadzenie SZBI było dla organizacji decyzją strategiczną. Na projektowanie i wdrażanie SZBI w organizacji mają wpływ potrzeby i cele biznesowe, wynikające z nich wymagania bezpieczeństwa, realizowane procesy oraz wielkość i struktura organizacji. Zakłada się, że te czynniki oraz systemy je

wspomagające zmieniają się w czasie. Przyjmuje się, że proste sytuacje wymagają prostych rozwiązań SZBI.

Niniejsza norma brytyjska może być stosowana przez komórki wewnętrzne i organizacje zewnętrzne, w tym

jednostki certyfikujące w celu oceny zdolności organizacji do spełniania zarówno postawionych przez siebie

wymagań, jak i oczekiwań ze strony klientów lub organów nadzoru.

0.2 Podejście procesowe

W niniejszej normie brytyjskiej zachęca się do przyjęcia podejścia procesowego podczas ustanawiania, wdrażania, eksploatacji, monitorowania, utrzymywania i poprawy skuteczności SZBI w organizacji.

Aby efektywnie funkcjonować, organizacja powinna zidentyfikować i wykonać wiele działań. Działanie wykorzystujące zasoby i zarządzane w celu umożliwienia przekształcenia wejść w wyjścia można rozpatrywać jako proces.

Często wartość wyjściowa jednego procesu stanowi bezpośrednio wartość wejściową procesu następnego.”

Zastosowanie w organizacji systemu procesów, identyfikacja i interakcja tych procesów, a także zarządzanie

nimi mogą być określone jako „podejście procesowe”.

Podejście procesowe zwraca uwagę użytkowników na szczególne znaczenie:

a) zrozumienia biznesowych wymagań bezpieczeństwa informacji oraz potrzeby ustanowienia polityki

i celów bezpieczeństwa informacji;

b) wdrażanych i eksploatowanych zabezpieczeń, w kontekście kompleksowego zarządzania ryzykiem

w organizacji;

c) monitorowania i przeglądu wydajności oraz skuteczności SZBI;

d) ciągłego doskonalenia na podstawie obiektywnego pomiaru.

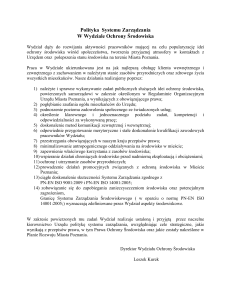

Do wszystkich procesów SZBI można zastosować model znany jako ‘Planuj - Wykonuj – Sprawdzaj – Działaj’

(PDCA – ‘Plan-Do-Check-Act’), tak jak przyjęto w niniejszej normie. Na rysunku 1 przedstawiono, w jaki

sposób SZBI przyjmuje jako wartość wejściową wymagania bezpieczeństwa informacji i oczekiwania zainteresowanych stron, a po podjęciu koniecznych działań i procesów, dostarcza wartości wyjściowych bezpieczeństwa informacji (tzn. zarządzanie bezpieczeństwem informacji), które spełniają te wymagania i oczekiwania.

Na rysunku 1 zilustrowano ponadto połączenia między procesami przedstawionymi w rozdziałach 4, 5, 6 i 7.

PRZYKŁAD 1

Wymaganie można sformułować w taki sposób, że naruszenie bezpieczeństwa informacji nie spowoduje poważnych strat finansowych dla organizacji i/lub nie spowoduje zamieszania w organizacji.

PRZYKŁAD 2

Oczekiwanie można określić w taki sposób, że w przypadku wystąpienia poważnego incydentu – na przykład

naruszenia bezpieczeństwa strony WWW, za pomocą której organizacja realizuje handel elektroniczny – zaleca się, aby w organizacji znaleźli się ludzie o wystarczającym przeszkoleniu, aby móc stosować odpowiednie procedury w celu zminimalizowania skutków incydentu.

UWAGA: Termin „procedura” jest umownie stosowany w bezpieczeństwie informacji w celu określenia „procesu”, który jest

realizowany przez ludzi, w przeciwieństwie do procesów wykonywanych przez komputery lub inne środki elektroniczne.

N6)

Odsyłacz krajowy: Równolegle funkcjonuje skrót ISMS.

8

PN-I-07799-2:2005

Planuj

Ustanowienie ISMS

Wykonuj

Zainteresowane

strony

Wdrożenie

i eksploatacja ISMS

Cykl opracowywania,

utrzymywania

i doskonalenia

Utrzymanie

i doskonalenie ISMS

Zainteresowane

strony

Działaj

Wymagania

i oczekiwania

dotyczące

bezpieczeństwa

informacji

Monitorowanie

i przegląd ISMS

Zarządzanie

bezpieczeństwem

informacji

Sprawdzaj

Rysunek 1 – Model PDCA stosowany w procesach SZBI

Planuj (ustanowienie SZBI)

Ustanowienie polityki bezpieczeństwa, celów, zakresu stosowania, procesów i procedur odpowiednich dla zarządzania ryzykiem oraz doskonalenia

bezpieczeństwa tak, aby uzyskać wyniki zgodne z ogólnymi politykami

i celami organizacji.

Wykonuj (wdrożenie

i eksploatacja SZBI)

Wdrożenie i eksploatacja polityki bezpieczeństwa, zabezpieczeń, procesów i procedur.

Sprawdzaj (monitorowanie

i przegląd SZBI)

Szacowanie oraz tam, gdzie ma zastosowanie, pomiar wykonania procesów w odniesieniu do polityki bezpieczeństwa, celów i praktycznych doświadczeń oraz przekazywanie kierownictwu wyników do przeglądu.

Działaj (utrzymanie

i doskonalenie SZBI)

Podejmowanie działań korygujących i zapobiegawczych na podstawie wyników przeglądu realizowanego przez kierownictwo tak, aby osiągnąć ciągłe doskonalenie SZBI.

0.3 Zgodność z innymi systemami zarządzania

Niniejsza norma jest dostosowana do BS EN ISO 9001:2000 oraz BS EN ISO 14001:1996, tak aby wspierać

jej spójne i zintegrowane wdrażanie i eksploatację wraz ze związanymi normami dotyczącymi zarządzania.

W tablicy C.1 przedstawiono powiązania między rozdziałami niniejszej normy brytyjskiej, BS EN ISO 9001:2000

oraz BS EN ISO 14001:1996.

Niniejsza norma brytyjska została zaprojektowana tak, aby umożliwić organizacji dopasowanie lub zintegrowanie swojego SZBI z wymaganiami powiązanych systemów zarządzania.

PN-I-07799-2:2005

1

9

Zakres normy

1.1 Informacje ogólne

W niniejszej normie określono wymagania dotyczące ustanawiania, wdrażania, eksploatacji, monitorowania,

przeglądu, utrzymywania i doskonalenia udokumentowanego SZBI w całościowym kontekście ryzyk biznesowych. Określono wymagania dotyczące wdrażania zabezpieczeń dostosowanych do potrzeb pojedynczych

organizacji lub ich części (patrz załącznik B zawierający wytyczne do stosowania tej normy).

SZBI został zaprojektowany tak, aby zapewnić adekwatne i proporcjonalne zabezpieczenia, które odpowiednio chronią aktywa informacyjne oraz uzyskać zaufanie klientów oraz innych zainteresowanych stron. Oznacza to utrzymywanie i zwiększanie konkurencyjności, przepływów finansowych, zyskowności, zgodności z przepisami prawa i wizerunek handlowy.

1.2 Zastosowanie

Wymagania opisane w niniejszej normie brytyjskiej są ogólne i przeznaczone do stosowania we wszystkich

organizacjach, niezależnie od typu, rozmiaru i natury biznesu. Jeżeli jakiegokolwiek wymagania tej normy nie da

się zastosować z uwagi na naturę organizacji lub prowadzonej działalności, to można rozważyć jego pominięcie.

W przypadku pominięcia, twierdzenia o zgodności z niniejszą normą nie są akceptowane, chyba że takie

pominięcia nie mają wpływu na możliwości organizacji lub jej odpowiedzialność co do zapewnienia stanu

bezpieczeństwa informacji, które spełnia wymagania bezpieczeństwa wyznaczone przez oszacowanie ryzyka i zastosowane wymagania nadzoru. Każde wyłączenie zabezpieczeń, o którego potrzebie zdecydowano

na podstawie kryteriów akceptowania ryzyka, należy uzasadnić i temu uzasadnieniu ma towarzyszyć odpowiednie potwierdzenie, że powiązane ryzyka zostały we właściwy sposób zaakceptowane przez osoby odpowiedzialne. Pominięcie jakiegokolwiek wymagania określonego w rozdziałach 4, 5, 6 i 7 nie jest akceptowane.

2

Powołania normatywneN7)

Do zastosowania niniejszego dokumentu są niezbędne podane niżej dokumenty powołane. W przypadku

powołań datowanych ma zastosowanie wyłącznie wydanie cytowane. W przypadku powołań niedatowanych

stosuje się ostatnie wydanie dokumentu powołanego.

BS EN ISO 9001:2000, Quality management systems – Requirements.

BS ISO/IEC 17799:2000, Information technology – Code of practice for information security management.

ISO Guide 73:2002, Risk management – Vocabulary – Guidelines for use in standards.

3

Terminy i definicje

W niniejszej normie brytyjskiej zastosowano następujące terminy i definicje.

3.1

dostępność

zapewnienie, że osoby upoważnione mają dostęp do informacji i związanych z nią aktywów wtedy, gdy jest to

potrzebne

[BS ISO/IEC 17799:2000]

3.2

poufność

zapewnienie, że informacja jest dostępna tylko dla osób do tego upoważnionych

[BS ISO/IEC 17799:2000]

N7)

Odsyłacz krajowy: Patrz załącznik krajowy NA.

10

PN-I-07799-2:2005

3.3

bezpieczeństwo informacji

bezpieczeństwo polegające na zachowaniu poufności, integralności i dostępności informacji

3.4

system zarządzania bezpieczeństwem informacji

SZBI

ta część całościowego systemu zarządzania, oparta na podejściu wynikającym z ryzyka biznesowego, odnosząca się do ustanawiania, wdrażania, eksploatacji, monitorowania, utrzymywania i doskonalenia bezpieczeństwa informacji

UWAGA system zarządzania obejmuje strukturę organizacyjną, polityki, działania planistyczne, zakresy odpowiedzialności, praktyki, procedury, procesy i zasoby.

3.5

integralność

zapewnienie dokładności i kompletności informacji oraz metod jej przetwarzania

[BS ISO/IEC 17799:2000]

3.6

akceptowanie ryzyka

decyzja, aby zaakceptować ryzyko

[ISO Guide 73]

3.7

analiza ryzyka

systematyczne korzystanie z informacji w celu zidentyfikowania źródeł i oceny ryzyka.

[ISO Guide 73]

3.8

szacowanie ryzyka

całościowy proces analizy ryzyka i oceny ryzyka

[ISO Guide 73]

3.9

ocena ryzyka

proces porównywania estymowanego ryzyka z założonymi kryteriami ryzyka w celu wyznaczenia wagi ryzyka.

[ISO Guide 73]

3.10

zarządzanie ryzykiem

skoordynowane działania w celu kierowania i kontroli organizacji z uwzględnieniem ryzyka

[ISO Guide 73]

3.11

postępowanie z ryzykiem

proces polegający na wyborze i wdrożeniu środków modyfikujących ryzyko

[ISO Guide 73]

3.12

deklaracja stosowania

dokument, w którym opisano cele stosowania zabezpieczeń oraz zabezpieczenia, które odnoszą się i mają

zastosowanie w SZBI danej organizacji, oparte na rezultatach i wnioskach wynikających z procesów szacowania i postępowania z ryzykiem.

PN-I-07799-2:2005

4

11

System zarządzania bezpieczeństwem informacji (SZBI)

4.1 Wymagania ogólne

Organizacja powinna opracować, wdrożyć, utrzymać i stale doskonalić udokumentowany SZBI w kontekście

całościowych działań biznesowych i ryzyka, które występują w organizacji. Zastosowany w niniejszej normie

proces opiera się na modelu PDCA przedstawionym na rysunku 1.

4.2 Ustanowienie i zarządzanie SZBI

4.2.1 Ustanowienie SZBI

Organizacja powinna podjąć następujące działania:

a) Określić zakres SZBI uwzględniający charakter prowadzonej działalności, organizacji, jej lokalizacji,

aktywów i technologii;

b) Określić politykę SZBI uwzględniającą charakter prowadzonej działalności, organizacji, jej lokalizacji, aktywów i technologii, która:

1) zawiera ramy ustalania celów polityki oraz wyznacza ogólny kierunek i zasady działania w odniesieniu do bezpieczeństwa informacji;

2) bierze pod uwagę wymagania biznesowe, prawne oraz wymagania nadzoru, a także zobowiązania odnoszące się do bezpieczeństwa wynikające z umów;

3) ustanawia w organizacji kontekst strategiczny oraz dla zarządzania ryzykiem dający obszar ustanowienia i utrzymania SZBI;

4) określa kryteria, według których ma być oceniane ryzyko oraz określana struktura dla szacowania ryzyka [patrz 4.2.1c)];

5) została zaakceptowana przez kierownictwo.

c) Określić systematyczne podejście do szacowania ryzyka

Należy wskazać metodę szacowania ryzyka, odpowiednią dla SZBI, określić bezpieczeństwo informacji

w kontekście biznesowym oraz wymagania prawne i wymagania nadzoru. Ustanowić politykę i cele SZBI

w celu zmniejszenia ryzyk do akceptowalnych poziomów. Wyznaczyć kryteria akceptowania ryzyka i zidentyfikować akceptowalne poziomy ryzyka [patrz 5.1f)].

d) Określić ryzyka

1) Określić aktywa znajdujące się w zakresie SZBI oraz gestorówN8) tych aktywów.

2) Określić zagrożenia dla tych aktywów.

3) Określić podatności, które mogą być wykorzystane przez zagrożenia.

4) Określić skutki, jakie mogą wystąpić w stosunku do aktywów w przypadku utraty: poufności,

integralności i dostępności.

e) Oszacować ryzyka

1) Oszacować szkody i straty biznesowe, które mogą wyniknąć z naruszenia bezpieczeństwa, biorąc pod uwagę potencjalne konsekwencje utraty: poufności, integralności i dostępności aktywów.

2) Oszacować realne prawdopodobieństwo zdarzenia się takiego naruszenia bezpieczeństwa

w świetle istotnych zagrożeń i podatności oraz konsekwencji związanych z tymi aktywami oraz aktualnie wdrożonymi zabezpieczeniami.

3) Wyznaczyć poziomy ryzyk.

4) Stwierdzić, czy ryzyko jest akceptowalne, czy też wymaga podjęcia działań z zastosowaniem

działań określonych w 4.2.1c).

f)

N8)

Zidentyfikować i ocenić warianty postępowania z ryzykami

Odsyłacz krajowy: w zależności od kontekstu, stosuje się niekiedy określenia „zarządzający”, „właściciel”.

12

PN-I-07799-2:2005

Możliwe działania obejmują:

1) zastosowanie odpowiednich zabezpieczeń;

2) zaakceptowanie ryzyk, w sposób świadomy i obiektywny, przy założeniu, że jasno spełniają

warunki wyznaczone w polityce organizacji oraz kryteria akceptowania ryzyk [patrz 4.2.1c)]

3) unikanie ryzyk;

4) przeniesienie związanych ryzyk biznesowych na innych uczestników, np. ubezpieczycieli, dostawców.

g) Wybrać cele stosowania zabezpieczeń oraz zabezpieczenia jako środki postępowania z ryzykami

Odpowiednie cele stosowania zabezpieczeń oraz zabezpieczenia powinny być wybrane z listy zawartej

w załączniku A do niniejszej normy, a wybór – uzasadniony wnioskami wynikającymi z procesu szacowania ryzyka i postępowania z ryzykiem.

UWAGA: Cele stosowania zabezpieczeń oraz zabezpieczenia wymienione w załączniku A nie są listą wyczerpującą, zatem można wybrać dodatkowe cele stosowania zabezpieczeń oraz zabezpieczenia.

h) Przygotować deklarację stosowania

Odpowiednie cele stosowania zabezpieczeń oraz zabezpieczenia wybrane w 4.2.1g) oraz uzasadnienia ich wyboru powinny być udokumentowane w deklaracji stosowania. Także pominięcie któregokolwiek z celów stosowania zabezpieczeń oraz zabezpieczenia z listy przedstawionej w załączniku A powinno być odnotowane.

i) Uzyskać akceptację kierownictwa dla zaproponowanych ryzyk szczątkowych oraz autoryzację do

wdrażania i eksploatacji SZBI.

4.2.2 Wdrożenie i eksploatacja SZBI

Organizacja powinna podjąć następujące działania:

a) Sformułować plan postępowania z ryzykiem, w którym są określone odpowiednie działania kierownictwa, zakresy odpowiedzialności oraz priorytety dla zarządzania ryzykami związanymi z bezpieczeństwem informacji (patrz rozdział 5).

b) Wdrożyć plan postępowania z ryzykiem w celu osiągnięcia zidentyfikowanych celów stosowania

zabezpieczeń, które obejmują rozważenie finansowania oraz przydzielania ról i zakresów odpowiedzialności.

c) Wdrożyć zabezpieczenia wybrane w 4.2.1g), tak aby osiągnąć cele stosowania zabezpieczeń.

d) Wdrożyć programy uświadamiania i szkolenia (patrz 5.2.2).

e) Zarządzać eksploatacją.

f)

Zarządzać zasobami (patrz 5.2).

g) Wdrożyć procedury i inne zabezpieczenia zdolne do zapewnienia natychmiastowego wykrycia i reakcji na incydenty związane z naruszeniem bezpieczeństwa.

4.2.3 Monitorowanie i przegląd SZBI

Organizacja powinna podjąć następujące działania:

a) Wykonywać procedury i stosować inne zabezpieczenia w celu:

1) natychmiastowego wykrywania błędów w wynikach przetwarzania;

2) natychmiastowego identyfikowania naruszenia bezpieczeństwa oraz incydentów, zakończonych

niepowodzeniem lub sukcesem,

3) umożliwienia kierownictwu stwierdzenia, czy działania związane z bezpieczeństwem delegowane na poszczególne osoby lub wdrożone za pomocą środków informatycznych są wykonywane

zgodnie z oczekiwaniami.

4) określenia działań podejmowanych w celu rozwiązania problemów związanych z naruszeniem

bezpieczeństwa przy uwzględnieniu priorytetów biznesowych.

PN-I-07799-2:2005

13

b) Wykonywać regularne przeglądy skuteczności SZBI (w tym zgodność z polityką i celami oraz przegląd zabezpieczeń), biorąc pod uwagę wyniki audytów bezpieczeństwa, incydentów, sugestii oraz informacji zwrotnych uzyskanych od wszystkich zainteresowanych stron.

c) Dokonywać przeglądów poziomu ryzyka szczątkowego oraz ryzyka akceptowalnego, biorąc pod

uwagę zmiany:

1) w organizacji;

2) technologii;

3) celów biznesowych i procesów;

4) zidentyfikowanych zagrożeń;

5) zewnętrznych zdarzeń, takich jak zmiany prawa lub stosownych regulacji oraz zmiany o charakterze społecznym.

d) W zaplanowanych odstępach czasu przeprowadzać audyty wewnętrzne SZBI.

e) W regularnych odstępach czasu podejmować przeglądy SZBI realizowane przez kierownictwo (co

najmniej raz do roku) tak, aby zapewnić, że zakres jest odpowiedni oraz zostały zidentyfikowane udoskonalenia procesu SZBI (patrz rozdział 6).

f) Rejestrować działania i zdarzenia, które mogą mieć wpływ na skuteczność lub jakość realizacji SZBI

(patrz 4.3.3).

4.2.4 Utrzymanie i doskonalenie SZBI

Organizacja powinna regularnie podejmować następujące działania:

a) Wdrażać w SZBI zidentyfikowane udoskonalenia.

b) Podejmować odpowiednie działania korygujące lub zapobiegawcze zgodne z 7.2 i 7.3. Wyciągać

wnioski z doświadczeń w dziedzinie bezpieczeństwa zarówno innych organizacji, jak i własnych.

c) Informować o wynikach działań i uzgadniać je ze wszystkimi zainteresowanymi stronami.

d) Zapewniać, że udoskonalenia osiągają zamierzone cele.

4.3 Wymagania dotyczące dokumentacji

4.3.1 Postanowienia ogólne

Dokumentacja SZBI powinna obejmować:

a) Udokumentowane deklaracje polityki bezpieczeństwa [patrz 4.2.1b)] oraz celów stosowania zabezpieczeń.

b) Zakres SZBI [patrz 4.2.1c)] oraz procedury i zabezpieczenia służące realizacji SZBI.

c) Raport z procesu szacowania ryzyka [patrz. 4.2.1c) do 4.2.1g)].

d) Plan postępowania z ryzykiem [patrz 4.2.2 b)].

e) Udokumentowane procedury potrzebne organizacji do zapewnienia efektywnego planowania, eksploatacji i sterowania jej procesami bezpieczeństwa informacji (patrz 6.1).

f)

ZapisyN9) wymagane przez niniejszą normę brytyjską (patrz. 4.3.3).

g) Deklarację stosowania.

Wszystkie dokumenty powinny być dostępne zgodnie z wymaganiami określonymi w polityce SZBI.

UWAGA 1: Tam, gdzie w niniejszej normie pojawia się termin „udokumentowana procedura”, oznacza to, że procedura

jest zdefiniowana, udokumentowana, wdrożona i utrzymywana.

UWAGA 2: Zakres dokumentacji SZBI może być odmienny dla różnych organizacji z uwagi na:

–

wielkość organizacji i rodzaj jej działalności;

–

zakres i złożoność wymagań bezpieczeństwa oraz zarządzanego systemu.

UWAGA 3: Dokumenty i zapisy mogą przybrać dowolną formę lub być przechowywane na dowolnym typie nośnika.

N9)

Odsyłacz krajowy: records.

14

PN-I-07799-2:2005

4.3.2 Nadzór nad dokumentami

Dokumenty wymagane przez SZBI powinny być chronione i nadzorowane. Powinna być ustanowiona udokumentowana procedura w celu określenia działań kierownictwa potrzebnych do:

a) zatwierdzenia odpowiednich dokumentów przed ich wydaniem;

b) przeglądu i aktualizacji dokumentów w razie potrzeby oraz ponownego ich zatwierdzania;

c) zapewnienia, że zidentyfikowano zmiany i aktualny status zmian dokumentów;

d) zapewnienia, że najnowsze wersje odpowiednich dokumentów są dostępne w miejscach ich stosowania;

e) zapewnienia, że dokumenty pozostają czytelne i łatwe do zidentyfikowania;

f)

zapewnienia, że dokumenty zewnętrzne są identyfikowane;

g) zapewnienia, że rozpowszechnianie dokumentów jest kontrolowane;

h) zapobiegania niezamierzonemu stosowaniu nieaktualnych dokumentów;

i)

zastosowania odpowiedniej ich identyfikacji, jeżeli są zachowane z jakichkolwiek powodów.

4.3.3 Nadzór nad zapisami

W celu dostarczenia świadectwa potwierdzającego zgodność z wymaganiami oraz skutecznej eksploatacji

SZBI powinny być ustanowione i utrzymywane odpowiednie zapisy. Zapisy te powinny być nadzorowane.

SZBI powinien uwzględniać wszystkie odpowiednie wymagania przepisów prawa. Zapisy powinny być czytelne, łatwe do zidentyfikowania i odtwarzalne. Należy udokumentować zabezpieczenia służące identyfikowaniu, przechowywaniu, ochronie, odtwarzaniu, archiwizacji oraz niszczeniu zapisów. Proces zarządzania powinien określać potrzebę i zakres zapisów.

Zapisy powinny dotyczyć realizacji procesów, zgodnie z opisem zawartym w 4.2 oraz wszystkich incydentów

związanych z bezpieczeństwem w odniesieniu do SZBI.

PRZYKŁAD

Przykładami zapisów są księgi gości, zapisy audytu i autoryzacji dostępu.

5

Odpowiedzialność kierownictwa

5.1 Zaangażowanie kierownictwa

Kierownictwo powinno zapewnić świadectwo swojego zaangażowania w ustanowienie, eksploatację, monitorowanie, przegląd, utrzymanie i doskonalenie SZBI przez:

a) ustanowienie polityki bezpieczeństwa informacji;

b) zapewnienie, że cele bezpieczeństwa informacji i plany zostały ustanowione;

c) określenie ról i zakresów odpowiedzialności w odniesieniu do bezpieczeństwa informacji;

d) informowanie organizacji o znaczeniu spełniania celów bezpieczeństwa informacji i zgodności z polityką bezpieczeństwa informacji, swojej odpowiedzialności prawnej oraz potrzeby ciągłego udoskonalania;

e) zapewnienie wystarczających zasobów do opracowywania, wdrażania, eksploatacji i utrzymania SZBI

(patrz 5.2.1);

f)

decydowanie o akceptowalnym poziomie ryzyka;

g) przeprowadzanie przeglądów SZBI realizowanych przez kierownictwo (patrz rozdział 6).

5.2 Zarządzanie zasobami

5.2.1 Zapewnienie zasobów

Organizacja powinna określić i zapewnić zasoby potrzebne do:

a) ustanowienia, wdrożenia, eksploatacji i utrzymania SZBI;

PN-I-07799-2:2005

15

b) zapewnienia, że procedury bezpieczeństwa informacji wspierają wymagania biznesowe;

c) zidentyfikowania i odniesienia się do wymagań przepisów prawa i wymagań nadzoru oraz zobowiązań umownych związanych z bezpieczeństwem;

d) utrzymania odpowiedniego bezpieczeństwa przez poprawne zastosowanie wszystkich wdrażanych

zabezpieczeń;

e) przeprowadzenia przeglądów, kiedy zachodzi taka potrzeba, oraz odpowiedniego reagowania na

wyniki tych przeglądów;

f)

poprawy skuteczności SZBI tam, gdzie jest to wymagane.

5.2.2 Szkolenie, uświadamianie i kompetencje

Organizacja powinna zapewnić, że cały personel, któremu przypisano zakresy obowiązków określone w SZBI,

ma kompetencje do realizacji wymaganych zadań przez:

a) określenie koniecznych kompetencji personelu wykonującego prace, które mają wpływ na SZBI;

b) zapewnienie kompetentnego szkolenia oraz, jeśli to konieczne, zatrudnienie kompetentnego personelu w celu realizacji tych potrzeb;

c) ocenę skuteczności zapewnionego szkolenia oraz podjętych działań;

d) prowadzenie zapisów dotyczących edukacji, szkolenia, umiejętności, doświadczenia i kwalifikacji

(patrz 4.3.3).

Organizacja powinna zapewnić także, aby cały odpowiedni personel był świadomy związku i znaczenia swoich działań dotyczących bezpieczeństwa informacji oraz wkładu dla osiągnięcia celów SZBI.

6

Przegląd SZBI realizowany przez kierownictwo

6.1 Postanowienia ogólne

Kierownictwo powinno przeprowadzać przeglądy SZBI organizacji w zaplanowanych odstępach czasu w celu

zapewnienia jego ciągłej poprawności, odpowiedniości i skuteczności. Przegląd powinien zawierać ocenę

możliwości doskonalenia i potrzeby zmian w SZBI, w tym polityki bezpieczeństwa i celów bezpieczeństwa.

Wyniki przeglądów powinny być jasno udokumentowane, a odpowiednie zapisy powinny być przechowywane

(patrz 4.3.3).

6.2 Dane wejściowe przeglądu

Dane wejściowe przeglądu realizowanego przez kierownictwo powinny zawierać informacje dotyczące:

a) wyników audytów i przeglądów SZBI;

b) informacji zwrotnych od zainteresowanych stron;

c) technik, produktów i procedur, które mogłyby być zastosowane w organizacji w celu ulepszenia realizacji i skuteczności SZBI;

d) statusu działań korygujących i zapobiegawczych;

e) podatności lub zagrożeń, do których nie było odpowiedniego odniesienia w poprzednim oszacowaniu ryzyka;

f)

działań podjętych na skutek poprzednich przeglądów realizowanych przez kierownictwo;

g) jakichkolwiek zmian, które mogłyby dotyczyć SZBI;

h) zaleceń dotyczących doskonalenia.

6.3 Dane wyjściowe przeglądu

Dane wyjściowe przeglądu realizowanego przez kierownictwo powinny zawierać wszystkie decyzje i działania związane z:

a) Doskonaleniem skuteczności SZBI;

16

PN-I-07799-2:2005

b) Modyfikacją procedur dotyczących bezpieczeństwa informacji, jeśli jest to konieczne, w celu reakcji

na wewnętrzne lub zewnętrzne zdarzenia, które mogą mieć konsekwencje dla SZBI, w tym zmiany:

1) wymagań biznesowych;

2) wymagań bezpieczeństwa;

3) procesów biznesowych mających wpływ na istniejące wymagania biznesowe;

4) prawnych uwarunkowań lub uregulowań wewnętrznych;

5) poziomów ryzyka i/lub poziomów akceptacji ryzyka.

c) potrzebnymi zasobami.

6.4 Wewnętrzne audyty SZBI

Organizacja powinna przeprowadzać wewnętrzne audyty SZBI w zaplanowanych odstępach czasu w celu

określenia, czy cele stosowania zabezpieczeń, zabezpieczenia, procesy i procedury jej SZBI są:

a) zgodne z wymaganiami niniejszej normy i odpowiednimi przepisami prawa oraz z wymaganiami o charakterze regulacyjnym;

b) zgodne z określonymi wymaganiami bezpieczeństwa informacji;

c) efektywnie wdrożone i utrzymywane;

d) realizowane w oczekiwany sposób.

Program audytu powinien być zaplanowany, z uwzględnieniem statusu i znaczenia procesów i obszarów, które będą audytowane, jak również wyników poprzednich audytów. Należy określić kryteria, zakres, częstotliwość i metody audytów. Wybór audytorów i przeprowadzenie audytów powinny zapewniać obiektywność i bezstronność procesu audytu. Audytorzy nie powinni kontrolować swojej własnej pracy.

Zakresy obowiązków, wymagania dotyczące planowania i przeprowadzania audytów oraz informowania o wynikach a także prowadzenia zapisów (patrz 4.3.3) powinny być określone w udokumentowanej procedurze.

Kierownictwo odpowiedzialne za obszar będący przedmiotem audytu powinno zapewnić podjęcie działań bez

nieuzasadnionej zwłoki w celu wyeliminowania wykrytych niezgodności i ich przyczyn. Działania doskonalące

powinny obejmować weryfikację podjętych działań oraz informowanie o wynikach weryfikacji (patrz rozdział 7).

7

Doskonalenie SZBI

7.1 Ciągłe doskonalenie

Organizacja powinna w sposób ciągły poprawiać skuteczność SZBI przez stosowanie polityki bezpieczeństwa informacji, celów bezpieczeństwa, wyników audytu, analiz monitorowanych zdarzeń, działań korygujących i zapobiegawczych oraz przeglądów realizowanych przez kierownictwo.

7.2 Działania korygujące

Organizacja powinna podjąć działanie w celu wyeliminowania przyczyny niezgodności związanych z wdrożeniem i eksploatacją SZBI, tak aby przeciwdziałać powtórnym ich wystąpieniom. Udokumentowane procedury

działania korygującego powinny określać wymagania dotyczące:

a) zidentyfikowania niezgodności wdrożenia i/lub eksploatacji SZBI;

b) stwierdzenia przyczyn niezgodności;

c) oceny potrzeby działań w celu zapewnienia, że niezgodności nie powtórzą się;

d) wskazania i wdrożenia potrzebnych działań korygujących;

e) wprowadzenia do dokumentacji zapisów rezultatów podjętych działań (patrz 4.3.3);

f)

przeglądu podjętych działań korygujących.

PN-I-07799-2:2005

17

7.3 Działania zapobiegawcze

Organizacja powinna wskazywać działanie podejmowane w celu ochrony przed przyszłymi niezgodnościami

tak, aby przeciwdziałać ich wystąpieniu. Podejmowane działania zapobiegawcze powinny być stosowne do

wagi potencjalnych problemów. Udokumentowane procedury działań zapobiegawczych powinny określać

wymagania dotyczące:

a) zidentyfikowania potencjalnych niezgodności i ich przyczyn;

b) wskazania i wdrożenia potrzebnego działania zapobiegawczego;

c) wprowadzenia do dokumentacji zapisu rezultatów podjętych działań (patrz 4.3.3);

d) przeglądów podjętych działań zapobiegawczych;

e) zidentyfikowania zmienionych ryzyk i zapewnienia, że uwaga skoncentruje się na znacząco zmienionych ryzykach.

Należy wskazać priorytety działań zapobiegawczych na podstawie wyników szacowania ryzyka.

UWAGA: Działanie zapobiegające niezgodnościom jest często bardziej efektywne kosztowo niż działanie korygujące.

18

PN-I-07799-2:2005

Załącznik A (normatywny)

Cele stosowania zabezpieczeń oraz zabezpieczenia

A.1

Wprowadzenie

Cele stosowania zabezpieczeń oraz zabezpieczenia zebrane w punktach od A.3 do A.12 wynikają bezpośrednio i są zgodne z wymienionymi w BS ISO/IEC 17799:2000, w rozdziałach 3 do 12. Listy w tablicach nie

są wyczerpujące i organizacja może rozważyć, czy nie są konieczne dodatkowe cele stosowania zabezpieczeń oraz zabezpieczenia. Cele stosowania zabezpieczeń i zabezpieczenia powinny być wybrane jako część

procesu SZBI opisanego w 4.2.1.

A.2

Poradnik praktycznych zasad

Rozdziały 3 do 12 normy BS ISO/IEC 17799:2000 są poradnikiem zawierającym najlepsze praktyki dotyczących zabezpieczeń określonych w rozdziałach od A.3 do A.12.

A.3

Polityka bezpieczeństwa

Numeracja

BS ISO/IEC

17799:2000

A.3.1 Polityka bezpieczeństwa informacji

3.1

Cel stosowania zabezpieczeń: Zapewnienie kierunków działania i wsparcia kierownictwa dla bezpieczeństwa informacji.

Zabezpieczenia

A.3.1.1

Dokument polityki bezpieczeństwa informacji

Dokument polityki powinien zostać zatwierdzony przez

kierownictwo, opublikowany i udostępniony w odpowiedni

sposób wszystkim pracownikom.

3.1.1

A.3.1.2

Przegląd i ocena

Polityka bezpieczeństwa powinna być poddawana regularnemu przeglądowi, a w przypadku istotnych zmian powinna zapewniać, że pozostaje adekwatna.

3.1.2

A.4

Organizacja bezpieczeństwa

Numeracja

BS ISO/IEC

17799:2000

A.4.1 Infrastruktura bezpieczeństwa informacji

Cel stosowania zabezpieczeń: Zarządzanie bezpieczeństwem informacji w organizacji

4.1

Zabezpieczenia

A.4.1.1

Forum zarządzania bezpieczeństwem informacji

Utworzenie forum kierowniczego w celu zapewnienia

4.1.1

wskazania wyraźnego kierunku działań i udzielenia zauważalnego wsparcia dla inicjatyw w dziedzinie bezpieczeństwa. Forum powinno propagować bezpieczeństwo wewnątrz organizacji przez odpowiednie zaangażowanie

i przydzielanie zasobów.

A.4.1.2

Koordynacja bezpieczeństwa

informacji

W dużych organizacjach należy wprowadzić międzywydziałowe forum złożone z przedstawicieli kadry kierowniczej odpowiednich działów w celu koordynowania wdrażania zabezpieczeń.

4.1.2

A.4.1.3

Podział odpowiedzialności

w zakresie bezpieczeństwa

informacji

Odpowiedzialność za ochronę indywidualnych aktywów

i realizację określonych procesów bezpieczeństwa powinna być wyraźnie zdefiniowana.

4.1.3

PN-I-07799-2:2005

19

A.4 (kontynuacja)

Numeracja

BS ISO/IEC

17799:2000

A.4.1.4

Proces autoryzacji urządzeń

służących do przetwarzania

informacji

Kierownictwo powinno ustanowić proces autoryzacji

nowych urządzeń do przetwarzania informacji.

4.1.4

A.4.1.5

Specjalistyczne doradztwo

w dziedzinie bezpieczeństwa

informacji

Specjalistyczne doradztwo dotyczące bezpieczeństwa informacji powinno być świadczone i koordynowane w organizacji przez wewnętrznych lub zewnętrznych doradców.

4.1.5

A.4.1.6

Współpraca między organizacjami

Powinny być utrzymywane właściwe kontakty z organami

ścigania, organami wydającymi przepisy, dostawcami

usług informatycznych oraz operatorami telekomunikacyjnymi.

4.1.6

A.4.1.7

Niezależne przeglądy bezpieczeństwa informacji

Wdrożenie polityki bezpieczeństwa informacji powinno

podlegać niezależnym przeglądom.

4.1.7

A.4.2 Bezpieczeństwo dostępu osób trzecich

Cel stosowania zabezpieczeń: Utrzymywanie bezpieczeństwa urządzeń do przetwarzania informacji

należących do organizacji oraz aktywów informacyjnych, do których dostęp mają osoby trzecie.

4.2

Zabezpieczenia

A.4.2.1

Identyfikacja ryzyka wynikającego z dostępu osób trzecich

Należy oszacować ryzyka związane z dostępem osób

trzecich do urządzeń do przetwarzania informacji w organizacji oraz wdrożyć odpowiednie zabezpieczenia.

4.2.1

A.4.2.2

Wymagania bezpieczeństwa

w umowach z osobami trzecimi

Umowy umożliwiające dostęp osób trzecich do urządzeń

służących do przetwarzania informacji organizacji powinny bazować na formalnych zapisach zawierających

wszystkie wymagania bezpieczeństwa.

4.2.2

A.4.3 Zlecanie przetwarzania na zewnątrz

Cel stosowania zabezpieczeń: Utrzymanie bezpieczeństwa informacji w sytuacjach, gdy odpowiedzialność za jej przetwarzanie ponosi inna organizacja.

4.3

Zabezpieczenia

A.4.3.1

A.5

Wymagania bezpieczeństwa

w umowach zlecania na

zewnątrz

Wymagania bezpieczeństwa dotyczące organizacji, która

powierza innej organizacji zarządzanie i kontrolę nad

częścią swoich systemów teleinformatycznych, sieci lub

środowisk użytkowników końcowych powinny być określone w umowie pomiędzy stronami.

4.3.1

Klasyfikacja i kontrola aktywów

Numeracja

BS ISO/IEC

17799:2000

A.5.1 Rozliczalność aktywów

5.1

Cel stosowania zabezpieczeń: Utrzymanie odpowiedniej ochrony aktywów organizacji.

Zabezpieczenia

A.5.1.1

Inwentaryzacja aktywów

Należy stworzyć i utrzymywać inwentaryzację wszystkich

ważnych aktywów związanych z każdym systemem informacyjnym.

A.5.2 Klasyfikacja informacji

Cel stosowania zabezpieczeń: Zapewnianie właściwego poziomu ochrony aktywów informacyjnych.

5.1.1

5.2

Zabezpieczenia

A.5.2.1

Wytyczne do klasyfikacji

W klasyfikacjach i związanych z nimi zabezpieczeniach

dotyczących ochrony informacji powinny być uwzględniane potrzeby współużytkowania lub zastrzegania informacji oraz skutki dla działalności biznesowej związane

z tymi potrzebami.

5.2.1

A.5.2.2

Oznaczanie i postępowanie

z informacją

Należy zdefiniować zestaw procedur oznaczania informacji i postępowania z informacją, zgodnych z przyjętym

w organizacji schematem klasyfikacji.

5.2.2

20

A.6

PN-I-07799-2:2005

Bezpieczeństwo osobowe

Numeracja

BS ISO/IEC

17799:2000

A.6.1 Bezpieczeństwo przy określaniu zakresów obowiązków i zarządzaniu zasobami ludzkimi

Cel stosowania zabezpieczeń: Ograniczanie ryzyka błędu ludzkiego, kradzieży, oszustwa lub niewłaściwego użytkowania urządzeń.

6.1

A.6.1.1

Uwzględnienie aspektu bezpieczeństwa w zakresach obowiązków przypisanych do stanowisk

Role i zakresy odpowiedzialności dotyczące bezpieczeństwa, które zostały sformułowane w polityce bezpieczeństwa informacji danej organizacji, powinny być udokumentowane w zakresach obowiązków przypisanych do stanowisk.

6.1.1

A.6.1.2

Sprawdzanie podczas naboru

Na etapie składania podania o zatrudnienie należy przeprowadzać weryfikację personelu zatrudnianego na czas

nieokreślony, określony oraz zleceniobiorców.

6.1.2

A.6.1.3

Umowy o zachowaniu

poufności

Pracownicy powinni podpisywać umowę o zachowaniu

poufności jako część wstępnych warunków zatrudnienia.

6.1.3

A.6.1.4

Warunki zatrudnienia

Warunki zatrudnienia powinny określać zakres odpowiedzialności pracownika za bezpieczeństwo informacji.

6.1.4

A.6.2 Szkolenie użytkowników

Cel stosowania zabezpieczeń: Zapewnianie, że użytkownicy są świadomi zagrożeń i potrzeby zabezpieczenia informacji oraz są przygotowani do wspierania polityki bezpieczeństwa organizacji w trakcie

ich normalnej pracy.

6.2

Zabezpieczenia

A.6.2.1

Szkolenie i kształcenie w zakresie bezpieczeństwa informacji

Wszyscy pracownicy organizacji, a jeśli to konieczne,

także osoby trzecie – użytkownicy pochodzący spoza

organizacji, powinni przejść właściwe, okresowo uaktualniane, przeszkolenie w zakresie polityk i procedur obowiązujących w organizacji.

A.6.3 Reagowanie na naruszenia bezpieczeństwa i niewłaściwe funkcjonowanie systemu

Cel stosowania zabezpieczeń: Minimalizowanie strat będących skutkiem naruszenia bezpieczeństwa

oraz niewłaściwego funkcjonowania systemu oraz monitorowanie i wyciąganie wniosków z takich

przypadków.

6.2.1

6.3

Zabezpieczenia

A.6.3.1

Zgłaszanie przypadków naruszenia bezpieczeństwa

Przypadki naruszenia bezpieczeństwa powinny być

zgłaszane poprzez właściwe kanały zarządzania tak

szybko, jak jest to możliwe.

6.3.1

A.6.3.2

Zgłaszanie słabości systemu

bezpieczeństwa

Użytkownikom usług informacyjnych powinny być postawione wymagania zwracania uwagi i zgłaszania wszelkich

zauważonych lub podejrzewanych słabości systemów

i usług lub zagrożeń z nimi związanych.

6.3.2

A.6.3.3

Zgłaszanie niewłaściwego

funkcjonowania oprogramowania

Powinna być opracowana procedura zgłaszania niewłaściwego funkcjonowania oprogramowania.

6.3.3

A.6.3.4

Nauka płynąca z incydentów

W organizacji powinny istnieć mechanizmy pozwalające

na zliczanie i monitorowanie rodzajów, rozmiarów i kosztów naruszeń bezpieczeństwa oraz niewłaściwego

funkcjonowania.

6.3.4

A.6.3.5

Postępowanie dyscyplinarne

Należy opracować sposób prowadzenia formalnego postępowania dyscyplinarnego w stosunku do pracowników,

którzy naruszyli procedury i polityki bezpieczeństwa

organizacji.

6.4.5

PN-I-07799-2:2005

A.7

21

Bezpieczeństwo fizyczne i środowiskowe

Numeracja

BS ISO/IEC

17799:2000

A.7.1 Obszary bezpieczne

Cel stosowania zabezpieczeń: Zapobieganie nieuprawnionemu dostępowi, uszkodzeniom i ingerencji

w obiekty organizacji i jej informacje.

7.1

Zabezpieczenia

A.7.1.1

Granica obszaru bezpiecznego

Organizacja powinna wprowadzić granice obszarów bezpiecznych, w których znajdują się urządzenia do przetwarzania informacji.

7.1.1

A.7.1.2

Fizyczne zabezpieczenie

wejścia

Należy chronić obszary bezpieczne przez właściwe zabezpieczenia wejścia tak, aby zapewnić, że pozwolenie

na dostęp ma tylko uprawniony personel.

7.1.2

A.7.1.3

Zabezpieczenie biur, pomieszczeń i urządzeń

W celu ochrony biur, pomieszczeń i urządzeń o specjalnych wymaganiach bezpieczeństwa należy tworzyć

obszary bezpieczne.

7.1.3

A.7.1.4

Praca w obszarach bezpiecznych

Aby zwiększyć bezpieczeństwo w obszarze bezpiecznym, 7.1.4

należy wprowadzić dodatkowe zabezpieczenia i wytyczne.

A.7.1.5

Izolowane obszary dostaw

i załadunku

Należy kontrolować obszary dostaw i załadunku i, jeśli to

możliwe, odizolować je od urządzeń do przetwarzania

informacji, aby uniknąć nieuprawnionego dostępu.

A.7.2 Zabezpieczenie sprzętu

Cel stosowania zabezpieczeń: Zapobieganie utracie, uszkodzeniu lub innym naruszeniom bezpieczeństwa aktywów oraz przerwaniu działalności biznesowej.

7.1.5

7.2

Zabezpieczenia

A.7.2.1

Rozmieszczenie sprzętu i jego

ochrona

Sprzęt powinien być rozmieszczony lub chroniony w taki

sposób, aby ograniczać ryzyko płynące z zagrożeń, niebezpiecznych czynników środowiskowych oraz możliwości nieuprawnionego dostępu.

7.2.1

A.7.2.2

Zasilanie

Sprzęt powinien być chroniony przed awariami zasilania

i innymi zakłóceniami elektrycznymi.

7.2.2

A.7.2.3

Bezpieczeństwo okablowania

Okablowanie zasilające i telekomunikacyjne przeznaczone do transmisji danych lub korzystania z usług informacyjnych powinno być chronione przed podsłuchem lub

uszkodzeniem.

7.2.3

A.7.2.4

Konserwacja sprzętu

W celu zapewnienia ciągłej dostępności i integralności

sprzęt powinien być właściwie konserwowany.

7.2.4

A.7.2.5

Zabezpieczenie sprzętu poza

siedzibą

Użycie wszelkiego sprzętu do przetwarzania informacji

poza siedzibą organizacji powinno być zatwierdzane

przez kierownictwo.

7.2.5

A.7.2.6

Bezpieczne zbywanie sprzętu

lub przekazywanie do ponownego użycia

Przed zbyciem lub ponownym użyciem urządzenia informacje powinny zostać usunięte.

7.2.6

A.7.3 Ogólne zabezpieczenia

7.3

Cel stosowania zabezpieczeń: Zapobieganie ujawnieniu lub kradzieży informacji i urządzeń do przetwarzania informacji.

Zabezpieczenia

A.7.3.1

Polityka czystego biurka

i czystego ekranu

Organizacje powinny wprowadzić politykę czystego biurka

i czystego ekranu tak, aby ograniczyć ryzyko nieuprawnionego dostępu, utraty i uszkodzenia informacji.

7.3.1

A.7.3.2

Wynoszenie mienia

Sprzęt, informacje lub oprogramowanie należące do organizacji nie powinno być wynoszone bez zezwolenia kierownictwa.

7.3.2

22

A.8

PN-I-07799-2:2005

Zarządzanie systemami i sieciami

A.8.1 Procedury eksploatacji oraz zakresy odpowiedzialności

Cel stosowania zabezpieczeń: Zapewnianie poprawnego i bezpiecznego działania urządzeń do przetwarzania informacji.

Numeracja

BS ISO/IEC

17799:2000

8.1

Zabezpieczenia

A.8.1.1

Dokumentowanie procedur

eksploatacyjnych

Procedury eksploatacyjne, wskazywane przez politykę

bezpieczeństwa, powinny być udokumentowane i utrzymywane.

8.1.1

A.8.1.2

Kontrola zmian w eksploatacji

Zmiany w urządzeniach do przetwarzania informacji

i w systemach powinny być kontrolowane.

8.1.2

A.8.1.3

Procedury zarządzania incydentami związanymi z bezpieczeństwem

Procedury i określenie zakresów odpowiedzialności kierownictwa powinny być ustanowione w celu zapewnienia

szybkiej, efektywnej i uporządkowanej reakcji na incydenty związane z bezpieczeństwem oraz gromadzenia danych związanych z incydentami, takich jak ślady audytów

i dzienniki zdarzeń.

8.1.3

A.8.1.4

Podział obowiązków

Obowiązki i obszary odpowiedzialności powinny być rozdzielone tak, aby ograniczyć możliwości nieuprawnionej

modyfikacji oraz nadużycia danych lub usług.

8.1.4

A.8.1.5

Oddzielanie urządzeń będących w eksploatacji od przeznaczonych do prac rozwojowych

Urządzenia będące w eksploatacji i urządzenia przeznaczone do prac rozwojowych powinny być oddzielone.

Zasady przenoszenia oprogramowania ze statusu

„w rozwoju” do statusu ”w eksploatacji” powinny być

określone i udokumentowane.

8.1.5

A.8.1.6

Zewnętrzne zarządzanie

urządzeniami

Przed wykorzystaniem usług zewnętrznego zarządzania

urządzeniami należy zidentyfikować ryzyka, a odpowiednie zabezpieczenia uzgodnić z wykonawcą i włączyć do

umowy.

8.1.6

A.8.2 Planowanie i odbiór systemu

Cel stosowania zabezpieczeń: Minimalizowanie ryzyka awarii systemów.

8.2

Zabezpieczenia

A.8.2.1

Planowanie pojemności

Wymagania dotyczące pojemności powinny być monitorowane; należy przewidywać, w jaki sposób będą się one

kształtować w przyszłości tak, aby zapewnić dostępność

odpowiedniej mocy obliczeniowej i pojemności.

8.2.1

A.8.2.2

Odbiór systemu

Przed odbiorem nowych systemów informatycznych, ich

aktualizacją lub nową wersją powinny zostać ustanowione

kryteria oraz przeprowadzone odpowiednie testy.

8.2.2

A.8.3 Ochrona przed szkodliwym oprogramowaniem

Cel stosowania zabezpieczeń: Zapewnienie integralności oprogramowania i informacji.

8.3

Zabezpieczenia

A.8.3.1

Zabezpieczenia przed szkodliwym oprogramowaniem

Powinny być wdrożone środki wykrywania i ochrony przed

szkodliwym oprogramowaniem oraz właściwe procedury

uświadamiania użytkowników.

A.8.4 Procedury wewnętrzne

Cel stosowania zabezpieczeń: Utrzymywanie integralności i dostępności usług przetwarzania informacji

i usług telekomunikacyjnych.

8.3.1

8.4

Zabezpieczenia

A.8.4.1

Kopie zapasowe informacji

Kopie zapasowe istotnych informacji i oprogramowania

powinny być regularnie sporządzane i testowane.

8.4.1

A.8.4.2

Dzienniki operatorów

Operatorzy powinni prowadzić dzienniki wykonywanych

przez siebie czynności. Dzienniki operatorów powinny być

poddawane regularnej, niezależnej kontroli.

8.4.2

PN-I-07799-2:2005

23

A.8 (kontynuacja)

Numeracja

BS ISO/IEC

17799:2000

A.8.4.3

Zapisywanie informacji

o błędach

Należy zapewnić zgłaszanie błędów oraz podejmowanie

działań naprawczych.

A.8.5 Zarządzanie sieciami

Cel stosowania zabezpieczeń: Zapewnianie bezpieczeństwa informacji w sieciach i ochrona infrastruktury pomocniczej.

8.4.3

8.5

Zabezpieczenia

A.8.5.1

Zabezpieczenia sieci

Aby zapewnić i utrzymać bezpieczeństwo w sieciach

komputerowych, należy wprowadzić szereg zabezpieczeń.

A.8.6 Postępowanie z nośnikami i ich bezpieczeństwo

Cel stosowania zabezpieczeń: Zapobieganie uszkodzeniom aktywów oraz przerwom w działalności

biznesowej.

8.5.1

8.6

Zabezpieczenia

A.8.6.1

Zarządzanie wymiennymi

nośnikami komputerowymi

Zarządzanie wymiennymi nośnikami komputerowymi,

takimi jak taśmy, dyski, kasety oraz drukowanymi raportami powinno być kontrolowane.

8.6.1

A.8.6.2

Niszczenie nośników

Nośniki, które nie będą już dłużej wykorzystywane, powinny być niszczone w sposób bezpieczny i pewny.

8.6.2

A.8.6.3

Procedury postępowania z informacją

W celu ochrony informacji przed nieuprawnionym ujawnieniem lub nadużyciem należy stworzyć procedury postępowania z nimi i ich przechowywania.

8.6.3

A.8.6.4

Bezpieczeństwo dokumentacji

systemu

Dokumentację systemu należy chronić przed nieuprawnionym dostępem.

8.6.4

A.8.7 Wymiana danych i oprogramowania

Cel stosowania zabezpieczeń: Zapobieganie utracie, modyfikacji i nadużywaniu informacji wymienianych między organizacjami.

8.7

Zabezpieczenia

A.8.7.1

Porozumienie dotyczące wymiany danych i oprogramowania

Na potrzeby wymiany (czy to elektronicznej, czy ręcznej)

danych i oprogramowania między organizacjami należy

tworzyć porozumienia, z których część może mieć charakter formalny.

8.7.1

A.8.7.2

Zabezpieczenia nośników

podczas transportu

Transportowane nośniki powinny być chronione przed

nieuprawnionym dostępem, nadużyciem lub uszkodzeniem.

8.7.2

A.8.7.3

Bezpieczeństwo handlu

elektronicznego

Handel elektroniczny powinien być chroniony przed oszustwami, sporami dotyczącymi kontraktów, czy też ujawnieniem lub modyfikacją informacji.

8.7.3

A.8.7.4

Bezpieczeństwo poczty

elektronicznej

Organizacje powinny stworzyć politykę używania poczty

elektronicznej i wprowadzić zabezpieczenia w celu ograniczenia ryzyk dla bezpieczeństwa powodowanego użytkowaniem poczty elektronicznej.

8.7.4

A.8.7.5

Bezpieczeństwo elektronicznych systemów biurowych

W celu kontrolowania ryzyka związanego z działalnością

biznesową i bezpieczeństwem elektronicznych systemów

biurowych, należy przygotować i wdrożyć politykę oraz

wytyczne.

8.7.5

A.8.7.6

Systemy publicznie dostępne

Przed publicznym udostępnieniem informacji powinien

mieć miejsce formalny proces jej zatwierdzania;

integralność takich informacji powinna być chroniona

w celu zapobieżenia nieupoważnionej modyfikacji.

8.7.6

A.8.7.7

Inne formy wymiany informacji

Polityki, procedury i zabezpieczenia powinny być wprowadzone tak, aby chronić wymianę informacji z użyciem

urządzeń do komunikacji głosowej, faksowej lub wideo.

8.7.7

24

A.9

PN-I-07799-2:2005

Kontrola dostępu do systemu

Numeracja

BS ISO/IEC

17799:2000

A.9.1 Potrzeby biznesowe związane z dostępem do systemu

9.1

Cel stosowania zabezpieczeń: Kontrola dostępu do informacji biznesowych.

Zabezpieczenia

A.9.1.1

Polityka kontroli dostępu

Wymagania biznesowe dotyczące kontroli dostępu powinny być zdefiniowane i udokumentowane; dostęp powinien

być ograniczony zgodnie z zakresem określonym w polityce kontroli dostępu.

A.9.2 Zarządzanie dostępem użytkowników

9.1.1

9.2

Cel stosowania zabezpieczeń: Zapewnienie, że prawa dostępu do systemów informacji są prawidłowo

autoryzowane, przydzielane i zarządzane.

Zabezpieczenia

A.9.2.1

Rejestrowanie użytkowników

Przyznawanie dostępu do wszystkich wieloużytkownikowych systemów i usług informacyjnych należy oprzeć na

formalnej procedurze rejestrowania i wyrejestrowywania

użytkowników.

9.2.1

A.9.2.2

Zarządzanie przywilejami

Przyznawanie i używanie przywilejów powinno być ograniczane i kontrolowane.

9.2.2

A.9.2.3

Zarządzanie hasłami

użytkowników

Przydzielanie haseł powinno być kontrolowane zgodnie

z formalnym procesem zarządzania.

9.2.3

A.9.2.4

Przegląd praw dostępu

użytkowników

Kierownictwo powinno regularnie przeprowadzać formalny proces przeglądu praw dostępu użytkowników.

9.2.4

A.9.3 Zakres odpowiedzialności użytkowników

9.3

Cel stosowania zabezpieczeń: Zapobieganie nieuprawnionemu dostępowi użytkowników.

Zabezpieczenia

A.9.3.1

Użycie haseł

Podczas wyboru i używania haseł użytkownicy powinni

postępować zgodnie ze sprawdzonymi praktykami bezpieczeństwa.

9.3.1

A.9.3.2

Pozostawianie sprzętu

użytkownika bez opieki

Od użytkowników należy wymagać, aby zapewniali odpowiednią ochronę sprzętu, jeśli w danym momencie nie

jest używany.

9.3.2

A.9.4 Kontrola dostępu do sieci

9.4

Cel stosowania zabezpieczeń: Ochrona usług sieciowych.

Zabezpieczenia

A.9.4.1

Polityka korzystania z usług

sieciowych

Użytkownicy powinni mieć zapewniony bezpośredni dostęp tylko do tych usług, do których mają uprawnienia.

9.4.1

A.9.4.2

Wymuszenie dróg połączeń

Droga połączenia terminala użytkownika z usługą komputerową powinna być kontrolowana.

9.4.2

A.9.4.3

Uwierzytelnianie użytkowników

przy połączeniach zewnętrznych

Zdalny dostęp powinien podlegać uwierzytelnianiu.

9.4.3

A.9.4.4

Uwierzytelnianie węzłów

Połączenia ze zdalnymi komputerami powinny być uwierzytelniane.

9.4.4

A.9.4.5

Ochrona zdalnych portów

diagnostycznych

Dostęp do portów diagnostycznych powinien być zabezpieczony.

9.4.5

A.9.4.6

Rozdzielanie sieci

Należy wprowadzić zabezpieczenia wewnątrz sieci w celu

rozdzielenia grup usług informacyjnych, użytkowników

i systemów informatycznych.

9.4.6

A.9.4.7

Kontrola połączeń sieciowych

Możliwości połączeń pomiędzy użytkownikami we współużytkowanych sieciach powinny być ograniczane,

uwzględniając politykę kontroli dostępu.

9.4.7

PN-I-07799-2:2005

25

A.9 (kontynuacja)

Numeracja

BS ISO/IEC

17799:2000

A.9.4.8

Kontrola rutingu w sięciach

Sieci współużytkowane powinny mieć zabezpieczenia

kontrolowania tras, tak aby połączenia pomiędzy komputerami i przepływ informacji nie naruszały polityki dostępu

do aplikacji biznesowych.

9.4.8

A.9.4.9

Bezpieczeństwo usług

sieciowych

Organizacjom korzystającym z usług sieciowych należy

zapewnić jasny opis cech bezpieczeństwa tych usług.

9.4.9

A.9.5 Kontrola dostępu do systemów operacyjnych

Cel stosowania zabezpieczeń: Ochrona przed nieuprawnionym dostępem do komputerów.

9.5

Zabezpieczenia

A.9.5.1

Automatyczna identyfikacja

terminalu

W celu uwierzytelniania połączeń do określonych miejsc

i urządzeń przenośnych należy rozważyć automatyczną

identyfikację terminalu.

9.5.1

A.9.5.2

Procedury rejestrowania

terminalu w systemie

Dostęp do usług informacyjnych powinien być osiągalny

za pomocą procesu bezpiecznego rejestrowania.

9.5.2

A.9.5.3

Identyfikacja i uwierzytelnianie

użytkowników

Należy zapewnić, aby wszyscy użytkownicy mieli unikalne

identyfikatory użytkownika (ID użytkownika) do swojego

osobistego i wyłącznego użytku, a działania mogły być

przypisane określonej osobie. Powinna być wybrana odpowiednia technika uwierzytelniania, aby zapewnić potwierdzenie tożsamości użytkownika.

9.5.3

A.9.5.4

System zarządzania hasłami

Systemy zarządzania hasłami powinny opierać się na

efektywnych, interaktywnych mechanizmach zapewniających hasła odpowiedniej jakości.

9.5.4

A.9.5.5

Użycie systemowych

programów narzędziowych

Użycie systemowych programów narzędziowych powinno

być ograniczone i ściśle kontrolowane.

9.5.5

A.9.5.6

Alarm działania pod przymusem stosowany do zabezpieczenia użytkowników

W przypadku osób, które mogą być celem ataku polegającego na wymuszeniu, należy wprowadzić zabezpieczenia w postaci alarmu działania pod przymusem.

9.5.6

A.9.5.7

Wyłączanie terminalu po

określonym czasie

Nieaktywne terminale, usytuowane w miejscach o wysokim ryzyku powinny być automatycznie wyłączane po

upływie określonego czasu, tak aby chronić je przed dostępem nieuprawnionych osób.

9.5.7

A.9.5.8

Ograniczanie czasu trwania

połączenia

W celu zapewnienia dodatkowego bezpieczeństwa aplikacjom o wysokim ryzyku należy ograniczać czas trwania

połączenia.

9.5.8

A.9.6 Kontrola dostępu do aplikacji

Cel stosowania zabezpieczeń: Ochrona przed nieuprawnionym dostępem do informacji przechowywanej

w systemach informacyjnych.

9.6

Zabezpieczenia

A.9.6.1

Ograniczanie dostępu do informacji

Dostęp do informacji i funkcji systemowych aplikacji powinien być ograniczony zgodnie z polityką kontroli dostępu.

9.6.1

A.9.6.2

Izolowanie systemów

wrażliwych

Systemy wrażliwe powinny być instalowane w dedykowanych (izolowanych) środowiskach przetwarzania.

9.6.2

A.9.7 Monitorowanie dostępu do systemu i jego użycia

Cel stosowania zabezpieczeń: Wykrywanie nieuprawnionych działań.

9.7

Zabezpieczenia

A.9.7.1

Zapisywanie informacji o zdarzeniach

Zapisy na potrzeby audytu dotyczące zdarzeń wyjątkowych i związanych z bezpieczeństwem powinny być sporządzane i przechowywane przez uzgodniony czas tak,

aby mogły być pomocne w przyszłych dochodzeniach

i monitorowaniu kontroli dostępu

9.7.1

26

PN-I-07799-2:2005

A.9 (kontynuacja)

Numeracja

BS ISO/IEC

17799:2000

A.9.7.2

Monitorowanie użycia systemu

Należy wprowadzić procedury monitorowania używania

urządzeń do przetwarzania informacji, a wyniki monitorowania powinny być poddawane regularnym przeglądom.

9.7.2

A.9.7.3

Synchronizacja zegarów

Zegary komputerów powinny być synchronizowane w celu

zapewnienia dokładnego rejestrowania.

9.7.3

A.9.8 Komputery przenośne i praca na odległość

Cel stosowania zabezpieczeń: Zapewnienie bezpieczeństwa informacji podczas używania komputerów

przenośnych i systemów do pracy na odległość.

9.8

Zabezpieczenia

A.9.8.1

Komputery przenośne

Należy przyjąć formalną politykę postępowania, uwzględniającą ryzyko związane z pracą z komputerami przenośnymi, w szczególności w miejscach pozbawionych

ochrony.

9.8.1

A.9.8.2

Praca na odległość

Należy stworzyć polityki, procedury i standardy tak, aby

autoryzować i kontrolować czynności wykonywane w ramach pracy na odległość.

9.8.2

A.10 Rozwój i utrzymanie systemu

Numeracja

BS ISO/IEC

17799:2000

A.10.1 Wymagania bezpieczeństwa systemów

Cel stosowania zabezpieczeń: Zapewnienie, że systemy informacyjne mają wbudowane mechanizmy

bezpieczeństwa.

10.1

Zabezpieczenia

A.10.1.1

Analiza i opis wymagań

bezpieczeństwa

Wymagania biznesowe dotyczące nowych systemów lub

rozszerzenia dla istniejących systemów powinny uwzględniać wymagania dotyczące zabezpieczeń.

A.10.2 Bezpieczeństwo systemów aplikacji

Cel stosowania zabezpieczeń: Ochrona przed utratą, modyfikacją lub nadużyciem danych użytkownika

w systemach aplikacji.

10.1.1

10.2

Zabezpieczenia

A.10.2.1

Potwierdzanie ważności

danych wejściowych

Dane wejściowe systemów aplikacji powinny podlegać

potwierdzaniu ważności w celu zapewnienia, że są poprawne i właściwe.

10.2.1

A.10.2.2

Kontrola wewnętrznego

przetwarzania

Należy wprowadzać w systemach potwierdzanie ważności wyników przetwarzania, tak aby wykryć jakiekolwiek

uszkodzenie przetwarzanych danych.

10.2.2

A.10.2.3

Uwierzytelnianie wiadomości

Uwierzytelnianie wiadomości należy stosować w aplikacjach, w których istnieje wymaganie bezpieczeństwa

dotyczące ochrony integralności treści wiadomości.

10.2.3

A.10.2.4

Potwierdzanie ważności

danych wyjściowych

Należy potwierdzać ważność danych wyjściowych z systemu aplikacji, tak aby zapewnić, że przetwarzanie

przechowywanej informacji jest właściwe i odpowiednie

w zdefiniowanych okolicznościach.

10.2.4

PN-I-07799-2:2005

27

A.10 (kontynuacja)

Numeracja

BS ISO/IEC

17799:2000

A.10.3 Zabezpieczenia kryptograficzne

Cel stosowania zabezpieczeń: Ochrona poufności, autentyczności i integralności informacji.

10.3

Zabezpieczenia

A.10.3.1

Polityka używania zabezpieczeń kryptograficznych

Należy stworzyć politykę używania zabezpieczeń kryptograficznych do ochrony informacji.

10.3.1

A.10.3.2

Szyfrowanie

Do ochrony informacji wrażliwych lub krytycznych należy

zastosować szyfrowanie.

10.3.2

A.10.3.3

Podpisy cyfrowe

Do ochrony autentyczności i integralności informacji

elektronicznych należy zastosować podpisy cyfrowe.

10.3.3

A.10.3.4

Usługi niezaprzeczalności

Tam, gdzie może istnieć konieczność rozwiązywania sporów dotyczących wystąpienia lub niewystąpienia jakiegoś

zdarzenia lub czynności, należy wykorzystać usługi niezaprzeczalności.

10.3.4

A.10.3.5

Zarządzanie kluczami

Należy zastosować system zarządzania kluczami kryptograficznymi oparty na uzgodnionym zbiorze norm, procedur i metod tak, aby umożliwić używanie technik kryptograficznych.

10.3.5

A.10.4 Bezpieczeństwo plików systemowych

Cel stosowania zabezpieczeń: Zapewnianie, że projekty informatyczne oraz działalność pomocnicza są

prowadzone w bezpieczny sposób.

10.4

Zabezpieczenia

A.10.4.1

Kontrola eksploatowanego

oprogramowania

Należy zapewnić kontrolę wprowadzania oprogramowania

do eksploatowanych systemów.

10.4.1

A.10.4.2

Ochrona systemowych danych

testowych

Dane testowe powinny być chronione i kontrolowane.

10.4.2

A.10.4.3

Kontrola dostępu do bibliotek

programów źródłowych

Należy zapewnić ścisłą kontrolę dostępu do bibliotek programów źródłowych.

10.4.3

A.10.5 Bezpieczeństwo w procesach rozwojowych i obsługi informatycznej

Cel stosowania zabezpieczeń: Utrzymanie bezpieczeństwa informacji i oprogramowania w systemach

aplikacji.

10.5

Zabezpieczenia

A.10.5.1

Procedury kontroli zmian

Wprowadzanie zmian powinno być ściśle kontrolowane

przez użycie formalnych procedur kontroli zmian.

10.5.1

A.10.5.2

Techniczny przegląd zmian

w systemie operacyjnym

Po przeprowadzeniu zmian systemy aplikacji należy poddać przeglądowi i testowaniu.

10.5.2

A.10.5.3

Ograniczenia dotyczące zmian

w pakietach oprogramowania

Należy unikać wprowadzania zmian w pakietach oprogramowania, a jeśli są wykonane, to należy je ściśle kontrolować.

10.5.3

A.10.5.4

Ukryte kanały i konie trojańskie

Zakup, użycie i modyfikowanie oprogramowania powinno

być kontrolowane i sprawdzane w celu wykrycia możliwych ukrytych kanałów i koni trojańskich.

10.5.4

A.10.5.5

Prace rozwojowe nad oprogramowaniem powierzone firmie

zewnętrznej

Należy zastosować zabezpieczenia w celu ochrony prac

rozwojowych nad oprogramowaniem powierzonych firmie

zewnętrznej.

10.5.5

28

A.11

PN-I-07799-2:2005

Zarządzanie ciągłością działania

Numeracja

BS ISO/IEC

17799:2000

A.11.1 Aspekty zarządzania ciągłością działania

Cel stosowania zabezpieczeń: Przeciwdziałanie przerwom w działalności biznesowej oraz ochrona

krytycznych procesów biznesowych przed rozległymi awariami lub katastrofami.

11.1

Zabezpieczenia

A.11.1.1

Proces zarządzania ciągłością

działania

W całej organizacji należy wdrożyć zarządzanie procesem opracowania i utrzymania ciągłości działania.

11.1.1

A.11.1.2

Ciągłość działania i analiza

skutków dla działalności

biznesowej

Strategiczny plan, oparty na odpowiednim szacowaniu

ryzyka, powinien zostać opracowany przy pełnym zaangażowaniu właścicieli zasobów i procesów biznesowych.

11.1.2

A.11.1.3

Tworzenie i wdrażanie planów

ciągłości działania

Powinny zostać opracowane plany zapewniające utrzymanie lub przywracanie w wymaganym czasie działań

biznesowych po przerwach lub awariach, które wystąpiły

w krytycznych procesach biznesowych.

11.1.3

A.11.1.4

Struktura planowania ciągłości

działania

Aby upewnić się, że wszystkie plany ciągłości działania są

ze sobą zgodne oraz w celu zidentyfikowania priorytetów

podczas testowania i utrzymania, należy zachować jednolitą strukturę tych planów.

11.1.4

A.11.1.5

Testowanie, utrzymywanie

i ponowna ocena planów

ciągłości działania

Plany ciągłości działania powinny być regularnie testowane tak, aby zapewnić ich aktualność i skuteczność.

11.1.5

A.12 Zgodność

Numeracja

BS ISO/IEC

17799:2000

A.12.1 Zgodność z przepisami prawa

Cel stosowania zabezpieczeń: Unikanie naruszania jakichkolwiek przepisów prawa karnego lub cywilnego, zobowiązań wynikających z ustaw, zarządzeń lub umów i jakichkolwiek wymagań bezpieczeństwa.

12.1

Zabezpieczenia

A.12.1.1

Określenie odpowiednich

przepisów prawnych

Dla każdego systemu informacyjnego należy wyraźnie

określić i udokumentować wszelkie wymagania wynikające z ustaw, zarządzeń i umów.

12.1.1

A.12.1.2

Prawo do własności

intelektualnej

Zaleca się wprowadzenie odpowiednich procedur, tak aby

zapewnić zgodność z uregulowaniami prawnymi dotyczącymi użytkowania materiałów, objętych prawami do własności intelektualnej, oraz użytkowaniem oprogramowania

będącego przedmiotem praw własności.

12.1.2

A.12.1.3

Zabezpieczanie dokumentów

organizacji

Należy chronić ważne dokumenty organizacji przed utratą, zniszczeniem lub sfałszowaniem.

12.1.3

A.12.1.4

Ochrona danych osobowych

i prywatność informacji

dotyczących osób fizycznych

Należy zastosować zabezpieczenia w celu ochrony danych osobowych zgodne z odpowiednimi przepisami

prawa.

12.1.4

A.12.1.5

Zapobieganie nadużywaniu

urządzeń przetwarzających

informacje

Używanie urządzeń przetwarzających informacje powinno

być autoryzowane przez kierownictwo; należy wprowadzić zabezpieczenia przed nieuprawnionym użyciem tych

urządzeń.

12.1.5

PN-I-07799-2:2005

29

A.12 (kontynuacja)

Numeracja

BS ISO/IEC

17799:2000

A.12.1.6

Regulacje dotyczące zabezpieczeń kryptograficznych

Należy wprowadzić zabezpieczenia w celu uzyskania

zgodności z krajowymi przepisami prawa, regulacjami

wewnętrznymi i umowami dotyczącymi dostępu lub używania środków kryptograficznych.

12.1.6

A.12.1.7

Gromadzenie materiału dowodowego

Tam gdzie postępowanie jest związane z naruszeniem

przepisów prawa, zarówno cywilnego, jak i karnego,

przedstawiany materiał dowodowy powinien odpowiadać

zasadom gromadzenia materiałów dowodowych przyjętym w danej dziedzinie prawa lub zgodnie z zasadami