Płatności elektroniczne

Program wykładów

•

•

•

•

•

Wprowadzenie do GE

Podstawy marketingu internetowego

Rynki elektroniczne

Płatności w Internecie

Wykorzystanie GE w logistyce i

transporcie

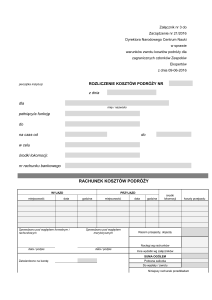

0

6

6

3

2

1

Turcja

5

Indie

5

Węgry

Polska

7

Estonia

8

Chiny

9

Włochy

9

Tajwan

10

Singapur

10

Hiszpania

12

Czechy

15

Francja

19 18

Izrael

Irlandia

20

Norwegia

25

Anglia

30

Niemcy

35

USA

%

Kupujący w sieci

33

28

24

16

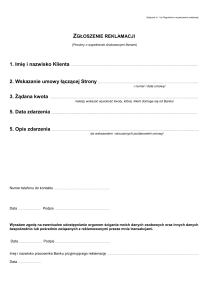

Jak płacimy w Internecie?

• przelew

• za pobraniem

• karta kredytowa

• elektroniczne systemy

płatności

Płatności kartami płatniczymi

Karty płatnicze

• Rodzaje:

–karty embosowane (wypukłe)

–karty płaskie

• Przekazanie numeru karty

–telefonicznie

–faksem

–e-mailem

–przez WWW

Autoryzacja off-line

realizacja zamówienia

decyzja o zakupie

KLIENT

nr karty kredytowej, itp.

SKLEP

INTERNETOWY

potwierdzenie

autoryzacjii

nr karty kredytowej, itp.

CENTRUM

AUTORYZACJI

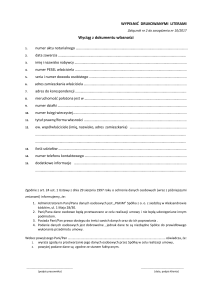

Autoryzacja on-line

realizacja zamówienia

decyzja o zakupie

KLIENT

dane teleadresowe

nr karty kredytowej, itp.

SKLEP

INTERNETOWY

potwierdzenie

autoryzacjii

CENTRUM

AUTORYZACJI

Elektroniczne

systemy płatności

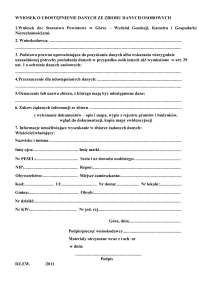

Rodzaje systemów płatności

ze względu na wysokość kwot

o milipayments

o micropayments

o minipayments

o macropayments

Rodzaje systemów płatności

• anonimowe

klient „kupuje” cyfrowe pieniądze

• nieanonimowe

np. karty kredytowe, polecenia

przelewu

Rodzaje systemów płatności

w zależności, kiedy sprzedający

otrzymuje pieniądze:

– systemy przedpłaty (pre-paid)

– systemy płatności

natychmiastowej (pay-now)

– systemy z odroczoną płatnością

(pay-later)

Najważniejsze systemy płatności

w Internecie - CyberCash

CyberCash – 04.1995

–

–

–

–

–

wykorzystuje karty kredytowe

oparty na protokole SET

wirtualny portfel – CyberCash Wallet

CashRegister

CyberCash Gateway Server (połączenie

programowo sprzętowe zapewniające

bezpieczne transakcje)

Schemat płatności w CyberCash

Klient

Centrum kart

kredytowych

Sprzedawca

CC Gateway

Najważniejsze systemy płatności

w Internecie - CyberCoin

CyberCoin – wirtualna gotówka, kodowanie

produktu

– konto w banku współpracującym z CyberCash

– instalacja wirtualnego portfela

– deklaracja, ile gotówki ma zostać przelana do

portfela

– przeksięgowanie na subkonto w banku

– zakup

– polecenie przelewu do serwera komunikacyjnego

CyberCash

– realizacja – przeksięgowanie na konto

sprzedającego

Najważniejsze systemy płatności

w Internecie - DigiCash

DigiCash – 1994-1998, cyberbucks,

koncepcja rozwijana

–elektroniczna mennica

–zapisywanie banknotów na dysku klienta

–blind signature

–anonimowość

–możliwość wydruku, przesłania e-mailem

–po każdej transakcji – clearing

e-płatności w Polsce

OnetPortfel

– Onet.pl i Citibank w ramach CityConnect

– bezpłatny, zasilany z dowolnego konta

(określonego)

– rachunek rozliczeniowy w Banku

Handlowym

– transfer środków na rachunek

sprzedawcy

– potwierdzenie transakcji e-mailem lub

SMS-em

– nr karty kredytowej lub nr konta – tylko

raz

e-płatności w Polsce

karta CitiConnect

– jedynie w Internecie

– 8-mio znakowy PIN

– aktywacja przez infolinię

– połączenia szyfrowane

e-płatności w Polsce

MikroPłatności

– lipiec 2001, eCard, ComputerLand, WBK i

BRE

– produkty od 1 gr

– nie trzeba posiadać karty ani konta

– środki na mikrokoncie w BRE Banku

– połączenia szyfrowane

– prowizje od zrealizowanych transakcji

(od sprzedawcy)

e-płatności w Polsce

ePortfel

– element Sieci Płatności Internetowej

WellPay

– rachunek w Fortis Banku

– zasilenie w dowolny sposób

– hasła, podpis elektroniczny

– koszty ponosi sprzedawca

Elektroniczny pieniądz

• relacje bezpieczeństwo/wysokość

kwoty

• akceptowalność

• prostota użycia

• przenaszalność

• powinien generować niskie koszty

dodatkowe

• anonimowość

• możliwość kontroli

Bezpieczeństwo transakcji

elektronicznych

Ryzyko w transakcji

Obszary szczególnego ryzyka

w handlu elektronicznym

• zagrożenia dla transmisji danych

• zagrożenia dla autoryzacji

• zagrożenia dla dostępności

• zagrożenia dla płatności

Przerwanie

Źródło informacji

Miejsce przeznaczenia

informacji

Przechwycenie

Źródło informacji

Miejsce przeznaczenia

informacji

Podrobienie

Źródło informacji

Miejsce przeznaczenia

informacji

Modyfikacja

Źródło informacji

Miejsce przeznaczenia

informacji

Bezpieczeństwo systemów płatności

Działania

• identyfikacja

Narzędzia

• autoryzacja

• kryptografia

• autentyczność

•

podpis

(PIN, TAN)

• integralność informacji elektroniczny

• poufność

Filary bezpieczeństwa informacji

C

poufność

(confidentiality)

I

nienaruszalność

(integrity)

uwierzytelnienie

(authentification)

A

dostępność

(availability)

niezaprzeczalność

(nonrepudiation)

Podstawowe zastosowania kryptografii w

ochronie płatności

• ochrona danych przed niepowołanym odczytem

– szyfrowanie danych na nośnikach

– zabezpieczenie komunikacji

• uwierzytelnianie dokumentów

• ochrona prywatności korespondencji

elektronicznej

• funkcje notariusza

– potwierdzenie istnienia dokumentu

– gwarancja, że nie dokonano zmian w dokumencie

– potwierdzenie tożsamości osoby podpisującej

Podstawowe typy systemów

kryptograficznych

• algorytmy symetryczne (klasyczne)

• algorytmy asymetryczne (klucza

publicznego)

źródło: K. Gaj, K. Górski, A. Zugaj, Elementarz kryptologii,

ENIGMA Systemy Ochrony Informacji, Warszawa 1999, s. 9

Algorytmy symetryczne - problemy

• jak przekazać klucz???

• konieczność uzgodnień

• duża liczba uczestników = duża liczba

kluczy

N(N-1)/2

100(100-1)/2=4500

Algorytmy asymetryczne

• przekształcenia (szyfrowanie i

deszyfrowanie) – różne

• nie ma problemu uzgadniania kluczy

• łączna liczba kluczy – mniejsza

Podpisy cyfrowe

odwrotność klucza publicznego:

–

–

–

–

–

–

–

–

nadawca generuje wiadomość

tworzy skrót

podpisuje kluczem prywatnym wartość skrótu

łączy wiadomość i podpis

przesyła wiadomość

odbiorca rozdziela wiadomość i podpis

tworzy skrót wiadomości

deszyfruje kluczem jawnym i porównuje

Podpis elektroniczny

Cechy podpisów elektronicznych

• powinny być przypisane jednej osobie,

• niemożliwe do podrobienia,

• uniemożliwiać wyparcie się podpisu przez

autora,

• łatwe do weryfikacji i do wygenerowania.

Kryptografia a prawo

Ustawa o ochronie informacji niejawnych:

zobowiązuje do korzystania z kryptografii

– agendy rządowe

– wojsko

– policję

– instytucje i firmy gromadzące i

przetwarzające dane osobowe (np. rejestry

sądowe, policyjne bazy danych)

Kryptografia a prawo

Rozporządzenie MSWiA z 3.06.1998 r. w

sprawie określenia podstawowych warunków

technicznych i organizacyjnych, jakim powinny

odpowiadać urządzenia i systemy informatyczne

służące do przetwarzania danych osobowych

(Dz.U. z dnia 30.06.1998 r.)

– nie mówi o wprost, ale

– obliguje do wyposażenia systemu informatycznego

przetwarzającego dane osobowe w mechanizmy

uwierzytelnienia użytkownika oraz kontroli dostępu

do tych danych

– dane muszą być chronione przed:

• niepowołanym dostępem

• nieuzasadnioną modyfikacją lub zniszczeniem

• nielegalnym ujawnieniem lub pozyskaniem.

Kryptografia a prawo

Ustawa z dnia 18.07.2002 r. o świadczeniu

usług drogą elektroniczną

– nakazuje usługodawcy stosowanie technik

kryptograficznych i podpisu elektronicznego, jeśli

wymaga tego właściwość usługi, np. w związku z

pobieraniem opłat przez Internet, czy zawieraniem

umów

– gwarancja, braku dostępu dostępu do treści

informacji przesyłanych elektronicznie,

– jednoznaczna identyfikację stron usługi świadczonej

drogą elektroniczną

– potwierdzenie faktu złożenia oświadczeń woli i ich

treści, niezbędnych do zawarcia drogą elektroniczną

umowy o świadczenie usługi

Zarządzanie ryzykiem w e-biznesie

• planowanie strategiczne (rynki, usługi,

harmonogram, konkurencja)

• analiza ryzyka (dostosowanie zabezpieczeń

do poziomu ryzyka)

• polityka zabezpieczenia (zgodność np. z

procesami biznesowymi, procedurami

administracyjnymi lub modelami płatności)

• tworzenie zabezpieczeń

• monitorowanie

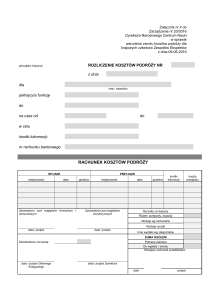

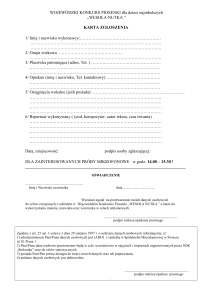

Wykrywalność przestępstw elektronicznych

w Polsce

paserstwo kart płatniczych

fałszerstwo kart płatniczych

Przestępstwo

wykryte

paserstwo programu komputerowego

oszustwo komputeowe

Przestępstwo

stwierdzone

oszustwo telekomunikacyjne

kradzież karty bankomatowej

nielegalne uzyskanie programu komputerowego

zniszczenie lub pozbawienie mocy dowodowej

dokumentu elektronicznego

fałszerstwo zapisu komputerowego stanowiącego

dokument

sabotaż komputerowy

naruszenie integralności komputerowego zapisu

informacji

haking, podsłuch komputerowy

0

4000

8000

12000

16000

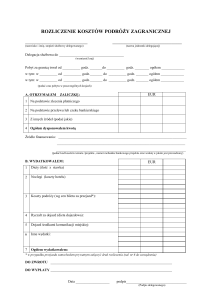

Bankowość elektroniczna (B2C)

E-banking

wykorzystanie kanałów elektronicznych

–

–

–

–

–

Internet

telefonia komórkowa

łącza telefoniczne

radiolinie

bankomaty

Telenet Forum, Bankowość

elektroniczna, lipiec 2003, s. 25

E-banking – adresaci usług

• klient indywidualny

– młodzi = innowacyjni

– studenci

• podmioty gospodarcze

Konto internetowe – korzyści dla klienta

•

•

•

•

niższe koszty

zwiększenie satysfakcji (dostępność)

kontrola na bieżąco

wygoda

Korzyści dla banku

• zwiększenie wyników finansowych

(1,5 USD – 5 centów)

• promowanie szerokiego asortymentu

usług

i produktów

• zbieranie informacji o klientach

• indywidualizacja oferty

• możliwość dotarcia do licznej grupy

klientów

• szansa dla nowych banków

Modele banków

• bank wirtualny

– np. mBank

– różne kanały elektroniczne

– limit operacji

• dostęp elektroniczny do banku

tradycyjnego

– rozszerzenie usług tradycyjnego banku o

konto internetowe

• niezależne oddziały wirtualne

Kanały dostępu - telefon

• automatycznie

–

–

–

–

kanał voice-interactive

dyspozycje za pośrednictwem klawiatury

nr poufny lub token

dostępny operator

• Call Center – centrum elektronicznej

obsługi klienta

– operator – teleprzewodnik

– moduł zintegrowanego systemu CRM

Kanały dostępu – e-mail

•

•

•

•

•

wykorzystywana do kontaktów z bankiem

wyciągi z konta

marketing

nie można zarządzać finansami

wyjątek – Inteligo – Email Money

Kanały dostępu - WAP

• odmiana bankowości internetowej

• zlecanie różnych operacji

• dostęp do informacji o np.:

•

•

•

•

– oprocentowaniu

– promocjach

– kursach walut

WML – tryb tekstowy

minusy?

plusy

przyszłość – telefon = karta kredytowa???

Kanały dostępu - SMS

•

•

•

•

jeden z popularniejszych kanałów

rejestracja telefonu w banku, hasło

alternatywa wobec WAP

dostęp do informacji subskrybowanych

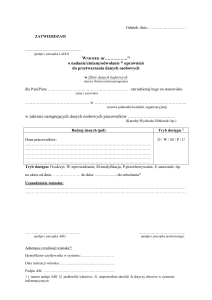

Preferowany czas wykonywania

operacji bankowych

sobota

24%

dni robocze w

czasie pracy

28%

niedziela

3%

dni robocze po

godzinach

45%

Literatura

• M. Norris, S. West, e-biznes, WKŁ,

Warszawa 2001, r. 4, 5

• B. Gregor, M. Stawiszyński,

E-Commerce, Oficyna Wydawnicza

Branta, Bydgoszcz 2002, r. 5, 7

• czasopismo „Internet”

• źródła on-line