SYSTEM OCHRONY DANYCH OSOBOWYCH W PRZEDSIĘBIORSTWIE INFORMACJE OGÓLNE

O prawidłowym systemie ochrony danych osobowych w przedsiębiorstwie można mówić wtedy,

gdy dopełniane są wszystkie obowiązki administratora danych osobowych (przedsiębiorstwa). Należą

do nich między innymi:

spełnienie przesłanek legalności przetwarzania danych osobowych,

wypełnianie obowiązku informacyjnego,

stworzenie i stałe aktualizowanie dokumentacji wymaganej przez przepisy,

zarejestrowanie zbiorów danych osobowych w rejestrze prowadzonym przez Generalnego

Inspektora Danych Osobowych,

właściwe zabezpieczenie fizyczne przetwarzanych zbiorów,

wyznaczenie Administratora Bezpieczeństwa Informacji,

odpowiednie przeszkolenie pracowników.

Istotą sprawnego systemu ochrony danych osobowych jest także odpowiednia świadomość

zarówno kadry zarządzającej jak i poszczególnych pracowników, dotycząca prawidłowego

przetwarzania tych danych - wiedza na temat ich ochrony i świadomość problemów, jakie wiążą się z

ich gromadzeniem, wykorzystywaniem czy usuwaniem.

Na straży legalności zarządzania procesami przetwarzania danych osobowych powinien stać

Administrator Bezpieczeństwa Informacji (ABI). Im większe posiada kwalifikacje oraz doświadczenie,

tym mniejsze ryzyko problemów, jakie mogą pojawić się w przedsiębiorstwie podczas kontaktu z

danymi osobowymi. Istotą funkcji ABI jest bowiem nie tylko kontrola i dbałość o system ochrony

danych osobowych ale stałe zwiększanie wiedzy pracowników w tym zakresie oraz uświadamianie im,

jak ważne jest stosowanie się do wewnętrznych procedur bezpieczeństwa. Niestety najsłabszym

ogniwem wszelkich systemów zabezpieczeń jest człowiek i jego brak wiedzy. Dlatego aspekt

kompetencji jest w przypadku ABI niezwykle istotny.

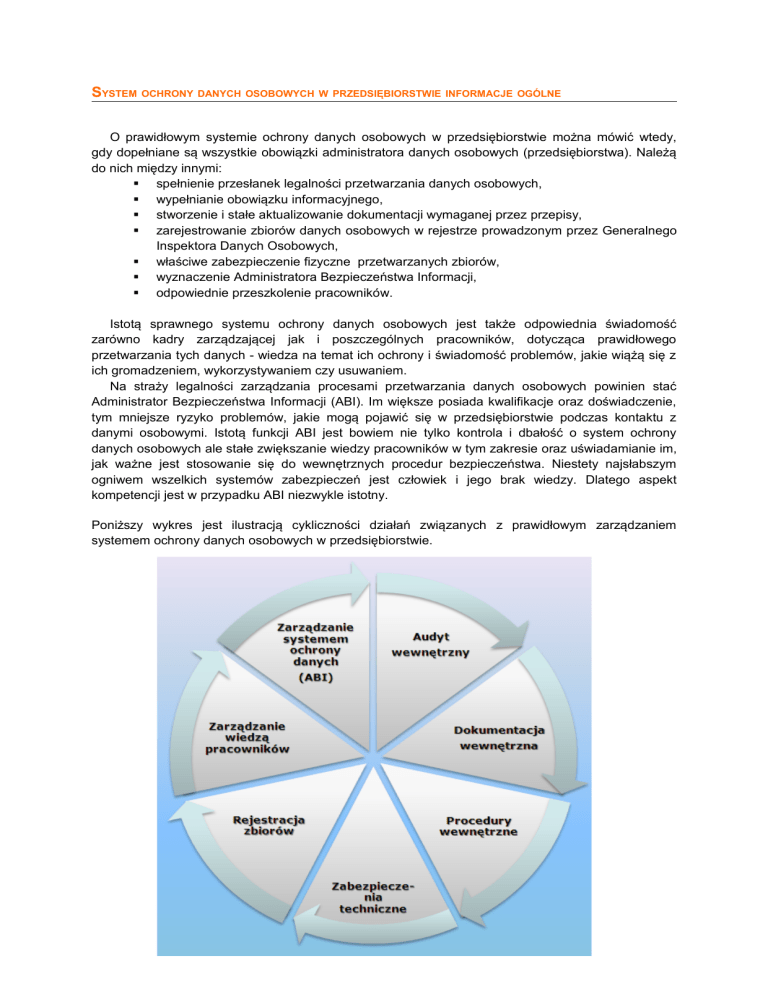

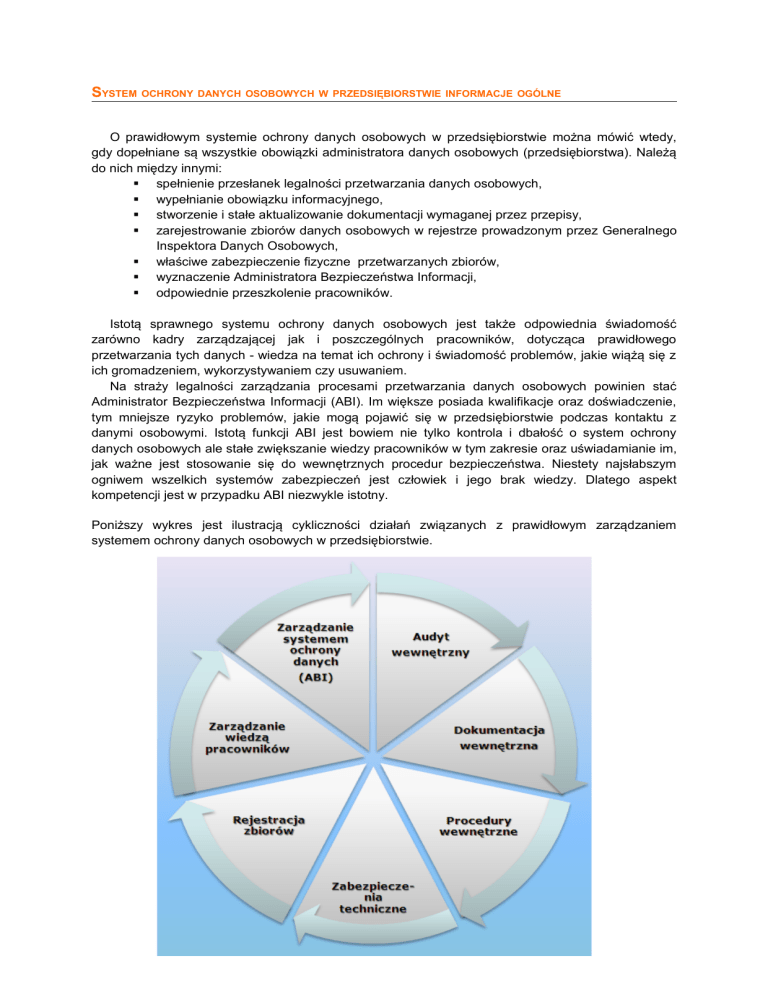

Poniższy wykres jest ilustracją cykliczności działań związanych z prawidłowym zarządzaniem

systemem ochrony danych osobowych w przedsiębiorstwie.

INWENTARYZACJA DANYCH OSÓB FIZYCZNYCH

Wdrożenie systemu ochrony danych osobowych w przedsiębiorstwie powinno zostać

poprzedzone inwentaryzacją danych osób fizycznych, prawidłowym wyodrębnieniem zbiorów takich

danych oraz ustaleniem wymagań, jakie powinien spełniać system, aby w pełni zabezpieczyć procesy

związane z przetwarzaniem danych osobowych. Inwentaryzacja powinna opierać się na analizie

problemu w trzech płaszczyznach: prawnej, technicznej oraz organizacyjnej. W obszarach tych należy

prawidłowo sformułować odpowiedź na wiele pytań, takich między innymi jak:

Aspekty prawne:

Jakie dane osobowe w rozumieniu ustawy o ochronie danych osobowych są przetwarzane

przez przedsiębiorstwo?

Czy są wśród nich dane o charakterze sensytywnym?

Jakie można wyróżnić zbiory danych?

Czy zbiory podlegają rejestracji?

Jaka jest podstawa prawna przetwarzania danych i czy właściwie określono podstawy

prawne przetwarzania danych?

Jaki jest zakres danych w poszczególnych zbiorach?

Czy wypełniono właściwie obowiązek informacyjny?

Czy nie naruszono zakazu rozstrzygania spraw dotyczących osób wyłącznie poprzez

operacje na danych osobowych?

Czy przetwarzanie danych odbywa się zgodnie z celem i zakresem?

Czy zbiory danych są powierzane innym podmiotom?

Czy zawarto właściwe umowy powierzenia przetwarzania danych?

Czy powierzenie danych jest zgodne z celem i zakresem ich przetwarzania?

Itd.

Aspekty organizacyjne:

•

•

•

•

•

•

•

•

•

•

•

•

•

•

Kto w ramach przedsiębiorstwa i danego departamentu odpowiada za ochronę danych

osobowych?

Czy osoby przetwarzające dane posiadają ważne upoważnienia do przetwarzania danych

osobowych w ramach poszczególnych zbiorów?

Czy są realizowane szczegółowe procedury przetwarzania danych osobowych?

Czy wdrożono procedury udostępniania danych oraz odmowy udostępniania?

Czy właściwie przeszkolono w w/w zakresie pracowników?

Czy udostępnianie jest rejestrowane?

Czy ustalono szczegółowe procedury związane z realizacją umów powierzenia?

W jaki sposób weryfikuje się powierzeniobiorców pod względem zapewnienia właściwej

ochrony zbiorów powierzonych?

Czy wdrożono procedury bezpieczeństwa fizycznego danych?

Czy realizowane są procedury niszczenia i utylizacji dokumentów i nośników

zawierających dane osobowe?

Czy jest prowadzona właściwie ewidencja osób upoważnionych?

Czy wprowadzono mechanizmy rozliczalności danych?

Czy pracownicy podpisali oświadczenia o zachowaniu poufności?

(...)

Aspekty techniczne:

Czy dane są przetwarzane w systemach informatycznych?

Jaki jest model przepływu danych między systemami?

Jak zabezpieczono poszczególne jednostki?

Czy komputery posiadają prawidłowo działające aktualne oprogramowanie antywirusowe?

Czy komputery posiadają odpowiednie zabezpieczenie przed zmianami napięcia?

Czy komputery są zabezpieczone aktualnym oprogramowaniem typu „firewall”?

Czy dostęp do poszczególnych systemów przetwarzających dane osobowe został

właściwie ograniczony?

Czy zastosowano właściwe systemy uwierzytelniania?

Czy zabezpieczono dane przed nieupoważnionym kopiowaniem?

Czy poszczególne systemy monitorują dostęp i modyfikacje prowadzone przez

użytkowników?

Czy właściwie zabezpieczono integralność danych?

Czy właściwie tworzy się i zabezpiecza kopie zapasowe?

Czy prowadzony jest rejestr tworzenia kopii zapasowych?

Czy zabezpieczono ciągłość pracy systemów informatycznych?

(...).

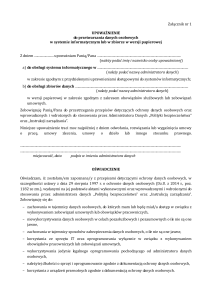

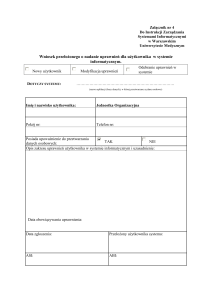

PRZYGOTOWANIE NIEZBĘDNEJ DOKUMENTACJI

Aby spełnić wymogi prawne dotyczące właściwego przetwarzania danych osobowych należy

przygotować niezbędną dokumentację (w nawiasie podajemy ich podstawę prawną), między innymi

taką jak:

• polityka bezpieczeństwa i instrukcja zarządzania systemem informatycznym służącym

do przetwarzania danych osobowych (art. 36 ust. 2 wraz z art. 39a ustawy z dnia 29

sierpnia 1997 r. o ochronie danych osobowych oraz § 3 rozporządzenia Ministra Spraw

Wewnętrznych i Administracji z dn. 29 kwietnia 2004 r. w sprawie dokumentacji przetwarzania

danych osobowych oraz warunków technicznych i organizacyjnych, jakim powinny

odpowiadać urządzenia i systemy informatyczne służące do przetwarzania danych

osobowych),

• wnioski rejestracyjne do Generalnego Inspektora Ochrony Danych Osobowych (art. 40

ustawy z dnia 29 sierpnia 1997 r. o ochronie danych osobowych),

• upoważnienia do przetwarzania danych osobowych (art. 37 ustawy z dnia 29 sierpnia

1997 r. o ochronie danych osobowych),

• ewidencję upoważnień do przetwarzania danych osobowych (art. 39 ust. 1 ustawy z dnia

29 sierpnia 1997 r. o ochronie danych osobowych),

• oświadczenia dla pracowników o zachowaniu w tajemnicy danych osobowych oraz

informacji o sposobach ich zabezpieczenia (art. 39 ust. 2 ustawy z dnia 29 sierpnia 1997 r.

o ochronie danych osobowych),

• umowy powierzenia przetwarzania danych osobowych (art. 31 ustawy z dnia 29 sierpnia

1997 r. o ochronie danych osobowych),

• klauzule spełniające obowiązek informacyjny administratora danych osobowych (art. 24

i 25 ustawy z dnia 29 sierpnia 1997 r. o ochronie danych osobowych),

• klauzule zgód na przetwarzanie danych osobowych (art. 23 ust. 1 pkt. 1 ustawy z dnia 29

sierpnia 1997 r. o ochronie danych osobowych).

•

oraz inne niezbędne dokumenty stosowne do metod przetwarzania i rodzaju danych

osobowych.

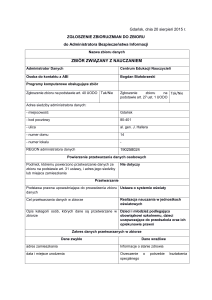

REJESTRACJA ZBIORÓW

DANYCH OSOBOWYCH W REJESTRZE PROWADZONYM PRZEZ GIODO

Jednym z podstawowych obowiązków administratora danych osobowych (przedsiębiorstwa)

jest rejestracja zbiorów danych osobowych w rejestrze prowadzonym przez Generalnego Inspektora

Danych Osobowych. Należy dokonać tego na odpowiednim wniosku, którego wzór określa

Rozporządzenie Ministra Spraw Wewnętrznych i Administracji z dnia 11 grudnia 2008 r. w sprawie

wzoru zgłoszenia zbioru do rejestracji Generalnemu Inspektorowi Ochrony Danych Osobowych

(Dziennik Ustaw z 2008 r. Nr 229 poz. 1536). Zgłoszenia można dokonać wypełniając wniosek

znajdujący się na stronie GIODO : https://egiodo.giodo.gov.pl/formular_step0.dhtml lub przesyłając

odpowiednio wypełniony wzór wniosku będący załącznikiem do wspomnianego wyżej

Rozporządzenia. Należy pamiętać, że przetwarzanie tzw. danych zwykłych jest możliwe w momencie

złożenia stosownego wniosku w Rejestrze. W przypadku danych o charakterze sensytywnym (danych

wrażliwych) takich jak: informacje o pochodzeniu rasowym lub etnicznym, poglądach politycznych,

religijnych, filozoficznych, wyznaniu, przynależności do partii lub związku, stanie zdrowia, kodzie

genetycznym, nałogach, życiu seksualnym, skazaniach, orzeczeniach o ukaraniu, mandatach i innych

orzeczeniach wydanych w postępowaniu przed sądem lub urzędem, legalne przetwarzanie danych

jest możliwe dopiero po zarejestrowaniu zbiorów przez GIODO.

OPRACOWANIE PROCEDUR WEWNĘTRZNYCH

Przetwarzanie danych osobowych to m.in. procesy: pozyskiwania danych, wprowadzania do

systemów informatycznych, prezentacji, przesyłania, wykorzystywania zarówno w wersji elektronicznej

jak i papierowej, archiwizacji i przechowywania czy też ich usuwania. Wszystkie te procesy, ze

względu na konieczność zapewnienia odpowiedniego poziomu ochrony, powinny być prawidłowo

opisane w wewnętrznych procedurach, zawierających między innymi zalecenia dotyczące właściwego

sposobu przetwarzania danych przez pracowników. Procedury te są optymalne tylko wtedy, gdy nie

tylko spełniają wszelkie wymogi formalne, ale są dobrze dostosowane do specyfiki danego

przedsiębiorstwa. Ich posiadanie świadczy o należytej dbałości administratora o bezpieczeństwo

danych osobowych przetwarzanych w przedsiębiorstwie.

WDROŻENIE SYSTEMU OCHRONY DANYCH OSOBOWYCH

Wdrożenie optymalnego systemu ochrony danych osobowych opiera się z jednej strony na

dostosowaniu przedsiębiorstwa do wymogów wynikających z przepisów prawa, ale także na

faktycznym zapewnieniu bezpieczeństwa przetwarzanym danym. Jest to skomplikowany i

niejednokrotnie długi proces związany z koniecznością opracowywania skomplikowanej dokumentacji,

wdrażania pracowników do nowych, nie znanych wcześniej procedur, zaangażowania kierownictwa i

zarządu przedsiębiorstwa w zapewnienie odpowiedniego nadzoru nad procesami przetwarzania

danych. Wdrożenie wymaga kompetencji w zakresie przepisów prawa, informatyki, organizacji i

zarządzania kadrami, bezpieczeństwa fizycznego i innych aspektów, które towarzyszą przetwarzaniu

danych osobowych.

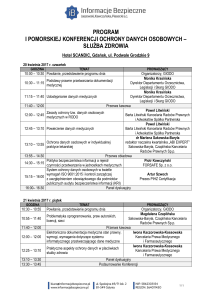

SZKOLENIE PRACOWNIKÓW

PRZETWARZAJĄCYCH DANE OSOBOWE

Szkolenie pracowników jest niezbędnym elementem zarządzania systemem ochrony danych

osobowych w przedsiębiorstwie. Poniżej przestawiamy problemy, z jakimi powinni zapoznać się

pracownicy na co dzień przetwarzający dane osobowe:

•

•

•

•

•

•

•

•

•

•

Dlaczego musimy chronić dane osobowe?

Podstawowe pojęcia z zakresu ochrony danych osobowych.

Rola (obowiązki) administratora danych osobowych, administratora bezpieczeństwa

informacji, administratora systemu informatycznego oraz pracowników i współpracowników.

Podstawowe zasady postępowania z danymi osobowymi.

Procedury wewnętrzne dotyczące przetwarzania danych osobowych.

Dokumentacja wewnętrzna i zasady jej prowadzenia.

Prawa osób których dane są przetwarzane i wynikające z tego obowiązki przedsiębiorcy i

pracowników.

Podstawowe kompetencje Generalnego Inspektora Ochrony Danych Osobowych (GIODO)

Zasady przeprowadzania kontroli przez GIODO.

Konsekwencje nieprzestrzegania prawa i przepisy karne.

Szkolenia powinny mieć charakter cykliczny ze względu na rotację kadry oraz konieczność stałej

aktualizacji wiedzy. Nad właściwym szkoleniem pracowników powinien czuwać Administrator

Bezpieczeństwa Informacji.

AUDYT SYSTEMU OCHRONY DANYCH OSOBOWYCH

Audyt systemu ochrony danych osobowych powinien dotyczyć zgodności systemu z

aktualnymi przepisami prawa, dobrymi praktykami stosowanymi w przedsiębiorstwach o podobnej

strukturze oraz stopnia optymalizacji przyjętych rozwiązań. Ważną kwestią jest rzetelność i

skrupulatność prowadzonych prac, stąd najwłaściwsze wydaje się, aby przeprowadzali go specjaliści z

niezależnej zewnętrznej firmy. Pozwala to także na wymagany w tym przypadku obiektywizm oraz

niezbędną profesjonalną wiedzę dotyczącą standardów bezpieczeństwa danych. Audyt powinien

zawierać analizę wszystkich procesów zachodzących w przedsiębiorstwie związanych z

przetwarzaniem danych osobowych i dotyczyć aspektów prawnych, organizacyjnych oraz

teleinformatycznych. Wynikiem audytu powinien być raport poaudytowy zawierający informacje

dotyczące stanu systemu ochrony danych osobowych w przedsiębiorstwie wraz z protokołem

rozbieżności oraz wnioskami i zaleceniami, co do niezbędnych zmian.

OUTSOURCING OBOWIĄZKÓW ADMINISTRATORA BEZPIECZEŃSTWA INFORMACJI

Przejęcie obowiązków spoczywających na Administratorze Bezpieczeństwa Informacji (ABI)

przez zewnętrzną specjalistyczną firmę jest praktycznym rozwiązaniem zmierzającym do zapewnienia

najwyższego stopnia bezpieczeństwa danych. Specjalistyczne firmy posiadają odpowiednie

doświadczenie oraz merytoryczne przygotowanie do realizacji zadań, jakie powinien realizować ABI.

Oto niektóre istotne zalety outsourcingu ABI:

•

•

•

•

•

•

Ochrona danych osobowych jest procesem, więc nadzór nad prawidłowym

przetwarzaniem danych powinien być sprawowany stale i w sposób profesjonalny;

Całość dokumentacji oraz niezbędnych procedur wewnętrznych przygotowuje zespół

ekspertów posiadających doświadczenie;

Wszystkie prace dotyczące przygotowania dokumentacji, wewnętrznych audytów,

rejestracji zbiorów, opracowania procedur, aktualizacji dokumentacji, kontaktów z GIODO

są zwykle realizowane w ramach abonamentu;

Firma outsourcingowa będzie kontaktowała się z biurem GIODO oraz uczestniczyła w

ewentualnych kontrolach prowadzonych przez ten Urząd;

Przejęcie obowiązków ABI jest jednoznaczne ze stałą opieką nad przedsiębiorstwem;

Niezależność od wewnętrznych struktur organizacyjnych daje gwarancję bezstronności

podczas audytów i kontroli stanu ochrony danych osobowych.

Administrator Bezpieczeństwa Informacji jest zobowiązany do nadzorowania przestrzegania

obowiązków zabezpieczenia danych osobowych wynikających z ustawy z dnia 29 sierpnia 1997 r. o

ochronie danych osobowych (t.j. Dz. U. z 2002 r. Nr 101, poz. 926 ze zm.) oraz rozporządzenia

Ministra Spraw Wewnętrznych i Administracji z dnia 29 kwietnia 2004 r. w sprawie dokumentacji

przetwarzania danych osobowych oraz warunków technicznych i organizacyjnych, jakim powinny

odpowiadać urządzenia i systemy informatyczne służące do przetwarzania danych osobowych.

Pełnienie zadań Administratora Bezpieczeństwa Informacji dotyczy zadań określonych w art.

36 ust. 3 Ustawy z dnia 29 sierpnia 1997 r. o ochronie danych osobowych (t.j. Dz.U. z 2002 r., Nr 101,

poz. 926 ze zm.) oraz powinno obejmować:

•

•

•

•

•

•

•

•

•

stałe aktualizowanie polityki bezpieczeństwa,

stałe aktualizowanie instrukcji zarządzania systemem informatycznym służącym do

przetwarzania danych osobowych,

pomoc w nadzorowaniu przestrzegania zasad określonych w polityce bezpieczeństwa

oraz instrukcji zarządzania systemem informatycznym służącym do przetwarzania danych

osobowych,

pomoc w zarządzaniu upoważnieniami do przetwarzania danych osobowych oraz

ewidencji osób upoważnionych,

nadzorowanie procesu udostępniania dokumentów zawierających dane osobowe,

przygotowywanie wniosków zgłoszeń rejestracyjnych do GIODO i dbanie o aktualizowanie

już zarejestrowanych zbiorów danych,

prowadzenie korespondencji z GIODO,

opiniowanie wzorów dokumentów, w tym w szczególności odpowiednich klauzul w

dokumentach dotyczących ochrony danych osobowych,

asystowanie podczas kontroli GIODO.

Opracowała firma Pin Consulting Sp. z o.o.