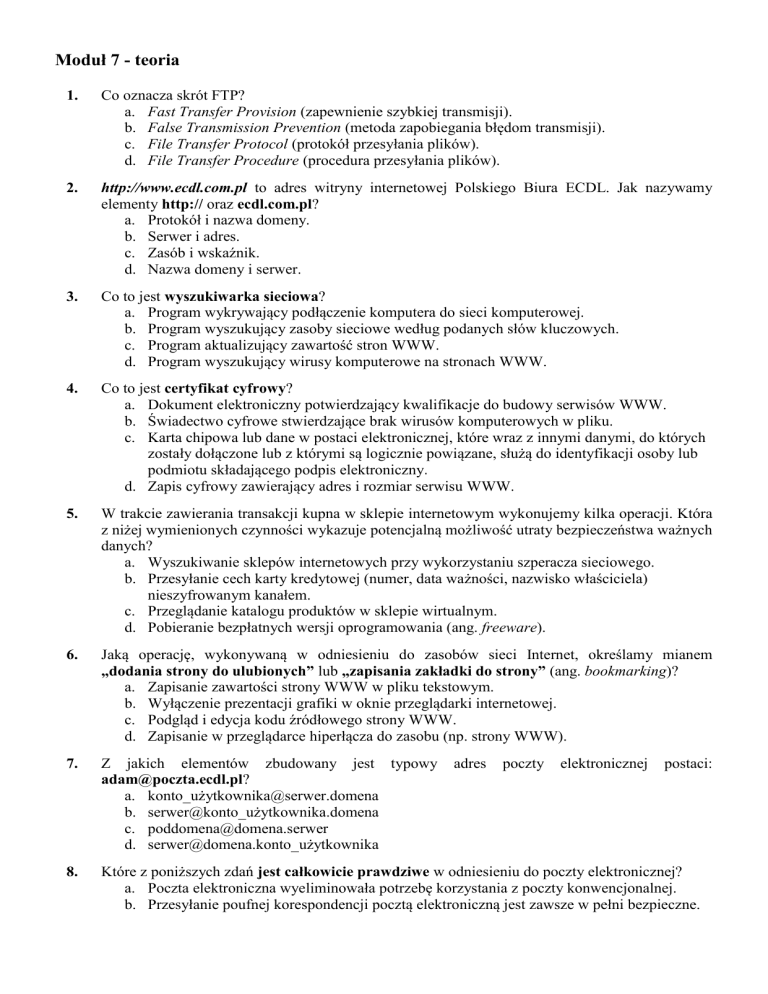

Moduł 7 - teoria

1.

Co oznacza skrót FTP?

a. Fast Transfer Provision (zapewnienie szybkiej transmisji).

b. False Transmission Prevention (metoda zapobiegania błędom transmisji).

c. File Transfer Protocol (protokół przesyłania plików).

d. File Transfer Procedure (procedura przesyłania plików).

2.

http://www.ecdl.com.pl to adres witryny internetowej Polskiego Biura ECDL. Jak nazywamy

elementy http:// oraz ecdl.com.pl?

a. Protokół i nazwa domeny.

b. Serwer i adres.

c. Zasób i wskaźnik.

d. Nazwa domeny i serwer.

3.

Co to jest wyszukiwarka sieciowa?

a. Program wykrywający podłączenie komputera do sieci komputerowej.

b. Program wyszukujący zasoby sieciowe według podanych słów kluczowych.

c. Program aktualizujący zawartość stron WWW.

d. Program wyszukujący wirusy komputerowe na stronach WWW.

4.

Co to jest certyfikat cyfrowy?

a. Dokument elektroniczny potwierdzający kwalifikacje do budowy serwisów WWW.

b. Świadectwo cyfrowe stwierdzające brak wirusów komputerowych w pliku.

c. Karta chipowa lub dane w postaci elektronicznej, które wraz z innymi danymi, do których

zostały dołączone lub z którymi są logicznie powiązane, służą do identyfikacji osoby lub

podmiotu składającego podpis elektroniczny.

d. Zapis cyfrowy zawierający adres i rozmiar serwisu WWW.

5.

W trakcie zawierania transakcji kupna w sklepie internetowym wykonujemy kilka operacji. Która

z niżej wymienionych czynności wykazuje potencjalną możliwość utraty bezpieczeństwa ważnych

danych?

a. Wyszukiwanie sklepów internetowych przy wykorzystaniu szperacza sieciowego.

b. Przesyłanie cech karty kredytowej (numer, data ważności, nazwisko właściciela)

nieszyfrowanym kanałem.

c. Przeglądanie katalogu produktów w sklepie wirtualnym.

d. Pobieranie bezpłatnych wersji oprogramowania (ang. freeware).

6.

Jaką operację, wykonywaną w odniesieniu do zasobów sieci Internet, określamy mianem

„dodania strony do ulubionych” lub „zapisania zakładki do strony” (ang. bookmarking)?

a. Zapisanie zawartości strony WWW w pliku tekstowym.

b. Wyłączenie prezentacji grafiki w oknie przeglądarki internetowej.

c. Podgląd i edycja kodu źródłowego strony WWW.

d. Zapisanie w przeglądarce hiperłącza do zasobu (np. strony WWW).

7.

Z jakich elementów zbudowany jest typowy

[email protected]?

a. konto_uż[email protected]

b. serwer@konto_użytkownika.domena

c. [email protected]

d. [email protected]_użytkownika

8.

Które z poniższych zdań jest całkowicie prawdziwe w odniesieniu do poczty elektronicznej?

a. Poczta elektroniczna wyeliminowała potrzebę korzystania z poczty konwencjonalnej.

b. Przesyłanie poufnej korespondencji pocztą elektroniczną jest zawsze w pełni bezpieczne.

adres

poczty

elektronicznej

postaci:

c. Poczta elektroniczna jest tanim medium komunikacyjnym dla przesyłania dokumentów

elektronicznych.

d. Usługa poczty elektronicznej jest dostępna z każdego miejsca na Ziemi.

9.

Co to jest podpis elektroniczny

a. Stopka załączana do listów elektronicznych zawierająca nazwisko i adres nadawcy.

b. Dane w postaci elektronicznej służące (przy wymianie informacji drogą elektroniczną) do

identyfikacji osoby składającej podpis elektroniczny i do potwierdzania autentyczności

dokumentu.

c. Cyfrowy zapis wartości iloczynu PESEL x NIP.

d. Elektroniczna postać skanowanego obrazu podpisu autora wiadomości, włączanego w

formie załącznika do korespondencji elektronicznej.

10.

W jaki sposób można zmienić stronę startową przeglądarki internetowej?

a. Wysyłając e-maila do dostawcy usług internetowych z poleceniem zmiany.

b. Zapisując łącze (zakładkę) do wybranej strony w zbiorze „Ulubione”.

c. Zmieniając zapis w ustawieniach opcji internetowych przeglądarki.

d. Realizując odpowiednie zapytanie w wyszukiwarce stron startowych.

11.

http://www.pti.org.pl to adres witryny internetowej Polskiego Towarzystwa Informatycznego. Jak

nazywamy elementy http:// oraz pti.org.pl?

a. Protokół i nazwa domeny.

b. Serwer i adres.

c. Zasób i wskaźnik.

d. Nazwa domeny i serwer.

12.

Wskaż najistotniejszą cechę serwisów WWW z autoryzacją dostępu?

a. Dostęp do serwisu jest możliwy wyłącznie po wniesieniu opłaty rejestracyjnej.

b. Serwis WWW posiada zabezpieczenie antywirusowe.

c. Dostęp do serwisu jest możliwy po wprowadzeniu nazwy użytkownika i hasła dostępu.

d. Serwis WWW jest dostępny wyłącznie dla osób pełnoletnich.

13.

Wskaż sytuację potencjalnego zagrożenia zainfekowania komputera wirusem.

a. Przeglądanie serwisów WWW, w trybie tzw. bezpiecznego połączenia.

b. Wykonywanie zapytań w wyszukiwarce internetowej.

c. Transfer plików i programów wykonywalnych z nieznanego źródła.

d. Dodanie do zbioru „Ulubione” hiperłącza (zakładki) skryptu CGI.

14.

Na czym polega i jaki jest cel szyfrowania danych?

a. Bezpieczny zapis zakodowanych danych zapobiegający przypadkowemu ich usunięciu.

b. Zapis zaszyfrowanych danych zapobiega nieautoryzowanemu dostępowi do informacji.

c. Kodowanie danych zapobiega ich utracie na skutek zaniku zasilania.

d. Szyfrowanie danych zapobiega infekowaniu przez wirusy komputerowe.

15.

Jakie dane są gromadzone przez przeglądarki internetowe w zbiorze zakładek (w IE: folder

Ulubione)?

a. Zawartość dokumentów HTML przechowywana w plikach tekstowych.

b. Ilustracje ze stron WWW odwiedzonych w okresie ostatnich 7 dni.

c. Tematy wysyłanych i odbieranych listów elektronicznych.

d. Hiperłącza do zasobów dostępnych w sieci Internet (np. stron WWW).

16.

Które z poniższych zachowań pozostaje w zgodzie z sieciową etyką (netykietą)?

a. Odpowiadanie wyłącznie na wiadomości oznaczone wysokim priorytetem ważności.

b. Wysyłanie ofert handlowych na grupy Nowości Sieciowych.

c. Jasne i zrozumiałe formułowanie treści wiadomości wysyłanych drogą elektroniczną i

opisywanie ich tematem stanowiącym zapowiedź zawartości.

d. Szybkie odpowiadanie na listy elektroniczne, bez baczenia na ortografię i zasady

gramatyki.

17.

Które z poniższych zachowań stanowi potencjalne ryzyko zainfekowania komputera wirusem?

a. Usunięcie nie przeczytanej wiadomości.

b. Przeniesienie nie czytanej wiadomości do innego katalogu.

c. Pobranie oprogramowania z serwisu FTP renomowanego producenta oprogramowania.

d. Otwarcie załącznika do wiadomości odebranej od nieznanego nadawcy.

18.

Wskaż różnicę pomiędzy pojęciami Internet i World Wide Web (WWW)?

a. Sieć World Wide Web stanowi podzbiór zasobów dostępnych w Internecie poprzez

aplikacje zwane przeglądarkami internetowymi.

b. Nie ma różnicy. Pojęcia: Internet i World Wide Web są synonimami.

c. Internetem zarządzają agendy rządowe, a World Wide Web jest platformą komercyjną.

d. Dostęp do serwisów World Wide Web jest darmowy, a usługi dostępu do sieci Internet są

płatne.

19.

Co to jest przeglądarka internetowa i w do czego jej używamy?

a. Narzędzie wyszukujące informacje w sieci Internet według zadanych słów kluczowych.

b. Program do tworzenia i edycji stron WWW.

c. Program do obsługi poczty elektronicznej.

d. Aplikacja umożliwiająca wizualny dostęp do zasobów World Wide Web (WWW).

20.

21.

22.

Co to jest cache (pamięć podręczna przeglądarki internetowej)?

a. Urządzenie wspomagające transmisję informacji za pośrednictwem linii telefonicznych.

b. Folder lub plik, w którym przeglądarka internetowa zapisuje dokumenty ostatnio pobierane

z sieci, w celu skrócenia czasu wczytywania tych dokumentów w przyszłości.

c. Pamięć RAM wykorzystywana w czasie pracy przeglądarki internetowej.

d. Bardzo szybki procesor.

Wskaż operację stanowiącą potencjalne zagrożenie dla zainfekowania komputera wirusem.

a. Wyłączenie zapisywania tzw. cookies.

b. Dodawanie hiperłącza do przeglądanej strony WWW do zbioru zakładek Ulubione.

c. Czyszczenie historii przeglądanych dokumentów.

d. Pobieranie oprogramowania z nieznanych serwerów.

Kto lub co to jest dostawca usług internetowych?

a. Hiperłącze do interaktywnego serwisu WWW.

b. Program-agent indeksujący zasoby sieci Internet.

c. Oprogramowanie stanowiące sterownik do modemu lub karty sieciowej.

d. Organizacja (firma) oferująca usługi dostępu do sieci Internet.

23. Które z poniższych zdań jest prawdziwe w odniesieniu do poczty elektronicznej?

a. Poczta elektroniczna wyeliminowała potrzebę korzystania z poczty konwencjonalnej.

b. Przesyłanie poufnej korespondencji pocztą elektroniczną jest zawsze w pełni bezpieczne.

c. Poczta elektroniczna jest tanim medium komunikacyjnym dla przesyłania dokumentów

elektronicznych.

d. Usługa poczty elektronicznej jest dostępna z każdego miejsca na Ziemii.

24. Które z poniższych zachowań stanowi potencjalne ryzyko zainfekowania komputera wirusem?

Poprawną odpowiedź (a, b, c lub d) należy zapisać polu nr 17 w dokumencie odpowiedź.doc

(pole nr 17).

a. Usunięcie nie przeczytanej wiadomości.

b. Przeniesienie nie czytanej wiadomości do innego katalogu.

c. Pobranie oprogramowania z serwisu FTP renomowanego producenta oprogramowania.

d. Otwarcie załącznika do wiadomości odebranej od nieznanego nadawcy.

25. Co to jest wyszukiwarka sieciowa?

a.

b.

c.

d.

Program wykrywający podłączenie komputera do sieci komputerowej.

Program wyszukujący zasoby sieciowe według podanych słów kluczowych.

Program aktualizujący zawartość stron WWW.

Program wyszukujący wirusy komputerowe na stronach WWW.

26. W jaki sposób można ograniczyć ryzyko nadużyć finansowych przy płatności kartą kredytową

za zakupy w sklepie internetowym?

a. Korzystając z serwisów, w których płatności dokonuje się na zasadzie abonamentu.

b. Nie podawać cech karty kredytowej (numer, data ważności, nazwisko właściciela).

c. Dokonując zakupów sklepach wyposażonych w mechanizmy bezpiecznych płatności,

gdzie autoryzacji transakcji dokonuje tzw. zaufana trzecia strona, a do sprzedającego

zamiast cech karty kredytowej dociera potwierdzenie autoryzacji transakcji.

d. Płacąc za zakupione produkty w momencie ich dostarczenia.

27. Co to jest firewall (zapora ogniowa, rozumiana jako pojęcie z zakresu systemów

informatycznych)?

a. Urządzenie zabezpieczające system komputerowy przed skokami napięcia w sieci

energetycznej.

b. System telekomunikacyjny opracowany dla zwiększenia przepustowości sieci

komputerowej.

c. Sieć komputerowa, w której niedostępna jest funkcja współdzielenia plików.

d. System bezpieczeństwa zabezpieczający sieć komputerową przed, włamaniami intruzów,

np. hackerów i wykradaniem informacji.

28. Co to jest strona startowa w przeglądarce internetowej?

a. System pomocy dostępny w przeglądarce internetowej.

b. Strona wejściowa do złożonego serwisu WWW.

c. Strona WWW wczytywana domyślnie po uruchomieniu przeglądarki internetowej.

d. Hiperłącze do dokumentu.

29. Na czym polega i jaki jest cel szyfrowania danych?

a. Bezpieczny zapis zakodowanych danych zapobiegający przypadkowemu ich usunięciu.

b. Zapis zaszyfrowanych danych zapobiega nieautoryzowanemu dostępowi do informacji.

c. Kodowanie danych zapobiega ich utracie na skutek zaniku zasilania.

d. Szyfrowanie danych zapobiega infekowaniu przez wirusy komputerowe.

30. Dany jest adres poczty elektronicznej: [email protected]. Jakim składnikiem adresu

jest „biuro”?

a. Domena.

b. Poddomena.

c. Konto użytkownika.

d. Serwer.

31. Które z poniższych zachowań pozostaje w zgodzie z sieciową etyką (netykietą)?

a. Wysyłanie wielomegabajtowych załączników blokujących konto adresata.

b. Wysyłanie ofert handlowych na grupy nowości sieciowych (ang. Usenet News)

c. Jasne i zrozumiałe formułowanie treści wiadomości wysyłanych drogą elektroniczną i

opisywanie ich tematem stanowiącym zapowiedź zawartości.

d. Odpowiadanie wyłącznie na listy elektroniczne, oznaczone wysokim priorytetem.

32. Co to jest lista dystrybucyjna?

a. Lista wiadomości przesłanych do innych użytkowników poczty elektronicznej.

b. Lista wiadomości w folderze odebranych listów.

c. Zbiór adresów, pod które rozsyłana jest korespondencja elektroniczna nadsyłana na adres

listy.

d. Lista wiadomości z załącznikami.

33. Czym jest hiperłącze w strukturze dokumentu hipertekstowego?

a. Jest to obiekt (tekst, grafika, klawisz), którego wybranie (kliknięcie) powoduje przejście,

zwykle połączone z wczytaniem, do nowego dokumentu wskazanego we własnościach

hiperłącza.

b. Fragment tekstu, który zmienia styl wyświetlania w momencie pojawienia się nad nim

kursora myszy.

c. Adres URL do arkusza stylów, w którym zdefiniowane są własności prezentacji

dokumentu.

d. W strukturze hipertekstu nie występują hiperłącza.

34. W jaki sposób można ograniczyć ryzyko nadużyć finansowych przy płatności kartą kredytową

za zakupy w sklepie internetowym?

a. Korzystając z serwisów, w których płatności dokonuje się na zasadzie abonamentu.

b. Nie podawać cech karty kredytowej (numer, data ważności, nazwisko właściciela).

c. Dokonując zakupów sklepach wyposażonych w mechanizmy bezpiecznych płatności,

gdzie autoryzacji transakcji dokonuje tzw. zaufana trzecia strona, a do sprzedającego

zamiast cech karty kredytowej dociera potwierdzenie autoryzacji transakcji.

d. Płacąc za zakupione produkty w momencie ich dostarczenia.

35. Co to jest certyfikat cyfrowy (ang. digital certificate)?

a. Dokument elektroniczny potwierdzający kwalifikacje do budowy serwisów.

b. Świadectwo cyfrowe stwierdzające brak wirusów komputerowych w serwisie.

c. Karta chipowa lub dane w postaci elektronicznej, które wraz z innymi danymi, do których

zostały dołączone lub z którymi są logicznie powiązane, służą do identyfikacji osoby lub

podmiotu składającego podpis elektroniczny.

d. Zapis cyfrowy zawierający adres i rozmiar serwisu WWW.

[1 pkt]

36. Na czym polega i jaki jest cel szyfrowania danych? Poprawną odpowiedź (a, b, c lub d) należy

zapisać w dokumencie odpowiedź.doc (pole nr 7).

a. Bezpieczny zapis zakodowanych danych zapobiegający przypadkowemu ich usunięciu.

b. Zapis zaszyfrowanych danych zapobiega nieautoryzowanemu dostępowi do informacji.

c. Kodowanie danych zapobiega ich utracie na skutek zaniku zasilania.

d. Szyfrowanie danych zapobiega infekowaniu przez wirusy komputerowe.

37. Do czego służą serwery: POP3 i SMTP?

a. Serwer SMTP to serwer poczty przychodzącej, a POP3 to serwer poczty wychodzącej.

b. Serwer POP3 to serwer poczty przychodzącej, a SMTP to serwer poczty wychodzącej.

c. Serwer POP3 to inaczej serwer WWW, a SMTP jest serwerem pocztowym.

d. Serwer SMTP to inaczej serwer WWW, a POP3 jest serwerem pocztowym.

38. Do czego służą formularze osadzane na stronach WWW?

a. Formularze, czyli tabelki na stronach WWW służą do uporządkowanego rozmieszczania

obiektów graficznych w oknie przeglądarki internetowej.

b. Formularze w serwisach WWW stanowią rozszerzenie koncepcji dokumentów tekstowych

i służą do przekazu treści multimedialnych, np. dźwięku, animacji.

c. Formularze są formą interakcji z gościem w serwisie WWW, stosuje się je zazwyczaj w

celu pozyskania informacji od osób korzystających z witryny WWW, np. ankiety,

zamówienia, poczta przez WWW.

d. Formularz nie może być elementem strony WWW.

39. W jaki sposób można zmienić stronę startową przeglądarki internetowej?

a. Wysyłając e-maila do dostawcy usług internetowych z poleceniem zmiany.

b. Zapisując łącze (zakładkę) do wybranej strony w zbiorze „Ulubione”.

c. Zmieniając zapis w ustawieniach opcji internetowych przeglądarki.

d. Realizując odpowiednie zapytanie w wyszukiwarce stron startowych.

40. Co to jest firewall (zapora ogniowa, rozumiana jako pojęcie z zakresu systemów

informatycznych)?

a. Urządzenie zabezpieczające system komputerowy przed skokami napięcia w sieci

energetycznej.

b. System telekomunikacyjny opracowany dla zwiększenia przepustowości sieci

komputerowej.

c. Sieć komputerowa, w której niedostępna jest funkcja współdzielenia plików.

d. System bezpieczeństwa zabezpieczający sieć komputerową przed, włamaniami intruzów,

np. hackerów i wykradaniem informacji.

41. Wskaż różnicę pomiędzy pojęciami Internet i World Wide Web (WWW)?

a. Sieć World Wide Web stanowi podzbiór zasobów dostępnych w Internecie poprzez

aplikacje zwane przeglądarkami internetowymi.

b. Nie ma różnicy. Pojęcia: Internet i World Wide Web są synonimami.

c. Internetem zarządzają agendy rządowe, a World Wide Web jest platformą komercyjną.

d. Dostęp do serwisów World Wide Web jest darmowy, a usługi dostępu do sieci Internet są

płatne.

42. Na czym polega odświeżenie strony WWW wczytanej do przeglądarki internetowej?

a. Polega na ponownym wczytaniu do przeglądarki całego dokumentu ze źródłowego

serwera.

b. Wybranie polecenia odświeżenia strony WWW powoduje przesłanie do autora strony

komunikatu z prośbą o aktualizację zawartości.

c. Polega na zmianie kolorów prezentacji tekstu na ciemniejszy (zazwyczaj na czarny).

d. Polega na wczytaniu poprzedniej strony WWW.

43. Co to jest wyszukiwarka sieciowa?

a. Program wykrywający podłączenie komputera do sieci komputerowej.

b. Program wyszukujący zasoby sieciowe według podanych słów kluczowych.

c. Program aktualizujący zawartość stron WWW.

d. Program wyszukujący wirusy komputerowe na stronach WWW.

44. Które z poniższych zachowań pozostaje w zgodzie z sieciową etyką (netykietą)?

a. Odpowiadanie wyłącznie na wiadomości oznaczone wysokim priorytetem ważności.

b. Wysyłanie ofert handlowych na grupy Nowości Sieciowych (ang. Usenet News)

c. Jasne i zrozumiałe formułowanie treści wiadomości wysyłanych drogą elektroniczną i

opisywanie ich tematem stanowiącym zapowiedź zawartości.

d. Szybkie odpowiadanie na listy elektroniczne, bez baczenia na ortografię i zasady

gramatyki.

45. Co określany terminem „ciasteczko” (ang. cookie) w odniesieniu do współpracy serwera WWW z

przeglądarka internetową?

a. Ciasteczko służy do zasilania urządzeń przez port USB.

b. Ciasteczko to skompresowany pakiet danych zawierający treść strony WWW i referencje

do plików z grafiką osadzonych w tym dokumencie.

c. Ciasteczko jest plikiem konfiguracyjnym, w którym użytkownik może podać adresy IP

serwerów WWW, z którymi połączenia są zabronione.

d. Ciasteczko to mały plik wysyłany przez serwer WWW i zapisywany na dysku

użytkownika. W celu jego rozpoznawania przez serwer WWW.

46. Które z niżej wymienionych serwisów WWW są wyszukiwarkami internetowymi? Poprawną

odpowiedź (a, b, c lub d) należy zapisać w dokumencie odpowiedź.doc (pole nr 6).

a. www.pti.org.pl

b. www.sejm.gov.pl

c. www.google.com

d. www.ecdl.com

47. Co to jest firewall (zapora ogniowa, rozumiana jako pojęcie z zakresu systemów

informatycznych)?

a. Urządzenie zabezpieczające system komputerowy przed skokami napięcia w sieci

energetycznej.

b. System telekomunikacyjny opracowany dla zwiększenia przepustowości sieci

komputerowej.

c. Sieć komputerowa, w której niedostępna jest funkcja współdzielenia plików.

d. System bezpieczeństwa zabezpieczający sieć komputerową przed, włamaniami intruzów,

np. hackerów i wykradaniem informacji.

48. Co to jest hiperłącze występujące na stronach WWW?

a. Hiperłącze to aplikacja umożliwiająca dostęp do poczty elektronicznej z poziomu

przeglądarki internetowej.

b. Klawisz na pasku narzędzi przeglądarki internetowej wymuszający odświeżenie

prezentowanej zawartości.

c. Obiekt (tekst, grafika itp.), w którego własnościach ukryty jest adres innego zasobu a po

wybraniu tego obiektu następuje wczytanie do przeglądarki wskazywanego zasobu.

d. Jest to program wybierający numer połączenia modemowego.

49. Które z niżej wymienionych serwisów WWW są wyszukiwarkami internetowymi?

a. www.pti.org.pl oraz www.www.altavista.com .

b. www.google.com oraz www.pti.org.pl.

c. www.netsprint.pl oraz www.google.com.

d. www.ecdl.com oraz www.plikoskop.pl.

50. Jakie dane zapisuje się w polach DO, DW i UDW (ang. TO, CC & BCC) podczas redagowania

korespondencji elektronicznej?

a. Pole DO (ang. TO) – adresat główny, pole DW (ang. CC) – temat listu.

b. Pole DO (ang. TO) – adresy głównych odbiorców wiadomości, UDW (ang. BCC) – adresy

ukrytych ukrytych odbiorców.

c. Pole DW (ang. CC) – załączane pliki, UDW (ang. BCC) - adresat główny.

d. Pole DO (ang. TO) – priorytet wiadomości, UDW (ang. BCC) – załączane pliki.

51. Które z podanych danych są przesyłane w nagłówku listu elektronicznego?

a. Adres nadawcy, data i godzina wysłania wiadomości oraz adres IP komputera, z którego

wiadomość została wysłana.

b. Adresy odbiorców wiadomości, numer telefonu oraz treść wiadomości.

c. Nazwa programu pocztowego, pliki załączone do wiadomości oraz data wysłania.

d. Adres IP komputera, z którego wiadomość została wysłana, adres skrzynki poczty

elektronicznej odbiorcy oraz treść wiadomości.

52. Co określany terminem „ciasteczko” (ang. cookie) w odniesieniu do współpracy serwera WWW z

przeglądarka internetową?

e. Ciasteczko to sposób zasilania urządzeń przez port USB.

f. Ciasteczko to skompresowany pakiet danych zawierający treść strony WWW i referencje

do plików z grafiką osadzonych w tym dokumencie.

g. Ciasteczko jest plikiem konfiguracyjnym, w którym użytkownik może podać adresy IP

serwerów WWW, z którymi połączenia są zabronione.

h. Ciasteczko to mały plik wysyłany przez serwer WWW i zapisywany na dysku

użytkownika w celu rozpoznawania użytkownika przez serwer.

53. Co to jest cache (pamięć podręczna przeglądarki internetowej)?

a. Urządzenie wspomagające transmisję informacji za pośrednictwem linii telefonicznych.

b. Folder lub plik, w którym przeglądarka internetowa zapisuje dokumenty ostatnio pobierane

z sieci, w celu skrócenia czasu wczytywania tych dokumentów w przyszłości.

c. Pamięć RAM wykorzystywana w czasie pracy przeglądarki internetowej.

d. Bardzo szybki procesor.

54. Które z niżej wymienionych serwisów WWW są wyszukiwarkami internetowymi?

a. www.altavista.com

b. www.pti.org.pl

c. www.lublin.pl

i. www.ecdl.com.

55. Jakie typy plików mogą być przesyłane pocztą elektroniczną jako załączniki?

j. Wyłącznie pliki tekstowe.

k. Pliki tekstowe i binarne z wyłączeniem programów wykonywalnych.

l. Wyłącznie pliki z rozszerzeniem .doc, .xls, .mdb, i .ppt.

m. Dowolne pliki.