tech n o lo g i e C Y B E R P R Z E S T Ę P C Z O Ś Ć

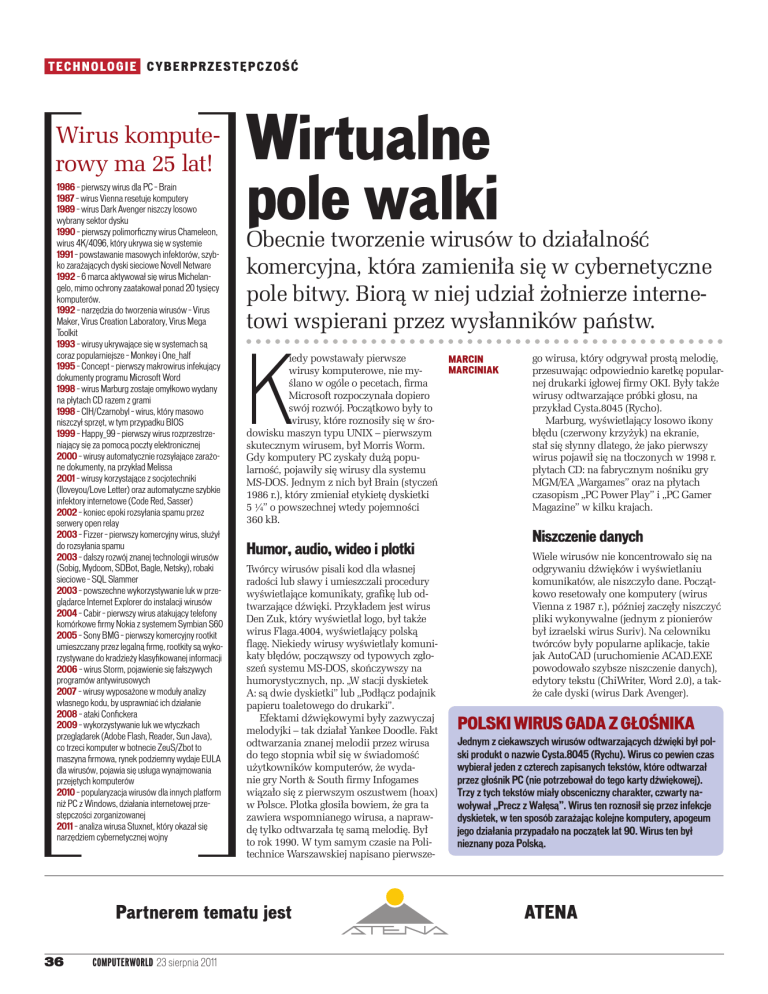

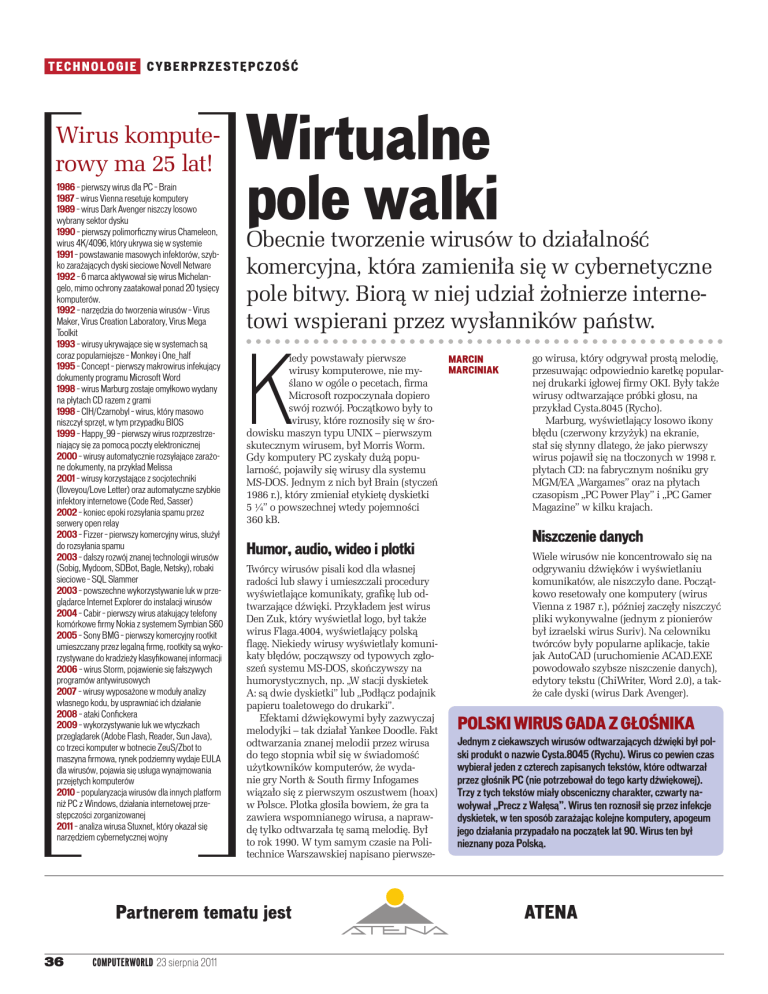

Wirus komputerowy ma 25 lat!

1986 – pierwszy wirus dla PC – Brain

1987 – wirus Vienna resetuje komputery

1989 – wirus Dark Avenger niszczy losowo

wybrany sektor dysku

1990 – pierwszy polimorficzny wirus Chameleon,

wirus 4K/4096, który ukrywa się w systemie

1991 – powstawanie masowych infektorów, szybko zarażających dyski sieciowe Novell Netware

1992 – 6 marca aktywował się wirus Michelangelo, mimo ochrony zaatakował ponad 20 tysięcy

komputerów.

1992 – narzędzia do tworzenia wirusów – Virus

Maker, Virus Creation Laboratory, Virus Mega

Toolkit

1993 – wirusy ukrywające się w systemach są

coraz popularniejsze – Monkey i One_half

1995 – Concept – pierwszy makrowirus infekujący

dokumenty programu Microsoft Word

1998 – wirus Marburg zostaje omyłkowo wydany

na płytach CD razem z grami

1998 – CIH/Czarnobyl – wirus, który masowo

niszczył sprzęt, w tym przypadku BIOS

1999 – Happy_99 – pierwszy wirus rozprzestrzeniający się za pomocą poczty elektronicznej

2000 – wirusy automatycznie rozsyłające zarażone dokumenty, na przykład Melissa

2001 – wirusy korzystające z socjotechniki

(Iloveyou/Love Letter) oraz automatyczne szybkie

infektory internetowe (Code Red, Sasser)

2002 – koniec epoki rozsyłania spamu przez

serwery open relay

2003 – Fizzer – pierwszy komercyjny wirus, służył

do rozsyłania spamu

2003 – dalszy rozwój znanej technologii wirusów

(Sobig, Mydoom, SDBot, Bagle, Netsky), robaki

sieciowe – SQL Slammer

2003 – powszechne wykorzystywanie luk w przeglądarce Internet Explorer do instalacji wirusów

2004 – Cabir – pierwszy wirus atakujący telefony

komórkowe firmy Nokia z systemem Symbian S60

2005 – Sony BMG – pierwszy komercyjny rootkit

umieszczany przez legalną firmę, rootkity są wykorzystywane do kradzieży klasyfikowanej informacji

2006 – wirus Storm, pojawienie się fałszywych

programów antywirusowych

2007 – wirusy wyposażone w moduły analizy

własnego kodu, by usprawniać ich działanie

2008 – ataki Confickera

2009 – wykorzystywanie luk we wtyczkach

przeglądarek (Adobe Flash, Reader, Sun Java),

co trzeci komputer w botnecie ZeuS/Zbot to

maszyna firmowa, rynek podziemny wydaje EULA

dla wirusów, pojawia się usługa wynajmowania

przejętych komputerów

2010 – popularyzacja wirusów dla innych platform

niż PC z Windows, działania internetowej przestępczości zorganizowanej

2011 – analiza wirusa Stuxnet, który okazał się

narzędziem cybernetycznej wojny

Wirtualne

pole walki

Obecnie tworzenie wirusów to działalność

komercyjna, która zamieniła się w cybernetyczne

pole bitwy. Biorą w niej udział żołnierze internetowi wspierani przez wysłanników państw.

K

iedy powstawały pierwsze

Marcin

Marciniak

wirusy komputerowe, nie myślano w ogóle o pecetach, firma

Microsoft rozpoczynała dopiero

swój rozwój. Początkowo były to

wirusy, które roznosiły się w środowisku maszyn typu UNIX – pierwszym

skutecznym wirusem, był Morris Worm.

Gdy komputery PC zyskały dużą popularność, pojawiły się wirusy dla systemu

MS-DOS. Jednym z nich był Brain (styczeń

1986 r.), który zmieniał etykietę dyskietki

5 ¼’’ o powszechnej wtedy pojemności

360 kB.

Humor, audio, wideo i plotki

Twórcy wirusów pisali kod dla własnej

radości lub sławy i umieszczali procedury

wyświetlające komunikaty, grafikę lub odtwarzające dźwięki. Przykładem jest wirus

Den Zuk, który wyświetlał logo, był także

wirus Flaga.4004, wyświetlający polską

flagę. Niekiedy wirusy wyświetlały komunikaty błędów, począwszy od typowych zgłoszeń systemu MS-DOS, skończywszy na

humorystycznych, np. „W stacji dyskietek

A: są dwie dyskietki” lub „Podłącz podajnik

papieru toaletowego do drukarki”.

Efektami dźwiękowymi były zazwyczaj

melodyjki – tak działał Yankee Doodle. Fakt

odtwarzania znanej melodii przez wirusa

do tego stopnia wbił się w świadomość

użytkowników komputerów, że wydanie gry North & South firmy Infogames

wiązało się z pierwszym oszustwem (hoax)

w Polsce. Plotka głosiła bowiem, że gra ta

zawiera wspomnianego wirusa, a naprawdę tylko odtwarzała tę samą melodię. Był

to rok 1990. W tym samym czasie na Politechnice Warszawskiej napisano pierwsze-

Partnerem tematu jest

36

computerworld 23 sierpnia 2011

go wirusa, który odgrywał prostą melodię,

przesuwając odpowiednio karetkę popularnej drukarki igłowej firmy OKI. Były także

wirusy odtwarzające próbki głosu, na

przykład Cysta.8045 (Rycho).

Marburg, wyświetlający losowo ikony

błędu (czerwony krzyżyk) na ekranie,

stał się słynny dlatego, że jako pierwszy

wirus pojawił się na tłoczonych w 1998 r.

płytach CD: na fabrycznym nośniku gry

MGM/EA „Wargames” oraz na płytach

czasopism „PC Power Play” i „PC Gamer

Magazine” w kilku krajach.

Niszczenie danych

Wiele wirusów nie koncentrowało się na

odgrywaniu dźwięków i wyświetlaniu

komunikatów, ale niszczyło dane. Początkowo resetowały one komputery (wirus

Vienna z 1987 r.), później zaczęły niszczyć

pliki wykonywalne (jednym z pionierów

był izraelski wirus Suriv). Na celowniku

twórców były popularne aplikacje, takie

jak AutoCAD (uruchomienie ACAD.EXE

powodowało szybsze niszczenie danych),

edytory tekstu (ChiWriter, Word 2.0), a także całe dyski (wirus Dark Avenger).

Polski wirus gada z głośnika

Jednym z ciekawszych wirusów odtwarzających dźwięki był polski produkt o nazwie Cysta.8045 (Rychu). Wirus co pewien czas

wybierał jeden z czterech zapisanych tekstów, które odtwarzał

przez głośnik PC (nie potrzebował do tego karty dźwiękowej).

Trzy z tych tekstów miały obsceniczny charakter, czwarty nawoływał „Precz z Wałęsą”. Wirus ten roznosił się przez infekcje

dyskietek, w ten sposób zarażając kolejne komputery, apogeum

jego działania przypadało na początek lat 90. Wirus ten był

nieznany poza Polską.

ATENA

C Y B E R P R Z E S T Ę P C Z O Ś Ć tech n o lo g i e

Obecnie coraz mniej wirusów niszczy

dane, gdyż zmienił się cel wykorzystywania złośliwego kodu – zamiast rozrywki,

sławy lub dowcipów, jest to działalność

stricte komercyjna, polegająca na kradzieży

informacji.

Działanie lokalne

Zanim nastała era Internetu, wirusy roznoszone były na dyskietkach 5 ¼ oraz 3,5

cala. Opracowano przy tym mechanizmy

efektywnego zarażania różnych dysków.

Przykładem może być W32.Parite czy

choćby Marburg – do infekcji wystarczyło

otwarcie pliku lub nawet możliwość dostępu w lokalnej sieci. Ówczesne antywirusy

(np. mks_vir Marka Sella) dobrze radziły

sobie z coraz to nowymi wirusami, gdyż

zagrożenia miały lokalny charakter i dystrybuowane były powoli. Niekiedy twórców można było określić po zgłoszeniach

infekcji – tak wykryto grupę hackerów

z południa kraju, którzy utworzyli „zagłębie wirusów”. Do ochrony wystarczała

wtedy miesięczna subskrypcja antywirusa

na dyskietkach przesyłanych pocztą. Gdy

upowszechniła się poczta elektroniczna,

powstał szybki kanał komunikacji, który

sprawił, że dyskietki odeszły do lamusa.

Razem z nimi pożegnaliśmy także wirusy,

które infekowały sektory startowe oraz

inne ważne miejsca tego nośnika.

Różne media

Plagą z połowy lat 90. były makrowirusy

programu Microsoft Word. Najpopularniejszym edytorem był Word 6.0 dla Windows

3.x, który nie miał ochrony przed wykony-

waniem kodu VBA w dokumentach, zatem

znacząca większość przesyłanych plików

DOC zawierała makrowirusa. Gdy Microsoft wprowadził możliwość wyłączenia

makr, znaczenie makrowirusów zaczęło

zanikać.

Ponieważ komputery miały już

bezpośrednie połączenia przez Internet,

powstały kolejne wirusy, które tym razem

roznosiły się w bezpośrednim połączeniu

TCP/IP, ale niektóre z nich potrafiły wykorzystać różne wektory – przykładem może

być Conficker lub Storm.

Razem z przeniesieniem do Internetu

działalności komercyjnej i rozwoju bankowości elektronicznej pojawiły się wirusy,

które mają na celu zarabianie pieniędzy

przez kradzież danych. Jest to obecnie największa część przychodów internetowego

podziemia. Ponieważ sieci komputerowe

są wykorzystywane w instytucjach rządowych i publicznych, można stwierdzić,

że w walkę w Internecie zaangażowano

znaczne siły, wliczając specjalistów,

którzy mają poparcie agencji rządowych

różnych państw. Jednym z najnowszych

i najbardziej skomplikowanych wirusów

był Stuxnet, który stał się narzędziem

walki – miał porazić instalację produkcji

materiałów rozszczepialnych i spowolnić

rozwój irackiego programu nuklearnego.

Nowością były także zmasowane ataki odmowy obsługi kierowane przeciw różnym

firmom i portalom (w tym także serwisowi

Gazeta.pl), a nawet sieciom całych krajów

(Estonia). Widać wyraźnie, że Internet stał

się nie tylko medium komunikacji, jest

także polem walki.

komentarz

Wirusy są coraz bardziej skomplikowane i mają zaawansowane mechanizmy obronne, takie jak polimorfizm

czy szyfrowanie złośliwego kodu.

Większość wektorów ataku zostaje

skutecznie zablokowana poprzez

oprogramowanie antywirusowe

oraz systemy IPS/IDS. Celem ataków nie są już dane

na pojedynczych komputerach, obecnie zdobywa się

komputery masowo, umożliwiając tym samym przeprowadzanie rozproszonych i anonimowych ataków na

ściśle określony cel, np. serwery instytucji rządowych.

Rozpowszechnienie dostępu do Internetu znacząco

ułatwia infekcję, a przede wszystkim po zainfekowaniu

maszyny ofiary umożliwia natychmiastowe przejęcie

nad nią kontroli. Do sieci na stałe wpięte są nie tylko

komputery osobiste i telefony, ale także systemy automatyki. Przejęcie kontroli nad tymi urządzeniami daje

nieograniczone możliwości cyberprzestępcom.

W celu efektywnego odpierania zagrożeń obecnego

świata Internetu należy stosować jak najwięcej mechanizmów zabezpieczających działających w odmienny

sposób. Wciąż jedną ze skuteczniejszych metod obrony jest świadomość i zdrowy rozsądek użytkowników,

które także stają się popularnym wektorem ataku.

Tomasz Nowakowski, specjalista ds. systemów,

Biuro Architektury i Infrastruktury, ATENA Usługi Informatyczne

i Finansowe sp. z o.o.

computerworld 23 sierpnia 2011

37