Dziś pokażemy wam

jak bezpiecznie

korzystać z Internetu

Pamiętaj, że Internet jest bardzo dobrym

źródłem informacji, a także rozrywki.

Pamiętaj jednak, aby nie za długo

przesiadywać przed komputerem,

ponieważ może to źle wpływać na twoje

zdrowie.

Musisz pamiętać że w Internecie nikt nie jest

anonimowy

Adres IP (Internet Protocol address) to

unikatowy numer przyporządkowany

urządzeniom sieci komputerowych,

protokół IP. Adresy IP są wykorzystywane w

Internecie oraz sieciach lokalnych. Adres IP

zapisywany jest w postaci czterech oktetów

w postaci dziesiętnej oddzielonych od

siebie kropkami, np. adres IP:

150.254.66.81

Pisać kulturalnie

Pisać na temat

Pisać poprawnie, bez błędów

Używać polskich znaków

Nie pisać cały czas wielkimi

literami(NIE KRZYCZEĆ)

Spamu

Niechcianych odnośników do stron

„Łańcuszków szczęścia”

Jako haseł nie powinno

używać się imion, dat

urodzenia, ani popularnych

ciągów tekstowych typu

„qwerty”.

Zasady te dotyczą też poczty

elektronicznej i portali

społecznościowych.

…swoich:

Haseł

Loginów

Kodów PIN

Kodów CVV2

Numerów kart

Pamiętaj, że hasła są

tajne i nie powinno się

ich podawać nikomu.

Dbaj o swoje hasło

jak o największą

tajemnicę. Jeżeli

musisz w Internecie

wybrać jakieś hasło,

pamiętaj, żeby nie

było ono łatwe do

odgadnięcia i strzeż

go jak oka w głowie.

W czasie nawiązywania internetowych znajomości

zachować ostrożność . Nie zawsze rozmówca z

komunikatora musi mieć dobre zamiary. Nie obdarzać

go bezgranicznym zaufaniem. Zweryfikować wiedzę na

jego temat w innych źródłach . Na spotkania umawiać

się w miejscach publicznych, w towarzystwie innych

osób.

To problem z rozwojem

nowoczesnej technologii.

Polega na wyśmiewaniu innych,

kompromitowania ich, znieważaniu,

nękaniu, zastraszeniu i wykonywaniu

tym podobnych czynności

z wykorzystywaniem usług

internetowych oraz

komunikacyjnych. Są to czyny

karalne według polskiego

prawodawstwa. Naprawienie

szkody poprzez usunięcie

krzywdzącej treści jest przeważnie

bardzo trudne do zrealizowania.

W globalnej sieci będą one już

powielone w setkach egzemplarzy

i przechowywane na dziesiątkach

serwerów na całym świecie.

Ryzyko odbioru

nieprawdziwych danych

Brak kontroli nad napływem

fałszywych wiadomości

Utrata kontroli z

rzeczywistością

ROZSĄDNIE

i

Z UMIAREM

Jak się nazywasz?

Mów mi wuju.

Ile masz lat?

Tyle co Bruce Lee, jak był w moim wieku.

Skąd klikasz?

Klikam? A skąd!

Gdzie mieszkasz?

Chrząszczyrzewoszyce , powiat Łękołody.

Jak wyglądasz?

Podchodzę do okna, otwieram je i wyglądam.

Dostajesz kieszonkowe?

A Ty co, Urząd Skarbowy?

Ile zarabiają twoi rodzice?

O wiele za mało.

Z kim mieszkasz?

Tajemnica państwowa.

Co masz na sobie?

Wzrok rodziców.

Do której chodzisz szkoły?

Do piątej z lewej.

Spotkamy się?

Chyba, że 30 lutego.

Odwiedzisz mnie?

A co, leżysz w szpitalu?

Jaki jest Twój numer telefonu?

Nie ze mną te numery Bruner.

Dogadujesz się z rodzicami?

Lepiej niż z Tobą.

Wyślesz mi fotkę?

Do paszportu musisz mieć swoją.

Masz zdjęcie?

Tak, ale jedno, więc nie wysyłam.

Masz kartę kredytową ?

A ty jopka pik?

Żeby bezpiecznie korzystać z „czatów”

nie można podawać swojego imienia

i nazwiska, a także miejsca zamieszkania.

Trzeba posługiwać się Nickiem, czyli

wymyślonym pseudonimem.

Pobieraczek to najbardziej znana strona

z przekrętów transferowych.

Ważne jest, by nie podawać własnych

danych osobowych.

Możemy zostać naciągnięci na koszty

finansowe.

Siedzą cały czas przed komputerem omija

nas wiele rzeczy, m.in. spotkania ze

znajomymi…

Uzależnienie to nabyta, silna potrzeba

wykonywania jakiejś czynności lub zażywania jakiejś

substancji.

Zależność psychiczna to stan, w którym osoba

dotknięta tą chorobą nie jest w stanie bez pomocy z

zewnątrz przerwać określonych zachowań.

Jeżeli twój komputer

jest podłączony do

Internetu, musisz

mieć zainstalowany

odpowiedni

program

antywirusowy.

Powinieneś również

zaopatrzyć się w

tzw. Firewall.

Firewall jest

oprogramowaniem,

lub sprzętem, które

pomaga blokować

hackerów, wirusy i

robaki, które

próbują dotrzeć do

Twojego komputera

przez Internet.

Ważne, aby mieć

zainstalowany

i zaktualizowany

program

antywirusowy,

gdyż z każdym

dniem pojawia się

coraz więcej

nowych wirusów.

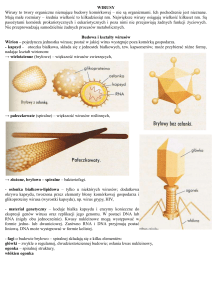

Coś o wirusach…

Wirus komputerowy

porównać można do wirusów

atakujących nasze ludzkie

organizmy. Wnika w aplikacje

i usuwa jej pliki, po czym

aplikacja zazwyczaj przestaje

działać.

Czym jest wirus?

Wirus jest programem

komputerowym o niewielkich

rozmiarach, zdolnym do

rozmnażania się poprzez

doczepianie swojego kodu do

innych plików, posiadający

celowe procedury destrukcyjne,

takie jak:

- niszczenie lub zmiana zapisanych

na dyskach informacji

- generowanie dziwnych

komunikatów, melodii...

- zakłócanie wyświetlania

informacji na ekranie

- próby fizycznego uszkodzenia

sprzętu.

Koń trojański – może udawać dowolny

program, pożyteczne narzędzie lub

uaktualnienie do niego, który zawiera kod

realizujący inne funkcje niż te, o których

mowa jest w załączonej dokumentacji. Po

kilku godzinach pracy program dokona

spustoszeń na naszym dysku, zawiesi pracę

systemu... Innym rodzajem „trojana” jest

BACKDOORS, który służy hakerom jako

narzędzie do zdalnej administracji.

Aby zapobiec rozprzestrzenianiu się

wirusa i rozkładaniu się kolejnych

aplikacji, najlepiej jak najwcześniej

zareagować, gdy wirus jeszcze jest w

fazie początkowej…Gdy wirus zacznie

rozprzestrzeniać się, usunięcie, względnie

wyleczenie jest coraz trudniejsze.

Ważne jest by co jakiś czas

przeprowadzić pełne skanowanie

systemu, gdyż szybkie skanowanie nie

zawsze jest wstanie wykryć wszystkich

wirusów

Jeśli posiadamy w naszych zasobach

pliki mające dla nas szczególną wartość,

ważne jest, by utworzyć kopie zapasową

np. na dyskach przenośnych, takich jak:

dysk zewnętrzny, pendrive, płyty Cd lub

na dysku wirtualnym.

Zapora sieciowa

Aktualizacja oprogramowania

Oprogramowanie antywirusowe

Oprogramowanie antyszpiegowskie

Odcina dostęp z zewnątrz do usług, których nie

chcemy udostępniać.

Blokuje dostęp do Internetu programom, które

nie powinny mieć takiej możliwości.

Wykrywa nowe, nieznane programy usiłujące

komunikować się poprzez Internet.

Lokalna sieć komputerowa – nazywana najczęściej LAN (Local Area

Network) – to w zasadzie kilka połączonych ze sobą komputerów.

Rozróżniamy dwie główne kategorie sieci:

• Typu klient-serwer- w takiej sieci jest jeden (lub kilka) komputer, który

spełnia rolę serwera (serwer to komputer, którego zadaniem jest

centralne przechowywanie plików, programów itd.), pozostałe

komputery to tzw. klienci, którzy korzystają z zasobów serwera.

• Typu peer to peer - (każdy z każdym) – w sieci takiej nie ma

wydzielonego komputera – serwera, a każdy użytkownik korzysta

z zasobów plikowych i sprzętowych (drukarka, fax, modem) innych

użytkowników.

zawsze spowalnia pracę komputera

stopień zabezpieczenia różni się w

zależności od producenta programu

nie

wolno bezwzględnie ufać

programowi antywirusowemu

Najprostszym programem

antyszpiegowskim jest Windows

Defender. Jest on zainstalowany na

każdym komputerze zapewniając łatwą

obsługę.

Jest najczęstszym

programem, który jest

wykorzystywany do

wykradania kodów, haseł,

E-maili, itd.

Jego działanie jest bardzo

proste. Program przesyła do

wcześniej ustalonego

odbiorcy wszystko to, co

zostanie napisane na

klawiaturze.

Najbardziej znanym

programem tego typu

to „LOIC” czyli „Low

Orbit Ion Cannon”

Nazwa angielska

oznacza działo jonowe

umieszczone na niskiej

orbicie okołoziemskiej,

czyli fikcyjną broń

masowego rażenia

występującą najczęściej

w grach

komputerowych

LOIC polega na przeciążeniu

atakowanego serwera dużą

ilością pakietów TCP/UDP lub

żądań protokołu HTTP

Dzięki temu programowi

został przeprowadzony atak

na polskie strony rządowe w

styczniu 2012. W proteście

przeciwko międzynarodowej

umowy ACTA.

Ataki tego typu wykorzystywane są do

blokowania łącza ofiary. Ataki typu DdoS

różnią się od ataków typu DoS tym, że

zamiast jednego komputera wysyłającego

setki zapytań do komputera ofiary, wysyła

je wiele komputerów, nad którymi

napastnik wcześniej przejął kontrolę. Ataki

typu DDoS służą najczęściej do np.

blokowania serwerów stron serwisów

aukcyjnych, firm.

Dosyć znaną Grupą

Hakerów jest

„ Anonymous ” - globalna,

zdecentralizowana grupa

aktywistów internetowych

sprzeciwiająca się

ograniczaniu wolności

obywatelskich, korupcji,

konsumpcjonizmowi,

cenzurze, wpływowi

kościoła katolickiego na

życie publiczne czy

łamaniu praw zwierząt.

Haker/Cracker – jest to osoba, która wykorzystuje luki, słabe punkty,

bądź łamie zabezpieczenia oprogramowania komputerowego,

bądź sieci, aby dostać się do zasobów danego komputera lub

przejąć kontrolę nad systemem. Cele są różne, dla niektórych jest to

chęć zysku możliwego

do wykorzystania przy pomocy

wykradzionych danych, dla innych ważne jest uzyskanie rozgłosu i

wywołanie zamieszania.

Słowo „haker” powszechnie używane wobec osób łamiących

zabezpieczenia systemów komputerowych, co w słownictwie

informatycznym określa się mianem „crackingu”, a osoby łamiące te

zabezpieczenia - „crackerami”. Etykieta hakerska sprzeciwia się

cyberprzestępczości. Łamanie zabezpieczeń wymaga często bardzo

dużych umiejętności technicznych, można więc powiedzieć, że część

crackerów stanowią hakerzy. Słowo „haker” pochodzi z języka

angielskiego („hack” - poprawka, drobna modyfikacja).

Dziękujemy

za uwagę!

Opracowanie:

Adrian Gaca

Mikołaj Naskrętski

Nauczyciel prowadzący:

mgr Jędrzej Rybicki