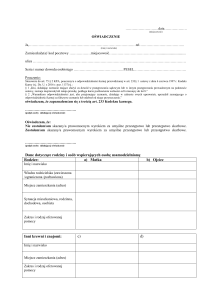

Przestępstwa

komputerowe

!!!

Wstęp do zagadnienia:

Przestępstwo- zawiniony czyn

człowieka, zabroniony pod

groźbą kary przez ustawę obowiązującą w

czasie jego popełnienia.Wyróżniamy:

Zbrodnia-

ciężkie przestępstwo, w Polsce zagrożone

karą pozbawienia wolności na czas nie

krótszy niż 3 lata albo karą surowszą.

Występek- przestępstwo zagrożone niższą karą niż

zbrodnia, grzywną lub karą pozbawienia

wolności przekraczającą miesiąc.

Przestępstwa komputerowe

Są to akty przynoszące straty

szkody lub uszkodzenia, do których

wykonania wykorzystano system

przetwarzania danych.

Kim są przestępcy komputerowi ???

Haker- w kontekście bezpieczeństwa hakerem określa się osobę, która

zakłócając działanie oprogramowania komputera, uzyskuje nieautoryzowany

dostęp do jego zasobów lub powoduje awarię systemu. Zazwyczaj dokonują tego

dla samego faktu i potwierdzenia swoich umiejętności technicznych. Typowym

zachowaniem hackera nie jest jednak dokonywanie ataku, a raczej publikowanie

dziur i często narzędzi pozwalających te dziury wykorzystywać w celu

uzyskania nieautoryzowanego dostępu. W większości przypadków ich działania

nie są nastawione na osiągnięcie korzyści finansowych. Wśród nich wyróżniamy:

Freaker- łamie zabezpieczenia budek telefonicznych za pomocą komputera.

Cracker- tworzący małe programy, które generują kod źródłowy innego

programu, nastawione na złamanie zabezpieczeń.

Inni- użytkownicy szukających "dziur" w programach, systemach i konfiguracji

Szpiedzy- atakują w celu uzyskania informacji, którą można wykorzystać w

sprawach politycznych i wojskowych.

Terroryści- atakują po to, aby wywołać zagrożenie w celu osiągnięcia

korzyści politycznych.

Kim są przestępcy komputerowi ???

Nieuczciwi pracownicy- prowadzą nielegalną działalność w stosunku do

konkurencji, w celu osiągnięcia korzyści finansowych. W Polsce coraz częściej

spotyka się proceder wymiany informacji z konkurencją prowadzonej przez

nieuczciwych pracowników. Popularny też stał się handel danymi osobowymi,

tajemnicami handlowymi i wszelkiego typu poufną informacją.

Wandale- atakują w celu dokonania zniszczenia. Przykładów na działanie

wandali jest chyba najwięcej w Internecie. Ograniczają się oni do bezmyślnego

kasowania danych, bardziej zaawansowani poddają informacje modyfikacji.

Voyeur- to atakujący dla samego doznania odczucia strachu bądź podniecenia

związanego z faktem uzyskiwania niejawnych informacji. Kategoria ta określa

stan psychiczny, jakiemu poddany jest sprawca w trakcie lub po dokonaniu

ataku.

Zawodowi przestępcy- atakują komputery w celu uzyskania osobistych

korzyści finansowych. Do tej kategorii zaliczyć można praktycznie wszystkich,

których nie objęły pozostałe kategorie.

Jakie są metody ich działania ?

Niszczenie danych- to najpowszechniej stosowana metoda dokonywania

przestępstw komputerowych, polegająca na fizycznej lub programowej zmianie

danych komputerowych.

Metoda salami- to forma przestępstwa polegająca na kradzieży małych

sum z różnych źródeł. Na przykład w systemie bankowym, przy rozliczaniu

wkładów płatnych na żądanie, kilkaset rachunków jest zmniejszanych o kilka

lub kilkanaście groszy, które są przekazywane na uprzywilejowany rachunek i z

niego podejmowane. Powodzenie oszustwa opiera się na tym, że klient traci tak

mało, iż nie domaga się żadnych wyjaśnień. Jedna z odmian metody salami to

oszustwo finansowe polegające na "zaokrąglaniu", z którego zysk powstaje

przy dużej liczbie rachunków, pomnożonej przez lata.

Symulacja i modelowanie- jest to użycie komputera jako narzędzia

planowania bądź kontroli przestępczości.

Badware- oprogramowanie mogące wyrządzić szkody ich

użytkownikom. Należą do niego:

Wirus komputerowy:

To najczęściej prosty program komputerowy, który w sposób celowy powiela się

Robak

komputerowy:

bez zgody użytkownika.

Do swojej

działalności wymaga nosiciela w postaci

programu

komputerowego,

poczty

elektronicznej

itp. Wirusy

Jest podobny

do wirusa, ale

wytwarza

swoje dokładne

kopie wykorzystują

w całości bez

Koń

trojański:

słabość

zabezpieczeń

systemównosiciela,

komputerowych

lub właściwości

systemów

oraz

potrzeby

istnienia programu

a rozprzestrzenia

się we

wszystkich

niedoświadczenie

i beztroskę

użytkowników.

Jest

to najczęstsza

metoda

dokonywania

oszustw

i sabotażu

komputerowegosieciach

podłączonych

do zarażonego

komputera

poprzez

wykorzystanie

luk w

Spywareto programy

komputerowe,

których

celem

jest

program,

nadużywa

zaufania

użytkownika

wykonując

bez

jego wiedzy

systemiektóry

operacyjnym

oraz

naiwność

użytkownika.

replikacji,

robak

szpiegowanie

działań

użytkownika.

Programy

teOprócz

gromadzą

informacje

dodatkowe,

szkodliwe

czynności.

Konie

trojańskietakie

często

się pod

może mieć

wbudowane

procedury

dodatkowe,

jakpodszywają

niszczenie plików,

o użytkowniku i wysyłają je często bez jego wiedzy i zgody autorowi

pożyteczne

programy

np. zapory

sieciowe, wygaszacze

lub udają

wysyłanie poczty

lub jak

pełnienie

roli backdoora

lub konia trojańskiego.

programu.

takich

informacji

należeć

mogą:

standardoweDo

usługi

systemowe

jak np.

logowanie.

Są trudno wykrywalne i mogą

zagrożeniem

adresy odwiedzanych

stron internetowych,

adresy

email

być poważnym

dla bezpieczeństwa.

Możemy

tu zaliczyć

także:

dane

osobowe,

zainteresowania użytkownika

•Tylne wejściajest to

luka w oprogramowaniu,

która umożliwia wejście do

programuhasła

lub użycie tajnej funkcji w programie. Luki

zabezpieczonego

numery kart płatniczych,

takie mogą powstać celowo lub przypadkowo.

dane o komputerze (system operacyjny, przeglądarka)

Hakerzy wykorzystują wiele metod do przeprowadzania ataków,

jednak są one bardzo trudne i skomplikowane, co sprawia iż nie są

zrozumiałe dla „zwykłych użytkowników” komputerów. Dlatego nie

będę się pogłębiać w tym zagadnieniu.

Wszystkie te metody wykorzystywane są

do przeprowadzania ataków, takich jak:

Probe (próbkowanie)

Scan (skanowanie)

Read (czytanie)

Copy (kopiowanie)

Steal (kradzież)

Modify (modyfikacja)

Delete (usunięcie)

Przestępstwa komputerowe możemy

zakwalifikować do kilku grup. Są to:

PRZESTĘPSTWA INTERNETOWE:

1. Włamania– dokonywane zazwyczaj w domowym zaciszu. Prowadzą one do

konsekwencji finansowych, modyfikacji lub niszczenia ważnych

danych, mają także związek ze szpiegostwem.

W Polsce intruzi dokonują najczęściej:

modyfikacji plików,

instalacja modułów typu koń trojański,

ingerencja w prywatność (czytanie poczty),

zmiana zawartości stron WWW,

kolportaż pornografii.

2. Elektroniczne przestępstwa finansowe:

Kradzież danych o kartach kredytowych– będąc w posiadaniu tych danych

uzyskują dostęp do pieniędzy zgromadzonych na kontach i mogą je

wykorzystać do płacenia za towary zakupione online. Obroty na światowym

rynku płatności bezgotówkowych wynoszą około 2 bln euro rocznie z czego

ponad 650 mln euro staje się łupem przestępców komputerowych.

Oszustwa w handlu online– jest to możliwość podszycia się pod poważne firmy

przez hackerów oraz nieuczciwość handlowców (wybrakowane towary i

usługi oraz niedotrzymanie umowy)

Pranie brudnych pieniędzy– możliwość łatwego przelewu pieniędzy przez internet

sprzyja praniu brudnych pieniędzy przez kryminalistów.

Rozpowszechnianie pornografii– sprzyja temu łatwość przesyłania danych przez

sieć komputerową, która daje nam również poczucie anonimowości i

bezkarności. Groźniejszym przestępstwem jest rozpowszechnianie w

internecie pornografii dziecięcej oraz ułatwianie kontaktów pedofilskich.

Rozpowszechnianie zakazanych treści– za pomocą internetu przekazywane są

informacje pochwalające przemoc, rasizm czy nazizm.

Nieuczciwa konkurencja– przyjmuje różne formy, może to być np. podstawiony

przez konkurencję serwer– użytkownik chcąc połączyć się z dana firmą

zostaje przekierowany do strony konkurencję.

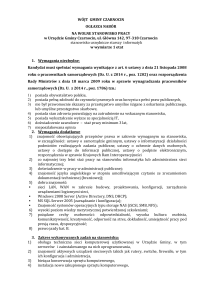

PRZESTĘPSTWA KOMPUTEROWE

REGULOWANE W KODEKSIE KARNYM:

1. Przestępstwa przeciw ochronie informacji:

Hacking – bezprawne wejęcie do systemów komputerowych powoduąjące kradzież

czasu pracy komputerów i informacji. Przestępstwo ścigane na wniosek

ofiary, karane: grzywną, ograniczeniem wolności albo pozbawieniem do lat 2.

Podsłuch komputerowy– nieuprawnione przechwytywanie informacji– karze podlega

ten kto w celu uzyskania informacji, zakłada lub posługuje się urządzeniem

podsłuchowym wizualnym albo innym specjalnym. Sankcje karne tego czynu

takie same jak za hacking.

Naruszanie integralności komputerowego zapisu informacji– usuwanie plików,

modyfikacja lub uszkodzenie zasobów systemu są przejawami wandalizmu

lub chęci wyrządzenia szkody majątkowej. Ścigane na wniosek

poszkodowanego, karane pozbawieniem wolności od mies. do lat 3. Jeżeli

sprawca wyrządził znaczną szkodę majątkową od 3 mies. do lat 5 a także na

wniosek ofiary ma obowiązek naprawienia szkody.

Sabotaż komputerowy– sparaliżowanie systemu komputerowego. Może do niego

dojść zarówno w wyniku działania sprawcy (podłożenie ładunku wybuchowego

lub zawirusowanie systemu) jak i w skutek błędu. Ścigane z oskarżenia

publicznego, karane pozbawieniem wolności od 6 mies. do 8 lat.

Rozpowszechnianie wirusów– polska ustawa nie zakazuje pod groźbą kary pisania

wirusów. Natomiast karalne uznał ich rozpowszechnianie (za pomocą sieci).

2. Przestępstwa przeciwko mieniu:

Kradzież programu komputerowego– uzyskanie cudzego programu bez zgody osoby

upoważnionej. Karalne pozbawieniem wolności od 3 miesięcy do 5 lat. Jeżeli

nielegalne uzyskanie programów dotyczy mienia znacznej wartości to

jest karalne pozbawieniem wolności od roku do 10 lat. Ścigane z urzędu.

Kradzież karty do bankomatu– Sprawca kradzieży podlega karze pozbawienia

wolności od 3 miesięcy do 5 lat.

Oszustwa telekomunikacyjne– uruchomienie na cudzy rachunek impulsów tel. przez

włączenie się do urządzenia telekomunikacyjnego. Czyn może być dokonany

przy użyciu komputera. Karalne pozbawieniem wolności do lat 3.

Przestępstwo publiczno-skargowe ścigane z urzędu.

Oszustwa komputerowe – polega na tym iż sprawca w celu osiągnięcia korzyści

majątkowej lub wyrządzenia innej osobie szkody wpływa na automatyczne

przetwarzanie, gromadzenie lub przesyłanie informacji. Zmienia, usuwa

albo wprowadza nowy zapis na komputerowym nośniku informacji. Karalne

pozbawieniem wolności od 3 miesięcy do 5 lat, ścigane z urzędu.

Paserstwo programu komputerowego – nabywanie i wykorzystywanie nielegalnego

oprogramowania. Karalne grzywną, ograniczenia wolności lub w przypadku

czynu większej wagi pozbawienia wolności od 3 miesięcy do 5 lat.

3. Przestępstwa przeciwko bezpieczeństwu publicznemu :

Sprowadzanie niebezpieczeństwa dla życia lub zdrowia wielu osób albo mienia

znacznych rozmiarów- jest następstwem zakłócania, uniemożliwiania lub

wpływania w inny sposób na automatyczne przetwarzanie, gromadzenie

lub przesyłanie informacji np. zagrożenie bezpiecznemu funkcjonowaniu

lotniska, stacji kolejowej, urządzeń dostarczających wodę i energię itp.

Karalne pozbawieniem wolności od 6 miesięcy do lat 8, w przypadku

śmierci człowieka lub ciężkiego uszczerbku na zdrowiu sprawca podlega

karze pozbawienia wolności od lat 2 do 12.

Nieumyślne zakłócenie automatycznego przetwarzania informacji związane ze

sprowadzeniem niebezpieczeństwa powszechnego– np. na skutek dającego się

uniknąć błędu administratora systemu zagrożone jest karą łagodniejszą

pozbawienia wolności do lat 3. W przypadku następstwa w postaci

śmierci człowieka lub uszczerbku na zdrowiu od lat 6 do 8.

Zamach terrorystyczny na statek morski lub powietrzny– uszkodzenie lub

uniemożliwienie prawidłowej obsługi „statku” karalne pozbawieniem

wolności od 3 miesięcy do 5 lat.

4. Przestępstwa przeciwko Rzeczypospolitej Polskiej:

Szpiegostwo komputerowe – działanie na szkodę określonego państwa, polegające na

wykonywaniu odpowiednich czynności na rzecz obcego wywiadu a w

szczególności na zbieraniu, przekazywaniu, gromadzeniu informacji w celu

ich przekazania obcemu wywiadowi. W przypadku pozyskania informacji

sprawca podlega karze pozbawienia wolności od 6 miesięcy do 8 lat

natomiast kiedy informacje przekaże obcemu wywiadowi zostanie skazany

na karę pozbawienia wolności na czas nie krótszy od 3 lat

5. Przestępstwa przeciwko wiarygodności dokumentów:

Fałszerstwo komputerowe– rozpatrywane w 2 aspektach. Pierwszy gdzie komputer i

oprogramowanie jest narzędziem do fałszowania, a drugi gdzie dokument

elektroniczny zostaje sfałszowany. Karalne grzywną, karą ograniczenia

wolności lub pozbawienia wolności od 3 miesięcy do 5 lat. Przygotowanie do

popełnienia tego przestępstwa tak jak wyżej, tyle że do lat 2.

PIRACTWO KOMPUTEROWE ŚCIGANE NA MOCY

USTAWY O PRAWACH AUTORSKICH I INNYCH

Program komputerowy jest przedmiotem prawa autorskiego tak

samo jak utwory artystyczne, literackie itd.

1. Ustawowa regulacja piractwa komputerowego:

Piractwem komputerowym jest kopiowanie, reprodukowanie, używanie,

wytwarzanie oraz rozpowszechnianie bez zezwolenia programu komputerowego

chronionego przez prawa autorskie.

Sankcją karną w ustawie zagrożone jest piractwo komputerowe polegające na:

rozpowszechnianiu nielegalnych kopii programu komputerowego

paserstwie czyli pośredniczeniu w obrocie nielegalnym kopiami

przygotowaniu do przestępstwa przez nieuprawnione powielenie programu

2. Rodzaje piractwa komputerowego:

Wykonywanie dodatkowych kopii– wykonanie nielegalnych dodatkowych kopii np.

w obrębie firmy do użytku pracowników. Zalicza się tu również sprzedaż

bez licencji wszelkiego nielegalnie powielonego programu.

Piractwo w sieci sprzedaży– ma miejsce wtedy gdy dostawcy sprzętu

komputerowego instaluję nielegalne kopie oprogramowania na twardych

dyskach komputerów oferowanych do sprzedaży

Fałszowanie– nielegalne powielenie i sprzedaż oprogramowania chronionego,

często w formie mającej powodować wrażenie legalności produktu.

Piractwo elektroniczne-dystrybucja nielegalnego oprogramowania za

pośrednictwem internetowych serwisów.

Wynajem oprogramowania– wtedy gdy program zostaje nielegalnie udostępniony

innym użytkownikom, którzy z reguły kopiują taki program na swój

twardy dysk a następnie zwracają otrzymana kopię wynajmującemu.

W Polsce proceder piractwa komputerowego zdominował rynek krajowy.

Nie jesteśmy pierwsi na liście krajów przodujących w piractwie, jednak

bliżej nam do początku niż do końca.

Ocenia się że przez programowe piractwo rynek komputerowy w 1997

roku stracił ok. 11,5 mld USD z czego w Polsce ok. 108 mln USD.

Kilka z ujawnionych przestępstw komputerowych w historii:

Rok 1970 -Pierwszy zanotowany przypadek hackerstwa.

Sprawca: John Draper

Przestępstwo: realizowanie bezpłatnych połączeń z każdym miejscem na świecie.

Rok 1971

Sprawca: Abbie Hoffman

Przestępstwo: darmowy dostęp do telewizji kablowej i usług telefonicznych

Lata 80-te i 90-te – Najbardziej znany komputerowy włamywacz

Sprawca: Kevin David Mitnick (ur. 6 sierpnia w 1963)

Przestępstwo: włamywał się do baz danych i niszczył zawarte w nich informacje,

zmieniał informacje kredytowe, blokował telefony znanych ludzi itp.

Rok 1978

Sprawca: Stanley Rifkin

Przestępstwo: transferu 10 milionów dolarów swoje na konto w Szwajcarii

Rok 1981

Sprawca: Jan Murpchy

Rok 1988

Sprawca: Robert Morris

Przestępstwo: Stworzenie i wpuszczenie do sieci wirusa komputerowego.

Rok 1994

Sprawca: Rosjanin Włodzimierz Lewin

Przestępstwo: włamania komp. i transfer jedenastu mln dolarów z kont Citibank

Rok 1997

Sprawca: Hakerzy

Przestępstwo: włamanie na serwer policji w Los Angeles

Sprawca: Haker

Przestępstwo: włamanie do sieci M. Gospodarki i dostęp do tajnych informacji

Sprawca: Polski haker

Przestępstwo: włamanie do Centrum Astronom. i uszkodzenie systemu operacyj.

Rok 1998

Sprawca: Hakerzy

Przestępstwo: włamanie do systemu komputerowego NASA.

Aby nasz komputerek nie poczuł

się samotny i opuszczony.

Należy postępować zgodnie z prawami

zamieszczonymi w Konwencji Rady Europy o

cyberprzestępczosci w dniu 23 listopada 2001

roku.

KONIEC !!!