KACPER BORKOWSKI

E-mail: [email protected]

Instytut Telekomunikacji, Wydział Elektroniki

Wojskowa Akademia Techniczna w Warszawie

ul. Gen. S. Kaliskiego 17/407, 00-908 Warszawa

IDENTYFIKACJA ANOMALII SIECIOWYCH

Z WYKORZYSTANIEM MECHANIZMU OAM

Streszczenie: Artykuł pokazuje jakie występują mechanizmy protokołu OAM

oraz pokazuje jakie mogą wystąpić przyczyny anomalii sieciowych, jakie urządzenia wykorzystać do sprawdzenia stanu sieci.

Słowa kluczowe: Protokół OAM, Anomalie sieciowe

1. Wstęp

OAM - rozwinięcie tego skrótu oznacza (ang. Operation, Administration, Maintenance) zarządzanie ruchem, administracja oraz konserwacja. Protokół OAM

to zespół narzędzi potrafiących ułatwić życie człowiekowi, OAM posiada funkcje diagnostyczne oraz konfiguracyjne, zajmuje się również zarządzaniem bezpieczeństwa jak i monitorowaniem parametrów sieci. W niniejszym artykule

chciałbym przedstawić współprace oraz narzędzia jakie są przygotowane dla

sieci MPLS.

2. Identyfikacja anomalii

Aby lepiej zrozumieć zasadę działania mechanizmów dedykowanych do sieci

MPLS należy na początku zrozumieć pojęcie jakim jest anomalia sieci. Sieć

komputerowa, do której zalicza się również sieć telekomunikacyjną, narażona

26

Kacper Borkowski

jest na wiele anomalii sieciowych wynikających z różnych przyczyn. Anomalie

sieciowe można podzielić na trzy główne grupy:

• uszkodzenie,

• błędy konfiguracji,

• uszkadzalność.

Do uszkodzenia może doprowadzić człowiek źle podłączając dany sprzęt do

zasilania, bądź błędnie posługując się urządzeniem. Inną stroną medalu są przyczyny niezależne od człowieka, mianowicie warunki atmosferyczne. Wszelkie

„farmy” serwerów posiadają klimatyzacje i odpowiednie warunki do pracy, zakładając, że źle ustawimy bądź zaniedbamy konserwacji sprzętu klimatyzacyjnego, możemy doprowadzić do podwyższenia temperatury w pomieszczeniu,

albo zwiększenia wilgotności powietrza, te dwa proste ale jakże ważne czynniki

mogą spowodować uszkodzenie drogiego sprzętu.

Druga grupa charakteryzuje się tym, że zależy tylko i wyłącznie od człowieka, na przykład źle wpiszemy adres sieci, wybierzemy zły adres IP, błędne

ustawienie bramy dostępowej czy też maski sieci, te wszystkie czynniki prowadzą do braku poprawnego połączenia komputera do sieci.

Uszkadzalność jest opisana wzorem o następującej postaci:

Kg =

MTBF

MTBF + MTTR

(1)

gdzie:

Kg - współczynnik gotowości,

MTBF - (ang. Mean Time Between Failures) średni czas bezawaryjnej

pracy,

MTTR - (ang. Mean Time To Repair ) średni czas na naprawę.

Współczynnik Kg jest wielkością bezwymiarową, powinien on dążyć do

jedności lecz nigdy nie powinien mieć wartość 1. Jak można się domyślić pozostałe czynniki patrząc na ich znaczenie muszą być wielkością wymiarową

w tym przypadku jest to czas. Każda z firm zajmujących się elektroniką i ciesząca się wielkim uznaniem na rynkach światowych oraz na giełdach podaje

na swoich produktach poszczególne parametry. Dla zwykłego użytkownika

parametry te mogą nie do końca docierać, może natomiast uznawać te parametry za żywotność urządzenia. Innymi słowy ilość godzin ciągłej pracy jaką zapewnia dany producent.

Identyfikacja anomalii sieciowych…

27

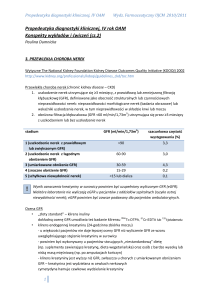

Rys. 1. Graficzne przedstawienie uszkadzalności urządzenia

Dowiedzieliśmy się jakie anomalie sieciowe mogą nas czekać w przyszłości, czego się spodziewać, teraz przedstawię jakie mechanizmy pomogą sprawdzić stan sieci. Do zbadania stanu sieci możemy wyróżnić programowe i sprzętowe narzędzia renomowanych producentów do wykrywania problemów

sieciowych.

Programowe narzędzia sprawdzające stan sieci można podzielić dodatkowo na darmowe oraz na płatne. Narzędzia, za które trzeba zapłacić mają większe możliwości, potrafią obsługiwać większą ilość różnorodnych protokołów.

Do bezpłatnych programów można zaliczyć Wireshark, program ten specjalizuje się w przechwytywaniu wszelkich komunikatów będących w sieci. Za

pomocą tego możemy dokładnie przeanalizować każdy z odebranych komunikatów. Na wyróżnienie zasługują programy, które potrafią sprawdzić stan sieci, monitorować ruch będący w sieci oraz przedstawić w formie graficznej topologie podłączenia routerów czy innych stacji. Innym programem, który

sprawdza diagnostykę nie sieci lecz maszyny na jakiej pracujemy, jest Everest

Ultimate Engineer Edition, dzięki temu można sprawdzić dokładnie to co siedzi w komputerze oraz jakie ma parametry, program potrafi przeprowadzić

proste testy sprawdzające kondycje badanego elementu. Sprzęt na którym pracujemy powinien być w „dobrej kondycji” oraz posiadać aktualne sterowniki,

to one pozwalają wyeliminować błędne działanie podzespołu, niwelują usterki, poprawiają prace i podnoszą sprawność działającego sprzętu.

Sprzętowe narzędzia renomowanej firmy pozwalają fizycznie przeprowadzić badanie danej pary przewodów. Dzięki nowym technologiom możemy

sprawdzić przewody które są w ścianie, tym sposobem zobaczymy gdzie umiejscowiony jest przewód oraz zlokalizujemy awarie. To znacznie może przyśpieszyć prace konserwacyjne administratorów sieci.

28

Kacper Borkowski

Protokół OAM

Protokół OAM jest stworzony oraz opisany dla różnego typu sieci takich

jak IP, Ethernet czy MPLS. Narzędzia jakimi dysponuje protokół OAM zostały

podzielone na 3 grupy warstw OAM, są to:

• Warstwa serwisowa OAM (Narzędzia mające zastosowanie do usług

end-to-end)

• Warstwa Sieciowa OAM (Narzędzia mające zastosowanie do usług ponad konkretnej sieci)

• Warstwa Transportowa OAM (Narzędzia stosowane do warstwy transportowej sieci)

Wybrane mechanizmy, które chciałbym przedstawić to:

• CV (ang. Connectivity Verification), FFD (ang. Fast Failure Detection),

• FDI (ang. Forward Defect Indication), BDI (ang. Backward Defect Indication),

• MPLS LSP ping, MPLS LSP Traceroute,

CV - Wysyłany jest ze źródłowego węzła LSP ze stałym okresem 1 sekundy. Dochodząc do końca swojego przeznaczenia (ostatniego węzła LSP) jest on

monitorowany i sprawdzany. Sprawdza się CV pod kątem poprawność pakietów poprzez statyczną analizę. Analiza CV jest przeprowadzana trzykrotnie

w ciągu jednego okresu.

FFD – Mechanizm zapewnia wykrycie dla LSP połączenia typu punktpunkt. Węzeł źródłowy LSP wysyła pakiet FFD z określoną wcześniej skonfigurowaną szybkością, możemy wyróżnić następujące częstotliwości wysyłania

pakietów co: 10 ms, 20 ms, 50 ms, 100 ms, 200 ms, 500 ms.

Końcowy punkt LSP monitoruje i analizuje poprawność pakietów FFD,

każdy z pakietów jest sprawdzany 3-krotnie w ciągu odpowiednio skonfigurowanego okresu. Pakiety FFD posiadają takie same funkcje, co pakiety CV, różnicą jest regulacja częstości wysyłanych pakietów. Pakiety FFD znajdują swoje

zastosowanie podczas sprawdzania stanu serwera.

Narzędzia FDI i BDI są stosowane podczas braku informacji zwrotnej komunikatu CV lub FFD. Podczas gdy stacja która nie odbierze komunikatu

zwrotnego ma za zadanie wysłać do nadawcy informacje FDI aby poinformować i „zgasić” komunikaty które tam się pojawiły oraz komunikat BDI alternatywną droga do odbiorcy aby poinformować, że wystąpił błąd i nie otrzyma następnej paczki tą drogą. W tym momencie zadziała mechanizm MPLS LSP

Traceroute, który zostanie opisany w dalszej części.

MPLS LSP ping zadaniem tego mechanizmu jest sprawdzenie czy dany odbiorca istnieje, przechodzi przez całą sieć MPLS i dociera do routera brzegowe-

Identyfikacja anomalii sieciowych…

29

go. Router brzegowy ma za zadanie potwierdzić, że ma możliwość przesłania

informacji do użytkownika o danym adresie IP.

MPLS LSP Traceroute sprawdza całą drogę wewnątrz sieci MPLS wysyła

komunikat do każdego routera napotkanego po drodze i poszukuje aby informacja dotarła do odbiorcy w jak najmniejszej ilości skoków, dzięki temu zabiegowi dostajemy informacje o obciążeniu sieci i wybranie alternatywnej drogi (zapasowej) na wypadek uszkodzenia trasy pierwotnej.

Podsumowując, celem protokołu OAM jest monitorowanie dostępności

i jakości usług dla klientów. Protokół OAM jest zbiorem narzędzi, który potrafią wykryć oraz poinformować o awarii sieci i obniżeniu jej parametrów. Narzędzia te pozwalają na lokalizację usterki, w szczególnych przypadkach podejmują odpowiednie kroki w celu przełączenia połączenia na inne urządzenia,

by zapewnić odpowiednie parametry sieci oraz jakość. Użytkownik korzystający z takiej sieci nie odczuwa skutków przełączenia na inne urządzenie. Dalej

może się cieszyć z dostarczanej i świadczonej mu usługi.

3. Wnioski

Z protokołu OAM korzystają najwięksi operatorzy świadczący usługi telekomunikacyjne / teleinformatyczne. Administratorzy sieci posiadają większe możliwości by sieć działa sprawnie oraz aby każdy z klientów, którzy są podłączeni

do sieci miał dostęp do wysokiej jakości świadczonych usług przez danego

usługodawcy. Dzięki nowym mechanizmom sieć staje się niezawodna, nowe

narzędzia diagnostyczne pozwalają na utrzymanie sieci na wysokim poziomie.

Połączenie mechanizmów monitorujących i diagnostycznych będących

w protokole OAM oraz odpowiednich urządzeń i programów mogą sprawiać, iż

taka sieć będąca pod nadzorem kompetentnej osoby staje się niezawodna.

Literatura

1. Andrew G. Blank, (tł. Grzegorz Kowalski) “Podstawy TCP/IP”, wydawnictwo MIKOM, Warszawa 2005.

2. D. Cavendish, H. Ohta, H. Rakotoranto: Operation, Administration and

Maintenance In MPLS Networks; Cisco Press, USA 2004.

30

Kacper Borkowski

3. Mark A. Miller, (tł. Marzena Baranowska i Krzysztof Banaszek) “Sieci

TCP/IP Wykrywanie i usuwanie problemów”, wydawnictwo MR, Łódź

1999.

4. Rob Scrimger, (tł. Adam Jarczyk) “TCP/IP : biblia”, wydawnictwo Helion, Gliwice 2002.

5. 0-7803-8836-4/04/$20.00 2004 IEEE “IP/MPLS OAM: Challenges and

Directions”.

6. Cisco Systems, Inc.: Implementing Cisco MPLS (MPLS) v2.1; Cisco

Press, USA 2002.

7. A. Janikowski: MPLS czyli etykiety w sieci; Networld, May 2002.