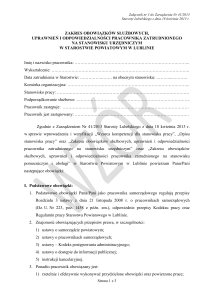

Załącznik nr 1 do zarządzenia nr 48/2010

Starosty Olkuskiego z dnia 12.08.2010r.

POLITYKA BEZPIECZEŃSTWA

§1

Podstawa prawna

Polityka bezpieczeństwa stanowi wykonanie obowiązku, o którym mowa w §4

Rozporządzenia Ministra Spraw Wewnętrznych i Administracji z dnia 29 kwietnia 2004r.

w sprawie dokumentacji przetwarzania danych osobowych oraz warunków technicznych

i organizacyjnych, jakim powinny odpowiadać urządzenia i systemy informatyczne służące

do przetwarzania danych osobowych (Dz.U. Nr 100, poz. 1024), zwanego dalej

rozporządzeniem.

§2

Zakres stosowania

Polityka dotyczy sposobu przetwarzania danych osobowych przez pracowników Starostwa

oraz określa wprowadzone zabezpieczenia techniczne i organizacyjne zapewniające ochronę

przetwarzanych danych osobowych i zawiera:

1. Wykaz pomieszczeń tworzących obszar, w którym przetwarzane są dane osobowe

(obszar przetwarzanych danych osobowych).

2. Wykaz zbiorów danych osobowych i programów zastosowanych do przetwarzania

danych.

3. Opis struktury zbiorów, zawartości poszczególnych pól informacyjnych i powiązania

między nimi.

4. Sposób przepływu danych pomiędzy poszczególnymi systemami.

5. Środki techniczne i organizacyjne niezbędnych do zapewnienia poufności,

integralności i rozliczalności przetwarzanych danych.

1. Obszar przetwarzanych danych osobowych.

Obszarem przetwarzania danych osobowych w Starostwie są pomieszczenia w budynkach

Olkuszu przy: ul. Mickiewicza 2, al. 1000-lecia 2c, ul. Piłsudskiego 21.

2. Wykazy zbiorów danych osobowych i programów zastosowanych do przetwarzania

danych.

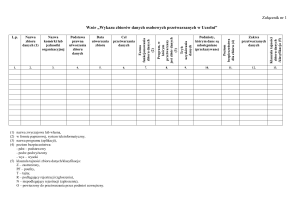

„Wykaz zbiorów danych osobowych przetwarzanych w wydziałach” stanowi załącznik A

do Polityki Bezpieczeństwa i zawiera następujące informacje:

nazwa zbioru danych,

opis formy prowadzenia zbioru danych (baza danych, kartoteka papierowa),

środowisko pracy (platforma systemowa i bazodanowa),

zawartość pól informacyjnych (zakres danych),

jednostki organizacyjne wykorzystujące zbiór danych,

lokalizacja zbioru danych (oznaczenie budynków, pomieszczeń lub części

pomieszczeń),

inne aplikacje, z którymi zbiór komunikuje się i wymienia dane,

imię i nazwisko osoby przetwarzającej dane osobowe.

„Wykaz programów zastosowanych do przetwarzania danych osobowych” stanowi załącznik

B do Polityki Bezpieczeństwa i zawiera następujące informacje:

nazwa programu,

opis formy prowadzenia zbioru danych,

zawartość pól informacyjnych (zakres danych),

jednostki organizacyjne wykorzystujące zbiór danych,

lokalizacja zbioru danych (oznaczenie budynków, pomieszczeń),

imię, nazwisko i identyfikator w systemie informatycznym (jeśli posiada) osoby

przetwarzającej dane osobowe.

Zbiory danych osobowych oraz programy zastosowane do przetwarzania danych

osobowych zgodnie z art. 40 ustawy z dnia 29 sierpnia 1997r. o ochronie danych

osobowych (tekst jednolity Dz.U. z 2002r. Nr 101, poz. 926 z późn. zm.) winny być

zgłaszane do rejestracji Generalnemu Inspektorowi Ochrony Danych Osobowych.

Rejestracji oraz aktualizacji dokonuje Administrator Bezpieczeństwa Informacji

zarządzającemu sieciami i systemami informatycznymi w Starostwie na pisemny wniosek

Dyrektora podległego wydziału lub osoby pełniącej samodzielne stanowisko zgodnie ze

wzorem „Wniosku o wpisanie zbioru danych do rejestru danych osobowych” będący

załącznikiem Rozporządzenia Ministra spraw Wewnętrznych i Administracji z dnia 11

grudnia 2008 r. w sprawie wzoru zgłoszenia zbioru danych do rejestracji Generalnemu

Inspektorowi Ochrony Danych Osobowych (Dz.U.08.229.1536 z późn. zm.).

3. Opis struktury zbiorów, zawartości poszczególnych pól informacyjnych i powiązania

między nimi.

W ramach systemu informatycznego w Starostwie Powiatowym w Olkuszu występują

powiązania pomiędzy zbiorami danych Systemu Districtus, składającego się z modułów:

- System Kadrowy (Districtus Kadry)

- System Płacowy (Districtus Płace)

jak również powiązania pomiędzy Systemem Płacowym a programem Płatnik.

Opis struktury zbiorów i zawartości poszczególnych pól informacyjnych znajdują się

w dokumencie „Wykaz zbiorów danych osobowych przetwarzanych w wydziałach„

(załącznik A do Polityki Bezpieczeństwa) oraz w dokumencie „Wykaz programów

zastosowanych do przetwarzania danych osobowych” (załącznik B do Polityki

Bezpieczeństwa).

4. Sposób przepływu danych pomiędzy poszczególnymi systemami.

W ramach procesów przetwarzania danych osobowych dochodzi do przepływu danych

pomiędzy systemami informatycznymi: Systemem Kadrowy, Systemem Płacowym oraz

systemem Płatnik. System Kadrowy posiada możliwość korzystania z zasobów danych

osobowych pracowników Starostwa Systemu Płacowego i na odwrót, czyli System

Płacowy posiada możliwość korzystania z zasobów danych osobowych pracowników

Starostwa Systemu Kadrowego.

Z Systemu Płacowego do systemu Płatnik eksportowane są następujące dane osobowe

pracowników Starostwa oraz osób zatrudnianych w ramach umów zleceń:

- nazwisko i imię,

- kod tytułu ubezpieczenia,

- wymiar czasu pracy,

- podstawy wymiaru składek na ubezpieczenia społeczne,

- wysokość składek na ubezpieczenia społeczne,

- okresy przerw w opłacaniu składek,

- wysokość wypłaconych świadczeń z ubezpieczenia społecznego i z budżetu państwa

5. Określenie środków technicznych i organizacyjnych niezbędnych do zapewnienia

poufności, integralności i rozliczalności przetwarzanych danych.

1) Do elementów zabezpieczenia danych osobowych w Starostwie zalicza się:

a. stosowane metody ochrony pomieszczeń, w których przetwarzane są dane

osobowe (zabezpieczenia fizyczne),

b. zabezpieczenia wszystkich procesów przetwarzania danych (w szczególności

dokumentów papierowych i informatycznych),

c. nadzór Administratora Bezpieczeństwa Informacji nad wprowadzonymi

zasadami i procedurami zabezpieczenia danych (zabezpieczenia

organizacyjne),

d. kompleksowe i całościowe traktowanie zabezpieczenia danych przez wszystkie

podmioty biorące udział w przetwarzaniu danych.

a. zabezpieczenia fizyczne

zamontowane kraty na parterze i w piwnicach w oknach Starostwa,

zamykane drzwi na klucz do pomieszczeń podczas nieobecności osób

w pomieszczeniu oraz po zakończonej pracy, klucze przekazywane ochronie

budynku na portierni głównej.

b. zabezpieczenia procesów przetwarzania danych w dokumentacji papierowej

zamykane drzwi na klucz do pomieszczeń podczas nieobecności osób

w pomieszczeniu oraz po zakończonej pracy, klucze przekazywane ochronie

budynku na portierni głównej,

dokumentacje przechowywane w szafach zamykanych na klucz,

niszczenie zbędnych dokumentów papierowych (projektów, notatek itp.)

za pomocą niszczarki.

c. zabezpieczenia organizacyjne

osobą odpowiedzialną za bezpieczeństwo przetwarzanych danych jest

pracownik, któremu powierzono przetwarzanie danych osobowych,

Administrator Bezpieczeństwa Informacji zarządzający sieciami i systemami

informatycznymi w Starostwie i Administratorzy Bezpieczeństwa Informacji

na bieżąco kontroluje pracę systemu informatycznego z należytą starannością,

zgodnie z aktualnie obowiązującą w tym zakresie wiedzą i obowiązującymi

procedurami,

nie rzadziej niż raz na miesiąc Administrator Bezpieczeństwa Informacji

zarządzający sieciami i systemami informatycznymi w Starostwie

przeprowadza kontrole stanu bezpieczeństwa systemów informatycznych

i w przypadkach wykrycia rażących zaniedbań Administrator Bezpieczeństwa

Informacji zobowiązany jest do ich usunięcia.

2) W ramach zabezpieczenia danych osobowych ochronie podlegają:

a. sprzęt komputerowy – serwery, komputery stacjonarne, notebooki, drukarki

i inne urządzenia zewnętrzne,

b. oprogramowanie – kody źródłowe, programy użytkowe, systemy operacyjne,

narzędzia wspomagające i programy komunikacyjne,

c. dane zapisane na nośnikach oraz dane podlegające przetwarzaniu w systemie,

d. hasła użytkowników,

e. pliki dziennych operacji systemowych i baz danych, kopie zapasowe i archiwa,

f. użytkownicy i administratorzy, którzy obsługują i używają system,

g. dokumentacja – zawiera dane systemu, opisująca jego zastosowanie,

przetwarzane informacje itp.,

h. wydruki,

i. związana z przetwarzaniem danych osobowych dokumentacja papierowa,

z których zawarte w nich dane są wprowadzone do systemu informatycznego

lub też funkcjonują autonomicznie od niego.

3) Administrator Bezpieczeństwa Informacji okresowo będzie analizował zagrożenia i

ryzyko w celu weryfikacji środków zabezpieczających.

4) W systemie informatycznym obowiązują zabezpieczenia na poziomie wysokim,

zgodnie z §6 ust. 4 Rozporządzeniem Ministra Spraw Wewnętrznych i Administracji z

dnia 29 kwietnia 2004r. w sprawie dokumentacji przetwarzania danych osobowych

oraz warunków technicznych i organizacyjnych, jakim powinny odpowiadać

urządzenia i systemy informatyczne służące do przetwarzania danych osobowych

(Dz.U. Nr 100, poz. 1024).

5) Najważniejszymi zastosowanymi środkami zabezpieczenia danych w systemach

informatycznych w Starostwie są:

a) programy antywirusowe,

b) programy typu firewall,

c) zabezpieczenie na serwerach na poziomie wysokim,

d) przydzielanie loginów i haseł pracownikom pracującym przy przetwarzaniu

danych osobowych w systemach informatycznych, znane tylko

użytkownikowi, Administratorowi Bezpieczeństwa Informacji oraz

Administratorowi Bezpieczeństwa Informacji zarządzającemu sieciami i

systemami informatycznymi w Starostwie.

6) Dokumentem, który normuje procedury zarządzania systemem informatycznym

służącym do przetwarzana danych osobowych jest instrukcja. Określa ona m.in.:

a) procedury nadawania uprawnień do przetwarzania danych i rejestrowania tych

uprawnień w systemie informatycznym oraz wskazanie osoby odpowiedzialnej

za te czynności,

b) stosowane metody i środki uwierzytelniania oraz procedury związane z ich

zarządzeniem i użytkowaniem,

c) procedury rozpoczęcia, zawieszenia i zakończenia pracy przeznaczone dla

użytkowników systemu

d) procedury tworzenia kopii zapasowych zbiorów danych oraz programów

i narzędzi programowych służących do ich przetwarzania,

e) sposób, miejsce i okres przechowywania:

elektronicznych nośników danych zawierających dane osobowe,

kopii zapasowych,

f) sposób zabezpieczenia systemu informatycznego przed działaniem

oprogramowania, którego celem jest uzyskanie nieuprawnionego dostępu do

systemu informatycznego,

g) sposób realizacji wymogów odnotowywania przez system informatyczny

informacji o odbiorcach, którym dane osobowe zostały udostępnione, dacie

i zakresie tego udostępnienia,

h) procedury wykonywania przeglądów i konserwacji systemów oraz nośników

danych służących do przetwarzania danych.