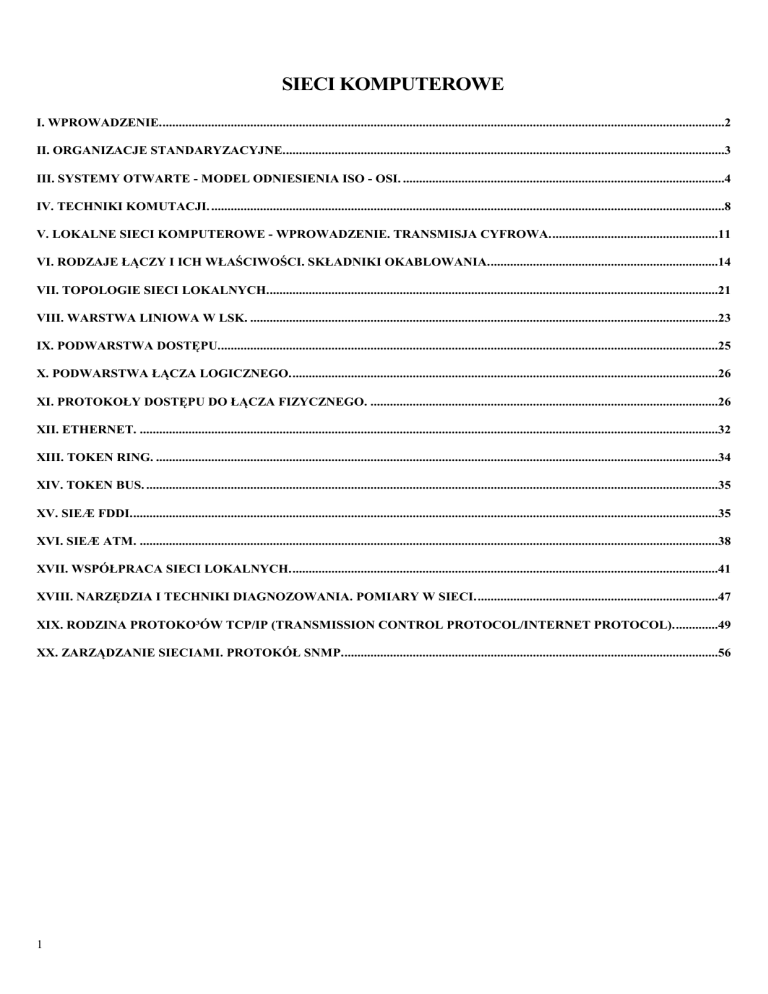

SIECI KOMPUTEROWE

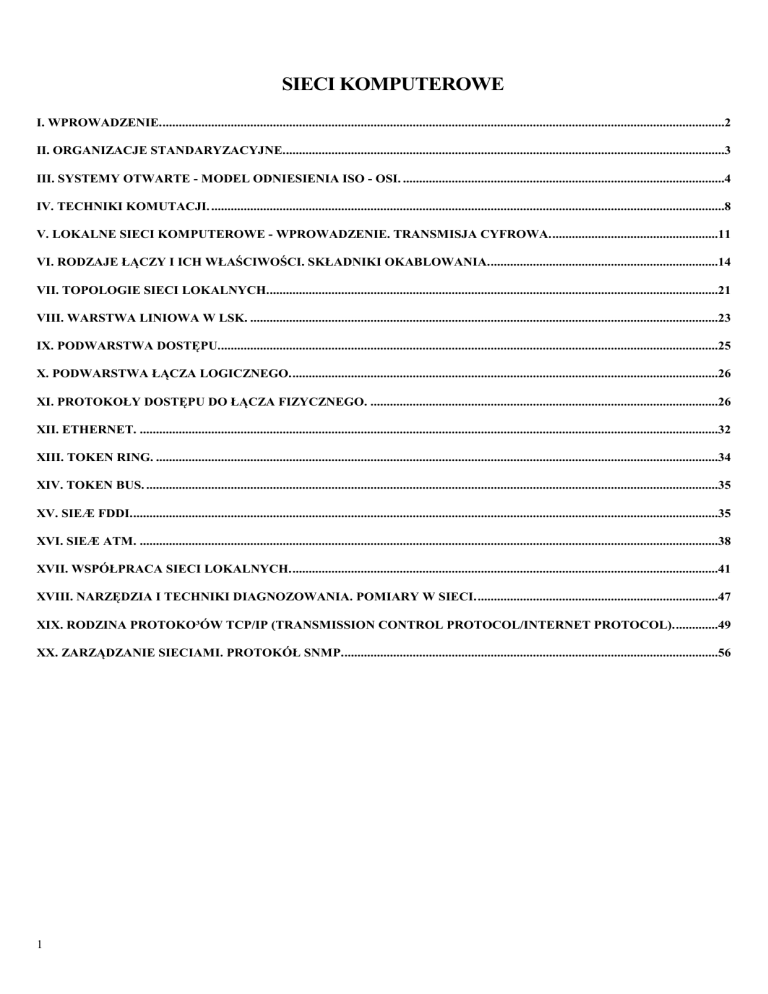

I. WPROWADZENIE. .............................................................................................................................................................................2

II. ORGANIZACJE STANDARYZACYJNE. .......................................................................................................................................3

III. SYSTEMY OTWARTE - MODEL ODNIESIENIA ISO - OSI. ...................................................................................................4

IV. TECHNIKI KOMUTACJI. ..............................................................................................................................................................8

V. LOKALNE SIECI KOMPUTEROWE - WPROWADZENIE. TRANSMISJA CYFROWA. ...................................................11

VI. RODZAJE ŁĄCZY I ICH WŁAŚCIWOŚCI. SKŁADNIKI OKABLOWANIA. ......................................................................14

VII. TOPOLOGIE SIECI LOKALNYCH...........................................................................................................................................21

VIII. WARSTWA LINIOWA W LSK. ................................................................................................................................................23

IX. PODWARSTWA DOSTĘPU..........................................................................................................................................................25

X. PODWARSTWA ŁĄCZA LOGICZNEGO. ...................................................................................................................................26

XI. PROTOKOŁY DOSTĘPU DO ŁĄCZA FIZYCZNEGO. ...........................................................................................................26

XII. ETHERNET. ..................................................................................................................................................................................32

XIII. TOKEN RING. .............................................................................................................................................................................34

XIV. TOKEN BUS. ................................................................................................................................................................................35

XV. SIEÆ FDDI. ....................................................................................................................................................................................35

XVI. SIEÆ ATM. ..................................................................................................................................................................................38

XVII. WSPÓŁPRACA SIECI LOKALNYCH. ...................................................................................................................................41

XVIII. NARZĘDZIA I TECHNIKI DIAGNOZOWANIA. POMIARY W SIECI. ..........................................................................47

XIX. RODZINA PROTOKO³ÓW TCP/IP (TRANSMISSION CONTROL PROTOCOL/INTERNET PROTOCOL). .............49

XX. ZARZĄDZANIE SIECIAMI. PROTOKÓŁ SNMP. ...................................................................................................................56

1

I. Wprowadzenie.

W ostatnich latach sieci komputerowe stały się niezbędnym narzędziem w przemyśle, bankowości, administracji, wojsku, nauce i innych działach

gospodarki. Na rynku dostępne są różnorodne technologie sieciowe, których kierunki rozwoju określone są przez międzynarodowe organizacje

standaryzacyjne i grupy robocze przy współudziale największych firm dostarczających sprzęt i oprogramowanie sieciowe.

Sieć komputerowa jest systemem komunikacyjnym służącym do przesyłania danych, łączącym co najmniej dwa komputery i urządzenia

peryferyjne.

a)

b)

c)

d)

e)

f)

g)

h)

1. Cel tworzenia sieci.

Przyczyny zakładania sieci komputerowych i ich podstawowe cechy są następujące:

współużytkowanie programów i plików;

współużytkowanie innych zasobów: drukarek, ploterów, pamięci masowych, itd.

współużytkowanie baz danych;

ograniczenie wydatków na zakup stacji roboczych;

tworzenie grup roboczych - ludzie z różnych miejsc mogą uczestniczyć w tym samym projekcie;

poczta elektroniczna, szybkie i łatwe komunikowanie się;

oprogramowanie wspomagające pracę grup roboczych i obieg dokumentów;

rozwój organizacji - sieci mogą zmieniać strukturę organizacyjną firmy i sposób jej zarządzania;

2. Klasyfikacja sieci.

Ze względu na obszar jaki obejmują swym zasięgiem, przeznaczenie i przepustowość sieci można podzielić na następujące klasy:

a) lokalna sieć komputerowa (LAN - Local Area Network) - jest to sieć łącząca użytkowników na niewielkim obszarze (pomieszczenie, budynek).

Sieci te charakteryzują się przede wszystkim małym kosztem dołączenia stacji, prostym oprogramowaniem komunikacyjnym i łatwością rozbudowy.

Typową cechą sieci lokalnej jest korzystanie ze wspólnego medium transmisyjnego przez komunikujące się stacje;

b) sieć terytorialna, kampusowa (campus network) - sieć obejmująca swym zasięgiem kilka budynków znajdujących się np. na terenie uczelni,

przedsiębiorstwa;

c) miejska sieć komputerowa (MAN - Metropolitan Area Network) - jest to sieć o zasięgu miasta. Najczęściej są to szybkie sieci wybudowane w

oparciu o łącza światłowodowe. Sieci te udostępniają różne usługi, np.: połączenia między sieciami lokalnymi, możliwość bezpośredniego dołączenia

stacji roboczych lub korzystanie z mocy obliczeniowej „dużych” komputerów pracujących w sieci;

d) rozległa sieć komputerowa (WAN - Wide Area Network) - jest to sieć, która przekracza granice miast, państw, kontynentów. Sieć taka składa się z

węzłów i łączących je łączy transmisyjnych. Dostęp do sieci rozległej uzyskuje się poprzez dołączenie systemów użytkownika do węzłów sieci. W

węzłach znajdują się urządzenia umożliwiające przesyłanie danych między różnymi użytkownikami. Łączność pomiędzy węzłami realizowana jest za

pomocą publicznej sieci telefonicznej, specjalnie wybudowanych łączy, kanałów satelitarnych, radiowych lub innych;

e) sieć radiowa (Radio Network) - jest to sieć bezprzewodowa, w której medium transmisyjnym jest kanał radiowy. Przy każdej stacji lub grupie stacji

zainstalowane jest urządzenie nadawczo - odbiorcze zapewniające transmisję danych. Zasięg tych sieci jest uwarunkowany zasięgiem stacji nadawczo odbiorczych;

f) sieć satelitarna - sieć, w której sygnały ze stacji naziemnych są transmitowane do satelity, który retransmituje je do innej (innych) stacji naziemnych.

Satelita pełni również rolę wzmacniacza sygnału. Zasięg takiego systemu jest znacznie większy od zasięgu sieci radiowej i zależy od mocy nadajnika

satelity. Występują tutaj dość duże czasy propagacji (do 0,25 s) co może powodować problemy, gdy transmisja jest uwarunkowana czasowo. Typowym

zastosowaniem takich sieci jest tworzenie alternatywnych połączeń, z których korzysta się w razie awarii połączeń naziemnych;

3. Środowiska sieci.

Środowisko sieci określone jest przez sieciowy system operacyjny oraz przez protokoły, zapewniające komunikację i usługi sieciowe. Istnieją 2

podstawowe typy sieciowych systemów operacyjnych:

a) każdy z każdym (peer-to-peer) - umożliwia użytkownikom udostępnienie zasobów swojego komputera oraz dostęp do zasobów innych

komputerów. Wszystkie systemy w sieci mają taki sam status - żaden z nich nie jest podporządkowany innemu. Wszystkie stacje uczestniczące w sesji

komunikacyjnej mają podobny stopień kontroli nad sesją, dysponują własną mocą przetwarzania i mogą kontrolować swoje działania. Rozwiązanie

takie oferuje spore możliwości, nie jest jednak chętnie stosowane przez administratorów sieci ze względu na niewielkie możliwości zarządzania i niski

poziom bezpieczeństwa. Występują tutaj problemy związane z lokalizacją danych, tworzeniem kopii zapasowych oraz z zapewnieniem odpowiedniej

ochrony danych. Tworzenie sieci typu „każdy z każdym” umożliwiają m.in. systemy: IBM LAN Server, OS/2, LANtastic, Artisoft, MS Windows NT

oraz MS Windows 95;

b) dedykowany serwer - jeden lub więcej komputerów spełnia rolę serwera i nie wykonuje innych zadań. Serwer spełnia takie zadania jak:

przechowywanie i udostępnianie plików, zarządzanie współdzieleniem drukarek oraz funkcje związane z bezpieczeństwem danych;

4. Składniki sieci.

Sieć komputerowa składa się zarówno ze sprzętu jak i z oprogramowania. Podstawowe składniki sieci to:

a) sieciowy system operacyjny;

2

b) serwery - urządzenia lub oprogramowanie świadczące pewne usługi sieciowe, np.: serwer plików (przechowywanie i odzyskiwanie plików,

włącznie z kontrolą praw dostępu i funkcjami związanymi z bezpieczeństwem), serwer poczty elektronicznej, serwer komunikacyjny (usługi połączeń z

innymi systemami lub sieciami poprzez łącza sieci rozległej), serwer bazy danych, serwer archiwizujący, itd.

c) systemy klienta - węzły lub stacje robocze przyłączone do sieci przez karty sieciowe. System operacyjny klienta może zawierać oprogramowanie

(powłoka - requester) skierowujące żądania sieciowe użytkowników lub aplikacji do serwerów;

d) karty sieciowe - adapter pozwalający na przyłączenie komputera do sieci. Stosowane są różne rodzaje kart w zależności od tego do pracy w jakiej

sieci są przeznaczone;

e) system okablowania - medium transmisyjne łączące stacje robocze i serwery. W przypadku sieci bezprzewodowych może to być podczerwień lub

kanały radiowe;

f) współdzielone zasoby i urządzenia peryferyjne - mogą to być drukarki, napędy dysków optycznych, plotery, itd.

Są to podstawowe elementy wchodzące w skład sieci (lokalnej). Składniki te oraz inne urządzenia sieciowe (np. umożliwiające łączenie sieci)

zostaną opisane dalej, przy omawianiu sieci lokalnych i łączeniu sieci.

II. Organizacje standaryzacyjne.

Organizacje standaryzacyjne opracowują standardy (normy) określające fizyczne i funkcjonalne właściwości sprzętu wykorzystywanego do budowy

sieci, sprzętu komunikacyjnego, a także systemów operacyjnych i oprogramowania. Producenci sprzętu i oprogramowania mogą wytwarzać

współdziałające ze sobą produkty w oparciu o standardy. Standardy są zaleceniami, które producenci mogą zaakceptować, z drugiej strony producenci

dokonują zmian we wcześniej ustanowionych standardach po to, by uwzględnić nowe właściwości oferowanych przez nich produktów.

Standard de facto to standard, który zyskał popularność mimo tego, że nie został uznany przez żadną z organizacji standaryzacyjnych.

Poniżej zostaną wymienione i opisane najważniejsze międzynarodowe i działające w USA organizacje standaryzacyjne, które ustanawiają standardy

związane z sieciami komputerowymi.

a) Amerykański Instytut Normalizacyjny (American National Standards Institute - ANSI) - jest to organizacja zajmująca się definiowaniem

obowiązujących w Stanach Zjednoczonych standardów kodowania i sygnalizacji. Reprezentuje USA w takich międzynarodowych organizacjach jak:

ISO, CCITT. W niektórych przypadkach zatwierdza także zgodne standardy przyjęte przez IEEE. Standardy ANSI to m.in.: ANSI 802.1-1985 (IEEE

802.5, specyfikacje definiujące protokoły dostępu, okablowanie i interfejs dla sieci lokalnych typu Token Ring), ANSI/IEEE 802.3 (definiuje sieci typu

Ethernet wykorzystujące przewód koncentryczny i metody dostępu: nasłuchiwania i wykrywania kolizji), ANSI X3.135 (specyfikacja języka SQL),

ANSI X3.92 (standard algorytmu szyfrowania), ANSI X3T9.5 (definiuje metody przesyłania danych w sieciach światłowodowych o prędkości

transmisji 100 Mb/s - FDDI) i inne;

b) Common Open Software Environment (COSE) - jest to konsorcjum producentów, do którego należą m.in. IBM, Hewlett-Packard, SunSoft i

Novell. Firmy te pracują nad jednolitym środowiskiem pracy użytkownika przeznaczonym dla systemu UNIX. Do głównych celów tej organizacji

należą: opracowanie specyfikacji interfejsów API, przyjęcie jednolitych środowisk sieciowych, wybranie do zatwierdzenia technologii graficznych,

multimedialnych i obiektowych, zdefiniowanie mechanizmów zarządzania i administracji w systemach rozproszonych;

c) Międzynarodowy Komitet Doradczy ds. Telefonii i Telegrafii (Consultative Committee for International Telegraph and Telephone - CCITT) - jest

to komitet ITU, którego członkami są osoby wydelegowane przez rządy krajów zrzeszonych w ONZ. Zadania CCITT obejmują analizowanie,

wydawanie zaleceń i ustalanie standardów dotyczących technicznych i organizacyjnych aspektów telekomunikacji. W 1993 r. CCITT został

przekształcony w Sektor Normalizacji Komunikacji Międzynarodowej Unii Telekomunikacyjnej ITU. Obecnie standardy przyjęte przez CCITT

nazywa się standardami ITU-T. Komitet jest podzielony na 15 grup roboczych, które zajmują się m.in.: usługami, konserwacją i utrzymaniem urządzeń,

taryfami, sieciami danych i infrastrukturą telekomunikacyjną. Grupy te spotykają się co cztery lata w celu dokonania oceny postępów w pracach,

przedstawienia propozycji, przygotowania projektów standardów, proponowania i przyjmowania zaleceń. Niektóre państwa uwzględniają zalecenia

CCITT w swoich wewnętrznych przepisach. Zalecenia dotyczą różnych kategorii oznaczanych literami A-Z. Oto niektóre z nich:

Ai B

procedury działania, terminologia i definicje;

DiE

taryfy;

F

usługi telegraficzne, teleinformatyczne i niestacjonarne;

GiH

transmisje;

I

sieci z integracją usług komunikacyjnych ISDN;

J

transmisje telewizyjne;

KiL

zabezpieczenia urządzeń;

MiN

obsługa, konserwacja i utrzymanie;

P

transmisje telefoniczne;

R-U

usługi terminalowe i telegraficzne;

V

przesyłanie danych w sieciach telefonicznych;

X

komunikacyjne sieci danych;

Przykładowe standardy: V.22 (dupleksowa transmisja danych z prędkością 1200 bitów/s), V.28 (definiuje łącza interfejsu RS-232), V.35 (definiuje

warunki szybkich transmisji po łączach zestawionych), V.34 (standard transmisji z prędkością 28 kbitów/s), X.200 (ISO 7498, model odniesienia OSI),

X.25 (ISO 7776, interfejs sieci pakietowej), X.400 (ISO 10021, obsługa poczty elektronicznej) i inne.

d) Corporation for Open Systems (COS) - jest to organizacja typu non-profit, prowadząca prace na rzecz zapewnienia zgodności i możliwości

współdziałania pomiędzy produktami zgodnymi ze standardami OSI i ISDN. Opracowuje protokoły OSI, przygotowuje testy zgodności ze standardami,

wydaje certyfikaty i promuje produkty zgodne z OSI.

3

e) Stowarzyszenie elektroniki przemysłowej (Electronic Industries Association - EIA) - jest organizacją zrzeszającą amerykańskich wytwórców

sprzętu elektronicznego. Powstała w 1924 r. Publikuje standardy dotyczące telekomunikacji i łączności komputerowej. Podstawowe standardy EIA dla

telekomunikacji obejmują interfejs szeregowy modem - komputer (RS-232-C, RS-449, RS-422, RS-423). Standard EIA-232 (wcześniej RS-232 lub w

CCITT: V.24) określa połączenia szeregowe pomiędzy urządzeniami DTE (Data Terminal Equipment) i DCE (Data Communication Equipment) i jest

powszechnie stosowany.

f) Stowarzyszenie Inżynierów Elektryków i Elektroników (Institute of Electrical and Electronic Engineers - IEEE) - jest to organizacja amerykańska,

która zajmuje się m.in. opracowywaniem standardów przesyłania danych, w szczególności komitety IEEE 802 są odpowiedzialne za przygotowanie

projektów dotyczących sieci lokalnych, które następnie są zatwierdzane przez ANSI. Swoje projekty IEEE przesyła również do ISO, która

rozpowszechnia je jako standardy ISO 8802. Komitety ISO 802 koncentrują się głównie na interfejsach fizycznych. Standardy określają sposób dostępu

kart sieciowych do fizycznego nośnika danych, sposób ustanawiania, obsługi i zamykania połączeń pomiędzy komunikującymi się urządzeniami

sieciowymi. Standardy IEEE 802 definiują wymagania dla następujących produktów: karty sieciowe, mosty, routery i inne urządzenia wchodzące w

skład sieci lokalnych, wykonanych za pomocą skrętki lub kabla koncentrycznego. Podkomitety 802 opracowujące standardy dla sieci lokalnych to:

802.1 - współpraca sieci, 802.2 - sterowanie łączem logicznym, 802.3 - metoda dostępu do medium CSMA/CD, 802.4 - sieci Token Bus, 802.5 - sieci

Token Ring, 802.6 - sieci miejskie, 802.7 - doradcza grupa techniczna ds. przesyłania szerokopasmowego, 802.8 - doradcza grupa techniczna ds.

światłowodów, 802.9 - zintegrowane sieci komputerowe i telefoniczne, 802.10 - bezpieczeństwo sieci, 802.11 - sieci bezprzewodowe, 802.12 - sieć

lokalna z priorytetem na żądanie;

g) Międzynarodowa Organizacja Standaryzacyjna (International Organization for Standarization - ISO) - została założona w 1947 r. Celem

działania ISO jest rozwój i promocja standardów w wymianie międzynarodowej. Standardy ISO obejmują praktycznie wszystkie dziedziny produkcji

przemysłowej. ISO odpowiada m.in. za rozwój i utrzymanie modelu połączeń systemów otwartych (OSI). Do ISO należą przedstawiciele większości

dużych organizacji standaryzacyjnych na świecie, ISO jest powiązana z ONZ;

h) Międzynarodowa Unia Telekomunikacyjna (International Telecommunications Union - ITU) - została założona w 1932 r. i zastąpiła

Międzynarodowy Związek Telegraficzny oraz Międzynarodowy Związek Radiotelegrafii. Od roku 1947 ITU stała się wyspecjalizowaną agendą ONZ

z siedzibą w Genewie. Działalność ITU obejmuje całokształt problemów związanych z rozwojem i upowszechnianiem telekomunikacji oraz obejmuje

koordynację działalności państw w tym zakresie. W ramach ITU działa wiele grup problemowych (sektory), np. Sektor Normalizacji Telekomunikacji

czy Sektor Rozwoju Telekomunikacji;

i) Object Managment Group (OMG) - konsorcjum w skład którego wchodzi blisko 300 organizacji wspierających Object Managment Architecture

(model opisujący standardy dotyczące aplikacji i środowisk zorientowanych obiektowo). Grupa jest zainteresowana głównie rozwijaniem standardów

języków, interfejsów i protokołów, które mogą być wykorzystywane przez producentów do tworzenia aplikacji pracujących w wielu różnych

środowiskach;

III.Systemy otwarte - model odniesienia ISO - OSI.

1. Wprowadzenie.

W celu ułatwienia projektowania sieci komputerowych oraz oprogramowania systemów sieciowych opracowano warstwową architekturę sieci

komputerowych. Wyróżniono w niej pewną liczbę poziomów hierarchii (warstw), usługi i funkcje przypisane każdemu z nich oraz protokoły

komunikacyjne i jednostki danych używane na poszczególnych poziomach. Przed rokiem 1978 nie było żadnego światowego standardu definiującego

ile warstw ma posiadać taka architektura oraz jakie usługi mają oferować poszczególne warstwy. Duże firmy opracowały swoje architektury (modele

zamknięte), wśród których były m.in.:

a) architektura SNA (System Network Architecture) firmy IBM, umożliwiająca łączenie produktów tej firmy. Dotyczy dużych (mainframe) oraz

średnich (midrange) systemów komputerowych. Określono w niej zbiór protokołów oraz zdefiniowano sposób komunikowania się maszyn.

Architektura ta przeznaczona jest dla systemów komputerowych (sieci) z hostami;

b) architektura DNA (Digital Network Architecture) firmy DEC. W ramach tej architektury zdefiniowano zbiór protokołów, formaty i mechanizmy

wymiany komunikatów sterujących w sieci. Model ten ma strukturę siedmiowarstwową.

Rozwiązania takie były niedogodne dla mniejszych producentów i stąd w 1978 r. zdecydowano się na opracowanie w ramach międzynarodowej

organizacji standaryzacyjnej ISO jednego modelu, który umożliwiałby komunikację zgodnych z jego zaleceniami produktów. Model OSI (Open

Systems Interconnection) został opublikowany jako norma ISO 7498.

2. Model odniesienia (Reference Model).

System otwarty to system zgodny z zaleceniami modelu odniesienia i zdolny do wymiany informacji z innymi systemami otwartymi.

Pojęcia modelu odniesienia.

4

Procesy

użytkowe

Sysytem A

Sysytem B

Sysytem C

Proces A

Proces B

Proces C

Najwyższa

warstwa

(N+1)-warstwa

N-warstwa

(N-1)-warstwa

{

{

{

Usługi (N+1)-warstwy

Usługi N-warstwy

Usługi (N-1)-warstwy

Nośnik sygnału

Rys. 1.Warstwowa architektura logiczna.

wielu punktów udostępniania usług. Każdy obiekt ma swoją nazwę,

a każdy punkt udostępniania usług jest określony przez adres.

System otwarty realizuje pewne funkcje. Funkcje te dzieli

się na grupy, które tworzą hierarchię. Każda grupa stanowi

pewien podsystem. Jeżeli połączymy ze sobą kilka systemów

otwartych, to podsystemy, w których realizowane są takie same

funkcje utworzą warstwę.

W każdej warstwie może istnieć element aktywny (obiekt).

Obiekty znajdujące się w tej samej warstwie (być może w

różnych systemach otwartych) nazywane są partnerami.

Każda warstwa świadczy usługi na rzecz obiektów warstwy

wyższej. Partnerzy mogą realizować pewne funkcje (np.

nawiązanie połączenia). Zasady współdziałania partnerów przy

realizacji określonych funkcji określa protokół. Partnerzy

warstwy N oferują partnerom warstwy N+1 usługi warstwy N

oraz warstw niższych, przy czym w warstwie N nie jest znany

sposób realizowania usług w warstwach niższych - jest jedynie

wiadomo, że takie usługi są dostępne. W ramach pojedynczego

systemu usługi warstwy N są dostępne w punktach

udostępniania usług, przy czym do jednego punktu może być

dołączony tylko jeden obiekt warstwy N+1 i jeden warstwy N,

ale jeden obiekt warstwy N+1 lub N może być dołączony do

Protokół (N+1)-warstwy

(N+1)-warstwa

(N +1)-obiekt

(N +1)-obiekt

System tek zbudowany można porównać z usługami

Protokół N-warstwy

pocztowymi: obiekt warstwy N to urzędnik pocztowy, obiekt

N-obiekt

N-obiekt

N-warstwa

warstwy N to klient poczty a punkt udostępniania usług to okienko

pocztowe.

W celu zapewnienia jednoznaczności opisu usług i

(N-1)-obiekt

(N-1)-obiekt

(N-1)-warstwa

Protokoły (N-1)-warstwy

niezależności ich od implementacji wprowadzono tzw. operacje

(N-1)-obiekt

(N-1)-obiekt

elementarne, które dostępne są na styku warstwy N (usługodawca)

a obiektami warstwy N+1 (usługobiorcy). Wyróżniono cztery

rodzaje takich operacji:

obiekty charakteryzowane przez nazwę

1. Żądanie - jest generowane przez obiekt warstwy N+1 w

punkty udostępniania usług, charakteryzowane przez adres

celu zainicjowania określonego działania warstwy N lub partnera;

Rys. 2.Obiekty, punkty udostępniania usług i protokoły

2. Zawiadomienie - jest generowane przez warstwę N w celu:

a) poinformowania obiektu w warstwie N+1, że partner podjął

Żąda

Żą

Warstwa N

nie

da

pewne działania lub życzy sobie podjęcia pewnych działań;

nie

Zawia

domie

b) poinformowania obiektu w warstwie N+1 o pewnych działaniach

nie

Zawia

domie

ie

nie

n

ze

rd

usługodawcy;

Potwie

3. Odpowiedź - jest generowana przez obiekt warstwy N+1 dołączony do

Żąd

anie Warstwa N

punktu udostępniania usług warstwy N w celu określenia zakończenia

Warstwa N

działania zainicjowanego dostarczeniem zawiadomienia do tego

Zawia

ie

n

e

domie

ierdz

nie

punktu.

Potw

4. Potwierdzenie - jest generowane przez warstwę N do punktu

dź

Żąd

owie

anie Warstwa N

ie

Odp

udostępniania usług tej warstwy w celu określenia zakończenia

zen

ierd

Potw

Zawia

działanie zainicjowanego żądaniem skierowanym do tego punktu.

domie

nie

Funkcje realizowane przez usługodawcę prezentuje się za pomocą funkcji

elementarnych. Kolejność ich generowania przez usługodawcę jest zawsze

jednakowa (nie muszą występować od razu wszystkie). Każda operacja

elementarna wchodząca w skład realizowanej funkcji ma zazwyczaj pewne

parametry. W celu określenia usług warstwy N zestawia się wszystkie funkcje,

które ona realizuje, dla każdej funkcji określa się operacje elementarne i ich

parametry. Dla każdej operacji elementarnej określa się cel jej generowania,

warunki w jakich może to nastąpić, znaczenie i zakres dopuszczalnych wartości

parametrów oraz akcje podejmowane w wyniku wygenerowania tej operacji.

Taka norma definiowania usług w żaden sposób nie narzuca rozwiązań

implementacyjnych. Parametry operacji elementarnych określają jedynie jaka

informacja musi być dostępna dla nadawcy i odbiorcy.

Rys. 3.Typowe sekwencje operacji elementarnych

(N+1)-PDU

(N+1)-PDU

N-SDU

N-SDU

N-nagłówek

N-nagłówek

N-PDU

(N-1)-SDU

N-PDU

(N-1)-SDU

N-PDU

(N-1)-SDU

N-PDU

(N-1)-SDU

Rys. 4.Przykłady związków między jednostkami danych.

5

W modelu odniesienia zdefiniowano również jednostki danych w działaniu usługodawcy. Wyróżnia się:

a) porcje informacji zlecane warstwie N do wysłania (jednostki usług warstwy N, wiadomości), SDU - Service Data Unit;

b) jednostki danych styku międzywarstwowego (jeżeli konieczne), IDU - Interface Data Unit;

c) jednostki danych przesyłane w obrębie warstwy usługodawcy (jednostki protokołu, ramki), PDU - Protocol Data Unit;

Jako ilustracja do tych definicji może posłużyć następujący przykład: do firmy mającej x pomieszczeń przychodzi paczka z książkami (PDU) z innej

filii tej firmy. W firmie ktoś odbiera przesyłkę, rozpakowuje i mając książki (SDU) rozsyła je do poszczególnych pomieszczeń. Dla poczty natomiast

paczka to SDU, a PDU może być np. kontener z paczkami.

3. Warstwy wyróżnione w modelu odniesienia i ich funkcje.

Przy określaniu liczby warstw kierowano się kryterium aby w każdej warstwie znajdowały się funkcje logicznie ze sobą powiązane, ale zasadniczo

różne od funkcji w innych warstwach. Starano się też by warstw nie było zbyt wiele. Opracowano model siedmiowarstwowy.

Każda z warstw wyróżniona w modelu pełni pewne funkcje:

a) warstwa fizyczna - umożliwia przesyłanie pojedynczych bitów (są one jednostką usług i jednostką protokołu)

między stacjami połączonymi łączem. Dostępne usługi tej warstwy to przesłanie ciągu bitów z zachowaniem ich

sekwencji, wykrywanie nieprawidłowości transmisji przez odbiorcę (odrzucenie bitu) i wykrywanie stanów

specjalnych łącza. Decydującym czynnikiem określającym parametry transmisji danych jest jakość łącza. Wpływa

ona na opóźnienia transmisyjne, szybkość transmisji oraz na liczbę błędów. Warstwa ta szczegółowo określa

fizyczne cechy interfejsu sieciowego stacji takie jak: elementy mechaniczne i elektryczne, złącza, poziomy napięć i

inne aspekty elektryczne. Znanymi interfejsami łącza fizycznego są np.: RS-232, RS-449. Warstwa ta określa też

cechy funkcjonalne takie jak: założenie, utrzymywanie i zdemontowanie łącza fizycznego;

b) warstwa łącza danych - definiuje reguły przesyłania i otrzymywania informacji, zapewnia prawidłową transmisję między stacjami lub węzłami

sieci. Umożliwia wykrywanie i korygowanie błędów powstałych w warstwie fizycznej. Jeśli wiele stacji jest połączonych jednym nośnikiem to warstwa

ta realizuje funkcję wykrywania stanu łącza oraz bezkolizyjnego dostępu do tego łącza (w wypadku gdyby wiele stacji chciało nadawać jednocześnie).

Warstwa ta jest najniższą warstwą, która realizuje transmisję ramek (sekwencje bitów) o określonej strukturze oraz jawnie określonym początku i końcu.

Protokoły tej warstwy dobiera się w zależności od jakości łączy. W wypadku gdy łącza są bardzo dobrej jakości pomija się wykrywanie błędów (można

to przenieść do wyższych warstw) co daje znaczne przyspieszenie transmisji. W warstwie tej pracują mosty (bridges). Typowe protokoły tej warstwy to

HDLC, sterowniki i metody dostępu w sieciach lokalnych (np.: Ethernet, Token Ring), NDIS (Microsoft), ODI (Novell) oraz sieci rozległe z szybką

komutacją pakietów (Frame Relay, ATM);

c) warstwa sieci - umożliwia utworzenie (przy pomocy węzłów sieci) drogi transmisji między stacjami końcowymi oraz, co się z tym wiąże, wybór

drogi lub dróg transmisji (routing). Funkcje tej warstwy umożliwiają unikanie przeciążeń w sieci. Znaczenie jej jest tym większe im więcej jest

możliwych dróg przekazywania informacji oraz im bardziej są zróżnicowane charakterystyki poszczególnych fragmentów sieci. W warstwie tej pracują

routery. Funkcje tej warstwy odczytują adres docelowy pakietu i kierują go bezpośrednio do stacji w sieci (jeśli adres dotyczy sieci lokalnej) lub przez

router do innego segmentu sieci. Typowe protokoły tej warstwy to: IP, X.25, IPX (Novell);

d) warstwa transportowa - zapewnia transmisje z wymaganymi charakterystykami, takimi jak: przepustowość, stopa błędów, opóźnienia transmisyjne.

Warstwa ta optymalizuje użycie usług sieciowych tak, aby wymagane warunki techniczne spełnić w sposób jak najbardziej ekonomiczny. Warstwa ta

„przesłania” usługi oferowane przez niższe warstwy aby ukryć przed wyższymi warstwami szczegóły związane ze znajdującą się niżej siecią. Warstwa

ta gwarantuje ponadto dostarczenie danych do odbiorcy oraz realizuje kontrolę błędów i inne operacje związane z niezawodnością transmisji jeśli nie są

one realizowane w niższych warstwach (np.: Frame Relay, ATM). Warstwa ta oferuje usługi połączeniowe (ustalane jest łącze przez które pakiety

wędrują do miejsca przeznaczenia i docierają tam w kolejności sekwencyjnej) lub bezpołączeniowe. W razie gdy pakiet nie dotrze do odbiorcy lub

dojdzie uszkodzony to protokół warstwy transportowej zażąda retransmisji tego pakietu. Typowe protokoły tej warstwy to: TCP, UDP, SPX (Novell),

NetBIOS / NetBEUI (Microsoft);

e) warstwa sesji - rozszerza funkcje warstwy transportowej o środki umożliwiające synchronizację dialogu i zarządzanie wymianą danych między jej

usługobiorcami (aplikacjami). Ustala, który z partnerów ma prawo do nadawania oraz to, czy komunikacja jest naprzemienna, czy równoczesna w obu

kierunkach. Warstwa ta umożliwia tworzenie punktów synchronizacji służących do powrotu przez obu uczestników dialogu do takiego punktu w razie

wystąpienia nieprawidłowości (np. utrata wysłanych danych w wyniku awarii łącza);

f) warstwa prezentacji - w różnych systemach używane są różne postaci informacji, np. kod znaku, typ danych, itd. Warstwa ta zapewnia

przekształcenie tych postaci w jednorodną formę sieciową. Przekształcenie to dotyczy składni (syntaktyki) a nie sensu (semantyki) informacji. W

warstwie tej następuje również kompresja i szyfrowanie transmitowanych danych. Nadchodzące dane są zamieniane na postać, którą można przedstawić

użytkownikowi (na ekranie lub wydruku);

g) warstwa aplikacji - oferuje całość usług komunikacyjnych procesom użytkowników. Dostępne są funkcje takie jak: ustalenie protokołu transmisji,

zawieszanie i wznawianie połączenia, dotyczące synchronizacji działań i stwierdzanie autentyczności partnerów. Typowymi usługami tej warstwy są

również: transfer plików i działanie zdalne na plikach, dostęp i działanie na zdalnych bazach danych, praca procesu użytkowego jako terminala zdalnego

komputera, poczta elektroniczna i inne;

Warstwa aplikacji

Warstwa prezentacji

Warstwa sesji

Warstwa transportowa

Warstwa sieciowa

Warstwa łącza danych

Warstwa fizyczna

7

6

5

4

3

2

1

4. Protokoły, pakiety, ramki.

W modelu OSI poszczególne warstwy komunikują się przy użyciu ściśle określonych protokołów. Można powiedzieć, że utworzony jest stos

protokołów.

Protokół jest zdefiniowanym sposobem komunikowania się z innym systemem. Określa czas dla poszczególnych sygnałów oraz strukturę danych.

6

PDU każdej warstwy zawiera informacje z warstwy wyższej oraz informacje dotyczące warstwy bieżącej (odebrane/wysyłane od/do warstwy

równorzędnej w innym systemie).

stacja

robocza

Ramka danych

Warstwa

aplikacji

serwer

Adres węzła

Warstwa

prezentacji

Informacja o zbiorze kodów

Warstwa

sesji

Informacja komunikacyjna

Warstwa

transportowa

Nagłówek strony kontrolnej

Warstwa

sieciowa

Warstwa

aplikacji

Warstwa

aplikacji

Warstwa

prezentacji

Warstwa

prezentacji

Warstwa

sesji

Warstwa

sesji

Warstwa

transportowa

Warstwa

transportowa

Warstwa

sieciowa

Warstwa

sieciowa

Warstwa

łącza danych

Warstwa

łącza danych

Warstwa

fizyczna

Warstwa

fizyczna

Informacje o wielkości pakietu i sekwencji

Warstwa

łącza danych

Koniec sumy kontrolnej/ znacznik końca pakietu

Warstwa

fizyczna

karta

sieciowa

Pakiet zostaje wysłany jako strumień bitów

Rys. 5.Przechodzenie pakietu przez stos protokołów.

Protokoły komunikacyjne poszczególnych warstw grupuje się w kategorie:

a) protokoły aplikacji - obejmują warstwy: aplikacji, prezentacji i sesji. Zapewniają wzajemne oddziaływanie aplikacji i wymianę danych (FTP,

Telnet, SMTP, SNMP, NetBIOS ,...);

b) protokoły transportowe - realizują połączeniowe usługi przesyłania danych, zapewniają wymianę danych pomiędzy systemami końcowymi w

sposób sekwencyjny (TCP, SPX, NetBIOS, NetBEUI);

c) protokoły sieciowe - zapewniają usługi łączy dla systemów komunikacyjnych, obsługują adresowanie i informację routingu, weryfikację błędów

oraz żądania retransmisji. Obejmują również procedury dostępu do sieci określone przez wykorzystywany rodzaj sieci (IP, IPX);

Dialog pomiędzy równorzędnymi warstwami protokołów obejmuje następujące informacje oraz czynności:

a) tworzenie żądanie i wysyłanie danych;

b) odbieranie żądania i danych;

c) odrzucenie żądania lub danych;

d) potwierdzenie odbioru;

e) obsługa buforowania nadchodzących danych;

f) przerwanie i ponowny start transmisji;

g) ustanowienie priorytetów transmisji;

h) obsługa wykrywania błędów, korekcji i retransmisji;

i) utrzymywanie sesji połączeniowych;

j) numerowanie i ustawianie kolejności pakietów;

k) obsługa adresowania i routingu;

W środowiskach sieciowych dane przesyłane są w pakietach przez warstwy protokołów oraz w postaci ramek (strumienia bitów) przez połączenia

fizyczne.

Pakiet jest rodzajem „paczki danych” przesyłanej między urządzeniami przy wykorzystaniu łącza komunikacyjnego. Dane umieszczane są w

pakietach przez różne podsystemy komunikacyjne (warstwy), następnie tworzone są ramki, które przesyła się przez łącza komunikacyjne. Jednym z

głównych powodów tworzenia pakietów i ramek jest ograniczenie wpływu błędów pojawiających się przy transmisji do niewielkich części przesyłanych

informacji, co ułatwia ich retransmisję. Po drugie: stosowanie długich transmisji mogłoby spowodować duże opóźnienia w ruchu w sieci.

Program użytkownika

A

Warstwa

aplikacji

Warstwa

prezentacji

P

Warstwa

sesji

S

Warstwa

transportowa

T

Warstwa

sieciowa

N

Warstwa

łącza danych

D

Warstwa

fizyczna

D

S

T

N

N

P

T

T

S

S

S

P

P

P

P

Program użytkownika

Dane

Warstwa

aplikacji

A

Dane

Warstwa

prezentacji

A

Dane

Warstwa

sesji

Dane

Warstwa

transportowa

Dane

Warstwa

sieciowa

Dane

D

Warstwa

łącza danych

D

Warstwa

fizyczna

A

A

A

A

Dane

System A

A

A

Dane

P

A

Dane

S

P

A

Dane

T

S

P

A

Dane

N

T

S

P

A

Dane

D

N

T

S

P

A

Dane

D

P

S

T

N

D

D

System B

Ramki

Sagmenty pakietu

Rys. 6.Tworzenie, transmisja i odtwarzanie pakietów.

7

Dane

Strukturę pakietu i ramki definiuje

protokół komunikacyjny. Zazwyczaj pakiet

zawiera nagłówek i dane. W nagłówkach

może znajdować się adres nadawcy i

odbiorcy, informacje potrzebne do obsługi

błędów i zapewniające prawidłową

transmisję danych, wskaźnik ostatniego

pakietu, identyfikator informacji, numer

określający, którą częścią informacji jest

pakiet, itp. Pakiet może mieć różne

rozmiary, ale zazwyczaj określa się jego

maksymalną długość.

OSI

Warstwa

aplikacji

Warstwa

prezentacji

Warstwa

sesji

Warstwa

transportowa

Warstwa

sieciowa

Warstwa

łącza

danych

Warstwa

fizyczna

NetWare

UNIX

NetWare Core

Protocol

Network Filing

System (NFS)

Potoki

nazwane

NetBIOS SNMP

FTP

SMPT

Apple

Apple Share

Apple Talk Filing Protocol (AFP)

Telnet

SPX

TCP

IPX

IP

LAN drivers

ODI

NDIS

LAN drivers

Media Access Control

Warstwa fizyczna

Warstwa fizyczna

ASP

ADSP

ZIP

PAP

ATP

NBP

AEP

RTMP

LANManager

Serwer

message

blocks

NetBIOS

Potoki

nazwane

NetBEUI

Datagram Delivery Protocol

(DDP)

LAN drivers

Local- Ether-talk Token-talk

talk

Warstwa fizyczna

LAN drivers

NDIS

Warstwa fizyczna

Model OSI nie jest w pełni uwzględniany przez producentów. Stosują oni różne stosy protokołów. Produkt wykorzystujący jeden stos protokołów

nie może bezpośrednio współpracować z produktem korzystającym z innego stosu protokołów. Stosuje się różne metody kapsułkowania

(encapsulation) i konwersji protokołów w celu osiągnięcia możliwości

Pakiet TCP/IP

Pakiet IPX

współpracy.

Pakiet IPX

stacja

stacja

Kapsułkowanie polega na przesyłaniu pakietu w określonym

robocza

robocza

protokole wewnątrz innego pakietu w innym protokole. Technika ta

stacja

pozwala na przesyłanie danych pomiędzy sieciami korzystającymi z

robocza

jednakowego protokołu za pośrednictwem sieci, która korzysta z innego

NetWare

NetWare

LAN

LAN

protokołu. Kapsułkowanie wykorzystano w technice IP tunnelling,

TCP/IP LAN

pozwalającej na przesyłanie pakietów IPX wewnątrz pakietów TCP/IP.

Router

Do łączenia odrębnych sieci i kapsułkowania służą routery. W sieci

docelowej struktura pakietu zostaje zmieniona i pakiet dostarczany jest do

Rys. 7.Kapsułkowanie pakietów.

określonej stacji.

Konwersja protokołów jest procesem tłumaczenia sygnałów elektrycznych lub formatów danych jednego systemu komunikacyjnego na postać

umożliwiającą transmisję w innym systemie. Możliwe są różne poziomy konwersji, np. zmieniające kody ASCII na inny kod lub zmieniające strumień

danych asynchroniczny na synchroniczny. Konwerter protokołów upodabnia się swym działaniem do bramy a nie do routera. W konwersji pakietu

uczestniczą wszystkie warstwy stosu protokołów (poza warstwą aplikacji).

IV.Techniki komutacji.

a)

b)

c)

d)

e)

8

Technika komutacji jest to sposób transferu danych od węzła źródłowego, poprzez węzły tranzytowe, do węzła docelowego.

Można wyróżnić kilka technik komutacji:

komutacja kanałów;

wielostrumieniowa komutacja kanałów;

komutacja pakietów;

komutacja ramek;

komutacja komórek;

S t a łe n a t ę ż e n ie

s t r u m ie n ia

P ro ste p ro c e d u ry

p rz e tw a rz a n ia w w ę z ła c h

K o m u ta c ja k a n a łó w

W ie lo stru m ie n io w a k o m u ta c ja

k a n a łó w

K o m u ta c ja k o m ó re k

K o m u ta c ja ra m e k

Technikę komutacji wybiera się w zależności od tego jakie jest natężenie ruchu w sieci:

zmienne czy stałe. Od wybranej techniki komutacji zależy złożoność przetwarzania informacji

węzłach sieci. Zależność między wybraną techniką komutacji a częstotliwością zmian

natężenia w ruchu w sieci i stopniem złożoności operacji w węźle ilustruje wykres.

Dwoma tradycyjnymi technikami komutacji są: komutacja pakietów i komutacja kanałów.

Różnią się zasadniczo pod względem realizacyjnym i pod względem oferowanych własności.

Nowsze techniki komutacji w mniejszym lub większym stopniu wykorzystują cechy tych

dwóch technik.

K o m u ta c ja p a k ie tó w

z m ie n n e n a t ę ż e n ie

s t r u m ie n ia

Z ło ż o n e p ro c e d u ry

p rz e tw a rz a n ia w w ę z ła c h

1. Komutacja kanałów.

W sieciach z komutacją kanałów przesyłanie danych następuje dopiero po ustanowieniu połączenia, czyli po zestawieniu dedykowanej trasy

pomiędzy systemem nadawcy i systemem odbiorcy. Trasa jest sekwencją kolejno połączonych kanałów. Przesyłanie danych odbywa się w trzech

fazach:

a) faza ustanawiania połączenia - zostanie przedstawiona na przykładzie:

Jeżeli użytkownik A chce uzyskać połączenie z użytkownikiem B to wysyła do węzła 1 żądanie

B

2

3

uzyskania połączenia. Zwykle kanał łączący użytkownika A z węzłem 1 jest kanałem dzierżawnym (linią

dedykowaną), więc połączenie już istnieje. Następnie węzeł 1 (na podstawie odpowiedniej procedury)

1

znajduje kolejny węzeł na trasie do użytkownika B. Załóżmy, że wybrany został węzeł 4. Węzeł 1

5

4

rezerwuje kanał łączący go z węzłem 4 i przesyła do węzła 4 żądanie połączenia z użytkownikiem B. Z

A

kolei węzeł 4 rezerwuje kanał do węzła 5 i dołącza go do zarezerwowanego wcześniej kanału łączącego

A S y ste m u ż y t. k o ń c o w e g o

węzły 4 i 1. Żądanie połączenia przechodzi do węzła 5. W ten sposób zostaje zestawiona trasa od

użytkownika A do węzła 5. Węzeł 5 dołącza następnie do utworzonego połączenia kanał łączący go z

W ę z e ł sie c i

1

użytkownikiem B. W ten sposób utworzone zostaje połączenie od użytkownika A do użytkownika B,

którym następnie są przesyłane wiadomości służbowe pozwalające określić czy użytkownik B zgadza się na to połączenie;

b) faza transferu danych - wymiana danych między użytkownikami połączeniem ustanowionym w poprzedniej fazie;

c) faza rozłączenia połączenia - odbywa się poprzez wysłanie odpowiednich wiadomości kolejno do węzłów 1, 4 i 5. Powoduje to, że kanały

wchodzące w skład połączenia są zwalniane i mogą posłużyć do zestawiania połączeń pomiędzy innymi użytkownikami;

Istotną cechą techniki komutacji kanałów jest konieczność ustanowienia połączenia między użytkownikami zanim zostaną przesłane dane.

Powoduje to powstanie pewnych opóźnień w przesyłaniu informacji oraz to, że kanały są niewykorzystywane podczas zestawiania połączenia,

rozłączania połączenia oraz w przerwach w transmisji przy zestawionym połączeniu. W efekcie daje to spadek efektywności wykorzystania sieci a tym

samym zwiększa koszty jej eksploatacji. Technika ta jest wykorzystana w sieciach, w których przesyła się jednocześnie dane i głos. Przykładem sieci z

komutacją kanałów może być sieć telefoniczna. Sieć ISDN również wykorzystuje technikę komutacji kanałów.

2. Komutacja pakietów.

Jest to najbardziej elastyczna z technik komutacji spośród obecnie stosowanych. Jest bardzo przydatna w sieciach, w których użytkownik musi

wymieniać dane z wieloma innymi użytkownikami naraz i którzy przesyłają zmienne ilości danych. Technika komutacji pakietów polega na tym, że

informacje są przesyłane przez sieć w postaci pakietów: informacja użytkownika jest dzielona na części o stałym rozmiarze (z wyjątkiem ostatniej).

Następnie do każdej z nich dodawany jest nagłówek (o stałej długości).

I n fo r m a c j a

p a k ie t

n a g łó w e k

i n fo r m a c j a

Pakiet składa się więc z dwóch części: organizacyjnej (nagłówek) i informacyjnej (dane). Pakiety są przesyłane między węzłami sieci. Pakiet musi

zostać w całości odebrany przed wysłaniem go dalej. Po odebraniu pakiet jest umieszczany w pamięci węzła (pamięć buforowa). Pamięć ta podzielona

jest na równe części odpowiadające maksymalnej długości pakietu., co pozwala znacznie ułatwić zarządzanie buforami. Ponadto w węzłach dokonuje

się sprawdzenia czy pakiet nie zawiera błędów oraz podejmuje się decyzję o dalszej trasie. Pakiety mogą być przesyłane jedną z dwóch metod:

bezpołączeniową lub połączeniową.

W metodzie bezpołączeniowej system sieciowy odpowiada jedynie za przesłanie pakietów. Wykrywanie błędów i sterowanie przepływem

realizowane jest przez nadawcę i odbiorcę. W przypadku, gdy zostanie wykryty fakt, że pakiet nie dotarł do odbiorcy to musi on wysłać żądanie

retransmisji w celu otrzymania pakietu. Brak pakietu wykrywany jest podczas składania z nadesłanych pakietów pierwotnej informacji. Każdy pakiet

stanowi niezależną jednostkę danych, zwaną datagramem, która porusza się samodzielnie w sieci. Przed wysłaniem pierwszego pakietu nie ma fazy

negocjacji (co ma miejsce w metodzie połączeniowej). Każdy pakiet zawiera adres nadawcy i odbiorcy. Na podstawie tego drugiego węzły sieci

wybierają odpowiednią trasę. Nie wszystkie pakiety przechodzą od nadawcy do odbiorcy jednakową trasą. Różnice w przebywanych trasach mogą

spowodować, że pakiety dotrą do odbiorcy w niewłaściwej kolejności. Odbiorca musi sam przywrócić ich właściwą kolejność. Odbiorca nie wysyła

potwierdzeń odebranych informacji, nie istnieją też mechanizmy kontroli przepływu. Metoda bezpołączeniowa zapewnia zwykle większą wydajność w

9

sieciach, w których występuje niewiele błędów powodujących zagubienie lub uszkodzenie pakietów. Stacje nie muszą poświęcać wtedy dodatkowego

czasu na retransmisję.

W metodzie połączeniowej system sieciowy przejmuje odpowiedzialność za bezbłędne dostarczenie pakietów we właściwej kolejności i

wykrywanie zagubionych lub uszkodzonych pakietów. Przed przesyłaniem danych między nadawcą i odbiorcą ustanawiany jest kanał komunikacyjny

(kanał logiczny, połączenie wirtualne). Kanał ten stanowi ustalony tor, po którym pakiety mogą być przesyłane w sposób uporządkowany. Kanał

określony jest przez stacje końcowe, tzn. ważne jest utrzymywanie kontaktu między stacjami, nie zaś rzeczywisty fizyczny tor w sieci. W sieciach, w

Źródło A

których możliwe jest ustanowienie kilku różnych tras połączeń między

Odbiorca

stacjami trasa fizyczna może się zmieniać w trakcie sesji komunikacyjnej

A

A

zależnie od rozkładu natężenia ruchu. Przebieg trasy nadzorowany jest przez

A

Połączenie logiczne

A

A

A

stacje końcowe i węzły. Kanały logiczne występują w sieciach z łączami

multipleksowanymi.

B

B

B

A

C

B

A

C

B

A

B

B

B

Każde połączenie wirtualne ma swój numer. Dzięki temu pakiety nie

C

C

C

muszą

zawierać w nagłówku adresów stacji a jedynie numer kanału. Pakiet

Sieć

C

Inn

C

i

jest

przesyłany

między węzłami, z których każdy pamięta dokąd ma przesłać

od

C

dła

bio

źró

rcy

pakiet

przypisany

do aktualnie otwartego połączenia wirtualnego. Węzły

e

Inn

utrzymują tablice z jednym zapisem dla każdego otwartego połączenia

Rys. 8.Tory logiczne i łącza multipleksowane.

wirtualnego. Gdy pakiet przybywa do węzła zawiera również informacje o

tym, z którego węzła przybył. Właściwą kolejność przesyłania pakietów

zapewnia numeracja pakietów w sposób sekwencyjny. Połączeniowa sesja komunikacyjna może wyglądać następująco:

a) aplikacja źródłowa przekazuje żądanie nawiązania połączeniowej sesji komunikacyjnej;

b) sesja jest nawiązywana;

c) przesyłane są dane za pośrednictwem połączeń logicznych;

d) następuje rozłączenie kanału;

Istnieją dwa rodzaje połączeń wirtualnych: tymczasowe i stałe.

Tymczasowe połączenie wirtualne (SVC - Switched Virtual Circuit) jest zestawiane na żądanie użytkownika na zwykle krótki czas. Ustanawianie

takiego połączenia odbywa się najczęściej za pomocą specjalnego pakietu służbowego, który przechodząc przez sieć od nadawcy do odbiorcy

wyznacza trasę dla połączenia wirtualnego. W węzłach sieci zapisywane są odpowiednie informacje a połączenie otrzymuje numer. Systemy nadawców

wybierają numery połączeń niezależnie. Możliwa byłaby więc sytuacja, że w węzłach różnym połączeniom nadane byłyby takie same numery. W celu

uniknięcia takiej sytuacji postępuje się następująco: system użytkownika wybiera własny numer połączenia (np. największy z możliwych) i wstawia go

do pakietu ustanawiającego połączenie. Węzeł sieci po otrzymaniu takiego pakietu podejmuje decyzję o dalszej trasie oraz wybiera najniższy wolny

numer połączenia wirtualnego i wstawia go do pakietu w miejsce dotychczasowego numeru. Odwzorowanie numerów zapamiętywane jest w tablicy

połączeń wirtualnych węzła. System docelowy odbiera pakiety z innym numerem połączenia wirtualnego niż wybrany przez nadawcę. Następnie

przesyłane są pakiety z danymi. W każdym z nich następuje zamiana numerów połączenia jak wyżej opisano. Rozłączenie połączenia SVC odbywa się

za pomocą specjalnego pakietu i polega na usunięciu z tablic węzłów odpowiednich zapisów.

Stałe połączenia wirtualne (PVC - Permanent Virtual Circuit) są ustanawiane przez administratorów sieci między parami użytkowników i są

dostępne przez cały czas funkcjonowania sieci. Połączenie takie ma na stałe przypisane numery połączenia w węzłach więc przesyłanie obejmuje

wyłącznie pakiety z danymi. Metoda ta zapewnia efektywną komunikację dla procesów wymieniających duże ilości danych lub działających przez

dłuższy czas. Połączenia takie są charakteryzowane są przez następujące parametry:

a) CBC (Commited Burst Size) - największa ilość danych (w bitach), którą usługodawca (administrator) zobowiązuje się przesłać w warunkach

normalnej pracy sieci, w określonym przedziale czasu;

b) EBS (Excess Burst Size) - największa dopuszczalna ilość danych powyżej ilości uzgodnionej (CBS), którą można próbować przesłać przez sieć w

określonym przedziale czasu. Dopuszcza się odrzucenie danych EBS w określonych przedziałach czasu;

c) CIR (Commited Information Rate) - szybkość z jaką usługodawca zobowiązuje się przesłać określoną ilość danych (CBS) w warunkach normalnej

pracy sieci;

d) FS (Frame Size) - wielkość ramki wykorzystanej do przesyłania danych klienta przez sieć;

stacja

Linia komutowana lub dedykowana

stacja

Sieć pakietowa

W aplikacjach wymagających stałego ciągłego strumienia danych wykorzystuje się usługi

połączeniowe, które zapewniają większą niezawodność i efektywniejszą obsługę błędów.

Usługi bezpołączeniowe wymagają bardziej rozbudowanych pakietów, natomiast połączeniowe realizacji w węzłach końcowych dodatkowych operacji związanych z nawiązywaniem i

utrzymywaniem połączenia. Metody bezpołączeniowe przeznaczone są do obsługi krótkich

transmisji, dla których nie opłaca się (ze względów czasowych) tworzyć połączenia.

Protokoły połączeniowe to m.in.: SPX, TCP, NetBIOS, CMNP (Connection Mode Network

Protocol), protokoły bezpołączeniowe: IPX, IP, CLNP (Connectionless Network Protocol).

Sieci, w których wykorzystano technikę komutacji pakietów nazywane są sieciami pakietowymi.

Taką siecią jest np. sieć X.25. Publiczna sieć pakietowa jest często przedstawiana na rysunkach w

postaci chmurki, co wiąże się z mnogością i różnorodnością połączeń w niej występujących.

3. Wielostrumieniowa komutacja kanałów.

Technika ta łączy ze sobą własności techniki komutacji kanałów i zasady multipleksacji. Na jednej fizycznej linii łączącej użytkownika z siecią

można zrealizować wiele kanałów. Dane przesyłane w dowolnym z tych kanałów można następnie przesłać do innego użytkownika postępując według

10

zasad analogicznych do techniki komutacji kanałów. W ten sposób każdy użytkownik może mieć jednocześnie otwartych wiele połączeń do innych

użytkowników.

4. Komutacja ramek.

Jest nowszą wersją techniki komutacji pakietów przeznaczoną dla sieci, które wybudowane są z wykorzystaniem łączy o dobrej jakości. Dane

przesyłane są w ramkach poprzez połączenia wirtualne PVC lub SVC. Zredukowano tutaj mechanizmy kontroli przepływu oraz korekcji błędów w

węzłach, co zwiększyło przepustowość sieci. Funkcje te przeniesiono do systemów użytkowników końcowych. W węzłach odbywa się sprawdzanie

błędów i w razie ich wykrycia następuje kasowanie ramki bez powiadomienia o tym fakcie systemów użytkowników końcowych. Technikę tę

wykorzystano w sieci Frame Relay.

5. Komutacja komórek.

Jest to realizacja szybkiej komutacji pakietów. Dane przesyłane są w porcjach o stałej i niezbyt dużej długości (np. 53 bajty). Możliwe są transmisje

z szybkościami rzędu setek Mbit/s i większymi. Technika ta przeznaczona jest dla łączy o bardzo dobrej jakości np. światłowodów. Za obsługę błędów,

pakietów uszkodzonych lub zaginionych odpowiedzialne są systemy użytkowników końcowych. Transmisja komórek odbywa się zwykle w trybie

połączeniowym. Technika ta nadaje się do zastosowań wymagających działania w czasie rzeczywistym (przekaz głosu, obrazu). Siecią zbudowaną w

oparciu o tą technikę jest sieć ATM.

Techniki komutacji ramek i komórek można traktować jako odmiany tradycyjnej komutacji pakietów. Powstały one jako dostosowanie techniki

komutacji pakietów do coraz bardziej nowoczesnych środków transmisji danych.

V. Lokalne sieci komputerowe - wprowadzenie. Transmisja cyfrowa.

1. Specyfika sieci lokalnych.

Sieci lokalne posiadają swoją specyfikę przede wszystkim w warstwach najniższych modelu OSI. W celu uzyskania dużych szybkości transmisji

oraz małej stopy błędów stosuje się specyficzne rodzaje łączy i techniki transmisji, co znajduje swoje odzwierciedlenie w warstwach: fizycznej i

liniowej. Wszystkie stacje dołączone do LSK korzystają ze wspólnego medium transmisyjnego. Pojawia się więc tutaj problem bezkolizyjnego dostępu

do tego medium (np. te same stacje nie mogą zacząć jednocześnie nadawania). W celu rozwiązania tego problemu zdecydowano się na rozbicie

warstwy liniowej na dwie podwarstwy: niższą (odpowiedzialną za bezkonfliktowy dostęp do łączy) - podwarstwę dostępu i wyższą (realizującą

pozostałe funkcje) - podwarstwę łącza logicznego.

Okazało się, że niektóre zasady dostępu do łącza wymagają dodatkowych, specjalnych usług warstwy fizycznej. Nie można więc łączyć w dowolny

sposób rozwiązań odnośnie podwarstwy dostępu i warstwy fizycznej. Zalecenia i normy dotyczące LSK (obecnie są to już standardy) zebrano w

dokumentach ISO o numerach 8802.X. X oznacza poszczególne warianty, tak jak to przedstawiono na rysunku.

8802.1. Część ogólna

Podwarstwa łącza

logicznego (LLC)

Podwarstwa

dostępu (MAC)

Warstwa fizyczna

8802.2 Usługi i protokoły podwarstwy

8802.3

Dostęp rywalizacyjny

CSMA/CD.

8802.4

Przekazywanie

uprawnienia w

magistrali

TOKEN BUS

8802.5

Przekazywanie

uprawnienia w

pierścieniu

TOKEN RING

Szybkość 4 Mb/s

lub 16 Mb/s

8802.7

Wirujące tacki

SLOTTED RING

Różne warianty

rozmiaru tacki,

liczby tacek,

szybkości transmisji.

Podstawowa

szybkość 10 Mb/s

Najistotniejszymi warstwami są, jak wspomniano, warstwy: fizyczna i liniowa. Funkcje warstwy sieciowej są praktyczni zbędne w LSK, gdyż

wszystkie stacje są przyłączone do wspólnego łącza. Gdyby więc pominąć problem łączenia sieci lokalnych między sobą oraz z sieciami rozległymi to

warstwę sieciową można by pominąć, natomiast funkcje warstwy transportowej należałoby tak dobrać by nie dublowały funkcji warstwy liniowej

(warstwa transportowa zapewniać miała transmisję między stacjami końcowymi, a liniowe między sąsiednimi). Takie podejście stosowane było w

sieciach starszych. W nowszych rozwiązaniach wprowadzono warstwę sieciową z prostymi, bezpołączeniowymi protokołami oraz połączeniową

11

warstwę transportową. Jeśli chodzi o warstwy wyższe, to warstwę prezentacji często pomija się w ramach sieci, w których pracują stację z jednakowym

systemem operacyjnym, a funkcje warstwy sesji drastycznie się ogranicza.

2. Przesyłanie informacji cyfrowej.

Podstawowym warunkiem wymiany informacji pomiędzy komputerami jest sprzężenie ich łączem. Rodzaj użytych łączy, konfiguracja, sposób

reprezentacji przesyłanej informacji, szybkość i zasięg przesyłania, odporność na zakłócenia zewnętrzne decydują w głównej mierze o parametrach sieci

lokalnej. Elementarne zadanie przesyłania informacji cyfrowej można przedstawić następująco: dana jest informacja źródłowa w postaci ciągu bitów I,

którego elementy należą do zbioru B={0,1}. Ciąg ten powinien zostać przekazany z miejsca przeznaczenia (źródła) za pomocą nadajnika do miejsca

przeznaczenia, które odbierze ciąg przy użyciu pewnego odbiornika Nadajnik transformuje ciąg I w przebieg czasowy pewnego sygnału SN

(elektrycznego, świetlnego, radiowego) i wprowadza go w ośrodek (medium) zdolny do przesyłania sygnału tego typu. Rozprzestrzeniając się w

ośrodku sygnał ulega opóźnieniom, zniekształceniom oraz modyfikacjom przez zakłócające źródła zewnętrzne. Dociera do odbiornika jako sygnał SO.

Różnica między sygnałem SO a SN musi być na tyle mała by mogła umożliwić

a)

S (t)

odtworzenie ciągu I. Układ: nadajnik, ośrodek, odbiornik tworzy łącze.

N

1

0

T

b)

1

2T

0

1

0

3T

t

4T

1

Składowa S0(t) pochodząca od pierwszego bitu

Składowa S0(t) pochodząca od trzeciego bitu

S (t)

0

t

Łączny

przebieg S (t)

Składowa pochodząca

od drugiego bitu

0

T

c)

S (t)

0

nT

(n+1)T

(n+2)T

n>>1

3. Reprezentacja i przesyłanie ciągu bitów. Synchronizacja bitowa.

Przebieg SO jest zwykle konstruowany jako sekwencja kilku wybranych przebiegów

elementarnych S o czasie trwania T zwanym okresem sygnalizacji. Reprezentacja ta nosi

nazwę kodu. Najprostszym sposobem reprezentacji wartości logicznych 0 i 1, tworzących

ciąg I, jest przedstawienie każdej z nich jako pewnego, ustalonego w okresie sygnalizacji

T, poziomu sygnału (napięcia). Kod taki nazywa się kodem NRZ (Non Return to Zero).

Przykład transmisji ciągu złożonego z naprzemian pojawiających się 0 i 1 przedstawiono

na rysunku. Rysunek (część b) przedstawia przebieg sygnału po wniesieniu zniekształceń

przez tor transmisyjny, a w części c widać jak wygląda rzeczywisty sygnał odbierany

przez odbiornik dla dwóch różnych okresów sygnalizacji T i T1=2T. Widać tutaj typowy

kształt wykresu, tzw. oka sygnału, który często zamieszczany jest w dokumentacji łączy

jako ich charakterystyka. Widać, że zniekształcenia zwiększają się wraz ze zmniejszaniem

się okresu sygnalizacji (wzrostem szybkości transmisji). Odbiornik po odebraniu takiego

sygnału musi odtworzyć ciąg wysyłany I. Mimo bardzo dużego zniekształcenia sygnału

jest to możliwe, pod warunkiem próbkowania poziomu odbieranego sygnału we

właściwym momencie. Próbki często pobiera się w 1/4, 1/3 lub 1/2 każdego okresu

sygnalizacji. Ważne staje się więc określenie przez odbiornik momentu rozpoczęcia

okresu sygnalizacji. Jest to tzw. problem synchronizacji bitowej.

Rys. 9.Przebiegi czasowe odpowiadające ciągowi

zerojedynkowemu.

Jednak nawet przy najbardziej precyzyjnej synchronizacji bitowej istnieje długość toru

transmisji, przy której sygnał ulega takiemu zniekształceniu, że nie jest możliwe

odtworzenie informacji, która była w nim zawarta. Długość ta maleje ze wzrostem szybkości transmisji. Wprowadzenie wzmacniaczy sygnałów nie

wpływa na ograniczenie długości łącza. W celu wyeliminowania tego problemu stosuje się regeneratory sygnału. Są to układy odbierające i dekodujące

sygnał do postaci pośredniego kodu zerojedynkowego, który jest następnie ponownie kodowany i nadawany dalej.

Regenerator

Zniekształcenia sygnału na trasie łącza

sygnału

Odbiornik

Rys. 10.Regeneracja sygnału cyfrowego.

W przypadku transmisji asynchronicznej zakłada się, że odbiornik ma możliwość określenia początku pierwszego okresu sygnalizacji oraz

dysponuje zegarem taktującym o częstotliwości równej częstotliwości sygnału przychodzącego lub jej wielokrotności. Można np. przyjąć, że gdy łącze

jest bezczynne to znajduje się w stanie niskim L. Nadanie pierwszego bitu informacji poprzedzone jest wysłaniem tzw. bitu startu, który charakteryzuje

się utrzymaniem stanu wysokiego H przez jeden okres sygnalizacji. Odbiornik zaczyna próbkować sygnał wejściowy w chwilach 3/2T, 5/2T, 7/2T itd.

Po nadaniu określonej z góry liczby bitów informacji przesyłany jest sygnał stopu, polegający na wprowadzeniu łącza w stan L na co najmniej jeden

okres sygnalizacji. Następnie transmitowana jest kolejna część informacji. Jak widać występuje tutaj ograniczenie na liczbę bitów informacji zawartej

pomiędzy bitami startu i stopu, ale jest to niezbędne, gdyż może nastąpić ponowne ustalenie początku informacji i pewne niestabilności zegarów

taktujących nadajnika i odbiornika nie wpływają na przesyłanie informacji. Metoda ta nie umożliwia szybkich transmisji.

Do przesyłania danych z większymi szybkościami stosuje się transmisję synchroniczną. W tym przypadku przesyłanie informacji poprzedzane jest

dostosowaniem fazy zegarów taktujących nadajnika i odbiornika (synchronizacja wstępna), co uzyskuje się podczas transmisji ustalonego, wstępnego

ciągu bitów (np. 1, 0, 1, 0) zwanego preambułą. Preambuła powinna być przesyłana po każdym okresie bezczynności łącza. Odbiornik może być jednak

niezdolny do odebrania pierwszych bitów preambuły. W celu wyeliminowania preambuły stosuje się inne rozwiązania, np. utrzymuje się stałą gotowość

odbiornika przez ciągłą aktywność nadajnika, który przesyła informacje nie mające znaczenia zamiast pozostawać w stanie nieaktywnym. Można

również na bieżąco korygować różnice pomiędzy taktami zegara nadajnika i odbiornika np. przez zastosowanie dodatkowej linii łączącej nadajnik z

12

odbiornikiem, którą przekazywane są impulsy zegarowe. Inną możliwością jest wprowadzenie takiego sposobu kodowania informacji źródłowej, aby

przesyłany sygnał zawierał dodatkowo informację taktującą, a więc użycie tzw. kodów samosynchronizujących.

Kod

Informacja

źródłowa

1

0

NRZI

1

Manchester

prosty

0

1

0

Manchester

różnicowy

1

0

Poziom sygnału zakodowanego w czasie

od 0.5 T od 0 do 0.5 T od 0.5 T do T

nieistotny

H

H

nieistotny

L

L

H

H

H

L

L

L

H

L

L

L

H

H

nieistotny

L

H

nieistotny

H

L

H

H

L

L

L

H

H

L

H

L

H

L

4. Najczęściej używane kody i ich własności.

Najczęściej używane w sieciach komputerowych są kody

przedstawione w tabeli:

Informacja źródłowa jest reprezentowana przebiegiem

sygnału w czasie

t, 0<t<T. W niektórych przypadkach przebieg ten zależy

od poziomu

sygnału w drugiej połowie poprzedniego okresu

sygnalizacji, tj. w czasie

t, -0.5T<t<0.

Na rysunku poniżej zilustrowano przykładowe przebiegi

czasowe powstałe przy użyciu tych kodów.

We wszystkich wymienionych kodach w jednym okresie

Ciąg zerojedynkowy

1

0

1

1

0

0

0

1

sygnalizacji reprezentuje się jeden bit. Jak widać dla kodów NRZ

i NRZI szybkość sygnalizacji jest równa szybkości transmisji, dla

NRZ

pozostałych szybkość sygnalizacji jest dwukrotnie większa niż

szybkość transmisji i dlatego zastosowanie kodów Manchester i

NRZ I

Manchester różnicowy może wymagać ograniczenia szybkości

transmisji lub długości łącza (większe tłumienie sygnałów o

Manchester

wyższych częstotliwościach). Kody Manchester i Manchester

różnicowy są kodami samosynchronizującymi, bowiem cechują

Manchester

się zmianą poziomą sygnału zawsze w połowie okresu

różnicowy

sygnalizacji, można więc w łatwy sposób ustalić takt strony

kodującej (nadajnika).

Rys. 11.Zastosowanie kodów.

Kody NRZ i NRZI mogą generować na wyjściu przez

dowolnie długi okres czasu sygnał o stałym poziomie, jeśli na wejście kodera podany zostanie ciąg jedynek (w przypadku NRZI - także zer). Może to

spowodować utratę synchronizacji bitowej w odbiorniku. Dlatego użycie tych kodów wymaga zastosowania w koderze dodatkowego układu

uniemożliwiającego pojawienie się długich sekwencji jedynek (NRZ - również zer).

Bardzo popularne jest rozwiązanie tego układu w postaci licznika działającego według zasad:

a) licznik jest zerowany, gdy w źródłowym ciągu zerojedynkowym pojawia się zero, a powiększa swą zawartość o jeden, gdy pojawia się jedynka;

b) bezpośrednio po jedynce, która spowodowała dojście licznika do pewnej przyjętej wartości (np. 5), do ciągu źródłowego jest sztucznie

wprowadzany bit o wartości zero i licznik jest zerowany;

Dla przykładu: ciąg 111111 zostanie wysłany jako 1111101, a zamiast 111110 - sekwencja 1111100. Rozwiązanie to nosi nazwę „faszerowania

zerami” (zero stuffing). Dzięki niemu w kodzie NRZI istnieje pewność, że zmiana sygnału nastąpi nie rzadziej niż co pięć bitów. Oczywiście odbiornik

musi pominąć przy odtwarzaniu informacji sztucznie wprowadzone zera.

Wartość średnia sygnału przesyłanego przez łącze dla kodów NZR i NZRI może być różna od wartości 0,5(L+H). Jest to własność niekorzystna w

wielu przypadkach transmisji. Wolne od niej są kody Manchester i Manchester różnicowy.

Sygnał uzyskiwany na wyjściu kodera stanowi ciąg impulsów prostokątnych. W celu zmniejszenia wpływu niedogodności związanych z

przesyłaniem sygnału (zakłócenia zewnętrzne, zniekształcenia związane z rzeczywistymi właściwościami medium transmisyjnego i inne) często przed

wprowadzeniem go w tor transmisyjny dokonywane jest wstępne kształtowani sygnału: „wygładzanie” go w celu ograniczenia jego widma. W efekcie

przebieg wprowadzony w tor bardziej przypomina ciąg trapezów lub fragmentów sinusoid niż ciąg impulsów prostokątnych. Precyzyjne określenie

sygnału jaki powinien zostać wprowadzony w tor transmisyjny znajduje się w normach odnoszących się do poszczególnych rodzajów LSK. Odebrany

sygnał jest oczywiście przed dekodowaniem go przekształcany w ciąg impulsów prostokątnych.

5. Rodzaje transmisji, elementarne konfiguracje łączy.

Transmisja w paśmie podstawowym (baseband) - polega na przesłaniu ciągu impulsów uzyskanego na wyjściu dekodera (i być może lekko

zniekształconego). Widmo sygnału jest tutaj nieograniczone. Jest to rozwiązanie dominujące w obecnie istniejących LSK.

Transmisja szerokopasmowa (broadband) polega na tym, że za pomocą przebiegu uzyskanego na wyjściu dekodera jest modyfikowany

(modulowany) sygnał sinusoidalny o pewnej częstotliwości (zwanej częstotliwością nośną). Modulacji może podlegać dowolny parametr przebiegu

sinusoidalnego: amplituda, częstotliwość lub faza. Tak zmodulowany przebieg sinusoidalny jest przekazywany w tor transmisyjny. Widmo takiego

przebiegu mieści się w pewnym ściśle określonym przedziale częstotliwości, którego środkiem jest częstotliwość nośna, a szerokość nie przekracza

dwukrotnej szybkości sygnalizacji (częstotliwości sygnału modulującego). Istnieją rozwiązania, które pozwalają jeszcze zawęzić to pasmo. Każde łącze

13

charakteryzuje się pewnym pasmem przenoszenia sygnałów. Pasmo to dzieli się na części (kanały), a w każdej z nich przesyła się sygnał o innej

częstotliwości nośnej. Można więc w jednym łączu przesyłać sygnał telewizyjny, informację cyfrową itd.

Na rysunku poniżej przedstawiono elementarne konfiguracje łączy.

A)

B)

W każdej takiej konfiguracji może odbywać się transmisja:

Z

Z

S

S

S

S

a) jednokierunkowa (simplex) - gdy łącze umożliwia propagację sygnału tylko

w jednym kierunku. Odbiornik nie może przesłać odpowiedzi. Często ten rodzaj

C)

transmisji wykorzystywany jest w układach typu master-slave. Przykładem

S

może być transmisja radiowa;

P

P

O

O b) dwukierunkowa (duplex) - w tym przypadku wyróżnia się transmisję

P

naprzemienną (half duplex) - przesyłanie w dowolnym kierunku, ale tylko w

S

S

jednym w danej chwili, wykorzystuje się system sygnalizacji wskazujący, że

D)

jedno urządzenie zakończyło nadawanie lub odbiór, transmisję w tym trybie

S

S

można zrealizować przy użyciu kabla dwuprzewodowego (np. skrętka), typowy

przykład takiej transmisji to komunikacja za pomocą CB - oraz transmisję

S

S

S

S

R

R

równoczesną (full duplex) - możliwe jest przesyłanie jednoczesne sygnału w

Z

S

dwóch kierunkach bez jego zniekształcania, w sieciach cyfrowych konieczne są

R

R

dwie pary przewodów do utworzenia połączenia;

R

S

W konfiguracjach wielopunktowych może się zdarzyć sytuacja, w której

S

R

kilka nadajników zacznie równocześnie emisję sygnału, co spowoduje

wzajemne zniekształcenie nadawanych sygnałów. Taka sytuacja nazywa się

S

S

kolizją. W chwili kolizji całkowita moc sygnału w łączu znacznie się zwiększa, a

więc zarówno nadajnik jak i odbiornik muszą być odpowiednio przygotowane

Rys. 12.Elementarne konfiguracje łączy.

do takich warunków pracy. W niektórych rozwiązaniach LSK wprowadza się

układy umożliwiające wykrycie kolizji. Działają one na ogół według jednej z dwóch zasad:

a) analizowana jest moc sygnału odbieranego. Stwierdzenie przekroczenia przez tę moc pewnego poziomu progowego świadczy o wystąpieniu kolizji.

Metoda ta jest zawodna w przypadku, gdy w miejscu zainstalowania odbiornika moc kolidujących sygnałów znacznie się różni;

b) porównywany jest sygnał emitowany przez nadajnik z sygnałem odbieranym. Metoda ta jest możliwa do zastosowania tylko przez uczestników

kolizji. Chcąc zapewnić jednoczesne wykrycie kolizji przez wszystkich uczestników korzystających z łącza narzuca się wymaganie emitowania

specjalnego sygnału przez stację, która wykryła kolizję;

6. Wyposażenie do transmisji danych.

Istnieje duże różnorodność sprzętu służącego do transmisji danych, określanego skrótem DCE (Data Communication Equipment) Najczęściej są

one powiązanie z urządzeniami końcowymi DTE (Data Terminal Equipment). Urządzenia DCE znajdują się pomiędzy urządzeniami DTE i linią lub

kanałem transmisyjnym, umożliwiają podłączenie urządzeń DTE do sieci komunikacyjnej oraz pełnią funkcję terminatora łącza i zapewniają w nim

synchronizację. Przykładem urządzenia DCE jest modem.

Interfejsy urządzeń DCE i DTE zdefiniowane są w warstwie fizycznej modelu OSI. W urządzeniach DCE/DTE najpowszechniej stosowane są

standardy przyjęte przez EIA: RS-232-C i RS-232-D oraz V.24 komitetu CCITT. Inne standardy to: EIA RS-366-A, CCITT X.20, X.21 i V.35.

7. Efektywność wykorzystania sieci.

Długość ramki danych można wyznaczyć z zależności:

Rd

[bit ] , gdzie R - szybkość przesyłania danych w LSK, d - odległość między

v

stacjami, v - czas propagacji sygnału w medium.

długość medium [w bitach]

długość ramki

czas propagacji ramki

a

czas transmisji ramki

a

Wtedy maksymalną efektywność jaką można uzyskać w LSK wyznacza się jako:

U

1

1 a

VI.Rodzaje łączy i ich właściwości. Składniki okablowania.

Okablowanie jest bardzo istotnym elementem sieci. Musi spełniać zarówno obecne jak i przyszłe wymagania odnośnie warunków transmisji

danych, charakterystyki elektrycznej i topologii. W transmisji danych stosowane są dwa rodzaje mediów:

14

a) media przewodowe - obejmują przewody metalowe (najczęściej miedziane) oraz światłowodowe;

b) media bezprzewodowe - termin ten odnosi się do metod przesyłania sygnałów w powietrzu lub przestrzeni kosmicznej, kategoria ta obejmuje

transmisję w podczerwieni i mikrofale;

W większości instalacji sieciowych stosuje się kable miedziane. Są stosunkowo niedrogie i umożliwiają w miarę szybkie transmisje.

1. Właściwości kabli metalowych.

Kable metalowe przewodzące sygnały elektryczne dzieli się na symetryczne (zrównoważone) i niesymetryczne (niesymetryczne). Te pierwsze

składają się z dwóch przewodów, w których płyną prądy o takim samym natężeniu, ale w przeciwnych kierunkach. Pomaga to w wyeliminowaniu

szumów i zakłóceń zewnętrznych. Przykładem kabla symetrycznego jest skrętka. Kable niesymetryczne to medium transmisyjne, w którym prąd płynie

przez przewód sygnałowy. Drugi przewód jest uziemieniem. Kablem niesymetrycznym jest kabel koncentryczny, w którym uziemieniem jest siatka

ekranująca.

Poniżej scharakteryzowano niektóre parametry elektryczne kabli metalowych.

a) tłumienie - polega na spadku amplitudy sygnału w medium transmisyjnym, co związane jest m.in. z impedancją kabla. Występowanie tłumienia

stanowi główną przyczynę różnego rodzaju ograniczeń dotyczących długości kabli używanych w sieciach komputerowych. Jeśli sygnał ulegnie

nadmiernemu osłabieniu to odbiornik może zinterpretować go błędnie lub wcale;

Sygnał oryginalny

+v

-v

Sygnał odebrany

Rys. 13.Osłabienie sygnału na skutek tłumienia.

b) pojemności pasożytnicze - prowadzą do zniekształceń przesyłanego sygnału. Im dłuższy kabel i im grubszy izolator tym pojemności pasożytnicze są

większe i większe stają się wnoszone przez nie zniekształcenia;

c) impedancja i zniekształcenia opóźnieniowe - impedancja powoduje, że różne składniki częstotliwościowe sygnału po dotarciu do odbiornika będą

wzajemnie przesunięte. Przesunięcia są tym większe im większa jest częstotliwość przesyłanego sygnału;

d) szum tła - różne źródła zewnętrzne (lampy jarzeniowe, kuchenki mikrofalowe,

Oryginalny sygnał

Transmisja

telefony, komputery, itd.), inne linie transmisyjne lub sam nadajnik może wprowadzać

szum, który nakłada się na transmitowany sygnał. Jeżeli nawet amplituda szumu jest

niewielka w porównaniu z amplitudą sygnału właściwego, to tłumienie może obniżyć

amplitudę sygnału do poziomu zbliżonego szumom. W celu określenia wpływu szumu

na transmisję wprowadza się współczynnik sygnał-szum, którego wartość powinna być

Tłumienie

jak najwyższa. W skrętce głównym źródłem szumu są przesłuchy, czyli zakłócenia

Szum tła

spowodowane przez sygnały z sąsiednich przewodów.

Rys. 14.Współczynnik sygnał-szum.

2. Rodzaje kabli metalowych (miedzianych).

a) kabel prosty (straight cable) - zbudowany jest z miedzianych przewodów otoczonych izolacją. Kabli tego typu używa się do łączenia urządzeń

peryferyjnych w transmisjach na niewielkie odległości, z małymi prędkościami. Kabli tego typu nie stosuje się w sieciach komputerowych;

b) skrętka (twisted pair cable) - zbudowana jest z izolowanych przewodów, dwa przewody są splecione i tworzą

Przewód miedziany

medium, którym mogą być przesłane dane. Kabel jest złożony z pojedynczej pary takich przewodów lub z

Izolator

większej liczby takich par. W sieci telefonicznej stosuje się skrętkę nieekranowaną (Unshielded Twisted Pair UTP). Skrętka ekranowana (Shielded Twisted Pair) zabezpieczona jest przed przesłuchami z zewnątrz. Przewody

muszą być skręcone aż do samych punktów końcowych. Specyfikacja skrętki zawarta jest w standardzie EIA/TIA

Para skręconych przewodów (skrętka)

586 Commercial Building Wiring odnoszącym się do okablowania budynków. Zdefiniowano tam następujące

właściwości kabli:

kategoria 1: tradycyjna, nieekranowana skrętka telefoniczna, odpowiednia do

przesyłania głosu, nie przystosowana do transmisji danych;

ekran (opcjonalny)

kategoria 2: nieekranowana skrętka, służąca do przesyłania danych z

Skrętki

prędkościami do 4 Mbit/s, kable tej kategorii zbudowane są z dwóch par

skręconych przewodów;

kategoria 3: kable tego typu pozwalają na transmisję z szybkością do 10 Mbit/s,

kable tej kategorii zbudowane są z czterech par skręconych przewodów, z

jednym zwojem na 10 cm;