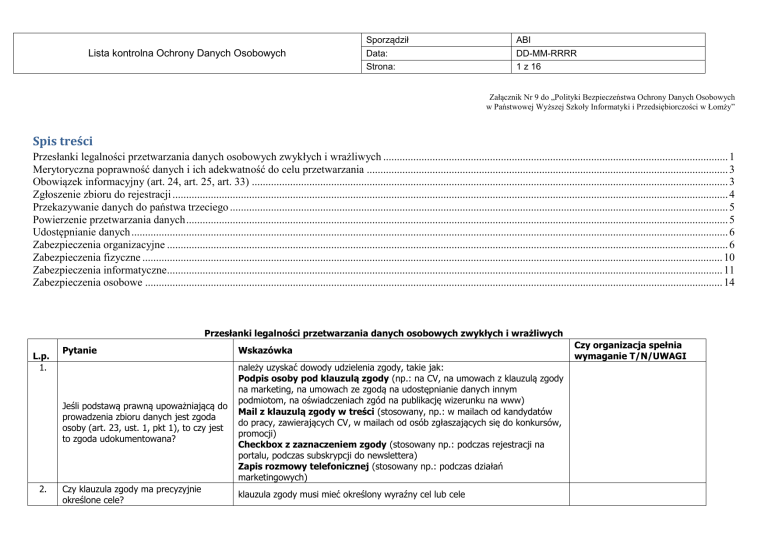

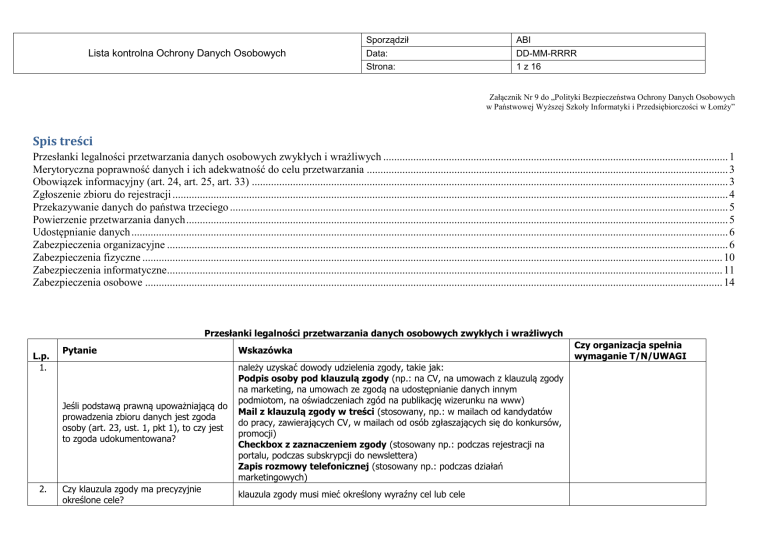

Lista kontrolna Ochrony Danych Osobowych

Sporządził

Data:

Strona:

ABI

DD-MM-RRRR

1 z 16

Załącznik Nr 9 do „Polityki Bezpieczeństwa Ochrony Danych Osobowych

w Państwowej Wyższej Szkoły Informatyki i Przedsiębiorczości w Łomży”

Spis treści

Przesłanki legalności przetwarzania danych osobowych zwykłych i wrażliwych .............................................................................................................................. 1

Merytoryczna poprawność danych i ich adekwatność do celu przetwarzania .................................................................................................................................... 3

Obowiązek informacyjny (art. 24, art. 25, art. 33) .............................................................................................................................................................................. 3

Zgłoszenie zbioru do rejestracji ........................................................................................................................................................................................................... 4

Przekazywanie danych do państwa trzeciego ...................................................................................................................................................................................... 5

Powierzenie przetwarzania danych ...................................................................................................................................................................................................... 5

Udostępnianie danych .......................................................................................................................................................................................................................... 6

Zabezpieczenia organizacyjne ............................................................................................................................................................................................................. 6

Zabezpieczenia fizyczne .................................................................................................................................................................................................................... 10

Zabezpieczenia informatyczne........................................................................................................................................................................................................... 11

Zabezpieczenia osobowe ................................................................................................................................................................................................................... 14

Przesłanki legalności przetwarzania danych osobowych zwykłych i wrażliwych

L.p.

1.

2.

Pytanie

Wskazówka

Jeśli podstawą prawną upoważniającą do

prowadzenia zbioru danych jest zgoda

osoby (art. 23, ust. 1, pkt 1), to czy jest

to zgoda udokumentowana?

należy uzyskać dowody udzielenia zgody, takie jak:

Podpis osoby pod klauzulą zgody (np.: na CV, na umowach z klauzulą zgody

na marketing, na umowach ze zgodą na udostępnianie danych innym

podmiotom, na oświadczeniach zgód na publikację wizerunku na www)

Mail z klauzulą zgody w treści (stosowany, np.: w mailach od kandydatów

do pracy, zawierających CV, w mailach od osób zgłaszających się do konkursów,

promocji)

Checkbox z zaznaczeniem zgody (stosowany np.: podczas rejestracji na

portalu, podczas subskrypcji do newslettera)

Zapis rozmowy telefonicznej (stosowany np.: podczas działań

marketingowych)

Czy klauzula zgody ma precyzyjnie

określone cele?

klauzula zgody musi mieć określony wyraźny cel lub cele

Czy organizacja spełnia

wymaganie T/N/UWAGI

3.

4.

5.

6.

Czy zachowywana jest treść udzielonych

zgód z przypisaniem do osób, które

zgody udzielają?

Jeśli dane w zbiorze przetwarzane są w

celu zrealizowania uprawnienia lub

spełnienia obowiązku wynikającego z

przepisu prawa (art. 23, ust 1, pkt 2), to

czy wskazano podstawę prawną?

Jeśli podstawą prawną upoważniającą do

prowadzenia zbioru danych jest

przetwarzanie niezbędne do realizacji

umowy, której dana osoba jest stroną

(art. 23, ust 1, pkt 3), to czy istnieje

taka umowa?

Czy podstawą legalności przetwarzania

jest art. 23, ust.1, pkt 5 – czyli prawnie

usprawiedliwiony cel administratora?

7.

Czy zbiór jest zbiorem tymczasowym?

8.

Czy przetwarzanie danych osobowych

wrażliwych odbywa się na podstawie

pisemnej zgody osoby, której dane

dotyczą? (art. 27)

Czy przepis innej ustawy zezwala na

przetwarzanie danych osobowych

wrażliwych bez zgody osoby, której dane

dotyczą? (art. 27)

Czy przetwarzanie danych wrażliwych

dotyczy zatrudnienia pracowników i

innych osób, a zakres przetwarzanych

danych jest określony w ustawie?

Czy dane w zbiorze podlegają

wymaganiom przepisów szczególnych?

9.

10.

11.

Żądać podania podstawy prawnej

Przykłady podstaw prawnych:

Ustawa o systemie ubezpieczeń społecznych, Kodeks Pracy, Prawo bankowe

Żądać potwierdzenia istnienia umowy. W przypadku umów przedwstępnych żądać przedstawienia dokumentacji przetargowej, konkursowej, treści umowy

przedwstępnej

Przykład: umowy zlecenia i umowy o dzieło

Jeśli tak, to sprawdzić, czy:

firma wobec swoich klientów prowadzi marketing produktów i usług

własnych lub zleca windykację?

organizacja stosuje monitoring wizyjny, lub prowadzi rejestr wejść/wyjść lub

książkę korespondencyjną

Za zbiór tymczasowy uznajemy np. plik w excelu lub w wordzie, gdzie dane są

przechowywane przez okres co najwyżej kilku miesięcy. Jeśli jest to zbiór

tymczasowy podlega zapewnieniu poufności.

Jeśli podstawą legalności jest zgoda osoby, to dowodem jest zgoda wyrażona na

piśmie

Jeśli przepis innej ustawy zezwala na przetwarzanie takich danych bez zgody

osoby, której dane dotyczą, jako dowód: wskazać tę ustawę

Dotyczy np.: dyrektorów szkół (zaświadczenia o niekaralności)

Jeśli dane wrażliwe dotyczą zatrudnienia pracowników i innych osób, dowodem

legalności jest stosunek pracy

Przykład: wypadki BHP, dane do PFRON, stopień niepełnosprawności, ZFŚS,

przynależność związkowa

Przykładowe przepisy szczególne uwzględniane w kontroli:

Kodeks Pracy, Ustawa o świadczeniu usług drogą elektroniczną (UŚUDE),

Ustawa o rachunkowości, Prawo bankowe, Prawo medyczne, Prawo

telekomunikacyjne, Ustawa o systemie oświaty, Ustawa o dostępie do informacji

publicznej

Merytoryczna poprawność danych i ich adekwatność do celu przetwarzania

L.p.

12.

13.

Pytanie

Wskazówka

Czy zapewniono merytoryczną

poprawność danych osobowych?

W trakcie całej kontroli należy sprawdzać, czy dane osobowe w systemach oraz

w wersji papierowej są poprawne, zaktualizowane i spójne

Czy zakres przetwarzanych danych

osobowych jest adekwatny do celu ich

przetwarzania?

Sprawdzenie tzw. Zasady adekwatności. Każda informacja o osobie musi mieć

swoje racjonalne uzasadnienie (swój cel) w oparciu o Art. 23 lub Art. 27.

14.

Czy określony jest czas przechowywania

danych?

15.

Czy dane przechowywane są nie dłużej

niż jest to niezbędne do osiągnięcia celu

przetwarzania?

Czy organizacja spełnia

wymaganie T/N/UWAGI

Jeśli przetwarza się dane „nadmiarowe” , to należy zaprzestać przetwarzania

tych danych

Sprawdzenie tzw. zasady czasowości.

Dowody: Czas przechowywania wpisany w dokumentacji ODO na podstawie

ustawy lub określony wewnętrzną procedurą

Sprawdzenie, czy dokonuje się faktycznego niszczenia dokumentów papierowych

i danych w wersji elektronicznej w momencie ustania ich ważności.

Obowiązek informacyjny (art. 24, art. 25, art. 33)

L.p.

16.

Pytanie

Wskazówka

Czy wobec osób w kontrolowanym

zbiorze wykonano obowiązek

informacyjny?

Dowody: wprowadzona w życie klauzula informacyjna

17.

Czy treść klauzuli informacyjnej dla

danych osobowych od osób, których te

dane dotyczą (art. 24) jest zgodna z

wymaganiami UODO?

18.

Czy treść klauzuli informacyjnej dla

danych osobowych pochodzących z

innych źródeł, niż od osób których te

dane dotyczą (art. 25), jest zgodna z

wymaganiami UODO?

Oczekiwane sposoby wprowadzenia klauzuli informacyjnej:

Stopka w umowie

Stopka w mailu

Odrębny dokument do zapoznania się przez pracownika

Stopka na internetowym formularzu rejestracyjnym

W regulaminie, na stronie internetowej, BIP

Prawidłowa Klauzula powinna zawierać następujące informacje:

Adres, siedzibę i pełną nazwę ADO

Cel przetwarzania

Informację o Prawie dostępu do treści swoich danych oraz możliwość ich

poprawiania,

Informację o dobrowolności lub obowiązku podania danych

Prawidłowa klauzula powinna zawierać następujące informacje:

Adres siedziby i pełną nazwę ADO

Cel i zakres zbierania danych

Źródło danych

Informację o prawie dostępu do treści swoich danych oraz o prawie do ich

poprawiania

Informacje o prawie wniesienia sprzeciwu wobec przetwarzania danych w

Czy organizacja spełnia

wymaganie T/N/UWAGI

19.

Czy wdrożono procedurę wykonania

obowiązku informacyjnego wobec osoby

żądającej tego na mocy art. 33?

20.

Czy klauzula informacyjna przesłana

osobie żądającej jest poprawna?

celach marketingowych lub wobec przekazywania tych danych osobowych

innemu administratorowi danych

Sprawdzić gotowość organizacji do wysłania odpowiedzi, gdy osoba zgłosi

żądanie wykonania obowiązku informacyjnego.

Na wniosek osoby, której dane dotyczą, ADO jest obowiązany, w terminie 30

dni, poinformować o przysługujących jej prawach oraz udzielić informacji (art.

32 ust. 1 pkt. 1 – 5a):

Klauzula powinna zawierać informacje:

kim jest ADO (nazwa, adres) i

jakie dane osobowe wnioskującego są przetwarzane,

w jaki sposób i kiedy zebrano dane,

w jakim celu i zakresie dane są przetwarzane,

w jakim zakresie oraz komu dane zostały udostępnione

Na wniosek osoby, informacji powyższych udziela się na piśmie.

Osoba ma prawo wnioskować nie częściej, niż raz na pół roku.

Zgłoszenie zbioru do rejestracji

L.p.

21.

22.

23.

24.

25.

Pytanie

Wskazówka

Czy ADO wie, kiedy może rozpocząć

przetwarzanie danych osobowych

zwykłych, które podlegają rejestracji

jako zbiór danych osobowych w GIODO?

Czy ADO wie, kiedy może rozpocząć

przetwarzanie danych osobowych

wrażliwych, które podlegają rejestracji

jako zbiór danych osobowych w GIODO?

Czy ADO zna sposób rejestracji zbioru?

Zgłoszenie zbioru do GIODO danych zwykłych jest uznane za dokonane, gdy

ADO wyśle list polecony z wydrukowanym wnioskiem lub wyśle wniosek

elektronicznie z podpisem cyfrowym ADO lub wyśle wniosek przez e-PUAP

Czy ADO zna zasady aktualizacji danych

w zarejestrowanym w GIODO zbiorze?

Czy ADO jest zwolniony z obowiązku

rejestracji zbioru w GIODO?

Zgłoszenie zbioru do GIODO danych wrażliwych jest uznane za dokonane, gdy

GIODO przyśle oficjalną informację o akceptacji wniosku rejestracyjnego.

Rejestracji dokonuje się na stronie

http://egiodo.giodo.gov.pl/index.dhtml

Obowiązek ten dotyczy np. zmiany nazwy administratora danych, adresu jego

siedziby czy zakresu danych osobowych przetwarzanych w zbiorze.

Administrator danych nie musi zgłaszać bazy danych do GIODO, gdy przetwarza

dane osobowe:

w związku z zatrudnianiem, świadczeniem usług na podstawie umów

cywilnoprawnych, zrzeszaniem się, nauczaniem osób

wyłącznie w celu wystawienia faktury, rachunku

w zakresie drobnych bieżących spraw życia codziennego

w ramach świadczenia usług medycznych, adwokackich, prawnych,

Czy organizacja spełnia

wymaganie T/N/UWAGI

notarialnych, doradztwa podatkowego

w celach objętych informacją niejawną, z postępowań policyjnych i

sądowych

powszechnie dostępne

w zbiorach prowadzonych w formie papierowej, jeśli dane nie są danymi

wrażliwymi

Przekazywanie danych do państwa trzeciego

L.p.

26.

Czy organizacja spełnia

wymaganie T/N/UWAGI

Pytanie

Wskazówka

Czy przekazywanie danych osobowych

odbywa się w sposób legalny?

Przekazywanie takie jest legalne, gdy:

osoba, której dane dotyczą, udzieliła zgodę na piśmie

dane są niezbędne do zrealizowania umowy

państwo docelowe daje gwarancje ochrony danych jak w RP

wynika z obowiązku nałożonego na administratora danych przepisami prawa

lub postanowieniami ratyfikowanej umowy międzynarodowej

wdrożono BRC (wiążące reguły korporacyjne)

GIODO akceptuje przekazanie danych na specjalny wniosek

Program „Safe harbour”

Powierzenie przetwarzania danych

L.p.

27.

28.

29.

30.

Pytanie

Wskazówka

Czy organizacja zidentyfikowała

podmioty zewnętrzne z którymi

podpisano lub należy podpisać umowę

powierzenia?

Czy powierzenie danych podmiotowi

zewnętrznemu ma formę pisemną?

Czy w umowie powierzenia określono cel

i zakres przetwarzania oraz zobowiązanie

podmiotu, któremu powierzono dane do

przetwarzania do stosowania

zabezpieczeń zgodnie z wymaganiami

art. 36 – 39a UODO?

W jaki sposób ADO sprawuje nadzór nad

podmiotem, któremu powierzył

przetwarzanie danych?

Żądać umów powierzenia danych lub aneksów

Dowód: odrębna umowa powierzenia, aneks lub paragrafy w umowie biznesowej

Możliwe formy nadzoru nad podmiotem:

podmiot dostarcza do ADO wykaz zabezpieczeń, które stosuje aby chronić

powierzone dane

podmiot dostarcza do ADO do wglądu swoją politykę i instrukcję

ADO może wykonywać kontrole wewnętrzne w siedzibie podmiotu, któremu

powierzył przetwarzanie danych

Czy organizacja spełnia

wymaganie T/N/UWAGI

31.

Czy w umowie zawarte są klauzule o

możliwości dalszego powierzenia?

Udostępnianie danych

L.p.

32.

33.

Czy organizacja spełnia

wymaganie T/N/UWAGI

Pytanie

Wskazówka

Czy udostępnienie komercyjne innym

podmiotom odbywa się za zgodą osób?

Dowód:

zgoda osoby na udostępnienie danych innym podmiotom

Czy udostępnienie w oparciu o przepisy

prawa odbywa się w sposób bezpieczny?

Dowód: pismo z żądaniem udostępnienia ze wskazaniem ustawy/rozporządzenia,

która takie żądanie uzasadnia

Zabezpieczenia organizacyjne

L.p.

34.

35.

Pytanie

Wskazówka

Czy powołano formalnie ABI?

Jako dowodu żądać:

Dokumentu powołania ABI (w aktach osobowych)

Aneksu do umowy o pracę (w aktach osobowych)

Umowy outsourcingowej (zewnętrzny ABI)

Sprawdzić, czy w zakresie obowiązków wymieniono poniższe zadania:

sprawdzanie zgodności przetwarzania danych osobowych z przepisami o

ochronie danych osobowych oraz opracowanie w tym zakresie sprawozdania

dla administratora danych,

nadzorowanie opracowania i aktualizowania dokumentacji, o której mowa w

art. 36 ust. 2 UODO, oraz przestrzegania zasad w niej określonych,

zapewnianie zapoznania osób upoważnionych do przetwarzania danych

osobowych z przepisami o ochronie danych osobowych,

prowadzenie rejestru zbiorów danych przetwarzanych przez administratora

danych, z wyjątkiem zbiorów zawierających dane wrażliwe

organizacja bezpieczeństwa i ochrony danych osobowych zgodnie z

wymogami ustawy o ochronie danych osobowych,

zapewnienie przetwarzania danych zgodnie z uregulowaniami polityki

bezpieczeństwa informacji

wydawanie i anulowanie Upoważnień do przetwarzania danych osobowych,

prowadzenie Ewidencji osób upoważnionych do przetwarzania danych

osobowych,

prowadzenie postępowania wyjaśniającego w przypadku naruszenia ochrony

danych osobowych,

nadzór nad bezpieczeństwem danych osobowych,

kontrola działań komórek organizacyjnych pod względem zgodności

Czy znany jest zakres obowiązków i

uprawnień ABI w kwestiach dotyczących

administrowanych zbiorów/systemów?

Czy organizacja spełnia

wymaganie T/N/UWAGI

przetwarzania danych z przepisami o ochronie danych osobowych,

inicjowanie i podejmowanie przedsięwzięć w zakresie doskonalenia ochrony

danych osobowych

Możliwe rodzaje upoważnień: upoważnienie ogólne, upoważnienie do zbioru,

upoważnienie z zakresem upoważnienia, upoważnienie do wykonania

określonych czynności

Dowód:

procedura nadawania upoważnień

upoważnienie wydrukowane i podpisane przez ADO lub ABI

36.

Czy istnieją imienne upoważnienia dla

osób przetwarzających dane osobowe?

37.

W jaki sposób dokonywane jest

upoważnianie osób?

38.

Czy upoważnienia są nadane wszystkim

osobom, które przetwarzają dane

osobowe ?

Czy administrator danych prowadzi

ewidencję osób upoważnionych do ich

przetwarzania zgodnie z wymaganiami

UODO?

Czy w ewidencji osób upoważnionych

pozostają osoby z odnotowaną datą

ustania upoważnienia?

Czy osoby przetwarzające dane osobowe

zostały zapoznane z zasadami

bezpieczeństwa danych osobowych?

39.

40.

41.

42.

43.

44.

45.

46.

Czy osoby zobowiązane do zachowania

poufności do przetwarzania danych

podpisały oświadczenia o poufności?

Czy dla podmiotów mających dostęp do

danych osobowych administratora

stosuje się Umowy o zachowaniu

poufności?

Czy opisano zasady odbierania

oświadczeń o poufności od osób

zobowiązanych do zachowania

poufności?

Czy Polityka Bezpieczeństwa Informacji

jest wydrukowana, podpisana przez ADO

oraz ogłoszona?

Czy polityka bezpieczeństwa zawiera

Sprawdzić, czy prowadzona ewidencja osób upoważnionych zawiera: imię i

nazwisko osoby upoważnionej, datę nadania i ustania oraz zakres upoważnienia

oraz identyfikator w systemach informatycznych.

Osoby z wygasłym upoważnieniem nie powinny być usuwane z ewidencji.

Dowody:

Podpis osoby na Oświadczeniu o poufności, że zapoznała się polityką i

instrukcją

Podpis osoby na regulaminie, że zapoznała się regulaminem ochrony danych

osobowych

Podpis na liście obecności z odbytego szkolenia

Certyfikat uczestnictwa w szkoleniu

E-learnig

Dowody: Oświadczenia o poufności od: pracowników etatowych, sprzątaczek,

ochroniarzy, wolontariuszy, kierowników,

Sprawdzić, czy istnieje taka procedura zawarta w Polityce lub w Instrukcji

Sprawdzić, czy istnieje udokumentowana i zatwierdzona przez polityka

bezpieczeństwa w formie uchwały lub zarządzenia.

Wymagać: Graficzny schemat pomieszczeń lub Tabela lub Lista lokalizacji

47.

48.

49.

50.

51.

52.

53.

54.

55.

wykaz budynków, pomieszczeń lub

części pomieszczeń, tworzących obszar,

w którym przetwarzane są dane

osobowe?

Czy polityka bezpieczeństwa zawiera

wykaz zbiorów danych osobowych wraz

z wskazaniem programów

zastosowanych do przetwarzania tych

danych?

Czy polityka bezpieczeństwa zawiera w

szczególności opis struktury zbiorów

danych wskazujących zawartość

poszczególnych pól informacyjnych i

powiązania między nimi?

Czy polityka bezpieczeństwa zawiera w

szczególności sposób przepływu danych

pomiędzy poszczególnymi systemami?

Czy polityka bezpieczeństwa zawiera w

szczególności określenie środków

technicznych i organizacyjnych

niezbędnych dla zapewnienia poufności,

integralności i rozliczalności

przetwarzanych danych?

Czy polityka bezpieczeństwa zawiera w

szczególności Instrukcję alarmową

(postępowania w przypadku naruszenia

ochrony danych osobowych)?

Czy w Polityce opisano procedurę

kontroli wewnętrznej i procedurę

sprawozdawczą?

Czy w Polityce opisano procedurę

szkoleń?

Czy instrukcja zarządzania systemami

informatycznymi służącymi do

przetwarzania danych osobowych jest

prowadzona w formie pisemnej?

Czy instrukcja zawiera w szczególności

Wymagać: Lista zbiorów, lista programów lub tabela łącząca zbiory z

programami

Dowód WYMAGANY dla każdego z programów w których są przetwarzane dane

osobowe - do wyboru:

Struktura bazy lub lista tabel

Instrukcja obsługi programu lub Print screeny z opisem pól

Lista pól sporządzona odręcznie

Sprawdzić, czy istnieją:

Opisane połączenia pomiędzy programami z listy programów lub pomiędzy

modułami danego programu

Opisany kierunek przepływu danych osobowych (jednokierunkowo,

dwukierunkowo) oraz sposób ich przesyłania (automatycznie,

półautomatycznie, manualnie)

Polityka powinna zawierać wykaz zabezpieczeń. Preferowane, które powinny być

wykazane, znajdują się na Liście zabezpieczeń z rozporządzenia MSWiA oraz (+)

na liście zabezpieczeń z Wniosku rejestracyjnego do GIODO

Procedura nie jest wymagana, ale stanowi dobrą praktykę. Określa ona:

czym są zagrożenia i naruszenia danych osobowych

sposób reagowania, gdy wystąpią one w rzeczywistości

sposób postępowania po wystąpieniu naruszenia

Sprawdź, czy rejestrowane są incydenty lub słabości systemu

Sprawdzić, czy istnieją raporty pokontrolne

Sprawdzić, czy istnieje sprawozdanie dla kierownictwa

Procedura nie jest wymagana, ale stanowi dobrą praktykę

Sprawdzić, czy istnieje udokumentowana i zatwierdzona przez kierownictwo

instrukcja zarządzania systemami informatycznymi służącymi do przetwarzania

danych osobowych

Procedura nieobligatoryjna: W tej procedurze opisano zasady obsługi sprzętu

procedurę „Bezpieczna eksploatacja

sprzętu i oprogramowania”?

służącego do przetwarzania zbiorów danych osobowych, np. komputerów,

notebooków, serwerów, innych elementów infrastruktury sieci.

56.

Czy instrukcja zawiera w szczególności

procedury nadawania uprawnień do

przetwarzania danych i rejestrowania

tych uprawnień w systemie

informatycznym?

57.

Czy instrukcja zawiera stosowane

metody i środki uwierzytelniania oraz

procedury związane z ich zarządzaniem i

użytkowaniem?

58.

Czy w każdym z programów stosuje się

zasadę ROZLICZALNOŚC?

59.

Czy instrukcja zawiera procedury

rozpoczęcia, zawieszenia i zakończenia

pracy przeznaczone dla użytkowników

systemu?

60.

Czy instrukcja zawiera procedury

tworzenia kopii zapasowych zbiorów

danych oraz programów i narzędzi

programowych służących do ich

przetwarzania?

Czy instrukcja zawiera procedurę „

Sposób, miejsce i okres przechowywania

elektronicznych nośników informacji

zawierających dane osobowe”?

Sprawdzić, czy Procedura nadawania uprawnień w systemach informatycznych,

zawiera:

Opis, kto wnioskuje o nadanie, zmianę, wycofanie uprawnień

Opis, kto wykonuje powyższe czynności

Zasadę, że identyfikatory nie mogą się powtarzać

Zasadę rozliczalności (każdy użytkownik/administrator pracuje na własnym

koncie)

Opis, jak ABI jest informowany o nadaniu identyfikatora użytkownikowi

Sprawdzić, czy procedura opisuje takie elementy, jak:

zasady zachowania poufności haseł

hasło 8 znakowe, duże litery, małe litery, cyfry-znaki specjalne

zmiana hasła przez użytkownika lub wymuszana przez system

zmiana hasła co 30 dni

przydzielanie haseł dla użytkowników oraz administratora

opis zarządzania hasłami do stacji roboczych / serwera / aplikacji

Sprawdzić, czy każdy użytkownik posiada swój własny identyfikator (login). W

przypadku kont administracyjnych preferowane jest istnienie indywidualnych

kont administracyjnych. Obowiązuje zasada, że każdy pracuje na własnym

koncie.

Sprawdzić, czy procedura opisuje

logowanie i wylogowywanie się z systemu informatycznego

identyfikację i uwierzytelnienie użytkownika

stosowanie wygaszacza ekranu, podczas nieobecności użytkownika

UWAGA: Jeśli nie ma wygaszaczy, programy powinny być zaopatrzone w funkcję

automatycznego wylogowywania się po określonym czasie bezczynności

Sprawdzić, czy procedura obejmuje wszystkie programy przetwarzające dane

osobowe

61.

62.

Czy instrukcja zawiera procedurę

zabezpieczania systemu informatycznego

przed działalnością oprogramowania,

Sprawdzić, czy procedura zawiera wymóg:

szyfrowania pendrive/HD wynoszonych na zewnątrz

istnienia niszczarki

czyszczenia nośników dla darowizn lub sprzedaży sprzętu

niszczenia nośników przed utylizacją

stosowania polityki czystego biurka

Sprawdzić, czy opisano zasady ochrony antywirusowej (serwerowa lub

stanowiskowa, funkcje antywira, licencje, aktualizacje)

63.

64.

którego celem jest uzyskanie

nieuprawnionego dostępu do systemu

informatycznego?

Czy instrukcja zawiera w szczególności

Zasady i sposób odnotowywania w

systemie informacji o udostępnieniu

danych osobowych?

Czy instrukcja zawiera w szczególności

procedury wykonywania przeglądów i

konserwacji systemów oraz nośników

informacji służących do przetwarzania

danych?

Sprawdzić, czy opisano zasady ochrony przed nieautoryzowanym dostępem do

sieci lokalnej (rodzaj firewall, IDS/IPS, NAT, proxy, itp)

Sprawdzić, czy w tej procedurze opisany jest sposób realizacji wymogów

dotyczących odnotowania informacji o odbiorcach, którym dane osobowe zostały

udostępnione, dacie i zakresie tego udostępnienia

Sprawdzić, czy procedura obejmuje

przeglądy i konserwacje systemu informatycznego

aktualizacje oprogramowania

bezpieczeństwo danych osobowych podczas napraw

serwis zewnętrzny (na miejscu i poza siedzibą ADO)

i konserwacji przez

Zabezpieczenia fizyczne

L.p.

65.

Pytanie

Wskazówka

Czy dane osobowe zabezpieczone są w

sposób fizyczny?

Możliwe zabezpieczenia:

Szafy zamykane na klucz (niemetalowe i metalowe)

Sejfy zwykłe lub ogniotrwałe, skrytki bankowe

Drzwi do pomieszczeń zamykane na klucz zwykłe lub -wzmocnione lub

ognioodporne

Zabezpieczeni okien (kraty, rolety lub folia antywłamaniowa)j

System alarmowy przeciwwłamaniowy

System kontroli dostępu, system monitoringu kamer

Nadzór służby ochrony (pod nieobecność pracowników lub całodobowo)

System przeciwpożarowy i/lub wolnostojące gaśnice

Sprawdzić, czy istnieje polityka kluczy, która opisuje:

sposób zarządzania kluczami do budynków, biur, pomieszczeń

dostęp do pomieszczeń po godzinach i w weekendy

dostęp do kluczy zapasowych

obowiązki w zakresie zabezpieczenia pomieszczeń oraz uprawnienia dostępu

66.

Czy istnieje udokumentowana polityka

kluczy?

67.

Czy stosuje się zbiorcze skrzynki na

klucze do zbiorczego zamykania tych

kluczy po godzinach?

Czy kopie zapasowe/archiwalne zbioru

danych osobowych przechowywane są w

odrębnym pomieszczeniu, niż

serwerownia?

Czy dane w archiwum zabezpieczone są

przed pożarem lub zalaniem?

Czy obszar, w którym przetwarzane są

68.

69.

70.

Sprawdzić stan okablowania elektrycznego w pomieszczeniach, stan rur

kanalizacyjnych

Sprawdzić, czy otwarte pomieszczenia z danymi nie są pozostawiane bez opieki.

Czy organizacja spełnia

wymaganie T/N/UWAGI

dane osobowe, zabezpiecza się przed

dostępem osób nieuprawnionych na czas

nieobecności w nim osób upoważnionych

do przetwarzania danych osobowych?

UWAGA: Jeśli po godzinach pracy odbywa się sprzątanie, to dokumenty i nośniki

muszą być zamknięte w szafach na klucz.

Zabezpieczenia informatyczne

L.p.

71.

72.

73.

74.

75.

76.

77.

78.

Pytanie

Wskazówka

Jaki jest poziom bezpieczeństwa

systemów informatycznych

przetwarzających dane osobowe?

Poziom podstawowy = przetwarzane dane osobowe zwykłe i brak dostępu do

Internetu

Poziom podwyższony = przetwarzane dane wrażliwe i brak dostępu do Internetu

Poziom wysoki = dostęp do Internetu

Wymaganie obligatoryjne!

Powyższe wymaganie nie dotyczy systemów służących do przetwarzania danych

osobowych ograniczonych wyłącznie do edycji tekstu w celu udostępnienia go na

piśmie

Czy każdy program przetwarzający dane

osobowe automatycznie odnotowuje:

- datę pierwszego wprowadzenia danych

do systemu

- identyfikator użytkownika

wprowadzającego dane osobowe do

systemu?

Czy w programie możliwe jest

odnotowanie informacji o

udostępnieniach danych?

Czy system umożliwia tworzenie i

drukowanie raportów zawierających

odnotowane informacje w przystępnej

formie, dla każdej osoby, której dane są

przetwarzane?

Czy serwer jest wyposażony w UPS oraz

inne kluczowe elementy (ważne stacje

robocze, routery)?

Czy serwerownia posiada klimatyzację i

jest wyposażona w sygnalizację

przegrzania serwerowni?

Czy system operacyjny lub programy

zapewniają rejestrację dostępu do

danych osobowych?

Czy na poziomie systemu operacyjnego

Sprawdzić, czy w programie można odnotować:

źródło pochodzenia danych osobowych

odbiorców danych

datę i zakres udostępnień

sprzeciw osoby, dotyczący przetwarzania swoich danych w celach

marketingowych lub udostępniania innym podmiotom

Raport musi być czytelny, nie operować skrótami

Czy organizacja spełnia

wymaganie T/N/UWAGI

79.

80.

zastosowano wymuszanie zmiany haseł?

Czy zablokowano wykonywanie

nieautoryzowanych kopii danych

osobowych przetwarzanych przy użyciu

systemów informatycznych?

Czy hosting serwera lub bazy gwarantuje

rozliczalność operacji i bezpieczeństwo

danych?

81.

Czy administrator danych zapewnia

szyfrowane połączenia przez internet

(SSL, VPN)?

82.

Czy dostęp do środków teletransmisji

zabezpieczono za pomocą mechanizmów

uwierzytelnienia?

Czy stosuje się macierz dyskową w celu

ochrony danych osobowych przed

skutkami awarii pamięci dyskowej?

Czy stosuje się środki ochrony przed

szkodliwym oprogramowaniem takim,

jak np. robaki, wirusy, konie trojańskie,

rootkity?

Czy użyto Firewall do ochrony dostępu

do sieci komputerowej?

Czy użyto systemu IDS/IPS do

wykrywania i blokowania ataków do sieci

komputerowej?

Czy stosowany jest NAT?

Czy zastosowano serwer proxy ?

83.

84.

85.

86.

87.

88.

89.

Czy system operacyjny i przeglądarki

mają zainstalowane aktualizacje (Patche,

Service Packi, aktualizacje)?

Dowód: oświadczenie od hostingodawcy a w oświadczeniu powinno się znaleźć:

zapewnienie o gromadzeniu logów z logowań do serwerów/baz przez

administratorów oraz przez internet

odnotowywanie adresów IP, które miały dostęp do do serwerów/baz

zapewnienie o stosowaniu procedury zabraniającej administratorom oraz

wszystkim osobom nieupoważnionym jakiejkolwiek ingerencji w dane na

serwerach/bazach Zleceniodawcy

deklaracja stosowania procedur zabezpieczeń fizycznych

deklaracja zapewnienia dostępność usługi hostingu

Sprawdzić, czy administrator danych zapewnia szyfrowane połączenia (wskazać

SSL lub VPN) w następujących przypadkach:

Praca zdalna z serwerem

Połączenia użytkowników z serwerem przez www

Korzystanie ze sklepów internetowych

Rejestracja danych na stronie www

Sprawdzić pracę zdalną przez Internet pod kątem stosowania logowania

podczas nawiązania połączenia

Sprawdzić zgodność licencji programu antywirusowego z ilością instalacji

Sprawdzić datę bazy wirusów (ma być aktualna)

Sprawdzić, czy baza wirusów aktualizuje się automatycznie

Sprawdzić, czy antywir jest centralny, czy na stacjach

Opcje: firewall sprzętowy, firewall programowy na serwerze, na stacjach

(ang. Network Address Translation - metoda oddzielenia sieci LAN od Internetu)

uniemożliwia lub ogranicza dostęp do pewnych stron internetowych albo

filtruje ich treść

chroni sieć lokalną przed nieautoryzowanymi próbami dostępu

90.

91.

92.

93.

94.

95.

96.

97.

Czy określono odpowiednie prawa

dostępu do zasobów informatycznych, w

tym zbiorów danych osobowych dla

poszczególnych użytkowników systemu

informatycznego?

Czy zapewnia się, aby w systemie

informatycznym rejestrowany był dla

każdego użytkownika odrębny

identyfikator?

Czy identyfikator użytkownika, który

utracił uprawnienia do przetwarzania

danych, nie może być przydzielony innej

osobie?

Czy zapewnia się, aby dostęp do danych

był możliwy wyłącznie po wprowadzeniu

identyfikatora i dokonaniu

uwierzytelnienia?

Czy zainstalowano wygaszacze ekranów

na stanowiskach, na których

przetwarzane są dane osobowe?

Czy zastosowano mechanizm

automatycznej blokady dostępu do

systemu informatycznego służącego do

przetwarzania danych osobowych w

przypadku dłuższej nieaktywności pracy

użytkownika?

Czy wykonywane są kopie

bezpieczeństwa wszystkich ważnych

danych osobowych, które mogą się

znajdować na serwerze lub w

programach lub na komputerach

przenośnych?

Czy urządzenia, dyski lub inne

elektroniczne nośniki informacji,

zawierające dane osobowe,

przeznaczone do likwidacji — pozbawia

się wcześniej zapisu tych danych, a w

przypadku gdy nie jest to możliwe,

uszkadza się w sposób uniemożliwiający

ich odczytanie?

Np: LDAP, Kontrola Dostępu do serwera w systemie Linux, Windows, kontrola

dostępu do bazy danych, panel administracyjny aplikacji, Active directory

Sprawdzić, czy zapewnia się, aby dostęp do danych był możliwy wyłącznie po

wprowadzeniu identyfikatora i dokonaniu uwierzytelnienia. Możliwe opcje:

Logowanie do stacji roboczej

Logowanie do serwera

Logowanie do programu z danymi osobowymi

Sprawdzić, jaka to kopia (kopia serwera , bazy danych, samych danych

osobowych z aplikacji)

Sprawdzić typ kopii (całościowa / przyrostowa)

Sprawdzić, czy opis nośników jest czytelny nawet dla laika

Sprawdzić typ nośnika z kopią (DVD, streamer, wymienny HD, mirror –

online)

Sprawdzić, gdzie i jak długo przechowywane są kopie bezpieczeństwa

Dowód: Protokół zniszczenia

98.

99.

Czy urządzenia, dyski lub inne

elektroniczne nośniki informacji,

zawierające dane osobowe,

przeznaczone do przekazania

podmiotowi nieuprawnionemu do

przetwarzania danych pozbawia się

wcześniej zapisu tych danych w sposób

uniemożliwiający ich odzyskanie?

Czy urządzenia, dyski lub inne

elektroniczne nośniki informacji,

zawierające dane osobowe,

przeznaczone do naprawy — pozbawia

się wcześniej zapisu tych danych w

sposób uniemożliwiający ich odzyskanie

albo naprawia się je pod nadzorem

osoby upoważnionej przez ADO?

Dowód: dokumenty potwierdzające darowiznę, odsprzedaż

Umowa na bezpieczną naprawę

Wymontować HD

Zabezpieczenia osobowe

Pytanie

L.p.

100. Czy kierownictwo / pracownicy są

świadomi odpowiedzialności karnej za

naruszenie Ochrony Danych Osobowych?

101. Czy pracownicy (użytkownicy)

dopuszczeni do przetwarzania danych

osobowych zapoznali się z polityką

bezpieczeństwa / instrukcją / ODO?

102. Czy pracownicy (użytkownicy)

dopuszczeni do przetwarzania danych

osobowych pisemnie zobowiązali się do

zachowania poufności danych

osobowych?

103. Czy pracownicy zachowują ostrożność

udzielając informacji dot. danych

osobowych przez telefon i poza

organizacją?

104. Czy pracownicy zachowują ostrożność

udzielając informacji osobom

nieuprawnionym?

105. Czy pracownicy reagują na obecność

nieznanych osób przebywających w

pobliżu miejsca przetwarzania danych i

Wskazówka

Czy organizacja spełnia

wymaganie T/N/UWAGI

zachowujące się podejrzanie?

106. Czy pracownicy są świadomi

konieczności zgłaszania incydentów

bezpieczeństwa administratorowi

bezpieczeństwa informacji?

107. Czy przestrzegany jest zakaz niepodawania swojego hasła, pod rygorem

naruszenia zasad bezpieczeństwa

informacji?

108. Czy użytkownik wie, jaką długość ma

hasło?

109. Jeśli zmiana hasła następuje ręcznie, to

jak użytkownik potwierdza jego zmianę

nie rzadziej niż co 30 dni?

110. Czy użytkownik nie zapisuje haseł na

kartkach , w pobliżu komputera, w

innych widocznych miejscach?

111. Czy użytkownik jest świadom zakazu

udostępniania swojego hasła innym

użytkownikom?

112. Czy użytkownik sprawdza podczas

logowania się, czy ktoś się nie próbował

włamać do systemu z jego stacji?

113. Czy użytkownik loguje się zawsze na

swój login i hasło?

114. Czy użytkownik blokuje dostęp do

swojego komputera po odejściu od

stanowiska pracy za pomocą wygaszacza

z hasłem?

115. Czy po zakończeniu pracy użytkownik

wylogowuje się a następnie wyłącza

zasilanie komputera?

116. Czy w razie awarii komputera lub sprzętu

przetwarzającego dane osobowe,

użytkownik wie kogo powiadomić?

117. Czy ekrany monitorów ustawiono w taki

sposób, żeby uniemożliwić odczyt

wyświetlanych danych osobowych

osobom nieupoważnionym?

118. Czy użytkownicy po zakończeniu pracy

zamykają na klucz dokumenty w postaci

Np. stażystom

Żądać znajomości kontaktu do informatyka

Tzw. Polityka czystego ekranu

Tzw. Polityka czystego biurka

119.

120.

121.

122.

123.

papierowej zawierające dane osobowe,

aby nie miały do nich dostępu osoby

nieupoważnione (sprzątaczki, ochrona).

Czy użytkownik niszczy dokumenty

papierowe i CD zawierające dane

osobowe w niszczarkach?

Czy użytkownicy używają kart

dostępowych, identyfikatorów zgodnie z

ich przeznaczeniem?

Czy użytkownik ma dostęp do programu

przetwarzającego dane osobowe jedynie

poprzez zalogowanie się do aplikacji?

Czy użytkownik świadomie nie wyłącza

programu antywirusowego?

Czy użytkownik aktualizuje bazę danych

wirusów?