Projektowanie sieci komputerowych – VLAN

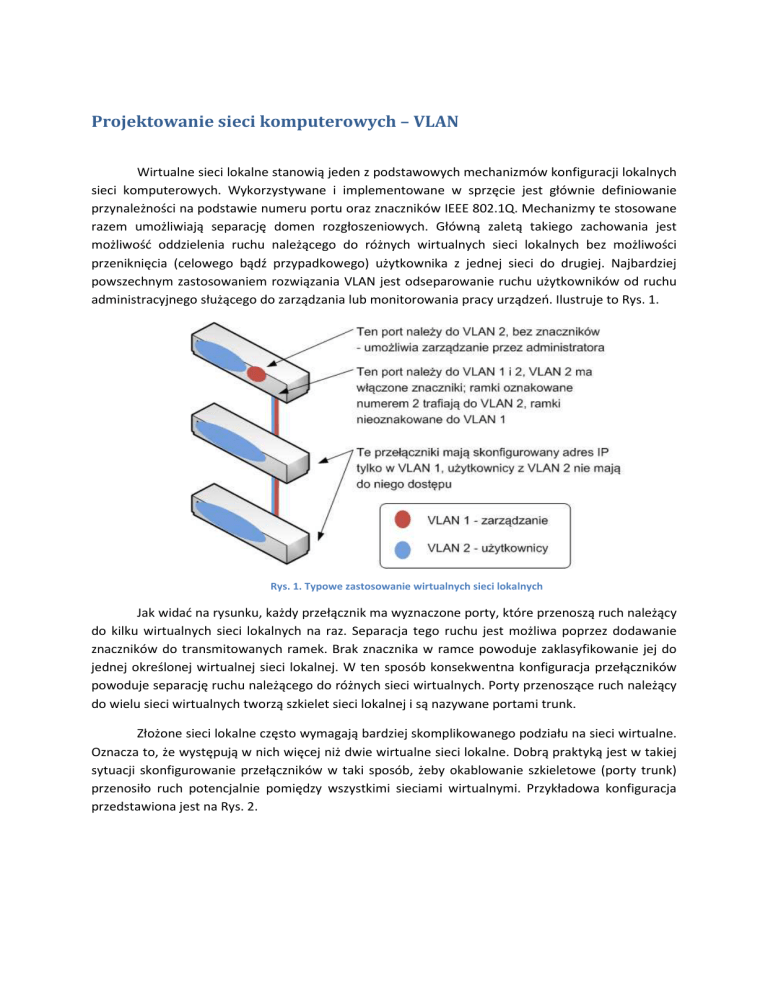

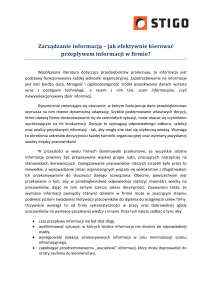

Wirtualne sieci lokalne stanowią jeden z podstawowych mechanizmów konfiguracji lokalnych

sieci komputerowych. Wykorzystywane i implementowane w sprzęcie jest głównie definiowanie

przynależności na podstawie numeru portu oraz znaczników IEEE 802.1Q. Mechanizmy te stosowane

razem umożliwiają separację domen rozgłoszeniowych. Główną zaletą takiego zachowania jest

możliwość oddzielenia ruchu należącego do różnych wirtualnych sieci lokalnych bez możliwości

przeniknięcia (celowego bądź przypadkowego) użytkownika z jednej sieci do drugiej. Najbardziej

powszechnym zastosowaniem rozwiązania VLAN jest odseparowanie ruchu użytkowników od ruchu

administracyjnego służącego do zarządzania lub monitorowania pracy urządzeń. Ilustruje to Rys. 1.

Rys. 1. Typowe zastosowanie wirtualnych sieci lokalnych

Jak widać na rysunku, każdy przełącznik ma wyznaczone porty, które przenoszą ruch należący

do kilku wirtualnych sieci lokalnych na raz. Separacja tego ruchu jest możliwa poprzez dodawanie

znaczników do transmitowanych ramek. Brak znacznika w ramce powoduje zaklasyfikowanie jej do

jednej określonej wirtualnej sieci lokalnej. W ten sposób konsekwentna konfiguracja przełączników

powoduje separację ruchu należącego do różnych sieci wirtualnych. Porty przenoszące ruch należący

do wielu sieci wirtualnych tworzą szkielet sieci lokalnej i są nazywane portami trunk.

Złożone sieci lokalne często wymagają bardziej skomplikowanego podziału na sieci wirtualne.

Oznacza to, że występują w nich więcej niż dwie wirtualne sieci lokalne. Dobrą praktyką jest w takiej

sytuacji skonfigurowanie przełączników w taki sposób, żeby okablowanie szkieletowe (porty trunk)

przenosiło ruch potencjalnie pomiędzy wszystkimi sieciami wirtualnymi. Przykładowa konfiguracja

przedstawiona jest na Rys. 2.

Rys. 2. Przykład konfiguracji sieci wirtualnych i portów łączących przełączniki.

W przypadku dużej liczby przełączników dodanie nowej sieci wirtualnej pociąga za sobą

znaczący nakład pracy, ale pozwala stosunkowo łatwo konfigurować istniejące sieci VLAN.

Aby ułatwić konfigurację portów trunk opracowano protokół GVRP. Umożliwia on

automatyczną konfigurację przynależności tych portów do wirtualnych sieci lokalnych. Przełączniki

cyklicznie zgłaszają listę skonfigurowanych przez administratora sieci wirtualnych, a porty trunk

zostają automatycznie przekonfigurowane w taki sposób, aby połączyć sieci wirtualne o takich

samych numerach (identyfikatorach – VID – VLAN Identifier). Do poprawnego zadziałania GVRP

wymagane jest jedynie włączenie tego protokołu na wszystkich przełącznikach oraz wskazanie, które

porty są portami trunk.

Scenariusz przedstawiony na Rys. 2 w przypadku zastosowania protokołu GVRP doprowadzi

do konfiguracji zilustrowanej na Rys. 3.

Rys. 3. Przykład konfiguracji portów trunk za pomocą protokołu GVRP.

VLAN 3 zostanie skonfigurowany tylko pomiędzy dwoma górnymi przełącznikami, natomiast

VLAN 4 – tylko pomiędzy dwoma dolnymi. Słowo wyjaśnienia należy się w temacie VLAN 1. Ta sieć

wirtualna powinna być skonfigurowana z pominięciem GVRP, dlatego że tylko jeden przełącznik

posiada port, który nie jest portem trunk i należy do tej sieci. Gdyby sieć VLAN 1 miała być

konfigurowana przez GVRP, żaden port trunk nie zostałby do niej dodany. Dlatego należy wymusić

przynależność portów trunk do administracyjnej sieci wirtualnej.

Omawiane sposoby konfiguracji przełączników nie poruszały problemu dostępu do sieci

Internet. Separacja pomiędzy VLAN 1-4 powoduje, że należy wykorzystać urządzenie, które

jednocześnie nadal pozostawi je w separacji, ale umożliwi dostanie się do routera zapewniającego

dostęp do Internetu. Odpowiednio skonfigurowany firewall mógł do niedawna pełnić tę rolę. Było to

jednak okupione wydajnością z definicji mniejszą niż szybkość przełączania. W dzisiejszej dobie

stosuje się przełączniki wyposażone w mechanizm wspólnot sieci wirtualnych (ang. community

VLAN). Mechanizm ten pozwala nawiązać relację pomiędzy sieciami wirtualnymi w taki sposób, że

jedna z nich jest uprzywilejowana i może komunikować się z pozostałymi. Jednocześnie nie powoduje

to przełączania ramek pomiędzy sieciami nieuprzywilejowanymi, czyli separacja sieci VLAN zostaje

zachowana. Przykład przedstawiony jest na .

Rys. 4. VLAN 5 zapewnia dostęp do Internetu poprzez powiązanie go z pozostałymi za pomocą mechanizmu

wspólnot.

W powyższej sytuacji VLAN 5 jest uprzywilejowany i skonfigurowany w taki sposób, że ruch z

pozostałych sieci VLAN może być przesłany do sieci Internet i z powrotem. Pozostałe sieci VLAN są od

siebie odseparowane.