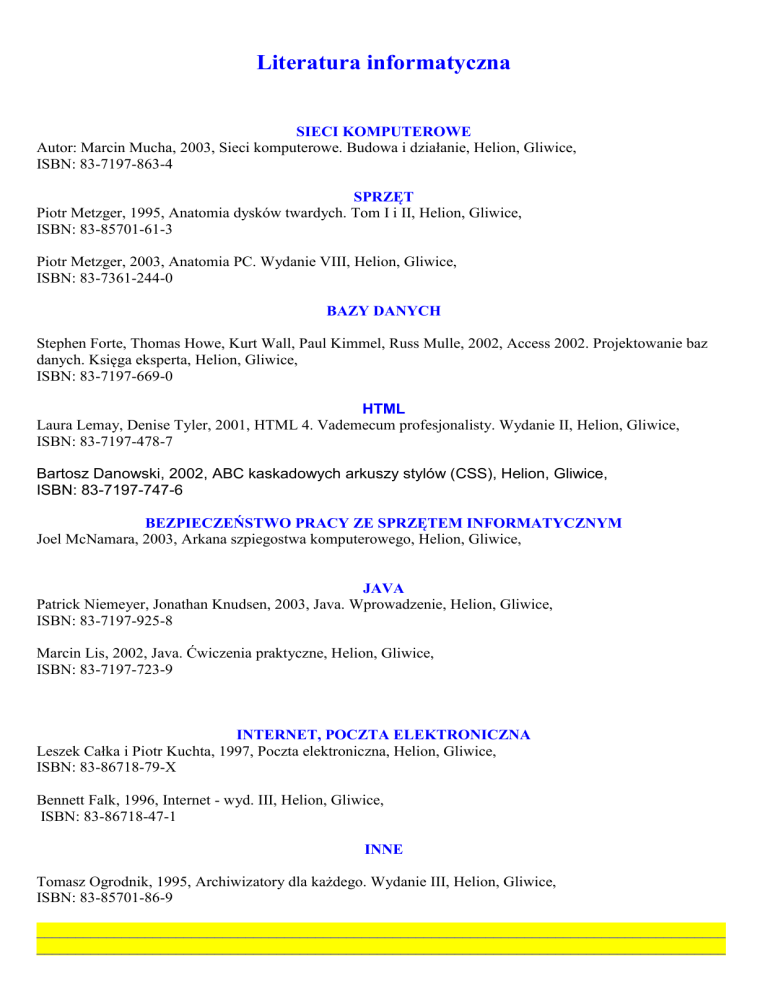

Literatura informatyczna

SIECI KOMPUTEROWE

Autor: Marcin Mucha, 2003, Sieci komputerowe. Budowa i działanie, Helion, Gliwice,

ISBN: 83-7197-863-4

SPRZĘT

Piotr Metzger, 1995, Anatomia dysków twardych. Tom I i II, Helion, Gliwice,

ISBN: 83-85701-61-3

Piotr Metzger, 2003, Anatomia PC. Wydanie VIII, Helion, Gliwice,

ISBN: 83-7361-244-0

BAZY DANYCH

Stephen Forte, Thomas Howe, Kurt Wall, Paul Kimmel, Russ Mulle, 2002, Access 2002. Projektowanie baz

danych. Księga eksperta, Helion, Gliwice,

ISBN: 83-7197-669-0

HTML

Laura Lemay, Denise Tyler, 2001, HTML 4. Vademecum profesjonalisty. Wydanie II, Helion, Gliwice,

ISBN: 83-7197-478-7

Bartosz Danowski, 2002, ABC kaskadowych arkuszy stylów (CSS), Helion, Gliwice,

ISBN: 83-7197-747-6

BEZPIECZEŃSTWO PRACY ZE SPRZĘTEM INFORMATYCZNYM

Joel McNamara, 2003, Arkana szpiegostwa komputerowego, Helion, Gliwice,

JAVA

Patrick Niemeyer, Jonathan Knudsen, 2003, Java. Wprowadzenie, Helion, Gliwice,

ISBN: 83-7197-925-8

Marcin Lis, 2002, Java. Ćwiczenia praktyczne, Helion, Gliwice,

ISBN: 83-7197-723-9

INTERNET, POCZTA ELEKTRONICZNA

Leszek Całka i Piotr Kuchta, 1997, Poczta elektroniczna, Helion, Gliwice,

ISBN: 83-86718-79-X

Bennett Falk, 1996, Internet - wyd. III, Helion, Gliwice,

ISBN: 83-86718-47-1

INNE

Tomasz Ogrodnik, 1995, Archiwizatory dla każdego. Wydanie III, Helion, Gliwice,

ISBN: 83-85701-86-9

_________________________________________________________________________________________

_________________________________________________________________________________________

SIECI KOMPUTEROWE

Autor: Marcin Mucha, 2003, Sieci komputerowe. Budowa i działanie, Helion, Gliwice,

ISBN: 83-7197-863-4

Książka, przeznaczona dla zainteresowanych technologiami teleinformatycznymi, opisuje podstawowe rodzaje

sieci komputerowych. Przestawiony jest zarówno ich model logiczny, jak i konkretne rodzaje urządzeń,

używanych do ich budowy. Czytelnik znajdzie tu wiele przydatnych schematów, norm i standardów.

Szczegółowo opisane zostały sposoby rozwiązywania typowych problemów, występujących przy

projektowaniu i budowie sieci.

Omówiono:

Historię sieci komputerowych

Model referencyjny OSI

Topologie sieci

Rodzaje dostępu do sieci

Adresy IP, porty aplikacji, komunikacja w sieciach i pomiędzy nimi

Urządzenia sieciowe, karty sieciowe

Normy budowy sieci

Sieci VLSM

Techniki instalacji urządzeń i okablowania

Sieci w systemach Windows

---------SPRZĘT

Piotr Metzger, 1995, Anatomia dysków twardych. Tom I i II, Helion, Gliwice,

ISBN: 83-85701-61-3

Tom 1: "Anatomia dysków twardych" jest pierwszym na polskim rynku całościowym opisem architektury

dysków twardych. W książce omówiono szczegóły konstrukcyjne elementów składowych dysków, systemy

kodowania, fizyczną organizację danych, standardy AT-BUS i SCSI, programowanie operacji dyskowych,

parametry dysków twardych, konfiguracje dysków twardych i ich kontrolerów.

Tom 2 to bardzo obszerny katalog dysków, zawierający informacje o dyskach twardych, wyprodukowanych

przez następujące firmy: Conner, Fujitsu, Micropolis, Maxtor, Quantum, Seagate, Western Digital. Zawiera

między innymi:

parametry setup-u,

czasy bezawaryjnej pracy,

opóźnienia,

dopuszczalne parametry pracy,

maksymalne prędkości transmisji,

pobory mocy,

parametry fizyczne (wymiary, masa),

wielkość bufora,

ustawienie zworów (master/slave), itp.

... oraz inne.

BAZY DANYCH

Stephen Forte, Thomas Howe, Kurt Wall, Paul Kimmel, Russ Mulle, 2002, Access 2002. Projektowanie baz

danych. Księga eksperta, Helion, Gliwice,

ISBN: 83-7197-669-0

"Access 2002. Projektowanie baz danych. Księga eksperta" -- spis treści:

O Autorach (21)

Wstęp (23)

Część I Projektowanie bazy danych (27)

Rozdział 1. Co nowego w Accessie 2000 (29)

Zmiany interfejsu użytkownika (30)

Zmiany w VBE (30)

Zgodność z bazami danych Accessa 2000 (31)

Rejestrowanie błędów konwersji bazy danych (32)

Strony dostępu do danych w trybie offline (32)

Ulepszona integracja z SQL Server 2000 (33)

o Rozszerzona obsługa właściwości (33)

o Modyfikacja wsadowa (34)

o Ochrona projektów Accessa za pomocą hasła (34)

Inne własności Accessa 2002 (34)

o Widoki danych: Wykres przestawny i Tabela przestawna (34)

o Obsługa XML (34)

o Kreator tabel połączonych (35)

o Tryb kwerend ANSI-92 bez ADO (35)

Rozdział 2. Planowanie procesu rozwoju (37)

Określenie wymagań (38)

o Dlaczego faza określenia wymagań jest tak ważna? (38)

o Odnalezienie rzeczywistego problemu (39)

o Śledztwo (39)

o Diagramy procesu (42)

o Identyfikacja zakresu projektu (43)

o Spisywanie wymagań (43)

Architektura (44)

Planowanie rozwoju (44)

o Strategia dostarczania (44)

o Standardy (45)

Konstrukcja (47)

o Dziel i rządź: działania w fazie Konstrukcja (47)

o Edycje i kompilacje (49)

o Szczegółowy projekt (51)

o Kontrola projektu (51)

o Tworzenie aplikacji (53)

o Kontrola aplikacji (53)

o Testowanie (53)

o Odnajdywanie usterek (55)

o Kontrola wersji (58)

Rozdział 3. Projekt bazy danych i normalizacja (61)

Teoria projektowania relacyjnego (61)

o Korzyści z używania modelu relacyjnego (63)

o Tabele i niepowtarzalność (63)

o Klucze obce i domeny (64)

o Relacje (65)

o Normalizacja danych (67)

o Zasady integralności danych (69)

Rozdział 4. Zaawansowane kwerendy (71)

Kwerendy w Accesie 2002 (71)

Właściwości kwerend (73)

o Okno projektowania kwerendy (73)

o Panel tabel (76)

o Siatka kwerendy (82)

Tworzenie zaawansowanych kwerend (84)

Kwerendy podsumowujące (84)

o Zliczanie wierszy za pomocą funkcji Policz (85)

o Obliczanie średnich za pomocą funkcji Średnia (86)

o Funkcje agregujące Minimum i Maksimum (86)

o Funkcje Pierwszy i Ostatni (87)

o Kontrola poprawności danych przy pomocy funkcji Odchylenie standardowe i Wariancja (87)

o Tworzenie własnych funkcji agregujących przy pomocy funkcji Wyrażenie (88)

o Warunek Gdzie (88)

Użycie kwerend krzyżowych (91)

Użycie kwerend parametrycznych (94)

o Tworzenie parametrów dla kwerendy w siatce QBE (94)

o Tworzenie parametrów w kwerendach korzystających z programu (96)

o Wykonywanie kwerendy poprzez zbiór parametrów (97)

Kwerendy przekazujące (98)

Kwerendy definiujące dane (99)

o Tworzenie nowej tabeli (99)

o Określanie właściwości pól (100)

o Modyfikowanie tabeli (101)

o Tworzenie indeksów (102)

o Usuwanie tabeli (102)

Rozdział 5. Jet 4.0 - silnik baz danych Microsoft (103)

Historia Microsoft Jet (103)

o Jet 1.0 (103)

o Jet 1.1 (104)

o Jet 2.0 (104)

o Jet 2.5 (104)

o Jet 3.0 (104)

o Jet 3.5 (104)

o Jet 3.51 (105)

o Jet 4.0 (105)

o Przyszłe wersje Microsoft Jet (105)

Praktyczne zastosowanie nowych opcji silnika Jet 4.0 (106)

o Wbudowany dostawca baz danych OLE (106)

o Blokowanie na poziomie rekordu (106)

o Pełna obsługa Unicode (106)

o Typy danych Jet (109)

o Ulepszenia opcji Autonumerowanie (111)

o Przeszukiwalne pola Memo (111)

o Kontrola połączeń i zamknięcie bierne (111)

o Nowa składnia SQL (112)

Część II Dostęp do danych (117)

Rozdział 6. Wprowadzenie do obiektów danych ActiveX (119)

Historia dostępu do danych (119)

o Firmowe interfejsy API (119)

o Open Database Connectivity (ODBC) (120)

o Microsoft Jet/Obiekty Data Access (DAO) (120)

o Zdalne obiekty danych (RDO) i ODBCDirect (120)

Inicjatywa Universal Data Access (120)

Obiekty ActiveX Data (ADO) (121)

o ADO 1.0 (121)

o ADO 1.5 (122)

o ADO 2.0 (122)

o ADO 2.1 (122)

o ADO 2.5 (123)

o ADO 2.6 - Stan obecny (123)

Model obiektowy ADO (124)

o

o

o

o

o

o

o

o

o

Obiekt Connection (125)

Wykonywanie wyrażeń SQL w obiekcie Connection (127)

Obiekty ADO: Recordset (128)

Użycie Recordset z obiektami Command i Parameter (130)

Wykorzystywanie obiektu Record (133)

Wykonywanie kwerendy funkcjonalnej poprzez obiekt Command (134)

Obiekty Field i Property (135)

Wykorzystanie obiektu Stream (136)

Zarządzanie błędami za pomocą obiektu Error (136)

Przejście z obiektów DAO do ADO (137)

o Konwersja z poprzednich wersji Accessa (138)

o Czy warto przejść na obiekty ADO? (138)

Porównanie modelu obiektowego ADO i DAO (140)

Rozdział 7. Zaawansowane ADO (143)

Użycie dostawcy OLE DB dla Jet w Accessie 2002 (143)

o CurrentProject.Connection (146)

o Wykorzystanie Microsoft Data Links do podłączenia się do bazy danych (146)

Uzyskanie poprzez ADO dostępu do danych w bazach nierelacyjnych (151)

o Lista użytkowników Jet (151)

o Tworzone zestawy rekordów (152)

o Kształtowanie danych (153)

Zaawansowana obróbka danych przy użyciu ADO (155)

o Modyfikowanie danych w zestawie rekordów (156)

o Trwałe zestawy rekordów (157)

Definiowanie danych przy użyciu ADOX (159)

o Obiekt Catalog (160)

o Tworzenie bazy danych (160)

o Tworzenie tabel i pól (161)

o Tworzenie relacji w ADOX (164)

o Tworzenie kwerend w ADOX (165)

Część III Interfejs użytkownika (169)

Rozdział 8. Projektowanie formularza (171)

Właściwości formularza (172)

o Zakładka Dane (172)

o Zakładka Format (173)

o Zakładka Inne (175)

o Użyteczne właściwości nie znajdujące się na arkuszu właściwości (177)

o Zdarzenia (178)

Formanty formularza w Accessie (179)

o Formant Lista rozwijana (180)

o Pole listy (183)

o Pole listy wielokrotnego wyboru (183)

o Podformularze (184)

o Wbudowany formant Karta (185)

o Grupa opcji (185)

o Podręczne menu (185)

o Hiperłącza (186)

Tworzenie widoków tabeli przestawnej i wykresu przestawnego (186)

o Tworzenie widoku tabeli przestawnej (187)

o Konwersja pomiędzy wykresem przestawnym i tabelą przestawną (191)

Rozdział 9. Rozbudowa formularzy przy użyciu formantów ActiveX (193)

Jak korzystać z formantów ActiveX (193)

o Typy formantów ActiveX (194)

o Gdzie znaleźć formanty ActiveX? (194)

o Czy formanty ActiveX są bezpieczne? (195)

o Czy mogę korzystać z formantów ActiveX i rozpowszechniać je w moich aplikacjach? (195)

Użycie formantów ActiveX (195)

o Instalowanie formantu ActiveX (196)

o Rejestrowanie formantów ActiveX (196)

o Dodawanie formantu ActiveX do formularza (197)

o Ustawianie właściwości formantu ActiveX (198)

o Pisanie kodu umożliwiającego wykonywanie metod i reagowanie na zdarzenia (198)

21 formantów ActiveX (198)

o Formant Animation (200)

o Formant Calendar (200)

o Formant Common Dialog (201)

o Formant DateTimePicker (202)

o Formant FlatScrollBar (203)

o Formant ImageCombo (203)

o Formant ImageList (205)

o Formant ListView (206)

o Formant MAPISession (208)

o Formant MAPIMessages (208)

o Formant MonthView (209)

o Formant ProgressBar (209)

o Formant RichText (211)

o Formant Slider (212)

o Formant StatusBar (213)

o Formant SysInfo (214)

o Formant TabStrip (214)

o Formant Toolbar (215)

o Formant TreeView (216)

o Formant UpDown (217)

o Formant WebBrowser (218)

Dystrybucja formantów ActiveX (220)

Rozdział 10. Tworzenie raportów (221)

Czym są raporty? (221)

Struktura raportów w Accessie (222)

Tworzenie prostych raportów przy użyciu kreatora (222)

Dostosowywanie raportów (225)

o Zmiana źródła rekordów w raporcie (226)

o Zmiana struktury grupowania w raporcie (227)

o Umieszczenie grupowania w raporcie (228)

o Użycie funkcji w raporcie (228)

Praca z podraportami (234)

o Tworzenie prostego podraportu (234)

Tworzenie prostych etykiet adresowych (236)

Publikowanie raportu (238)

o Metody publikowania raportów (239)

Modyfikowanie raportu podczas jego działania (241)

o Filtrowanie i sortowanie (241)

o Zdarzenia raportu (podczas jego działania) (242)

o Właściwości sekcji związane z procesem projektowania (245)

o Właściwości sekcji (podczas działania raportu) (246)

Programowe tworzenie raportów (248)

o Tworzenie źródła rekordów (249)

o Tworzenie obiektu Report (250)

o Tworzenie sekcji (252)

Wskazówki (252)

o Tworzenie grupowania dwutygodniowego (252)

o Ukryj powtarzające się dane (253)

o Alfabetyczne grupowanie danych (253)

o

o

o

o

o

o

o

o

o

Tworzenie numerowanych list (253)

Tworzenie pustych linii co n znaków (254)

Zerowanie numeru strony dla nowych grup (254)

Rysowanie pionowych linii (255)

Przesuwanie numerów stron parzystych i nieparzystych (255)

Identyfikacja użytkownika drukującego raport (255)

Wyrównanie stron do oprawy (256)

Obliczanie podsumowań strony (256)

Precyzyjne przesuwanie formantów (257)

Część IV Tajniki VBA (259)

Rozdział 11. Tworzenie obiektów przy użyciu modułów klas (261)

Korzyści z używania obiektów (262)

o Ukrywanie złożoności (262)

o Użycie technologii Microsoft IntelliSense (263)

o Organizowanie kodu (263)

o Dopuszczenie przeglądania obiektów w Object Browser (264)

o Tworzenie wielu egzemplarzy obiektów (264)

o Tworzenie kodu łatwego do aktualizacji i utrzymania (264)

o Ograniczenie dostępu do kodu (264)

o Tworzenie przenośnego kodu (264)

Przegląd obiektów, właściwości i metod (264)

Tworzenie klas (265)

o Wstawianie modułu klasowego (265)

Tworzenie właściwości (266)

o Użycie zmiennych publicznych (266)

o Użycie procedur właściwości (266)

o Zmienna publiczna czy procedury właściwości (269)

o Tworzenie wyliczeniowych typów danych (269)

Tworzenie metod (271)

o Użycie metod (271)

Tworzenie zdarzeń (271)

o Użycie zdarzeń (272)

o Uruchamianie zdarzeń "Przy inicjacji" i "Przy zakończeniu" (272)

Użycie obiektów (273)

o Tworzenie zmiennej obiektu (274)

o Przypisywanie zmiennej obiektu do obiektu (274)

o Użycie obiektu (274)

o Zwalnianie obiektu (275)

Tworzenie wielu egzemplarzy obiektów (275)

Przegląd innych obiektów (276)

o Obiekt TextFile (276)

o Klasa MyTimer (277)

o Obiekt Sound (278)

o Obiekt Letter (279)

o Obiekt Outlook (280)

Implementacja obiektu obsługi błędów (281)

Użycie obiektów w połączeniu z kolekcjami VBA (282)

o Tworzenie kolekcji VBA (283)

o Właściwości i metody kolekcji VBA (283)

Rozdział 12. Usuwanie błędów w aplikacjach Accessa (287)

Usuwanie błędów logicznych (287)

Praca z Visual Basic Integrated Development Environment (IDE) (288)

o Project Explorer (288)

o Okno Code (289)

o Okno Properties (289)

o Okno Immediate (290)

o

o

o

o

Okno Locals (290)

Okno Watch (291)

Object Browser (291)

Okno Call Stack (291)

Obiekt Debug (292)

o Debug.Print (292)

o Debug.Assert (293)

Użycie okna Immediate (293)

o Podglądanie zmiennych (293)

o Zmiana wartości zmiennych (293)

o Wyświetlanie wartości funkcji wbudowanych (293)

o Uruchamianie funkcji własnych (293)

o Uruchamianie własnych procedur (293)

o Wskazówki pomocne w korzystaniu z okna Immediate (294)

Użycie programu uruchomieniowego (294)

o Ustawianie punktów zatrzymania (295)

o Przechodzenie przez kod (295)

o Użycie podczas usuwania błędów technologii Microsoft IntelliSense (297)

o Użycie okna Locals (298)

o Użycie okna Watch (298)

o Użycie okna Call Stack (299)

Użycie kompilacji warunkowej (299)

o Pisanie solidnego kodu (300)

Testowanie aplikacji (304)

Ćwiczenie technik usuwania błędów (304)

Rozdział 13. Profesjonalna obsługa błędów (305)

Usuwanie błędów składni (306)

Usuwanie błędów logicznych (308)

Usuwanie błędów wykrytych w trakcie użytkowania (308)

o Proste narzędzie do obsługi błędów (308)

o Obiekt Err (311)

o Reagowanie na błędy (313)

o Instrukcje Resume (314)

o Uzyskiwanie dodatkowych informacji o błędzie (314)

o Zaawansowane narzędzie do obsługi błędów (316)

o Moduł klasowy Error (Obiekt) (316)

Błędy w różnych aplikacjach (327)

Obsługa błędów w procedurach zagnieżdżonych (327)

Zaawansowane zagadnienia związane z błędami (328)

o Procedury zdarzeń związane z błędami (328)

o On Error GoTo 0 (328)

o On Error Resume Next (329)

o Metoda AccessError (329)

o Inne funkcje związane z błędami (329)

o Ustawienie opcji wyłapujących błędy (329)

Rozdział 14. Optymalizacja aplikacji (331)

Ulepszanie podstaw: optymalizacja sprzętu i systemu Windows (332)

Instalowanie aplikacji w celu uzyskania optymalnej wydajności (334)

Optymalizacja silnika bazy danych Jet (335)

o Bezpieczne modyfikowanie ustawień silnika Jet (339)

Narzędzia służące do pomiaru wydajności (340)

Spojrzenie za kulisy (341)

Optymalizacja bazy danych od podstaw (343)

o Projektowanie tabel w celu osiągnięcia poprawy wydajności (343)

o Normalizacja danych w celu osiągnięcia poprawy wydajności (344)

o Tworzenie indeksów w celu przyspieszenia pracy kwerend (344)

Wcześniejsze tworzenie relacji jako sposób na poprawę wydajności (345)

Poprawa wydajności kwerend (345)

o Wybór typu zestawu wyników zapewniającego optymalną wydajność (347)

Przyspieszenie funkcjonowania formularzy (353)

o Zacznijmy od początku (353)

o Szybsze pobieranie rysunków (354)

o Podstawowy, szybki formularz (354)

o Szybsze drukowanie raportów (357)

Pisanie szybkiego kodu (358)

o Użycie pamięci przez kod (359)

o Praca z modułami (359)

o Kompilowanie i dekompilowanie kodu (360)

Porady na temat kodowania (360)

o Użycie Option Explicit (360)

o Precyzyjne wybieranie rozmiaru zmiennych (361)

o Oszczędzanie przestrzeni stosu przy użyciu zmiennych typu string (361)

o Dokładne określanie typu obiektów (361)

o Umieszczenie kodu we wnętrzu procedury zamiast odwoływania się do innych funkcji (362)

o Zmiana True i False (362)

o Użycie Len() zamiast pustego ciągu (362)

o Użycie True i False zamiast zera (362)

o Szybkie odwołania do obiektów (363)

o Użycie szybkich tablic (363)

o Używaj stałych, gdy tylko jest to możliwe (364)

o Właściwe użycie zakładek (Bookmarks) (364)

o Zamykaj i niszcz (365)

o Używaj SQL zamiast DAO (365)

o Indeksowanie kolekcji (365)

o Tworzenie szybszych pętli (366)

o Usuń z kodu IIF() (366)

o Porządkowanie Select Case (366)

o Używaj Execute zamiast RunSQL (367)

o Używaj QueryTimer (367)

o Testuj wydajność transakcji (367)

o Kontroluj odświeżanie (367)

o Używaj wczesnego wiązania i zwracaj uwagę na odniesienia ActiveX (367)

o Przejście do architektury klient-serwer (367)

o Chleba i igrzysk (368)

Część V Access i architektura klient-serwer (369)

Rozdział 15. Wprowadzenie do projektów programu Microsoft Access oraz narzędzi wizualnych (371)

Wprowadzenie do projektów programu Microsoft Access (371)

o Wady i zalety ADP (372)

Użycie ADP (372)

o Tworzenie ADP (373)

o Nowe okno bazy danych (375)

Praca z ADP i istniejącymi bazami danych serwera SQL (375)

o Praca z tabelami (375)

o Kwerendy w serwerze SQL (377)

o Procedury przechowywane (378)

o Diagramy bazy danych (379)

o Formularze, strony, raporty i moduły (379)

o Zarządzanie serwerem SQL poprzez ADP (380)

o Powtórne przyłączenie do bazy serwera SQL (382)

Tworzenie projektu opartego na nowej bazie danych (383)

o Tworzenie tabel (383)

o Tworzenie relacji na diagramie bazy danych (385)

o

Tworzenie widoków (386)

Tworzenie procedur przechowywanych (387)

Tworzenie aplikacji w Accessie (388)

Rozdział 16. Tworzenie interfejsu użytkownika dla Microsoft SQL Server (389)

Architektura klient-serwer: OLE DB kontra ODBC (389)

Tworzenie połączenia z serwerem SQL (390)

o Tworzenie źródła danych ODBC (DSN) (390)

o Łączenie tabel (391)

Procedury przechowywane i kwerendy przekazujące (393)

o Tworzenie raportów opartych na procedurach przechowywanych poprzez zapytania

przekazujące (394)

Raportowanie z serwera SQL w Accessie (396)

o Zaawansowane możliwości: przekazywanie parametrów do procedury przechowywanej w czasie

działania programu (397)

o Dodatkowe filtrowanie danych raportu (398)

Formularze w aplikacji (400)

o Formularze związane (400)

o Formularze niezwiązane (400)

Zaawansowane właściwości: dostawca OLE DB dla serwera SQL (402)

o Następny zestaw wyników (402)

Wykonywanie poleceń z parametrami (403)

o Długa droga (404)

o Użycie metody CreateParameter (405)

o Użycie Refresh (406)

o Obsługa zwracanych wartości (407)

o Wykonanie procedury bez obiektu Command (409)

Użycie klasy Connection (409)

o Użycie klasy Connection w aplikacji (410)

Rozdział 17. Interfejs Accessa 2002 do Oracle'a (411)

Dostęp do danych Oracle'a przez Accessa (412)

o Tabele połączone (412)

o Kwerendy przekazujące (SPT) (414)

o Użycie znaków specjalnych (417)

Funkcje w Oracle'u i Accessie (419)

o Ciągi (419)

o Obliczenia w Oracle'u (425)

o Obliczenia na datach (427)

Poznajemy widoki i procedury przechowywane (430)

o Tworzenie widoków (431)

o Połączenie z Oracle'em poprzez ADO (432)

o Tworzenie procedur przechowywanych (435)

o Uruchamianie procedury (436)

Tworzenie niezwiązanego interfejsu do Oracle'a (437)

o Tworzenie niezwiązanego interfejsu (438)

Rozdział 18. Użycie automatyzacji ActiveX (449)

Czym jest automatyzacja ActiveX (450)

Dlaczego używamy automatyzacji (450)

Różnice między serwerem automatyzacji a klientem automatyzacji (450)

Określanie zasobów wymaganych przez automatyzację (450)

"Wielka trójka" (451)

Tworzenie i ustanowienie odwołania do innej aplikacji (451)

o Ustanawianie odwołania do innej aplikacji (451)

o Przegląd obiektów, właściwości i metod (452)

o Poznajemy strukturę obiektów (452)

o Użycie narzędzia Object Browser (453)

o Tworzenie zmiennej obiektowej (454)

o

o

o

Odwołanie do pracującej aplikacji (455)

Przypisywanie zmiennej obiektowej do aplikacji (455)

Tworzenie egzemplarza aplikacji (456)

o Jednoczesne użycie funkcji GetObject i New (456)

o Użycie wczesnego i późnego łączenia typów (457)

o Użycie funkcji CreateObject (457)

Użycie metod i właściwości obiektów automatyzacji (458)

o Ustawianie właściwości obiektu (459)

o Wykonywanie metod obiektów (459)

Zwalnianie obiektów automatyzacji (459)

Łączymy wszystko razem (459)

Zamykanie aplikacji serwera automatyzacji (460)

Użycie właściwości UserControl do sprawdzenia, w jaki sposób została otwarta aplikacja (461)

Użycie WithEvents w celu udostępnienia zdarzeń serwera automatyzacji (461)

o Uruchamiamy WithEvents (463)

Techniki i wskazówki do automatyzacji (464)

o Ustanowienie odwołania, użycie wczesnego wiązania typów i słowa kluczowego New (464)

o Użycie istniejącego egzemplarza aplikacji, jeżeli jest ona uruchomiona (464)

o Wyłącz odświeżanie ekranu (465)

o Informacja o przetwarzaniu (465)

o Wykonywanie programu przez serwer automatyzacji (466)

o Użycie konstrukcji With/End With (466)

o Zwalnianie zmiennych obiektowych (466)

o Nie wyświetlaj okien dialogowych i komunikatów (467)

o Używaj obsługi błędów (467)

Rozdział 19. Integracja z Microsoft Office (469)

Powody integracji z Microsoft Office (470)

o Użycie Worda (471)

o Użycie Excela (471)

o Użycie PowerPointa (471)

o Użycie Outlooka (471)

o Użycie Grapha (471)

Wybór właściwego narzędzia (472)

Użycie rejestratora makr do pisania kodu (472)

Użycie makr automatycznych (474)

Microsoft Forms (474)

Object Browser (475)

Nazwy klas aplikacji Office (475)

Przykład automatyzacji (476)

Automatyzacja Worda (477)

o Model obiektów Worda (478)

o Użycie szablonów Worda (479)

o Wstawianie danych do dokumentu Worda (480)

o Przykłady kodu automatyzacji Worda (483)

o Pola (488)

o Informacje o dokumencie (489)

o Inne możliwości Worda (490)

Automatyzacja Excela (490)

o Model obiektów Excela (491)

o Przykłady automatyzacji Excela (491)

Automatyzacja PowerPointa (494)

o Model obiektów PowerPointa (494)

o Przykłady automatyzacji PowerPointa (494)

Automatyzacja Outlooka (497)

o Model obiektów Outlooka (497)

o Dodawanie i wyświetlanie folderów (498)

o

Dodawanie nowego zadania i wyświetlenie zadań (498)

Tworzenie wiadomości e-mail z załącznikiem (498)

Tworzenie elementów Outlooka (499)

Wyświetlanie domyślnych folderów (500)

Wyświetlenie foldera publicznego (500)

Szukanie elementu w Outlooku (500)

Filtrowanie elementów w Outlooku (500)

Automatyzacja Graph (501)

o Model obiektów Graph (501)

o Tworzenie wykresu (501)

Rozdział 20. Użycie Visual Basic z Accessem (503)

Tworzenie komponentów ActiveX (503)

o Czym są komponenty ActiveX (504)

o Różnice między ActiveX EXE i ActiveX DLL (504)

o Tworzenie komponentu ActiveX (505)

o Kompilowanie biblioteki DLL (508)

o Użycie komponentu ActiveX cSound (509)

o Dystrybucja komponentów ActiveX (510)

o Komponent obsługi błędów (519)

o Dane modułu obsługi błędów (519)

o Komponent cError (520)

Tworzenie formantów ActiveX (520)

o Rodzaje formantów ActiveX (520)

o Atrybuty formantów ActiveX (521)

o Tworzenie programowych formantów ActiveX (521)

o Tworzenie formantów ActiveX interfejsu użytkownika (534)

Część VII Zagadnienia wielodostępu (541)

Rozdział 21. Zagadnienia wielodostępu, serwer plików, blokowanie (543)

Zagadnienia wielodostępu (543)

Przegląd wieloużytkownikowej architektury Jet (544)

Omówienie blokad Jet (545)

o Tryby bazy danych (545)

o Schemat blokowania (547)

o Szczegółowość blokad (548)

Wybór właściwej architektury (548)

Operacje na blokadach (549)

o Określanie stanu blokad (549)

o Obsługa błędów blokowania (551)

o Transakcje (553)

Optymalizacja aplikacji wielodostępnych (555)

o Indeksowanie tabel (555)

o Partycjonowanie aplikacji (555)

Blokady Oracle/SQL Server (555)

Rozdział 22. Bezpieczeństwo (557)

Elementy bezpieczeństwa (558)

o Zabezpieczenie bazy danych hasłem (558)

o System bezpieczeństwa grupy roboczej (558)

Tworzenie grupy roboczej (559)

Użytkownicy i grupy (562)

o Omówienie domyślnych ustawień użytkowników i grup (562)

o Tworzenie użytkowników (563)

o Ustawianie i zmiana hasła użytkownika (563)

o Tworzenie grup (564)

o Przypisywanie użytkowników do grup (565)

o Rozróżnianie między domyślnymi i specjalnymi grupami i użytkownikami (565)

o Poznajemy uprawnienia (566)

o

o

o

o

o

o

o

Tworzenie systemu bezpieczeństwa przy użyciu opcji startowych (568)

Zagadnienia bezpieczeństwa przy użyciu replikacji (569)

Ochrona podzielonych baz danych (570)

o Opcja With OwnerAccess (571)

Bezpieczeństwo systemu klient-serwer (572)

o Zarządzanie użytkownikami (572)

o Wyliczanie grup i użytkowników oraz wyświetlanie przynależności (574)

o Identyfikacja bieżących użytkowników za pomocą ADOX (575)

o Wyszukiwanie użytkowników z pustym hasłem (576)

o Ustawianie i usuwanie hasła (577)

o Zarządzanie prawami własności obiektów (578)

o Zarządzanie wieloma aplikacjami (578)

o Używanie SQL (579)

Zabezpieczanie bazy danych krok po kroku (581)

Częste błędy bezpieczeństwa (581)

Część VIII Publikowanie w sieci za pomocą Accessa 2002 (583)

Rozdział 23. Konfiguracja serwera WWW do publikowania w sieci WWW (585)

Środowisko programistyczne a środowisko produkcyjne (585)

Wybór platformy (586)

o Personal Web Server i Peer Web Services (587)

o Internet Information Server (587)

Co to jest Option Pack (588)

Uruchomienie serwera WWW (589)

o Instalacja (589)

o NT Option Pack dla Windows 95/98 (590)

o Microsoft Transaction Server 2.0 (593)

Zarządzanie i konfiguracja serwera WWW (595)

o Personal Web Manager (595)

o Microsoft Management Console (597)

Zabezpieczanie aplikacji WWW (603)

Różnice pomiędzy witryną a katalogiem wirtualnym (604)

o Co to jest IUSER ? (606)

o Typ systemu plików (606)

o Struktura katalogów i wymagane uprawnienia (607)

o ASP/HTML - położenie i uprawnienia (607)

o Bazy danych - położenie i uprawnienia (607)

Rozdział 24. Przenoszenie Accessa 2002 do sieci WWW za pomocą komponentów sieciowych Office (611)

Czym są komponenty sieciowe Office (611)

o Co potrafią komponenty sieciowe Office (612)

o Wymagane licencje na użycie komponentów sieciowych (612)

Użycie formantu Office Arkusz (613)

o Rozpoczynamy (613)

o Użycie formantu w Accessie (613)

Użycie formantu Office Wykres (616)

o Rozpoczynamy (616)

o Użycie formantu w Accessie (616)

Użycie formantu Office Tabela przestawna (619)

o Rozpoczynamy (619)

Rozdział 25. Użycie stron dostępu do danych (621)

o Czym są strony dostępu do danych? (621)

o Architektura oraz wymagania stron dostępu do danych (622)

Tworzenie Twojej pierwszej strony dostępu do danych (622)

o Oglądanie strony dostępu do danych (625)

Tworzenie interaktywnych odnośników (626)

Łączenie komponentów sieciowych Office z DAP (627)

o Dodanie komponentu sieciowego Arkusz Excel (628)

o

Dodanie komponentu sieciowego Wykres (629)

Skrypty w stronach dostępu do danych (630)

o Zmiana źródła danych w trakcie działania strony (631)

Rozdział 26. Publikowanie w sieci przy użyciu Accessa 2002 i Active Server Pages (633)

Użycie Active Server Pages (633)

Architektura Active Server Pages (634)

o Active Server Pages kontra CGI (635)

o Uruchomienie stron ASP (636)

Rozpoczynamy pracę z Active Server Pages (636)

o Konstrukcja kodu ASP (639)

o Ograniczenia eksportu stron ASP (639)

Active Server Pages (640)

o Silnik ASP (640)

o Skrypty wykonywane na serwerze (640)

o Obiekty aplikacji i sesji (646)

o Użycie obiektów żądań i odpowiedzi (647)

o Plik global.asa (649)

o Przykłady użycia obiektów ASP (650)

o Użycie ADO w aplikacjach ASP (651)

Przykład: tworzenie strony WWW dostępnej dla członków grupy (652)

Publikacja w sieci z Accessa 2002 przy użyciu XML (659)

o Podstawy XML (659)

o Programowe tworzenie pliku XML (662)

Tworzenie wykresów przy użyciu formantu Wykres (664)

Skorowidz (667)

Marcin Szeliga, 2003, Access 2003 PL. Ćwiczenia praktyczne, Helion, Gliwice,

ISBN: 83-7361-226-2

Poznasz:

Tworzenie i konfigurowanie baz danych

Projektowanie tabel

Konstruowanie relacji między tabelami

Wyszukiwanie danych za pomocą kwerend

Wprowadzanie danych przy użyciu formularzy

Tworzenie raportów z wyszukanych danych

Dostęp do baz z poziomu sieci WWW

Pisanie własnych makrodefinicji

HTML

-------------------Laura Lemay, Denise Tyler, 2001, HTML 4. Vademecum profesjonalisty. Wydanie II, Helion, Gliwice,

ISBN: 83-7197-478-7

-------------------Bartosz Danowski, 2002, ABC kaskadowych arkuszy stylów (CSS), Helion, Gliwice,

ISBN: 83-7197-747-6

Książka opisuje tworzenie stron zgodnie z zaleceniami specyfikacji HTML 4.0.1, m.in.:

formatowanie czcionek na stronie WWW;

osadzanie własnych czcionek;

pozycjonowanie elementów;

regulowanie marginesów;

zmiana wyglądu okna przeglądarki i kursora myszki;

formatowanie tabel;

kontrola wyglądu bloków tekstu i nagłówków;

kontrola wyglądu formularzy;

BEZPIECZEŃSTWO PRACY ZE SPRZĘTEM INFORMATYCZNYM

Joel McNamara, 2003, Arkana szpiegostwa komputerowego, Helion, Gliwice,

Poznasz:

Szpiegów komputerowych i ich motywy

Ocenę stopnia zagrożenia Twoich danych

Szpiegowanie a prawo

Włamania fizyczne i wykorzystywanie socjotechniki

Włamania do systemów Windows

Gromadzenie dowodów włamań

Metody szyfrowania informacji

Sposoby łamania haseł i zabezpieczeń

Inwigilację za pomocą monitorowania użycia klawiatury

Szpiegowanie przy użyciu koni trojańskich

Podsłuchiwanie w sieciach przewodowych i bezprzewodowych

Podsłuchiwanie urządzeń elektronicznych

Zaawansowane systemy szpiegostwa komputerowego: Echelon, Carnivore i inne

Sprawdź, jakie jest prawdopodobieństwo, że zostaniesz celem ataku szpiegowskiego.

Dowiedz się, w jaki sposób szpiedzy obchodzą zabezpieczenia i naucz się chronić swoje dane.

Poznaj techniki inwigilacji stosowane przez agencje rządowe

Naucz się korzystać ze skutecznych metod szyfrowania

Zabezpiecz przed podsłuchaniem dane przesyłane przez sieć

JAVA

Patrick Niemeyer, Jonathan Knudsen, 2003, Java. Wprowadzenie, Helion, Gliwice,

ISBN: 83-7197-925-8

Przystępne, a zarazem kompletne wprowadzanie do języka programowania, który zmienił sposób myślenia

wielu programistów. W ostatnich latach Java wyprzedziła pod względem popularności inne języki, takie jak

C++ i Visual Basic, spełniając większość wymagań stawianych przez twórców aplikacji i stała się

najważniejszym językiem nowego pokolenia programistów -- w szczególności projektantów aplikacji

działających w Internecie.

Książka pozwala na przyswojenie podstaw języka Java. Dzięki niej poznasz sam język, biblioteki klas, techniki

programistyczne i idiomy. „Java. Wprowadzenie” zawiera wiele łatwych w zrozumieniu przykładów wraz z

kodem źródłowym. Pozwolą Ci one zapoznać się z wieloma cechami, funkcjami i interfejsami

programistycznymi Javy.

Załączony CD-ROM poza przykładami omawianymi w książce zawiera także pełną wersję J2SE SDK 1.4,

środowisko NetBeans, narzędzie make (Ant) i serwer aplikacji Tomcat z projektu Jakarta oraz BeanShell,

prosty, darmowy język skryptowy Javy napisany przez jednego z autorów tej książki, Pata Niemeyera.

Tematy omówione w tej książce dotyczą:

technik programowania zorientowanego obiektowo,

interfejsów programistycznych serwletów i aplikacji internetowych,

asercji języka i obsługi wyjątków,

pakietu NIO umożliwiającego tworzenie złożonych systemów wejścia-wyjścia,

programowania wykorzystującego wątki,

komponentów Swing służących do budowy okienkowego interfejsu użytkownika

nowych interfejsów programistycznych wersji 1.4: wyrażeń regularnych, właściwości i dzienników

zdarzeń,

JavaBeans i darmowego środowiska NetBeans,

Java Plug-in, podpisywaniu apletów i Java Web Start,

XML (omówiono: SAX, DOM, DTD, XSLT)

"Java. Wprowadzenie " -- spis treści:

Przedmowa (11)

Rozdział 1. Jeszcze jeden język? (17)

Java (17)

Maszyna wirtualna (20)

Java a inne języki programowania (23)

Bezpieczeństwo projektowania (25)

Bezpieczeństwo implementacji (30)

Aplikacja i bezpieczeństwo na poziomie użytkownika (34)

Java i Internet (36)

Java jako podstawowy język aplikacji (39)

Przeszłość i przyszłość Javy (39)

Rozdział 2. Pierwsza aplikacja (43)

WitajJava (43)

WitajJava2: Następna wersja (54)

WitajJava3: Atak przycisków! (62)

WitajJava4: Zemsta Netscape'a (70)

Rozdział 3. Narzędzia pracy (79)

Interpreter Javy (79)

Zmienna classpath (81)

Pliki zasad (83)

Kompilator Javy (87)

Pliki JAR (Java Archive) (89)

Rozdział 4. Język Java (93)

Kodowanie tekstu (93)

Komentarze (94)

Typy (95)

Instrukcje i wyrażenia (101)

Wyjątki (108)

Asercje (119)

Tablice (122)

Rozdział 5. Obiekty w Javie (129)

Klasy (130)

Metody (135)

Tworzenie obiektu (142)

Usuwanie obiektów (145)

Rozdział 6. Związki między klasami (149)

Klasy pochodne i dziedziczenie (149)

Interfejsy (161)

Pakiety i jednostki kompilacji (166)

Widoczność zmiennych i metod (169)

Tablice a hierarchia klas (171)

Klasy wewnętrzne (173)

Rozdział 7. Praca z obiektami i klasami (183)

Klasa Object (183)

Klasa Class (187)

Odbicie (189)

Rozdział 8. Wątki (199)

Wprowadzenie do wątków (200)

Wątki w aplecie (207)

Synchronizacja (210)

Harmonogramy i priorytety (218)

Grupy wątków (223)

Wydajność wątków (224)

Rozdział 9. Praca z tekstem (227)

Inne interfejsy programistyczne związane z tekstem (229)

Klasa String (230)

Przetwarzanie i formatowanie tekstu (238)

Internacjonalizacja (240)

Pakiet java.text (242)

Wyrażenia regularne (246)

Rozdział 10. Podstawowe narzędzia (261)

Narzędzia matematyczne (261)

Daty (266)

Czasomierze (268)

Zbiory (269)

Właściwości (280)

Interfejs Preferences (283)

Interfejs Logging (286)

Obserwatorzy i obserwowani (293)

Rozdział 11. Funkcje wejścia-wyjścia (295)

Strumienie (295)

Pliki (309)

Serializacja (318)

Kompresja danych (321)

Pakiet NIO (324)

Rozdział 12. Programowanie sieciowe (337)

Gniazda (338)

Gniazda datagramów (352)

Prosty protokół serializacji obiektów (356)

Zdalne wywoływanie metod (360)

Skalowalne we-wy z NIO (372)

Rozdział 13. Programowanie dla Internetu (381)

Adresy URL (381)

Klasa URL (382)

Procedury obsługi w praktyce (385)

Rozdział 14. Serwlety i aplikacje internetowe (393)

Serwlety - użyteczne narzędzia (394)

Aplikacje internetowe (394)

Cykl życia serwletu (395)

Serwlety stron WWW (396)

Serwlet WitajKliencie (397)

Odpowiedź serwletu (399)

Parametry serwletu (400)

Serwlet PokazParametry (401)

Zarządzanie sesją użytkownika (403)

Interfejs programistyczny ServletContext (409)

Pliki WAR i ich rozmieszczenie (410)

Ponowne wczytywanie aplikacji internetowych (414)

Strony błędów i indeksów (414)

Bezpieczeństwo i identyfikacja (416)

Filtry serwletów (419)

Tworzenie plików WAR w Ant (427)

Rozdział 15. Swing (429)

Komponenty (432)

Pojemniki (439)

Zdarzenia (445)

Podsumowanie zdarzeń (452)

Robot AWT! (458)

Wielowątkowość w Swing (458)

Rozdział 16. Używanie komponentów Swing (461)

Przyciski i etykiety (461)

Opcje i grupy opcji (465)

Listy i listy rozwijane (467)

Pole z przewijaniem (470)

Granice (472)

Menu (475)

Klasa PopupMenu (478)

Klasa JScrollPane (480)

Klasa JSplitPane (482)

Klasa JTabbedPane (483)

Paski przewijania i suwaki (485)

Okna dialogowe (487)

Rozdział 17. Więcej komponentów Swing (493)

Komponenty tekstowe (493)

Zmiana aktywności (507)

Drzewa (508)

Tabele (513)

Pulpity (520)

Własny wygląd i zachowanie (522)

Tworzenie własnych komponentów (524)

Rozdział 18. Klasy zarządzające układem graficznym (529)

FlowLayout (531)

GridLayout (532)

BorderLayout (533)

BoxLayout (536)

CardLayout (537)

GridBagLayout (538)

Niestandardowe klasy zarządzające układem (553)

Pozycjonowanie bezwzględne (553)

SpringLayout (554)

Rozdział 19. Rysowanie za pomocą 2D API (555)

Większy obraz (555)

Potok renderingu (557)

Krótka podróż po Java 2D (559)

Wypełnianie kształtów (566)

Obrysy kształtów (567)

Używanie czcionek (568)

Wyświetlanie obrazów (573)

Techniki rysowania (576)

Drukowanie (584)

Rozdział 20. Praca z obrazami i innymi mediami (587)

ImageObserver (587)

MediaTracker (590)

Tworzenie danych obrazu (592)

Filtrowanie danych obrazu (603)

Prosty dźwięk (607)

Java Media Framework (608)

Rozdział 21. JavaBeans (611)

Czym jest Bean? (611)

Środowisko programistyczne NetBeans (613)

Właściwości i dostosowanie (617)

Adaptery i dołączanie zdarzeń (618)

Łączenie właściwości (622)

Tworzenie Beans (624)

Ograniczenia projektowania wizualnego (632)

Serializacja kontra generowanie kodu (632)

Dostosowanie danych za pomocą BeanInfo (632)

Ręczne pisanie kodu z Beans (636)

BeanContext i BeanContextServices (641)

Java Activation Framework (642)

Enterprise JavaBeans (642)

Rozdział 22. Aplety (645)

Polityka apletów (645)

Klasa JApplet (646)

Znacznik <APPLET> (657)

Korzystanie z Java Plug-in (662)

Java Web Start (664)

Używanie podpisów cyfrowych (665)

Rozdział 23. XML (675)

Tło (675)

Podstawy XML (677)

SAX (681)

DOM (689)

Walidacja dokumentów (693)

XSL i XSLT (696)

Usługi sieciowe (701)

Dodatek A Procedury obsługi zawartości i protokołu (703)

Dodatek B BeanShell - skrypty w Javie (719)

Słowniczek (725)

Skorowidz (741)

-----------------Marcin Lis, 2002, Java. Ćwiczenia praktyczne, Helion, Gliwice,

ISBN: 83-7197-723-9

INTERNET, POCZTA ELEKTRONICZNA

Leszek Całka i Piotr Kuchta, 1997, Poczta elektroniczna, Helion, Gliwice,

ISBN: 83-86718-79-X

Podstwowe informacje

Szybkie skomponowanie i wysyłanie wiadomości

Pobieranie poczty

Kasowanie wiadomości

Dodatkowe funkcje w oknie służącym do komponowania wiadomości

Tworzenie własnych folderów dla poczty

Kopiowanie i przenoszenie wiadomości między katalogami

Kasowanie folderów

Dołączanie plików do wiadomości

Kopiowanie tekstu

Usprawnienie odpowiadania na korespondencję

Korzystanie z książki adresowej

Lista dystrybucyjna

Obsługa kilku skrzynek pocztowych

Tworzenie automatycznego podpisu

Niestandardowe wykorzystanie poczty elektronicznej:

Automatyczne odpowiadanie na wiadomość

Listy korespondencyjne

Grupy dyskusyjne Usnet, Ftpmail (ftp przez pocztę elektroniczną)

Wysyłanie anonimowych listów

Bennett Falk, 1996, Internet - wyd. III, Helion, Gliwice,

ISBN: 83-86718-47-1

INNE

Tomasz Ogrodnik, 1995, Archiwizatory dla każdego. Wydanie III, Helion, Gliwice,

ISBN: 83-85701-86-9