Narzędzia anonimizujące działania w Internecie...

85

Kamil Kucharski

Narzędzia anonimizujące działania w Internecie

jako instrumentarium do prowadzenia operacji informacyjnych

w ramach wojny hybrydowej

Strategia wojny polega na przebiegłości i stwarzaniu złudzeń. Dlatego, jeśli jesteś do czegoś zdolny, udawaj

niezręcznego, jeśli jesteś aktywny, stwarzaj pozory bierności. Jeśli jesteś blisko, stwórz pozory dużej odległości,

jeśli uwierzą, że jesteś daleko, znajdź się niespodziewanie

blisko. Staraj się wprowadzić wroga w błąd, stwórz dezorganizację w jego armii i dopiero wtedy uderzaj.

Sun Tzu, Sztuka wojny1

Bezpieczeństwo to subiektywny stan poczucia braku zagrożeń, który, zgodnie

z kategoryzacją Abrahama Maslowa, jest niezbędny do stabilnej i zrównoważonej

realizacji potrzeb wyższego rzędu (np. przynależności, szacunku czy samorealizacji)2. Warto zauważyć, że w obliczu aktywności organizacji terrorystycznych, sytuacji na wschodzie Ukrainy czy konfliktów prowadzonych np. w Syrii i Afryce,

kategoria bezpieczeństwa nabiera coraz większego znaczenia dla społeczeństw

współczesnego świata. Jest to zagadnienie wielowymiarowe i interdyscyplinarne.

W literaturze przedmiotu wyróżnia się m.in. bezpieczeństwo wewnętrzne, zewnętrzne, polityczne, społeczne, gospodarcze, energetyczne. W ostatnich latach szczególnego znaczenia nabrał obszar cyberprzestrzeni, który ze względu na postęp techniczny i technologiczny warunkujący ciągłe zmiany i zakres funkcjonowania obejmujący

cały glob, stał się również istotnym problemem w aspekcie bezpieczeństwa państwa

i społeczeństwa.

Stara-nowa wojna hybrydowa

Pojęcie „wojny hybrydowej”, które w ostatnim czasie stało się popularne

w mediach i opracowaniach naukowych, jest zjawiskiem trudnym do zdefiniowania.

Nie oznacza to jednak, że ludzkość wcześniej nie doświadczyła tego rodzaju konfliktu. Jacek Reginia-Zacharski trafnie zauważył, że błędem jest traktowanie wojen

hybrydowych jako czegoś nowego. Zaznaczył, że (…) konflikty zbrojne zawsze były

w pewnym sensie „hybrydowe”, bądź mogły się nimi stać3. Wzrost liczby tego rodzaju działań jest spowodowany postępującym procesem globalizacji i rewolucji teleinTekst dostępny online na stronie: http://www.lazarski.pl/pl/pobierz/837/ [dostęp: 1 IX 2015].

L. Hostyński, Wartości w świecie konsumpcji, Lublin 2006, s. 24–30.

3

J. Reginia-Zacharski, Wojna w świecie współczesnym. Uczestnicy, cele, modele, teorie, Łódź 2014,

s. 303–304.

1

2

86

Kamil Kucharski

formatycznej oraz technologicznej, co jednocześnie upowszechnia nowe rozwiązania

w sztuce wojennej.

Problemy w zdefiniowaniu wojny hybrydowej sprawiły, że wciąż nie jest jasne,

co należy rozumieć pod tym pojęciem. Mogą to być klasyczne operacje z wykorzystaniem sił zbrojnych, połączone z przestępczością zorganizowaną prowadzoną na

terenie państwa przeciwnika, mające na celu osłabienie aparatu państwowego tego

państwa. Mogą to być również ataki teleinformatycze na systemy infrastruktury krytycznej oraz działania z zakresu tzw. soft power4. Literatura przedmiotu podkreśla

jednak istotną cechę wspólną wojen hybrydowych – ich uczestnikami są podmioty

państwowe oraz inne (niesymetryczne), których działania nie zawsze są związane ze

sferą stricte militarną5.

Założony w 1966 r. Sztokholmski Międzynarodowy Instytut Badań nad Pokojem (Stockholm International Peace Research Institute – SIPRI), w opublikowanym

roczniku SIPRI Yearbook 2015 Armaments, Disarmament and International Security,

zwraca uwagę, że od 2010 r. liczba konfliktów określanych mianem non-state conflict

wzrasta6 (wykres 1). Do tej kategorii zalicza się m.in. ataki ugrupowań terrorystycznych, ekstremistów, separatystów, a także ataki teleinformatyczne i inne, które nie są

jasno definiowane jako międzypaństwowe.

Wykres 1. Liczba konfliktów zbrojnych w latach 2004­–2013.

Źródło: SIPRI Yearbook - Summary [online], s. 7, www.sipri.org/yearbook/2015 [dostęp: 1 IX 2015].

4

Więcej o soft power zob. P. Olszewski, Strategia soft power Unii Europejskiej a euroatlantycka współpraca

w wielobiegunowym świecie, w: System euroatlantycki w wielobiegunowym ładzie międzynarodowym,

J.M. Fiszer, P. Olszewski (red.), Warszawa 2013, s. 41–48.

5

J. Reginia-Zacharski, Wojna w świecie współczesnym..., s. 295–298.

6

www.sipri.org/yearbook/2015 [dostęp: 1 IX 2015].

Narzędzia anonimizujące działania w Internecie...

87

Oblicza konfliktów zmieniały się na przestrzeni lat, co doskonale zauważył Alvin

Toffler w swojej koncepcji fal. Autor wyróżnił trzy rodzaje fal (związanych z okresami

w historii świata), które wpływały na obraz świata i toczących się wojen:

1) fala agrarna,

2) fala industrialna,

3) fala informacyjna.

Pierwszy z definiowanych przez Tofflera okresów to czas rewolucji agrarnej, który doprowadził do powstania przednowoczesnych społeczeństw. Autor zaznaczał, że

fala agrarna przyczyniła się do szybszego rozwoju państw oraz pojawienia się wielu

nowych zjawisk społecznych i politycznych. Adekwatnie do tego okresu prowadzone

wojny charakteryzowały się ograniczeniami w technice, komunikacji, organizacji, logistyce czy administracji7. Jak pisze Stanisław Koziej, wojna w fali agrarnej polegała

na (…) bezpośredniej walce człowieka z człowiekiem przy wykorzystaniu prostych narzędzi walki8.

Druga fala, powiązana bezpośrednio z rewolucją przemysłową, przyniosła zupełnie nowy sposób postrzegania wojny. Warto zaznaczyć, że w tym okresie obraz

wojny i przemiany industrialne wzajemnie na siebie oddziaływały. Nie tylko postęp

przemysłowy wpływał na sposób prowadzenia konfliktu zbrojnego, lecz także sama

wojna determinowała zmiany w procesach gospodarczych i wytwórczych. W tym czasie upowszechniono m.in. stosowanie standaryzacji oraz wykorzystywanie części zamiennych. Druga fala to etap, w którym stworzono broń i narzędzia zwiększające siłę

rażenia państw zaangażowanych w konflikt. Ostatecznie, zdaniem Tofflera, (…) masowe zniszczenie zaczęło odgrywać taką samą rolę w doktrynie wojskowej, jak masowa

produkcja w gospodarce9. Osiągnięto wówczas swoisty szczyt rozwojowy w zakresie

tworzenia broni o możliwie największej sile rażenia, którego przejawem było zastosowanie broni jądrowej.

Trzecia fala opisywana w tofflerowskiej koncepcji to w rzeczywistości połączenie fali drugiej (produkcji masowej) oraz rewolucji technologicznej i informacyjnej.

Wówczas powstały również pojęcia takie, jak „kultura informacyjna” i „cywilizacja

informacyjna”. Informacja stała się towarem, który ma swoją wartość i określa rzeczywistość. Zmieniło się oblicze prowadzonych wojen. Coraz częściej, w działaniach

zbrojnych jest wykorzystywana nowoczesna technika wojskowa (bezzałogowe obiekty latające, rakiety dalekiego zasięgu, lokalizatory itp.)10. Wraz z pojawieniem się trzeciej fali wzrosło znaczenie działań niemilitarnych i nieregularnych, które ostatecznie

doprowadziły do popularyzacji pojęć: „wojna hybrydowa” i „zagrożenie asymetryczne”. Na tej podstawie można wnioskować, że trudne do jednoznacznego zdefiniowania

komponenty wojny hybrydowej zależą od poziomu rozwoju społeczeństw będących

stroną konfliktu. Pojawił się nowy obszar ruchów wojennych – przestrzeń teleinformatyczna. Popularna sieć Internet stała się doskonałym środkiem do ataków, które mogą

być brzemienne w skutki (wywołując np. chaos informacyjny albo paraliż komunikaA. Toffler, H. Toffler, Wojna i antywojna. Jak przetrwać na progu XXI wieku?, Poznań 2006, s. 41–44.

S. Koziej, Wstęp do teorii i historii bezpieczeństwa (skrypt internetowy), Warszawa 2010, s. 22; koziej.pl/

materialy–dydaktyczne [dostęp: 1 IX 2015].

9

A. Toffler, H. Toffler, Wojna i antywojna..., s. 46–51.

10

Tamże, s. 75–80. Zob. także A. Toffler, H. Toffler, Trzecia fala, Poznań 2006, s. 179–185.

7

8

88

Kamil Kucharski

cyjny), a są stosunkowo bezpieczne dla agresora (ze względu na odległość i poczucie bezkarności). W dobie postępu technicznego i informacyjnego oczywiste stało się

wykorzystywanie np. ataków hakerskich, które wspierają działania konwencjonalne

i pomagają osiągnąć założony cel.

Cyberprzestrzeń jako nowy obszar działań w wojnie hybrydowej

Zdaniem organizacji międzynarodowej Internet Society zajmującej się m.in.

popularyzacją World Wide Web (…) Internet daje możliwość, jednocześnie na całym świecie, nadawania i rozpowszechniania informacji. Jest medium współpracy

i interakcji między ludźmi a komputerami, bez względu na położenie geograficzne11.

Wykorzystanie World Wide Web stało się więc jednym z obszarów zainteresowań krajów zaangażowanych w prowadzenie działań wojennych. Popularność tego medium

gwarantuje dostęp do dużej liczby odbiorców przy jednocześnie niskich kosztach

prowadzonych operacji. Doskonałym przykładem działalności informacyjno-propagandowej w przestrzeni teleinformatycznej, która ma za zadanie wspierać politykę

stosującego ją państwa, jest zalew informacyjny i propaganda rozprzestrzeniana przez

Federację Rosyjską. Zjawisko działalności informacyjno-propagandowej, tak jak

i wojna hybrydowa, nie jest nowe. Operacje psychologiczne (PSYOPS) oraz operacje

informacyjne (INFOOPS) funkcjonują w wielu krajach na świecie. Niemniej jednak

to Rosja w ostatnim czasie jest najlepszym przykładem potwierdzającym istotę działań propagandowych dla realizacji własnych celów. Jak podkreśla Gabriel Nowacki,

(…) rosyjscy teoretycy rozumieją, że w dobie informacyjnej wszyscy do pewnego stopnia są podatni na manipulacje12. Autor podaje przykład działań informacyjno-propagandowych Moskwy za czasów drugiej operacji czeczeńskiej w latach 1999–2000.

Wówczas retorykę Kremla rozpowszechniano za pomocą ulotek perswazyjnych, programów radiowych (w języku czeczeńskim i rosyjskim) oraz przy okazji bezpośrednich spotkań z ludnością cywilną (podczas których jednocześnie przekazywano materiały drukowane i retransmitowano programy radiowe)13.

Dla Federacji Rosyjskiej (ale nie tylko dla tego kraju14) szczególnego znaczenia w kontekście prowadzenia działań informacyjnych nabrała cyberprzestrzeń. Jak

podkreśla Yannick Harrel, (…) cyberprzestrzeń pozwala korzystać z relatywnej dyskrecji, umożliwia uderzenie szybkie bądź z opóźnieniem, prowadzenie działań synchronicznych czy też asynchronicznych, osłabiających siły wroga15. Zaangażowanie

się Kremla w operacje informacyjne (propaganda, dezinformacja i ataki teleinformatyczne) wspierające prorosyjskich separatystów podczas konfliktu we wschodniej części Ukrainy jest powszechnie znane. W tym kontekście szczególnie popularna była

11

D. Marczuk, K. Kucała, Wolność słowa w świecie wirtualnym – wartość nadużywana, w: Zagrożenia

cyberprzestrzeni i świata wirtualnego, J. Bednarek, A. Andrzejewska (red.), Warszawa 2014, s. 148.

12

G. Nowacki, Organizacja i prowadzenie działań psychologicznych w wybranych państwach, Toruń 2004,

s. 145–146.

13

Tamże, s. 148–151.

14

Na przykład Chińska Republika Ludowa dysponuje organem Zongcan Sanbu, który jest odpowiedzialny za

prowadzenie tzw. CyberPsyOps (Cyber Psychological Operations). Polskę reprezentuje w tym zakresie założona

w 2002 r. w Bydgoszczy Centralna Grupa Działań Psychologicznych, która odpowiada m.in. za wsparcie Sił

Zbrojnych RP oraz wojsk Sojuszu Północnoatlantyckiego podczas realizowanych operacji. Więcej na ten temat

na portalu www.jednostki-wojskowe.pl/index.php?option=com_content&view=article&id=311&Itemid=27

[dostęp: 1 IX 2015].

15

Y. Harrel, Rosyjska cyberstrategia, Warszawa 2014, s. 149.

Narzędzia anonimizujące działania w Internecie...

89

aktywność grupy hakerów Cyberberkut, która m.in. masowo umieszczała w Internecie

autentyczne wiadomości z pominięciem istotnych faktów, które zupełnie zmieniały

obraz konfliktu16.

Rewolucja informacyjna, która m.in. determinuje intensywność procesu globalizacji, w istotny sposób wpłynęła na zmianę modelu komunikacji społecznej, ułatwiając nawiązywanie kontaktu pomiędzy ludźmi, przy jednoczesnym ograniczaniu

bezpośredniej interakcji. Internet, telefon i telewizja tworzą sferę masowego przekazu,

który zalewa społeczność na całym świecie. Środki te (…) poszerzają możliwości percepcji, zwiększają szanse wyrażania opcji politycznych, kulturowych, filozoficznych,

interakcji z innymi, rozumienia procesów społecznych, reakcji na zmiany itp.17 Naturalne więc stało się wykorzystanie nowych form komunikacji do prowadzenia działań

wpisujących się w koncepcję wojny hybrydowej. Istotnym problemem pozostaje jednak anonimowość w sieci, która sprawia, że przekaz staje się trudny do zwalczenia,

a autorzy i mocodawcy trudni do ustalenia.

Narzędzia służące do anonimizacji aktywności w Internecie

Zachowanie anonimowości w sieci to narastający problem współczesnego społeczeństwa. Coraz częściej podejmuje się dyskusję na temat internetowej prywatności, a incydenty, takie jak ujawnienie przez Edwarda Snowdena skali inwigilacji

w World Wide Web, intensyfikują debatę publiczną. Najprostszym sposobem na pozostanie incognito jest zwyczajna ostrożność. Sami decydujemy, czy w cyberprzestrzeni

posługujemy się własnym imieniem i nazwiskiem, czy też internetowym nickiem18.

Literatura przedmiotu wskazuje, że najlepszym sposobem na zachowanie prywatności

jest kontrola nad przepływem informacji. Prosta zasada – myślenie przed opublikowaniem – to klucz do zachowania bezpieczeństwa swoich danych19. Aktorzy sceny

międzynarodowej oraz organizacje pozapaństwowe zainteresowane prowadzeniem

działań informacyjnych, mając do dyspozycji potęgę cyberprzestrzeni, również stoją przed problemem maskowania swojej działalności. W odpowiedzi na potrzeby nie

tylko zwykłych użytkowników, lecz także tych zainteresowanych aktywnością z zakresu wojny hybrydowej, powstały narzędzia, które mogą pomóc ochronić tożsamość

internauty. Wśród nich wyróżnia się: TOR, System TAILS, serwery proxy, generatory

tożsamości oraz anonimowe skrzynki e-mail.

TOR

The Onion Router (TOR) to projekt zapobiegający analizie ruchu sieciowego.

Doskonałym słowem opisującym funkcjonowanie TOR jest „cebula”. Metafora ta, nie

bez przyczyny wykorzystana w nazwie projektu, odwołuje się do warstwowej budowy

cebuli, która tak jak TOR uniemożliwia sprawdzenie tego, co znajduje się w środku.

Inaczej mówiąc, pod każdą warstwą znajduje się kolejna. Stąd też przesyłanie paTamże, s. 12–13.

T. Goban-Klas, P. Sienkiewicz, Społeczeństwo informacyjne: szanse, zagrożenia, wyzwania,

Kraków 2009, s. 40.

18

Tzn. pseudonimem.

19

Ł. Kołodziejczyk, Prywatność w Internecie: postawy i zachowania dotyczące ujawniania danych

prywatnych w mediach społecznościowych, Warszawa 2014, s. 66.

16

17

90

Kamil Kucharski

kietów danych w TOR określono jako „trasowanie cebulowe” (onion routing). Przez

TOR użytkownik sieci ma dostęp do ukrytej treści Internetu, tzw. Deep Web lub Dark

Web. Jest to niezwykle ważna część sieci, gdyż według „The Guardian” – znane silniki wyszukiwarek internetowych, takie jak Google czy Yahoo, mają dostęp jedynie do

0,03 proc. zasobów Internetu20. Pozostała część to głęboka sieć, do której dostęp mają

użytkownicy korzystający z odpowiedniego oprogramowania i posiadający właściwą

wiedzę.

Inicjatorami sieci TOR byli programiści Roger Dingledine, Nick Mathewson

oraz Paul Syverson, którzy przy wsparciu Centrum Badawczego Marynarki Wojennej

USA rozpoczęli w 2002 r. pracę nad projektem21. Serwery tworzące sieć w pierwszym okresie jej działania były umiejscowione jedynie w Stanach Zjednoczonych oraz

Niemczech. Wówczas, co okazało się szczególnie istotne, powstały pierwsze ukryte usługi dla użytkowników sieci (specjalne portale i kanały wymiany informacji).

W 2004 r. sieć została przejęta przez prywatny podmiot – firmę Electronic Frontier

Foundation. Obecnie rozwijają ją sami użytkownicy (współtworzący organizację non

profit o nazwie TOR Project), którzy podłączając się do TOR, tworzą kolejne warstwy

tej najpopularniejszej sieci anonimizujacej na świecie. Siedziba TOR Project znajduje

się w Stanach Zjednoczonych22.

Zabezpieczenie ruchu sieciowego w TOR przebiega w kilku etapach. Pierwszym

krokiem jest uruchomienie aplikacji TOR Browser, która jest przeglądarką przypominającą wizualnie zmodyfikowany program Mozilla Firefox. Po uruchomieniu użytkownik pobiera listę węzłów z oficjalnego serwera. Użytkownik sieci, próbując połączyć się z innym serwerem (np. udostępniającym usługę witryny internetowej), łączy

się z losowym węzłem.

Na początku każdy pakiet danych ma ustalaną drogę wybieraną z listy węzłów.

Istotnym jest, że żaden węzeł nie zapamiętuje tego, co otrzymał, odkodował i przesłał

dalej. Generalnie ujmując w strukturze TOR, należy wyróżnić trzy rodzaje węzłów:

1. Wejściowy – Entry Node,

2. Przekaźnikowy – Relay Node,

3. Wyjściowy – Exit Node23.

Następnie zaszyfrowany pakiet danych jest przesyłany do innych losowo wybranych węzłów przekaźnikowych, aby ostatecznie tzw. węzeł brzegowy (wyjściowy)

połączył się z serwerem. Warto zaznaczyć, że połączenie między ostatnim węzłem

a serwerem jest jawne (ostatni węzeł rozszyfrowuje dane), wszystkie natomiast połączenia między węzłami przekaźnikowymi są chronione kryptograficznie. Cała sieć

TOR jest zdecentralizowana.

Charakterystyczną cechą witryn w sieci jest alias domeny (alternatywna nazwa

domeny internetowej – przyp. red.). W Internecie przyjęło się wiele oznaczeń, które

zwykle utożsamiają domenę z krajem lub prowadzoną działalnością. Przykładem jest:

*.pl dla Polski, *.de dla Niemiec czy *.co.uk dla Wielkiej Brytanii. Inne aliasy to

www.sickchirpse.com/deep–web–guide/ [dostęp: 1 V 2015].

T. Ciborski, Ukryta tożsamość. Jak się obronić przed utratą prywatności?, Gliwice 2015, s. 91.

22

www.onion–router.net/History.html [dostęp: 1 V 2015].

23

M. Górka, Cyberbezpieczeństwo jako podstawa bezpieczeństwa państwa i społeczeństwa w XXI wieku,

Warszawa 2014, s. 37.

20

21

Narzędzia anonimizujące działania w Internecie...

91

np. *.org dla organizacji lub *.gov dla witryn rządowych. Sieć TOR posiada swój indywidualny alias: *.onion, który znajduje się za dodatkową zaporą sieciową (firewallem)

oraz jest ukryty przed Network Address Translation (NAT24), tj. mówiąc w uproszczeniu – usługą, która zmienia adres strony na bardziej czytelny. W konsekwencji adresy

w sieci TOR to ciągi losowych znaków, co dodatkowo utrudnia znalezienie odpowiedniej witryny. Mówiąc inaczej, dostęp do właściwych treści mają osoby, które wiedzą,

jak ich szukać. W odpowiedzi na to powstały serwisy funkcjonujące zarówno w sieci TOR, jak i w ogólnodostępnym Internecie, które zawierają listy serwerów TOR.

W przeciwnym razie dostęp do niektórych usług byłby praktyczne niemożliwy25. Sposób działania sieci TOR został przedstawiony na rysunku 1.

Rys. 1. Przepływ pakietu danych w sieci TOR.

Źródło: Opracowanie własne na podstawie M. Górka, Cyberbezpieczeństwo jako podstawa…, s. 35–38.

Użytkownik po pobraniu listy dostępnych węzłów (czarna strzałka) wpisuje

w przeglądarkę adres, z którym chce się połączyć (np. ABC.onion – połączenie pomarańczowe). Następnie pakiet danych jest wysyłany do losowo wybranego węzła,

który przekazuje go do kolejnego losowo wybranego węzła i tak aż do trafienia na

węzeł brzegowy. Węzeł brzegowy, po rozszyfrowaniu danych, zwraca się do serwera

o udostępnienie usługi, np. witryny. Wówczas na ekranie użytkownika pojawia się

obraz domeny (w pierwszym przypadku ABC.onion).

Kiedy użytkownik chce otworzyć inną witrynę (np. XYZ.onion – strzałki niebieskie) wszystkie czynności wykonywane są analogicznie, ale zmienia się trasa przesyłanego pakietu danych. Co więcej – nawet powtórne połączenie się z przykładową

24

Network Address Translation – usługa konwertująca adres IP na inny. Więcej na ten temat: P.G. Sery,

J. Beale, Serwery internetowe Red Hat Linux, Gliwice 2004, s. 88–89.

25

M. Górka, Cyberbezpieczeństwo jako podstawa…, s. 37–38.

92

Kamil Kucharski

witryną ABC.onion nie odbywa się dwa razy przez taką samą trasę węzłów. Takie zasady funkcjonowania TOR sprawiają, że przeanalizowanie ruchu sieciowego, a co za

tym idzie – zidentyfikowanie osoby, która wysyła zapytanie do sieci, jest niemożliwe.

TOR tworzą użytkownicy, którzy podłączają się do sieci. Każdy dodatkowy

komputer korzystający z TOR może być węzłem przekaźnikowym lub brzegowym.

W związku z tym sieć się rozrasta, tworząc pajęczynę powiązań uniemożliwiających

zidentyfikowanie jej poszczególnych użytkowników. Skalę przedsięwzięcia obrazuje

wykres 2 przedstawiający liczbę użytkowników TOR w USA w okresie od 1 stycznia

2014 r. do 1 stycznia 2015 r.

Wykres 2. Liczba użytkowników TOR w USA od 1 stycznia 2014 do 1 stycznia 2015 r.

Źródło: https://metrics.torproject.org [dostęp: 1 V 2015].

Jak widać, popularność usługi nie jest stała, ale wciąż utrzymuje się na wysokim

poziomie. Tylko w Stanach Zjednoczonych liczba użytkowników wynosi ponad

300 tys. TOR działa w każdym kraju na świecie, w którym są dostępne Internet i komputery. Oznacza to, że zidentyfikownie osoby znajdującej się po drugiej stronie monitora jest prawie niemożliwe. Trzeba jednak pamiętać o kilku podstawowych zasadach,

których należy przestrzegać podczas korzystania z TOR26.

Przede wszystkim twórcy TOR zwracają uwagę na konieczność korzystania

wyłącznie z oprogramowania projektu. Oznacza to, że użytkownik, chcąc zachować

anonimowość, nie powinien łączyć przeglądarki obsługującej TOR z innymi aplikacjami. TOR Browser (aplikacja obsługująca sieć) jest jedynym i oficjalnym narzędziem

do poruszania się po anonimowej sieci. Korzystanie z zamienników i innych rozwiązań

może narazić na zdemaskowanie, ponieważ nie ma pewności, czy wykorzystywane

narzędzie jest odpowiednio skonfigurowane.

Drugim zaleceniem twórców jest niewykorzystywanie transmisji danych torrent

przez sieć TOR. Torrent to protokół służący do wymiany plików, działający tak, że

26

www.torproject.org/download/download.html.en#warning [dostęp: 10 V 2015].

Narzędzia anonimizujące działania w Internecie...

93

konkretne dane są udostępniane przez użytkowników sieci, a nie serwer. Członkowie

TOR Project zwracają uwagę, że nawet jeśli program wymiany plików torrent pracuje

wyłącznie w sieci TOR, to bardzo często zmusza on użytkownika do udostępnienia swojego prawdziwego adresu IP komputera, po którym można zostać zidentyfikowanym.

Kolejnym działaniem, któremu należy zapobiegać w aplikacji TOR, jest instalowanie wtyczek użytkownika. Popularne pluginy, takie jak Flash (odpowiedzialny

za wyświetlanie treści flash) czy JavaScript, są często niedopracowane i niezabezpieczone pod kątem użytkowania sieci TOR. Oznacza to, że mogą być tzw. wąskim

gardłem zachowania prywatności i narazić użytkowanika na zdemaskowanie.

Czwartą zasadą korzystania z TOR jest upewnienie się, czy nawiązywane połączenie przebiega za pomocą protokołu SSL. (...) Używanie protokołu SSL zapewnia

większą prywatność i bezpieczeństwo niż nieszyfrowane połączenie sieciowe. Ogranicza ryzyko przechwycenia informacji i wykorzystania ich do niewłaściwych celów

przez osoby trzecie. Wielu internautów czuje się bardziej komfortowo, kiedy udostępniają dane dotyczące płatności lub inne dane osobiste, korzystając z połączenia SSL27.

Mimo że połączenie między węzłami przekaźnikowymi w sieci jest szyfrowane, to

ostateczny wynik tego, co ukazuje się na monitorze, całkowicie zależy od strony internetowej, na którą użytkownik wchodzi. Inaczej mówiąc, jeśli strona, z którą następuje

połączenie, jest szyfrowana protokołem SSL (początek adresu zaczyna się od https), to

można być pewnym bezpieczeństwa tego połączenia.

Piąta zasada korzystania z TOR Browser dotyczy zachowania się w stosunku do

pobranych plików. Członkowie projektu zalecają otwieranie pobranych danych dopiero po wylogowaniu się z sieci. Szczególnie niebezpieczne są pliki pakietu Office oraz

popularne PDF, ponieważ te dokumenty mogą zawierać źródła i hiperłącza odnoszące

do pobrania danych przez program działający poza siecią TOR. Warto zaznaczyć, że

przeglądarka sieci TOR ostrzega komunikatem przed próbą otwarcia pliku bezpośrednio po jego ściągnięciu.

Ostatnia zasada korzystania z TOR dotyczy samego ruchu sieciowego. Twórcy

tego projektu nie wykluczają, że urządzenia monitorujące sieć będą w stanie nauczyć

się mapy węzłów i rozróżnić użytkowników, którzy z niej korzystają. Rozwiązaniem

tego problemu jest połączenie się z TOR w trybie przekaźnika. Wówczas również

przez nasz adres IP będą przesyłane pakiety danych innych użytkowników z całego

świata. Tym samym twórcy zachęcają do popularyzacji TOR wśród znajomych, ponieważ im więcej użytkowników, tym sieć jest bardziej bezpieczna.

System Linux TAILS

Z siecią TOR jest ściśle związany system The Amnesic Incognito Live System,

znany jako TAILS. Jest to produkt oparty na darmowym systemie operacyjnym Debian GNU/Linux. Warto zaznaczyć, że TAILS można uruchomić z płyty DVD, pamięci USB lub karty SD na dowolnym komputerze, niezależnie od przeinstalowanego

systemu. Ogromną jego zaletą jest również fakt, że nie pozostawia po sobie śladów

użytkowania.

27

http://support.google.com/adwords/answer/2580401?hl=pl [dostęp: 12 V 2015].

94

Kamil Kucharski

TAILS to system operacyjny (podobnie jak Windows firmy Microsoft, Mac OS

firmy Apple lub Ubuntu – jedna z najbardziej popularnych dystrybucji Linuxa), który

jest specjalnie stworzony i skonfigurowany do wykorzystywania sieci TOR oraz I2P28.

Zawiera on takie narzędzia, jak komunikator, przeglądarka internetowa lub program

pocztowy, które działają wyłącznie w sieciach anonimizujących, zapewniając tym samym pełną prywatność jego użytkownikom. Istotną cechą TAILS jest to, że system

automatycznie blokuje próbę uruchomienia aplikacji działającej poza siecią anonimizującą. Dzięki temu wyklucza on możliwość popełnienia prostych błędów, które mogłyby doprowadzić do ujawnienia tożsamości osoby po drugiej stronie monitora.

Tomasz Ciborski zwrócił uwagę, że (…) TAILS, dzięki swoim gwarancjom bezpieczeństwa, stał się jednym z obiektów zainteresowań NSA. Anonimowy pracownik

Agencji (…) nazwał go oprogramowaniem polecanym na forach o tematyce ekstremistycznej29. Ekran startowy systemu TAILS został przedstawiony na rysunku 2.

Rys. 2. Wygląd systemu TAILS.

Źródło: http://i1-linux.softpedia-static.com/screenshots/Tails_1.png [dostęp: 1 IX 2015].

Jak widać, system jest wyposażony w skatalogowany zestaw oprogramowania,

które zapewnia nie tylko anonimowość, lecz także wszelkie podstawowe funkcjonal28

Druga po TOR popularna sieć do anonimizacji. Więcej o I2P na stronie projektu: https://geti2p.net/en/

about/intro [dostęp: 1 IX 2015] oraz w publikacji T. Ciborski, Ukryta tożsamość…, s. 156–160.

29

T. Ciborski, Ukryta tożsamość…, s. 163–164.

Narzędzia anonimizujące działania w Internecie...

95

ności systemu operacyjnego (edytory graficzne, tekstowe, odtwarzacze plików multimedialnych). W górnym pasku narzędzi użytkownik ma dostęp m.in. do przeglądarki

TOR, aplikacji e-mail oraz komunikatora, który ochrania tożsamość osoby korzystającej z TAILS. Konfiguracja przebiega automatycznie. Po podłączeniu się do sieci

Wi-Fi użytkownik dostaje powiadomienie, że komputer i system są skonfigurowane

do działania w sieci TOR. Co ciekawe – żadne treści zapisane w systemie TAILS nie

są dostępne na użytkowanej jednostce z pozycji innego systemu (włącznie z plikami

tekstowymi czy obrazami).

Serwery proxy

Analizując działanie serwerów proxy oraz sieci TOR, należy stwierdzić, że występuje wiele podobieństw między tymi rozwiązaniami. Proxy to inaczej serwer przekaźnikowy, który pośredniczy w przesyłaniu informacji. Obrazując działanie proxy,

można powiedzieć, że odbiera on żądanie wyświetlenia strony WWW o określonym

adresie, a następnie zwraca się do serwera strony WWW, przekazując to żądanie jako

swoje własne. W rezultacie serwer WWW przesyła pakiet danych do proxy, a ten przekazuje je do użytkownika. Jak pisze Witold Wrotek, (…) jednym z zastosowań serwera

proxy jest ukrywanie tożsamości komputera. W tym przypadku serwer proxy powinien

znajdować się jak najdalej od komputera30. Najlepszym rozwiązaniem jest wykorzystanie serwera proxy znajdującego się w innym kraju. Wówczas administrator, który bada ruch sieciowy, jest przekonany, że zapytanie dotyczące wyświetlenia strony,

opublikowane komentarze lub inne treści jest umieszczone przez użytkownika, przebywającego w rzeczywistości na terenie Federacji Rosyjskiej, pochodzą ze Stanów

Zjednoczonych, Ukrainy, Niemiec czy też z Polski.

Wpisując w wyszukiwarkę Google hasło „free proxy server”, otrzymuje się ponad 7 mln wyników. Jedne z najpopularniejszych to serwery hide.me/en/proxy oraz

anonproxy.eu. Nie należy jednak korzystać z tych konkretnych dwóch serwisów, ponieważ ich popularność zależy m.in. od prędkości wyświetlania danych, obsługiwanych formatów oraz dostępności (tzn. czasu online), tj. cech, które mogą ulec zmianie.

Jeśli użytkownikowi zależy, aby jego adres IP był utożsamiany z konkretnym państwem, do wyszukiwanego hasła można dodać kraj, np. „free proxy Ukraine” lub „free

proxy UK”, a w rezultacie opublikowane z wykorzystaniem tych serwerów treści będą

widoczne jako ukraińskie lub brytyjskie.

Warto zaznaczyć, że ukrywanie tożsamości za pośrednictwem proxy nie wymaga

korzystania jedynie z listy serwerów, które zwraca wyszukiwarka. Dostawcy oprogramowania wśród najpopularniejszych darmowych przeglądarek (Chrome, Mozilla

Firefox, Opera) udostępniają wtyczki (wspomniane wcześniej pluginy), które po uruchomieniu zmieniają użytkownikowi automatycznie serwer proxy. Tym samym korzystanie z tego rozwiązania jest jeszcze łatwiejsze. Dla przykładu, w przeglądarce

Mozilla Firefox użytkownik ma do dyspozycji m.in. wtyczki Best Proxy Switcher,

Elite Proxy Switcher, Proxy Selector oraz Proxy Tool.

30

W. Wrotek, Sieci komputerowe, Gliwice 2008, s. 274–275.

96

Kamil Kucharski

Generatory tożsamości i anonimowe skrzynki e-mail

Swoistym uzupełnieniem opisanych powyżej narzędzi są generatory fałszywych tożsamości oraz anonimowe skrzynki e-mail. Generator tożsamości to proste

narzędzie działające w ramach aplikacji webowej. Jak sama nazwa wskazuje, tworzy

on spójne zestawienie informacji osobowych, które można wykorzystać w procesie

np. rejestracji do różnych serwisów. Przykładowym, sprawnie działającym generatorem tożsamości, jest FakeNameGenerator (fakenamegenerator.com). Witryna ta, przed

procesem tworzenia danych, umożliwia m.in. wybór płci oraz kraju zamieszkania fałszywej tożsamości. Program wyświetla takie informacje, jak: imię, nazwisko, PESEL,

numer telefonu, adres e-mail, a nawet dane karty kredytowej. Przykład działania fakenamegenerator.com przedstawia rysunek 3.

Rys. 3. Wynik działania Fake Name Generator przy danych wejściowych: Male, Polish,

Poland.

Źródło: Opracowanie własne. Ewentualna zbieżność danych przypadkowa. Wygenerowany numer

PESEL oraz numer telefonu zostały wymazane.

Próba wygenerowania i sprawdzenia numerów telefonów kilku fałszywych tożsamości kończyła się zwykle komunikatem „wybrany abonent jest w tym momencie

nieosiągalny”, lub „numer nie istnieje”31. Podobna sytuacja dotyczyła weryfikacji

31

Stan na 1 IX 2015 r.

Narzędzia anonimizujące działania w Internecie...

97

numeru PESEL w oficjalnej bazie. Generator nie jest jednak doskonały – zdarzało się, że łączono się telefonicznie z przypadkową osobą lub wynik sprawdzenia

w bazie PESEL przedstawiał faktycznie istniejącą osobę (należy jednak podkreślić,

że jej dane różniły się od tych generowanych przez program). Mimo to, przy mało

wnikliwej weryfikacji tożsamość proponowana przez generator wydaje się być prawdziwa. Dla osoby, która nie ma dostępu do właściwych baz mogących potwierdzić

konkretne dane, fałszywa tożsamość sprawia wrażenie rzeczywistej.

Fake Name Generator to narzędzie działające kompleksowo. Tworzy fikcyjne

dane osobowe, którymi użytkownik może się bez większych konsekwencji posługiwać

w sieci. W wielu przypadkach nie musi on jednak wykorzystywać generatora tożsamości do anonimowej aktywności w Internecie. Witryny wymagają często od użyktownika jedynie podania adresu e-mail lub innej prostej rejestracji. W tym przypadku

przydatne okazują się takie narzędzia, jak mailinator.com32 czy notsharingmy.info.

Mailinator to serwis służący do jednorazowego odbioru poczty. Usługa ta jest

szczególnie przydatna do szybkich rejestracji w dowolnych serwisach. Warto zaznaczyć, że konta pocztowe w Mailinatorze są publiczne – każda osoba, która zna nazwę

konta, może na nie wejść. Wiadomości wysyłane na pocztę w tym serwisie są usuwane

po jednym dniu. Aby stworzyć własną skrzynkę pocztową, wystarczy wpisać nazwę

użytkownika (może to być dowolny ciąg znaków). Dla wybranej przez użytkownika

frazy serwis zakłada szybkie konto kończące się adresem: @mailinator.com. Wówczas, za pomocą stworzonego e-maila, użytkownik może odbierać wiadomości.

Innym ciekawym narzędziem służącym do zachowania prywatności jest usługa

notsharingmy.info, która tworzy swoisty system przekazywania wiadomości. Aby

skorzystać z tego rozwiązania, należy podać swój prawdziwy adres poczty elektronicznej. Następnie strona zmienia rzeczywisty adres e-mail użytkownika na wersję

skróconą, która maskuje nasze dane33. Ostatecznie otrzymuje się losowy ciąg znaków zakończony: @notsharingmy.info. Wszystkie wiadomości przesłane na wygenerowane konto pocztowe będą przekazane na prawdziwy adres. Notsharingmy.info,

podobnie jak Mailinator, nie pozwala na wysyłanie wiadomości.

Wykorzystanie narzędzi anonimizujących do aktywności w ramach wojny

hybrydowej

Rafał Brzeski wyróżnił dwa rodzaje wojen – energetyczne (czyli te, w których

wykorzystuje się siłę fizyczną i uzbrojenie) oraz informacyjne (polegające na działaniach w sferze informacyjnej, takich jak wywiad, agentura wpływu oraz szeroko

zakrojona propaganda i dezinformacja)34. Hybrydowość współczesnych konfliktów

polega na połączeniu wymienionych sił i środków dla osiągnięcia przyjętych celów.

Naturalne wydaje się to, że wykorzystanie specjalnych narzędzi służących do anonimizacji (m.in. danych, aktywności, jakichkolwiek działań w sieci) jest konieczne do

prowadzenia skutecznych działań informacyjnych w cyberprzestrzeni, które mogą

wpłynąć na ostateczne rozstrzygnięcie konfliktu.

Polskim odpowiednikiem Mailinatora jest np. serwis: koszmail.pl [dostęp: 5 IX 2015].

Przykład: nasz adres e-mail to [email protected]. Wpisujemy go do serwisu notsharingmy.info i strona

generuje e-mail [email protected]. Każda wiadomość wysłana na konto [email protected]

zostanie przekazana na prawdziwy adres [email protected].

34

R. Brzeski, Wojna informacyjna – wojna nowej generacji, Komorów 2014, s. 25–26.

32

33

98

Kamil Kucharski

Wykorzystanie TOR w ramach wojny hybrydowej to prosty sposób na anonimową aktywność o charakterze dezinformacyjnym i propagandowym. Właściwe

stosowanie się do zasad obowiązujących w tej sieci pozwala na ochronę tożsamości

i jednocześnie zapobiega dekonspiracji wysyłanego przekazu. TOR to narzędzie łączące prostotę z funkcjonalnością. Początkowo właściwe skonfigurowanie aplikacji wymagało ponadprzeciętnej wiedzy z zakresu informatyki. Obecnie praktycznie

każdy może uruchomić program, wybrać sposób połączenia (rodzaj węzła) i korzystać zupełnie anonimowo ze wszystkich zasobów Internetu (jawnych oraz ukrytych).

Internauta oprócz treści cebulowej (*.onion) może przeglądać ogólnodostępne fora

internetowe, prowadzić blog, udzielać się w sieci i być przy tym całkowicie nierozpoznawalnym.

Szczególnie istotne jest to, że coraz więcej usług dostępnych w ramach zwyczajnego Internetu ma swoje odwzorowanie w sieci TOR. Doskonałym przykładem jest najpopularniejszy na świecie serwis społecznościowy Facebook (facebook.com), który umożliwia swoim użytkownikom korzystanie z oferowanych usług

w sposób anonimowy za pośrednictwem swojego odpowiednika TOR dostępnego

pod adresem facebookcorewwwi.onion. Mimo to, należy zaznaczyć, że cała aktywność użytkownika konta Facebook przy wykorzystaniu TOR jest wciąż monitorowana i po właściwym umotywowaniu, może zostać przekazana służbom bądź organom

ścigania.

Poza działaniami ściśle informacyjnymi TOR stwarza możliwość przeprowadzania ataków hakerskich, które są bezpieczne dla agresorów. Przykład takiego rozwiązania opisał w Raporcie o stanie bezpieczeństwa cyberprzestrzeni RP w 2014 r.

zespół CERT.GOV.PL działający w ramach Agencji Bezpieczeństwa Wewnętrznego. Z informacji zawartych w Raporcie wynika, że 23 października 2014 r. indeksy

stron: gpwcatalyst.pl oraz newconnect.pl, związane z Giełdą Papierów Wartościowych, zostały zamienione przez hakerów. W serwisach tych pojawiły się zdjęcia dżihadystów oraz napis: TO BE CONTINUED… Zespół CERT.GOV.PL poinformował,

że w związku z atakiem upubliczniono około 52 MB danych, a działania te zostały

przeprowadzone z wykorzystaniem sieci TOR35.

Sieć ta była wykorzystywana również przy okazji ataku na serwery Krajowego Biura Wyborczego. Wówczas (…) wykonano kilkaset specjalnie spreparowanych

zapytań przez adresy IP, które w większości należały do sieci anonimizującej TOR.

Atakujący podejmowali wielokrotne, nieskuteczne próby przełamania zabezpieczeń

w celu uzyskania nieautoryzowanego dostępu do zasobów36.

TAILS jako system operacyjny, kompleksowo obsługujący osoby zainteresowane utrzymaniem pełnej prywatności w Internecie, to również doskonałe narzędzie

do eksploracji sieci. Wykorzystując generator fałszywej tożsamości oraz anonimowy

adres e-mail w systemie TAILS lub w ramach TOR, można być pewnym, że nie ma

możliwości ustalenia danych lub zlokalizowania prawdziwego autora publikowanego przekazu.

Serwery przekaźnikowe, które działają na podobnych zasadach do sieci TOR,

to narzędzie, które doskonale sprawdza się przy wykonywaniu prostych czynności

w Internecie (komentowania, publikowania artykułów). Serwery te umożliwiają maskowanie państwa, z którego faktycznie pochodzi udostępniana treść. Użytkownik

35

36

CERT.GOV.PL, Raport o stanie bezpieczeństwa cyberprzestrzeni RP w 2014 r., Warszawa 2015, s. 50.

Tamże, s. 39.

Narzędzia anonimizujące działania w Internecie...

99

jest w stanie podszyć się pod osobę znajdującą się w dowolnym kraju. Jest to o tyle

istotne (i różni się od sieci TOR), że komentator może sam wybrać kraj, który ma być

identyfikowany z publikowanym komentarzem (co w obliczu aktywności informacyjnej w ramach wojny hybrydowej ma duże znaczenie). Tylko głębsza analiza pozwala

zdemaskować wpis umieszczony przy wykorzystaniu serwera przekaźnikowego.

Aktywność dezinformacyjna i propagandowa w Internecie jest w ostatnim czasie coraz częściej odnotowywana. O przykładzie takich działań pisała m.in. gazeta

„The Washington Post”, która zwróciła uwagę na wzrost liczby prorosyjskich komentarzy na stronach „The Washington Post”, „The New York Times”, CNN oraz

„The Huffington Post”. Publikowane treści charakteryzowały się słabym poziomem

językowym, wulgaryzmami oraz prowokacyjną treścią, która jednoznacznie wychwalała politykę Kremla37.

Problemy wynikające z wykorzystania narzędzi do anonimizacji działań

w Internecie

Oprócz wielu zalet, które daje możliwość zabezpieczenia własnej prywatności,

narzędzia służące do anonimizacji są doskonałym sposobem na prowadzenie działań

propagandowych, dezinformacyjnych lub nielegalnych, np. przestępczości zorganizowanej (sprzedaż narkotyków, fałszywych dokumentów, pornografii).

Doskonałym przykładem problemu, który narodził się w wyniku powstania

sieci TOR, jest działalność tzw. czarnych sklepów funkcjonujących w ramach anonimowej infrastruktury. Najbardziej znanym serwisem oferującym nie tylko narkotyki,

lecz także pornografię dziecięcą, materiały wybuchowe oraz rozwiązania dotyczące

oszustw podatkowych, był Silk Road założony przez Rossa Ulbricha38. Forum funkcjonowało od 2011 r. Na początku października 2013 r. każdy użytkownik korzystający z sieci TOR, który próbował połączyć się z forum Silk Road, uzyskiwał informację, że forum przejęło i zamknęło Federalne Biuro Śledcze (FBI). Komunikat

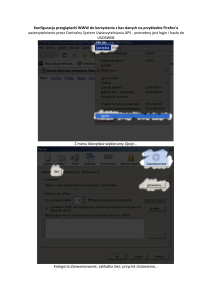

pojawiający się przy próbie połączenia się z Silk Road przedstawia rysunek 4.

37

www.washingtonpost.com/news/the-intersect/wp/2014/06/04/hunting-for-paid-russian-trolls-in-thewashington-post-comments-section/ [dostęp: 1 IX 2015]. Temat ten poruszyła również gazeta „Rzeczpospolita”:

www.rp.pl/artykul/1118117.html [dostęp: 1 IX 2015].

38

www.freeross.org/ [dostęp: 13 V 2015].

100

Kamil Kucharski

Rys. 4. Informacja FBI o zamknięciu forum Silk Road.

Źródło: niebezpiecznik.pl [dostęp: 1 V 2015].

Sytuacja ta wywołała dyskusję, czy TOR jest faktycznie dobrym narzędziem

do zachowania anonimowości w sieci? Okazało się, że tak, ponieważ opublikowane

dokumenty dotyczące zatrzymania twórcy Silk Road pokazały, że do przejęcia forum doszło nie przez błędy sieci TOR, ale przez nieuwagę samego Rossa Ulbrichta.

Analiza materiałów wskazała, że podstawowym błędem administratora Silk Road

był brak zdolności rozdzielenia działalności w sieci TOR od działalności w jawnym

Internecie. Do jego dekonspiracji doprowadziło m.in. to, że w obu sieciach korzystał

z takich samych pseudonimów. Punktem zwrotnym w śledztwie prowadzonym przez

FBI było zatrzymanie przesyłki adresowanej do Rossa, która zawierała dziewięć

fałszywych dowodów tożsamości. Wówczas administrator miał się tłumaczyć, że

zamówił je na forum Silk Road39.

Funkcjonowanie tzw. czarnych sklepów pozwala postawić hipotezę, że w TOR

mogą działać (lub już działają) także inne kanały komunikacyjne, które umożliwiają

nie tylko przestępcom, lecz także ugrupowaniom terrorystycznym lub separatystycznym utrzymywanie kontaktu i koordynację działań. Ponadto można stwierdzić, że

aktywność tzw. trolli, którzy są oskarżani o rozprzestrzenianie płatnych, pisanych na

zamówienie komentarzy i artykułów, nie musi mieć swojego źródła w kraju zalewanym tą propagandą. Równie dobrze przekaz ten może mieć swoje źródło w każdym

innym państwie korzystającym z właściwych programów i usług.

W aspekcie prawnym TOR, TAILS i proxy to narzędzia legalne. T. Ciborski

podkreśla, że anonimowa sieć (…) służy wolności słowa, prywatności i prawom

39

niebezpiecznik.pl/post/silk–road–największy-sklep-z-narkotykami-w-internecie-zamkniety-fbinamierzylo-i-aresztowalo-jego-tworce/ [dostęp: 1 V 2015].

Narzędzia anonimizujące działania w Internecie...

101

człowieka40. Rosnąca popularność tych narzędzi sprawia jednak, że organy właściwe do demaskowania zalewu propagandowego, zwalczania przestępstw komputerowych oraz przestępczości zorganizowanej w sieci znajdują się w trudnej sytuacji.

W związku z tym pojawia się pytanie, jak walczyć z elementami wojny hybrydowej, które mają ścisły związek z agresją informacyjną? R. Brzeski stworzył

swoisty katalog zaleceń, wśród których wymienia m.in.41:

•

•

•

•

ostrożność przed akceptowaniem wszystkiego, co się czyta, słyszy i widzi,

poszerzanie wiedzy (na każdy temat) w możliwie największym zakresie,

weryfikację informacji w różnych źródłach,

prowadzenie tzw. kontrpropagandy.

W Internecie pojawiają się takie ruchy, jak serwis stopfake.org założony 2 marca 2014 r. Witryna ta zrzesza ludzi, którzy odnajdują kłamstwa w przekazie42. Niemniej jednak, w przypadku braku skutecznych narzędzi do wykrywania i zwalczania

źródeł dezinformacji, działalność informacyjna w cyberprzestrzeni będzie najprawdopodobniej nadal wykorzystywana w ramach wojen hybrydowych.

T. Ciborski, Ukryta tożsamość…, s. 108.

R. Brzeski, Wojna informacyjna…, s. 271–286.

42

www.stopfake.org/en/about–us/ [dostęp: 7 IX 2015].

40

41