Damian Mironiuk

Promotor:

prof. dr hab. inż. Zbigniew Kotulski

Firewall

◦ Historia

◦ Typy

◦ Konfiguracje

Polityki bezpieczeństwa

◦ Definicja

◦ Cele

◦ Budowa

Cel pracy

Pytania/sugestie

Geneza słowa „firewall”

◦ Spowolnienie rozprzestrzeniania się ognia

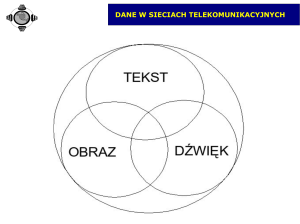

Firewall w sieciach teleinformatycznych

◦

◦

◦

◦

Urządzenie bądź oprogramowanie

Blokowanie ruchu nieautoryzowanego

Zezwalanie na ruch autoryzowany

Odnotowywanie faktu wystąpienia pewnych zdarzeń

Filtry pakietów

Filtry pakietów z inspekcją stanu

Proxy warstwy aplikacji

Firewall oddzielający sieć lokalną od sieci

prywatnej

Firewall z wydzieloną strefą DMZ

Dwa firewalle z wydzieloną strefą DMZ

Listy kontroli dostępu (ACL)

◦ Blokowanie ruchu wychodzącego

◦ Zezwalanie na ruch przychodzący

NAT

◦ Ukrywanie wewnętrznej topologii sieci

AAA

◦ Uwierzytelnienie/autoryzacja pewnego typu ruchu

Inspekcja pakietów

Filtrowanie HTTP, HTTPS czy FTP za

pośrednictwem zewnętrznego serwera

VPN

W ogólności: Dokumenty określające, co dana

firma/organizacja rozumie pod pojęciem

,,bezpieczny’’ – dotyczy ludzi, drzwi, kluczy,

ścian etc.

Polityki bezpieczeństwa informacji –

dokumenty określające zasady, którymi

kieruje się dana firma/organizacja w celu

ochrony informacji

Zapewnienie bezpieczeństwa interesów

Zapewnienie ciągłości

Wydajność

Minimalizacja szkód

◦ Ataków zewnętrznych

◦ Ataków wewnętrznych

Tytuł

Numer

Autor

Data publikacji

Zakres

Treść właściwa

Sankcje

Stworzenie ćwiczenia laboratoryjnego

◦ Zapoznanie z podstawami zarządzania

urządzaniem Cisco ASA 5500

◦ Implementacja przykładowej polityki

bezpieczeństwa

◦ Tworzenie i implementacja okrojonej polityki

bezpieczeństwa

Implementacja zadanej polityki

bezpieczeństwa

Konfiguracja NAT

Listy kontroli dostępu (ACL)

Blokowanie ruchu przychodzącego

Blokowanie pakietów z sieci publicznej z adresami

prywatnymi

◦ Blokowanie określonego ruchu wychodzącego

◦

◦

◦

◦

Proszę zaprojektować schemat budowy sieci

oraz zaproponować polityki bezpieczeństwa

dla firmy:

◦ Posiadającej dwa departamenty

◦ Posiadającej własny, publicznie dostępny serwer

WWW

◦ Posiadającej zdalnych pracowników

◦ Sieć wolnych stacji PC dającym dostęp do usług

WWW

Szkic dokumentu polityki bezpieczeństwa

uwzględniający:

◦ Podział na dwie odseparowane podsieci

◦ Strefę DMZ z firmowym serwerem WWW

◦ Zdalnych pracowników łączących się z siecią

firmową za pomocą mechanizmu VPN

◦ Filtrowanie ruchu WWW za pomocą HTTP proxy

Implementacja zaproponowanej polityki

bezpieczeństwa