SIECI KOMPUTEROWE – WWW.EDUNET.TYCHY.PL

Sieci lokalne (LAN)

Sieci LAN charakteryzują się:

Zamkniętym obszarem działania. Może to oznaczać jedno piętro w budynku

lub cały budynek.

Stacje wchodzące w skład sieci lokalnej korzystają z połączeń o szerokim paśmie przesyłowym (Ethernet, Token Ring).

Wszystkie elementy sieci lokalnej są zarządzane wewnętrznie.

Usługi sieci lokalnej dostępne są nieprzerwanie - przez 7 dni w tygodniu i 24

godziny na dobę.

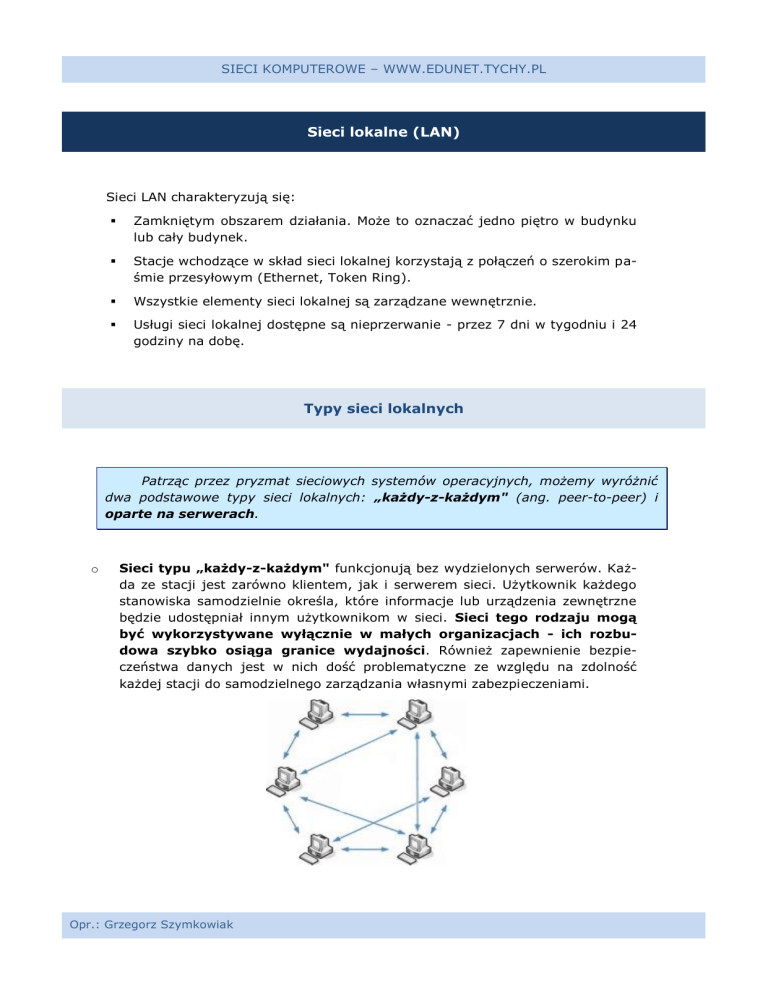

Typy sieci lokalnych

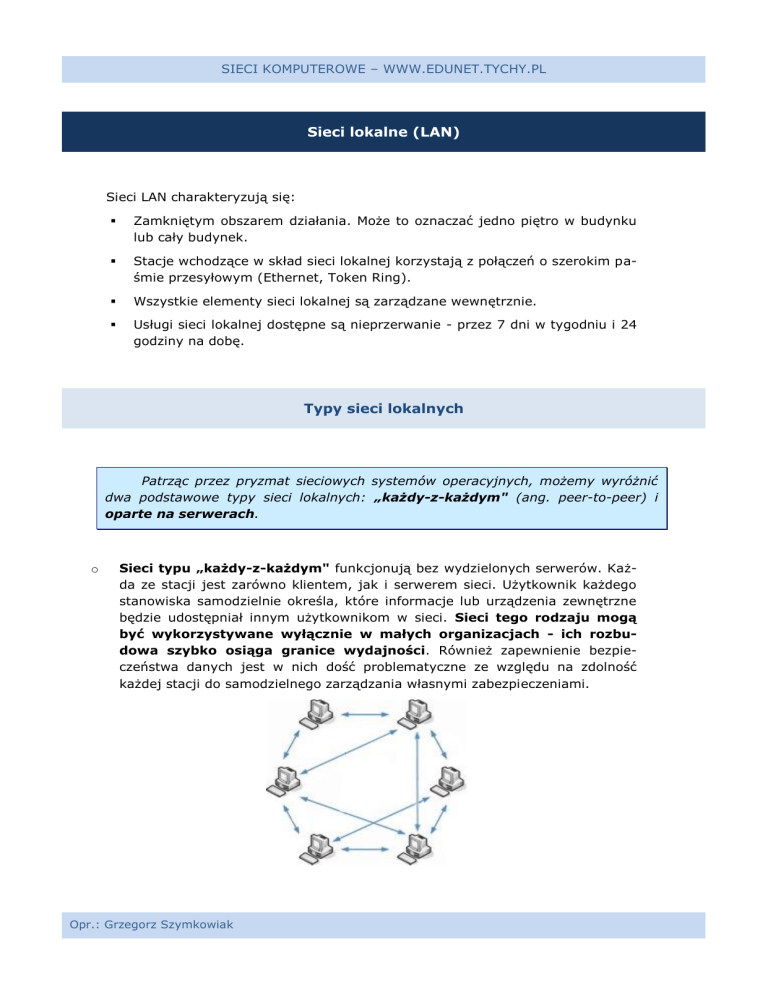

Patrząc przez pryzmat sieciowych systemów operacyjnych, możemy wyróżnić

dwa podstawowe typy sieci lokalnych: „każdy-z-każdym" (ang. peer-to-peer) i

oparte na serwerach.

o

Sieci typu „każdy-z-każdym" funkcjonują bez wydzielonych serwerów. Każda ze stacji jest zarówno klientem, jak i serwerem sieci. Użytkownik każdego

stanowiska samodzielnie określa, które informacje lub urządzenia zewnętrzne

będzie udostępniał innym użytkownikom w sieci. Sieci tego rodzaju mogą

być wykorzystywane wyłącznie w małych organizacjach - ich rozbudowa szybko osiąga granice wydajności. Również zapewnienie bezpieczeństwa danych jest w nich dość problematyczne ze względu na zdolność

każdej stacji do samodzielnego zarządzania własnymi zabezpieczeniami.

Opr.: Grzegorz Szymkowiak

SIECI KOMPUTEROWE – WWW.EDUNET.TYCHY.PL

o

W sieciach opartych na serwerach przynajmniej jedna ze stacji zostaje wydzielona do pełnienia funkcji serwera. Komputery będące klientami nie udostępniają żadnych informacji innym komputerom. Wszystkie dane przechowywane są na serwerze głównym. Na takiej filozofii oparta są sieci w większych

firmach.

Role serwerów w sieci LAN

o

Serwery plików i drukarek - zapewniają bezpieczne składowanie wszystkich

danych. Mogą obsługiwać kolejki drukowania, które zapewniają dostęp do

urządzeń drukujących udostępnianych w sieci.

o

Serwery aplikacji - pełnią funkcję serwera aplikacji typu klient-serwer. W

środowisku typu klient-serwer, na kliencie uruchamiana jest jedynie niewielka

wersja programu (tzw. procedura pośrednicząca), która zapewnia możliwość

łączenia się z serwerem. Aplikacja po stronie serwera jest wykorzystywana do

wykonywania silnie obciążających procesor zapytań klienta. Przykładami serwerów aplikacji mogą być serwery WWW i serwery baz danych.

o

Serwery pocztowe - zapewniają klientom sieci możliwość korzystania z poczty elektronicznej. Wykorzystanie bram pozwala przekazywać pocztę pomiędzy

różnorodnymi systemami pocztowymi.

o

Serwery faksów - pozwalają użytkownikom sieci korzystać z usług związanych z odbieraniem i wysyłaniem faksów.

o

Serwery bezpieczeństwa - zabezpieczają sieć lokalną, gdy jest ona połączona z większymi sieciami, jak Internet. Do tej grupy należą firewalle i serwery proxy.

o

Serwery komunikacyjne - ich zadaniem jest umożliwienie przepływu danych

między siecią a odległymi klientami. Klient odległy (zdalny) może używać modemu do uzyskania połączenia telefonicznego z siecią lokalną. System, który

jest wówczas po drugiej stronie linii telefonicznej, to serwer komunikacyjny.

Może on zostać wyposażony w jeden lub więcej modemów służących zapewnieniu zewnętrznego dostępu do sieci. Po połączeniu klienta z siecią może on

funkcjonować w podobny sposób jak przy bezpośrednim przyłączeniu do sieci

przez kartę sieciową.

Opr.: Grzegorz Szymkowiak

SIECI KOMPUTEROWE – WWW.EDUNET.TYCHY.PL

Rodzaje topologii fizycznych

Podczas tworzenia sieci lokalnej konieczne jest rozważenie kilku istotnych czynników między innymi rozkład komputerów, ułożenie przewodów, wymagane urządzenia itp.

Terminem używanym do określenia sposobu zaprojektowania sieci jest topologia. W powszechnym użyciu są obecnie cztery topologie sieci:

magistrala (bus)

gwiazda (star)

pierścień (ring)

podwójny pierścień (dual-ring)

Topologia magistrali

Magistrala (bus) jest najprostszą techniką łączenia komputerów w sieć. Sieć tego rodzaju

składa się z pojedynczego przewodu, który łączy razem wszystkie komputery, serwery i inne

urządzenia sieciowe w pojedynczym segmencie sieci.

Opr.: Grzegorz Szymkowiak

SIECI KOMPUTEROWE – WWW.EDUNET.TYCHY.PL

W sieci o takiej topologii stacje komunikują się między sobą przekazując na przewód stanowiący magistralę - dane oznaczone fizycznym adresem karty sieciowej przyłączającej

komputer docelowy do segmentu sieci.

Takie oznaczenie fizyczne nosi nazwę adresu kontroli dostępu do nośnika (ang.

MAC - Media Access Control).

Kiedy dane zostają przekazane do sieci, w rzeczywistości zostają wysłane do wszystkich

przyłączonych komputerów. Każdy z nich sprawdza wówczas, czy adres docelowy pokrywa się z

numerem MAC; jeżeli tak, komputer odczytuje przekazywane informacje, w przeciwnym przypadku przesyłka zostaje pominięta.

Każda karta sieciowa ma przypisany niepowtarzalny adres MAC. Adresy MAC

to zazwyczaj oznaczenia złożone z 12 cyfr szesnastkowych. Każdemu producentowi

kart sieciowych przypisany jest początek takiego adresu, przeznaczony dla jego kart

sieciowych. Do jego obowiązków należy dbanie o to, aby żaden z adresów MAC nie

został powtórzony.

Najpopularniejszą implementacją sieci o topologii magistrali są sieci Ethernet. Korzystają

one z techniki o nazwie Carrier Sense Multiple Access with Collision Detection w skrócie

CSMA/CD, w wolnym tłumaczeniu „wspólny dostęp ze sprawdzeniem stanu i wykrywaniem

kolizji"). Oznacza to, że tylko jeden komputer może w danym momencie przesyłać dane. Jeżeli

jedna ze stacji przygotowuje się do transmisji i wykrywa, że magistrala jest już obciążona porcją danych, czeka tak długo, aż sieć się zwolni, i dopiero wtedy rozpoczyna transmisję. Kiedy

dwie stacje rozpoczną wysyłanie danych w tym samym momencie, mamy wówczas do czynienia

z kolizją. Każda ze stacji potrafi wykryć ten fakt; jedna z nich wysyła wtedy sygnał zagłuszający, którego zadaniem jest podtrzymanie kolizji przez czas wystarczający do rozpoznania jej

przez pozostałe stacje. Następnie stacje wysyłające dane wstrzymują ponowienie transmisji o

losowo określany interwał czasowy, co w założeniu zapobiec ma powtórzeniu się kolizji.

Standardy okablowania sieci magistralowej

Komputery łączone są razem za pomocą okablowania sieciowego. Dwa standardy okablowania sieci o topologii magistrali to:

10Base2 - tzw. „cienki” ethernet (thin ethernet) pozwala łączyć koncentrycznym przewodem segmenty sieci o maksymalnej długości sięgającej 185 metrów.

10Base5 - tzw. „gruby” ethernet (thick ethernet) pozwala łączyć koncentrycznym przewodem segmenty sieci o maksymalnej długości sięgającej 500

metrów.

Opr.: Grzegorz Szymkowiak

SIECI KOMPUTEROWE – WWW.EDUNET.TYCHY.PL

Kabel koncentryczny — budowa

Innym popularnym standardem okablowania stosowanym w sieciach lokalnych jest

10Base-T.

Wyposażenie sprzętowe w sieci magistralowej

Zarówno „cienki”, jak i „gruby” ethernet wymagają dodatkowego wyposażenia sieciowego:

złącz BNC

terminatorów

złącz AUI

Złącza BNC (British Naval Connector) pozwalają połączyć kolejne fragmenty koncentrycznego przewodu „cienkiego" ethernetu. Jednocześnie każda ze stacji posiada tzw. złącze typu T,

pozwalające przyłączyć do niej przewód.

Terminator jest umieszczany na każdym z końców koncentrycznego przewodu w celu absorbowania swobodnych sygnałów. Ponieważ dane są wysyłane do każdej stacji w segmencie

sieci, mogą one kontynuować swoją „wędrówkę” po sieci nawet po odebraniu przez komputer

docelowy. Terminatory absorbują takie sygnały, aby zapobiec ich swobodnemu odbijaniu wewnątrz segmentu - odbijanie takie wstrzymywałoby inne stacje przed wysyłaniem danych do

Opr.: Grzegorz Szymkowiak

SIECI KOMPUTEROWE – WWW.EDUNET.TYCHY.PL

sieci. W sieci o topologii magistrali wszystkie wolne końce muszą więc zostać zabezpieczone

terminatorami. Jeżeli tak nie jest, można oczekiwać, że sieć nie będzie funkcjonować.

Terminatory

Złącze typu T

Złącza AUI są zwykle używane z grubszym typem okablowania ethernetowego. Urządzenia te wykorzystują złącze DB15 do łączenia z kartą sieciową.

Złącze AUI przyłącza się „męskim” wtykiem DB15 do „żeńskiego” gniazda w karcie sieciowej.

Można niekiedy spotkać się z konfiguracją, w której komputery w biurze są połączone w sieć określonym okablowaniem, ale karty, które chcielibyśmy przyłączyć,

nie zapewniają jego obsługi. Wówczas rozwiązaniem mogą okazać się transceivery,

które dopasują karty sieciowe i pozwolą uniknąć kupowania nowych.

Transceivery wyposażone są w dwa interfejsy. Jednym jest złącze BNC, drugim - złącze AUI. Pozwala to karcie sieciowej z interfejsem AUI pracować w sieci korzystającej ze złącz BNC. Transceiver przekazuje informacje między dwoma złączami, dzięki czemu karta ze złączem AUI może zostać przyłączona do sieci.

Opr.: Grzegorz Szymkowiak

SIECI KOMPUTEROWE – WWW.EDUNET.TYCHY.PL

Topologia gwiazdy

W sieci o topologii gwiazdy (star) wszystkie komputery są połączone z centralną jednostką

połączeniową . Jej nazwa to koncentrator lub - z angielskiego – hub (obecnie urządzenie to zastąpione jest switchem).

Gwiazda jest najpowszechniej obecnie implementowaną topologią. Główną jej przewagą

nad topologią magistrali jest to, że uszkodzenie odcinka przewodu połączeniowego ma wpływ

jedynie na stację przyłączoną tym przewodem do koncentratora. Inne korzyści z oparcia sieci na

topologii gwiazdy są następujące:

Łatwo jest łączyć koncentratory w tzw. wieże, co pozwala zwiększyć liczbę

gniazd służących do przyłączania kolejnych stacji. Ułatwia to rozbudowę sieci

opartych na topologii gwiazdy

Koncentratory pozwalają na stosowanie różnorodnych rodzajów okablowania

Opr.: Grzegorz Szymkowiak

SIECI KOMPUTEROWE – WWW.EDUNET.TYCHY.PL

Kiedy korzystamy z koncentratora aktywnego, funkcjonowanie i ruch w sieci

mogą być centralnie monitorowane za pomocą protokołów zarządzania siecią,

takich jak Simple Network Management Protocol (SNMP)

Przy zakładaniu sieci o topologii gwiazdy stosuje się inne typy okablowania niż w sieci

opartej na magistrali. Najbardziej popularnym standardem połączeń w sieciach tego rodzaju jest

10Base-T, który przenosi ethernetowe sygnały elektryczne po niedrogiej „skrętce”, czyli skręconej ze sobą parze cienkich przewodów (ang. UTP - unshielded twisted pair).

Kabel UTP

Wyróżnia się obecnie siedem kategorii takich przewodów:

W zależności od użytego okablowania, do jego łączenia z kartami sieciowymi wykorzystywane są różne złącza. Powszechnie z okablowaniem UTP stosowane są złącza RJ45. Wyglądają

one podobnie jak współcześnie stosowane złącza telefoniczne, są jednak w przybliżeniu dwukrotnie większe. Niekiedy, głównie w starszych kartach sieciowych Token Ring, do przyłączania

Opr.: Grzegorz Szymkowiak

SIECI KOMPUTEROWE – WWW.EDUNET.TYCHY.PL

przewodu stosowane są złącza DB9. Przypominają one złącza AUI, posiadają jednak 9 styków

zamiast piętnastu.

Topologia pierścienia

W sieci o topologii pierścienia (ring) wszystkie komputery są połączone logicznie w okrąg.

Dane wędrują po tym okręgu i przechodzą przez każdą z maszyn. W układzie fizycznym sieć

pierścieniowa wygląda podobnie jak sieć o topologii gwiazdy. Kluczową różnicą jest urządzenie

połączeniowe, nazywane wielostanowiskową jednostką połączeniową (ang. MAU - MultiStation Access Unit). Wewnątrz MAU dane są przekazywane okrężnie od jednej stacji do drugiej.

Multi-Station Access Unit

Dane są przesyłane po pierścieniu przy użyciu techniki nazywanej token passing. Tłumaczy się to jako przekazywanie znacznika albo żetonu. Kiedy stacja zamierza przesłać dane, dołącza je do znacznika i konfiguruje go przy użyciu adresu MAC stacji docelowej. Dane przechodzą razem ze znacznikiem przez kolejne komputery aż do osiągnięcia celu. Stacja docelowa

modyfikuje znacznik, sygnalizując odebranie danych. Kiedy nadawca takiej przesyłki otrzyma

potwierdzenie odbioru, ramka zostaje usunięta z sieci. Znacznik jest zwalniany, co oznacza, że

inna stacja może rozpocząć transmisję.

Opr.: Grzegorz Szymkowiak

SIECI KOMPUTEROWE – WWW.EDUNET.TYCHY.PL

W sieci o topologii pierścienia istnieje tylko jeden znacznik. Jeżeli klient zamierza przesłać

dane, a znacznik jest w użyciu, transmisja musi zostać wstrzymana. Chociaż nie wygląda to na

rozwiązanie efektywne, owo krążenie odbywa się z ogromną prędkością -jeżeli przykładowo całkowita długość przewodów sieci wynosi 400 metrów, pierścień może być okrążany około 5000

razy na sekundę.

Opr.: Grzegorz Szymkowiak

SIECI KOMPUTEROWE – WWW.EDUNET.TYCHY.PL

Topologia podwójnego pierścienia

W topologii podwójnego pierścienia (dual-ring) są zazwyczaj tworzone sieci FDDI (ang.

Fiber Distributed Data Interface - złącze danych sieci światłowodowych). Sieć FDDI może być

wykorzystywana do przyłączania sieci lokalnych (LAN) do sieci miejskich (MAN). Pozwala tworzyć pierścienie o całkowitej długości sięgającej 115 km i przepustowości 100 Mbps.

Różnice pomiędzy topologią pierścieniową a FDDI wiążą się głównie z realizacją procedury

przekazywania znacznika. Komputer w sieci FDDI może przed przekazaniem znacznika dalej

wysłać tak wiele ramek, ile potrafi przygotować w określonym interwale czasowym. Co więcej,

po sieci może krążyć więcej niż jedna ramka w tym samym czasie. Daje to w sumie znaczną

przewagę nad topologią pierścienia.

Na ruch w sieci o topologii podwójnego pierścienia składają się dwa podobne strumienie

danych krążące w przeciwnych kierunkach.

Jeden z pierścieni jest nazywany głównym (primary), drugi - pomocniczym (secondary). W

zwykłych warunkach funkcjonowania wszystkie dane krążą po pierścieniu głównym, a pomocniczy pozostaje niewykorzystany. Krąg ten zostaje użyty wyłącznie wtedy, gdy pierścień główny

Opr.: Grzegorz Szymkowiak

SIECI KOMPUTEROWE – WWW.EDUNET.TYCHY.PL

ulega przerwaniu. Następuje wówczas automatyczna rekonfiguracja do korzystania z obwodu

pomocniczego i komunikacja zostaje utrzymana.

Stacje robocze zasadniczo przyłącza się tylko do pierścienia głównego. Takie stacje o pojedynczym przyłączu zostają połączone z pierścieniem sieci, który jest oparty na koncentratorze

o podwójnych przyłączach (ang. DAC - dual-attachment concentrator).

Wyłącznie DAC i stacje wyposażone w podwójne przyłącze posiadają połączenia z obydwoma pierścieniami. Kiedy główny pierścień ulega uszkodzeniu, jedynie stacje o podwójnym

przyłączu biorą udział w wyznaczaniu alternatywnej trasy danych.

Podstawowym nośnikiem w sieci FDDI jest przewód światłowodowy. Oznacza to, że sieć

FDDI:

jest lepiej zabezpieczona, ponieważ nie wytwarza łatwych do przechwycenia

sygnałów elektromagnetycznych

może przesyłać dane na większe odległości bez pośrednictwa wzmacniaczy

sygnału

jest odporna na zakłócenia elektromagnetyczne

Opr.: Grzegorz Szymkowiak

SIECI KOMPUTEROWE – WWW.EDUNET.TYCHY.PL

Przykład sieci opartej na topologii FDDI oraz Tonek Ring

Przykład sieci opartej na hierarchicznej topologii gwiazdy

Opr.: Grzegorz Szymkowiak

SIECI KOMPUTEROWE – WWW.EDUNET.TYCHY.PL

Topologia hierarchiczna mieszana

Opr.: Grzegorz Szymkowiak