dr inż. Krzysztof Hodyr

Sieci Bezprzewodowe

Część 4

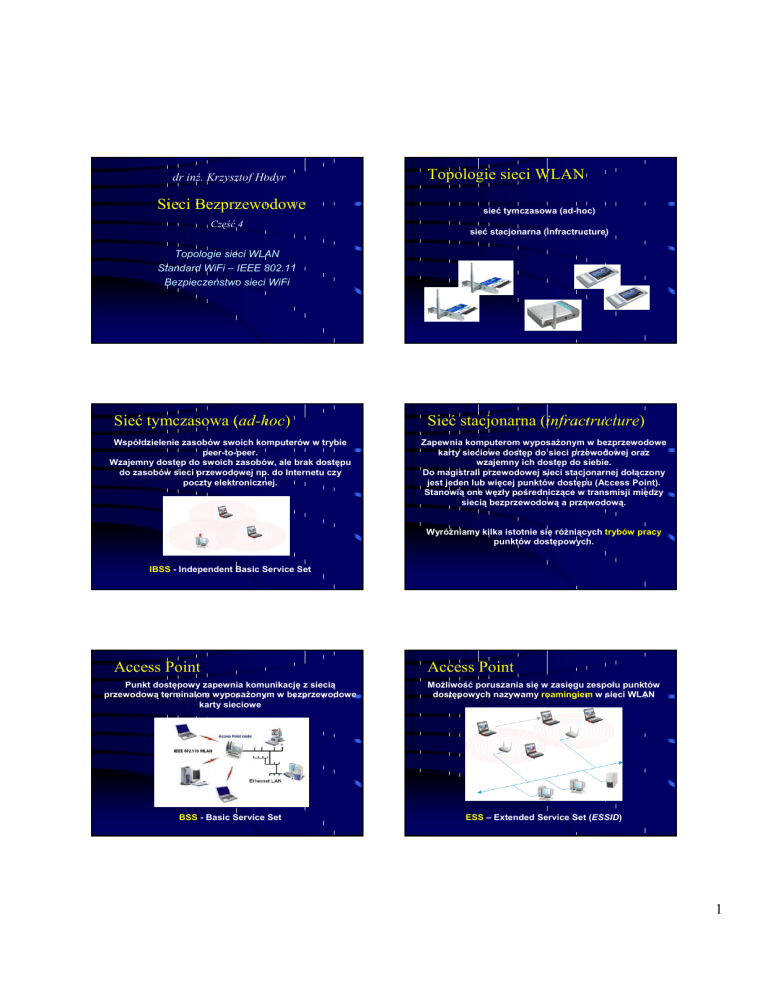

Topologie sieci WLAN

sieć tymczasowa (ad-hoc)

sieć stacjonarna (infractructure)

Topologie sieci WLAN

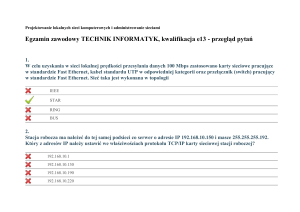

Standard WiFi – IEEE 802.11

Bezpieczeństwo sieci WiFi

Sieć tymczasowa (ad-hoc)

Współdzielenie zasobów swoich komputerów w trybie

peer-to-peer.

Wzajemny dostęp do swoich zasobów, ale brak dostępu

do zasobów sieci przewodowej np. do Internetu czy

poczty elektronicznej.

Sieć stacjonarna (infractructure)

Zapewnia komputerom wyposażonym w bezprzewodowe

karty sieciowe dostęp do sieci przewodowej oraz

wzajemny ich dostęp do siebie.

Do magistrali przewodowej sieci stacjonarnej dołączony

jest jeden lub więcej punktów dostępu (Access Point).

Stanowią one węzły pośredniczące w transmisji między

siecią bezprzewodową a przewodową.

Wyróżniamy kilka istotnie się różniących trybów pracy

punktów dostępowych.

IBSS - Independent Basic Service Set

Access Point

Access Point

Punkt dostępowy zapewnia komunikację z siecią

przewodową terminalom wyposażonym w bezprzewodowe

karty sieciowe

Możliwość poruszania się w zasięgu zespołu punktów

dostępowych nazywamy roamingiem w sieci WLAN

BSS - Basic Service Set

ESS – Extended Service Set (ESSID)

1

Access Point Client

Pozwala podłączyć odległą sieć LAN do głównej sieci

bezprzewodowej. Nie ma możliwości obsługi ruchu terminali

bezprzewodowych znajdujących się w jego zasięgu. Jest

klientem w stosunku do innego punktu dostępowego, który

obsługuje zarówno jego jak i inne terminale bezprzewodowe.

Wireless Bridge Point-to-Point

Pozwala uzyskać połączenie z innym punktem pracującym w

tym samym trybie lub w trybie Point-to-Multipoint. Tworzy

most umożliwiający łączenie odległych segmentów sieci

lokalnej

Uniemożliwia wykorzystanie dowolnego z punktów

dostępowych łącza do jednoczesnej obsługi

bezprzewodowych terminali klienckich

Wireless Bridge Point-to-Multipoint

Zapewnia połączenie z innymi punktami w tym samym trybie

lub w trybie Point-to-Point, pracującymi na tym samym

kanale. Umożliwia łączenie odległych segmentów sieci

lokalnej topologii wielobocznej

Uwaga

Repeater

Zapewnia przekazywanie połączeń od bezprzewodowych

terminali klienckich do punktu dostępowego położonego

poza zasięgiem bezpośredniej komunikacji

IEEE 802.11

Wykorzystanie punktu dostępowego w trybach:

powstał w 1997 roku

- Access Point Client

- Wireless Bridge

- Repeater

przepływność do 2 Mb/s

wymaga wpisania do tabeli autoryzacji adresów sprzętowych

MAC odpowiednich punktów dostępowych

trzy rodzaje mediów transmisyjnych:

- fale radiowe zakresu 2,4 GHz, rozpraszanie widma DSSS,

BPSK dla 1 Mb/s, QPSK dla 2 Mb/s, 12 kanałów o

szerokości 5 MHz w paśmie 2,4 ÷ 2,4835 GHz

- fale radiowe zakresu 2,4 GHz, rozpraszanie widma FHSS,

2-GFSK 1Mb/s, 4-GFSK dla 2 Mb/s, 79 kanałów o szerokości

1 MHz i 78 wzorców przeskoków częstotliwości w paśmie

2,4 ÷ 2,4835 GHz

- fale optyczne z zakresu 850-950 nm, modulacja położenia

impulsów 4-PPM dla 1Mb/s, 16-PPM dla 2 Mb/s

2

IEEE 802.11

IEEE 802.11b – warstwa fizyczna

Najbardziej rozpowszechnione dziś standardy IEEE 802.11:

powstał w 1999 roku

przepływność do 11 Mb/s (802.11b+ do 22 Mb/s)

- w paśmie 5,8 GHz

802.11a

- w paśmie 2,4 GHz:

802.11b

802.11g

Europejskie standardy ETS 300 328, ETS 300 339

fale radiowe zakresu 2,4 – 2,4835 GHz, rozpraszanie widma

DSSS

BPSK dla 1 Mb/s, QPSK dla 2 Mb/s

11-elementowy rozpraszający kod Barkera (10110111000)

BPSK/CCK dla 5,5 Mb/s, QPSK/CCK dla 11 Mb/s

kod rozpraszający CCK (Complementary Code Keying),

opracowany przez Lucent Technologies oraz Harris

Semiconductor w 1998 roku

Europa – 13 kanałów o szerokości 22 MHz z rastrem 5 MHz

EIRPmax +20 dBm (100mW)

IEEE 802.11b – warstwa fizyczna

IEEE 802.11b – kanały w sieci

IEEE 802.11b – kanały w sieci

IEEE 802.11b – protokół DFWMAC

3

IEEE 802.11b – protokół DFWMAC

IEEE 802.11g – warstwa fizyczna

zatwierdzony w 2003 roku

Tryby pracy sieci:

przepływność do 54 Mb/s (802.11g+ do 108 Mb/s)

- tryb z rozproszoną funkcją koordynacji – DCF (ang.

Distributed Coordination Function) - algorytm podstawowy

fale radiowe zakresu 2,4 – 2,4835 GHz, rozpraszanie widma

DSSS oraz OFDM

- tryb z punktową funkcją koordynacji – PCF (ang. Point

Coordination Function), przeznaczony wyłącznie dla sieci

stacjonarnych, wyposażonych w punkty dostępowe

spełniające wymagania QoS (np. synchroniczna transmisja

pakietów audio/wideo)

52 niezależnie modulowane podnośne (4 piloty dla BPSK,

48 modulowanych z wykorzystaniem metod: BPSK, QPSK,

16-QAM i 64-QAM, w zależności od przepływności łącza)

Odstęp między podnośnymi 312,5 kHz, czas trwania każdego

symbolu (stanu podnośnej) wynosi 4 µs

modulacja PBCC (Packet Binary Convolutional Code)

pozwala uzyskać większe przepływności, zapewniając

jednocześnie wsteczną zgodność systemu

Europa – 13 kanałów o szerokości 20 MHz z rastrem 5 MHz

IEEE 802.11g – warstwa fizyczna

IEEE 802.11 – inne rozszerzenia

802.11a – 1999r, 6 do 54 Mb/s, EIRPmax +30 dBm (1000 mW)

802.11c – udoskonalone procedury zestawiania mostów

bezprzewodowych między punktami dostępowymi 1998r

802.11d – regionalne dopasowanie kanałów częstotliwości

802.11e – transmisja o podwyższonej jakości usług – QoS

802.11f – roaming stacji między punktami dostępowymi

(certyfikat Wi-Fi tj. Wireless Fidelity)

802.11h – zarządzanie warstwą fizyczną w 802.11a zwane

Spectrum Managed 802.11a - dynamiczny wybór kanału

(DCS - dynamic channel selection) oraz regulacja mocy

nadajnika (TPC - transmit power control)

802.11i - pewniejszy mechanizm autoryzacji, oparty na

802.1x, wykorzystuje EAP (Extensible Authentication

Protocol), zamiast WEP

802.11j – wersja 802.11a dla w Japonii, zakres 4,9–5 GHz

802.11n – 100 do 300 Mb/s w paśmie 5,2 GHz

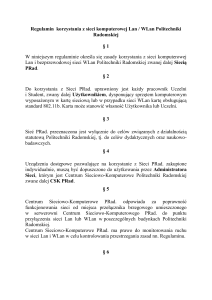

Bezpieczeństwo sieci WLAN

Zapewnienie bezpieczeństwa sieci bezprzewodowych jest

podstawowym zadaniem administratora

Bezpieczeństwo sieci WLAN

Zabezpieczenie warstwy fizycznej polega na:

-

odpowiednim zaplanowaniu obszarów pokrycia

Powinno się odbywać we wszystkich możliwych warstwach:

-

właściwym doborze urządzeń

- fizycznej (transmisyjnej)

- sieciowej (protokołów)

- aplikacji (danych)

-

stosowaniu identyfikatorów sieci SSID oraz ESSID

-

autentykacji, tj. utworzeniu list kontroli dostępu ACL

z listą adresów MAC

-

kodowaniu transmisji za pomocą protokołu WEP, WPA

-

szyfrowaniu transmisji z wykorzystaniem jednego ze

standardów RADIUS, TACACS czy KERBEROS

4

Bezpieczeństwo sieci WLAN

Bezpieczeństwo sieci WLAN

Zabezpieczenie warstwy sieciowej polega na:

Zabezpieczenie warstwy aplikacji polega na:

- filtracji protokołów

-

zastosowaniu serwera proxy

- odpowiedniej segmentacji sieci z umiejętnie wydzielonym

segmentem WLAN wraz z użyciem ruterów oraz techniki

firewall

-

kodowaniu na poziomie aplikacji

Bezpieczeństwo sieci WLAN

Uwierzytelnienie (authentication):

- otwarte (open)

- z wymianą kluczy współdzielonych (shared key)

- z podaniem adresu MAC

Bezpieczeństwo sieci WLAN

Uwierzytelnienie (authentication):

- otwarte (open) dostęp przez wymianę klucza

identyfikacyjnego w całej sieci metodą każdy z każdym o

identycznym identyfikatorze SSID; możliwe o ile nie

zastosowano WEP lub WPA; klucze identyfikacyjne nie są

wtedy kodowane i do uzyskania dostępu do sieci wystarczy

wyłącznie znajomość SSID, który jest rozgłaszany

- z wymianą kluczy współdzielonych (shared key)

komunikacja wyłącznie z innymi urządzeniami o tak samo

skonfigurowanym protokole dostępu WEP lub WPA;

w przypadku niezgodności kluczy, nawet po uzyskaniu

pozytywnego uwierzytelnienia SSID, wymiana danych nie

będzie możliwa

Bezpieczeństwo sieci WLAN

Uwierzytelnienie (authentication) cd.:

- z podaniem adresu MAC - weryfikuje zgodność adresu MAC

klienta z listą dopuszczonych do pracy w sieci urządzeń;

poprawia mechanizmy uwierzytelnienia, eliminując

możliwość wtargnięcia do sieci metodą podszywania się

Uwierzytelnienie z podaniem adresu

MAC

Uwierzytelnienie z podaniem adresu MAC jest podatne na

atak, w którym napastnik może podmienić prawidłowy adres

MAC.

Zmiana adresu jest możliwa w kartach sieciowych 802.11,

które pozwalają na zastąpienie adresu UAA (Universally

Administered Address) adresem LAA (Locally Administered

Address). Napastnik używa analizatora protokołu dla

ustalenia prawidłowego adresu MAC i na karcie sieciowej

zgodnej z LAA podmienia ten adres.

5

Uwierzytelnienie z podaniem adresu

MAC – atak NetStumbler

Protokół WEP

Protokół WEP

Protokół WEP

Protokół WEP (ang. Wired Equivalent Privacy) oparty na

algorytmie RC4 korzysta z 40- lub 104-bitowych sekwencji

kodowych oraz 24-bitowego tzw. wektora inicjującego (IV)

dodawanego w sposób jawny (niezaszyfrowany) do

sekwencji kodowych. W efekcie długość klucza wynosi 64

lub 128 bitów.

Protokół WEP

P = {M, c(M)}

C = P RC4(v,k)

iv + C

(tekst jawny + ICV [CRC])

(kryptogram)

(dane transmitowane)

Protokół WEP

Symbole ASCII (8–bitowe) stosowane w kluczu WEP:

znaki alfanumeryczne odpowiadające kodom ASCII od 32 do

126 włącznie

spacja ! ” # $ % & ‘ ( ) * + ` - . / o 1 2 3 4 5 6 7 8 9 : ; < = > ? @

A-Z [ \ ] ^ _ { | } a-z ~ (razem 95 znaków)

Symbole HEX (4–bitowe) stosowane w kluczu WEP:

znaki alfanumeryczne: 0 1 2 3 4 5 6 7 8 9 A B C D E F

(razem 16 znaków)

6

WEP ASCII

WEP HEX

WEP-64 (ASCII)

- znaki o kodach od 32 do 126 włącznie (95 znaków)

- IV ma 24 bity

- znak ASCII jest 8-bitowy (5 symboli w kluczu)

WEP-64 (HEX)

- znaki HEX 0...9,A...F (16 znaków)

- IV ma 24 bity

- znak HEX jest 4-bitowy (10 symboli w kluczu)

ilość kluczy k jest równa liczbie wariacji z powtórzeniami

przy wyborze n=5 elementów ze zbioru M – w tym przypadku

95-elementowego:

ilość kluczy k jest równa liczbie wariacji z powtórzeniami

przy wyborze n=10 elementów ze zbioru M – w tym przypadku

16-elementowego:

k = Mn = 955 = 7 737 809 375

WEP ASCII versus WEP HEX

Łamanie klucza WEP jest łatwiejsze w sieciach, w których

w kluczu WEP zamiast symboli HEX zastosowano symbole

ASCII. Zmniejsza to znacznie ilość wymaganych do

przeanalizowania pakietów.

ilość kluczy WEP-64 (ASCII) –

7 737 809 375

ilość kluczy WEP-64 (HEX) – 1 099 511 627 776

Jest 142 razy więcej kluczy WEP-64 HEX niż WEP-64 ASCII

KLUCZ HEX JEST KLUCZEM MOCNYM

(trudniejszym do złamania niż ASCII ☺☺☺)

☺☺☺

Nowe mechanizmy zabezpieczenia

k = Mn = 1610 = 1 099 511 627 776

WEP2

• WEP2 wprowadzony w 2001 roku

• lepszy mechanizm szyfrowania: 128 bitowy IV oraz

wsparcie Kerberos.

• atak Fluhrer-Mantin-Shamir

pracownicy Cisco: Scott Fluhrer, Itsik Mantin oraz Adi

Shamir z instytutu badawczego w Izraelu wykazali luki

w algorytmie Key Scheduling Algorithm (KSA)

stosowanym w RC4.

Wykorzystując programy Air snort oraz WEPCrack

złamali klucze kodowe WEP i WEP2

Bezpieczna sieć IEEE 802.11

Protokół WPA i WPA2 (Wi-Fi Protected Access)

IEEE 802.1i oparty na AES (zamiast RC4), zatwierdzony w

czerwcu 2004

urządzenia z certyfikatem WPA2 dostępne od września 2004

WPA2 obowiązkowy w sieciach WLAN od 1 marca 2006

7

Bezpieczna sieć IEEE 802.11

Szkielet uwierzytelnienia – mechanizm adaptacji algorytmu

uwierzytelnienia, poprzez zapewnienie bezpiecznej wymiany

komunikatow między klientem, punktem dostępu i serwerem

uwierzytelnienia.

Algorytm uwierzytelnienia – mechanizm sprawdzający

prawidłowość uwierzytelnień użytkownika.

Algorytm poufności danych – zapewnia poufność danych

przesyłanych w ramkach przez nośnik bezprzewodowy.

Algorytm integralności danych – zapewnia spójność danych

przesyłanych przez nośnik bezprzewodowy, tak aby

zagwarantować odbiorcy, że ramka nie została podrobiona.

Algorytmy integralności danych

MIC – ulepszenie nieefektywnej informacji w ICV, która

pozwalała intruzom na atak z wykorzystaniem podrabiania

ramek i odwracania bitów.

CCMP – jest połączeniem trybu CBC-CTR z CBC-MAC.

Cała ramka danych jest dzielona na bloki 16-bitowe.

CBC-CTR polega na użyciu licznika do zaszyfrowania bloku

ramki danych. Licznik jest zwiększany o 1 po każdym cyklu

szyfrowania bloku, aż do zaszyfrowania wszystkich bloków.

Licznik jest resetowany dla każdej nowej ramki.

Protokół WPA2

Algorytmy szyfrowania i integralność

TKIP (Temporal Key Integrity Protocol)

tworzenie innego klucza WEP dla każdej ramki

MIC (Message Integrity Check) – sprawdzanie

integralności komunikatów zapobiegające podrabianiu

ramek, opierające się na algorytmie Michael

AES (Advanced Encryption Standard)

najnowszy algorytm szyfrowania zaakceptowany przez

NIST, opierający się na algorytmie Rijnadael

CCMP (Counter Mode CBC-MAC Protocol) – sprawdzanie

integralności komunikatów zapobiegające podrabianiu

ramek

Protokół WPA

Szkielet uwierzytelnienia

802.1X + EAP (Extensible Authentication Protocol)

PSK (Pre-Shared Key) dla zastosowań typu SOHO

Algorytm szyfrowania

TKIP (Temporal Key Integrity Protocol)

szkielet 802.1X do dynamicznej dystrybucji kluczy

Algorytm integralności

MIC (Message Integrity Check) zwany “Michael”

WPA = 802.1X + EAP + TKIP + MIC

Porównanie WPA i WPA2

Szkielet uwierzytelnienia

802.1X + EAP (Extensible Authentication Protocol)

PSK (Pre-Shared Key) dla zastosowań typu SOHO

Algorytm szyfrowania

AES-CCMP (Advanced Encryption Standard)

szkielet 802.1X do dynamicznej dystrybucji kluczy

Algorytm integralności

CCMP (Counter Mode CBC-MAC Protocol)

WPA2 = 802.1X + EAP + AES + CCMP

8