Bazy danych

Wykł. prof. W. Khadzhynov p. 310

_____________________________________________________________

_________

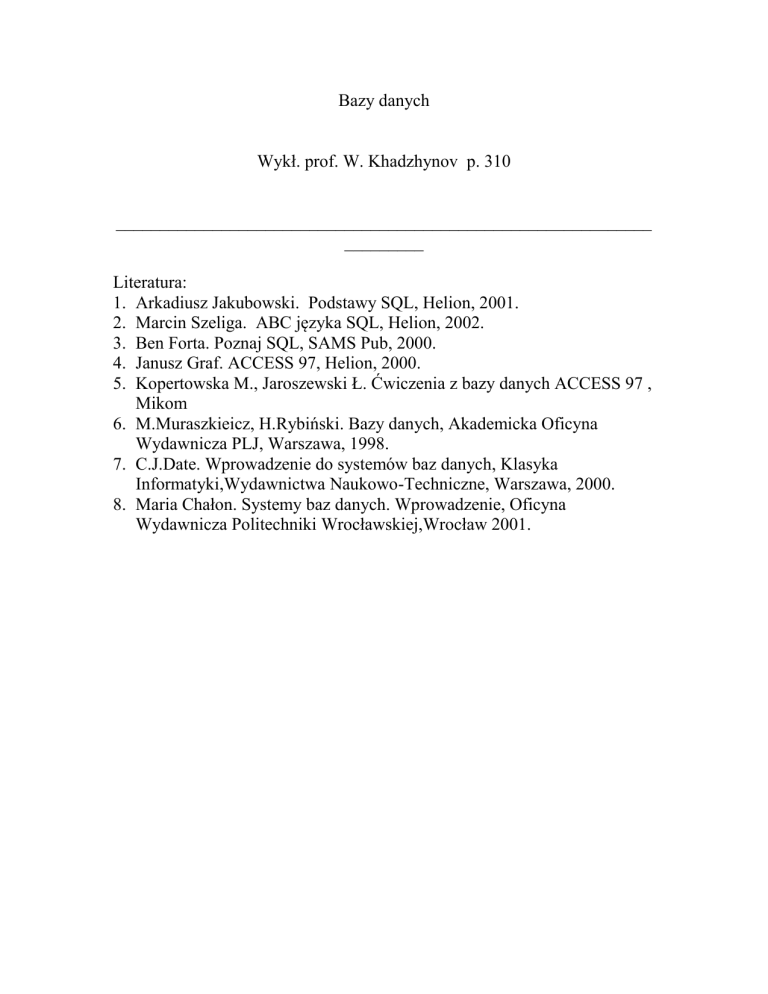

Literatura:

1. Arkadiusz Jakubowski. Podstawy SQL, Helion, 2001.

2. Marcin Szeliga. ABC języka SQL, Helion, 2002.

3. Ben Forta. Poznaj SQL, SAMS Pub, 2000.

4. Janusz Graf. ACCESS 97, Helion, 2000.

5. Kopertowska M., Jaroszewski Ł. Ćwiczenia z bazy danych ACCESS 97 ,

Mikom

6. M.Muraszkieicz, H.Rybiński. Bazy danych, Akademicka Oficyna

Wydawnicza PLJ, Warszawa, 1998.

7. C.J.Date. Wprowadzenie do systemów baz danych, Klasyka

Informatyki,Wydawnictwa Naukowo-Techniczne, Warszawa, 2000.

8. Maria Chałon. Systemy baz danych. Wprowadzenie, Oficyna

Wydawnicza Politechniki Wrocławskiej,Wrocław 2001.

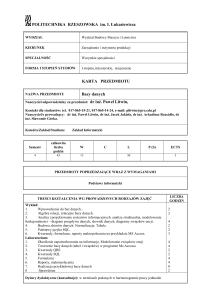

BAZY DANYCH

Treść

Wstęp do baz danych .................................................................................... 5

Systemy informacyjne .................................................................................................. 5

Systemy plików ............................................................................................................ 7

Bazy danych. Głównie pojęcia i definicji. .................................................................... 14

Architektura baz danych............................................................................ 20

Trzywarstwowa architektura ANSI.............................................................................. 20

Kategorie użytkowników BD ....................................................................................... 24

Klasyfikacja modelów danych .................................................................................... 24

Logiczne modele danych ............................................................................ 28

Model hierarchiczny (hierarchical model) ................................................................... 28

Sieciowy model danych (network model) ................................................................... 31

Relacyjny model danych (Relation model) ................................................................. 32

Główne definicje..................................................................................................................... 32

Operacje nad relacjami (algebra relacji) .............................................................................. 41

Definicje języka SQL .................................................................................................. 52

Typy danych języka SQL ........................................................................................... 53

Tworzenie tabeli ..................................................................................................................... 54

Wartość pusta NULL .............................................................................................................. 54

Instrukcja DQL ( Data Query Language) SELECT ..................................................... 54

Zapytania SELECT do wielu tabel ......................................................................................... 60

Funkcji agregujące, klauzuli HAVING i ORDER BY w instrukcji SELECT. ......................... 62

Włożone instrukcje SELECT .................................................................................................. 65

Funkcje daty .............................................................................................................. 67

Funkcje tekstowe ....................................................................................................... 68

Funkcje matematyczne .............................................................................................. 70

Funkcje konwersji ...................................................................................................... 72

Instrukcja INSERT ................................................................................................................. 72

Instrukcja DELETE ................................................................................................................ 73

Instrukcja UPDATE ............................................................................................................... 74

Instrukcje DDL (Data Definition Language ) ............................................................... 74

Instrukcja CREATE TABLE ................................................................................................... 74

Instrukcja DROP TABLE ....................................................................................................... 75

Instrukcja ALTER TABLE ...................................................................................................... 75

Stworzenia tabel wirtualnych – widoków (perspektyw) ......................................................... 77

Stworzenie indeksów .............................................................................................................. 78

Zapamiętane procedury (Stored Procedure) oraz funkcje .......................................... 80

Instrukcji sterowania dostępu do danych .................................................................... 83

Instrukcja GRANT .................................................................................................................. 84

Instrukcja REVOKE ............................................................................................................... 84

Wykorzystywanie transakcji w SQL ............................................................................ 85

Automatyczne zatwierdzanie transakcji ................................................................................. 88

Instrukcja BEGIN ................................................................................................................... 88

Instrukcja COMMIT ............................................................................................................... 89

Instrukcja ROLLBACK........................................................................................................... 89

Instrukcje SAVEPOINT, ROLLBACK TO SAVEPOINT ........................................................ 89

Zanurzony SQL (Embedded SQL) ............................................................................. 91

Cykl życiowy bazy danych (Life cycle of the database) .............................................. 95

2

BAZY DANYCH

Normalizacja relacji .................................................................................................. 100

Pierwsza forma normalna (1NF) ......................................................................................... 100

Druga forma normalna (2NF) ............................................................................................. 103

Trzecia forma normalna (3NF) ............................................................................................ 106

Projektowanie modelu konceptualnego .................................................................... 111

Przekształcenie ER – modelu (modelu infologicznego) do modelu relacyjnego (modelu

fizycznego) ............................................................................................................... 119

Przykład projektowania bazy danych ....................................................................... 123

Etap planowania projektu bazy danych ............................................................................... 123

Etap projektowania bazy danych ........................................................................................ 126

Utrzymanie integralności bazy danych ..................................................................... 129

Ograniczenia obowiązkowej obecności danych ................................................................... 129

Ograniczenia wartości atrybutów ........................................................................................ 130

Integralność encji (entity integrity) ...................................................................................... 130

Warunek UNIQUE ............................................................................................................... 131

Integralność odwołań (referential integrity) ........................................................................ 131

Dostęp do baz danych ............................................................................... 132

Standard ODBC (Open Database Connectivity) ....................................................... 132

Uniwersalne strategii dostępu ................................................................................. 135

Dostęp w Jawie przez JDBC - sterownik .................................................................. 140

Przykład stworzenia tablicy w aplikacji JAVA ..................................................................... 143

Przykład konstruowania zapytań do bazy danych w aplikacji Java ................................... 144

Rozproszone systemy danych .................................................................. 147

Modeli rozproszonych funkcji ................................................................................... 148

Serwer plików ....................................................................................................................... 151

Zdalny dostęp do danych ...................................................................................................... 153

Serwery bazy danych ............................................................................................................ 154

Serwer aplikacji ................................................................................................................... 156

Modeli rozproszonych danych .................................................................................. 157

Architektura Oracle Network Computing Architekture (NCA) .................................... 161

Struktury plików wykorzystywane dla przechowania informacji w

bazach danych ........................................................................................... 163

Struktury plików dla metod szeregowego dostępu .................................................... 164

Struktury plików dla metod dostępu bezpośredniego (dowolnego) ........................... 168

Metody mieszające ............................................................................................................... 168

Struktury plików dla metod indeksowanych ......................................................................... 173

Zarządzanie transakcjami ....................................................................... 181

Cechy transakcji....................................................................................................... 181

Anomalne historii przetwarzania transakcji ............................................................. 185

1. Nieodtwarzalne historie przetwarzania. .......................................................................... 186

2. Historie przetwarzania z kaskadą odrzuceń..................................................................... 187

3. Historie przetwarzania z anomalią powtórnego czytania. ............................................... 188

4. Historie przetwarzania z fantomami. ............................................................................... 188

Przetwarzanie transakcji na różnych poziomach izolacji .......................................... 189

Czytanie danych z transakcji nie zatwierdzonych (poziom izolacji 0) ................................. 189

Zakaz czytania danych z transakcji nie zatwierdzonych (poziom izolacji 1). ...................... 190

Zakaz czytania i zapisywania danych w transakcjach nie zatwierdzonych (poziom izolacji 2).

.............................................................................................................................................. 191

Historie szeregowalne (poziom izolacji 3) ........................................................................... 191

3

BAZY DANYCH

Szeregowalność transakcji ...................................................................................... 193

Zarządzanie transakcjami w języku SQL .................................................................. 196

Metody sterowania współbieżnością transakcji na różnych poziomach izolacji......... 200

Metody blokowania danych.................................................................................................. 200

Algorytm blokowania dwufazowego..................................................................................... 202

Zakleszczenia transakcji....................................................................................................... 206

Metody znaczników czasowych. ........................................................................................... 208

Odtwarzanie bazy danych ........................................................................................ 209

Odtwarzanie bazy danych przy uszkodzeniach pamięci ulotnej ........................................... 210

Odtwarzanie bazy danych przy uszkodzeniach pamięci trwałej .......................................... 214

Pytania kontrolne po kursu „Bazy danych” dla studentów studiów

wieczorowych............................................................................................. 216

Pytania kontrolne po kursu „Bazy danych” dla studentów studiów

dziennych ................................................................................................... 217

4

BAZY DANYCH

Wstęp do baz danych

Historia programowania komputerów zawiera dwa główne kierunki

swojego rozwoju:

Wykonanie złożonych obliczeń inżynierskich, które nie można

wykonać w ogóle bez komputerów;

Wykorzystanie komputerów w automatyzowanych systemach

informacyjnych.

Rozwój pierwszego kierunku sprzyjał stworzeniu metod oraz algorytmów

numerycznych. Główną cechą tego zakresu są złożone algorytmy oraz

metody obróbki danych i proste struktury danych, które trzeba obrabiać.

Drugi kierunek bezpośrednio dotyczy tematu niniejszego kursu i jest

związany z wykorzystaniem komputerów dla magazynowania danych

mających złożone struktury. Ten kierunek powstał późnej pierwszego,

ponieważ wcześniej nie było dużych i niezawodnych komputerów dla

realizacji tych zadań. Teraz jest to najważniejszym kierunkiem w rozwoju

informatyki, ponieważ wartość danych często dużo przekracza wartość

współczesnych superkomputerów.

Systemy informacyjne

Systemy informacyjne (SI) – to są oprogramowanie

(Software),

sprzętowe (Hardware) oraz organizacyjne (Organizational) zasoby, oraz

resursy informacyjne, które pozwalają wypełnić zbiór, przetwarzanie

(processing),

magazynowanie (Data storage) i rozpowszechnienie

informacji wewnątrz organizacji.

Informatyka jest dziedziną o charakterze interdyscyplinarnym. Główne

zakresy zastosowania Systemów informacyjnych:

Przyjęcie decyzji

Handel

Finanse

Banki

Energetyka

Transport

Produkcja.

Główne komponenty typowego systemu informacyjnego (rys.1):

1. Zasoby zabezpieczenia SI

2. Magazyn informacyjny (Information storage)

3. Personel projektantów (developers) i użytkowników

5

BAZY DANYCH

Chief

...

Dep(A)

Dep(B)

Dep(N)

Informations system

documents

paper

Electronic

Out

Enter

Fig. 1

6

BAZY DANYCH

Zasoby zabezpieczenia SI:

Organizacyjne

Prawnicze

Programowe

Sprzętowe

Wymogi do magazynów informacyjnych(Data Store):

niezawodne magazynowanie danych o wielkiej objętości

wykonanie różnych przetwarzań informacji

szybkie wyszukiwanie informacji

wygodny interfejs dla użytkowników

Główne sposoby istnienia Magazynów informacyjnych:

Twarde kopii (papierowe)

Systemy plików ( na dyskach twardych i dyskietkach)

Bazy danych

Mieszane.

Systemy plików

Systemy plików są pierwszymi zasobami automatyzacji

komputerowej.

Plikiem nazywamy sekwencję rekordów, która ma imię i jest

przechowywana w zewnętrznej pamięci komputera.

Plik może być wykorzystywany przez jedna lub kilka aplikacji.

Aplikacja - to jest program, przeznaczony dla automatyzacji

funkcji i zadań systemu informacyjnego .

Aplikacji składają oprogramowanie systemu informacyjnego. Miejsce

systemu informacyjnego we współczesnym zakładzie umownie pokazano

na rys 1.

Dostęp do pliku z aplikacji urzeczywistni się za pomocą systemu sterowania

plikami, który jest częścią systemu operacyjnego. Każda aplikacja

wykorzystuje następny zestaw operacji:

Stworzyć plik (Create File)

Otworzyć plik (Open File)

Zamknąć plik (Close File)

Odczytać rekord (Read record)

Zapisać rekord (Write record).

Przykład magazynowania informacji przy pomocy systemu plików

pokazany jest na rysunku 2. Tu umownie przedstawiona struktura zakładu

pracy, mającego kilka oddziałów (departamentów). W każdym oddziale

wykonują się zadania informacyjne, związane z działalnością zakładu.

7

BAZY DANYCH

Zadaniom informacyjnym odpowiadają aplikacji. Każda aplikacja ma dostęp

do jednego lub wielu plików. Aplikacji mogą wspólnie korzystać z pewnych

plików. Pliki mogą być przekazywane innym oddziałom, jeśli tego

potrzebują wymagania funkcjonalne.

Przy magazynowaniu informacji przez system plików, każda

aplikacja powinna „znać” z dokładnością do 1 bita strukturę rekordów

odpowiedniego pliku. To wymaganie związane jest ze specyfiką działania

systemów operacyjnych.

Główne wady systemów plików:

Izolowanie danych

Dublowanie danych

Zależność od danych

Niekompatybilność plików

Rozpatrzymy każdą z tych wad.

Izolowanie danych. Powstaje, kiedy dane są izolowane w osobnych plikach.

Dostęp do nich jest utrudniony. Na przykład (rys.3), dla stworzenia pliku

Kontrakty (Contracts) w departamencie C trzeba zmodyfikować plik

Wynajęci potencjalne (Renters), który jest stworzony w departamencie A,

oraz zmodyfikować plik Nieruchomości (Property for

8

BAZY DANYCH

Company

Dep. (A)

. . .

Dep.(N)

. . .

User Application

User Application

1. Data entry

2. Output of reports

1. Data entry

2. Output of reports

Support Definition

of files

of files

Support Definition

of files

of files

. . .

Files of a

dep. N

Files of a

dep. A

fig 2.

9

BAZY DANYCH

Dep.A

... ...

Renters

Dep.B

...

Property for Rent

...

Dep.C

Processing

Contrakts

Fig.3.

10

BAZY DANYCH

Rent), który jest stworzony w departamencie B. Te pliki, zgodnie z

wymogami funkcjonalnymi, są stworzone i obsługiwane, w innych

departamentach. Wszystkie te pliki powinny mieć najbardziej aktualne

informację, inaczej plik Kontrakty będzie błędny. I tu powstaje problem:

departament C nie jest odpowiedzialnym za uaktualnienie informacji w

departamentach A i B. W praktyce w departamencie C muszą być stworzone

wszystkie potrzebne pliki. Sytuacja pogarsza się tym, że takich plików staje

dużo. Skutkiem tego jest decentralizowana praca z danymi, kiedy pliki

danych muszą mieć kopie w różnych departamentach.

Dublowanie danych. Dublowanie jest skutkiem izolowania danych,

prowadzi do nieekonomicznego zastosowania sprzętu oraz do naruszenia

integralności danych. Ta sytuacja polega na tym, że te same dane w różnych

departamentach mogą być sprzecznymi. Na przykład, zmiany danych o

pracownikach mogą być wykonane tylko w departamencie A. W innych

kopiach tego pliku, w innych departamentach pewny czas będzie zostawać

stara informacja. Ten przykład pokazano na rys. 4. Departament E tu dubluje

wszystkie dane innych departamentów.

Zależność od danych. Fizyczna struktura rekordów plików i sposoby

dostępu do nich muszą być wyznaczone we wszystkich aplikacjach, które

używają te pliki. Jakakolwiek zmiana struktury rekordów w pliku

potrzebuje, oprócz stworzenia nowego pliku i kopiowania do niego

wszystkich rekordów, również wprowadzenia zmian we wszystkich

aplikacjach, które mają dostęp do tego pliku. Ta sytuacja jest pokazana na

rys. 5. Tu trzeba zmienić długość dwóch rekordów w pliku, mającego

związki z wielu aplikacjami. Na rysunku pokazano kroki, które trzeba

wykonać.

Niekompatybilność plików. Różne aplikacje mogą być

zaprogramowane w różnych językach programowania, poza tym różne

systemy programowania mają różne formaty danych. Skutkiem tego jest

sytuacja, że pliki, stworzone w różnych systemach programowania będą

niekompatybilne.. Ta sytuacja jest pokazana na rys. 6.

Główne przyczyny wad systemów plików :

1. Definicja danych zlokalizowana w aplikacjach, i nie jest przechowywana

osobnie od nich.

2. Bezpośredni dostęp do danych dokona się bezpośrednio z poziomu

aplikacji, a nie z poziomu jednorodnych metod dostępu.

11

BAZY DANYCH

DataArea of

department A

DataArea of

department B

DataArea of

department E

DataArea of

department C

DataArea of

department D

Fig. 4

12

BAZY DANYCH

Application 1

. . . Application N

...

Char (40) Adres

Char (50) Name

...

Property for Rent

1.Create new File

2.Create "File Copy

Application"

3.Change

Applications 1-N

...

Char (44) Adres

Char (60) Name

...

Property for Rent

Fig.5

13

BAZY DANYCH

Bazy danych. Głównie pojęcia i definicji.

Baza danych to jest wspólnie wykorzystywany zbiór logicznie

połączonych danych, przeznaczony dla zadowolenia informacyjnych

potrzeb organizacji oraz reprezentujący bieżący stan obiektów

informacyjnych .

System zarządzania bazą danych (SZBD) (Data Base

Management System – DBMS) to jest zbiór językowych zasobów i

aplikacji, przeznaczonych do stworzenia oraz wspólnego wykorzystania

informacyjnych obiektów przez wielu użytkowników.

Z tych definicji wynika , że BD jest korporacyjnym informacyjnym

resursem.

Konstrukcja magazynów informacyjnych przy pomocy BD pokazana jest na

rys.7. Tu wszystkie aplikacje odwołują się do wspólnego resursu

informacyjnego wykorzystując jedyny wspólny interfejs z SZBD (DBMS).

Aplikacje użytkownika tu nie definiują dane, nie dokonują również

bezpośredniego dostępu do danych, jak to było w systemach

plików. Wszystkie operacje współdziałania z SZBD (DBMS) składają się z

realizacji zapytań sformalizowanych: wprowadzenie czy modyfikacja

danych lub otrzymanie raportów (reports). Taka konstrukcja magazynów

informacyjnych nie ma wad, które były w systemach plików.

Rozpatrzymy bardziej szczegółowo wyznaczone wyżej pojęcia.

SZBD (DBMS) – to jest oprogramowanie, które użytkownicy mogą

definiować, tworzyć, podtrzymywać (support) BD, a również mieć dostęp

do danych. Dlatego SZBD (DBMS) składa się z dwóch komponentów

(rys.8):

Języka definicji danych (Data Definition Language -DDL);

Języka manipulacji danymi (Data Manipulation Language – DML).

Baza danych istnieje w systemie plików systemu operacyjnego. W systemie

plików BD ma następujące obszary:

obszar danych

obszar metadanych (Metadata).

Obszar danych - to są pliki z rekordami zawierającymi informacje

główne.

Obszar metadanych zawiera pliki, które zawierają informacje o

strukturze danych, połączeniach logicznych, prawach dostępu

użytkowników, ich fizycznego rozmieszczenia.

14

BAZY DANYCH

Współdziałanie tych komponentów pokazano na rys.9.

15

BAZY DANYCH

Company

. . .

Department

(A)

Department

(N)

. . .

User Application

1. Data entry

2. Output of reports

User Application

1. Data entry

2. Output of reports

. . .

Database Management System (DBMS)

Fig. 7.

Database Files

16

BAZY DANYCH

Podstawową cechą systemów baz danych jest to, że dane i związane

z nimi programy (aplikacje) są od siebie oddzielone. DBMS - to program

uruchamiany w pamięci wewnętrznej komputera i kontrolowany przez

odpowiedni system operacyjny. Baza danych jest przechowywana w

systemie plików. DBMS działa jako interfejs między aplikacjami i bazą

danych. Ten interfejs realizuje się przez DDL i DML. Dostęp do BD

realizuje wewnętrzny (internal) interfejs do systemów plików. DBMS

realizuje następujące funkcje wewnętrzne:

Dodawanie nowych plików do bazy danych;

Usuwanie plików z bazy danych;

Modyfikowanie struktury istniejących plików;

Uzupełnienie nowymi danymi istniejących plików;

Aktualizacja danych w istniejących plikach;

Usuwanie danych z istniejących plików;

Wykorzystanie danych z istniejących plików przez różne aplikacje;

Tworzenie i monitorowanie użytkowników BD;

Ograniczenie dostępu do plików w BD;

Monitorowanie działania BD.

Użytkownik nie ma bezpośredniego dostępu do tych funkcji. DBMS

sama aktualizuje te funkcji.

Główne przewagi BD nad systemami plików :

Brak zbytecznych danych (Redundant data)

Integralność danych (kompatybilność)

Wspólne wykorzystanie

Bezpieczeństwo danych

Podtrzymywanie (Support) danych

Niezależność (Independence) od aplikacji

17

BAZY DANYCH

DBMS

DDL

(Data

DML

Definition (Data Manupulation

Language

Language)

)

Database Files

Data dictionary Files

Meta-data

...

Data

Files

Fig.8

18

BAZY DANYCH

...

User Application

DBMS

DBMS - Interface

DDL

(Data

Definition

Languare)

DML

(Data

Manupulation

Languare)

Internal Database-File System

Interface

Files System

Data dictionary

fig. 4

...

Metadata

Fig.9

Data

19

BAZY DANYCH

Równoległy dostęp różnych aplikacji

Skuteczna obsługa

Główne wady BD:

Duże wymagania do komputerów;

Duże koszty;

Potrzeba w doświadczonych specjalistach;

Wrażliwość na sytuacje awaryjne;

Architektura baz danych

Trzywarstwowa architektura ANSI

Powinna być jedyna koncepcja przy tworzeniu wszystkich baz

danych. Koncepcja musi zapewnić przewagi bazy danych przed systemami

plików. Ta koncepcja musi być odpowiednia do standardów światowych.

Tym standardem jest trzech poziomowy model ANSI (American National

Standarts Institute). Rozpatrzymy ten standard. On zawiera 3 poziomy (rys.

10):

1. Zewnętrzny (External Level)

2. Pojęciowy (Conceptual Level)

3. Wewnętrzny lub fizyczny (Internal Level, Phisycal Level).

Zewnętrzny poziom (External Level) - odzwierciedla specyficzne

definicje każdego użytkownika (i ego aplikacji) na strukturę danych. Każda

aplikacja ma dostęp i przetwarza tylko te dane, które są jej potrzebne. Na

przykład, system podziału prac na firmie wykorzystuje wiadomości o

kwalifikacji pracownika. Dla tego systemu nie potrzebne są dane o np.

wynagrodzeniu pracownika, ego adresie, numerze telefonu itd. Te

wiadomości interesują oddział kadrów i kwestura.

Pojęciowy poziom (Conceptual Level) – BD prezentowana w postaci

schematu konceptualnego, który jednoczy dane zewnętrznego poziomu z

których korzystają wszystkie użytkownicy z ich aplikacjami. Pojęciowy

poziom – to jest ogólny model przedmiotów rozważań (universe of

discourse), które wyznaczają wszystkie obiekty bazy danych. Ten model nie

bierze pod uwagę kwestii fizycznej realizacji danych.

Wewnętrzny (fizyczny) poziom (Internal Level , Phisycal Level).

Wyznacza jak dane będą przechowywane w pamięci zewnętrznej.

Trzywarstwowa architektura umożliwia logiczną i fizyczną

niezależność danych.

Logiczna niezależność – umożliwia zmianę jakiejkolwiek aplikacji

bez potrzeby zmian w innych aplikacjach.

20

BAZY DANYCH

...

User 1

User 2

view 1

view 2

User n

...

view n

External level

Conceptual shema

Conceptual level

Internal shema

Internal level

fig.10

Files of Data Base

21

BAZY DANYCH

Fizyczna niezależność - podaje możliwość przeniesienia informacji na inne

plikowe systemy, komputery, dyski itd., przy czym wszystkie aplikacje

zostają użytecznymi. Na rys.11 umownie przedstawiono niezależność

warstwową.

User Application

...

view

view

1

2

External level

...

view

n

Logical data independence

Conceptual shema

Conceptual level

Physical data independence

Internal shema

Internal level

fig.11

22

BAZY DANYCH

View 1

Sno FName LName Age Salary

View 2

Staff_No LName BNo

Conceptual level

Staff_No FName LName DOB Salary BNo

Internal

level

Struct STAFF {

int Staff_No;

int Branch_No;

char FName [20];

char LName [20];

struct date Date_of_Birth;

float Salary;

struct STAFF *next;

};

index Staf_No; Index Branch_No;

fig.12

23

BAZY DANYCH

Na rys.12 jest przedstawiony przykład opisy bazy danych na trzech

warstwach. Dwa użytkownika mają różne schematy bazy danych na

poziomie zewnętrznym. Konceptualny schemat na poziomie pojęciowym

(Conceptual Level) jednoczy wszystkie schematy poziomu zewnętrznego.

Na wewnętrznym (fizycznym) poziomie powstają opisy struktury plików

oraz ich rekordów. Wewnętrzne opisy – to wynik pracy zasobów DBMS.

Użytkownicy nie mają bezpośrednio dostępu do tych zasobów.

Kategorie użytkowników BD

Użytkownicy końcowe (Users) – to jest główna kategoria

użytkowników, dla których stwarza się baza danych. Ta kategoria zawiera

kierowników i wykonawców, które nie są specjalistami w zakresie

informatyki. Współpraca użytkowników końcowych z BD jest możliwa za

pomocą aplikacji lub języka zapytań – kwerend (query).

Administratorzy bazy danych (DB Administrators) – grupa osób,

odpowiedzialna za jedną lub więcej baz danych podtrzymywanych przez

pewien DBMS. Administrator BD tworzy bazę danych oraz dba o jej

spójność, integralność i bezpieczeństwo. Nadaje przywileje i prawa do

korzystania z bazy danych dla poszczególnych użytkowników. Dla dostępu

do danych administratorzy wykorzystają język definicji danych (DDL).

Projektanci aplikacji (Programmers) – ta grupa istnieje tylko przy

projektowaniu BD. Projektanci pracują tylko z tą częścią informacji, która

potrzebna dla oznaczonej aplikacji. Dla dostępu do danych wykorzystują

język manipulowania danymi (DML).

Współdziałanie tych gryp z narzędziami DBMS pokazane jest na

rys.13.

Klasyfikacja modelów danych

Zasadniczym pojęciem w koncepcji baz danych są kategorie „dane” oraz

„model”.

Dane – to jest zbiór wartości, parametrów, które charakteryzują

rzeczywisty obiekt.

Na przykład: Join Bull, Floryda, 30$.

Te dane nie dają żadnej informacji , jeżeli nie pokazane ich związki.

Model danych – to jest kategoria, która odzwierciedla związki danych

między sobą oraz ich stosunki do obiektów świata rzeczywistego.

Istnieje dużo różnych modeli danych. Ich klasyfikacja pokazana jest na rys.

14. Tu modeli są podzielone na trzy główne grupy:

Infologiczne;

Datalogiczne;

24

BAZY DANYCH

Fizyczne.

Infologiczne modele przeznaczone są dla opisu bazy danych na poziomach

zewnętrznym i pojęciowym. Cechą szczególną tych modeli jest to, że one

nie odwzorowują wewnętrzną strukturę danych, odwzorowują natomiast

semantykę danych. Ta grupa modelów zawiera model „Encja – związek”

które będziemy studiować.

Datalogiczne modele (Logiczne modele) odwzorowują semantykę oraz

wewnętrzną strukturę danych. Mogą być zastosowywane na zewnętrznym

czy pojęciowym poziomach.

Ta grupa zawiera:

Model dokumentalny (documental model) - to jest model danych, który

pozwala przedstawiać cały dokument jak jednostkę informacyjną.

Model hierarchiczny(hierarchikal model) - to jest model danych, w

którym dopuszczalnymi strukturami danych są struktury hierarche

(drzewa) .

Model sieciowy (network model), to jest model danych, w którym

związki asocjacyjne pomiędzy danymi są reprezentowane poprzez

powiązania wskaźnikowe.

Model relacyjny (relation model), to jest model danych, oparty o pojęcie

relacji, zaproponowany przez E.F.Codda z IBM w 1970 r.

Fizyczne modele - to modele oparte na strukturach plikowych albo na

innych sposobach.

25

BAZY DANYCH

Programmer

User

DBMS

Applications

Query

Preprocessor

DML

Object

code

DB Administrator

Shema DB

Processor

of query

DDL

compiler

DataBase

controller

Dictionary

controller

Filles System

System

buffers

DataBase

fig.13

26

BAZY DANYCH

Models of data

InfoLogical

models

Models of

Entity link

DataLogical

models

Physical

models

Documental

models

File

structures

Hierarchical

models

Segment

page

organization

Network models

Relational

models

fig. 14

27

BAZY DANYCH

W niniejszym kursie Baz Danych będziemy studiować także i relacyjne

modeli, ze względu na to, że współczesne technologie projektowania baz

danych na 90% używają właśnie te modele.

Logiczne modele danych

Model hierarchiczny (hierarchical model)

Model hierarchiczny to jest model danych, łączące wszystkie rekordy

we wspólnej strukturze drzewa. Na korzeniu drzewa (hierarchii)

znajduje się jeden typ rekordu, który ma 0 czy wiele typów rekordów

podległych. Każdy typ podległy może mieć też 0 lub wiele innych typów

rekordów podległych. Jakikolwiek rekord, oprócz korzeniowego, może

mieć tylko jeden rekord macierzysty (parent record).

Przykład modelu hierarchicznego pokazany na rys.16.

Główne komponenty informacyjne w modelu hierarchicznym są następne:

Pole danych (data field) to jest minimalny, niepodzielny element danych,

który jest dostępny dla użytkownika przez DBMS.

Typ segmentu (type of a segment) to jest zbiór rekordów homogenicznych,

które mają jedno imię i identyczne pola danych.

Egzemplarz segmentu (albo po-prostu segment) (Copy of a segment) - to jest

zbiór wartości pól, które składają jeden rekord.

Na rys.16 pokazany przykład modelu hierarchicznego bazy danych

klientów. Tu są kilka typów segmentów. Typ segmentu „Client” jest

korzeniowym. Każdy egzemplarz segmentu „Client” jest związany z jednym

albo z wielu egzemplarzami segmentu „Order”. Podobnie każdy egzemplarz

segmentu „Order” może być związany z egzemplarzami segmentów

„Product” i „Trade agent”.

Każdy rekord (segment) zawiera odpowiednie pola. Przykład pól dla

segmentu „Client” pokazany jest na rys.16. Pomiędzy segmentami w

modelach hierarchicznych może być definiowany związek „jeden-do-wielu”

czy „jeden–do–jednego”. Rekord, odpowiadający elementu „jeden” tego

związku - jest macierzysty, a elementu „wielu” jest podległy. W modelach

hierarchicznych dla każdego rekordu może być tylko jeden rekord

macierzysty, przy czym każdy rekord, może być macierzystym dla wielu

rekordów.

W pokazanym na rys 16 schemacie bazy danych niemożliwe równoczesne

istnienie związków („Order” - > „Trade agent”) oraz („Trade agent” - >

”Order”). Poszukiwania informacji pro ordery, które są związane z pewnym

agentem , jest niemożliwe.

28

BAZY DANYCH

Model hierarchiczny był pierwszym modelem danych i wiąże się z

systemem IMS firmy IBM.

Wady modelów hierarchicznych:

1. Niemożliwym jest przechowywanie rekordów, które nie mają rekordów

macierzystych. Na przykład, skasowanie jednego rekordu segmentu typu

„Client” skasuje związane z nim rekordy „Order”, :Product” i „Trade

agent”. Dla nowych egzemplarzy segmentu typu „Client” trzeba

wielokrotnie te rekordy stwarzać.

2. Niemożliwym jest realizacja związków typu „wiele do wielu”, na

przykład związek („Product” -> „Order”) jest niedopuszczalny.

29

BAZY DANYCH

Client

Types of segments

Order

Product

Trade

agent

Client

Name

Adress Phone Account

Fields of a segment

fig. 16

30

BAZY DANYCH

Trade

agent

Agent-Ord

ers

Client

Client Orders

Order

Order Products

Product Orders

Product

Order

1..N

Product

1..N

Product

Set - "Order Products"

Order

Set - " ProductOrders"

fig. 17

Sieciowy model danych (network model)

Sieciowy model danych to jest model danych, w którym związki

asocjacyjne pomiędzy danymi są reprezentowane poprzez powiązania

wskaźnikowe. Struktura danych tworzy więc graf, chyli sieć.

31

BAZY DANYCH

Pomiędzy dowolnymi rekordami w modelach sieciowych może być

zdefiniowany związek „jeden-do-wielu” za pomocą obiektu „Set”.

Poprzedni przykład bazy danych będzie mieć strukturę, która jest

przestawiona na rys. 17. Tu niema ograniczeń na ilość rekordów

macierzystych. Żeby realizować związek typu „wiele-do-wielu”, trzeba

definiować dwa obiekty „Set”, jak to jest pokazano na rys.17.

Model sieciowy stanowił istotny postęp w stosunku do modelu

hierarchicznego . Jego podstawowymi wadami są:

1. Obniżenie poziomu programowania do drugorzędnych szczegółów

organizacji danych (koncepcja wskaźników)

2. Niski stopień niezależności danych od programów i na odwrót.

Relacyjny model danych (Relation model)

Główne definicje

Relacyjny model danych – to jest ideologia informatyczna dotycząca

organizacji baz danych, oparta o pojęcie matematyczne relacji i

zaproponowana przez E.F.Codda z IBM w 1970 r.

Definicja.

N – wymiarowa relacja – to jest podzbiór iloczynu kartezjańskiego

D D ... D

1

2

pewnych

N

zbiorów

D , D ,..., D ( N 1 ) .

1

2

N

Wyrażenie matematyczne relacji ma następny wygląd:

R D D ... D

1

gdzie

2

D D

1

2

... D N

N

,

- iloczyn kartezjański .

D , D ,..., D

Źródłowe zbiory

1

domeny (Domains).

2

N mają jeszcze nazwę dziedziny czyli

Iloczyn kartezjański – to jest komplet wszystkich możliwych kombinacji,

każda z których zawiera N elementów (komórek), oraz każdy element której

należy do swej domeny.

Rozpatrzymy przykład przedstawiony na rys. 18.

Iloczyn kartezjański zawiera 18 trójek. Każda trójka – to są następne

elementy:

1. Nazwisko studenta

32

BAZY DANYCH

2. Nazwisko dyscypliny

3. Ewentualna ocena na egzaminie

D

1

D

2

D

3

R

ґ

= {Johns, Smith,Berg}

= {C++, Java}

= {3, 4, 5}

D

1

ґ

D

<Johns,c++,5>

<Johns,java,4>

<Smith,c++,3>

<Berg,java,5>

2

ґ

D

3

<Johns,c++,3>

<Johns,c++,4>

<Johns,c++,5>

<Johns,java,3>

<Johns,java,4>

<Johns,java,5>

<Smith,c++,3>

<Smith,c++,4>

...

<Berg,java,5>

fig.18

33

BAZY DANYCH

Sytuacja rzeczywista polega na tym, że każdej dyscyplinie dla każdego

studenta może odpowiadać tylko jedna ocena, albo w ogóle nie być oceny,

jeśli egzaminu jeszcze nie było. Relacja R na rys.18 odwzorowuje tą

sytuację i zawiera tylko 4 wiersze tablicy.

Relacja jest podstawowym pojęciem relacyjnego modelu danych, jednakże

w ramach tego modelu ona ma nieco inne znaczenie równoważne – to jest

tablica, która ma kolumny, odpowiadające domenom, a wiersze – to są

komplety z N liczb, gdzie N – ilość komórek w wierszu. Wejście domeny w

tablice nazywa się atrybutem (attribute) relacji.

Jedna domena może kilka razy wchodzić do tablicy pod różnymi atrybutami.

Na

przykład,

(R=Nazwisko_Studenta,Ocena_praktycznych_zajęć,Ocena_na_egzaminie) –

drugi i trzeci atrybuty są połączone z domeną OCENY_W_UCZELNIE

(3,4,5).

Atrybut - to jest kolumna relacji (tablicy), która ma nazwę.

Wiersze relacji (tablicy) mają w literaturze jeszcze następne nazwy: krotki,

rekordy, zapisy (cortege). Konkretną wartością atrybutu w rekordzie jest

pole rekordu.

Ilość atrybutów w relacji (tablicy) jest stopień relacji (degree).

Liczba kardynalna - to jest ilość rekordów pewnej relacji.

Schemat relacji - to jest mający swoje imię zbiór imion atrybutów. Każdy

atrybut w tym schemacie pokazuje jedną domenę, z której on jest związany .

Wyrażenie matematyczne schematu relacji R ma następny wygląd:

S

R

S

R

A1 , A2 ,... AN , Ai : Di

Na rys. 19 jest pokazany następny schemat relacji:

(Name, Discipline, Ball),

D

D

D

:

:

Name :

1 , Discipline

2 , Ball

3;

Wartości atrybutów domen mają następny wygląd:

D

D

D

1=

{Johns, Smith, Berg};

2 = {C++, Java};

= {3, 4, 5}.

Definicja

3

34

BAZY DANYCH

Schematy dwóch relacji są równoznacznymi, kiedy one mają identyczne

stopnie oraz identyczne sekwencje atrybutów. To znaczy, że na

identycznych pozycjach w różnych schematach znajdują się atrybuty z tych

samych domen.

Równoznaczność schematów relacji nie oznacza równoznaczność samych

relacji.

35

BAZY DANYCH

<Johns,c++,5>

<Johns,java,4>

<Smith,c++,3>

<Berg,java,5>

Atributs

R

Discipline Ball

Johns

c++

5

Johns

java

4

Smith

c++

3

Berg

java

5

Cortege

Cardinality

Name

Degree

fig.19

36

BAZY DANYCH

Na przykład, rozpatrzymy schematy relacji R, R1 oraz R2 dotyczące

poprzedniego przykładu:

S

R1

(FirstName, The programming language, Rating),

FirstName

: D1 ,

The programming language

Rating :

S

R2

Name

D

3

: D2 ,

.

( Name , Rating , Discipline )

: D1 ,

Discipline

: D2 ,

D

Rating :

3.

Dla tych schematów prawidłowymi są następne równości :

S

R

S

R1 ,

S

R

S

R2 ,

S

R1

S

R2 .

Własności relacji:

Każda relacja ma unikalne (oryginalne) imię; nie istnieje dwóch relacji,

mających tą same imię;

Każda komórka relacji zawiera tylko jedną niepodzielną wartość

Każdy atrybut relacji ma unikalne imię, nie istnieją dwóch atrybutów w

jednej relacji, mających jednakowe imiona

Każdy rekord w relacji jest unikalnym, nie istnieją dwóch identycznych

rekordów w tej samej relacji

Dwie relacje są równe, kiedy one mają równe wartości liczb

kardynalnych oraz każdy rekord jednej relacji ma odpowiednią kopię w

drugiej. Kolejność rekordów w relacji nie przeszkadza porównaniu

różnych relacji.

Model relacyjny - to jest zbiór połączonych pomiędzy sobą relacji, które

odwzorowują niektórą dziedzinę przedmiotową .

Dla określenia związków relacji pomiędzy sobą, wszystkie relacje powinny

zawierać atrybuty , które są połączone tymi związkami w różnych relacjach.

37

BAZY DANYCH

Klucz pierwotny (klucz główny) (primery key) relacji - to jest atrybut, czy

zbiór minimalny atrybutów, których wartości identyfikują unikalne

wszystkie rekordy relacji.

Klucz obcy (foreign key) - to jest atrybut relacji, którego wartość jest

wartością klucza pierwotnego (primery key) pewnej innej relacji.

Rozpatrzymy przykład przedstawiony na rys. 20.

Skonstruujemy model relacyjny, który zawiera dwie relacji: „Students” oraz

„Students group”. To znaczy połączymy te tablicy w taki sposób, żeby było

możliwe poszukiwanie informacji

38

BAZY DANYCH

PRIMARY

KEY

R = Student's group

GNum GSpeciality

GDepartment

...

...

...

ef01

Informatika

Elektronica

ep03

Programing

Elektronica

...

...

...

me03 Construction

...

Mechanics

...

R = Students

PaspNum

Name

StGruppe

...

...

...

Pl09867

Johnson

ef01

AL06709

Smith

ef01

AI67099

Berg

me03

...

...

Fig.20

...

FOREIGN

KEY

39

BAZY DANYCH

w modelu bazy. Pomiędzy relacją „Students group” i relacją „Students”

związek logiczny ma typ „jeden–do–wielu”, bowiem jakakolwiek grupa

może mieć wiele studentów, a każdy student musi znajdować się tylko w

jednej grupie.

W relacji „Student” kluczem pierwotnym jest atrybut „PaspNum”, ponieważ

numer legitymacji jest unikalnym dla identyfikacji każdego studenta. W

relacji „Students group” kluczem pierwotnym jest „Gnum” (numer grupy),

ponieważ w Uczelni nie może być grup z identycznymi numerami.

Do relacji „Students” jest dodany atrybut „StGruppe”, który jest kluczem

obcym tej relacji. Ten klucz łączy relacji „Students” oraz „Students group”.

W pole „StGruppe” każdego rekordu relacji „Students” jest zapisana pewna

wartość klucza pierwotnego relacji „Students group”.

Klucz alternatywny - to jest klucz, który składa się z jednego lub kilku

atrybutów, które jednoznaczne identyfikują rekordy w relacji, ale nie są

wybrane przez klucz pierwotnym.

Atrybut kluczowy – to jest atrybut, który jest częścią klucza pierwotnego,

klucza alternatywnego lub klucza obcego.

Zależność funkcyjna pomiędzy atrybutami relacji – to jest związek

pomiędzy atrybutami A i B, gdzie każda wartość atrybutu A jest skojarzona

z dokładnie jedną wartością atrybutu B. Wyrażenie matematyczne schematu

relacji R ma następny wygląd:

AB – A implikuje B.

W ogóle A oraz B mogą zawierać grupy atrybutów.

Rozpatrzymy przykład na rys. 20. W relacji „ Students group” są następne

zależności funkcyjne:

GNum

Gspeciality

GNum

GDepartment

Gspeciality

GDepartment.

Innych zależności funkcyjnych w tej relacji nie ma. Np. wartości atrybutu

„GDepartment” nie mogą określać dokładnie wartości atrybutów „Gnum”,

bowiem każdej wartości atrybutu GDepartment” mogą odpowiadać wiele

wartości „Gnum”.

W przykładzie na rys.19 istnieją zależności funkcyjne pomiędzy grupami

atrybutów:

(Name)(Discipline) Ball.

Determinanta zależności funkcyjnej – to jest atrybut lub grupa atrybutów,

która znajduje się w lewej części implikacji.

Jako przykład na rys. 19 determinanta zawiera dwa atrybuty: (Name) oraz

(Discipline).

W relacji „Students” na rys 20 są następne zależności funkcyjne:

40

BAZY DANYCH

(PaspNum, Name)

(StGruppe)

(PaspNum)

(StGruppe).

Całkowita zależność funkcyjna – to jest zależność funkcyjna, determinanta

której nie zawiera zbytecznych atrybutów. W nadanych wyżej zależności

funkcyjnych pierwsza nie jest całkowitą, a druga jest całkowita.

Zależność tranzytywna - to jest zależność funkcyjna pomiędzy atrybutami,

mająca taki wygląd: AB oraz BC.

Zależność tranzytywna zawiera zależności funkcyjne pomiędzy atrybutami,

które nie są kluczami.

W przykładzie na rys. 20 w relacji „Students group” istnieją następne

zależności tranzytywne:

(Gnum)

(Gspeciality)

(Gspeciality)

(GDepartment).

Operacje nad relacjami (algebra relacji)

Podstawowe założenia modelu relacyjnego są następne :

Struktury danych w bazie danych są relacjami w sensie matematycznym,

w których elementy rekordów (pola) są „atomami” (niepodzielne);

Użytkownik lub programista aplikacyjny nie będzie miał możliwości

zajmowania się szczegółami reprezentacji danych;

Przetwarzanie danych odbywa się w językach bardzo wysokiego

poziomu, posiadających syntaksy matematyczne (język SQL) , podstawą

których jest algebra relacji;

Relacje w bazie danych są wolne od anomalii aktualizacyjnych

związanych z zależnościami funkcyjnymi (i innymi).

Algebra relacji – to jest język operacji, które tworzą z zapamiętanych

relacji nowe relacje poprzez zastosowanie operatorów algebraicznych,

określanych jako selekcja (selection), projekcja (projection), iloczyn

kartezjański, łączenie (join), suma zbiorów (union) i innych.

Rozpatrzymy następne główne operatory algebry relacji.

1.Selekcja (selection) – to jest operator algebry relacji, który tworzy nową

relację (R2) poprzez wybranie z wejściowej relacji (R1) wierszy

spełniających pewien warunek (zwany predykatem).

Wyrażenie matematyczne selekcji ma następny wygląd:

R2 = SELECT (R1) {(cond) [{and / or} (cond)] [,…]}

Dla wyjaśnienia formatów instrukcji wykorzystujemy notacje Bekusa

(Backus Form). Główne elementy tej notacji są następujące:

[xxx] – nie obowiązkowa obecność elementu w instrukcji

{xxx} - obowiązkowa obecność elementu w instrukcji

41

BAZY DANYCH

/ - potrzeba wyboru jednego z kilku elementów rozdzielonych znakiem

„/”

… - nie obowiązkowa możliwość powtórzenia konstrukcji.

Predykat (cond) zawiera pewien warunek w postaci wyrażenia logicznego,

które jest określone na atrybutach relacji. To wyrażenie może mieć wartości

„true” lub „false”. Rekordy (krótki), na atrybutach których to wyrażenie

logiczne ma wartość „true”, wchodzą do ostatecznej relacji R2.

Przykład. W modelu relacyjnym (rys. 20) trzeba wyznaczyć spis wszystkich

studentów, które uczą się w grupie (ef01).

Rozwiązanie:

R = SELECT (Students)(StGruppe= „ef01”)

2. Projekcja (Projection) – to jest operator algebry relacji, który pozwala z

zadanej relacji (R1) stworzyć nową relację (R2) o zmniejszonej liczbie

kolumn. Z wynikowego zbioru rekordów nowej relacji są automatycznie

wykluczone wiersze - duplikaty.

Wyrażenie matematyczne projekcji ma następny wygląd:

R2 = project (R1) (a1,a2,…aN),

gdzie a1,a2,…aN – są nazwy atrybutów, które muszą być wyprodukowane z

relacji R1 do relacji R2.

Przykład. Mamy następny schemat relacji,

zawierający dane o

pracownikach zakładu:

S Sno, Fname, Lname, Address, Tel _ No, Position, Sex, DOB , Salary , Bno

Staff

Trzeba otrzymać listę wszystkich pracowników zakładu, z zaznaczeniem

wynagrodzenia każdego pracownika.

Rozwiązanie:

R = project (Staff) (Sno,Fname,Lname,Salary).

3.Iloczyn kartezjański (Cartesian produkt) – to jest operator, pozwalający z

dwóch zadanych relacji (R1) oraz (R2) stworzyć nową relację (R3), wierszy

której jest operacja konkatenacji każdej wierszy (R1) z każdej wierszą (R2).

Ten operator ma dwie wchodzące relacji (R1) , (R2) oraz rezultat (R3).

Przypuszczamy, że relacja (R1) ma I rekordów i N atrybutów, a relacja (R2)

ma J rekordów i M atrybutów, wtedy ostateczna relacja (R3) będzie mieć (I

x M) rekordów, oraz (N x M) atrybutów.

Wyrażenie matematyczne iloczynu kartezjańskiego ma następny wygląd:

R3 =(R1) product (R2).

Popatrzymy następny przykład.

Baza danych Uczelni zawiera relacji (R1) oraz (R2) z takimi schematami:

42

BAZY DANYCH

Gr, Speciality , Fakulty

1.)

S

StGroup

2.)

S

Students

PaspNum, Name, SGr

Pierwsza relacja zawiera wszystkie grupy studentów Uczelni z takimi

atrybutami:

Gr – numer grupy,

Speciality – specjalność wykształcenia.

Fakulty – Widział Uczelni, gdzie jest ta grupa.

Druga relacja zawiera spis wszystkich studentów Uczelni z takimi

atrybutami:

PaspNum – numer legitymacji (indeks),

Name – nazwisko studenta,

SGr – numer grupy.

Trzeba skonstruować relację zawierające : nazwisko studenta , dani

legitymacji, Widział wykształcenia. Schemat nowej relacji musi mieć

następny wygląd:

S PaspNum, Name, Faculty

NEW

Relacji R1 oraz R2 z danymi są pokazane na rys.21. Na tym rys. Jest

pokazany także rezultat iloczynu kartezjańskiego tych relacji:

R3 = (R1) product (R2).

Analiza wierszy relacji R3 pokasuje, że niektóre z tych wierszy nie mają

sensu. Na przykład, nie mają sensu wierszy : 2,3,4, 6,7,8. Wiersza np. 2 jest

otrzymana za pomocą konkatenacji wierszy 1 z relacji R1, mający wartość

atrybutu: Gr =Pr01 , z wierszą 2 relacji R2, mający inny kod grupy

studentów : SGr = MP22.

43

BAZY DANYCH

(R1) StGroup

(R2) Students

Gr

Speciality

Faculty PaspNum Name SGr

Pr01 Programing Elektronica pl09867 Jonson Pr01

Mp22 MicProcess Elektronica al06709 Smith Mp22

Cn32 Constructor Mechanika

ok90187

Berg

Cn32

R3 = (R1) product (R2)

Faculty

Name

SGr

Pr01 Programing Elektronica pl09867

Jonson

Pr01

Pr01 Programing Elektronica al06709

Smith

Mp22

Pr01 Programing Elektronica ok90187

Berg

Cn32

Mp22 MicProcess Elektronica pl09867

Jonson

Pr01

Mp22 MicProcess Elektronica al06709

Smith

Mp22

Mp22 MicProcess Elektronica ok90187

Berg

Cn32

Cn32 Constructor Mechanika pl09867

Jonson

Pr01

Cn32 Constructor Mechanika al06709

Smith

Mp22

Cn32 Constructor Mechanika ok90187

Berg

Cn32

Gr

Speciality

PaspNum

fig.21

44

BAZY DANYCH

R4 = select (R3) ( Gr = SGr)

Name

SGr

Pr01 Programing Elektronica pl09867

Jonson

Pr01

Mp22 MicProcess Elektronica al06709

Smith

Mp22

Cn32 Constructor Mechanika ok90187

Berg

Cn32

Gr

Speciality

Faculty

PaspNum

R5 = project (R4)

(PaspNum,Name,Faculty).

PaspNum

Name

Faculty

pl09867

Jonson

Elektronica

al06709

Smith

Elektronica

ok90187

Berg

Mechanika

fig.22

45

BAZY DANYCH

Żeby wyeliminować niepożądane wierszy, trzeba wykorzystać operator

selekcji:

R4 = select (R3) ( Gr = SGr)

Relacja R4 zawiera tylko te wierszy, gdzie wartości Gr oraz SGr są

identyczne. Relacja R4 zawiera zbyteczne atrybuty, dlatego realizujemy

operację projekcji:

R5 = project (R4) (PaspNum,Name,Faculty).

Rezultat odwzorowania relacji R5 jest pokazany na rys. 22.

Wszystkie operacji algebry relacyjnej dla tego przykładu mają następny

wygląd:

R3 = (R1) product (R2)

R4 = select (R3) ( Gr = SGr)

R5 = project (R4) (PaspNum,Name,Faculty).

Ćwiczenie: Otrzymać relację, która odwzorowuje z relacji (R1) oraz(R2)

spis studentów Wydziału Elektroniki.

4. Suma zbiorów (Union) – to jest operator, pozwalający z dwóch zadanych

relacji (R1) oraz (R2) stworzyć nową relację (R3), która zawiera wszystkie

wierszy (R1) oraz (R2).

Schematy relacji (R1) oraz (R2) powinni być równoznaczni, tzn., że one

muszą mieć identyczne stopnie oraz identyczne konsekwentności atrybutów,

i na identycznych pozycjach w różnych schematach powinny być atrybuty z

tych samych domen.

Dla relacji (R1) z ilością wierszy – I, relacji (R2) z ilością wierszy – J,

będziemy mieć relację (R3) z ilością wierszy (I+J), jeżeli w relacjach (R1)

oraz (R2) nie będą identycznych wierszy.

Wyrażenie matematyczne Sumy zbiorów ma następny wygląd:

R3 =(R1) union (R2).

Przykład. Zadano 3 relacje R1,R2,R3, mające równoznaczne schematy:

S

Students

PaspNum, Name, SGr

Każda z tych relacji odwzorowuje dane o studentach jednego Wydziału.

Uczelnia ma trzy wydziały. Trzeba skonstruować relację, która

odwzorowuje dane o wszystkich studentach Uczelni.

Rozwiązanie:

R4 = (R1) union (R2)

R5 = (R4) union ( R3).

46

BAZY DANYCH

5.Różnica relacji (Set difference) – to jest operator, pozwalający z dwóch

relacji R1 i R2 stworzyć nową relację R3 zawierającą wszystkie wiersze R1,

których nie zawiera relacja R2.

Schematy relacji (R1) oraz (R2) powinny być równoznaczne, tzn., że one

muszą mieć identyczne

stopnie oraz identyczne konsekwentności

atrybutów, i na identycznych pozycjach w różnych schematach powinny być

atrybuty z tych samych domen.

Wyrażenie matematyczne Różnica relacji ma następny wygląd:

R3 =(R1) difference (R2).

Przykład. W bazie danych fabryki, zawierającej 3 oddziały fabryczne, są

zadane relacji:

R1 – spis artykułów, które produkuje oddział fabryczny #1,

R2 - spis artykułów, które produkuje oddział fabryczny #2,

R3 - spis artykułów, które produkuje oddział fabryczny #3.

Przy pomocy algebry relacji skonstruować nową relacje, zawierającą

artykuły unikalne, produkowane w oddziałach fabrycznych.

Rozwiązanie:

R4 = (R1) difference (R2) – to jest spis artykułów, które produkuje oddział

fabryczny #1 oraz jednocześnie nie produkuje oddział fabryczny #2.

R5 = (R4) difference (R3) - to jest spis artykułów, które produkuje oddział

fabryczny #1 oraz jednocześnie nie produkują oddziały fabryczne #2 i #3.

Ćwiczenia: 1).Otrzymać resztę relacji, dla innych oddziałów fabrycznych.

2).Wymyślić inne przykłady.

6.Przecięcie (iloczyn) relacji (Intersection) – to jest operator, pozwalający z

dwóch relacji : R1 oraz R2 , stworzyć nową relację R3, zawierającą

wszystkie wierszy R1, które są jednocześnie obecne w relacji R2.

Schematy relacji (R1) oraz (R2) powinny być równoznaczne, tzn., że one

muszą mieć identyczne stopnie oraz identyczne konsekwentności atrybutów,

i na identycznych pozycjach w różnych schematach powinny być atrybuty z

tych samych domen.

Wyrażenie matematyczne Przecięcie relacji ma następny wygląd:

R3 =(R1) intersection (R2).

Operacja Przecięcie relacji ma związek z operacją Różnica relacji. Na

przykład:

R3 = (R1) difference (R2)

R4 = (R1) difference (R3)

R4 = (R1) intersection (R2)

Ćwiczenia:1) Udowodnić te równości

2) Wymyślić przykłady dla tej operacji.

47

BAZY DANYCH

7. Łączenie relacji (Join) – to jest operator, pozwalający z dwóch relacji: R1

oraz R2 , stworzyć nową relację R3, wiersze której są otrzymane poprzez

łączenie wierszy relacji R1 i R2. Ten sposób cechuje się pewnym

warunkiem (zwanym predykatem).

Wyrażenie matematyczne dla łączenia relacji ma następny wygląd:

R3 = Join (R1) (R2) {(cond) [{and / or} (cond)] [,…]}

Predykat (cond) zawiera pewien warunek w postaci wyrażenia logicznego,

które jest określone na atrybutach relacji. To wyrażenie może przyjmować

wartości prawda („true”) lub falsz („false”). Rekordy (krótki) relacji R1 i R3

na atrybutach których ten wyraz logiczny ma wartość „true”, wchodzą do

wynikowej relacji R3 jako jedyny rekord.

Predykat „cond” ma następny wygląd:

R. . A R . B ,

COND =

gdzie:

Ai oraz

i

1

B

i

2

i

są atrybutami relacji R1 oraz R2 ,

- jest operatorem porównania : ( <, >, , , , =).

Przykład. W bazie danych fabryki są zadane relacje, schematy których mają

następną postać:

S (R1) = (DetailCode, DetailName, Material);

S(R2) = (DetailCode, Shop).

Relacja R1 zawiera spis wszystkich artykułów wytwarzanych na fabryce z

ich parametrami. Relacja R2 zawiera kody artykułów produkowanych we

wszystkich oddziałach fabrycznych.

Trzeba skonstruować relację, która zawiera nazwy wszystkich artykułów

wytwarzanych w oddziału fabrycznym „Shop#1”.

Rozwiązanie:

1) Tworzymy relację, która odwzorowuje wszystkie artykuły z ich

parametrami, wytwarzane we wszystkich oddziałach fabrycznych:

R3 = join (R1) (R2) (R1.DetailCode = R2.DetailCode)

Schemat relacji R3 ma następny wygląd:

S (R3) = (DetailCode, DetailName, Material, Shop);

2) Zastosowujemy operator selekcji do relacji R3, żeby otrzymać dane tylko

dla oddziału fabrycznego „Shop#1”:

R4 = selection (R3) (Shop = „Shop#1”).

Schemat relacji R4 jest identyczny do schematu relacji R3: S(R4) =

S(R3). Relacja R4 zawiera tylko wszystkie artykuły dla oddziału

fabrycznego „Shop#1”.

48

BAZY DANYCH

3) Zastosowujemy operator projekcji do relacji R4, żeby otrzymać dane

tylko o nazwach artykułów:

R5 = project (R4)( DetailName).

Schemat relacji R5 ma następny wygląd:

S (R5) = (DetailName).

Ostateczna sekwencja operatorów algebry relacji dla tego przykładu ma

następny wygląd:

R3 = join (R1) (R2) (R1.DetailCode = R2.DetailCode)

R4 = selection (R3) (Shop = „Shop#1”)

R5 = project (R4)( DetailName).

8. Łączenie naturalne relacji (Natural Join)

Dla łączenia relacji można nie tylko definiować warunki połączeń w

predykacie COND, lecz zastosowywać połączenie domyślne. Połączenia

domyślne są oparte na atrybuty, które mają identyczne nazwy w różnych

relacjach oraz potrzebują zamiast JOIN operatora NATURAL JOIN.

Predykat COND jest zbędny. Poprzedni przykład można zapisać tak:

R3 = NaturalJoin (R1) (R2)

R4 = selection (R3) (Shop = „Shop#1”)

R5 = project (R4)( DetailName).

9. Dzielenie relacji (division) .

Przypuszczamy, że relacja R1 jest wyznaczona na zbiorze atrybutów A, a

relacja R2 jest wyznaczona na zbiorze atrybutów B. Przy czym B jest

podzbiór A:

B

A.

Rozpatrzymy podzbiór atrybutów C, które nie wchodzą do B, lecz wchodzą

do A: C= A-B. Rezultatem dzielenia relacji R1 przez relację R2 jest nowa

relacja R3, która jest wyznaczona na podzbiorze atrybutów C, a wartości

atrybutów relacji R3 odpowiadają wartości atrybutów relacji R1 w

kombinacji wszystkich wierszy relacji R2.

Wyrażenie matematyczne dla operacji dzielenia relacji ma następny wygląd:

R3 = (R1) division (R2).

Popatrzymy te pojęcia na przykładzie pokazanym na rys.23.

49

BAZY DANYCH

A={C,B};

C=A-B;

R3=(R1) division (R2)

R1

C

a

a

b

b

c

BґA

R2

B

1

2

1

2

2

B

1

2

C

a

b

?

fig.23

50

BAZY DANYCH

Zbiór atrybutów relacji R1 zawiera dwa atrybuty - C i B: A= {C, B}.

Relacja R2 zawiera jeden atrybut B, który jest podzbiorem A: B

A.

Relacja R3 zawiera tylko jeden atrybut C.

Kombinacja wierszy relacji R2 składa z dwóch rekordów, mających

wartości B: 1 & 2. Tej kombinacji wierszy w relacji R1 odpowiadają dwa

komplety wierszy relacji R1: pierwsza para wierszy, oraz druga para

wierszy. Ostatni wiersz relacji R1 nie odpowiada kombinacji wierszy relacji

R2. Pierwszemu kompletu wierszy relacji R1 odpowiada wartość „a”

atrybutu C, która jest włączona to relacji R3. Drugiemu kompletu wierszy

relacji R1 odpowiada wartość „b” atrybutu C, która też jest włączona to

relacji R3.

Relacja R3 jest rezultatem dzielenia relacji R1 przez relację R2.

Przykład. W bazie danych fabryki są zadane relacje, schematy których mają

następną postać:

S (R1) = (DetailCode, DetailName);

S(R2) = (DetailCode, DetailName, Shop).

Relacja R1 zawiera spis wszystkich artykułów wytwarzanych we wszystkich

oddziałach fabryki. Relacja R2 zawiera kody artykułów wytwarzanych we

wszystkich oddziałach fabrycznych.

Trzeba skonstruować relację R3, która wyznacza spis oddziałów

fabrycznych, wytwarzających wszystkie artykuły.

Rozwiązanie:

R3 = (R2) division (R1).

Zadanie: Baza danych banku zawiera relacje R1 oraz R2 zadane

następnymi schematami:

S(R1) =(ClientName, BranchNumber,AccountNumber,Rest,Credit);

S(R2) = (BranchNumber,Area).

Domeny tych relacji mają następne znaczenia:

ClientName – nazwisko klienta,

BranchNumber – numer filii banku,

AccountNumber – numer konta klienta,

Rest – reszta pieniędzy klienta (stan konta),

Credit – suma kredytu, który otrzymał klient,

Area – region, gdzie się znajduje filia banku.

Trzeba za pomocą operatorów algebry relacyjnej wyznaczyć:

1. Filii, klienci których mają konta z resztą Rest >1000$

2. Klientów, który mają konta we wszystkich filiach banku

3. Spis filii, w których ma konta zadany klient

51

BAZY DANYCH

4. Filii, w których są klienci mające resztę =0

5. Filii, w których są klienci, mające kredyty dwukrotnie większe od ich

reszty.

Język SQL (Structured Query Language)

Definicje języka SQL

Relacyjny system bazy danych przechowuje wszystkie dane w tabelach.

Każda tabela zawiera dane na konkretny temat, np. dane o klientach, dane o

pracownikach, towarach itp. System zarządzania bazą danych (SZBD, ang.

nazwa DBMS) zarządza tymi danymi, pozwala na szybsze ich wyszukanie i

optymalne zorganizowanie. Tabela składa się z wierszy (lub rekordów) i

kolumn (lub atrybutów). Wiersze w tabeli są przechowywane w dowolnej

kolejności. Dla każdego wiersza każda z kolumn posiada jedno pole z

wartością. Wszystkie wartości w kolumnie są tego samego typu. Każda

tabela musi mieć unikatową nazwę.

SQL jest ratyfikowany jako standard języka relacyjnych baz danych.

Wszystkie DBMS powinny więc opierać się na ten standard. SQL jest

zaimplementowany w takich systemach baz danych (DBMS), jak: DB2,

Oracle, InterBase, MySQL, dBase, Sybase, Informix, Paradox ta in. Na

skutek tego systemy informacyjne można przenosić na inne platformy baz

danych.

SQL jest przeznaczony do:

Tworzenia baz danych oraz różnych tabel z kompletnym opisem ich

struktur;

Realizacji operacji nad danymi w tabelach - wstawianie (insert),

aktualizacja (updating), usuwanie (deleting) z tabel ;

Realizacji zapytań oraz transformacji danych.

SQL zawiera następnie grupy instrukcji:

instrukcje DDL (Data Definition Language ) – są wyznaczone dla

definicji struktur danych bazy danych;

instrukcje DML (Data Manipulatuion Language) - są wyznaczone dla

manipulowania danymi w bazie danych;

instrukcja DQL ( Data Query Language) - jest główną instrukcją SQL –

„SELECT”- I jest przyznaczona dla konstruowania zapytań ;

instrukcje DCL ( Data Control Language) – są wyznaczone dla kontroli

dostępu do danych.

Język SQL nie zawiera zwykłych instrukcji sterowania – IF … THEN …,

DO …WHILE i in.

Z SQL można korzystać na różne sposoby:

52

BAZY DANYCH

1. Interaktywne wpisanie operatorów SQL bezpośrednio z klawiatury do

programu dialogowego DBMS;

2. Wpisanie operatorów SQL bezpośrednio do programu użytkownika.

System oprogramowania w temu wypadku musi mieć jeden z dwóch

standardów: zanurzony SQL(embedded SQL) lub dynamiczny SQL

(dinamik SQL) ;

3. Za pomocą transakcji, czyli krótkich sekwencji instrukcji SQL, które

wykonują synchroniczne transformacje w tabelach jednej czy wielu baz

danych.

Typy danych języka SQL

W różnych systemach relacyjnych baz danych inaczej nazywają się typy

danych. Jednak ich zakres i typ jest często identyczny. Każdy system

relacyjnych baz danych posiada w swojej dokumentacji sekcje, opisującą

typy danych używanych w tym systemie.

Standard SQL zawiera następne typy danych:

Znakowe typy danych:

CHARACTER (n) ( CHAR(n)) – to jest typ znakowy , gdzie n - jest

liczba długości ciągu znaków;

VARCHAR (n) – to jest typ ciągów znaków, mających regulowane

długości;

LONG VARCHAR – to jest typ danych dla reprezentacji tekstu

nieustrukturowanego (nieuporządkowanego), mającego dużą długość ;

Numeryczne typy danych:

NUMERIC (n,m) – to jest typ precyzyjny, gdzie n – to długość ogólna

liczby, m – ilość znaków z prawa od przecinka;

INTEGER (INT) – to jest typ całkowity;

SMALLINT - to jest typ całkowity liczb małego diapazonu;

FLOAT – to jest typ liczb precyzyjnych w postaci zmiennoprzecinkowej;

DOUBLE

- to jest typ liczb z precyzją podwójną w postaci

zmiennoprzecinkowej;

BINARY – to jest typ bitowy;

Typy danych daty i czasu:

DATE – to jest data kalendarza;

TIME – to jest czas;

TIME STAMP to jest „data kalendarza + czas”.

53

BAZY DANYCH

Tworzenie tabeli

Tworzenie tabeli polega na definiowaniu jej kolumn. Dla każdej kolumny

należy określić nazwę kolumny, typ danych i długość (w zależności od typu)

oraz to, czy jest dozwolone pozostawienie wartości pustej w kolumnie.

Przykład 0.

create table EMPLOYEE_TBL

(Emp_Id

char(9)

not null,

EMP_NAME

varchar(20)

not null,

EMP_ST_ADDR varchar(20)

not null,

EMP_CITY

varchar(15)

not null,

EMP_ZIP

numeric(5)

not null,

EMP_PHONE

numeric(10)

,

primary key (Emp_Id));

Usuwanie tabeli z bazy danych dokonywa Instrukcją DROP TABLE

DROP TABLE EMPLOYEE_TBL;

Wartość pusta NULL

Wartość NULL - to wartość nieokreślona, która może zostać użyta w

każdym polu tabeli niezależnie od typu kolumny. Wartość NULL jest różna

od zera lub od spacji.

Przy konstruowaniu tabeli poleceniem CREATE TABLE w poprzednim

przykładzie określiliśmy dla pewnych kolumn parametr NOT NULL.

Oznacza to, że przy wstawianiu nowych wierszy musimy określić wartości

dla tych kolumn, nie mogą one być wartościami NULL. Definicja kolumny

w poleceniu CREATE TABLE pozostawiona bez NOT NULL określa, że

dozwolone jest wstawienie do tej kolumny wartości NULL.

Instrukcja DQL ( Data Query Language) SELECT

Instrukcja jest przeznaczona dla korzystania z danych jednej czy z wielu

tabel bazy danych. Rezultatem instrukcji SELECT jest nowy zbiór danych.

Ta instrukcja odpowiada następnym operatorom algebry relacyjnej:

SELECTION, PROJECTION oraz JOIN.

Instrukcja SELECT zawiera kilka klauzul. Każda klauzula pisze się z nowej

linii. W końcu ostatniej klauzuli stawi się „ ; ”

Dla przedstawienia formatów instrukcji korzystamy z notacji Bekusa

(Backus Form). Główne elementy tej notacji:

[xxx] – nie obowiązkowa obecność elementu w instrukcji

{xxx} - obowiązkowa obecność elementu w instrukcji

/ - niezbędność wyboru jednego z kilku elementów, rozdzielonych „/”

54

BAZY DANYCH

… - możliwość powtórzenia konstrukcji.

Format instrukcji SELECT:

SELECT [ DISTINCT/ALL] { */ [column_expression [AS new_name]]

[,…]}

FROM table_name [alias] [,…]

[WHERE condition]

[GROUP BY column_list] [HAVING condition]

[ORDER BY column_list];

Wykorzystane oznaczenia:

Słowo kluczowe ALL oznacza, że zbiór ostateczny zawiera wszystkie

rekordy zadowalające warunkom zapytania. Ten zbiór zawiera rekordy,

które są powtarzane.

Słowo kluczowe DISTINCT wyłącza powtarzanie rekordów.

Element „ * ” oznacza tu, że wszystkie kolumny wszystkich tabel będą

włączone do zbioru ostatecznego.

Wyrażenie WHERE condition wyznacza warunki włączenia rekordów

do formowania zbioru ostatecznego. Warunek condition jest

konstruowany jako wyrażenie logiczne przy pomocy operatorów AND,

OR, NOT. Są używane również operatory porównania: =, <, >, <=, >=, <

>.

column_expression – to nazwa kolumny w tabeli, lub wyrażenie

zawierające nazwy kolumn.

table_name – to jest nazwa tabeli istniejącej w bazie danych, do której

chcemy mieć dostęp.

alias – to jest skrócona nazwa tej samej tabeli.

Procedura wykonania instrukcji SELECT polega na realizacji klauzul

FROM, WHERE, GROUP BY, HAVING i ORDER BY w następnej

kolejności:

1. FROM – określić nazwę (nazwy) tablicy (tablic), która jest potrzebna(i)

dla formowania zbioru ostatecznego.

2. WHERE – włączyć filtracje rekordów tabel. Warunki tej filtracji są

wyznaczone w wyrażeniu WHERE condition.

3. GROUP BY – sformować grupy rekordów, mających identyczne

wartości w kolumnach tabeli, nazwa której jest podana w wyrażeniu tej

instrukcji.

4. HAVING – wykorzystać filtracje grupy rekordów. Warunek (warunki)

tej filtracji jest wyznaczony w wyrażeniu instrukcji.

55

BAZY DANYCH

5. ORDER BY – sformować rozkaz wyników ostatecznego zbioru. Rozkaz

jest zadany w wyrażeniu tej instrukcji.

Przykład 1. W bazie danych znajduje się tabela z atrybutami:

Staff (Cno,Fname,Lname,Address,Tel_No,Sex,Dob,Salary,Bno).

Otrzymać listę adresów klientów.

Rozwiązanie:

SELECT Cno,Fname,Lname,Address

FROM Staff;

Przykład 2. W bazie danych uczelni znajduje się tabela z atrybutami :

GruppeD(Gnum, Gspeciality,Gdepartment)

Otrzymać wykaz wszystkich specjalności danej uczelni.

Rozwiązanie:

SELECT DISTINCT Gspeciality

FROM GruppeD;

Słowo kluczowe DISTINCT usuwa z tablicy powtarzające się rekordy.

Przykład 3. W bazie danych (przykład 1) otrzymać listę pracowników

posortowaną według kwot wynagrodzenia.

Staff (Cno,Fname,Lname,Address,Tel_No,Sex,Dob,Salary,Bno )

Rozwiązanie:

SELECT Cno,Fname,Lname, Salary

FROM Staff

ORDER BY Salary ASC;

Klauzula ORDER BY sortuje wszystkie rekordy odpowiednio do

argumentów: ASC (rosnąco), i DESC (malejąco).

Przykład 4. Z bazy danych (przykład 1) otrzymać listę pracowników,

posortowaną z początku malejąco według kwot wynagrodzenia, a potem

według nazwisk.

Rozwiązanie:

SELECT Cno,Fname,Lname, Salary

FROM Staff

ORDER BY Salary DESC, Lname ASC;

W instrukcji SELECT mogą być wyznaczone wyliczone kolumny. Te

kolumny są fizycznie nieobecne w bazie danych, lecz one powstają w

wyniku operacji matematycznych na istniejących kolumnach tablic.

Przykład 5. W bazie danych (przykład 1) otrzymać raport o przeciętnym

miesięcznym wynagrodzeniu.

Rozwiązanie:

SELECT Cno,Fname,Lname, Salary /12 AS monthly_salary

FROM Staff;

56

BAZY DANYCH

Salary /12 jest atrybutem wyliczonym. Atrybut Salary fizycznie obecny w

tabeli, i powinien mieć format liczbowy (żeby można było realizować

operacje matematyczne). W danym przykładzie w słowie kluczowym AS

podana jest nowa nazwa kolumny monthly_salary tablicy

zbioru

ostatecznego. Ta nazwa może być wykorzystana w dalszych obliczeniach.

Przykład 6. W bazie danych (przykład 1) otrzymać listę pracowników z

wynagrodzeniem > 10000$.

Rozwiązanie:

SELECT Cno,Fname,Lname, Salary

FROM Staff

WHERE Salary>10000;

Przykład 7.

W sytuacji z poprzedniego przykładu otrzymać listę pracowników z

wynagrodzeniem >6000$ i <12000$.

Rozwiązanie:

SELECT Cno,Fname,Lname, Salary

FROM Staff

WHERE (Salary>6000) AND (Salary<12000);

W klauzuli WHERE mogą występować następne operatory (predykaty):

LIKE

BEETWEN/NOT BEETWEN

IS NULL/ IS NOT NULL

Przy pomocy LIKE można polecić poszukiwanie według wzorca. Na

przykład, trzeba skonstruować zapytania dla otrzymania listy pracowników,

nazwiska których zaczynają się z „Co”. Klauzula WHERE dla przykładu 7

wygląda następująco:

WHERE Lname LIKE ‘Co%’;

Operator BETWEEN pozwała zamienić klauzulę WHERE w przykładzie 7

w sposób następujący:

SELECT Cno,Fname,Lname, Salary

FROM Staff

WHERE Salary BETWEEN 6000 AND 12000;

Operator NOT BETWEEN wybiera dane nie wchodzące do zaznaczonego

przedziału:

SELECT Cno,Fname,Lname, Salary

FROM Staff

WHERE Salary NOT BETWEEN 6000 AND 12000;