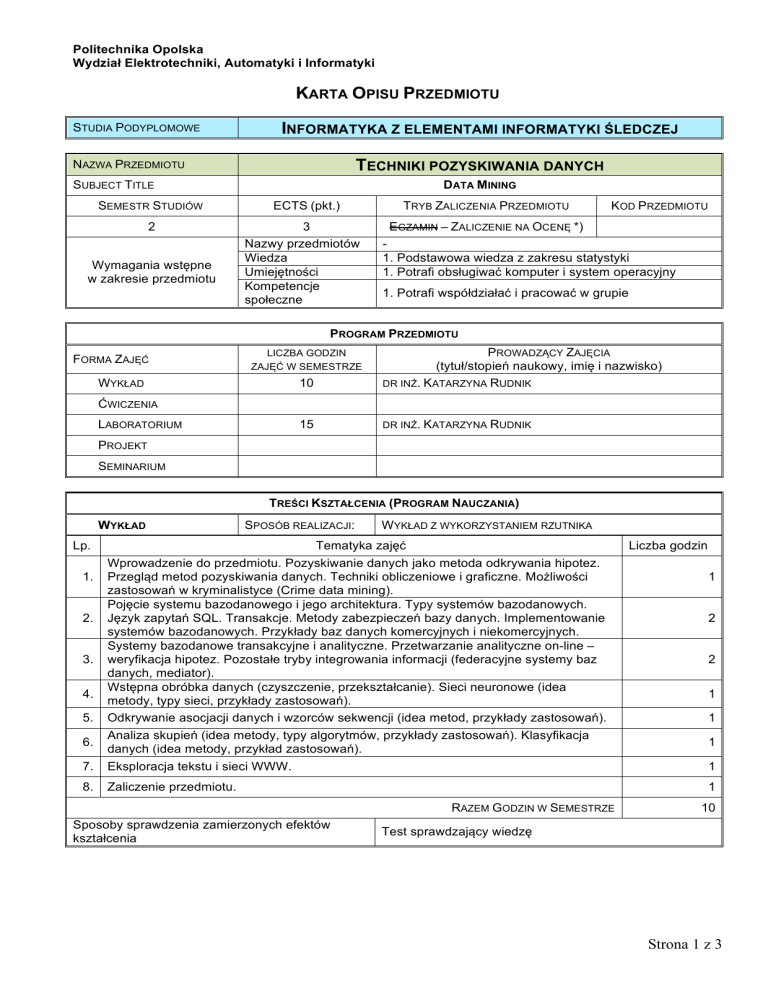

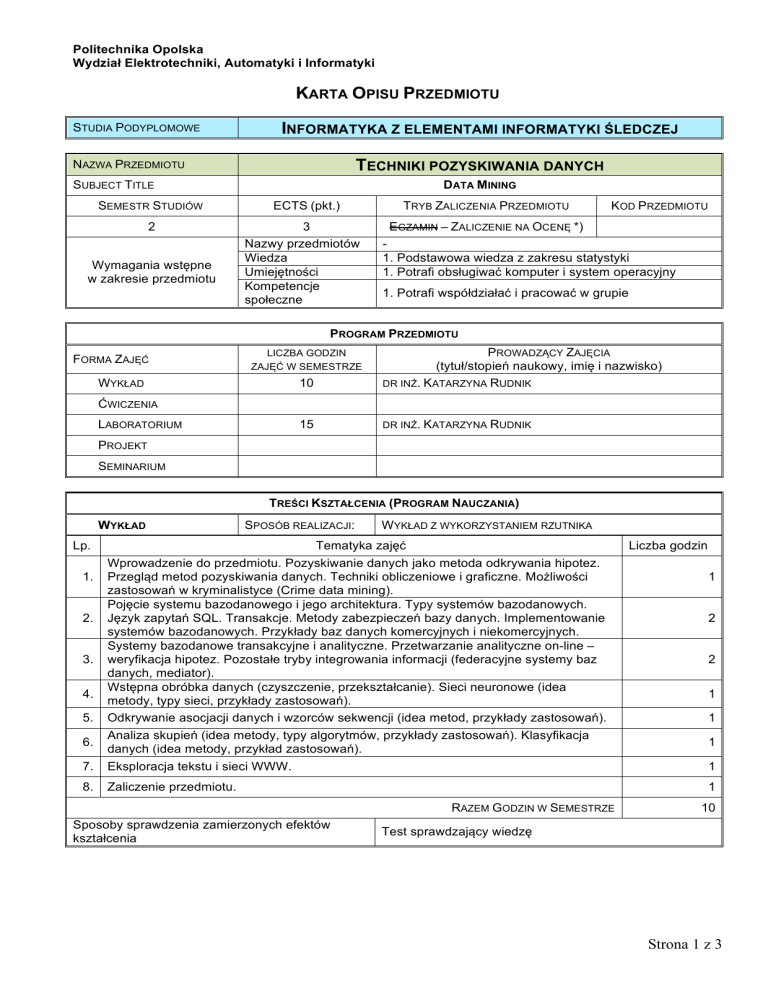

Politechnika Opolska Wydział Elektrotechniki, Automatyki i Informatyki

KARTA OPISU PRZEDMIOTU

STUDIA PODYPLOMOWE

INFORMATYKA Z ELEMENTAMI INFORMATYKI ŚLEDCZEJ

TECHNIKI POZYSKIWANIA DANYCH

NAZWA PRZEDMIOTU

SUBJECT TITLE

SEMESTR STUDIÓW

2

Wymagania wstępne

w zakresie przedmiotu

DATA MINING

ECTS (pkt.)

3

Nazwy przedmiotów

Wiedza

Umiejętności

Kompetencje

społeczne

TRYB ZALICZENIA PRZEDMIOTU

KOD PRZEDMIOTU

EGZAMIN – ZALICZENIE NA OCENĘ *)

1. Podstawowa wiedza z zakresu statystyki

1. Potrafi obsługiwać komputer i system operacyjny

1. Potrafi współdziałać i pracować w grupie

PROGRAM PRZEDMIOTU

FORMA ZAJĘĆ

WYKŁAD

10

PROWADZĄCY ZAJĘCIA

(tytuł/stopień naukowy, imię i nazwisko)

DR INŻ. KATARZYNA RUDNIK

15

DR INŻ. KATARZYNA RUDNIK

LICZBA GODZIN

ZAJĘĆ W SEMESTRZE

ĆWICZENIA

LABORATORIUM

PROJEKT

SEMINARIUM

TREŚCI KSZTAŁCENIA (PROGRAM NAUCZANIA)

WYKŁAD

Lp.

1.

2.

3.

4.

5.

SPOSÓB REALIZACJI:

WYKŁAD Z WYKORZYSTANIEM RZUTNIKA

Tematyka zajęć

Wprowadzenie do przedmiotu. Pozyskiwanie danych jako metoda odkrywania hipotez.

Przegląd metod pozyskiwania danych. Techniki obliczeniowe i graficzne. Możliwości

zastosowań w kryminalistyce (Crime data mining).

Pojęcie systemu bazodanowego i jego architektura. Typy systemów bazodanowych.

Język zapytań SQL. Transakcje. Metody zabezpieczeń bazy danych. Implementowanie

systemów bazodanowych. Przykłady baz danych komercyjnych i niekomercyjnych.

Systemy bazodanowe transakcyjne i analityczne. Przetwarzanie analityczne on-line –

weryfikacja hipotez. Pozostałe tryby integrowania informacji (federacyjne systemy baz

danych, mediator).

Wstępna obróbka danych (czyszczenie, przekształcanie). Sieci neuronowe (idea

metody, typy sieci, przykłady zastosowań).

Odkrywanie asocjacji danych i wzorców sekwencji (idea metod, przykłady zastosowań).

7.

Analiza skupień (idea metody, typy algorytmów, przykłady zastosowań). Klasyfikacja

danych (idea metody, przykład zastosowań).

Eksploracja tekstu i sieci WWW.

8.

Zaliczenie przedmiotu.

6.

1

2

2

1

1

1

1

1

RAZEM GODZIN W SEMESTRZE

Sposoby sprawdzenia zamierzonych efektów

kształcenia

Liczba godzin

10

Test sprawdzający wiedzę

Strona 1 z 3

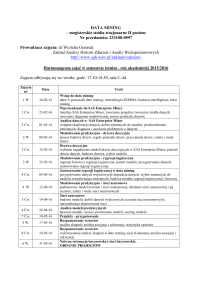

LABORATORIUM

SPOSÓB REALIZACJI:

Lp.

1.

ZAJĘCIA PRAKTYCZNE Z KOMPUTEREM

Tematyka zajęć

Liczba godzin

Wykorzystanie rekurencyjnej sieci Hopfielda do rozpoznawania pisma.

2

3.

Wykorzystanie sieci neuronowych do wykrywania oszukańczych transakcji kartami

płatniczymi.

Wykorzystanie metod grupowania w analizie przestępczości.

4.

Przewidywanie wyłudzeń kredytów z wykorzystaniem modeli skoringowych.

2

5.

Pozyskiwanie informacji z dokumentów tekstowych.

2

6.

Wykorzystanie poznanych metod data mining w wybranym przykładzie zastosowań.

4

7.

Zaliczenie przedmiotu

1

2.

2

2

RAZEM GODZIN W SEMESTRZE

Sposoby sprawdzenia zamierzonych efektów

kształcenia:

Wiedza

Efekty kształcenia dla

przedmiotu – po

zakończonym cyklu

kształcenia

Umiejętności

Kompetencje

społeczne

15

Wykonanie zadań wyznaczonych w trakcie zajęć

1. Zna podstawowe metody i techniki data mining oraz

narzędzia je wykorzystujące.

2. Ma wiedzę dotyczącą doboru technik oraz metod data mining

dla danego zastosowania.

1. Potrafi wykonywać analizę danych z wykorzystaniem technik

i metod data mining.

2. Potrafi oceniać przydatność danych do realizacji wybranego

zadania.

1. Potrafi współdziałać i pracować w grupie, przyjmując w niej

różne role.

ZAŁOŻENIA I CELE PRZEDMIOTU:

Celem przedmiotu jest zdobycie podstawowej wiedzy i umiejętności w zakresie technik i metod eksploracji danych, w celu

wykorzystania ich do analizy i wykrywania przestępstw.

METODY DYDAKTYCZNE:

Wykład – wykład konwencjonalny, wykład problemowy, dyskusja (środki: rzutnik, komputer, prezentacje).

Laboratorium – metoda laboratoryjna problemowa, metoda zajęć praktycznych (środki: komputery, dedykowane

oprogramowanie).

FORMA I WARUNKI ZALICZENIA PRZEDMIOTU:

Wykład – zaliczenie pisemne na ocenę (w formie testu sprawdzającego wiedzę). Laboratorium – ocena na podstawie ocen

cząstkowych ze sprawozdań poszczególnych zadań do wykonania. Ocena odzwierciedlająca wiedzę, kreatywność i zdobyte

umiejętności techniczne.

LITERATURA PODSTAWOWA:

[1] Ullman J.D., Widom J., Podstawowy wykład z systemów baz danych, ISBN: 978-83-246-3224-4, Helion, W-wa, 2011

[2] Garcia-Molina H., Ullman J.D., Widom J., Systemy baz danych. Kompletny podręcznik. ISBN: 978-83-246-3303-6.

Wydanie II, 2011.

[3] Larose D. , Odkrywanie Wiedzy z Danych, ISBN: 8301148365, PWN, 2006.

[4] David H., Heikki M., Padhraic S., Eksploracja danych, ISBN 83-204-3053-4, WNT, Warszawa 2005.

[5] Jesús Mena, Investigative Data Mining for security and criminal detection, ISBN: 0-7506-7613-2, Elsevier Science, 2003.

[6] Rojek R., Bartecki K., Korniak J.: Zastosowanie sztucznych sieci neuronowych i logiki rozmytej w automatyce,

Praca zbiorowa pod redakcją R. Rojka, Skrypt Politechniki Opolskiej nr 234, Opole 2000.

LITERATURA UZUPEŁNIAJĄCA:

[1] Bazy danych (materiały dydaktyczne MIMUW na studia informatyczne I stopnia) [http://wazniak.mimuw.edu.pl/]

[2] Eksploracja danych (materiały dydaktyczne MIMUW na studia informatyczne II stopnia) [http://wazniak.mimuw.edu.pl/]

[3] Zaawansowane bazy danych (materiały dydaktyczne MIMUW na studia informatyczne I stopnia)

[http://wazniak.mimuw.edu.pl/]

[4] Han J., Kamber M., Pei J., Morgan Kaufmann Data Mining: Concepts and Techniques, 3rd ed., 2011.

*) niewłaściwe przekreślić

Strona 2 z 3

...........................................................................

...........................................................................

/Kierownik studiów podyplomowych/

/autor – osoba prowadząca wykład/

...........................................................................

...........................................................................

/Kierownik jednostki organizacyjnej:

pieczęć i podpis/

/Dziekan Wydziału WEAiI:

pieczęć i podpis/

Strona 3 z 3