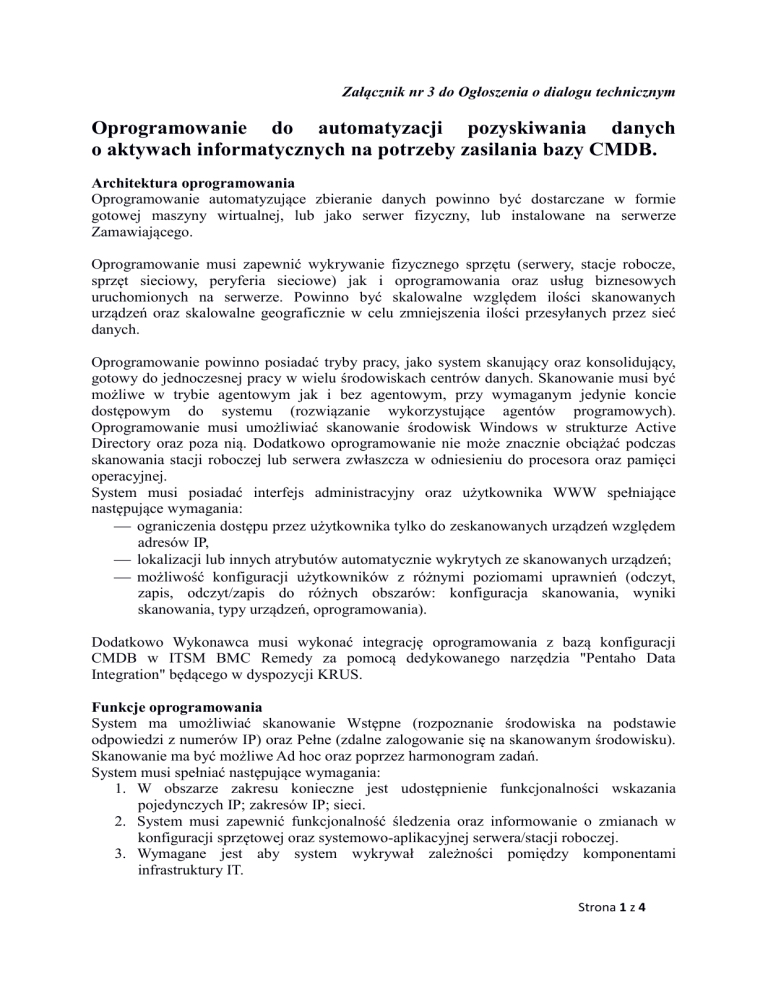

Załącznik nr 3 do Ogłoszenia o dialogu technicznym

Oprogramowanie do automatyzacji pozyskiwania danych

o aktywach informatycznych na potrzeby zasilania bazy CMDB.

Architektura oprogramowania

Oprogramowanie automatyzujące zbieranie danych powinno być dostarczane w formie

gotowej maszyny wirtualnej, lub jako serwer fizyczny, lub instalowane na serwerze

Zamawiającego.

Oprogramowanie musi zapewnić wykrywanie fizycznego sprzętu (serwery, stacje robocze,

sprzęt sieciowy, peryferia sieciowe) jak i oprogramowania oraz usług biznesowych

uruchomionych na serwerze. Powinno być skalowalne względem ilości skanowanych

urządzeń oraz skalowalne geograficznie w celu zmniejszenia ilości przesyłanych przez sieć

danych.

Oprogramowanie powinno posiadać tryby pracy, jako system skanujący oraz konsolidujący,

gotowy do jednoczesnej pracy w wielu środowiskach centrów danych. Skanowanie musi być

możliwe w trybie agentowym jak i bez agentowym, przy wymaganym jedynie koncie

dostępowym do systemu (rozwiązanie wykorzystujące agentów programowych).

Oprogramowanie musi umożliwiać skanowanie środowisk Windows w strukturze Active

Directory oraz poza nią. Dodatkowo oprogramowanie nie może znacznie obciążać podczas

skanowania stacji roboczej lub serwera zwłaszcza w odniesieniu do procesora oraz pamięci

operacyjnej.

System musi posiadać interfejs administracyjny oraz użytkownika WWW spełniające

następujące wymagania:

ograniczenia dostępu przez użytkownika tylko do zeskanowanych urządzeń względem

adresów IP,

lokalizacji lub innych atrybutów automatycznie wykrytych ze skanowanych urządzeń;

możliwość konfiguracji użytkowników z różnymi poziomami uprawnień (odczyt,

zapis, odczyt/zapis do różnych obszarów: konfiguracja skanowania, wyniki

skanowania, typy urządzeń, oprogramowania).

Dodatkowo Wykonawca musi wykonać integrację oprogramowania z bazą konfiguracji

CMDB w ITSM BMC Remedy za pomocą dedykowanego narzędzia "Pentaho Data

Integration" będącego w dyspozycji KRUS.

Funkcje oprogramowania

System ma umożliwiać skanowanie Wstępne (rozpoznanie środowiska na podstawie

odpowiedzi z numerów IP) oraz Pełne (zdalne zalogowanie się na skanowanym środowisku).

Skanowanie ma być możliwe Ad hoc oraz poprzez harmonogram zadań.

System musi spełniać następujące wymagania:

1. W obszarze zakresu konieczne jest udostępnienie funkcjonalności wskazania

pojedynczych IP; zakresów IP; sieci.

2. System musi zapewnić funkcjonalność śledzenia oraz informowanie o zmianach w

konfiguracji sprzętowej oraz systemowo-aplikacyjnej serwera/stacji roboczej.

3. Wymagane jest aby system wykrywał zależności pomiędzy komponentami

infrastruktury IT.

Strona 1 z 4

4. Wymagane jest automatyczne generowanie graficznej wizualizacji powiązań

pomiędzy komponentami infrastruktury IT.

5. Wymagane jest prezentowanie graficzne kierunku wpływu w poszczególnych

powiązaniach komponentów infrastruktury IT.

6. Wymagana jest funkcjonalność automatycznej aktualizacji powiązań i wizualizacji

powiązań na podstawie kolejnych procesów wykrywania danych i skanowania

infrastruktury IT.

Wymagania dla wizualizacji powiązań pomiędzy komponentami infrastruktury IT:

1. Dedykowana prezentacja kolorystyczna dla poszczególnych typów zależności.

2. Możliwość powiększania i pomniejszania widoku wizualizacji.

3. Możliwość uwidocznienia i ukrywania opisów komponentów infrastruktury IT na

widoku wizualizacji.

4. Możliwość tymczasowego dodawania i usuwania komponentów infrastruktury IT na

widoku wizualizacji.

5. Możliwość eksportowania dowolnego widoku wizualizacji do plików graficznych.

W zakresie wykrywania infrastruktury sprzętowej (fizycznej) należy uwzględnić:

- Model;

- Numer seryjny;

- Zainstalowane wersje oprogramowania układowego (BIOS, Firmware itp.);

- Wielkości pamięci RAM;

- Typ procesora;

- Ilości procesorów fizycznych;

- Ilości procesorów logicznych;

- Ilości rdzeni per procesor (cores);

- Ilości wątków per procesor;

- Interfejsy sieciowe (nazwa, adresy IP, adresy MAC , nazwa podłączonego switcha);

- Karty FC HBA (Adapter, WWNN, port, nazwa połączonego urządzenia);

- File systemy (nazwa, typ, rozmiar, zużycie zasobów);

- Grupa (serwer, stacja robocza, drukarka, terminal itp.).

Konieczne jest wykrywanie przez oprogramowanie drukarek sieciowych, które

identyfikowane powinny być na podstawie adresu IP, adresu MAC oraz nazwy NETBIOS

W obszarze wykrywania macierzy należy zidentyfikować platformę oraz zidentyfikować

oprogramowanie zarządzające macierzy.

W zakresie wykrywania infrastruktury sieciowej należy uwzględnić:

- Typ urządzenia;

- Producenta;

- Model;

- Interfejsy sieciowe;

- Nazwę;

- Adres IP;

- Adres MAC;

- Nazwa podłączonego switcha.

Strona 2 z 4

W zakresie wykrywania infrastruktury wirtualnej konieczne jest wsparcie dla następujących

wirtualizacji:

- WMware;

- Solaris Zones;

- Hyper-V;

- Xen VMs;

- IBM LPAR;

- Skanowanie poprzez VCenter.

Obowiązkowe jest wykrywanie przez oprogramowanie systemów operacyjnych, w co

najmniej poniższym zakresie:

- Microsoft Windows (kompilacja);

- CentOS Linux (wersja jądra, dystrybucji);

- Gentoo Linux (wersja jądra, dystrybucji);

- Oracle VM Server (wersja);

- XenServer (wersja);

- Debian Linux (wersja jądra, dystrybucji);

- Red Hat Enterprise Linux (wersja jądra, dystrybucji);

- Fedora Linux (wersja jądra, dystrybucji);

- Mandrake Linux (wersja jądra, dystrybucji);

- SuSE Linux (wersja jądra, dystrybucji);

- GNU/Linux (wersja jądra, dystrybucji);

- Oracle Enterprise Linux (wersja jądra, dystrybucji);

- Ubuntu Linux (wersja jądra, dystrybucji).

A także identyfikacja, co najmniej następujących informacji:

- Rodzaj Systemu Operacyjnego;

- Wersja (wersje jądra/kompilacji);

- Architektura;

- Aktualizacje;

- Okres wsparcia (End of Life, End of Support, End of Extended Support).

W zakresie wykrywania oprogramowania, system ma identyfikować kategorie:

- Nazwa (o unikalnej nazwie dla instancji oprogramowania);

- Typ;

- Wersja (aktualnie zainstalowana);

- Oznaczenie systemu, na którym jest uruchomione oprogramowanie;

- Normalizacja względem katalogu oprogramowania;

- Kwalifikacja oprogramowania: dozwolonego, zabronionego, licencjonowanego lub Open

Source

- Określenie klucza produktu (Produkt Key);

- Status wsparcia oprogramowania przez producenta.

W zakresie wykrywania aplikacji biznesowych oprogramowanie musi identyfikować:

- Komponenty aplikacji;

- Uruchomione aplikacje na serwerach aplikacyjnych (Tomcat, JBoss);

- Modelowanie dynamiczne;

- Modelowanie statyczne;

- Automatyczne modelowanie na podstawie relacji;

- Automatyczne modelowanie na podstawie zaobserwowanej komunikacji.

Strona 3 z 4

System powinien posiadać własną bazę dostępnego na rynku komercyjnego oprogramowania,

pozwalającą na identyfikację zainstalowanego i użytkowanego oprogramowania. System

powinien dawać możliwość aktualizacji tej bazy przy pomocy konsoli administratora lub

automatycznie przez aktualizację ze stron producenta.

Informacje inwentaryzacyjne powinny być przesyłane przy pomocy plików różnicowych z

możliwością ustawienia interwału takiego przesyłania w celu ograniczenia ruchu z agenta do

serwera.

W zakresie wykrywania baz danych konieczna jest identyfikacja rodzaju bazy danych, z co

najmniej niniejszego zakresu: DB2; MS SQL; MySQL; Oracle; PostgreSQL; Sybase;

Interbase. A także obowiązkowo identyfikować elementy takie jak: Nazwa; Typ; Wersja;

Przypisanie do aplikacji; Szczegóły dotyczące okresu wsparcia (End of Life, End of Support,

End of Extended Support).

Oprogramowanie musi wspierać raportowanie. Musi posiadać pełną możliwość edytowania

raportów. Możliwość eksportowania raportów w formacie CSV lub zasilenia zewnętrznej

bazy danych SQL (Oracle, MS SQL). Prezentować historię zmian konfiguracji sprzętowej

skanowanych urządzeń, umożliwiać dystrybucję raportów przez email oraz publikacji

raportów na zewnętrznych zasobach. Oprogramowanie powinno także umożliwiać śledzenie

ruchu sieciowego i raportowanie o nadmiernym obciążeniu sieci przez zidentyfikowaną stację

roboczą lub serwer.

Oprogramowanie powinno posiadać interfejs do zarządzania przez www i CLI.

Strona 4 z 4