Przykład projektu Zintegrowanej

Sieci Teleinformatycznej

1

Przykład projektu:

Projektowana sieć powinna charakteryzować się bezpieczeństwem

i niezawodnością. Uszkodzenia i awarie mogą bowiem

spowodować zmniejszenie wydajności pracy i narażenie firmy na

straty. W celu zapewnienia niezawodności stosuje się najczęściej

redundancję elementów sieci. Ważne jest dobranie odpowiedniego

poziomu redundancji do wymagań i rodzaju działalności firmy.

Redundancja średniego poziomu jest realizowana przez

nadmiarowość w najważniejszym sprzęcie, redundancję połączeń

jak i redundancję programową. Redundancja sprzętowa w sieci

polega na zainstalowaniu nadmiarowych elementów

zabezpieczających najważniejsze funkcje sieci, czyli serwery,

koncentratory, routery, zasilacze oraz zewnętrzne nośniki

informacji.

2

Ponadto sieć powinna mieć zabezpieczenie zasilania sprzętu.

Istnieje kilka możliwości wprowadzenia tego typu

zabezpieczenia, m.in.:

•

zasilanie rozproszone (wiele zasilaczy UPS

zasilających poszczególne urządzenia systemu),

•

zasilanie strefowe (zasilacz UPS zabezpiecza

grupę urządzeń) i

•

zasilanie centralne (UPS zasila wszystkie

urządzenia pracujące w ramach systemu

teleinformatycznego).

3

Plan parteru budynku firmy

Pokój nr 006

5m x 4m

Pokój nr 005

4m x 5m

Pokój nr 004

5m x 4m

Pokój nr 003

4m x 5m

Pokój nr 002

5m x 4m

Pokój nr 001

Sekretariat

Gór a

Pokój nr 014

Prezes

Pomieszczenie nr 013

Sala konferencyjna

8m x 5m

Pomieszczenie

nr 012

3m x 2m

Pokój nr 007

4m x 5m

Pokój nr 008

4m x 5m

Pokój nr 009

4m x 5m

Pokój nr 010

4m x 5m

Pokój nr 011

4m x 5m

4

Plan piętra budynku firmy

Pokój nr 106

5m x4m

Pokój nr 105

4m x 5m

Pokój nr 104

5m x4m

Pokój nr 103

4m x 5m

Pokój nr 102

5m x4m

Pomieszczenie nr 113

Gór a

TARAS

8m x 5m

Pokój nr 101

Pomieszczenie

nr 112

3m x 2m

Pokój nr 107

4m x 5m

Pokój nr 108

4m x 5m

Pokój nr 109

4m x 5m

Pokój nr 110

4m x 5m

Pokój nr 111

4m x 5m

5

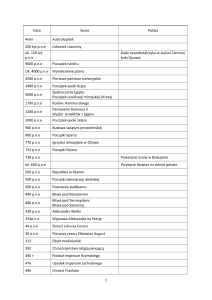

Topologia sieci

Założona sieć będzie zbudowana w topologii gwiazdy.

Topologia ta jest elastyczna, o czym świadczy łatwość

dodawania nowych stacji roboczych i modyfikowania układu

kabli.

Wadami tej topologii jest stosunkowo wysoki koszt

spowodowany dużą ilością kabla potrzebnego do połączenia

każdego z węzłów i ograniczenie odległości komputerów czy też

innych urządzeń sieciowych od przełącznika (maksymalnie

100m).

W przypadku awarii urządzenia znajdującego się w węźle

centralnym, który obsługuje ruch w sieci, cała sieć przestaje

działać.

6

Schemat ogólnej struktury sieci

7

Wykorzystywane technologie

W sieci Gigabit Ethernet stosowana jest topologia fizyczna typu

gwiazda.

Specyfikacja IEEE 802.3ab 1000Base-T, przeznaczona do

uzyskiwania gigabitowej przepływności, definiuje medium jako

skrętkę miedzianą nieekranowaną (UTP) lub ekranowaną (STP) co

najmniej kategorii 5, zakończoną złączem RJ-45.

Okablowanie musi być prowadzone tak, aby nie przekraczać

odległości 100m między dwoma urządzeniami sieciowymi.

Ograniczenie to jest spowodowane przez minimalną długość ramki,

szybkość propagacji sygnałów w medium oraz opóźnienia wnoszone

przez urządzenia sieciowe.

Gigabitowy Ethernet korzysta z wszystkich czterech par przewodów,

8

a każda z nich działa z użyteczną szybkością 250Mb/s.

VoIP jest technologią służącą do przesyłania głosu poprzez łącze

internetowe lub dedykowane sieci wykorzystujące protokół IP.

Głos zostaje zamieniony na cyfrową postać, skompresowany i

podzielony na pakiety, które są przesyłane za pomocą sieci wraz z

innymi danymi.

Sieć IP może być dowolną siecią z komutacją pakietów - ATM,

Frame Relay, Internet.

Jedynymi wymogami są stały dostęp do Internetu o

przepustowości min. 128kbps do użytkownika (pobieranie) i 64

kbps od użytkownika (wysyłanie) oraz specjalistyczne urządzenie

wraz z oprogramowaniem.

Protokoły sygnalizacyjne tworzą połączenia, ustalają położenie

użytkownika, zarządzają zgłoszeniami, i rozłączają rozmowy.

9

Zapewnienie dodatkowego bezpieczeństwa wymaga

wprowadzenia VPN.

Wirtualne Sieci Prywatne korzystają z publicznej infrastruktury

telekomunikacyjnej.

Zapewnienie dostępu pracownikom do firmowych serwerów

bez względu na miejsce pracy (sieci dostępowe) i łączenie

nowych, odległych oddziałów firmy (intranet) jest możliwe

dzięki stosowaniu protokołów tunelowania, szyfrowania i

procedur bezpieczeństwa.

Korzystając z VPN można przesyłać dane, głos, a także wideo.

10

Technologia PoE umożliwia zasilanie urządzeń sieciowych za

pośrednictwem tego samego kabla, w którym są przesyłane dane.

Ułatwia to instalowanie telefonów IP i punktów dostępu

bezprzewodowych sieci LAN.

Eliminuje konieczność oddzielnego łączenia urządzeń z siecią

dostarczającą zasilanie i siecią LAN, co zmniejsza koszty

wdrożenia.

Ponadto takie rozwiązanie umożliwia instalację tylko jednego

zasilacza UPS, który chroni wszystkie urządzenia sieciowe

zasilane przez PoE.

11

Standard 802.3af, opracowany przez IEEE, precyzuje

dostarczanie energii do urządzenia sieciowego przez okablowanie

Ethernet.

Przewiduje, iż urządzenie sieciowe jest zasilane przez

okablowanie UTP (kat. 3, 5, 5e lub 6) napięciem zmiennym 48 V.

Natężenie prądu zasilającego każdy węzeł nie przekracza 400

mA.

Zdefiniowane zostały także trzy poziomy mocy: 4, 7 i 15,4 W.

Każde urządzenie zasilające musi zawierać układ

zabezpieczający, który nie pozwoli, aby napięcie było

dostarczone do urządzenia niezgodnego ze standardem

12

Okablowanie strukturalne

Większość zagadnień związanych z okablowaniem strukturalnym

określa norma EN 50173.

Ogólne zalecenia mówią, iż okablowanie poziome powinno biec

nieprzerwanie od punktu dystrybucyjnego do punktu abonenckiego.

Na każde 1000m2 piętra powinien przypadać jeden punkt

rozdzielczy, a na każde 10m2 powierzchni biurowej należy

przewidzieć jeden punkt abonencki (2x RJ45).

W ramach jednego połączenia nie można używać kabli miedzianych

o różnych impedancjach ani kabli światłowodowych o różnych

średnicach rdzenia. Wszystkie elementy okablowania powinny być

czytelnie oznaczone unikalnym numerem, a ich dokumentacja

powinna być przechowywana i aktualizowana przez administratora

13

sieci.

Plan parteru budynku firmy wraz z urządzeniami

14

Plan piętra budynku firmy wraz z urządzeniami

15

Legenda

Router

Serwer plików

Switch z PoE

Komputery stacjonarne

Switch

Komputery przenośne

Telefony IP

Drukarka sieciowa

Telefon IP

(umożliwiający

jednoczesne podłączenie

komputera do jednego

gniazda)

Fax

Access Point

Zestaw do

wideokonferencji

16

Wybór urządzeń

Cała sieć została zaprojektowana z wykorzystaniem urządzeń

aktywnych firmy Cisco.

Wykorzystanie produktów jednego dostawcy znacznie upraszcza

zarządzanie i obsługę danej sieci. Jednocześnie taka

infrastruktura wykorzystuje wszystkie możliwe funkcje urządzeń

i jest łatwa do rozbudowy.

Budowa sieci opartej na produktach różnych firm jest znacznie

bardziej skomplikowana i kosztowna. Urządzenia, jak i

oprogramowanie, okazują się często niekompatybilne i

wymagają czasochłonnych działań związanych z instalacją,

konfiguracją, konserwacją i wprowadzaniem nowych usług.

17

Schemat sieci z zastosowanymi urządzeniami

18

Routery Cisco ISR (Integrated Services Routers) stanowią

kompleksowe rozwiązanie dla wydajnej, inteligentnej i

wielofunkcyjnej sieci.

Są zoptymalizowane pod kątem równoległego dostarczania

danych, głosu i obrazu, i zgodne ze wszystkimi standardami

telekomunikacyjnymi.

19

Wideoterminal Polycom HDX 7002 jest zestawem do

wideokonferencji przeznaczonym do małych i średnich sal

konferencyjnych.

Wyposażony został w wysokiej klasy obrotową kamerę HD,

mikrofon konferencyjny, pilot do zdalnego sterowania oraz

niezbędne okablowanie. Zestaw umożliwia realizację połączeń

przez sieć IP m.in. przy użyciu protokołu H.323 i SIP oraz

połączenia ISDN.

Szybkoobrotowa kolorowa kamera umożliwia wykorzystanie

wielu funkcji takich jak sterowanie pozycją kamery ze zdalnej

lokacji oraz automatyczna regulacja ekspozycji i balansu bieli.

Aktywne tłumienie echa, automatyczna regulacja wzmocnienia

czy też automatyczna redukcja szumu znacznie poprawiają jakość

przesyłanego dźwięku.

20

21

Serwer plików

Ze względu na dużą ilość danych wysyłanych, zapisywanych i

archiwizowanych w projekcie uwzględniono serwer plików.

Pozwoli on na ciągły, jednoczesny dostęp wielu użytkowników do

jego zasobów. W celu zabezpieczenia danych będą tworzone tzw.

kopie bezpieczeństwa na dyskach pracujących w systemie RAID1.

Dzięki temu w razie awarii jednego z nich, drugi może

kontynuować pracę i służyć do odtworzenia danych. Tworzenie

takiej samej kopii powoduje, iż macierz posiada pojemność jedynie

jednego dysku.

Czas dostępu jak i odczyt są efektywniejsze, ponieważ następują z

tego dysku, który dostarczy dane szybciej. Zapis natomiast jest

zazwyczaj wolniejszy, ze względu na konieczność równoczesnego

zapisu na dwóch dyskach.

22

Zastosowano zasilacz UPS firmy APC o nazwie APC Smart-UPS

5000VA 230V Rackmount/Tower.

Jest on zasilaczem awaryjnym line-interactive. Tego typu UPSy są

najczęściej stosowane do zabezpieczania systemu

teleinformatycznego.

Zasilacz nie tylko zapewnia ochronę urządzeń elektronicznych

przed zanikami zasilania, obniżeniami i skokami napięcia, ale

także filtruje niewielkie fluktuacje napięcia w sieci oraz izoluje

sprzęt od większych zakłóceń.

23

Szafa serwerowa w MDF

24

Szafa serwerowa w IDF

22 U

2U

Panel wentylacyjny z termostatem

TRITON

1U

Cisco 3560-24-PS

1U

Patch panel

1U

Cisco 3560G-24-TS

1U

Patch panel

25

Szafa dystrybucyjnej typu RACK 19" firmy TRITON

26

KOSZTORYS

27