ABC zabezpieczania sieci

Zabezpieczenie jednego komputera podłączonego do Internetu w sposób wykluczający możliwość ataku

hakera, crackera, programów sniffujących, trojanów itp. jest skomplikowanym zadaniem. Problem staje się

jeszcze większy, gdy trzeba za bezpieczyć całą sieć. Jak znaleźć równowagę pomiędzy maksymalnym

bezpieczeństwem a łatwym dostępem użytkowników do wspólnych zasobów i usług?

Bezpieczeństwo na etapie budowy

Trzeba zadbać o niemożność fizycznego podpięcia się do sieci kablowej przez niepow ołane osoby. Ten etap

możemy zaniedbać w małych sieciach domowych, gdzie całe okablowanie znajduje się zazwyczaj w obrębie

prywatnego lokalu, ale w sieciach firmowych jest istotny. Gniazdka sieciowe powinny być zainstalowane tylko

tam, gdzie są niezbędne, kable nie mogą być dostępne z zewnątrz. Sieci WiFi nigdy nie powinny pozostać

niezabezpieczone. Należy chronić je przynajmniej 128 -bitowym kluczem WEP, a najlepiej wykorzystać w tym

celu szyfr WPA, co wymaga jednak postawienia serwera zdalnego uwierzytelni ania RADIUS. Dostęp do

współużytkowanych zasobów takich jak pliki, foldery, drukarki musi być ograniczony tylko do uprawnionych

użytkowników sieci. W tym celu na każdym komputerze, na którym znajdują się udostępnione dane tworzy

się konta o określonych pra wach dostępu, przy czym nie powinno się przyznawać kont o uprawnieniach

administratora zwykłym użytkownikom.

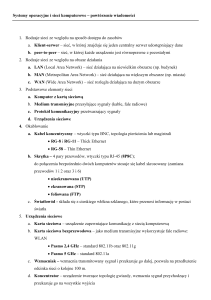

Konfigurowanie sprzętu sieciowego

Routery i firewalle chronią sieć przez niepowołanym dostępem, ale tylko wtedy, gdy są prawidłowo

zainstalowane i skonfigurowane.. Jeśli nie poświęcisz odpowiedniej ilości czasu na konfigurację, to

oprogramowanie kontrolujące zdalny dostęp stanie się otwartą bramą dla intruzów, zamiast chronić twoje

dane. Aby połączyć komputery w sieć, każdy z nich należy wyposażyć w kartę sieciową. Zazwyczaj jest to

wewnętrzna karta podłączana do gniazda PCI, w komputerach przenośnych montowana w porcie PCMCIA,

czasem stosuje się zewnętrzne adaptery sieciowe podłączane zazwyczaj do portu USB. Do połączenia kilku

komputerów w sieć potr zebny jest również koncentrator (hub) lub przełącznik (switch). Jeden z parametrów

każdej karty sieciowej może stanowić potencjalne zagrożenie dla bezpieczeństwa sieci. Jest to MAC, inaczej

nazywany adresem fizycznym. Adres ten jednoznacznie definiuje każd ą kartę sieciową. Składa się z 12

szesnastkowo zapisanych cyfr podzielonych na 6 grup po dwie cyfry. Aby wyświetlić adres fizyczny

urządzenia sieciowego (i kilka innych informacji), wystarczy wpisać w wierszu polecenia ipconfig /all.

W Windows XP można również uzyskać tę informację otwierając okno stanu połączenia, aby to zrobić

otwieramy Panel sterowania z menu Start a następnie wybieramy Połączenia sieciowe. Następnie

klikamy prawym klawiszem na ikonę odpowiedniego połączenia i z menu wybieramy polecenie Stan.

Kolejnym krokiem jest wybranie zakładki Obsługa oraz kliknięcie na przycisk Szczegóły. W oknie adres

MAC będzie widoczny w pierwszym wierszu ( Adres fizyczny).

…………………………………………………………………………………………………………………… ……………….

SO abc zabezpieczenia sieci

ZSM Świdnica Źródło: Internet

1/5

Adres MAC jest (teoretycznie) unikatowy dla każdego urządzenia i jest przesyłany razem z każdym pakietem

TCP/IP. Właściwość tą można wykorzystać: Mianowicie przy pomocy odpowiedniego oprogramowania lub

sprzętu można tak skonfigurować sieć, aby blokowała dostęp dla konkretnych adresów MAC lub umożliwiała

dostęp tylko konkretnym adresom MAC. Wydaje się ciekawą opcją, niestet y nie jest zbyt użyteczne ze

względu na łatwość zmiany adresu MAC. Większość routerów pozwala na zmianę swojego MAC'a w menu.

Poniżej przykład dla routera Linksys.

Protokoły sieciowe

W Windows 98, 2000 i XP standardowym protokołem internetowym jest TCP/IP. Ten protokół mo żna

wszechstronnie konfigurować, ale większość użytkowników ogranicza się do domyślnych ustawień, nie

dokonując w nich żadnych zmian. Dla większości użytkowników TCP/IP jest zarazem jedynym protokołem,

jakiego się używa. Jest szybki, łatwy w zabezpieczaniu i dobrze się sprawdza zarówno w małych, średnich i

dużych sieciach. Mimo wielu sprzecznych opinii, sieć zbudowana w oparciu o ten protokół, zawierająca

prawidłowo skonfigurowaną zaporę ogniową i router sprzętowy jest dostatecznie bezpieczna i odporna na

ataki z zewnątrz. Jeżeli jednak nie posiadasz dedykowanego routera, a twoja sieć używa

koncentratora/przełącznika zarówno do łączenia komputerów ze sobą, jak i z Internetem, to twoja sieć jest

siecią publiczną i każdy ma do niej dostęp z zewnątrz. W takim wypadku powinieneś rozważyć

zainstalowanie routera z firewallem. Jeżeli z jakichś względów jest to niemożliwe, zabezpiecz sieć w jeden z

dwóch sposobów:

Na każdym komputerze sieci zainstaluj programowy firewall, zdefiniuj dostęp do współdzielonych

zasobów sieci tak, aby mogły z nich korzystać wyłącznie komputery z twojej sieci. Nie da się tego

…………………………………………………………………………………………………………………… ……………….

SO abc zabezpieczenia sieci

ZSM Świdnica Źródło: Internet

2/5

wykonać przy użyciu zapory systemu Windows, ponieważ nie pozwala ona na filtrowanie ruchu na

podstawie adresów IP.

Wyłącz udostępnianie plików i drukarek przez protokół TCP/IP w każdym komputerze sieciowym i

zamiast tego włącz udostępnianie przez protokół IPX/SPX na każdym z komputerów sieci. Zainstaluj

programową zaporę sieciową, aby całkowicie wykluczyć zewnętrzny ruch TCP/IP. To rozwiązanie jest

bardziej skomplikowane, ale bezpieczniejsze. Protokół IPX/SPX nie jest domyślnie zainstalowany w

systemie Windows XP, dlatego należy to zrobić ręcznie.

Następnie należy wyłączyć udostępnianie plików i drukarek dla protokoły TCP/IP. Tym dwóm

czynnościom przyjrzymy się teraz bliżej

Instalowanie IPX/SPX w Windows XP

Otwórzmy Połączenia sieciowe w Panelu Sterowania (jeśli korzystasz z widoku kategorii wybierz

najpierw Połączenia sieciowe i internetowe ). Prawym klawiszem myszy kliknijmy na połączenie

komputera z siecią lokalną i wybierzmy pozycję Właściwości. Wybierzmy przycisk Zainstaluj...

W oknie Wybieranie typu składnika sieci wybierzmy Protokół i kliknijmy przycisk Dodaj.

Wybierzmy Protokół transportowy zgodny z NWLink IPX/SPX .

…………………………………………………………………………………………………………………… ……………….

SO abc zabezpieczenia sieci

ZSM Świdnica Źródło: Internet

3/5

Kiedy nowy protokół zostanie dodany zamknijmy okno nie będzie ono już nam potrzebne? W ten sposób

szybko zainstalowaliśmy dodatkowy protokół.

Wyłączanie udostępniania plików i drukarek przez TCP/IP

Naszym kolejnym krokiem będzie wyłączenie udostępniania plików i drukarek przez TCP/IP. Na początku w

Panelu sterowania otwórzmy folder Połączenia sieciowe.Z menu Zaawansowane wybierzmy

Ustawienia zaawansowane .W oknie Ustawienia zaawansowane zaznaczmy połączenie z siecią

lokalną (zwykle jest to Połączenie lokalne) i odznaczmy pole Protokół internetowy TCP/IP

…………………………………………………………………………………………………………………… ……………….

SO abc zabezpieczenia sieci

ZSM Świdnica Źródło: Internet

4/5

Kliknijmy OK, okno zostanie zamknięte a ustawienia zapisane.

Po tych zabiegach cały ruch międ zy komputerami twojej sieci lokalnej będzie się odbywał w oparciu o

protokół IPX/SPX, a połączenia z Internetem będą realizowane przez protokół TCP/IP i będą nadzorowane

przez firewall.

Uwaga! Używanie protokołu IPX/SPX zamiast TCP/IP utrudnia włamanie d o twojej sieci, ale nie sprawia, że

jest to całkowicie niemożliwe. Nie istnieje żadna metoda gwarantująca absolutne bezpieczeństwo sieci.

Ograniczanie dostępu do plików i folderów

Standardowe udostępnianie plików w sieci lokalnej to proces banalnie prosty. Wystarczy kliknąć prawym

klawiszem wybrany folder, z menu wybrać Udostępnianie i zabezpieczenia i zaznaczyć jedno pole Udostępnij ten folder w sieci .

Natomiast bezpieczne udostępnianie plików to całkowicie inna "bajka".

Jak są udostępniane pliki w Windo ws XP?

Proste udostępnianie plików.

Ten typ udostępniania jest standardowo używany przez wszystkie edycje Windows XP poza XP

Professional należących do domeny. W tym modelu udostępniania użytkownik ogranicza się do czynności

opisanej wyżej. Windows automat ycznie określa prawa dostępu do folderu (i plików jeżeli używamy

partycji NTFS), a wszystkie połączenia z sieci uwierzytelnia przy użyciu konta gościa. Wszystkie zasoby

są w równym stopniu udostępnione dla każdego użytkownika sieci, nie można zdefiniować, którym

użytkownikom zezwalamy na dostęp do zasobu, a którym go odmawiamy.

Klasyczne udostępnianie.

W Windows XP Professional przy wyłączonym prostym udostępnianiu używane jest udostępnianie

klasyczne. Przy ustawianiu udostępniania folderu możesz określić, którym użytkownikom przyznajesz do

niego dostęp pełny, którym zezwalasz jedynie na odczyt, a którym odmawiasz dostępu w ogóle. Można

również ograniczyć ilość jednoczesnych połączeń do danego zasobu.

…………………………………………………………………………………………………………………… ……………….

SO abc zabezpieczenia sieci

ZSM Świdnica Źródło: Internet

5/5