Wojciech Zabłocki | IT Strategy Consultant

Sebastian Szumczyk | IT Strategy Consultant

SoftLayer + aspekty prawne

Common, Zakopane 2014

© 2013 IBM Corporation

Sylwetka (nieobecnego) eksperta

© 2014 IBM Corporation

Bird & Bird

© 2014 IBM Corporation

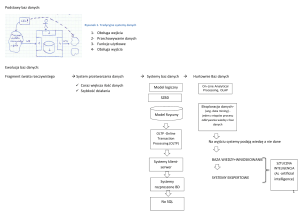

Typy chmur przetwarzania danych

4

© 2014 IBM Corporation

Cloud computing - definicja

Portal

BUSINESS

TRANSFORMATION

Billing

Automation

Provisioning

Monitoring

Systems management

IT TRANSFORMATION

© 2014 IBM Corporation

TAK, cloud computing jest regulowany

Cloud to:

(1) powierzenie przetwarzania danych

(2) powierzenie tajemnicy

(3) outsourcing procesu

© 2014 IBM Corporation

Dane w chmurach

© 2014 IBM Corporation

Przepisy ochrony danych

Dyrektywa UE o ochronie danych

Dyrektywa 95/46/WE PE i Rady w sprawie ochrony osób fizycznych w zakresie przetwarzania danych osobowych i swobodnego

przepływu tych danych

Dokumenty Grupy Roboczej Art. 29

Ustawa o ochronie danych osobowych

z dnia 29 sierpnia 1997

Rozporządzenie o dokumentacji i zabezpieczeniu

Rozporządzenie ministra spraw wewnętrznych i administracji z 29 kwietnia 2004 r. w sprawie dokumentacji przetwarzania danych osobowych

oraz warunków technicznych i organizacyjnych, jakim powinny odpowiadać urządzenia i systemy informatyczne służące do przetwarzania

danych osobowych

© 2014 IBM Corporation

Co to są dane osobowe

© 2014 IBM Corporation

Kto jest kim?

Klient chmury

ang. Controller

Dostawca chmury

ang. Processor

© 2014 IBM Corporation

Transfer danych

Chmura

międzynarodowa

EKSPORT DANYCH

Przepisy polskie

Chmura

krajowa

W ramach EOG

Poza EOG

Przepisy POWIERZAJĄCEGO + środki techniczne PROCESORA

Adekwatna

ochrona

Nieadekwatna

ochrona

Jak w ramach EOG

Zgoda GIODO, Przepisy POWIERZAJĄCEGO

Decyzje KE

np. CH, CA, UY

Safe Harbor

USA

BCR

SCC

© 2014 IBM Corporation

Eksport danych EOG=Polska

© 2014 IBM Corporation

Przykład

outsourcing bankowy

BCP

zakaz ograniczenia odpowiedzialności

opis rozwiązań technicznych

© 2014 IBM Corporation

Jak zmniejszyć ryzyko przetwarzania danych w chmurze

© 2014 IBM Corporation

Sprawa Microsoft

© 2014 IBM Corporation

Usługi IaaS IBM Polska

Racemi

CMS (SCE+)

Błonie

[managed]

SoftLayer

[unmanaged | managed]

Customer

systems

[managed]

SLA

SLA [do określenia]

SLA 98.5-99.9%

DC

DC

Platforma

do wyboru

Do wyboru – pełna

customizacja

Europa, Ameryka Pólnocna, Azja

Platforma

x86

Red Hat Enterprise Linux

Microsoft Windows

AIX, Linux, iSeries

z/OS

SaaS / PaaS / BPaaS

DC

Power

x86

AIX

Linux

iSeries

SaaS / PaaS / BPaaS

Europa (Niemcy, Francja,

Hiszpania), USA, Kanada,

Brazylia, Japonia, Australia

Platforma

Power

x86

1000m2

DC Tier 3+

Network Uptime, portal, zasilanie 100%

Serwery [w zależności od typu usługi

tj. managed lub unmanaged]

SAP, DB2, WAS, Oracle etc.

Linux (CentOS, CloudLinux, Debian,

FreeBSD, Ubuntu, RedHat)

Microsoft Windows Server

2003/2008/2012

wirtualizacja (VMware, Parallels,

Citrix, HyperV)

SaaS / PaaS / BPaaS

MS SQL, MySQL, NoSQL (MongoDB,

Riak), Hadoop, SAP HANA etc.

© 2014 IBM Corporation

Globalna Infrastruktura

* Do końca 2014 roku

© 2014 IBM Corporation

Portfolio

© 2014 IBM Corporation

Elastyczność, dostosowanie, wydajność

© 2014 IBM Corporation

Bezpieczeństwo bez kompromisów

Narzędzia

Cechy

• Umieszczenie przetwarzania w

Softlayer zmniejsza ryzyko

niepożądanych działań pracowników

• Zautomatyzowany proces

provisioningu sprzętu i

oprogramowania zmniejsza ryzyko

błędu ludzkiego

• Fizyczny dostęp do centrów danych

Softlayer jest silnie zabezpieczony

• Łatwość konfiguracji funkcjonalności

bezpieczeństwa zwiększa

prawdopodobieństwo ich

prawidłowego wykorzystania

• Możliwość precyzyjnej alokacji praw w

ramach konta Softlayer

• Bezpieczeństwo od stron formalnej:

• SSAE 16

• coroczne audyty SOC2

• Safe Harbor [95/46/WE]

•

•

•

•

•

•

•

•

•

Firewalle programowe i sprzętowe

Dedykowane security appliances

Zabezpieczenia Anti-ddos

Load balancery i kontrolery treści

Antivirus i Antispyware

Host IDS (Windows)

Audyty bezpieczeństwa

Serwery poprawek (Windows/RHEL)

Mechanizmy zabezpieczania danych –

replikacje, snapthoty, backup

• Wbudowany monitoring - Nimsoft

• Podwójne uwierzytelnienie dostępu do

portalu

© 2014 IBM Corporation

Istotne czynniki przy wyborze dostawcy

Czy cloud computing jest podstawową działalnością usługodawcy?

Jak długo firma oferuje swoje usługi?

Czy dostawca chmury jest stabilny finansowo?

Czy fizyczne bezpieczeństwo ośrodków obliczeniowych (DC) spełnia

potrzeby prawne, regulacyjne i biznesowe?

Czy dostawca zapewnia możliwość zdefiniowania i zrealizowania

planów ciągłości działania i odtwarzania po awarii?

Jaki jest poziom wiedzy technicznej w ramach zespołów wsparcia i

operacji?

Czy dostawca zapewnia odszkodowanie w przypadku braku działania

infrastruktury?

© 2014 IBM Corporation

SLA [przykłady]

SoftLayer

[unmanaged | managed]

Unmanaged

HW

Managed

< 2h

-

HW

30min

5%

2.1–6h

20%

Support

15min-2h

$250 per

zgłoszenie

6.1–10h

40%

Backup

>2h

$250 per

zgłoszenie

10.1-14h

60%

Monitoring

>2h

$250 per

zgłoszenie

14.1-18h

80%

itd.

> 18h

100%

© 2014 IBM Corporation

Referencje

Software as a Service

Komunikacja i aplikacje mobilne

Bump

23

Dropbox What’s App Instapaper

Social Media

Gry i rozrywka

Platform as a Service

Marketing i cyfrowe media

Hosterzy i dostawcy usług

Enterprise

Yelp

© 2014 IBM Corporation

Dziękujemy

Teşekkür ederim

Gracias

Thank You

Grazie

Obrigado

Danke

Merci

Multumesc

24

© 2014 IBM Corporation