Nr sprawy: WSzSp- RZP –333/ 95 / 2010

Lublin, dnia 2010-12-29

SPECYFIKACJA ISTOTNYCH WARUNKÓW ZAMÓWIENIA

o wartości szacunkowej powyżej 193 000 euro

Zamawiający: Wojewódzki Szpital Specjalistyczny

im. Stefana Kardynała Wyszyńskiego

Samodzielny Publiczny Zakład Opieki Zdrowotnej

20-718 Lublin, al. Kraśnicka 100

Dotyczy przetargu nieograniczonego o wartości szacunkowej pow. 193 000 euro na dostawę i

wdrożenia „Zintegrowanego Systemu Informatycznego”.

Kod CPV - 48000000 – 8 – pakiety oprogramowania i systemy informatyczne, 72000000-5 – Usługi

informatyczne: konsultacyjne, opracowywania oprogramowania, 72263000-6 – usługi wdrażania

oprogramowania, 72265000- - usługi konfiguracji oprogramowania0, 72267000-4 – Usługi w zakresie

konserwacji i napraw oprogramowania, 72268000-1- usługi dostaw oprogramowania.

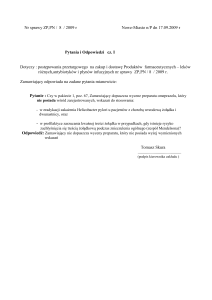

W związku z otrzymanymi zapytaniami Zamawiający wyjaśnia:

„ Załącznik nr 3 – Wymogi dotyczące bazy danych i środowiska serwerowego

1. Dot. "Zamawiający wymaga utworzenia środowiska bazodanowego w postaci klastra"

PYTANIE: Czy Zamawiający dopuszcza alternatywne rozwiązanie w postaci utworzonego środowiska

zwirtualizowanego, które zapewnia bezpieczeństwo, skalowalność i wydajność? Przy proponowanym

przez nas rozwiązaniu, nie ma ograniczenia tylko do środowiska bazodanowego, lecz wirtualizacja

obejmuje również serwer aplikacyjny. Na korzyść sugerowanej koncepcji przemawia efektywne, pełne

wykorzystanie mocy serwerów, gdyż w ramach jednego serwera fizycznego można uruchomić wiele

maszyn wirtualnych obniżając znacząco koszty zarządzania i potencjalnej rozbudowy.

Odp.: Zamawiający wymaga utworzenia środowiska bazodanowego w postaci klastra

spełniającego zadania:

- agregacji wydajności połączonych nodów

- w celu uzyskania środowiska w pełni redundantnego spełniającego założenia HA,

Zastosowanie wirtualizacji nie wpływa na poprawę funkcjonalności w tym obszarze. Może

również wpływać negatywnie na wydajność klastra bazodanowego wprowadzając następną

warstwę oprogramowania. W związku z powyższym Zamawiający nie dopuszcza zastosowania

środowiska zwirtualizowanego.

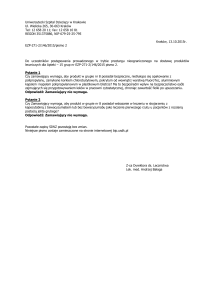

2. Dot. "Zamawiający wymaga zastosowania homogenicznego środowiska bazodanowego w

oferowanym rozwiązaniu."

PYTANIE: Czy Zamawiający dopuści rozwiązanie heterogeniczne (różne motory bazy danych dla

części szarej i białej)? Ze względu na potrzebę integracji z oprogramowaniem nie będącym

przedmiotem zamówienia, Zamawiający nie będzie dysponował środowiskiem homogenicznym.

Dodatkowo, Zamawiający zapisał szkolenia z baz danych dla administratorów systemu, a co za tym

idzie, kadra informatyków będzie przygotowana do obsługi dostarczonych przez Wykonawcę

systemów relacyjnych baz danych. Zaletą środowiska heterogenicznego dla części białej i szarej jest

również brak jakichkolwiek interakcji pomiędzy nimi.

Odp.: Zamawiający wymaga homogenicznego środowiska bazodanowego ze względu na

założenia z punktu 1 dotyczące budowy tego elementu jako klastra.

1

Nr sprawy: WSzSp- RZP –333/ 95 / 2010

Lublin, dnia 2010-12-29

3. Dot. 1. Dostępność oprogramowania na współczesne 64-bitowe platformy ...

PYTANIE: Ze względu na potencjalne dopuszczenie heterogeniczności, czy Zamawiający zmieni zapis

na "Dostępność oprogramowania na 64-bitową platformę systemową"?

Odp: Zamawiający podtrzymuje zapisy SIWZ.

4. Dot. 13. Brak formalnych ograniczeń na wielkość bazy danych.

PYTANIE: Czy Zamawiający dopuści bardzo duże ograniczenie na bazę danych powyżej 30TB?

Odp.: Zamawiający dopuszcza takie rozwiązanie.

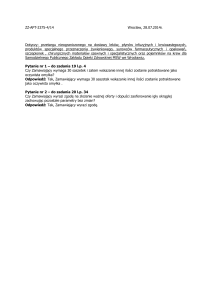

5. Dot. 14. Możliwość rozbudowy klastra bazodanowego

PYTANIE: Ze względu na potencjalne dopuszczenie wirtualizacji, czy Zamawiający wykreśli ten punkt?

Odp: Zamawiający podtrzymuje zapisy SIWZ.

6. Dot. 15. W przypadku, gdy wyjątek nie ma zadeklarowanej obsługi wewnątrz bloku, w razie jego

wystąpienia wyjątek powinien być automatycznie propagowany do bloku nadrzędnego bądź

wywołującej go jednostki programu.

PYTANIE: Czy Zamawiający wykreśli w/w część punkty ze względu na opisaną w niej funkcjonalność

języka PL/SQL?

Odp.: Zamawiający rezygnuje z tej funkcjonalności.

7. Dot. 16. Procedury i funkcje składowane powinny mieć możliwość parametryzowania za pomocą

parametrów prostych jak i parametrów o typach złożonych, definiowanych przez użytkownika

PYTANIE: Czy Zamawiający wykreśli część "jak i parametrów o typach złożonych" ze względu na

opisaną funkcjonalność języka PL/SQL?

Odp.: Zamawiający rezygnuje z tej funkcjonalności.

8. Dot. 20. Silnik bazy danych umożliwia szybkie przywracanie systemu bazodanowego do stanu

sprzed wprowadzenia zmiany bez potrzeby odwołania się do uprzednio wykonanej kopii

bezpieczeństwa

PYTANIE: Czy Zamawiający wykreśli punkt ze względu na jednoznacznie opisaną funkcjonalność

Oracle?

Odp.: Zamawiający rezygnuje z tej funkcjonalności.

9. Dot. 21. Wykonywanie kopii bezpieczeństwa powinno być możliwe w trybie offline oraz w trybie

online.

PYTANIE: Czy Zamawiający wykreśli część dotyczącą trybu offline, gdyż wskazuje to na

funkcjonalność Oracle?

Odp.: Zamawiający rezygnuje z tej funkcjonalności.

10. Dot. 25. W przypadku, gdy odtwarzaniu podlegają pojedyncze pliki bazy danych, pozostałe pliki

baz danych muszą być dostępne dla użytkowników

PYTANIE: Czy Zamawiający wykreśli punkt ze względu na jednoznacznie opisaną funkcjonalność

Oracle?

Odp.: Zamawiający rezygnuje z tej funkcjonalności.

11. Dot 27. Możliwość zaimplementowania polityki bezpieczeństwa regulującej dostęp do danych na

poziomie pojedynczych wierszy w tabelach.

PYTANIE: Czy Zamawiający dopuści rozwiązanie jako dodatkowo płatna opcja, gdyż mechanizmy

dostępu do danych realizowane są poprzez inne funkcjonalności bazodanowe i aplikacyjne?

Odp.: Dopuszczalna jest realizacja wymienionej funkcjonalności na poziomie aplikacji.

2

Nr sprawy: WSzSp- RZP –333/ 95 / 2010

Lublin, dnia 2010-12-29

12. Dot 29. W szczególności dotyczy to tworzenia / przebudowywania indeksów oraz reorganizacji

bądź redefinicji tabel.

PYTANIE: Czy Zamawiający wykreśli część dotyczącą redefinicji tabel online, gdyż wskazuje to na

funkcjonalność Oracle?

Odp.: Zamawiający rezygnuje z tej funkcjonalności.

13. Dot 33. Możliwość zwiększenia przepustowości bazy danych poprzez uruchomienie dodatkowych

serwerów obsługujących klaster bazy danych.

PYTANIE: Prosimy o sprecyzowanie pojęcia przepustowości bazy danych w kontekście klastrowej

bazy danych lub zmianę (obsługa dodatkowych rdzeni procesora), bądź usunięcie punktu.

Odp.: Zamawiający wymaga utworzenia środowiska bazodanowego w postaci klastra

spełniającego zadania:

- agregacji wydajności połączonych nodów

uzyskania środowiska w pełni redundantnego spełniającego założenia HA (High

Availability)

Zamawiający wymaga, aby dodanie kolejnego serwera do klastra powodowało automatycznie

możliwość pracy na bazie danych przez niego uruchamianej dla użytkowników wskazanej

aplikacji bez konieczności reorganizacji, oraz modyfikacji oprogramowania jak i danych.

14. Dot 34-37

PYTANIE: Ze względu na potencjalne dopuszczenie wirtualizacji, czy Zamawiający wykreśli te punkty?

Odp.: Zapisy pozostają bez zmian”.

W załaczeniu onowiązujący załacznik nr. 3

3. ´ Załącznik nr 3 – Wymogi dotyczące bazy danychi Środowiska serwerowego

Silnik bazy danych.

Wymagany do zaoferowania opis funkcjonalności silnika bazy danych:

W ramach umowy Dostawca dostarczy bezterminowe (umożliwiające uruchamianie aplikacji

pochodzących od dowolnych dostawców aplikacji) licencje oraz komplet nośników na silnik bazy

danych. Nie dopuszcza się licencji czasowych bazy danych. Licencje powyższe mają zawierać

min. 1 rok wsparcia technicznego producenta. Dostarczone licencje muszą umożliwiać

Zamawiającemu wykorzystanie ich w innych aplikacjach będących aktualnie, bądź w przyszłości w

jego posiadaniu.

W ramach dostawy systemu informatycznego Dostawca dostarczy odpowiednie środowisko

obsługujące ten system. Minimalne parametry dostarczanego sprzętu zostały określone poniżej.

Dostarczane licencje na system operacyjny, motor baz danych oraz inne komponenty niezbędne do

uruchomienia systemu informatycznego powinny obejmować poniższą konfigurację sprzętową.

Zamawiający wymaga utworzenia środowiska bazodanowego w postaci klastra składającego się z

minimum dwóch dostarczanych maszyn o parametrach opisanych poniżej. Zamawiający wymaga

zastosowania homogenicznego środowiska bazodanowego w oferowanym rozwiązaniu.

Dostarczany motor bazy danych musi spełniać wszystkie poniższe wymagania. Nie spełnienie

jakiejkolwiek funkcjonalności grozi odrzuceniem oferty.

Opis funkcjonalności silnika bazy danych:

1. Dostępność oprogramowania na współczesne 64-bitowe platformy Unix (HP-UX dla

procesorów PA-RISC i Itanium, Solaris dla procesorów SPARC, IBM AIX), Intel Linux 64-bit,

3

Nr sprawy: WSzSp- RZP –333/ 95 / 2010

Lublin, dnia 2010-12-29

MS Windows 64-bit. Identyczna funkcjonalność serwera bazy danych na w/w platformach

2. Niezależność platformy systemowej dla oprogramowania klienckiego / serwera aplikacyjnego

od platformy systemowej bazy danych.

3. Możliwość przeniesienia (migracji) struktur bazy danych i danych pomiędzy ww. platformami

bez konieczności rekompilacji aplikacji bądź migracji środowiska aplikacyjnego.

4. Przetwarzanie transakcyjne wg reguł ACID (Atomicity, Consistency, Independency, Durability)

z zachowaniem spójności i maksymalnego możliwego stopnia współbieżności.

5. Możliwość zagnieżdżania transakcji – powinna istnieć możliwość uruchomienia niezależnej

transakcji wewnątrz transakcji nadrzędnej. Przykładowo – powinien być możliwy następujący

scenariusz: każda próba modyfikacji tabeli X powinna w wiarygodny sposób odłożyć ślad w

tabeli dziennika operacji, niezależnie czy zmiana tabeli X została zatwierdzona czy wycofana.

6. Wsparcie dla wielu ustawień narodowych i wielu zestawów znaków (włącznie z Unicode).

7. Możliwość migracji zestawu znaków bazy danych do Unicode.

8. Możliwość redefiniowania przez klienta ustawień narodowych – symboli walut, formatu dat,

porządku sortowania znaków.

9. Wsparcie protokołu XA.

10. Wsparcie standardu JDBC 3.0

11. Motor bazy danych powinien umożliwiać wskazywanie optymalizatorowi SQL preferowanych

metod optymalizacji na poziomie konfiguracji parametrów pracy serwera bazy danych oraz dla

wybranych zapytań. Powinna istnieć możliwość umieszczania wskazówek dla optymalizatora w

wybranych instrukcjach SQL.

12. Brak formalnych ograniczeń na liczbę wierszy w tabelach.

13. Brak formalnych ograniczeń na wielkość bazy danych – Zamawiający dopuszcza bardzo duże

ograniczenie na bazę danych powyżej 30TB.

14. Możliwość rozbudowy klastra bazodanowego do co najmniej 4 maszyn o parametrach nie

gorszych niż użyte do budowy środowiska bazodanowego wyposażonych w maksymalną

liczbę procesorów(parametr ten może wymagać od Zamawiającego jedynie zakupu licencji

związanych z dodatkowymi procesorami w serwerach). Nie dopuszcza się rozwiązania, w

którym wymagany będzie upgrade (migracja do wyższej wersji) już posiadanych licencji.

15. Możliwość deklarowania wyzwalaczy (triggerów) na poziomie instrukcji DML (INSERT,

UPDATE, DELETE) wykonywanej na tabeli, poziomie każdego wiersza modyfikowanego przez

instrukcję DML W przypadku, gdy w wyzwalaczu na poziomie instrukcji DML wystąpi błąd

zgłoszony przez motor bazy danych bądź ustawiony wyjątek w kodzie wyzwalacza,

wykonywana instrukcja DML musi być automatycznie wycofana przez serwer bazy danych, zaś

stan transakcji po wycofaniu musi odzwierciedlać chwilę przed rozpoczęciem instrukcji w której

wystąpił ww. błąd lub wyjątek.

16. Baza danych powinna umożliwiać wymuszanie złożoności hasła użytkownika, czasu życia

hasła, sprawdzanie historii haseł, blokowanie konta przez administratora bądź w przypadku

przekroczenia limitu nieudanych logowań.

17. Przywileje użytkowników bazy danych powinny być określane za pomocą przywilejów

systemowych (np. prawo do podłączenia się do bazy danych - czyli utworzenia sesji, prawo do

tworzenia tabel itd.) oraz przywilejów dostępu do obiektów aplikacyjnych (np. odczytu /

modyfikacji tabeli, wykonania procedury). Baza danych powinna umożliwiać nadawanie ww.

przywilejów za pośrednictwem mechanizmu grup użytkowników / ról bazodanowych. W danej

chwili użytkownik może mieć aktywny dowolny podzbiór nadanych ról bazodanowych.

18. Możliwość wykonywania i katalogowania kopii bezpieczeństwa bezpośrednio przez serwer

bazy danych. Możliwość zautomatyzowanego usuwania zbędnych kopii bezpieczeństwa przy

zachowaniu odpowiedniej liczby kopii nadmiarowych - stosownie do założonej polityki

nadmiarowości backup'ów.

19. Silnik bazy danych umożliwia skalowanie procesu wykonywania / odtwarzania kopii zapasowej

poprzez równoległe uruchomienie kilku procesów dzielących między siebie zadania skracając

4

Nr sprawy: WSzSp- RZP –333/ 95 / 2010

Lublin, dnia 2010-12-29

tym samym czas wykonania procesu i zmniejszając obciążenie bazy

20. Odtwarzanie powinno umożliwiać odzyskanie stanu danych z chwili wystąpienia awarii bądź

cofnąć stan bazy danych do punktu w czasie. W przypadku odtwarzania do stanu z chwili

wystąpienia awarii odtwarzaniu może podlegać cała baza danych.

21. Wbudowana obsługa wyrażeń regularnych dostępna z poziomu języka SQL jak i

procedur/funkcji składowanych w bazie danych.

22. Możliwość zaimplementowania polityki bezpieczeństwa regulującej dostęp do danych na

poziomie pojedynczych wierszy w tabelach. Mechanizm ten powinien być realizowany za

pomocą mechanizmów motoru bazy danych i powinien być przezroczysty dla aplikacji –

Zamawiający dopuszcza realizację funkcjonalności na poziomie aplikacji.

23. Motor bazy danych powinien udostępniać możliwość zrównoleglenia operacji SQL (zapytania,

instrukcje DML, ładowanie danych, tworzenie indeksów, przenoszenie tabel/indeksów

pomiędzy przestrzeniami danych)

24. Umożliwienie wymuszenia zastosowania przez optymalizator SQL metody wskazanej przez

administratora bazy danych.

25. Możliwość profilowania instrukcji SQL przez motor bazy danych. Uzyskany rezultat profilowania

może być zapisany w repozytorium bazy danych oraz wykorzystany przez optymalizator do

optymalizacji zapytań bez wprowadzania zmian do tekstu instrukcji SQL.

26. Silnik bazy danych umożliwia zarządzanie przydziałem zasobów obliczeniowych dla

użytkowników bazy danych.

Możliwość zwiększenia przepustowości bazy danych poprzez uruchomienie dodatkowych serwerów

obsługujących klaster bazy danych. - Zamawiający wymaga utworzenia środowiska

bazodanowego w postaci klastra spełniającego zadania:

- agregacji wydajności połączonych nodów

uzyskania środowiska w pełni redundantnego spełniającego założenia HA (High

Availability)

Zamawiający wymaga, aby dodanie kolejnego serwera do klastra powodowało automatycznie

możliwość pracy na bazie danych przez niego uruchamianej dla użytkowników wskazanej

aplikacji bez konieczności reorganizacji, oraz modyfikacji oprogramowania jak i danych.

27. Zwiększenie bądź zmniejszenie liczby serwerów obsługujących klastrową bazę danych nie

może powodować konieczności reorganizacji fizycznej (zmiana organizacji plików danych) oraz

logicznej struktury baz danych (tabel / indeksów).

28. Unieruchomienie jednego z serwerów bazy danych nie może powodować braku dostępu do

jakiejkolwiek części danych – baza danych musi być nadal dostępna za pośrednictwem

funkcjonujących dalej serwerów.

29. Możliwość kontynuacji pracy użytkowników podłączonych do serwera klastrowej bazy danych,

który uległ awarii. Powinna istnieć możliwość przeniesienia sesji na inny serwer oraz

automatycznego powiadomienia aplikacji o wykonaniu przełączenia.

30. Obraz bazy danych (metadane, obiekty bazy danych, stan danych) w klastrowej bazie danych

musi być niezależny od serwera do którego zostało nawiązane połączenie

Użycie którejkolwiek z powyższych funkcji nie może wymagać poniesienia dodatkowych kosztów po

stronie Zamawiającego, takich jak zakup dodatkowych modułów, konieczność podniesienia wersji

silnika bazy danych itd.

Zamawiający dopuszcza w okresie przejściowym uruchomienie całego lub części systemu na innej niż

docelowa baza danych. W takim przypadku koszty związane z użytkowaniem przez Zamawiającego

innej bazy danych w okresie przejściowym oraz koszty przeniesienia systemu na docelową bazę

danych ponosi Dostawca. Uruchomienie systemu na docelowej bazie danych nastąpi w takim

wypadku najpóźniej do 31 grudnia 2011 roku. Dostawca zapewni odpowiedni sprzęt do uruchomienia

5

Nr sprawy: WSzSp- RZP –333/ 95 / 2010

Lublin, dnia 2010-12-29

systemu informatycznego.

Środowisko serwerowe.

W ramach dostawy Dostawca dostarczy i skonfiguruje do pełnej funkcjonalności sprzęt serwerowy

opisany poniżej.

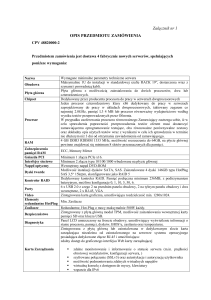

Serwer bazodanowy (2 szt.) – parametry minimalne:

Element

składowy

dostawy

Obudowa

Procesor

Płyta główna

Pamięć RAM

Kontrolery

Inne napędy i

moduły

Karta graficzna

Karty sieciowe

Zasilanie

i chłodzenie

Oprogramowani

e

Zarządzanie

Wymagane ilość i cechy techniczne

typu Rack, wysokość nie więcej niż 2U z szynami mocującymi w szafie

pozwalającymi na pełne wysunięcie serwera i ramieniem do

prowadzenia kabli

jeden procesor czterordzeniowy w architekturze x86, osiągające w

oferowanym serwerze w testach wydajnościowych SPECint_rate_2006

min. 123 pkt.

Możliwość rozbudowy o kolejny procesor.

wymagana obecność certyfikatu potwierdzającego osiągnięty wynik na

stronie: www.spec.org ( wydruk załączony do oferty )

Maksymalny pobór mocy dla jednego procesora max 80W wg

dokumentacji technicznej jego producenta

-minimum 2 sloty PCI-Express Gen2 x8 typu low profile

-minimum 4 slotów PCI-Express Gen2 x4 typu low profile

-możliwość obsadzania w minimum 2 slotach kart PCIe x16

-minimum 6 portów USB

-zintegrowany modułu szyfrowania TPM 1.2

-Nie mniej niż 24 GB RAM typu registred DDR3-1333 z korekcją błędów

Advanced ECC,

-możliwość konfiguracji aktywnej rezerwy i zapisu lustrzanego pamięci

-możliwość rozbudowy do minimum 96 GB RAM

- min. 8 banków pamięci wolnych,

dwa jednokanałowe kontrolery typu Fibre Channel, 8Gb/s

DVD- RW wewnętrzny,

Zintegrowana, rozdzielczość min. 1600 x 1200

- min. 2 zintegrowane interfejsy sieciowe typu Ethernet 10/100/1000

- min. 2 interfejsy sieciowe typu Ethernet 10/100/1000 jako dodatkowa

karta obsadzona w slocie PCIe x4

Redundantne dwa zasilacze zgodne ze standardem EPA typu hot-plug, Nadmiarowe chłodzenie – redundantne wentylatory typu hot-plug

Oprogramowanie zarządzające i diagnostyczne wyprodukowane przez

producenta serwera umożliwiające konfigurację kontrolera RAID,

instalację systemów operacyjnych, zdalne zarządzanie, diagnostykę i

przewidywanie awarii w oparciu o informacje dostarczane w ramach

zintegrowanego w serwerze systemu umożliwiającego monitoring

systemu i środowiska (temperatura, dyski, zasilacze, płyta główna,

procesory, pamięć operacyjna itd.).

Zintegrowany z płytą główną kontroler zdalnego zarządzania zgodny ze

6

Nr sprawy: WSzSp- RZP –333/ 95 / 2010

Element

składowy

dostawy

Wsparcie dla

systemów

operacyjnych

Certyfikaty

producenta

Dokumentacja

Gwarancja

Inne

Lublin, dnia 2010-12-29

Wymagane ilość i cechy techniczne

standardem IPMI 2.0 umożliwiający zdalny restart serwera i pełne

zarządzanie włącznie z przejęciem zdalnym konsoli tekstowej i

graficznej oraz zdalnego podłączenia napędów.

Jest wymagana kompatybilność serwera z następującymi sieciowymi

systemami operacyjnymi: Windows 2003 i 2008, 2008R2, SUSE LINUX

SLES-10 X86, Red Hat LINUX RHEL5.4 X86

Certyfikat producenta ISO 9001 w zakresie projektowania, produkcji i

serwisu produktów, CE oraz ISO 14001.

Karty gwarancyjne, instrukcje, licencje oprogramowania, nośniki ze

sterownikami

3 lata On-Site świadczona przez producenta z gwarantowanym czasem

naprawy 24 godziny, możliwość zgłaszania usterek 7x24

Elementy, z których zbudowane są serwery muszą być produktami

producenta tych serwerów lub być przez niego certyfikowane

(wymagane oświadczenie producenta dołączone do oferty) oraz muszą

być objęte gwarancją producenta, potwierdzoną przez oryginalne karty

gwarancyjne.

-Serwer musi być fabrycznie nowy i pochodzić z oficjalnego kanału

dystrybucyjnego w UE - -Oferent zobowiązany jest dostarczyć wraz z

ofertą, szczegółową specyfikację techniczną oferowanego sprzętu.

Serwer aplikacyjny (1 szt.) – parametry minimalne:

Element

składowy

dostawy

Obudowa

Procesor

Płyta główna

Pamięć RAM

Kontrolery

Wymagane ilość i cechy techniczne

typu Rack, wysokość nie więcej niż 2U z szynami mocującymi w szafie

pozwalającymi na pełne wysunięcie serwera i ramieniem do

prowadzenia kabli

dwa procesory czterordzeniowe w architekturze x86, osiągające w

oferowanym serwerze w testach wydajnościowych SPECint_rate_2006

min. 240 pkt. w konfiguracji dwuprocesorowej

wymagana obecność certyfikatu potwierdzającego osiągnięty wynik na

stronie: www.spec.org ( wydruk załączony do oferty )

Maksymalny pobór mocy dla jednego procesora max 80W wg

dokumentacji technicznej jego producenta

-minimum 2 sloty PCI-Express Gen2 x8 typu low profile

-minimum 4 slotów PCI-Express Gen2 x4 typu low profile

-minimum 6 portów USB

-zintegrowany modułu szyfrowania TPM 1.2

-Nie mniej niż 24 GB RAM typu registred DDR3-1333 z korekcją błędów

Advanced ECC,

-możliwość konfiguracji aktywnej rezerwy i zapisu lustrzanego pamięci

-możliwość rozbudowy do minimum 96 GB RAM

- min. 8 banków pamięci wolnych,

dwa jednokanałowe kontrolery typu Fibre Channel, 8Gb/s

7

Nr sprawy: WSzSp- RZP –333/ 95 / 2010

Inne napędy i

moduły

DVD- RW wewnętrzny,

Karta graficzna

Zintegrowana, rozdzielczość min. 1600 x 1200

Karty sieciowe

Zasilanie

i chłodzenie

Oprogramowanie

Zarządzanie

Wsparcie dla

systemów

operacyjnych

Certyfikaty

producenta

Dokumentacja

Gwarancja

Inne

Lublin, dnia 2010-12-29

- min. 2 zintegrowane interfejsy sieciowe typu Ethernet 10/100/1000

- min. 2 interfejsy sieciowe typu Ethernet 10/100/1000 jako dodatkowa

karta obsadzona w slocie PCIe x4

Redundantne dwa zasilacze zgodne ze standardem EPA typu hot-plug, Nadmiarowe chłodzenie – redundantne wentylatory typu hot-plug

Oprogramowanie zarządzające i diagnostyczne wyprodukowane przez

producenta serwera umożliwiające konfigurację kontrolera RAID,

instalację systemów operacyjnych, zdalne zarządzanie, diagnostykę i

przewidywanie awarii w oparciu o informacje dostarczane w ramach

zintegrowanego w serwerze systemu umożliwiającego monitoring

systemu i środowiska (temperatura, dyski, zasilacze, płyta główna,

procesory, pamięć operacyjna itd.).

Zintegrowany z płytą główną kontroler zdalnego zarządzania zgodny ze

standardem IPMI 2.0 umożliwiający zdalny restart serwera i pełne

zarządzanie włącznie z przejęciem zdalnym konsoli tekstowej i

graficznej oraz zdalnego podłączenia napędów.

Jest wymagana kompatybilność serwera z następującymi sieciowymi

systemami operacyjnymi: Windows 2003 i 2008, 2008R2, SUSE LINUX

SLES-10 X86, Red Hat LINUX RHEL5.4 X86

Certyfikat producenta ISO 9001 w zakresie projektowania, produkcji i

serwisu produktów, CE oraz ISO 14001.

Karty gwarancyjne, instrukcje, licencje oprogramowania, nośniki ze

sterownikami

3 lata On-Site świadczona przez producenta z gwarantowanym czasem

naprawy 24 godziny, możliwość zgłaszania usterek 7x24

Elementy, z których zbudowane są serwery muszą być produktami

producenta tych serwerów lub być przez niego certyfikowane

(wymagane oświadczenie producenta dołączone do oferty) oraz muszą

być objęte gwarancją producenta, potwierdzoną przez oryginalne karty

gwarancyjne.

-Serwer musi być fabrycznie nowy i pochodzić z oficjalnego kanału

dystrybucyjnego w UE - -Oferent zobowiązany jest dostarczyć wraz z

ofertą, szczegółową specyfikację techniczną oferowanego sprzętu.

Macierz dyskowa (1 szt.) – parametry minimalne:

Nazwa

podzespołu

Obudowa

Minimalne wymagane parametry:

1) System musi być dostarczony ze wszystkimi komponentami do

instalacji w standardowej szafie rack 19” z zajętością maks 2U w tej

szafie.

2) Obudowa musi zawierać układ nadmiarowy dla modułów zasilania i

chłodzenia umożliwiający wymianę tych elementów w razie awarii bez

konieczności wyłączania macierzy

3) Obudowa powinna posiadać widoczne elementy sygnalizacyjne do

8

Nr sprawy: WSzSp- RZP –333/ 95 / 2010

Nazwa

podzespołu

Pojemność

Kontrolery

Interfejsy

Poziomy RAID

Wspierane dyski

Lublin, dnia 2010-12-29

Minimalne wymagane parametry:

informowania o stanie poprawnej pracy lub awarii/macierzy.

4) Obudowa nie może zawierać elementów typu bateria/akumulator

wymagających jakiegokolwiek reżimu obsługowego: wymiana,

przełączanie, ładowanie, itp.

1) Dostarczony system musi posiadać zainstalowanych 6 dysków 450

GB formatu 3,5” wykonanych w technologii SAS o prędkości obrotowej

15 krpm oraz12 dysków 2 TB formatu 3,5” wykonanych w technologii

NearLine SAS o prędkości obrotowej 7,2 krpm

2) System musi posiadać możliwość dołączania półek rozszerzeń

umożliwiających uzyskanie sumarycznej pojemności do 120 dysków.

4) Macierz powinna posiadać możliwość późniejszej rozbudowy jak w

pkt.2 wyłącznie poprzez zakup elementów sprzętowych.

1) System musi posiadać dwa kontrolery z minimum 2GB pamięci

podręcznej każdy

2) W przypadku awarii zasilania dane nie zapisane na dyski,

przechowywane w pamięci muszą być zabezpieczone metodą trwałego

zapisu na dysk lub równoważny nośnik nie wymagający stosowania

zasilania zewnętrznego lub bateryjnego.

3) Kontrolery muszą posiadać możliwość ich wymiany bez konieczności

wyłączania zasilania całego urządzenia.

4) Macierz powinna pozwalać na wymianę kontrolera RAID bez utraty

danych zapisanych na dyskach nawet w przypadku konfiguracji z

jednym kontrolerem RAID.

5) Każdy z kontrolerów RAID powinien posiadać dedykowany min. 1

interfejs RJ-45 Ethernet obsługujący połączenia z prędkościami :

1000Mb/s, 100Mb/s, 10Mb/s - dla zdalnej komunikacji z

oprogramowaniem zarządzającym i konfiguracyjnym macierzy.

1) Oferowana macierz musi mieć minimum 2 porty FC do dołączenia

serwerów bezpośrednio lub do dołączenia do sieci SAN wyprowadzone

na każdy kontroler RAID.

2) Porty powinny pracować z prędkością min. 8 Gb/s oraz umożliwiać

poprawną pracę także z prędkością 4Gb/s i 2 Gb/s.

3) Interfejsy FC nie mogą być wykorzystywane do innych transmisji

(zarządzanie lub konfiguracja macierzy) niż dane do zapisu / odczytu

danych na zdefiniowane woluminy

Macierz musi zapewniać poziom zabezpieczenia danych na dyskach

definiowany poziomami RAID: 0,1 ,1+0, 5 ,5+0, 6

Oferowana macierz musi wspierać dyski:

1) dyski SAS wykonane w technologii hot-plug o pojemnościach

300GB i 450GB i 600 GB i prędkości obrotowej 15000 obrotów na

minutę,

2) dyski NL-SAS (NearLine SAS) wykonane w technologii hot-plug o

pojemnościach 1TB i 2 TB i prędkości obrotowej 7200 obrotów na

minutę,

3) Macierz musi wspierać mieszaną konfigurację różnych technologii

dysków w obrębie pojedynczego modułu obudowy

4) Macierz musi umożliwiać definiowanie i obsługę dysków zapasowych

tzw. hot-spare w trybach:

9

Nr sprawy: WSzSp- RZP –333/ 95 / 2010

Nazwa

podzespołu

Opcje

software’owe

Konfiguracja,

zarządzanie

Lublin, dnia 2010-12-29

Minimalne wymagane parametry:

- hot-spare dedykowany dla zabezpieczenia tylko wybranej grupy

dyskowej RAID

- hot-spare dla zabezpieczania dowolnej grypy dyskowej RAID

5) Macierz musi wspierać technologię energooszczędne typu Drive

Spin Down lub wyłączanie dysków nieaktywnych w trybie ręcznym i

automatycznym z wykorzystaniem mechanizmu typu ‘time scheduler’

czyli w zadanym i/lub powtarzalnym oknie czasowym

1)Macierz musi być wyposażona w system kopii migawkowych

(snapshot) z licencją na min 8 kopii migawkowe z możliwością

rozszerzenia licencji do min. 512 kopii migawkowych.. Kopie

migawkowe powinny umożliwiać:

możliwość przechowywania minimum 8 kopii migawkowych na

wolumin,

zabezpieczenie danych przechowywanych w kopiach

migawkowych przed modyfikacjami,

2) Macierz musi umożliwiać zdefiniowanie min. 128 woluminów (LUN)

3) Macierz musi wspierać szyfrowanie danych na obsługiwanych

woluminach z wykorzystaniem algorytmu min 128-bitowego,

generowanie kluczy szyfrujących ma być realizowane przez

wbudowane oprogramowanie macierzy

4) Macierz musi umożliwiać aktualizację oprogramowania

wewnętrznego i kontrolerów RAID bez konieczności wyłączania

macierzy lub bez konieczności wyłączania ścieżek logicznych FC dla

podłączonych stacji/serwerów

5) macierz musi umożliwiać dokonywanie w trybie on-line operacji:

- zmiana rozmiaru woluminu

- zmiana poziomu RAID

- zmiana technologii dysków dla danej grupy RAID

- dodawanie nowych dysków do istniejącej grupy dyskowej

8) Macierz musi być dostarczona z licencją na oprogramowanie

wspierające technologię typu multipath (obsługa nadmiarowości dla

ścieżek transmisji danych pomiędzy macierzą i serwerem) dla

połączeń FC.

1) Oprogramowanie do zarządzania musi być zintegrowane z

systemem operacyjnym systemu pamięci masowej bez konieczności

dedykowania oddzielnego serwera do obsługi tego oprogramowania.

2) Komunikacja z wbudowanym oprogramowaniem zarządzającym

macierzą musi być możliwa w trybie graficznym np. poprzez

przeglądarkę WWW oraz w trybie tekstowym np. polecenia poprzez

interfejs szeregowy RS232.

3) Pełne zdalne zarządzanie macierzą powinno być możliwe bez

konieczności instalacji żadnych dodatkowych aplikacji na stacji

administratora

4) Wbudowane oprogramowanie macierzy musi obsługiwać połączenia

z modułem zarządzania macierzy poprzez szyfrowanie komunikacji

protokołami: SSL dla komunikacji poprzez przeglądarkę WWW i SSH

dla komunikacji poprzez CLI

10

Nr sprawy: WSzSp- RZP –333/ 95 / 2010

Nazwa

podzespołu

Gwarancja i

serwis

Uwagi

Lublin, dnia 2010-12-29

Minimalne wymagane parametry:

1) Całe rozwiązanie musi być objęte min 36 gwarancja On-Site

świadczona przez producenta z gwarantowanym czasem naprawy 24

godziny, możliwość zgłaszania usterek 7x24

2) Serwis gwarancyjny musi obejmować bezpłatny dostęp do poprawek

i nowych wersji wbudowanego oprogramowania, które są elementem

zamówienia w ciągu 24 miesięcy od daty zakupu.

3) System musi zapewniać możliwość samodzielnego i

automatycznego powiadamiania producenta i administratorów

Zamawiającego o usterkach za pomocą wiadomości wysyłanych

poprzez protokół SNMP lub SMTP

Dostarczona macierz dyskowa zostanie połączona z aktualnie

używanym przez Zamawiającego serwerem systemu RIS/PACS

produkcji PIXEL Technologies. Dostawca, w ramach tego

postępowania, wyposaży ten serwer w odpowiedni interfejs,

umożliwiający jego współpracę z oferowaną macierzą, z

maksymalną osiągalną dla tego serwera prędkością.

Dostawca we współpracy z firmą PIXEL Technologies

przeniesie na oferowaną macierz wszystkie dane z aktualnie

używanego systemu plikowego przez serwer RIS/PACS wraz z

danymi archiwalnymi.

Biblioteka taśmowa (1 szt.) – parametry minimalne:

Nazwa

podzespołu

Obudowa

Minimalne wymagane parametry

1) Biblioteka taśmowa musi być dostarczona ze wszystkimi

komponentami do instalacji w standardowej szafie rack 19” z zajętością

maks 4U w tej szafie.

2) Obudowa powinna posiadać widoczne elementy sygnalizacyjne do

informowania o stanie poprawnej pracy lub awarii biblioteki.

3) Obudowa nie może zawierać elementów typu bateria/akumulator

wymagających jakiegokolwiek reżimu obsługowego: wymiana,

przełączanie, ładowanie.

4) Napędy taśmowe stosowane w bibliotece muszą mieć wykonanie

half-height pozwalające na montaż w tej samej obudowie min. 4

napędów

5) Biblioteka musi być wyposażona w min 48 slotów na nośniki

taśmowe (wszystkie sloty muszą być aktywne)

6) Biblioteka musi posiadać wbudowany zintegrowany czytnik kodów

kreskowych do automatycznej inwentaryzacji i identyfikacji kasetek z

taśmą magnetyczną

7) Biblioteka musi posiadać min. 1 slot typu Import/Export, tzw. mail

slot, do wymiany (ładowanie i wyciąganie kasetek z nośnikiem) bez

konieczności wyłączania lub przerywania operacji zapisu/odczytu na

innych kasetkach znajdujących się w napędach biblioteki)

8) Biblioteka musi umożliwiać partycjonowanie zasobów sprzętowych

na drodze programowej – tj. poprzez wykupienie odpowiedniej licencji

przy wystarczającej dla uruchomienia tej funkcji konfiguracji sprzętowej

11

Nr sprawy: WSzSp- RZP –333/ 95 / 2010

Nazwa

podzespołu

Lublin, dnia 2010-12-29

Minimalne wymagane parametry

9) Biblioteka musi być wyposażaona w 2 zasilacze

Napędy

taśmowe/

nośniki

Układ sterowania

Inne parametry

pracy

1) Biblioteka taśmowa musi być wyposażona w 1 napęd typu LTO-5 z

interfejsem Fibre Channel min. 8 Gb/s

2) Napęd LTO musi umożliwiać zapis i odczyt danych na nośnikach

LTO-5 i LTO-4 oraz musi umożliwiać odczyt danych na nośniku LTO-3

4) Biblioteka musi zostać dostarczona wraz z 24 nośnikami LTO 5 oraz

2 nośnikami czyszczącymi do napędów LTO. Wszystkie nośniki

powinny posiadać etykiety o unikalnej numeracji

1) Biblioteka musi być wyposażona w panel kontrolny / operatora

powalający wykonywać m.in. operacje:

- inwentaryzacja zasobów biblioteki

- ustawienia i konfiguracja zainstalowanych napędów

- ustawienia adresów IP dla modułu zarządzania

- ustawienia zabezpieczenia dostępu do modułu operatora / panelu

kontrolnego poprzez ustawienie hasła lub PIN-u,

- wykonanie testów diagnostycznych poprawności pracy biblioteki i

napędów

- relokacja nośników danych i nośników czyszczących,

- aktualizacja oprogramowania wewnętrznego.

2) Panel operatora musi być wyposażony w czytelny wyświetlacz i

przyciski umożliwiające sterownie wyświetlaną informacją, np.

sterowanie menu konfiguracji i wprowadzanie/ustawianie parametrów

konfiguracyjnych

3) Układ zdalnego zarządzania musi wspierać adresacje protokołem

IPv4 i IPv6

4) Układ zdalnego zarządzania musi umożliwiać wysyłanie alarmów i

informacji o zdarzeniach krytycznych drogą elektroniczną – protokołem

SNM i SMTP - do zewnętrznej stacji administratora

5) Układ zdalnego zarządzania musi pozwalać na zabezpieczanie

dostępu do zarządzania biblioteka poprzez wprowadzenie hasła lub

PIN-u

6) Układ zdalnego zarządzania musi posiadać oddzielne poziomy

uprawnień dla monitorowania i konfigurowania biblioteki,

zabezpieczane oddzielnymi hasłami lub kodami PIN,

7) Układ zdalnego zarządzania musi umożliwiać zdalne wysuwanie

zainstalowanych magazynków.

1) Biblioteka musi zapewniać pojemność składowanych danych (na

nośnikach LTO 5) min. 72 TB w trybie bez kompresji i 144 TB z

kompresją

2) Maksymalny transfer danych w trybie bez kompresji musi być min.

500GB/h

3) Maksymalny transfer danych w trybie z kompresją danych musi być

min. 1000GB/h

4) Biblioteka musi posiadać zintegrowany moduł ADI (Automation

Driver Interface)

12

Nr sprawy: WSzSp- RZP –333/ 95 / 2010

Nazwa

podzespołu

Konfiguracja,

zarządzanie

Gwarancja i

serwis

Lublin, dnia 2010-12-29

Minimalne wymagane parametry

1) Biblioteka musi umożliwiać zarządzanie i konfigurowanie zasobów

sprzętowych poprzez interfejs graficzny uruchamiany z poziomu

przeglądarki WWW

2) Uruchomienie interfejsu graficznego nie może wymagać instalacji

dodatkowego oprogramowanie na stacji administratora

1) Całe rozwiązanie musi być objęte minimum 36 miesięcznym

okresem gwarancji z naprawą miejscu instalacji urządzenia z

gwarantowanym czasem naprawy w następnym dniu roboczym

2) Serwis gwarancyjny musi obejmować dostęp do poprawek i nowych

wersji oprogramowania wbudowanego, które są elementem

zamówienia w ciągu 36 miesięcy od daty zakupu.

Przełącznik Fibre Channel (2 szt.) – parametry minimalne:

Nazwa

podzespołu

Ilość portów FC

Przepustowość

portu

Interfejsy

optyczne

Inne funkcje i

wyposażenie

Typ obudowy

Minimalne wymagane parametry

Min. 8 aktywnych portów z możliwością rozbudowy do 24 poprzez

wykupienie dodatkowych licencji o gradacji min. 8 portów/licencję

Porty uniwersalne o maksymalnej przepustowości 8GB/s, z obsługą

przepustowości 2Gbit/s i 4Gbit/s z automatycznym wyborem

przepustowości (auto-sensing), obsługa trybu full-duplex dla wszystkich

wspieranych przepustowości

Moduły do transmisji światłowodowej z prędkością min. 8Gb/s poprzez

kabel światłowodowy wielomodowy (Short-Wavelenght) z interfejsem

LC, liczba modułów dostosowana do liczby aktywnych portów

Obsługa trybów pracy portów FC: FL_port, F_port, E_port, M-Port

Obsługa funkcji POD (Ports on Demand) przydziału licencji dla

aktywnych portów FC

Możliwość zdalnej aktualizacji firmware’u switcha

Dedykowany interfejs RJ-45 min 10/100 Mb/s do zarządzania

poprzez sieć Ethernet

Dedykowany interfejs RJ-45 lub DB9 do zarządzania poprzez

interfejs RS232

Zarządzanie poprzez przeglądarkę WWW z obsługą połączeń

szyfrowanych 128-bit SSL oraz poprzez usługę Telnet oraz SSH

Wsparcie dla protokołu SNMP v.3

Wysokość przełącznika 1U

Montaż w szafie typu rack 19”.

Dostawca dostarczy pisemną gwarancję producenta sprzętu na wszystkie urządzenia dostarczane w

tym postępowaniu.

Wszystkie dostarczone elementy infrastruktury serwerowej zostaną zamontowane w dostarczonej w

ramach tej procedury szafie Rack 19” o właściwościach:

- wysokość minimum 38U

- panele boczne i tylny wykonane z blachy

- panel przedni to drzwi przeszklone

- panele boczne, tylny i drzwi przednie wyposażone w zamknięcia blokowane zamkami

13

Nr sprawy: WSzSp- RZP –333/ 95 / 2010

-

-

Lublin, dnia 2010-12-29

otwieranymi unikalnymi kluczami

wyposażenie niezbędne do trwałego i bezpiecznego, umocowania szafy do podłoża

aktywny panel wentylacyjny

2 zespoły gniazd zasilających z min 10 gniazdami w zespole z niezależnymi przewodami

zasilającymi o długości min. 5m każdy umożliwiające podłączenie każdego z zespołów pod

inny obwód UPS

każdy zespół gniazd umożliwi obciążenie go mocą w wysokości 150% sumarycznej mocy

wszystkich zainstalowanych w szafie urządzeń

Dostawca dostarczy i skonfiguruje cały dostarczany sprzęt do pełnej funkcjonalności. Dostarczane

serwery będą połączone z macierzą w taki sposób, aby rozwiązanie było odporne na awarię

pojedynczego elementu. Dostawca dostarczy wszystkie niezbędne elementy dodatkowe niezbędne do

połączenia dostarczanych urządzeń, takie jak kable połączeniowe, kable zasilające itd.

W ramach dostawy systemu informatycznego Dostawca zapewni ochronę antywirusową stacji

roboczych Zamawiającego użytkujących dostarczany system (500 stacji roboczych Windows).

Dostarczane licencje powinny obejmować min. trzyletnią aktualizację (subskrypcję).

Dostarczany system antywirusowy powinien spełniać następujące wymogi:

1. pełna ochrona przed wirusami, robakami, trojanami i innymi zagrożeniami,

2. wykrywanie i usuwanie niebezpiecznych aplikacji typu adware, spyware, dialer, phishing,

narzędzi hakerskich, backdoor, itp.

3. wbudowana technologia do ochrony przed rootkitami,

4. skanowanie w czasie rzeczywistym otwieranych, zapisywanych i wykonywanych plików,

5. możliwość skanowania całego dysku, wybranych katalogów lub pojedynczych plików "na

żądanie" lub według harmonogramu,

6. monitor antywirusowy uruchamiający się podczas startu systemu,

7. możliwość skanowania dysków sieciowych i dysków przenośnych,

8. możliwość utworzenia wielu różnych zadań skanowania według harmonogramu (np.: co

godzinę, po zalogowaniu, po uruchomieniu komputera). Każde zadanie może być uruchomione

z innymi ustawieniami (metody skanowania, obiekty skanowania, czynności, rozszerzenia

przeznaczone do skanowania, priorytet skanowania).

9. możliwość przeniesienia zainfekowanych plików i załączników poczty w bezpieczny obszar

dysku (do katalogu kwarantanny) w celu dalszej kontroli. Pliki muszą być przechowywane w

katalogu kwarantanny w postaci zaszyfrowanej,

10. skanowanie plików spakowanych i skompresowanych,

11. wykrywanie i leczenie makrowirusów,

12. analiza heurystyczna,

13. pełna ochrona antywirusowa i antyspamowa poczty wychodzącej, jak również

przychodzącej,

14. skanowanie i oczyszczanie w czasie rzeczywistym poczty przychodzącej i wychodzącej

obsługiwanej przy pomocy programu MS Outlook, Outlook Express, Windows Mail, Mozilla

Thunderbird i Windows Live Mail,

15. wbudowany konektor dla programów MS Outlook, Outlook Express, Windows Mail, Mozilla

Thunderbird i Windows Live Mail (funkcje programu dostępne są bezpośrednio z menu

programu pocztowego),

16. automatyczna integracja skanera POP3 z dowolnym klientem pocztowym bez konieczności

zmian w konfiguracji,

17. możliwość definiowania różnych portów dla POP3, na których ma odbywać się skanowanie,

18. możliwość opcjonalnego dołączenia informacji o przeskanowaniu do każdej odbieranej

wiadomości e-mail lub tylko do zainfekowanych wiadomości e-mail,

14

Nr sprawy: WSzSp- RZP –333/ 95 / 2010

Lublin, dnia 2010-12-29

19. możliwość skanowania załączników poczty (MIME, UUENCODE, TNEF, BINHEX),

20. skanowanie i oczyszczanie poczty przychodzącej POP3 "w locie" (w czasie rzeczywistym),

zanim zostanie dostarczona do klienta pocztowego zainstalowanego na stacji roboczej

(niezależnie od konkretnego klienta pocztowego),

21. skanowanie ruchu HTTP na poziomie stacji roboczych. Zainfekowany ruch jest automatycznie

blokowany a użytkownikowi wyświetlane jest stosowne powiadomienie,

22. blokowanie możliwości przeglądania wybranych stron internetowych. Listę blokowanych stron

internetowych określa administrator. Program musi umożliwić blokowanie danej strony

internetowej po podaniu na liście całej nazwy strony lub tylko wybranego słowa występujące w

nawie strony,

23. automatyczna integracja z dowolną przeglądarką internetową bez konieczności zmian w

konfiguracji,

24. możliwość definiowania różnych portów dla HTTP, na których ma odbywać się skanowanie,

25. program powinien umożliwiać skanowanie ruchu sieciowego wewnątrz szyfrowanych

protokołów HTTPS i POP3S,

26. możliwość zdefiniowania portów TCP, na których aplikacja będzie realizowała proces

skanowania ruchu szyfrowanego,

27. program powinien umożliwiać administratorowi blokowanie zewnętrznych nośników danych na

stacji, w tym przynajmniej: stacji dyskietek, napędów CD/DVD oraz portów USB,

28. funkcja blokowania portów USB powinna umożliwiać administratorowi zdefiniowanie listy

portów USB w komputerze, które nie będą blokowane (wyjątki),

29. możliwość przygotowania bootowalnego nośnika płyty CD, DVD lub pamięci USB, z którego

można uruchomić komputer w przypadku infekcji i przeskanować dysk w poszukiwaniu

wirusów,

30. system antywirusowy uruchomiony z płyty bootowalnej lub pamięci USB powinien umożliwiać

pełną aktualizację baz sygnatur wirusów z Internetu lub z bazy zapisanej na dysku,

31. system antywirusowy uruchomiony z płyty bootowalnej lub pamięci USB powinien pracować w

trybie graficznym,

32. moduł automatycznej aktualizacji zarówno baz, jak również plików programowych,

33. aktualizacja baz wirusów min. raz dziennie,

34. raportowanie o stanie aktualizacji, wykrywanych wirusach,

35. możliwość przesłania wykrytych nowych wirusów do producenta,

36. możliwość automatycznego wysyłania nowych zagrożeń do laboratoriów producenta

bezpośrednio z programu (nie wymaga ingerencji użytkownika). Użytkownik musi mieć

możliwość określenia rozszerzeń dla plików, które nie powinny być wysyłane automatycznie,

oraz czy próbki zagrożeń powinny być wysyłane w pełni automatycznie czy też po dodatkowym

potwierdzeniu przez użytkownika,

37. wysyłanie zagrożeń do laboratorium powinno być możliwe z serwera zdalnego zarządzania i

lokalnie z każdej stacji roboczej w przypadku komputerów mobilnych,

38. dane statystyczne zbierane przez producenta na podstawie otrzymanych próbek nowych

zagrożeń powinny być w pełni anonimowe,

39. możliwość ręcznego wysłania próbki nowego zagrożenia z katalogu kwarantanny do

laboratorium producenta,

40. aktualizacja dostępna bezpośrednio z Internetu, z lokalnego zasobu sieciowego, z CD ROM-u

oraz poprzez HTTP z serwera (moduł serwera HTTP wbudowany bezpośrednio w program),

41. obsługa pobierania aktualizacji za pośrednictwem serwera Proxy,

42. możliwość utworzenia kilku zadań aktualizacji (np.: co godzinę, po zalogowaniu, po

uruchomieniu komputera). Każde zadanie może być uruchomione z własnymi ustawieniami

(serwer aktualizacyjny, ustawienia sieci, autoryzacja),

43. możliwość przypisania min. 2 profili aktualizacyjnych z różnymi ustawieniami do jednego

zadania aktualizacji. Przykładowo: domyślny profil aktualizuje z sieci lokalnej, a w przypadku

15

Nr sprawy: WSzSp- RZP –333/ 95 / 2010

44.

45.

46.

47.

48.

49.

50.

51.

52.

53.

54.

Lublin, dnia 2010-12-29

jego niedostępności wybierany jest profil rezerwowy pobierający aktualizację z Internetu.

program wyposażony w tylko w jeden skaner uruchamiany w pamięci, z którego korzystają

wszystkie funkcje systemu (antywirus, antyspyware, metody heurystyczne, antyspam),

możliwość określania poziomu obciążenia procesora (CPU) podczas skanowania „na żądanie” i

według harmonogramu,

dziennik zdarzeń rejestrujący informacje na temat znalezionych zagrożeń, dokonanych

aktualizacji baz wirusów i samego oprogramowania,

scentralizowana administracja ochroną z konsoli zarządzającej - zdalna instalacja

oprogramowania, kontrola aktualizacji,

możliwość zabezpieczenia możliwości zmiany konfiguracji programu hasłem,

możliwość zabezpieczenia programu przed deinstalacją przez niepowołaną osobę - przy próbie

deinstalacji program powinien pytać o hasło,

pełna zgodność z technologią CISCO NAC.

możliwość wygenerowania pełnego raportu na temat stacji, na której został zainstalowany

program, w tym przynajmniej z: zainstalowanych aplikacji, usług systemowych, informacji o

systemie operacyjnym i sprzęcie, aktywnych procesach i połączeniach,

program powinien oferować funkcję, która aktywnie monitoruje i skutecznie blokuje działania

wszystkich plików programu, jego procesów, usług i wpisów w rejestrze przed próbą ich

modyfikacji przez aplikacje trzecie,

wsparcie techniczne do programu świadczone w języku polskim przez autora programu lub

polskiego dystrybutora autoryzowanego przez producenta programu,

interface programu na komputerze klienckim w języku polskim.

Konsola zarządzająca systemu antywirusowego powinna umożliwiać:

1. centralne zarządzanie programem na stacjach roboczych i serwerach Windows,

2. zdalna instalacja programów na stacjach roboczych i serwerach Windows NT /2000 /XP

Professional /PC Tablet /Vista Business /Vista Enterprise /Vista Ultimate

3. do instalacji zdalnej i zarządzania zdalnego nie jest wymagany dodatkowy agent. Na

końcówkach zainstalowany jest sam program antywirusowy,

4. możliwość uruchomienia zdalnego skanowania wybranych stacji roboczych z opcją

wygenerowania raportu ze skanowania i przesłania do konsoli zarządzającej,

5. sprawdzenie poziomu ochrony, stanu stacji, wersji bazy wirusów, wyników skanowania

skanera na żądanie i rezydentnych monitorów,

6. możliwość sprawdzenia z centralnej konsoli zarządzającej podstawowych informacji

dotyczących stacji roboczej: adresów IP, adresów MAC, wersji systemu operacyjnego oraz

domeny, do której dana stacja robocza należy,

7. możliwość centralnej aktualizacji stacji roboczych z serwera w sieci lokalnej lub Internetu,

8. możliwość skanowania sieci z centralnego serwera zarządzającego w poszukiwaniu

niezabezpieczonych stacji roboczych,

9. zmianę konfiguracji na stacjach i serwerach,

10. tworzenia grup stacji roboczych z oddzielnymi ustawieniami konfiguracyjnymi,

11. kopiowanie konfiguracji programu antywirusowego dla wybranej stacji roboczej a

następnie przesłanie jej na inną stację lub grupę stacji roboczych w sieci,

12. generowanie raportów do plików HTML,

13. zbieranie wszystkich alertów i informacji (baza wirusów, stan monitora, data ostatniej

aktualizacji, wersja systemu operacyjnego, adres IP),

14. tworzenie kilku serwerów zarządzających i replikowania ich między sobą w taki sposób,

aby nadrzędny serwer miał wgląd w swoje stacje robocze i we wszystkie stacje robocze

serwerów podrzędnych (struktura drzewiasta).

15. serwer centralnej administracji powinien oferować funkcjonalność synchronizacji grup

komputerów z drzewem Active Directory. Synchronizacja ta, powinna automatycznie

16

Nr sprawy: WSzSp- RZP –333/ 95 / 2010

16.

17.

18.

19.

Lublin, dnia 2010-12-29

umieszczać komputery należące do zadanych grup w AD do odpowiadających im grup w

programie. Funkcjonalność ta nie powinna wymagać instalacji serwera centralnej administracji

na komputerze pełniącym funkcję kontrolera domeny,

serwer centralnej administracji powinien umożliwiać definiowanie różnych kryteriów wobec

podłączonych do niego klientów (w tym minimum przynależność do grupy roboczej,

przynależność do domeny, adres IP, adres sieci/podsieci, zakres adresów IP, nazwa hosta,

przynależność do grupy, brak przynależności do grupy). Po spełnieniu zadanego kryterium lub

kilku z nich stacja powinna otrzymać odpowiednią konfigurację,

serwer centralnej administracji powinien być wyposażony w mechanizm informowania

administratora o wykryciu nieprawidłowości w funkcjonowaniu oprogramowania

zainstalowanego na klientach w tym przynajmniej informowaniu o: wygaśnięciu licencji na

oprogramowanie, o tym że zdefiniowany procent z pośród wszystkich stacji podłączonych do

serwera ma nieaktywną ochronę oraz że niektórzy z klientów podłączonych do serwera

oczekują na ponowne uruchomienie po aktualizacji do nowej wersji oprogramowania,

serwer centralnej administracji powinien być wyposażony w wygodny mechanizm zarządzania

licencjami, który umożliwi sumowanie liczby licencji nabytych przez użytkownika. Dodatkowo

serwer powinien informować o tym, ilu stanowiskową licencję posiada użytkownik i stale

nadzorować ile licencji spośród puli nie zostało jeszcze wykorzystanych,

wsparcie techniczne do programu świadczone w języku polskim przez autora programu lub

polskiego dystrybutora autoryzowanego przez producenta programu

17